«Если знать место и время битвы, то за тысячи ли можно вести бой». — китайский полководец Чжугэ Лян (181 — 234 гг.)

Начало ХХ века ознаменовалось зарождением и созданием нового вида оружия для борьбы за господство на мировой арене — оружия информационного. Важной составляющей государственного управления вооруженными силами стала система связи, которая смогла эффективно влиять на ход военных сражений, непосредственно влиять на систему управления войсками, а иногда и частично выводить ее из строя. Такое оружие сверхопасно для защищенных систем, систем шифрования. В случае, если удавалось завладеть шифрами или ключами к ним, предоставлялась возможность не только владеть информацией, передаваемой по этим линиям связи, а и посылать ложные указания, приказы, зашифровав их шифром противника.

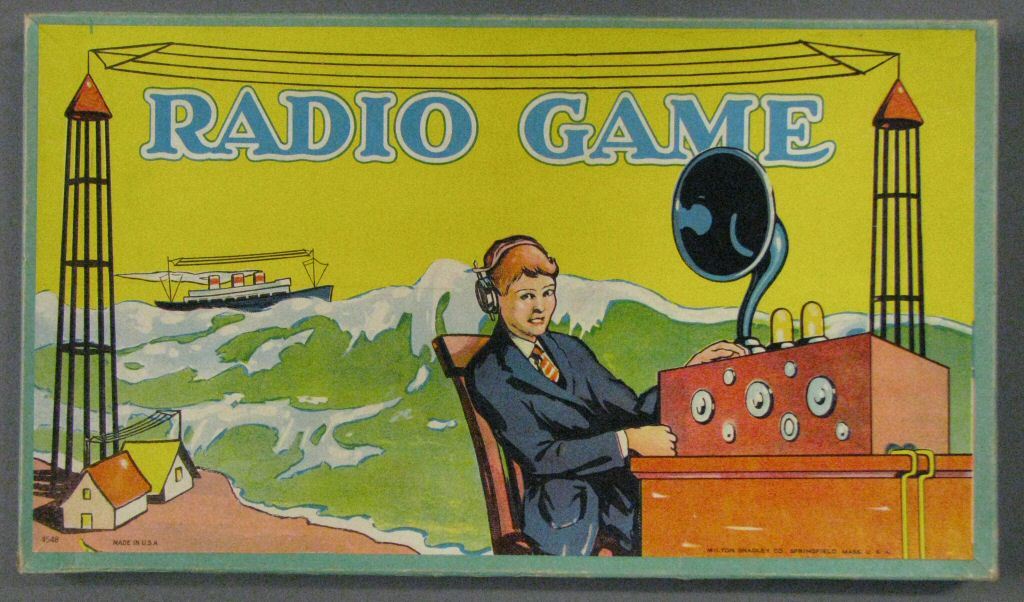

«Функельшпиль» или «радиоигра» — первая процедура навязывания ложных команд противнику, была применена во время Первой мировой войны. Эффективность воздействия радиоигр на ход военных сражений была потрясающей. Это осознали в первую очередь Англия и Германия. Они предприняли огромные усилия для создания и развития своих специальных служб, уделяющим радиоиграм самое пристальное внимание. Уже к началу Второй мировой войны эти страны стали ведущими в мире в области информационного оружия.

В нацистской Германии радиоиграми с противником параллельно занимались две спецслужбы — военная разведка (Абвер) и Главное управление имперской безопасности (РСХА). Абвером именовались в период с 1920 по 1944 все служебные инстанции и подразделения рейхсвера, а позднее вермахта, предназначенные для ведения контрразведки, шпионажа и диверсионных актов. РСХА — руководящий орган политической разведки и полиции безопасности Третьего рейха.

В воспоминаниях Вальтера Шелленберга, бывшего начальника VI Управления Главного управления Имперской безопасности (РСХА):

В области радиоразведки Германия достигла исключительных успехов. Мы могли перехватывать переговоры по радио, которые велись между частями на фронте, и часто получали важные сведения о передвижении войск и готовящихся операциях. Была разработана техника использования нелегальных передатчиков противника. Заключалась она в следующем: после обнаружения и захвата этих передатчиков мы продолжали работать на них от лица противника и сами подбирали материал для передачи, причем часть данных была правильной, а часть — вымышленной. Так мы очень часто вводили противника в заблуждение по вопросам, имевшим особо важное значение. Иногда мы так успешно вели игру, что просили о высылке новых агентов, кодов, оружия, денег или взрывчатых веществ. Противнику же казалось, что он расширяет сеть своих агентов, в то время как на самом деле он напрасно тратил огромные средства и ценные кадры. Особенно успешную игру мы вели с московским радиоцентром. Было время, когда мы имели около шестидесяти четырех захваченных у противника радиостанций, работавших на Москву.

«Диверсант» из всех диверсантов рейха Отто Скорцени( был командиром спецподразделения «Фриденталь») уделил целую главу в своих мемуарах, посвященную радиоиграммам немецкой контрразведки.

Для меня стало настоящим откровением очень многое из того, что я узнал о контрразведывательной деятельности наших спецслужб во время поездки в Голландию („шпионами“ РСХА занималось III Управление и Зипо). Я был поражен тем, какую бешеную активность развили в этой области англичане. Едва ли не каждую ночь самолеты сбрасывали над нашей территорией парашютистов-диверсантов, шпионов и саботажников или снабжали уже внедренную агентуру рациями, взрывчаткой, оружием и тому подобным… Нашим голландским коллегам удалось провести английскую разведку и организовать „радиоигру“. Наши службы захватили 10 радиостанций с полным набором „ключей“ и кодов. Взятые в плен британские радисты под контролем немецких контрразведчиков отправили по каналам связи тщательно и достоверно составленную дезинформацию. В ходе „игры“ мы смогли разоблачить действовавшую на территории Голландии организацию, состоявшую из нескольких сотен человек. „Подполье“ было тщательно „законсервировано“ и малоактивно. Было принято решение оставить их до поры до времени на свободе, чтобы не сорвать успешную „радиоигру“»

Успехи противоположной стороны. Научно-технических достижений немецких инженеров в области радиоперехвата и криптографии.

Для связи между подразделениями на фронте во время Первой мировой войны служил однопроходный с заземлением полевой телефон. Так как единственный провод находился на своей территории, военное командование было уверено, что противник мог подслушать их разговоры, только непосредственно подключившись к телефонной линии. Военные посты контролировали местность, где пролегал кабель, и армейское командование не волновалось о том, что телефонные переговоры могут быть подслушаны, поэтому не предпринимало никаких мер защиты, ведя секретные разговоры.

Зная физические основы радиоприема, такого бы убеждения не возникло бы. В 1915 году британский экспедиционный корпус столкнулся с этой проблемой во Франции. Стало известно, что немцам удается с завидной регулярностью узнавать об их военных операциях и препятствовать их выполнению. Создавалось впечатление, будто немцы получали копии приказов о запланированных наступлениях британских войск.

Позже выяснилось, что немцы создали аппарат, который посредством сети медных проводов или металлических прутов, врытых около линий британских войск, мог принимать даже самые слабые токи, создаваемые неправильным заземлением телефонной системы. Сверхчувствительный усилитель принимал и усиливал блуждающие токи от некорректного заземления. Таким образом, немцы имели возможность прослушивать все телефонные переговоры британских военных на расстоянии до 500 метров, перехватывая их сообщения.

Fu.H.E.v — обзорный («слежечный») УКВ приемник для контроля за эфиром

Диапазон частот — 25...176 МГц

Питание от аккумулятора 2,4 NC 58 и анодной батареи напряжением 90 В

Габариты 365 х 453 х 252 мм

Вес — 27 кг вместе со снаряженным транспортировочным ящиком

Fu.H.E.c — обзорный («слежечный») КВ приемник для контроля за эфиром

Диапазон частот — 3,75...25 МГц

Виды работы — ТЛГ (А1) и ТЛФ (А3)

Питание от аккумуляторов 2 В 38 или 2,4 NC 58 и анодной батареи 90 В

Габариты 365 х 453 х 284 мм

Вес- 27 кг

До 1940 года почти 85% информации, которая передавалась государственными и военными организациями мира, транслировалось по подземным и подводным кабелям. Техническая разведка по получению секретной информации велась и под землей, где находились телефонные и телеграфные кабели.

В Германии военных годов не было единой национальной дешифровальной службы. Каждое ведомство, заинтересованное в получении информации при помощи криптоанализа, создавало свою службу, которая в основном работала независимо от другой секретной службы. Так в начале 1919 года в Министерстве иностранных дел Германии было создано отделение «Z». Сотрудники данного отделения занимались криптоанализом дипломатической переписки зарубежных стран. Криптоаналитикам из отделения «Z» накануне и во время Второй мировой войны удалось вскрыть коды и шифры более 30 государств, среди которых были как противники (США, Англия, Франция), так и союзники (Япония, Италия) Германии. Информация, «добытая» путем дешифрования дипломатической переписки, докладывалась министру иностранных дел Германии Рибентропу и лично Гитлеру.

В вермахте (СВ), люфтваффе(ВВС) и кригсмарине(ВМС) имелись свои дешифровальные службы.

Также существовали центральный дешифровальный орган, обеспечивавший информацией главное командование, и полевые дешифровальные органы, работающие непосредственно на передовой в интересах командиров на местах.

Шифровальное бюро в составе ВНВ (“Ши”) и его подразделения с самого начала войны контролировали весьма значительный объем сообщений противника. Например, в январе 1940 года ими были перехвачены 796 британских радиограмм, 460 французских, 209 турецких, 163 американских, а в марте того же года – 1649 советских, 838 британских, 676 французских, 49 испанских, 43 польских, 40 ватиканских, 39 португальских.

В начале 1939 года мидовские взломщики кодов были разделены на две группы по специализации. Условно их можно назвать математиками и лингвистами. Математиков возглавил доктор Гейдельбергского университета Кунце. Еще в 20-е годы он отличился тем, что сумел вскрыть несколько британских шифров и французский дипломатический код, а также два мудреных японских машинных шифра, над которыми безуспешно ломали голову американские специалисты.

К началу Второй мировой войны в службах радиоперехвата, шифрования и дешифрования Германии работало более 100.000 тысяч человек. Службы были самыми мощными в мире.

Важнейшей причиной выдающихся успехов немецких криптографических служб были исследования и уникальные разработки немецких ученых и инженеров в области математического анализа, приема, передачи и обработки сигналов различной формы, частоты и мощности.

По темпам разработки новых радиосредств в предвоенные годы Германия существенно опережала и СССР, и союзников. Это было объективно обусловлено тем, что именно в Германии в начале 1930 годах были запатентованы изобретения, во многом определившие развитие радиотехники на многие десятилетия.

Полевой телефон FF-33 — использовался в пехотных частях вермахта

Для перехвата и анализа телеграмм, передаваемых кодом Морзе, немецкие инженеры изобрели ондулятор. Это — самопишущее устройство, протягивающее рулонную бумагу, на которой выписываются зигзагообразные прямоугольные изображения точек и тире кода Морзе. Специальная группа аналитиков по длине нанесенных интервалов могла довольно точно идентифицировать почерк радиста, а затем определить его принадлежность к конкретному надводному кораблю или подводной лодке противника.

Для наглядного примера нашла фото, правда не немецкой машины, на котором комплекс устройств для ведения быстродействующей документальной телеграфной связи по радио КТ-2 обр. 1936года, под номером три ондулятор.

На основании этого анализа создавались автоматические имитаторы работы вражеских радистов, что позволяло немецкой разведке эффективно вести радиоигры. Криптоаналитики Германии использовали даже вычислительные машины IBM, а также различные табуляторы для сортировки текстов и подсчета частоты символов и интервалов. С помощью криптоанализа они быстро и эффективно отыскивали повторяющиеся или стоящие друг от друга на одинаковую величину группы, определяли длину ключа, искали гаммы и устойчивые соединения.

К 1938 году Германия стала мировым лидером по производству специальной техники для разведки. Разнообразные магнитофоны, в том числе и малогабаритные, миниатюрные микрофоны, системы подслушивания считались лучшими в мире, ведь они были разработаны в соответствии в последними достижениями немецкой науки в области радиотехники и химии.

ранцевый общевойсковой всеволновый приемник «Берта» 1935 г.

возимая радиостанция пехоты «Фридрих» 1940 год

К началу Второй Мировой войны криптографы Германии могли расшифровать большую часть шифрованных сообщений, передававшихся по кабельным линиям радиосвязи Европы.

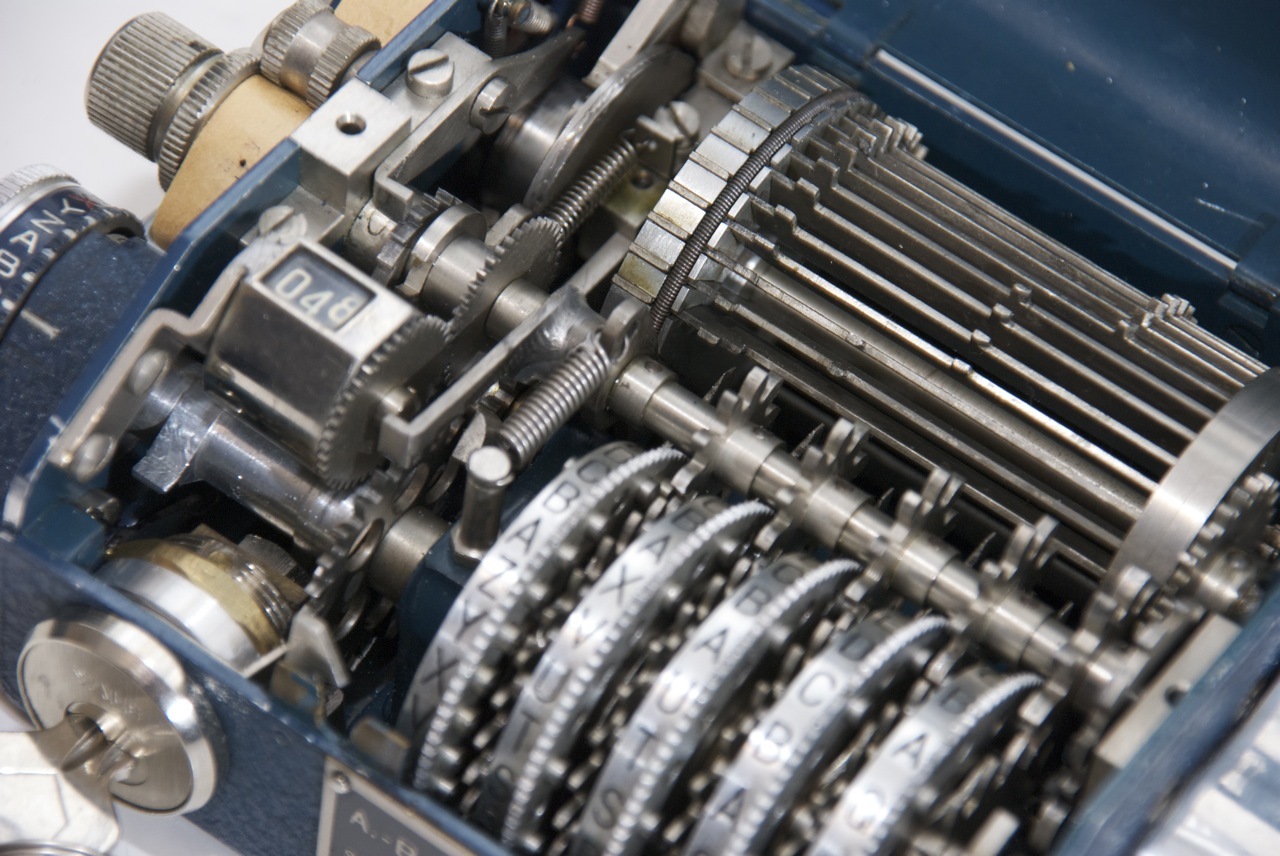

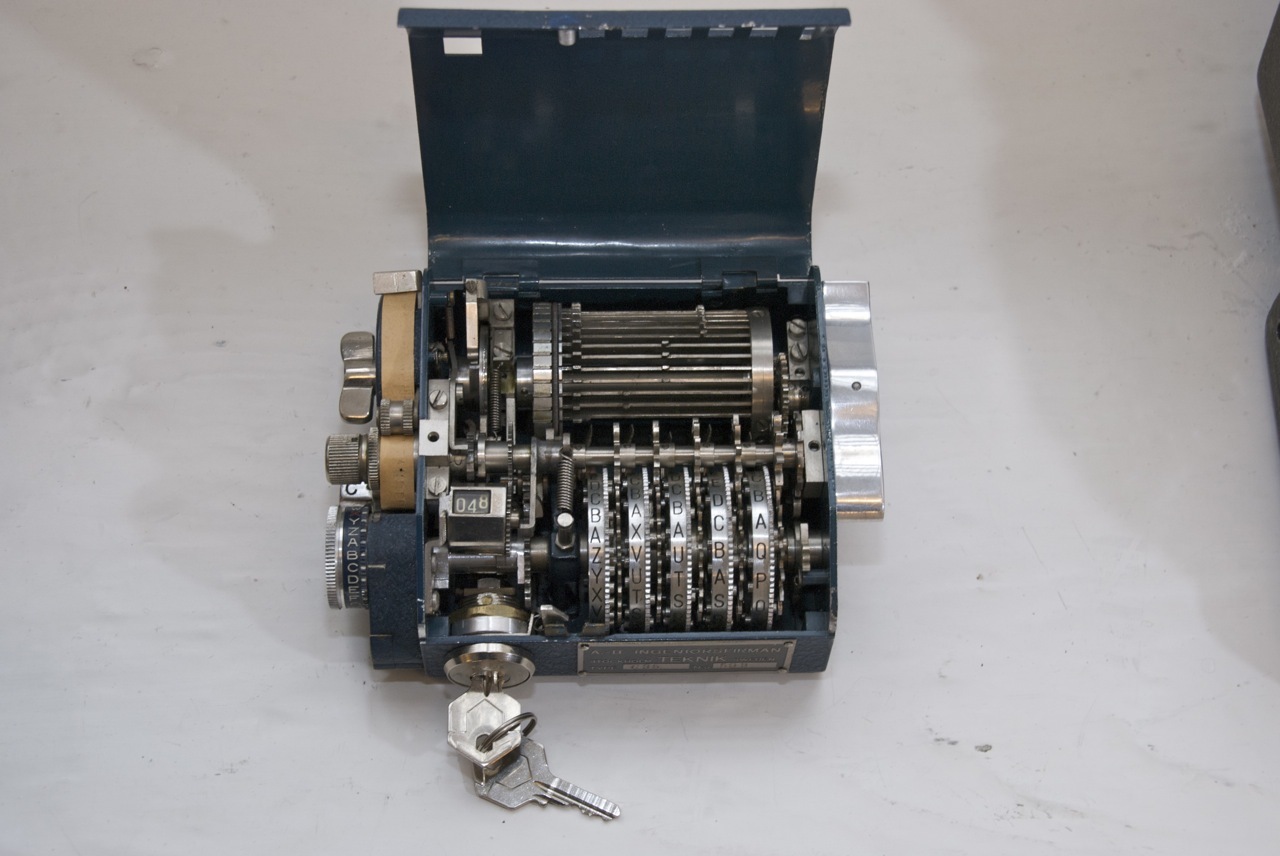

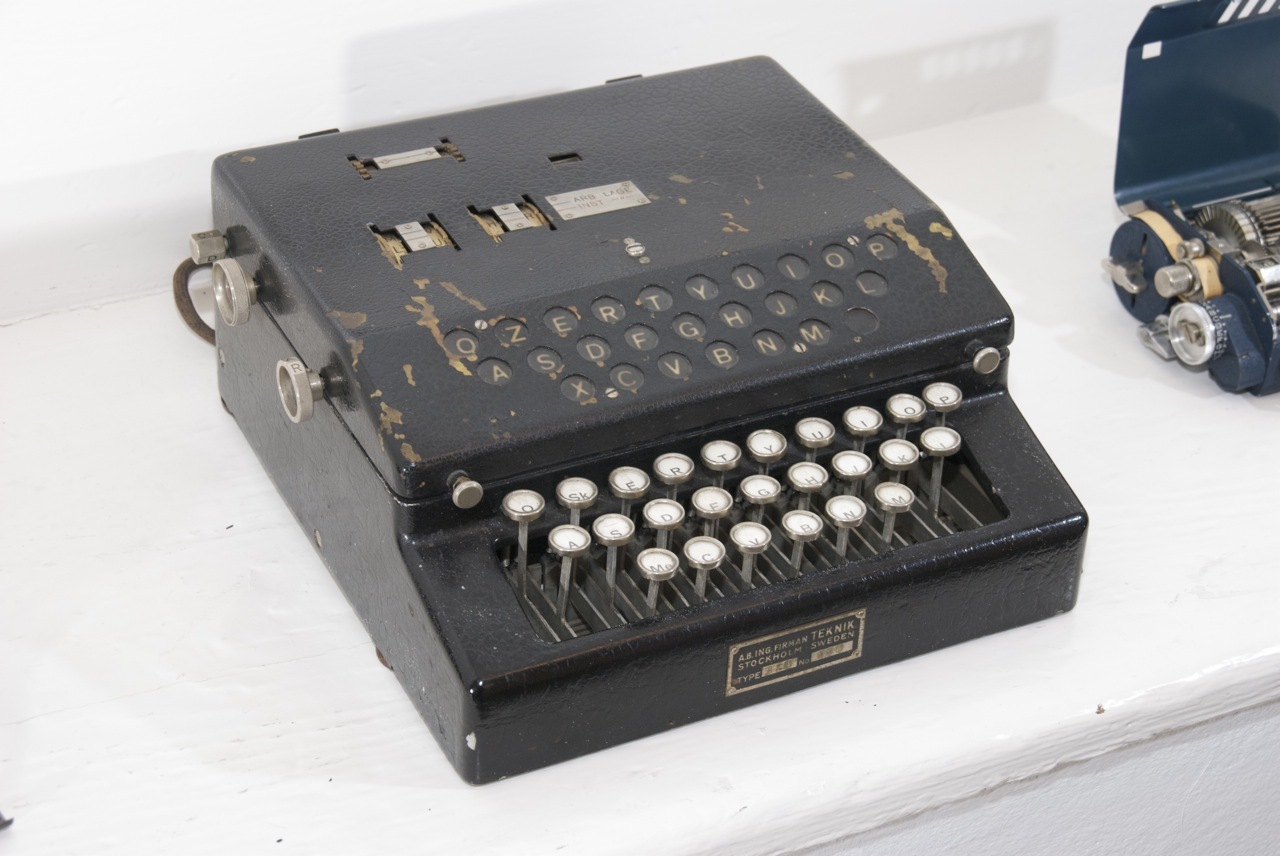

Этому способствовало то, что множество международных телефонных и телеграфных кабелей проходило через территорию Германии. Криптографы Германии достигли значительных успехов в дешифровании шифраторов С-36, С-37 производства компании Хагелин (основатель компании Борис Хагелин родился в 1892 году в России), которыми были оснащены важнейшие правительственные и военные организации Франции, Бельгии, Дании, Нидерландов и Норвегии.)

криптографическое устройство компании Хагелин С-35

криптографическое устройство компании Хагелин С-36

криптографическое устройство компании Хагелин С-38

В 1936 году Франция закупила у компании Хагелин 5000 комплектов криптографической аппаратуры B-21, но немецкие криптографы не оставляли надежды дешифровать эти типы машин, так как уже имели опыт дешифрования первых криптографических устройств компании Хагелин С-35 и С-36, так как в этой серии аппаратов имелись некоторые криптографические ошибки. Дешифрование устройства В-21 требовало соответствующих вычислительных средств для выполнения больших объемов вычислений. Вскоре немецким криптографам удалось взломать и B-21, а в США отказались от этой модели, устранили недостатки и выпустили следующую модель шифраторов Хагелин С-38 (известную во время Второй мировой как М-209)

дешифрование устройства В-21

В 1934 году французский генеральный штаб уточнил задачу. Хагелина попросили создать «карманную» шифрмашину. Изобретателю удалось выполнить поручение – разработать компактный механический печатающий шифратор, пригодный для использования в полевых условиях, причем для работы с ним было достаточно одного человека. В результате появился шифратор, названный С-35, а затем и модернизированный С-36, который весил столько же, как обычная кодовая книга. С-36 получил высокие оценки французских специалистов, и в итоге Франция заказала сразу 5 тысяч шифраторов, что явилось поворотным пунктом для процветания Aktibolaget Cryptoteknik. Примерно в это же время Хагелин создал миниатюрные шифраторы для французской полиции. Это была действительно карманная аппаратура. Она приводилась в движение большим пальцем левой руки, правой рукой можно было записывать шифртекст. В предвоенные годы машины типа С-36, кроме Франции, закупили для использования на линиях связи Великобритания, Италия, Германия (по некоторым данным немцы даже организовали у себя «пиратское производство» шифрмашин и выпустили около 1000 экземпляров, которые использовались Абвером и МИД) и некоторые другие европейские страны.

Электромеханические шифровальные машины:

«Загадка»

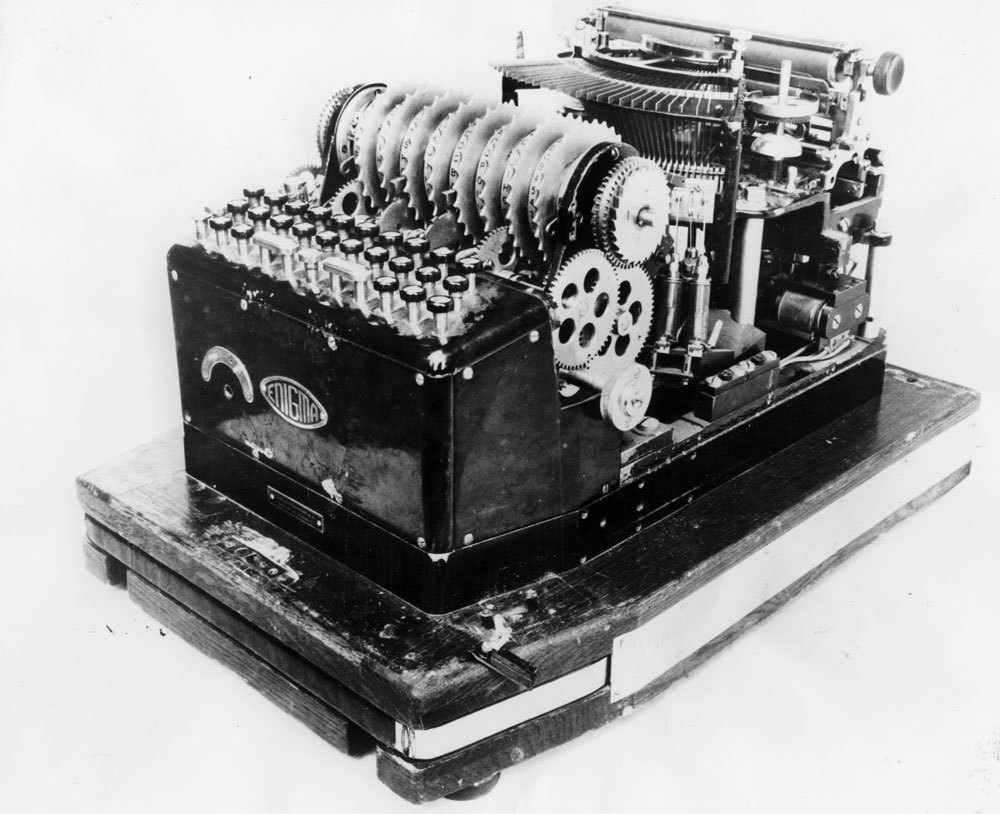

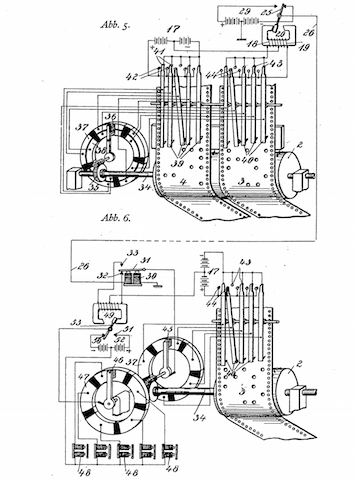

Электромеханические шифровальные машины впервые появились после Первой мировой войны. В 1917 году американцем Эдвардом Хепберном была создана роторная шифровальная машина, которую позже назвали «Enigma». Для работы она подключалась к электрической пишущей машинке. Чуть позже в 1923 году берлинский инженер Артур Шербиус создал независимую промышленную версию «Enigma». Германское правительство, пораженное надежностью машины, сохранило все права на нее за собой и начало использовать ее для армии. Позже появилась особая модификация, предназначенная для военно-морских сил, от обычной «Enigma» она отличалась количеством шифрующих роторов.

Дисковый шифратор «Enigma» отличался простотой конструкции, высокой надёжностью работы и отличной стойкостью шрифта. Перечисленные выше характеристики принесли этому электромеханическому шифратору вполне заслуженную славу в период Второй мировой войны.

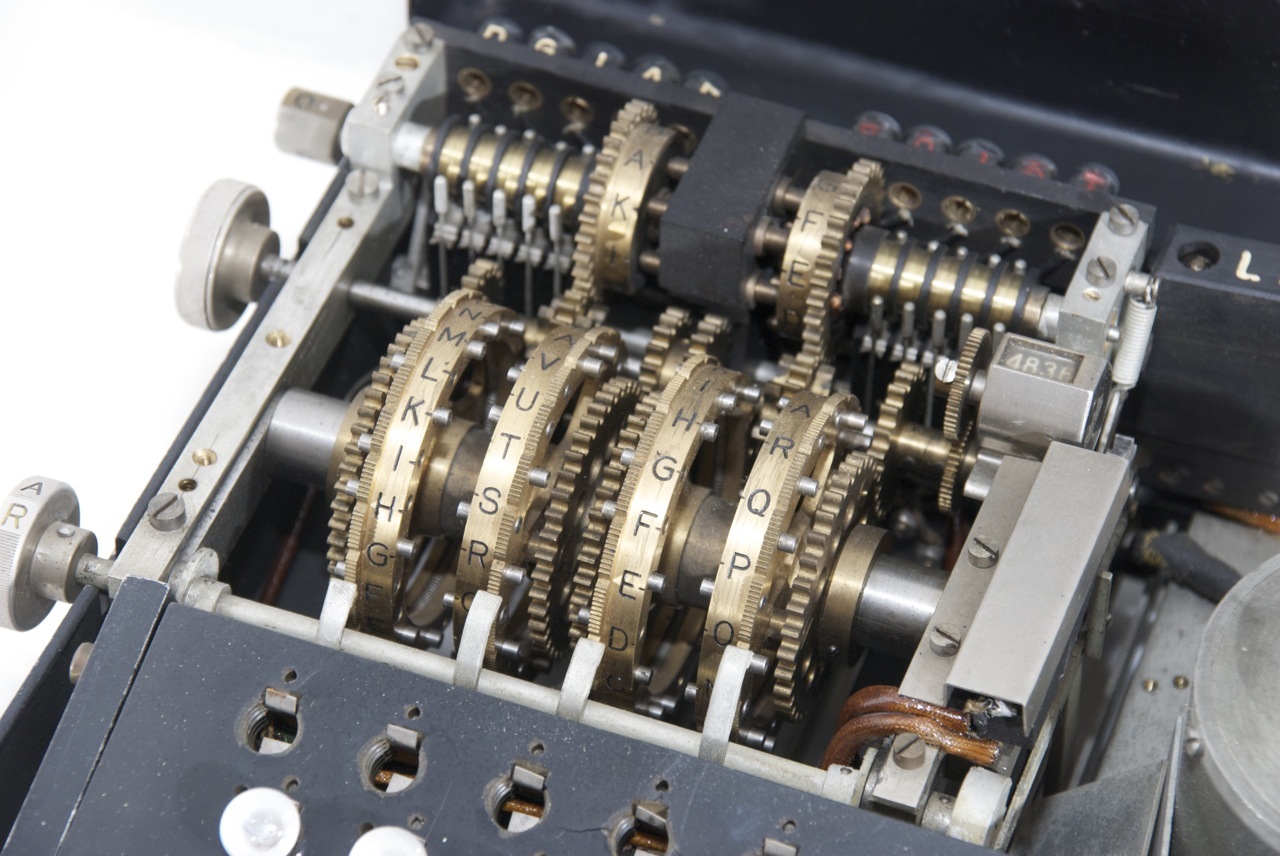

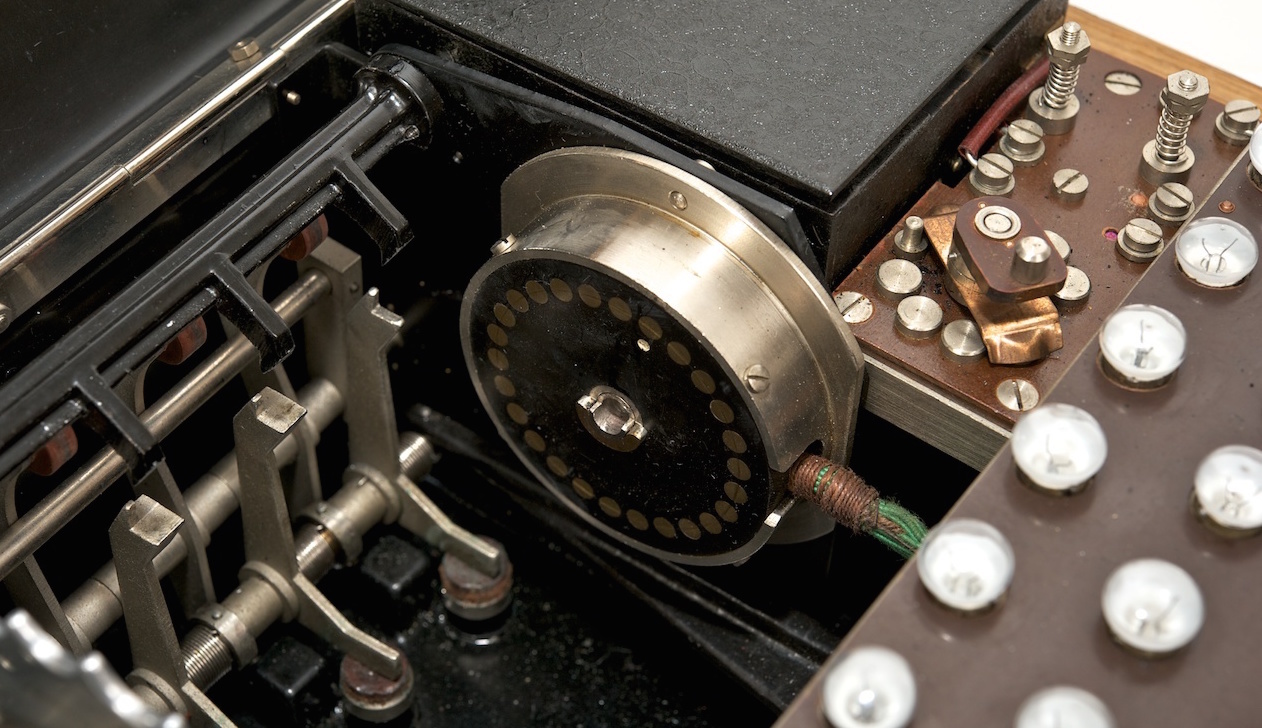

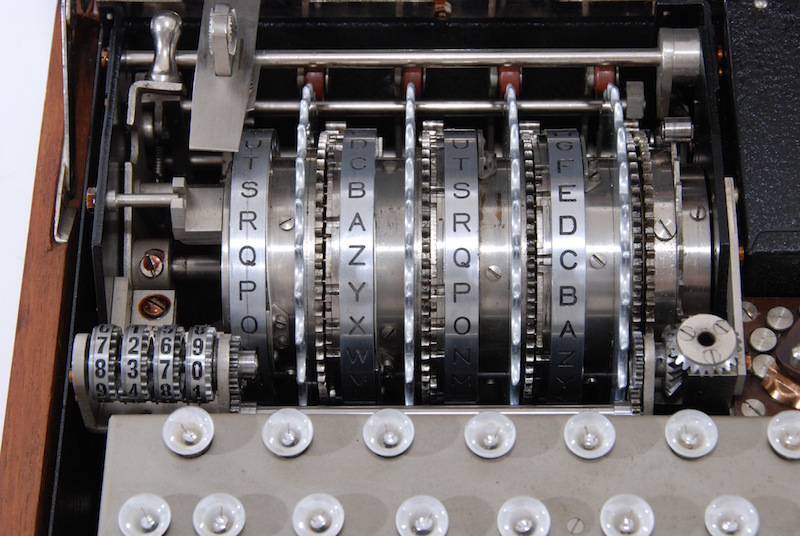

По конструкции «Enigma» классифицируется как дисковый шифратор, особенностью которых является наличие вращающихся на одной оси шифрующих дисков. В первых образцах «Enigma» использовали три сцепленных между собой шифровальных диска, совершавших в процессе работы регулярное движение, подобно счётчикам электроэнергии старых конструкций.

В течении войны шифры ломали, придумывали новые, вследствие чего работы над совершенствованием «Enigma» не прекращались ни на минуту. Результатом такого труда стало шифровальное устройство с шестью не связанными между собой дисками, движение которых стало хаотичным.

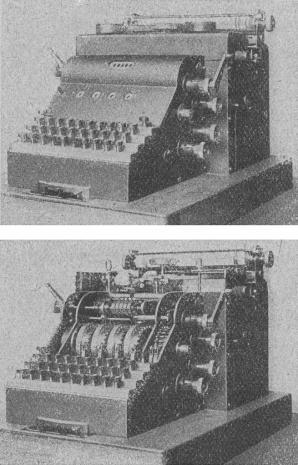

«Enigma А»

Как называли ее немцы «Schreibende Enigma» (информация об этой модели была найдена в одном журнале про электротехнику 1923 года в статье Arthur Scherbius)

Самая первая модель шифровальной машины бренда «Enigma А» появилась в 1923 году. Очень тяжелая и громоздкая машина, которая могла выводить шифр непосредственно на бумагу. Насколько известно, в настоящее время нет сохранившихся примеров «Enigma А».

Вскоре данная модель была заменена на модель «B» в 1924 году.

После нескольких усовершенствований, «Enigma В» была заменена в 1929 году на «Enigma H», известную как Н-29, последнюю модель в серии печатных машин марки «Enigma». Но, увы, эти модели были ненадежны, и, не смотря на усовершенствования, на практике на них поступало много жалоб.

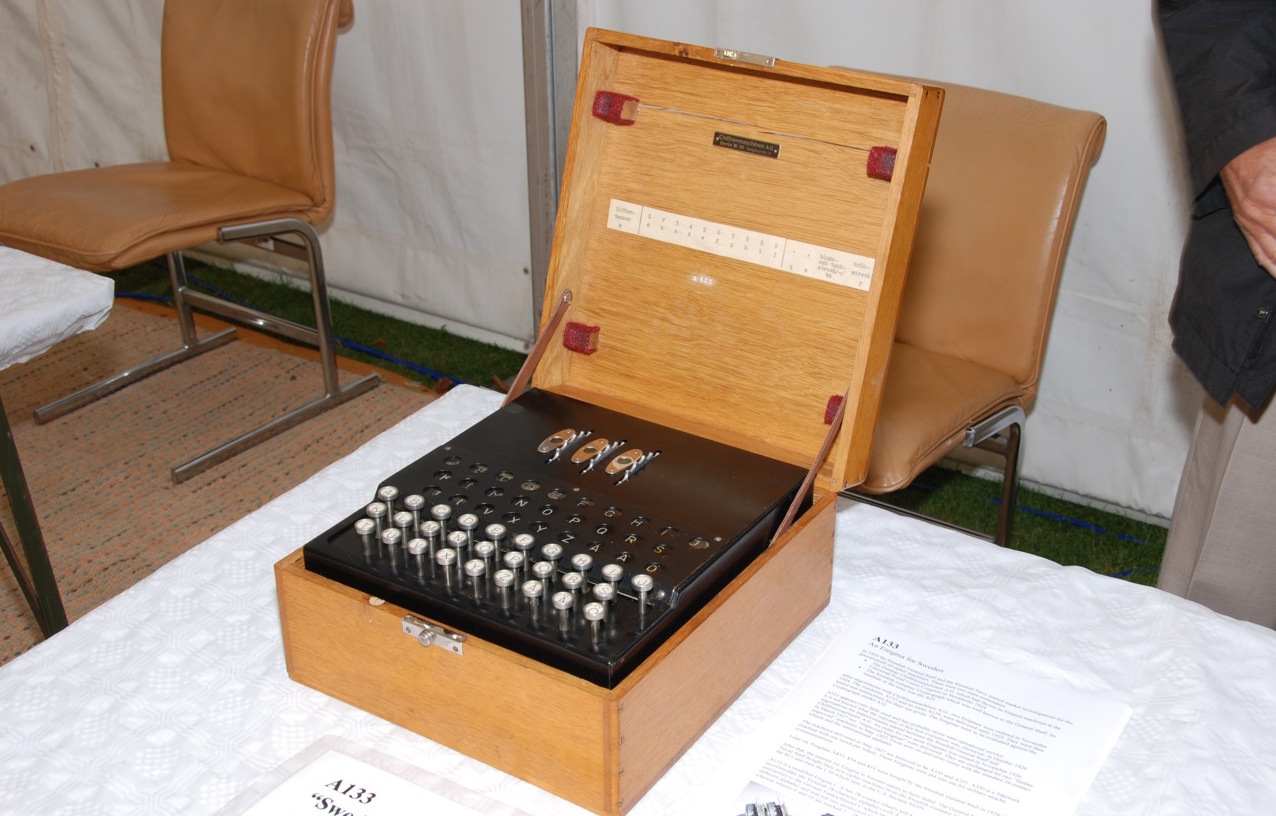

Еще в 1924 году была создана «Enigma С», которая была намного меньше в размерах, а следовательно, отличалась портативностью от пишущей машины «Enigma А». В ней впервые были применены электролампочки.

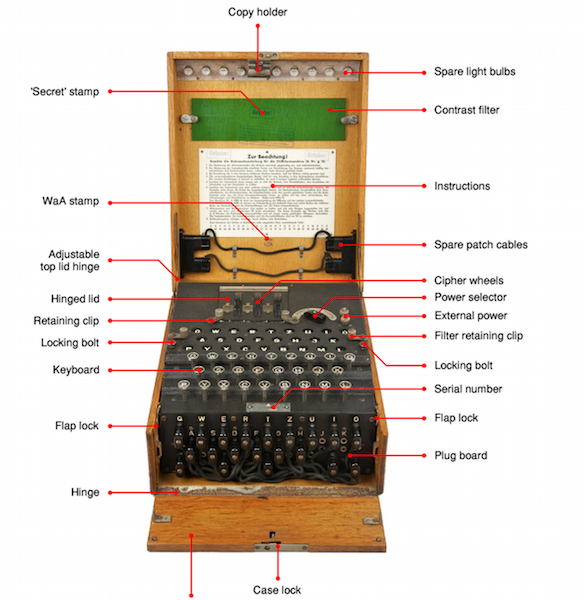

Она состояла из 26-буквенной клавиатуры для ввода открытых сообщений, 26 лампочек, которые при включении подсвечивали нужные буквы шифрованного текста, источника питания (3,5-вольтовая батарея или ее эквивалент), трех съемных контактных колес, которые вращались на общей оси, неподвижного контактного отражателя, неподвижного контактного колеса ввода.

Клавиатура была идентична той, которая используется на английских пишущих машинках, исключением были незначительные детали. Использовались только заглавные буквы, цифры отсутствовали, не было и букв с умляутом, таких как U. Буквы на лампочках располагались в том же порядке.

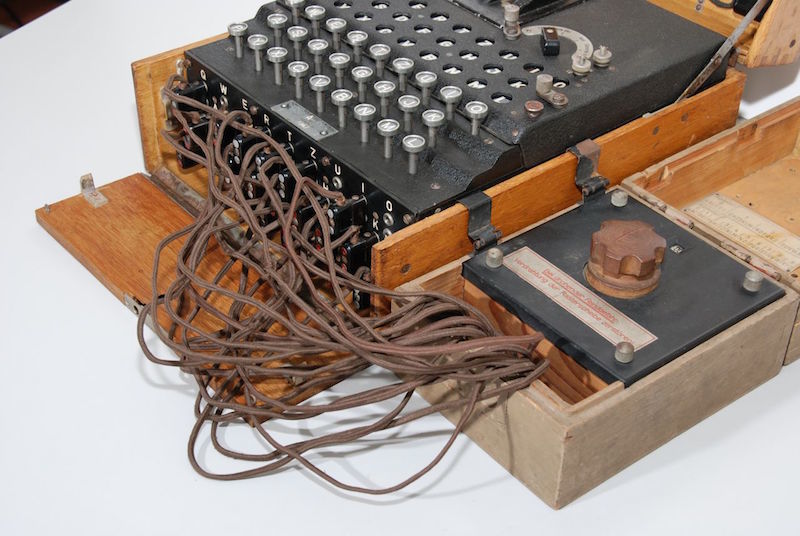

Машина помещалась в деревянном ящике. При закрытой крышке машины наружу выступали только установочные кольца трех подвижных колес, в маленькое окошечко над каждым колесом можно было видеть букву на его алфавитной шине. Это было сделано для того, чтобы шифровальщик мог с помощью установочного кольца повернуть каждое колесо в нужное начальное положение. При открытой крышке машины шифровальщик мог видеть все колеса внутри и, нажав на рычаг, расположенный рядом с отражателем, извлечь все три подвижных колеса из машины, снять их с общей оси и изменить порядок их расположения. Поскольку в первой «Enigma», в отличие от более поздних моделей, было только три колеса, взаимных расположений колес было только шесть. Машина была переносной, но довольно тяжелой, весом около 12 килограмм.

Три съемных контактных колеса — R1, R2 и R3, неподвижный отражатель — U. При нажатии на одну из букв на клавиатуре замыкался контакт, и ток от батареи проходил через колеса R1, R2 и R3. Проходя через отражатель, ток «возвращался обратно», и, после повторного прохождения через колеса R3, R2 и R1 зажигал лампу, которая подсвечивала букву шифрованного текста. Буква исходного открытого текста при преобразовании в букву шифрованного текста подвергалась 9 преобразованиям.

Но на первой шифрмашине Enigma в комплекте, поставляемом вместе с машиной, было только три колеса, и их можно было установить шестью разными способами. Поэтому число возможных алфавитов простой замены было 101400.

В действительности в большинстве военных версий Enigma было еще 2 преобразования, и таким образом, всего их было 11.

В 1926 году в качестве преемника Enigma С была разработана Enigma D (официально А26). Три контактных колеса были установлены на движущем шпинделе. Отражатель U стал настраиваемым, а это означало, что он мог быть установлен на любую из 26 позиций, что в свою очередь увеличивало число перестановок и повышало надежность данной модели.

Позже увидела «свет» еще одна модель электромеханическая шифровальной машины Enigma I. Немецкие военные настояли на внесении изменений, значительно повысивших стойкость машины. Самым важным из них было введение коммутатора.

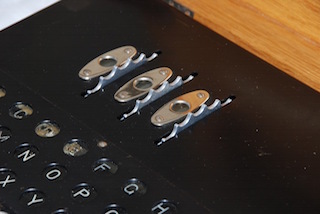

Армейский вариант шифрмашины Enigma имел спереди коммутатор, который помещался под клавиатурой. Коммутатор имел 26 разъемов, которые попарно соединялись 13-ю короткими кабелями. Это устройство давало возможность на этапе ввода и вывода менять местами буквы алфавита, составляющие пары. Так, например, если буква A была соединена кабелем с W, то всякий раз при нажатии клавиши A в шифрмашину уходил сигнал от буквы W, и наоборот. Аналогично, если на выходе последнего колеса R1 возникала буква шифрованного текста A, то загоралась лампочка W, поэтому в шифрованный текст записывалась буква W. Число возможных способов разбиения 26 букв коммутатора на пары равно числу возможных вариантов отражателя, т.е. превосходит число 1012. И поскольку соединения коммутатора менялись часто (вначале ежедневно, а с 1944 года три раза в день), это усложняло криптоаналитикам задачу, так как им теперь приходилось анализировать более вариантов вместо прежних 105456.

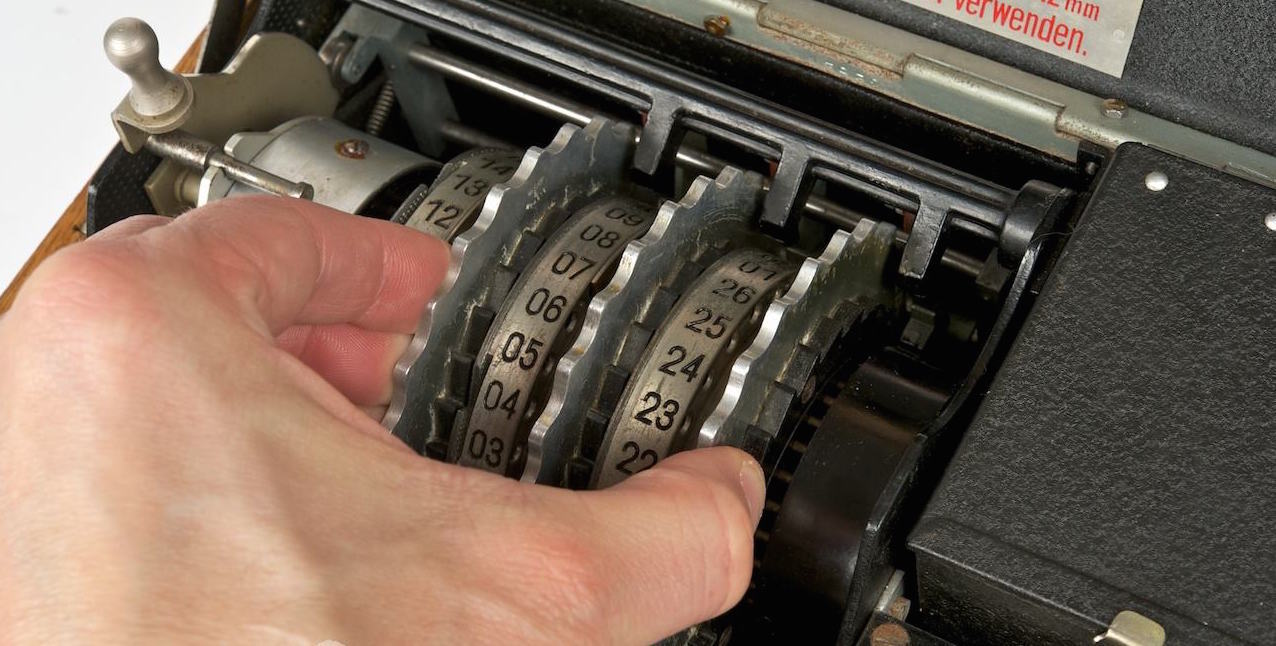

С 15 декабря 1938 года и далее, каждая Enigma была снабжена пятью контактными колесами вместо трех: три — в машине, два выносных. Каждый день оператор размещал три выбранные диска в машину в определенном порядке, в соответствии с инструкциями кодовой книги.

Два колеса хранились в небольшом деревянном ящике. На изображение — типичный пример такого ящика для хранения двух дисков.

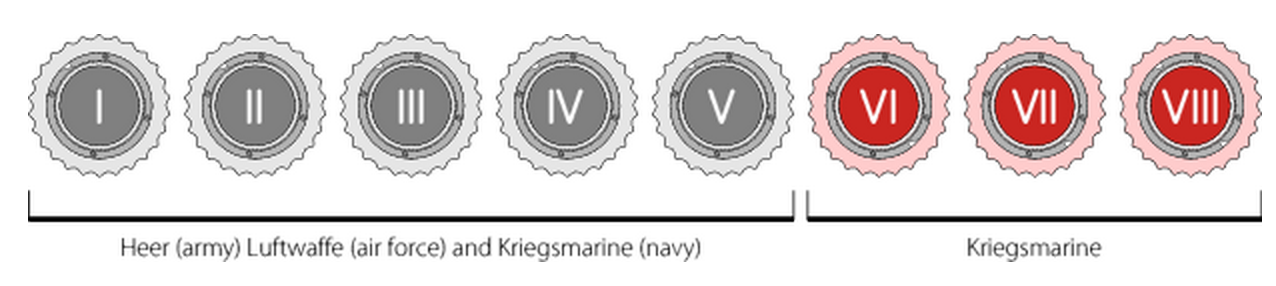

Enigma M3, M1, M2 для немецкого военно-морского флота, в 1939 году было добавлено к пяти еще три контактных колеса с кодом. Данные модели использовались исключительно немецким морским флотом Кригсмарине.

Морская Enigma M4 была более сложной, для обеспечения надежной секретной связи с подводными лодками. Взломать ее было намного сложнее( но это все же удалось). Использовались 4 из 8 возможных роторов. Также Кригсмарине использовал тонкие рефлекторы B, C, около них обязательно находился дополнительный ротор. Была инструкция, следуя которой одно и то же колесо из набора (I-VIII) не должно было быть использовано два дня подряд. Коммутаторная панель имела обозначения 1-26.

Enigma G на первый взгляд выглядела так же, как Enigma D: те же размеры, четыре колеса кодирования, блестящие металлические детали. Как и в Enigma D, крайние правые три колеса — колеса кодирования, слева один отражатель. Но в отличии от модели D отражатель перемещался во время шифрования. Также был установлен счетчик слева от колес(Zahlwerk).

Enigma K

Enigma T (1942 )под кодовым названием «Tirpitz» использовалась во времена Второй мировой войны немцами для передачи шифров японскому морскому флоту. Также использовалось 8 роторных колес, три из которых находились в машине. Отличие составляло наличие всего 5 вырезов на оборотных дисках.

Enigma KD(1944 ) использовалась чаще на железной дороге. Специальная версия Enigma K, в ней использовались три колеса с 9 вырезами на оборотных дисках, а еще отражатель, известный как рефлектор «Дора».

Блок питания Enigma, габариты 20 х 11 х 13,5 см, требовался не для движения роторных колес, а для питания электрической цепи ламп. Предназначен для питания устройств на 110, 125, 145, 220 и 250 Вольт. Перед панелью находятся два предохранители 125 миллиампер и 80 миллиампер соответственно.

Германское командование до самого конца войны пребывало в полной уверенности в том, что коды шифровальной машины Enigma взломать невозможно. Тем не менее британцы, заполучив в 1939 году от поляков первый образец этой машины, к середине войны создали эффективную систему дешифровки неприятельских сообщений под кодовым наименованием Ультра, используя в том числе и первую в мире электронную счетно-вычислительную машину Colossus. А самый главный «подарок» англичане получили 8 мая 1941 года при захвате германской подлодки U-110 — им в руки попала не только исправная машина, но и весь комплект документов скрытой связи. С этого времени для немецких подводников выход в эфир с целью передачи данных часто был равнозначен смертному приговору. Видимо, в конце войны Карл Дёниц, об этом догадывался, так как однажды записал в своем дневнике строки:

Противник держит козырную карту, покрывает все районы с помощью дальней авиации и использует способы обнаружения, к которым мы не готовы. Противнику известны все наши секреты, а мы ничего не знаем об их секретах!

Основная слабость, которая привела к дешифрованию Enigma, заключалась не в конструкции самой машины, а в методе, которым пользовались немцы для отправки сообщений. Как уже говорилось выше, если шифровальщик посылал сообщение, зашифрованное с помощью системы с переменными параметрами, то он должен был либо сообщить получателю значения этих параметров, либо предоставить ему возможность вычислить их самому. Последний способ редко применялся, хотя он мог был быть применен в случае цилиндра Джефферсона. Для шифрмашины Enigma такой способ совершенно непригоден, и получателю необходимо сообщить полную информацию, необходимую для расшифрования сообщения. Что именно необходимо знать получателю? Допустим, что отправитель и получатель работают с одними и теми же «настройками», то есть они оба используют одинаковые колеса Enigma и в том же порядке, и те же соединения коммутатора. Даже в этом случае отправитель должен каким-то образом сообщить получателю исходные положения тройки колес перед началом шифрования сообщения. Эту информацию необходимо поместить в «индикатор». Начальные положения («угловые установки») должны выбираться отправителем «случайно», ибо, если несколько сообщений зашифрованы на одних и тех же начальных угловых установках, то получаются одноключевые сообщения, которые могут быть прочитаны даже в том случае, если вид колес и/или их начальные угловые установки определить не удастся. Поскольку для тройки колес существует 17576 вариантов начальных угловых положений, то вероятность случайного зашифрования двух сообщений при одних и тех же начальных установках будет меньше, чем 0.00006, при условии, что начальные установки выбираются действительно произвольно. Однако на практике у шифровальщиков вырабатывались привычки: например, три буквы, обозначающие начальные установки колес, они выбирали из одного и того же ряда букв на клавиатуре, что значительно увеличивало вероятность появления одноключевых сообщений. Общий ключ вполне мог возникнуть случайно даже при случайном выборе угловых установок, если число сообщений, посылаемых при одинаковых внутренних установках машины (т.е. при том же порядке расположения колес и одинаковом коммутаторе), было велико. Например, если послано 200 сообщений, то вероятность того, что среди них найдется хотя бы одна пара одноключевых, будет больше половины. Поэтому в целях снижения вероятности появления общего ключа необходимо было как можно чаще менять внутренние установки машины, чтобы появление большого числа сообщений, зашифрованных на одних и тех же внутренних установках, было крайне маловероятно.

По следующему адресу можно бесплатно загрузить Симулятор Enigma

Lorenz

Немецкая шифровальная машина, использовавшаяся во время Второй мировой войны для передачи информации по телетайпу. О ней можно прочесть в моей статье Проникая в мысли противника: легендарный Блетчли-Парк. И если Enigma применялась в основном в полевых условиях, машина Lorenz служила для коммуникации высокого уровня – она передавала распоряжения высшего немецкого руководства.

Интересная ссылка на SZ40 симулятор

Нацисты активно работали над созданием новых шифровальных машин. Около четырех лет понадобилось, чтобы в 1944 году появилась первая экспериментальная партия Schlusselgerat 41 (SG-41) и ее модификация SG-41Z. Машину прозвали Hitlersmuhle — «мельница Гитлера» потому, что в правой стороне машинки находилась рукоятка, такая как на ручных кофейных мельницах. В дальнейшем механическую рукоятку, от которой и произошло название, планировалось заменить на двигатель — были разработаны чертежи, но этот проект реализовать не удалось из-за стремительного наступления Советской Армии.

Немецкие конструкторы кое-что взяли из конструкции Enigma: шифрование и дешифрование были идентичными. Главным отличие «мельницы Гитлера» от Enigma заключалось в отсутствии электронных ламп: SG работала с двумя тонкими полосками бумаги. На одном из них вводились печатные буквы, на другом выводились сведения, полученные в результате шифрования или дешифрования. Большую часть механизмов немцы скопировали с шифровальной машины М-209, которая была создана Борисом Хагелином.

В конце войны немецкие специалисты работали и над другими проектами шифровальных машин, но о них сегодня мало что известно.

Шифровальная машина Siemens T43, названная специалистами призраком криптографической истории потому, что сведения о ней являются засекреченными до сих пор.

Т43 была одной из первых машин, которая работала по принципу одноразового блокнота. Случайные числа, необходимые для этой операции, подавались в устройство в виде перфорированной полосы, которая не могла использоваться дважды. T43 пробивала все обработанные полоски и делала их таким образом непригодными для повторного использования.

По мнению экспертов, около 30 до 50 этих машин были построены и использовались немцами в последние месяцы войны в некоторых боевых частях. Отдельные экземпляры Т43 после войны оказались в Норвегии, Испании и Южной Америке.

Вокруг Т43 до сих пор много невыясненного. После войны шесть экземплярах этих машин были уничтожены в Соединенных Штатах. Машины, используемые в Норвегии были отправлены в Британский центр расшифровки, в Блетчли-Парк. Понятно, что союзники всю информацию об этой ультра-современной машине строго засекретили.

Сокровища Гитлера

В австрийском озере Топлитц на 100 метровой глубине покоятся несколько шифровальных машин. На так называемом озере «Черная жемчужина» нацисты проводили эксперименты со взрывчатыми веществами, испытывали самонаводящиеся торпеды «Т-5» для уничтожения подводных лодок, «Фау-1», «Фау-2».

Эта местность на многие километры окружена непроходимыми горами и лесами — попасть туда можно только пешком. Исследовать озеро опасно: австрийское правительство особым распоряжением запретило нырять в воду. Тем не менее водолазы совершают погружения в черное озеро и они видят, как правило, толстый слой деревьев — нацисты специально сбросили в озеро тысячи кубометров древесины, сделали двойное дно из сетей. Но это не отпугивает историков и кладоискателей — они ищут и находят в озере немало интересного. Одна из недавних находок — шифровальная машина «мельница Гитлера».

Озеро по-потихоньку открывает свои секреты — военные архивы зарубежных разведок это делать не спешат. Какой бы результат не давала следующая новая экспедиция, ясно одно: поток искателей приключений на берега Топлиц-Зее не стает меньше. Возможно потому, что изобретения совершенные в области криптографии немецкими специалистами и сегодня представляют большой научный и политический интерес.

Комментарии (11)

22sobaki

04.11.2015 02:51У Энигмы был какой-нибудь код доступа, «ключ зажигания» или что-нибудь в этом роде, чтобы кто попало не смог на ней работать?

rafuck

04.11.2015 19:44Не имеет смысла это делать.

darkfrei

04.11.2015 22:45А шашка для уничтожения?

rafuck

05.11.2015 14:37Ну, это же механическое устройство в любом случае, а значит, для того, чтобы его обезвредить, достаточно отвертки, пассатижей и терпения ,) Кроме того, основная ставка была на то, что без знания ключа все это шестереночное безумие — лишь бесполезный металлолом.

darkfrei

05.11.2015 21:57Электронное устройство даже проще уничтожать, а вот механическое легче собрать из имеющися частей.

isden

> Перед панелью находятся два предохранители 125 ампер и 80 ампер соответственно.

А на картинке — mA…

TashaFridrih

спасибо, Вы правы миллиампер

darkfrei

Соответственно чему? Обычно два номинала соответствуют двум номиналам, а три — трём. В порядке перечисления.