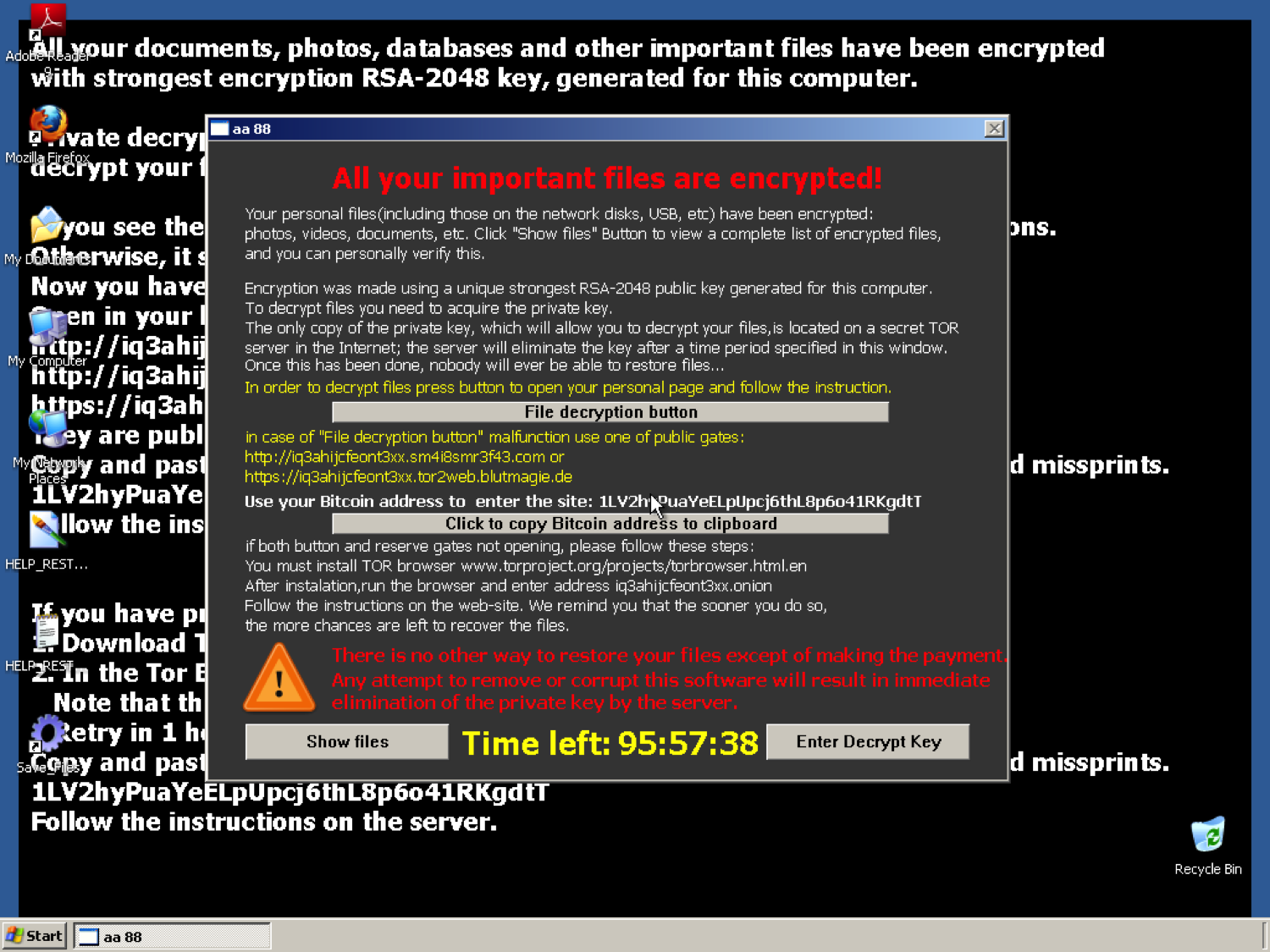

Итак, у нас в организации на рабочих станциях установлены антивирусы. На почтовом сервере тоже стоит антивирус. Антивирус даже интегрирован через ICAP или WCCP с межсетевым экраном. Можем ли мы быть уверены, что все попадающее в нашу сеть чисто как слеза младенца? Увы… Как показывает статистика различных компаний, среднее время обнаружения взлома/компрометации сети (time-to-detect, TTD) составляет 200 (!) дней. Представьте себе, двести дней вы не в курсе, что вас уже атаковали и тянут из вас конфиденциальную информацию. И вдруг, в какой-то момент времени вы видите на экране своего компьютера вот такую вот картинку.

В динамике, а речь идет о шифровальщике TeslaCrypt, это все выглядит еще интереснее (до 2:30 все скучно и обыденно):

Вы проклинаете ваш антивирус, который ничего не поймал и уже мало на что надеясь, начинаете общение с антивирусной компанией. А вдруг помогут и расшифруют жесткий диск. Но увы… Антивирусная компания вам помочь не в состоянии. Ее же задача продавать и поддерживать антивирус, а не работать для вас бесплатно, занимаясь анализом ваших подозрительных файлов. Возможно со временем антивирусные аналитики разберут присланный вами файл и оснастят знанием о нем свой антивирус. Но будет это уже потом, а пока вы стоите перед дилеммой "Платить или не платить вымогателям?" На недавно проведенной в Казани конференции «Код информационной безопасности» я провел блиц-опрос на тему: «Если вы отправляли подозрительные файлы антивирусным компаниям, то часто ли вы получали позитивный и оперативный ответ?». Увы, похвастаться лесом поднятых в ответ на этот вопрос рук я не могу.

Допустим, вы извлекли урок из случившегося и в следующий раз при получении подозрительного файла захотите с ним что-то сделать. Но что? На слуху у многих сервис VirusTotal, который многие преподносят как средство анализа вредоносного кода. Но это не совсем так. VirusTotal — это по сути инструмент автоматизации проверки 50 с лишним антивирусов обнаруживать загруженный на портал вредоносный код (или не обнаруживать). VirusTotal просто автоматизирует процесс запуска пятидесяти антивирусов и выдает вам вердикт — обнаружено или нет. Если в антивирусной базе знаний о вашем файле нет, то и VirusTotal вам ничего не подскажет. Иными словами, задача VirusTotal — проверять эффективность антивирусов, но не помогать вам анализировать ваши файлы.

Можно попробовать обратиться к другому свободному ресурсу — Malwr, который представляет собой песочницу, в которой можно анализировать подозрительные файлы на вредоносность.

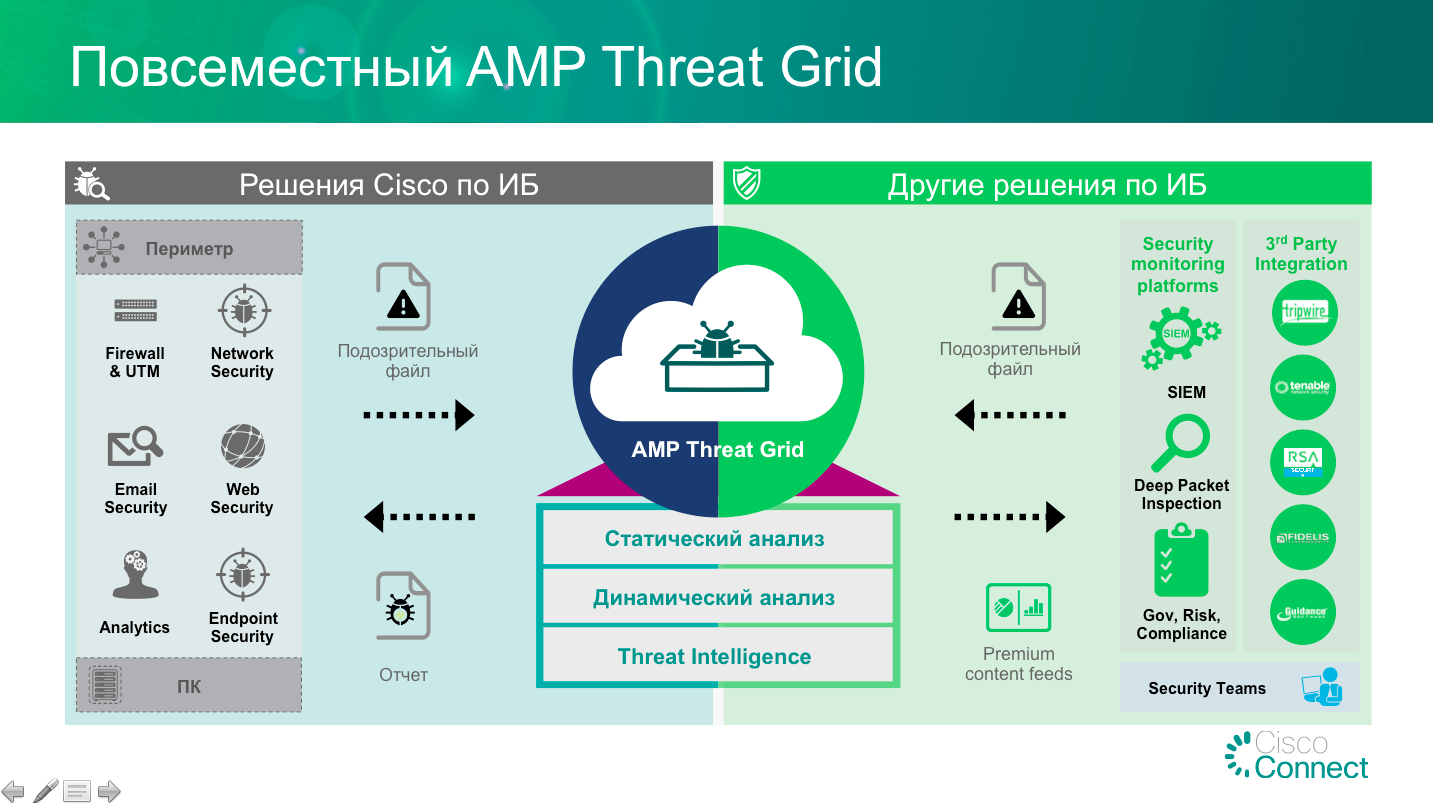

Однако число методов анализа на данном сервисе не так велико и современный вредоносный код, особенно специально разработанный для обхода песочниц (а такого становится все больше и больше), может остаться незамеченным для Malwr. Помимо него есть и ряд других платформ для анализа вредоносного кода. На прошедшем в Москве форуме по центрам мониторинга и реагирования на инциденты ИБ SOC Forum я делал отдельный доклад с кратким обзором таких платформ. Среди прочих я упоминал и нашу собственную платформу — Cisco AMP Threat Grid, о которой мне хотелось бы рассказать чуть более подробно.

Но для начала я бы хотел показать, как она работает на примере анализа шифровальщика TeslaCrypt, результат работы которого я показывал на картинке выше:

Данная платформа расширяет функционал нашего решения по обнаружению вредоносного кода — платформы Cisco Advanced Malware Protection (AMP), которая, будучи установленной на межсетевых экранах, системах предотвращения вторжений, системах защиты E-mail и Web, а также на маршрутизаторах и оконечных устройствах (ПК под управлением Windows, Linux, Mac, Android), позволяет в автоматическом режиме оперативно детектировать известный и неизвестный вредоносный код. Для исследования же файлов, попавших в организацию не через сеть или вызывающих подозрение, компания Cisco и предлагает сервис Cisco AMP Threat Grid, который позволяет именно анализировать на вредоносность любые файлы. Cisco AMP может передавать сервису Threat Grid файлы в автоматическом режиме, но можно использовать его и как портал для аналитиков служб реагирования на инциденты, служб проведения расследования инцидентов, центров мониторинга инцидентов ИБ. Видео выше показывает как раз работу через портал.

Обратите внимание — анализ проводится всего несколько минут и в полностью автоматическом режиме. Вам достаточно только загрузить интересующий вас файл и спустя некоторое время получить сформированный отчет в удобочитаемом формате. Также отчет можно получить в формате JSON для подключения к своим собственным системам и даже получить PCAP-файл для его дополнительного анализа с помощью каких-либо систем расследования сетевых инцидентов. Например, прогнав данный PCAP файл через Wireshark или Cisco NGIPS, можно составить сигнатуры для систем обнаружения вторжений, способных обнаруживать в будущем проанализированный вредоносный код.

Помимо решений Cisco, загружать данные в сервис Threat Grid в автоматическом режиме можно также с помощью и других решений, часть из которых известна и на территории бывшего Советского Союза:

- General Dynamics Fidelis

- Guidance Software EnCase Cybersecurity

- RSA Security Analytics

- TripWire Enterprise 360

- Splunk Enterprise

- Malformity Labs Maltego

- IBM QRadar

- HP ArcSight

- McAfee Nitro

Но анализ вредоносного кода может проводиться не только в облаке AMP Threat Grid. Для особых применений (слабый Интернет, изолированная сеть или иные случаи) существует возможность использовать специальное устройство Cisco AMP Threat Grid Appliance, которое размещается в сети заказчика и которое и осуществляет весь анализ загружаемых на него файлов.

Результатом работы Cisco AMP Threat Grid является вычисление рейтинга угрозы (по стобалльной шкале) с детальным объяснением, почему было принято то или иное решение. Проводится динамический и статический анализ около 450 различных индикаторов в загружаемых файлах — работа с файлами, работа с памятью, работа с реестром, работа с сетью и т.п. По каждому параметру отчет содержит подробное описание. Вот как, например, выглядит отчет по тому же шифровальщику TeslaCrypt. А вот так отчет выглядит по банковскому троянцу Zeus.

В современных условиях, когда вредоносный код меняется очень активно и установленные традиционные средства обнаружения не способны своевременно распознать и блокировать угрозу, остается брать процесс в свои руки, расширяя его за счет анализа подозрительных файлов с помощью платформ Threat Intelligence Platform. И Cisco AMP Threat Grid может помочь в достижении этой задачи.

ЗЫ. Наверное многие слышали такую аббревиатуру — CIS, Center of Internet Security, который известен выпуском руководств по защищенной настройке различных платформ, устройств, операционных систем и т.п. При CIS также создан MS-ISAC — Multi-State Information Sharing and Analysis Center. Он также использует Cisco AMP Threat Grid для анализа вредоносного кода, о котором затем оперативно сообщает различным подключенным к нему организациям.

Комментарии (31)

navion

18.11.2015 19:51Эта байда скрывается под названием Outbreak Filters в IronPort?

alukatsky

18.11.2015 20:01Нет. Эта «байда» не является частью E-mail Security Appliance, но она с ним интегрируется. Однако в нем есть лицензия Advanced Malware Protection, которая может отдавать файлы для дополнительного анализа в Threat Grid. Outbreak Filters — это всего лишь анализ мета-данных в почтовых сообщениях, без анализа самого файла.

alukatsky

18.11.2015 20:05Добавлю. Если речь идет только об анализа файлов, приходящих с почтой, то достаточно обычной лицензии на AMP для ESA (IronPort). Если нужно анализировать еще и файлы, полученные другим путем, то нужен отдельный доступ к порталу.

teecat

19.11.2015 12:16-1Итого:

Если верить последнему отчету компании Verizon за 2015 год, то сегодня 70-90% всего вредоносного кода уникально для каждой организации и поэтому нередко происходят ситуации, когда в организацию по какому-либо каналу (почта, Web, флешка, мобильное устройство и т.п.) приходит файл, который вызывает подозрение, но при этом антивирус «молчит» и ничего в отношении данного файла не сигнализирует.

Путается красное и кислое. Уникальность можно обеспечить перегенерацией, а антивирус молчит, так как на нем тестируют перед выпуском в живую природу. Ну и никак не 70-90 идет АПТ-атаками. Количество случайных заражений очень велико

Как быть в такой ситуации? Дать файлу попасть в сеть и начать по ней распространяться? Или удалить его? Или поместить в карантин? А может быть есть способ все-таки проанализировать файл и выдать по нему вердикт? Пусть и без названия вируса или трояна. Да, такой вариант есть — называется он Threat Intelligence Platform.

Настроенный поведенческий анализатор. Есть во всех продвинутых антивирусах. Не нужно путать файловый антивирус, работающий на сигнатурах и современную антивирусную защиту

Можем ли мы быть уверены, что все попадающее в нашу сеть чисто как слеза младенца? Увы… Как показывает статистика различных компаний, среднее время обнаружения взлома/компрометации сети (time-to-detect, TTD) составляет 200 (!) дней. Представьте себе, двести дней вы не в курсе, что вас уже атаковали и тянут из вас конфиденциальную информацию. И вдруг, в какой-то момент времени вы видите на экране своего компьютера вот такую вот картинку.

Опять красное и кислое. Вероятность заражения и среднее время обнаружения заражения

Антивирусная компания вам помочь не в состоянии. Ее же задача продавать и поддерживать антивирус, а не работать для вас бесплатно, занимаясь анализом ваших подозрительных файлов.

Алексей, мы с вами общались в Казани на эту тему. Антивирусные компании бесплатно расшифровывают по запросу. Естественно это возможно. Делают спец утилиты. Вот скажем из последнего news.drweb.com/show/?c=5&i=9689&lng=ru

На недавно проведенной в Казани конференции «Код информационной безопасности» я провел блиц-опрос на тему: «Если вы отправляли подозрительные файлы антивирусным компаниям, то часто ли вы получали позитивный и оперативный ответ?». Увы, похвастаться лесом поднятых в ответ на этот вопрос рук я не могу.

Было такое. Только потом я спросил, а знают ли пострадавшие как собрать нужную информацию и составить заявление. Леса рук не наблюдалось. Может еще и в этом проблема?

Иными словами, задача VirusTotal — проверять эффективность антивирусов, но не помогать вам анализировать ваши файлы.

Нет. задача ВирусТотала — проверить нахождение информации о вирусе в записях антивирусного ядра. Иные механизмы он оценить не может.

Но анализ вредоносного кода может проводиться не только в облаке AMP Threat Grid. Для особых применений (слабый Интернет, изолированная сеть или иные случаи) существует возможность использовать специальное устройство Cisco AMP Threat Grid Appliance, которое размещается в сети заказчика и которое и осуществляет весь анализ загружаемых на него файлов.

Чем отличается от поведенческого анализатора?

Boris_Uskov

19.11.2015 12:59Алексей, я извиняюсь, у меня в голове путаница с терминологией случилась. Скажите, пожалуйста, правильно ли я понимаю. Если у нас есть лицензия AMP на ESA, WSA или FirePOWER модуле, то перечисленные устройства при включении политик AMP начинают фактически работать с двумя облаками. Первое облако называется Collective Security Intelligence Cloud и используется исключительно, чтобы определить диспозицию файла по его hash. Если диспозиция файла не может быть определена, то можно отправить весь файл целиком для более детального анализа, но уже во второе облако, которое называется AMP Threat Grid? Это верно, или я ошибаюсь?

Правильно ли я понимаю, то, что в файловых политиках на FireSIGHT называется «Dynamic Analysis» и «Spero Analysis for MSEXE» — это и есть включение отправки исполняемых (и только исполняемых) файлов в облако AMP Threat Grid?

Pavlor

19.11.2015 14:10Борис, в целом правильно, но есть одна ошибка. Есть «облако» для определения диспозиции (пусть будет CSI, ранее это было VRT Cloud), есть «облако» для анализа (AMP ThreatGrid). Второе — это Dynamic Analysis. Spero относится к диспозиции. При этом происходит активный обмен информацией между различными облаками. Определение вредоносности файла с помощью ThreatGrid может изменить диспозицию файла в CSI.

Boris_Uskov

19.11.2015 14:15Спасибо! А правильно ли я понимаю, если диспозиция по хеш определена как «Clean», то файл уже не будет отправлен в AMP Threat Grid для динамического анализа? Т.е., это две последовательные проверки?

Pavlor

19.11.2015 14:17Если диспозиция «Clean», то файл для анализа не отправляется. Но даже диспозиция «Clean» может быть изменена в результате ретроспективы, динамический анализ — это всего лишь один из многих источников информации для определения диспозиции.

Libert

20.11.2015 12:08Хотел-бы отметить сервис www.hybrid-analysis.com, который является бесплатным, и в отличии от malwr, ПО не может идентифицировать виртуальную среду, вот тест PaFish:

malwr — malwr.com/analysis/ZGY2MWVjNGU0OGQ0NDg1ZmJmZGQ2NDQ5Y2VhMGE2NmI

Hybrid-Analysis — www.hybrid-analysis.com/sample/7dc5a5d20c335d1260aa78a09c71f663d8f62c3c01ba8859efad791daf4e555b?environmentId=1

Плюс сканирование ведётся в песочницах на Win 7 и информации о работе ПО представлено существенно больше.

vilgeforce

«А вдруг помогут и расшифруют жесткий диск. Но увы… Антивирусная компания вам помочь не в состоянии. Ее же задача продавать и поддерживать антивирус, а не работать для вас бесплатно, занимаясь анализом ваших подозрительных файлов.» Не путайте теплое с мягким. Заниматься расшифровкой забесплатно и в самом деле сомнительное занятие, а вот пополнять базу из присланных семплов (для чего, внезапно, нужен их анализ) — нормальная практика. Если вы так не делаете — не считайте что другие так не делают.

alukatsky

Мы не антивирусная компания :-) Посмотрите на проблему с точки зрения потребителя. Он ЖДЕТ, что антивирусная компания ему поможет. И я написал, что компания помочь не может. Она только свою базу пополнит и все.

vilgeforce

Написали вы буквально «а не работать для вас бесплатно, занимаясь анализом ваших подозрительных файлов», то есть что анализом заниматься никто не будет. Потребитель может ждать чего угодно, но нужно учитывать два простых факта: никакое решение не может гарантировать обнаружения любых угроз. Возможна такая криптосистема, которую невозможно вскрыть при разумных затратах на вскрытие. И тут оказывается, что потребитель ждет либо невозможного, либо чьих-то серьезных трат на него.

alukatsky

Потребителю свойственно ждать невозможного, да еще и бесплатно. Тут уж ничего не поделаешь. Но и антивирусные компании не сильно напрягаются для изменения ситуации и объяснения, что они не в состоянии спасти этот мир в одиночку. Поэтому у заказчиков складываются такие ожидания от приобретенных/скачанных продуктов.

vilgeforce

Угу… Кстати, потестить на реальных файлах систему просто так нельзя?

alukatsky

Можно. Через вашего AM надо запрос сделать. Он придет к нам и мы все организуем

vilgeforce

Тогда у вас есть сильная сторона: невозможно тестирование заразы на вашем продукте перед выпуском ее в дикую природу.

alukatsky

Возможно :-) Если купить доступ к этому сервису как обычный пользователь. Только не думаю, что это поможет. В отличие от VirusTotal, который говорит «этот ловит, а этот нет», у нас иная задача — показать действия файла, которые вызывают подозрения. Создателю заразы будет сложно скрыть сами действия, а точнее их комбинацию.

vilgeforce

Как раз над этим и будут работать: детект песочниц, паузы… Тыща способов, которые лучше тут не обсуждать ;-)

alukatsky

У нас не только и не столько песочница занимается анализом. Да и число проверяемых индикаторов свыше 450. Я с трудом себе представляю вредоноса, который будет делать что-то вредное и не использовать ни один из таких индикаторов. Хотя и не исключаю полностью

vilgeforce

Прохождение пакеров у вас как организовано? Без этого весь статический анализ идет лесом.

alukatsky

А вот это как раз то, что мы не готовы обсуждать публично :-)

vilgeforce

И, кстати, многие случаи упомянутой Теслы вполне можно расшифровать.

alukatsky

Это хорошо :-)

teecat

Неправда.

Доктор Веб (скорее всего и Касперский тоже) бесплатно расшифровывают для своих клиентов. Делают утилиты расшифровки, которые доступны и не их пользователям.

Вероятность расшифровки конечно разная для разных типов энкодеров

alukatsky

Без гарантий и обязательств. Как повезет :-(

teecat

Ну обязательств ни одно ПО не дает. Помните вы озвучивали цифру за которую вы давали гарантию защиты? Впечатлило!

Вероятность расшифровки от 10 до 90 процентов в зависимости от типа шифровальщика

alukatsky

Ну так я про это и говорю. Но потребитель считает, что антивирусная компания обязана это делать. И он на нее рассчитывает, чего не надо делать. Надо искать и другие варианты решения данной проблемы. Вот и все.

teecat

Не сказал бы. Пользователь крайне мало знает о том, что и он может сделать сам для решения проблемы/ускорения взаимодействия с вендором и что может сделать для него вендор.

Мифов очень много. Даже жутко много. Именно поэтому нужно быть крайне осторожными в статьях и выступлениях. Ка известно есть три уровня понимания — что сказал тренер — как поняли учащиеся — как это поняли те, кому они рассказали. Не стоит плодить неоднозначности на верхнем уровне