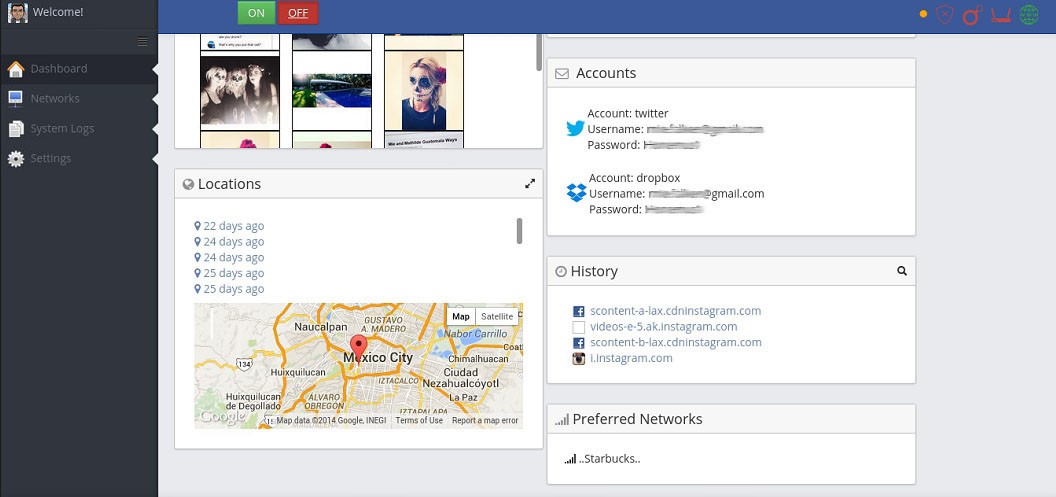

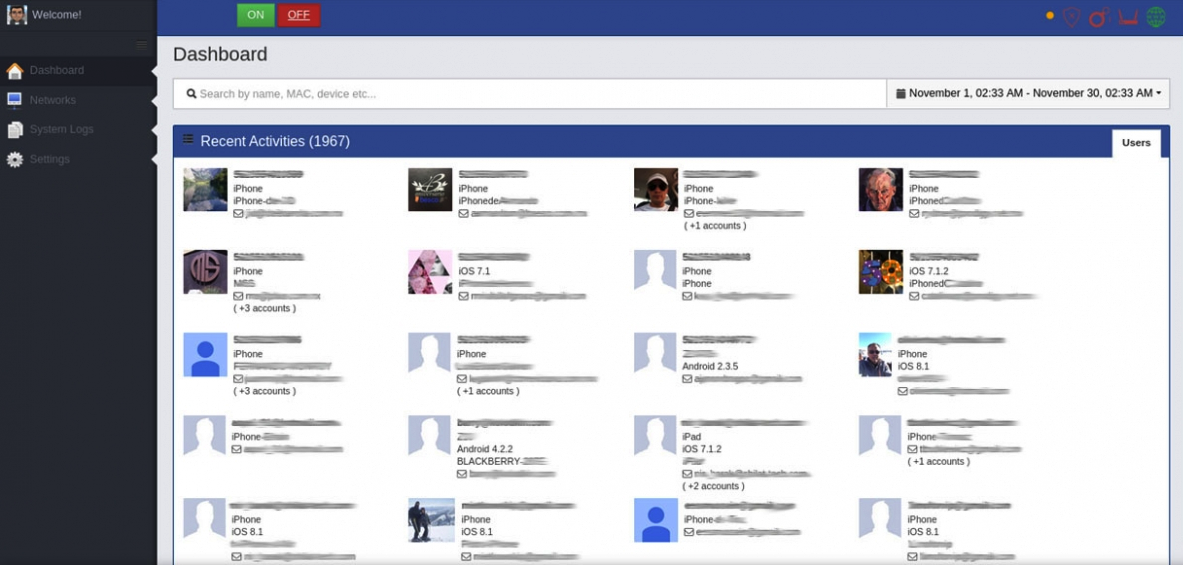

Интерфейс приложения для устройства InterApp

Компания RayZone описывает свой продукт InterApp как меняющую правила игры интеллектуальную систему, разработанную для безопасности и вооружённых агентств, позволяющую им незаметно собирать информацию, используя уязвимости в приложениях на смартфоне. Для использования устройства не нужны какие-либо технические навыки, судя по скриншоту интерфейса — приложение довольно простое и интуитивно понятное. Устройство работает на разных платформах и одновременно получает данные с сотен смартфонов на операционных системах iOS и Android. Такое устройство будет полезно антитеррористическим службам и службам безопасности в местах скопления людей – например, в аэропортах и торговых центрах.

Всё, что нужно от атакуемых гаджетов — включенный WiFi модуль. Подключения к какой-либо сети и серфинг интернета не требуются. Подробностей о том, как именно работает гаджет нет. Купить прибор не получится — представители компании говорят, что он предназначен исключительно для правительственных служб, и не отвечают на вопросы журналистов.

Rayzone заявляет, что устройство не оставляет каких-либо следов своего присутствия на смартфонах.

InterApp согласно брошюре получает с атакованных им устройств следующие данные:

- Адреса электронной почты пользователя, пароли к ним и их содержимое

- Пароли и логины от Twitter, Facebook и других приложений социальных сетей

- Пароль и содержимое DropBox

- MSISDN и IMEI идентификаторы

- MAC-адрес, модель и операционная система устройства

- Список контактов

- Фотографии

- Персональная информация: пол, возраст, адрес, образование и так далее.

Среди других продуктов компании – платформа анализа больших данных TA9, захватное устройство для IMSI-идентификаторов в сетях 2G, 3G и 4G Pirahna, девайс для обнаружения и нейтрализации других IMSI-ловушек ArrowCell, геолокационная интеллектуальная система GeoMatrix. Компания RayZone является частью Hacking Team, итальянского разработчика систем для проникновения и слежки за пользователями.

Скриншот приложения

Устройство InterApp

Специалисты по информационной безопасности советуют не использовать WiFi на смартфонах – так устройства проще взломать. Британская компания Sensepost выяснила, что с помощью беспилотников можно проникать в гаджеты, летая над городом. Смартфоны беспрерывно посылают сигналы в попытке найти знакомые WiFi сети и подключиться к ним, даже если это сеть кафе, в котором пользователь сидел несколько недель назад. Sensepost использовали обычный купленный на Amazon квадрокоптер и написанное ими программное обеспечение Snoopy, которое искало эти сигналы и обманывало устройство, притворяясь знакомой сетью. После подключения к квадрокоптеру все данные из почтовых приложений, Facebook и даже банковского софта отправлялись людям, управляющим дроном.

Комментарии (15)

isden

22.12.2015 13:03+1Не, MitM на вайфай — это ок, понятно. Но как они смогут притвориться тем же дропбоксом или гуглом? Ну или перехватить трафик до них. Там же SSL везде. Ну или, еще, как фотки/контакты слить можно?

tbl

22.12.2015 14:29C дропбокса спецслужбы, думаю, и без всяких MitM могут получать информацию. Не просто же так в совет директоров Кондолизу Райс протащили.

EminH

22.12.2015 15:31SSL не проблема, пользователь должен будет просто нажать на одну кнопочку

Continue

grokinn

22.12.2015 18:41Ну потому и продают только спецслужбам, у которых уже есть поддельные сертификаты этих сайтов, возможно даже прямо от производителя.

lakegull

22.12.2015 13:43+1Купить прибор не получится — представители компании говорят, что он предназначен исключительно для правительственных служб, и не отвечают на вопросы журналистов.

Очень смело и очень нескромно так.

Интересно зачем тогда вообще было выбрасывать эту информацию в массы? Разве это не должен быть полностью секретный проект?

А то больше похоже на провокацию: мы будем вторгаться в вашу частную жизнь, а остальное вам знать необязательно.

zabbius

22.12.2015 14:22+4Имхо, если бы такое было бы нахаляву реализуемо, то пост был бы не про Израиль и его спец службы, а про очередной хакфест, где уязвимость бы демонстрировали и объясняли

SunX

22.12.2015 14:47>Персональная информация: пол, возраст, адрес, образование и так далее.

Интересно, как? неужели кто-то на своем телефоне хранит информацию, где он учился и так далее?

Остальное, конечно, тоже вызывает вопрос, но вот это — особенно интересно.

potan

22.12.2015 15:08+3Теперь надо выпустить телефон, который обнаружив что его взламывают этим устройством, выдает заданную информацию.

alexmay

MiM атака с подстановкой популярных wifi сетей? остроумно )