Перехваченные DVB-потоки НАТО (2002)

Много лет хакеры проводят демонстративные взломы гражданских и военных спутниковых коммуникаций, но безопасность тех остаётся на низком уровне. На последней конференции Black Hat 2020 оксфордский студент Джеймс Павур продемонстрировал, какой спутниковый трафик сейчас в радиоэфире и какую приватную информацию из него можно извлечь.

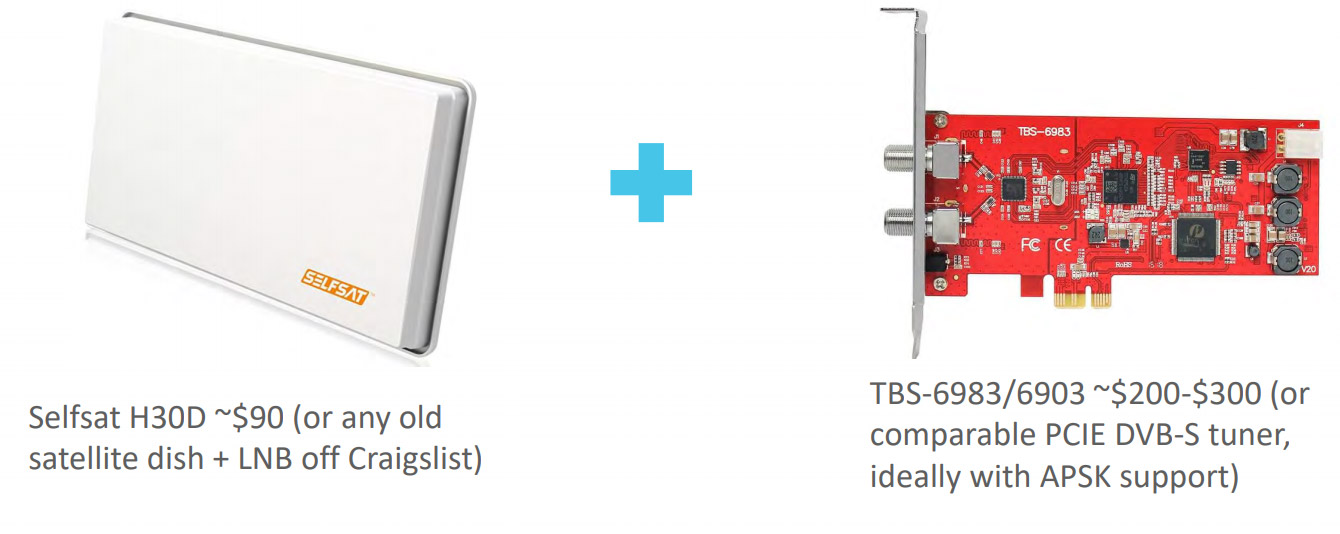

В течение нескольких лет Павур прослушивал с европейской территории сигналы 18 интернет-спутников. Получатели информации — физические лица, корабли и самолёты на площади около 100 миллионов квадратных километров от США до Китая и Индии. Для организации такой станции доступно оборудование стоимостью около $300:

Вот некоторые примеры, что интересного удалось обнаружить:

- Китайский авиалайнер, получающий незашифрованную навигационную информацию и лётные данные. Трафик шёл по тому же соединению, которое пассажиры использовали для отправки электронной почты и просмотра веб-страниц, повышая вероятность взломов со стороны пассажиров.

- Системный администратор, который авторизовался в системе управления ветряной турбиной на юге Франции, с перехватом сессионного куки для аутентификации.

- Перехват сообщений с египетского нефтяного танкера, сообщившего о неисправности генератора, когда судно вошло в порт Туниса. Передача не только позволила узнать, что корабль на месяц выйдет из строя, хакер также получил имя и номер паспорта инженера, назначенного для устранения неполадки.

- Круизное судно, передающее конфиденциальную информацию о своей локальной сети Windows, включая информацию о логинах в базе LDAP.

- Электронное письмо адвоката в Испании своему клиенту о предстоящем деле.

- Пароль сброса аккаунта для доступа в сеть яхты греческого миллиардера.

За время исследования Павур собрал более 4 терабайт данных с 18 спутников. Он также проанализировал новые протоколы, такие как Generic Stream Encapsulation, и сложные модуляции, включая APSK. Хотя суть атаки не изменилась за последние более чем 15 лет, но до сих пор остаётся множество уязвимых спутниковых потоков, которые раскрываются и анализируются при перехвате трафика.

Механизм атаки следующий. Используя общедоступную информацию, показывающую местоположение геостационарных спутника, хакер направляет на него антенну, а затем сканирует Ku-полосу радиочастотного спектра, пока не обнаруживается сигнал, скрывающийся в большом количестве помех. Здесь включается карта PCIe, чтобы интерпретировать сигнал и записать его как обычный телевизионный. Записанные двоичные файлы просматриваются в поисках строк типа

http и соответствующих стандартным программным интерфейсам, чтобы идентифицировать интернет-трафик.Установка позволяет перехватывать практически все передачи от провайдера пользователю через спутник, но отслеживание сигналов в обратном направлении гораздо сложнее. В результате мы видим только содержимое HTTP-сайтов, которые просматривает пользователь, или незашифрованные электронные письма, но не запросы

GET или отправленные пароли.Использование HTTPS решает большинство проблем, но DNS-запросы не шифруются, и в большинстве случаев всё равно можно деанонимизировать клиента.

В первое время Павур исследовал «морской» трафик, который передаётся кораблям.

Но затем обратил внимание на авиацию, где тоже происходит немало интересного. В частности, в служебных сообщениях от бортового компьютера передаётся конкретный номер рейса и его координаты.

Информация передаётся по тому же каналу, что и развлекательный трафик пассажиров, то есть разделение служебного и пользовательского трафика происходит где-то на программном уровне.

Исследователь обращает особое внимание на преимущество хакера при угоне TCP-сессий, поскольку в его наличии есть пакеты, которые ещё не дошли до клиента. Теоретически, можно выдать себя за самолёт или корабль, с которым связывается наземная станция, отправляя провайдеру метаданные, используемые клиентами для аутентификации — сообщить о неправильном местоположении или уровне топлива, ложных показаниях систем отопления, вентиляции и кондиционирования воздуха или передать другие поддельные конфиденциальные данные. Этот спуфинг можно задействовать для DoS-атаки на корабль или самолёт.

По сути, для хакера спутники, корабли и самолёты — просто компьютеры, которые отправляют данные по открытому каналу.

v1000

Боинги с обновлением дискетами без связи с интернетом вдруг начинают казаться вполне современными в таких реалиях.