Лет 15 назад, когда интернет выдавался по карточкам и измерялся в часах для нас было обыденным делом ходить в гости за играми, книгами и фильмами. У многих был один единственный диск, обязательно разбитый на c: и d:

Но никто не думал о том, какие именно файлы, валяющиеся на жёстком диске, были доступны на компьютере подключения. Конечно, ведь ты приходил к другу и думал, что наконец-то получишь свежие антивирусные базы, т.к. человек выписывал upgrade special, да и цель визита – фильмец в переводе гоблина. А он от тебя получал подборку нужных тулов вирусов с универа или фоток с зачётов.

Как бы полное доверие, ведь так? Никто не копировал файлы cookies или переписку icq и пр. Да и секретов тогда ещё не было. Всё это выглядит так, словно наши жесткие диски – большие флешки. А так и есть! Подобно флешке ты можешь забыть или потерять свои винчестер/телефон/ноутбук.

В студенчестве это было бы страшным событием, но больше финансово.

А если сегодня попадут в чужие руки твои устройства или облачная учётка, за что ты будешь переживать?

Я уже не студент, и буду переживать не только за пропажу своих девайсов, но и за корпоративные секреты, доступы, переписку и контакты. Если кто-то воспользуется моей учёткой и напишет самым частым контактам типичную, для некоторых соц. сетей, просьбу «переведи до пятницы» или «выдай временный доступ», то кто-то может повестись, и это большая печаль.

Думаю дальнейший мой текст для большинства людей из IT (и не только) не является актуальным, но кому-то будет полезным, я надеюсь

Твой компьютер большая флешка

Ты забыл ноутбук в кафешке и думаешь, что если никто не знает твой пароль от любимой десятки/макоси, то он не сможет прочесть твои файлы?

Зря

Попробуй снять диск с ноутбука и подсоединить к стационарному компьютеру вторым винтом, видишь свои файлы? У меня для тебя плохая новость – чужие глаза смогут их увидеть тоже, точно таким же способом)

Есть совсем простой вариант защиты – шифрование файлов по пкм (речь про EFS), работать оно будет не быстро, да и не шибко надёжно (если кто-то сможет сменить пароль от твоей учётки,но об этом позднее)

Более верный способ – использовать специализированное ПО для шифрования всего диска, например открытый VeraCrypt, или BitLocker, встроенный в Windows 10, и в Mac OS также есть коробочная поддержка шифрования диска

Это не обеспечит защиту ваших данных на все 100%, однако, большинство людей, обнаружив нечитаемый диск – отформатирует его и продаст по объявлению.

Конечно, ничего хорошего в том, что ты потерял диск нет, но приятно, когда для нашедшего человека на нём ничего нет, ни единого корпоративного файла, а лишь один мусор )

Окей, всё зашифровано, но что мы теряем?

Если твой ноут не содержит Trusted Platform Module (читай – аппаратная поддержка для шифрования), то увы – для шифровки/расшифровки будут использованы мощности основного CPU, что, конечно же, ощутимо может ударить по производительности системы в целом.

Как проверить, использовался ли у тебя TPM – выполни в командной строке manage-bde -status и читай ответ

А вообще гугли инструкцию к своему устройству, вот пример dell, сегодня много устройств с аппаратной поддержкой шифрованияТебе даётся ключ, емнип, для восстановления данных. Я пока им ни разу не пользовался, но в диспетчер паролей записал )

Пример того, как просто начать шифровать диск

Кто и как может получить физический доступ к твоему диску:

Уже упоминал – потеря или кража ноутбука

Ты большой босс и представляешь интерес для конкурентов. Ноутбук в поездки берёшь и оставляешь на время ужина в отеле, пусть и в сейфе, пусть и Mac Book, – винты доставаемы в любом случае, скопируют всё содержимое и не заметишь. Как заметить – лаком с блёстками пломбы нарисуй на винтиках и швах корпуса )

Часто можно обойтись и без вскрытия – используя Live CD (флешка, конечно). Скорость копирования не будет высокой, но может тут цель была подсунуть чего-нибудь в автозагрузку или спереть файлы cookies/ovpn/password.txt/*.config… Корпоративный шпионаж инсайдером/уборщицей также никто не отменял, т.е. опасной территорией считай даже свой офис.

На практике можно под твоей учёткой войти примерно так: под Live CD заменяешь exe-файл экранной лупы консолью, ребутаешься, грузишь консоль (загрузится она из под системной учётки) и делаешь что хочешь с локальными учётками. Можно и проще, конечно, – там же (из под Live CD) изменить пароль твоей учётной записи

Ты умер и твой ноутбук решили толкнуть с авито без зачистки

Ноутбук оставлен без присмотра разблокированным (пусть даже в офисе) – выработай привычку блокировать сессию, если отходишь от компа, или хотя бы включи автоблокировку через 2-5 минут

Пример просмотра файлов Windows из под Linux

Случай из жизни

Когда только появилась Windows Vista я запустил виртуалку (сидел тогда на SuSE) и поставил висту с принесённого диска. Не знаю, чего я ожидал, но мне было предложено ввести ключ активации. Ниже где-то была ссылка на чтение лицензионного соглашения, которая открывалась в IE, в котором можно было жмякнуть CTRL+O, в фильтрах прописать * и добравшись до explorer.exe запустить его из под системы. Окно с лицензией достаточно было убрать в сторону. Это было необычно, позднее мне показали подобный, но сильно сложнее, путь в Windows 98

Демка

Этим я бы хотел показать, что в некоторых случаях шифрования может быть недостаточно и следует какой-то простой (для вас) пароль установить на BIOS устройства )

Твой телефон тоже большая флешка

Тут действовать тоже просто:

Включаешь шифрование всего телефона

При каждом ребуте (или каждые 3 дня) придётся вводить разок большой (тобой придуманный) пароль для расшифровки

Обязательно необходимо настроить блокировку экрана

Зачем всё это на телефоне: ты же наверняка используешь чёрное зеркало для двухфакторки, почты, смс, переписки с коллегами? Всё это также должно быть защищено, т.е. никаких превью смс и сообщений на залоченном телефоне!

О чём ты будешь переживать больше всего, если потеряешь телефон?

Потому: шифруй его, включи блокировку экрана, если пошло угадывание – пусть требуется длинный пароль, превью смс и прочих сообщений должно быть отключено

Случай из жизни

Буквально на днях: сажусь в такси и нахожу чужой телефон, который пускает в систему без пароля (графического или пина). Можно предположить, что забывший пользуется такси и есть банковская карта, а в телефоне есть мобильный банк, соцсети и симкарта для получения смс от банка. Кстати говоря, такси сегодня и доставкой еды занимается. Какой код доступа в мобильный банк? ДР из соц. сетей проверить можно или автозаполнение паролей в браузере + смс код на тот же телефон для восстановления доступов?. Это устройство сегодня не просто телефон и флешка, но и – ключ доступа к вашим деньгам и личной жизни и потерять его проще, чем ноутбук!

Облака

Сюрприз! Облака – тоже большая флешка, только ты её потрогать не можешь ))

Всё, что ты положил в облака в открытом (незашифрованном) виде – спокойно скачает и прочтёт тот, кто получит доступ к твоему облаку. Допустим к гугл-диску.

Часто читаешь, какие права запрашивает сайт, когда жмякаешь кнопку входа/реги на сайте через гугл? А если там полный доступ на чтение гугл-диска, напряжёшься, тем что твои фоточки в открытом виде валяются для стороннего сайта? Ведь на той стороне есть плохие парни, которые могут поиметь доступ к базам и захотеть заработать по-быстрому на ваших доступах…

Случай из жизни

Это было на какой-то шумной конференции, как правило на них разработчики слушают интересные доклады, а в перерывах охотятся на футболки от партнёров-организаторов )

Футболки дают не просто так, а за верные решения задач, не редко в интерактивном режиме (т.е. через чат-бот или на их сайте). В одном из таких конкурсов мне не удалось поучаствовать, т.к. регистрация через GitHub/Google запрашивала слишком много прав, словно разработчики поленились указать, что им нужны лишь имя и почта. Они сделали просто – запросили полный доступ ко всему. Как будет использоваться доступ к приватным репам или гугл-диску мне не ответили

Используй двухфакторную аутентификацию (2FA)

Для тех, кто не вступил в секту свидетелей драматического отличия авторизации от аутентификации и их обоих от идентификации: читай аутентификацию, как вход на сайт )

Кратко:

Есть у тебя гугл-почта и кто-то узнал твои логин/пароль

Пробует войти под твоей учёткой

Он должен нарваться на второй подтверждающий фактор (например одноразовый код из SMS или Google Authenticator)

Настрой двухфакторку:

Google – https://myaccount.google.com/signinoptions/two-step-verification

GitHub – https://github.com/settings/security

GitLab – https://gitlab.com/profile/account

Прочие: почты, facebook, vk, firefox, twitter, банки же по умолчанию предлагают 2FA – не смей отключать )

Случай из жизни

Я периодически проверяю на предмет базовых уязвимостей тех, с кем мы интегрируемся. Бывало попадал в чужие почтовые ящики, а этого бы не случалось, если бы парни использовали простую двухфакторку. Просто включи её, но обязательно почитай что делать, если твой второй фактор недоступен, ведь ты можешь потерять телефон)

Менеджеры паролей

Используешь один и тот же пароль везде?

Поздравляю, наверняка твой любимый пароль уже не сложно найти в сети по твоей же почте, а проверить утекал ли он можно на сайте https://haveibeenpwned.com/

Лучше, конечно, подписаться на подобные утечки, например тут https://monitor.firefox.com/ , знаю, что какие-то менеджеры паролей также уведомляют об утечках.

Утечки случаются часто, подпишись на https://t.me/dataleak или зарегайся на соответствующих форумах, чтобы видеть, как часто это происходит.

Общее решение – не используй один пароль для всех ресурсов

В обязательном порядке у каждого ресурса должен быть свой пароль, ведь будет обидно, если твой рабочий аккаунт будет скомпрометирован паролем от вконтактика, да?

Но как запомнить все пароли? Мы уже давно не живём в мире, когда необходимо всё всё именно запоминать и люди с древних времён используют письменность, также с древних времён используется шифрование, но записывать пароли на бумажках недостаточно, а шифр Цезаря не является надёжным.

Необходимо поставить менеджер паролей и вести записи там https://www.techradar.com/best/password-manager

Тебе лишь остаётся придумать пароль к этому менеджеру паролей. Выбирай легко запоминаемые для тебя наборы слов/стихи, что угодно, лишь бы строка получилась длинной.

Есть вариант аналогового менеджера паролей https://qwertycards.com/, только это менее удобно. Зато безотказно, пока карточку не потеряешь, но её можно забэкапить в облака ;)

Когда-то давно сделал по фану поделку на коленке https://sansys.github.io/cryptocard/

Пример оригинальной карточки

Также можно пользоваться и автозаполнением браузера, но оно покрывает лишь веб сайты, не позволяя дополнять пароли файлами и кодами восстановления. Однако, если это твой путь, то мастер-пароль всё равно нужен, ты ведь не хочешь, чтобы кто-то получив доступ к браузеру набрал about:logins в адресной строке и увидел все твои доступы? Мастер-пароль для автозаполнения вводится, как правило, лишь раз, после запуска браузера и стащившему ноутбук будет доступно автозаполнение. Потому отдельный менеджер паролей предпочтительней, либо сочетай их.

Пример настройки https://support.mozilla.org/ru/kb/ispolzovanie-master-parolya-dlya-zashity-sohranyon

При использовании браузера, как менеджера паролей, нас подстерегает и иная опасность – синхронизация данных между разными устройствами, например между сверх защищённым ноутбуком и всем доступным, без блокировки экрана, планшетиком, который ты оставил в такси.

К чему это приводит? Будешь весь день менять пароли.

Антивирусы

Народ из ИТ их недооценивает и порой проявляет искреннюю нелюбовь, однако обновляются антивири ежедневно, и если где-то вчера было обнаружено подобие вируса WannaCry, то уже сегодня ты будешь в большей безопасности с антивирусом, чем без него.

Все они ± работают с сигнатурами, по которым типичные вирусы находятся довольно быстро, так что подбирай и сравнивай https://www.techradar.com/best/best-antivirus

Если поставленное решение заставляет тупить комп (не считаем первый запуск с начальным сканом), то альтернатив на рынке сегодня множество!

Случай из жизни

Попросили «посмотреть компьютер», т.к. «там вирус файлы удалил и что-то непонятное пишет»

Глянул – файлы зашифрованы, но есть, вирус и правда вирус! и просит денег. Через несколько дней уже со всех новостей слушал про новый вирус-вымогатель, жаль скрин не сделал, чтобы опознать его. Однако красота такая: в уголочке отключенный известный антивирь. Почему отключен? Просил то ли БД обновлять, то ли лицензию, достал, в общем его отключили… зато теперь вирус просит свою долю ?

Если верно помню, то в случае с WannaCry достаточно было устанавливать обновления на систему, т.к. Microsoft выпустила заплатку дыры за месяц или два, до её эксплуатации вирусами-шифровальщиками. Обновления системы часто исправляют уязвимые места, стоит об этом помнить

Секретная переписка

Получал на почту пароли, документы, сертификаты, токены или что иное конфиденциальное? И это лежит там же на почте, все ещё? т.е. если кто-то получает доступ к твоей учётке – он всё это может найти и прочесть старые письма с доступами?

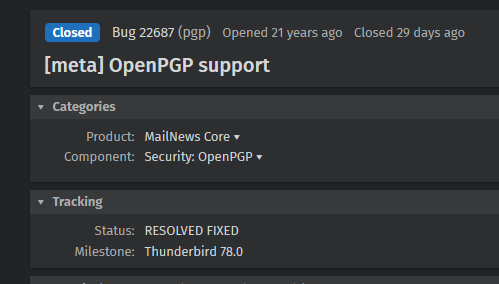

Уже давно есть PGP, который совсем недавно начал без сторонних приложений поддерживаться в почтовом клиенте thunderbird.net

Как это работает – ты со всеми делишься публичным ключом, который почтовые клиенты находят по email, письмо шифруется, а ты приватным ключиком расшифровываешь.

Это сегодня не сложно.

Забавный факт, см. на даты

Если хочешь шифрование, но противник подобных клиентов, то в помощь приходит mailvelope.com

Также обрати внимание на почту protonmail.com – они принципиально на своих серверах не хранят письма в открытом виде. Исключительно в зашифрованном, даже с автоудалением (можно задать время жизни письма).

Изъяв сервер никому не удастся прочесть переписку, хотя стоит помнить про метаинформацию: когда, кому, с какой темой письмо было написано – это всегда есть.

Не так давно gmail запустил конфиденциальный режим для отправляемых писем, включать его необходимо вручную, а Facebook поддерживает шифрование любых уведомлений

Настройка PGP в Facebook

Скрывай почту

У тебя в почте есть спам? Если да – лишь потому что ты почту юзал на каких-то левых ресурсах (а может и нужных тебе), которые слили почты спаммерам. Конечно остаётся вариант – ты указал почту публично в каком-нибудь профиле гитхаба/вконтактика

Для временной регистрации на ресурсах используй fakemail.net или ему подобные (гугли temp/fake email) и уж точно не используй корпоративную почту )

Даже на нужных тебе сайтах лучше почту не светить, в этом могут помочь различные email-relay, например relay.firefox.com, Apple ID

Как это работает – тебе выдаётся несколько почтовых адресов, поступающие письма на которые пересылаются на настоящий адрес. В идеале под каждый ресурс (или группу ресурсов) иметь отдельный подобный ящик, чтобы ты знал «ага! Сайт 2 слил мою почту», в этом случае легко сменить адрес на ресурсе, прописать новый прокси-адрес и всё, спама нет, и угрозы возможной утечки тоже.

Случай из жизни

Казалось бы – кому нужна твоя почта? А конкурентам она нужна!

Был у меня случай – написали коллеги, мол смотри, у нас украли лендинг (маркетинговый сайт скопировали) и немного ребрендили под себя плохие парни. С одной стороны – нам всё равно, т.к. это не сам же продукт, с другой – именно их продукт был искренне интересен мне. За 5 минут использования нашёлся XSS и всякого по мелочи. Нашёл я и метод API (на PHP), который принимал штук 20-30 параметров. Натравил на него sqlmap, прошло несколько часов...

Найдено подозрение на SQL-инъекцию с выдачей результата моего запроса из их БД на странице с ошибкой 500. Дальше всё просто – 5 минут кода и много тыс. email-ов у меня в логах. Конечно это была лишь демонстрация и данные дальше меня не утекли, но ввиду слабого хеширования паролей и всех прочих колонок в табличке users – можно было бы отправить достоверный спам (или рекламную кампанию), а человек бы и не понял источник утечки его данных, если одну почту использует везде.

Указывай фейковые данные

Подумай о том, сколько информации о тебе есть в интернете: гитхаб, вконтакт, линкедин и пр. Теперь вопрос – а зачем ты указывал именно настоящие свои данные?

Ок, допустим публичная личность – ничего страшного, т.к. твоё имя – твой бренд, однако, если сайт (допустим банк) настаивает на наличии ответа на секретный вопрос для восстановления доступа, в случае утери, то зачем давать настоящие ответы?

Зачем честно писать имя первого котика или девичью фамилию мастери? Ведь всю эту информацию наверняка можно узнать из социальных сетей.

Придумай ответы наобум, в идеале их запомнить, но можно также воспользоваться менеджером паролей, приложив файлик с зашифрованным архивчиком). Хотя есть вариант проще – представь, что ты это герой сериала и давай ответы, связанные с ним, остаётся в голове лишь держать имя сего персонажа (например Чендлер Бинг), но никому про него не говорить, конечно же.

В случае, если парикмахерская или бургерная требуют твои паспортные данные, типа ФИО, дата рождения (хуже – серия/номер паспорта, номер телефона и почта), лучше, конечно, забить на это место, либо сообщить неверные данные (и да – потерять возможные скидки в неделю дня рождения, но всегда можно указать дату на неделю раньше)

Ладно, персональные данные, допустим, ты выдумываешь, но куча сервисов просит вводить банковскую карту, а ты не хочешь, чтобы они списывали с тебя деньги сверх меры, тут рецепт тот же – не указывай свою основную банковскую карту, выпусти виртуальную, установи лимит в 300р. (допустим стоимость подписки) и используй её. Если твой банк не может моментально выпускать такие карты – меняй банк.

Случай из жизни

Сгонял недавно я впервые в жизни в отпуск в турцию, а по возвращении некто пытался списать с меня $N (емнип снять нал), причина – поработали кардеры. Конечно, это случай из оффлайна, но я был рад тому, что лимит на ней был 10к, даже если бы смогли что-то списать, то не больше установленной суммы. Да и в целом – если не хочешь, чтобы без твоего ведома ресурс мог списывать деньги повторно, то можно выпустить карту, оплатить, да заблокировать.

А есть история печальнее: Как, зная только имя и email человека, злоумышленники получили доступ ко всем его аккаунтам и удаленно уничтожили информацию на всех его устройствах

Потому размещая пост на сайте объявлений лучше представляться как Афанасий Петрович, это поможет вам сказать честное и откровенное «нет» в случае звонка «службы безопасности банка»

Вводи пароли так, чтобы никто не видел

Если используешь менеджер паролей – наверняка ты не вводишь пароли, разве что в менеджер паролей )

Сегодня мощной оптикой никого не удивить и если ты сидишь у окна, или в кафешке под камерой, и одновременно являешься чьей-то целью, то узнать твой пароль не будет сложно ;)

Соответственно думай о том где ты находишься прежде, чем войти в систему

В идеале, конечно, использовать отпечаток пальца, после стерев явный след, но даже тут не всё так просто)

Случай из жизни

Французский телеканал был взломан после интервью сотрудника на фоне стикеров с паролями

Wi-Fi

Возможно это уже из области фантастики, для некоторых, тем не менее – никогда не используй публичный Wi-Fi, потому что возможен следующий сценарий:

Ты ищешь сеть <имя кафешки + free> и подключаешься

Вводишь адрес банка + логин/пароль, получаешь смс

это публичная сеть, она может быть медленной, рассуждаешь ты, и смотришь на крутилку

форма отмирает и показывает сообщение «таймаут, войдите ещё раз»

быстро показывается новое поле для повторного ввода смс-кода на вход

ты получаешь смс-код и прям из превью его вводишь, ведь твой банк для твоего удобства разместил OTP в самом начале текста сообщения, а потом объяснил, для чего этот код

с твоего счёта пропали деньги

Пример надуманный, т.к. сегодня каждый браузер предупредит, что нет доверия к сертификату, да и мобильный банкинг уже популярен/удобен настолько, что с ноутбука на сайт банка входить не хочется, а мобильные приложения явно проверяют сертификат. Также не удастся заюзать банк по HTTP (небезопасный протокол обмена данными), если он был хоть раз открыт по HTTPS, этим рулит политика HSTS (надеюсь все банки заботятся о клиентах и указывают это в своих заголовках)

Однако улови самую суть – подключившись к публичной сети, кто будет ресолвить DNS в IP? Если ты вручную не прописывал у себя DNS-сервер, то это будет тот, кто раздаёт Wi-Fi. А человек на той стороне направит тебя на фишинговый сайтик. Хотя, если описанный выше MitM реализован, то наверное, за DNS можно и не переживать уже, т.к. весь твой трафик ± доступен злоумышленнику )

Это я всё к чему – Wi-Fi не идеален и дополнительные меры по защите трафика необходимы, а именно:

Используй VPN для защиты от человека посередине, чтобы твоя банковская тайна по-прежнему оставалась тайной. Примеры сервисов: protonvpn.com или WARP (последний без смс/регистраций)

Также в последнее время набирает популярность DoH, хотя бы скроет от лишних глаз инфу с хендшейка о том, куда ты ходишь, чтобы подготовиться к твоей атаке)

Пропиши в качестве DNS-сервера кого-нибудь популярного, например 1.1.1.1 (хотя и тут не всё идеально, емнип из-за DHCP)

Или не очень популярного – nextdns.io, как следствие останешься без некоторой рекламы и мышкой будешь управлять списками разрешений.

Обязательно настрой VPN Kill Switch (в терминах протон-впн) – отключает интернет, если нет VPN-соединения, полезно, когда тебе пытаются специально помешать использовать VPN

Отруби в телефоне/ноутбуке автоподключение к сетям, чтобы кто-то не выключил в подъезде твои вай-фай/электричество, да ещё может проявить артистичность и назвать свою точку доступа именем твоей точки без пароля)

А замечал, как называются Wi-Fi сети соседей? Наверняка что-то вроде provider-kvartira-123? А у тебя? Зачем вообще имя сети палишь? Вот для входа в почту ты вводишь логин/пароль + код из Google Authenticator, а для подключения к вай-фаю тебе достаточно выбрать удобный логин + ввести пароль, верно?

Выглядит странно, лучше скрой SID своей сети и вводи его по-честному, отключая вещание сида в настройках роутера, и, кстати, - назовись принтером, типа HP-Laser Jet 5…

Раз упомянул про роутер – ты же сменил дефолтный пароль к панели управления? Можно ещё заморочиться и настроить автоотключение на ночь и разрешить доступ к панели управления с конкретного mac-адреса, хотя мак сменить не сложно + какой-нибудь airodump-ng позволит его подсмотреть, но в любом случае – ты можешь ощутимо усложнить жизнь плохим парням, как минимум новичкам.

А если думаешь, что ближайшие соседи от тебя отделены большим участком да забором, так, что до них Wi-Fi не достучится, то… будешь удивлён – на крышу твоего дома может сесть квадрокоптер в ночи, со всем необходимым на борту )

И раз упомянул про дефолтный пароль на роутере – у тебя есть умные устройства с выходом в сеть? Пароли то небось заводские установлены? А то всякое бывает

Случай из жизни

Дело было совсем давно, в гостях однокурсника выяснилось, что в подъезде стоит хаб. В следующий раз пришёл я с приложением, емнип, ICQ Sniffer – замечательная вещь, просто запускай и смотри HTTP-трафик, тогда многие ведущие компании не заморачивались на SSL, как следствие логины/пароли и переписка были видны прямо в сниффере. Сейчас такое представить сложно по разным причинам, но VPN лучше включать )

Phishing

Все уже понимают, что если приходит письмо о неожиданном наследстве от африканского принца – это спам, потому фишеры действуют сегодня крайне хитроумно, например:

Тебе приходит письмо от гугл-календаря или от blogger.com со ссылкой на мошеннический сайт

Или (сюрпрайз-сюрпрайз) получаешь письмо от популярного агенства по найму кадров с хорошим телом письма, соблазнительной зарплатой/страховкой/печеньками для всей семьи, но детали в PDF/Word-файле, которые ты, конечно, откроешь и получишь вирус.

Почему? Потому что рекрутер агенства тупо переслал файлик оригинальной вакансии, полученной от плохого парня. Может рекрутер даже открывал и тоже заразился каким-нибудь шифровальщиком, но чтобы успел распространить заразу дальше – зараза проявляет себя через недельку или по команде. MS Office вовсе можно заменить на LibreOffice и им же можешь открывать PDF-файлы, что усложнит жизнь подобным видам атак.

Фишинг проявляет артистичность и в теме письма указывают: «Задолженность по налогам», «Ваш депозит закрыт, идите в отделение банка» и т.п., т.е. цель – поставить тебя в тревожно-бездумное положение и заставить жмякнуть по ссылке, чтобы ты скачал и открыл «документ». Ок, если это происходит у тебя дома – страдаешь только ты. А если тебе на рабочую почту придёт письмо «Ваша зарплата будет урезана в связи с актом №5 о правонарушениях на предприятии» и к письму приложен файлик, будешь его сразу открывать? Уверен, многие даже не проверят отправителя

Регистрируют доменные имена очень похожие на те, что тебе знакомы, но они лишь похожи, ты вводишь данные для оплаты или логин/пароль и всё.

см. примеры разводов https://habr.com/ru/company/solarsecurity/blog/502576/

кстати, в том же nextdns есть удобная настройка – не ресолвить домены младше 30 дней, как раз с целью избежать подобных фишинговых доменчиковЕсли твой хороший коллега/друг/иной контакт прислал странное письмо или просит необычное что-то – не поленись и позвони ему, возможно это вовсе не он!

Например его почту взломали и теперь он всем пишет. Либо так: вашим доменом является site.ru, а пишут тебе с адреса boss.name@site.su – похожие адреса, не каждый заметит подлога )Бывают и вполне корректные ссылки, случай: приходит письмо от банка, которое пытается познакомить читателя с безопасностью, кратко в письме, подробно – по ссылке. Однако обнаруживается, что ссылка вида bank.ru?redirectTo=/page10.

Если параметр redirectTo не проверяется банком совсем никак, то можно прописать туда любой другой адрес. Это называется уязвимостью Open Redirect, что открывает простор для фишинга. Особенно, если у банка удаётся угнать поддомен третьего уровня, натравленный на какую-нибудь тильду (это случай из реальной жизни). Что это значит для тебя – ссылка может вести на твой любимый банк, ты это 10 раз проверил и поверил, однако твой банк тебя отправил на фишинговую страничку

Ты пишешь статьи на хабре/медиуме/где-то ещё? А поступали ли тебе предложения вида «Ой, вы так классно пишите! А у нас есть продукт, мы предоставим бесплатную версию, не могли бы про нас, если вам понравится, конечно, написать статейку? За деньги!».

Тебе хочется получить N денег… начинаешь переписку, соглашаешься, получаешь setup.exe весом в 550 Мб, запускаешь… всё, кто-то уже у тебя в сети новый появляется или документы сливаются. В теории могли даже настоящий setup подсунуть какого-то продукта, главная ошибка – ты запустил файл на своём основном хосте, не в виртуалке. Обладатели windows имеют из коробки песочницу для подобных вещей, но всегда можно организовать и свою через Virtual Box.

Подходишь к офису или к своей квартире и находишь красивую флешку на 100 гигов, что будешь делать? Правильный ответ – не трогать её или выкинуть нафиг, чтобы кто-то ещё не подобрал. Ведь это отличный способ: выкинуть несколько флешек с вредоносными скриптами на входах в офис (или в самом офисе оставить на полочке, если смог пройти «случайно») – кто-то любопытный прямо в офисе проверит флешку и здравствуй новый крипто-год )

Что делать? Тут только осторожность и внимательность тебя спасут.

Вот скажи, что бы ты делал, если бы получил такое письмо?

Освой виртуалки или хотя бы https://www.virustotal.com – туда можно загрузить файлы для проверки на различного рода опасности

Случай из жизни

При проверке сотрудников GitLab каждый пятый попался на фишинговое письмо

Безопасный сёрфинг

А вот эта часть уже больше может доставить неудобств, чем всё описанное выше, однако кто-то что-то для себя если найдёт, то уже хорошо, поехали

Старайся использовать разные браузерные профили для почты/сёрфинга/финансовых сервисов/соц.сетей, чтобы не было такого – тебе показывается письмо или страничка с уязвимостью и ты теряешь свои деньги или сессию.

Если использовать разные профили, или даже браузеры, то вероятность сего дела уменьшается. Например – тебе приходит ссылка на почту на поддомен твоей любимой социальной сети 2019.mynet.ru. Предположим соцсеть позволяет из поддоменов *.mynet.ru обращаться в основной домен – тогда тот, кто завладеет 2019.mynet.ru сможет отправить от тебя сообщение твоим друзьям. Пример далёк от идеала, но если для почты и социалки использовать разные профили то пример точно нереализуем.

Как этого достичь, не меняя привычек: профили Chrome или самое удобное решение - контейнеры Firefox – изолированные профили в рамках одного браузера. К тому же подобное разделение сессий не позволит рекламным агентствам связать вашу деятельность на разных сайтах, т.е. в FB ты не увидишь рекламу того, что искал в интернет-магазине.

Фишинг сегодня умён и может учитывать твои персональные особенности (браузер/ОС/язык) и дорисовывать интерфейс так, чтобы ты был максимально убеждён в корректной работе сайта. Потому притворяться другим браузером тебе же на руку, т.к. ты явно можешь увидеть что-то ненормальное и опознать подлог, расширение в помощь https://mybrowseraddon.com/useragent-switcher.html.

Просто забавная картинка

Говоря о расширениях можно упомянуть uBlock - делает жизнь твоих страничек лучше, т.к. залочит все явно ненужные скрипты https://github.com/gorhill/uBlock

В последнее время (пару месяцев) использую дополнительно иное популярное расширение NoScript для блокировки всех js-скриптов. Расширение содержит предзаполненный вайтлист того, что явно не нужно лочить, но если сайт не ведёт себя корректно без JS, то можно вручную выбирать, что игнорить, также можно отключить блокировку временно. Удобная штука, т.к. какой-нибудь XSS или обращение с угнанного поддомена на домен таким образом не отработает точно, т.к. ты не разрешал ему работать

Кстати, покупал когда-нибудь онлайн чайник или холодильник? А потом их реклама как долго тебе показывалась? Лично меня напрягает ситуация, когда я гуглю таблетки от паранойи, а они начинают меня преследовать.

Возможно не однозначный выход, но большинство рекламных кампаний полагаются на идентификацию по cookies, и вот тут помогает расширение Cookie AutoDelete, которое сносит кукисы с закрытых вкладок. Теперь я не забываю нажать кнопку Выход на сайтах и не переживаю, что мои вчерашние сессии сопрёт сегодня скаченный вирус. Да, есть неудобство – повторно вводить логины/пароли, но автозаполнение помогает ;)

Кукисы не единственный способ твоей идентификации: набор шрифтов, отрисовка канвы, поддерживаемые кодеки и пр. помогает составить твой уникальный отпечаток в сети. Расширение CanvasBlocker блокирует подобные возможности. Это расширение, как и те, что выше, может нарушить работу некоторых сайтов, но всегда есть возможность добавить сайт в исключение.

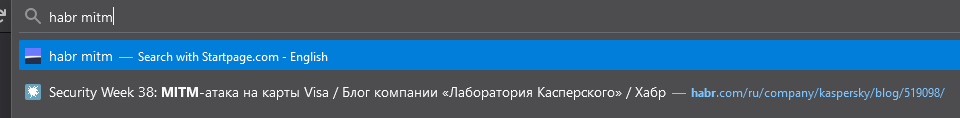

Сегодня браузеры помогают помнить за нас всё, т.е. многие вещи можно даже не гуглить и не добавлять в закладки, достаточно написать habr mitm и увидеть в подсказке страницу, что ты когда-то посещал

Откуда она берётся – из истории посещений. Также и злоумышленник может воспользоваться твоей историей, чтобы понять, в какие корпоративные ресурсы ты ходишь. Настрой автоочистку истории браузера или воспользуйся соответствующим расширением, если хочешь оставлять последние N дней, например, см. History Cleaner

В тему рекламы и истории – пользуешься гугл-поиском под личным аккаунтом?

История твоего браузера не имеет значения, всё есть в твоём профиле в гугле, если ты явно не запретишь вести подобные записи. Уверен в иных поисковиках также. Есть замечательный проект startpage.com – тот же гугл, но без идентификации, кук и твоих запросов в адресной строке (истории браузера), также есть анонимный режим, который полностью скрывает тебя от посещаемого сайта из результата поиска)

Знаю, что наши хотят запретить некоторые методы шифрования в интернете, и ведь не просто так! Твой трафик может быть ценным ресурсом и плохо, если он окажется в плохих руках. Потому есть расширение HTTPS EveryWhere – либо автоматически переключит открываемый URL на схему HTTPS, либо покажет большую красную плашку о том, что использовать HTTP не есть безопасно.

Ок, допустим ты открыл 100 вкладок, но явно же не все они тебе нужны? А вдруг какая-то вкладка майнит чего, или просто висит и сессию держит пинг-понгами (сжирая память/проц), кто-то к тебе подходит, хватает ноут и убегает (между прочим это надёжный способ получить разблокированный ноутбук/телефон). Будешь переживаешь, что сотка вкладок открыта и где-то там есть сессия, которая прошла двухфакторку? Используй Auto Tab Discard и не беспокойся – старые неиспользуемые вкладки погибнут сами, а если Cookie AutoDelete ещё скажешь работать с такими вкладками, то и кукисы потеряешь. Хотя для случая кражи лучше, конечно, иметь кнопочку «Стереть устройство».

Заключение

Каждый городской человек сегодня имеет одно/два устройства, которые могут иметь доступ к корпоративным секретам, особенно в условиях работы из дома. Многие на хабре внимательные и осторожные люди, которые ничего нового для себя не узнали из моей скромной заметки выше. Именно потому она называется «Безопасность домохозяйки» и написана простым языком, с целью информирования об информационной гигиене людей не самых близких к ИТ. Но стоит помнить, что и они могут представлять угрозу для нас, например племянник, принёсший вирусы на флешке на ваш комп – печально. Потому скинь эту заметку племяннику)

Шифрование дисков, VPN, расширения браузера, конфиденциальность почты, защищённые бэкапы в облака и т.п. может показаться для кого-то чрезмерными неудобствами уровня параноик. Но подумай сам! Ведь мы тоже самое уже делаем годами в обычной жизни: влажные уборки/стирки, мытьё рук, чистка зубов, приём душа, термообработка пищи, фильтрация воды, антисептики и маски – это всё разве удобно? По большей части это исключительно меры предосторожности и в большинстве случаев не стоит переживать, но всё равно мы кипятим воду и моем фрукты перед употреблением, т.к. предупреждён = вооружён.

Информационные технологии сегодня являются неотъемлемой частью каждого из нас, частью нашей личной и корпоративной жизни. Как следствие соответствующая гигиена должна присутствовать в ней тоже. Стоит помнить – твоя инфраструктура защищена ровно настолько, насколько уязвима самая слабая её часть.

Есть глупый смелый рецепт: сделай нюдсофотку, положи в корень диска, домашнюю директорию, в почту, в облако, в телефон и думай о её защите )

Возможно после этого ты будешь таким:

hssergey

В том разделе, где говорится про телефон, надо еще упомянуть, что лучше поставить пин-код на симку (щас в основном симки выпускают с отключенным пин-кодом). Потому что злоумышленник, видя что телефон заблокирован, вытащит симку, вставит себе и будет спокойно получать смски от интернет-банка, двухфакторной аутентификации и т.д.

Слабое место тут в том, что можно позвонить оператору и сказать, что ребенок игрался с телефоном и случайно заблокировал симку, скажите PUK-код. Скорее всего, оператор это скажет без какого-то дополнительного подтверждения, лишь бы звонящий правильно назвал ФИО того, на кого зарегистрирована симка. Так что пин-код спасет от незнакомца, но не спасет от целенаправленной кражи того, кто знает владельца…

cepera_ang

Поэтому смс-аутентификация — чистое зло и нужно везде, где можно заменять на OTP/пуши/yubikey.

Graphite

Причем в идеале только yubikey, хоть и дорого и работает только для web, потому что только в этом случае фишинг становится невозможным в принципе.

Под любой другой способ фишеры уже давно адаптировались и легко покажут вам абсолютно реалистичную симуляцию под названием "ввод пароля на сайте вашего банка".

cepera_ang

По-хорошему менеджер паролей не должен позволить ввести на левом сайте пароль, а если тебе могут показать зловредный сайт на том же домене, то тебе всё равно каюк :) Но юбики хороши, да.