Источник: Acunetix

Red Teaming (атака «красной команды») – это комплексная имитация реальных атак с целью оценки кибербезопасности систем. «Красная команда» представляет собой группу пентестеров (специалистов, выполняющих тест на проникновение в систему). Они могут быть как нанятыми со стороны, так и сотрудниками вашей организации, но во всех случаях их роль одинакова — имитировать действия злоумышленников и пытаться проникнуть в вашу систему.

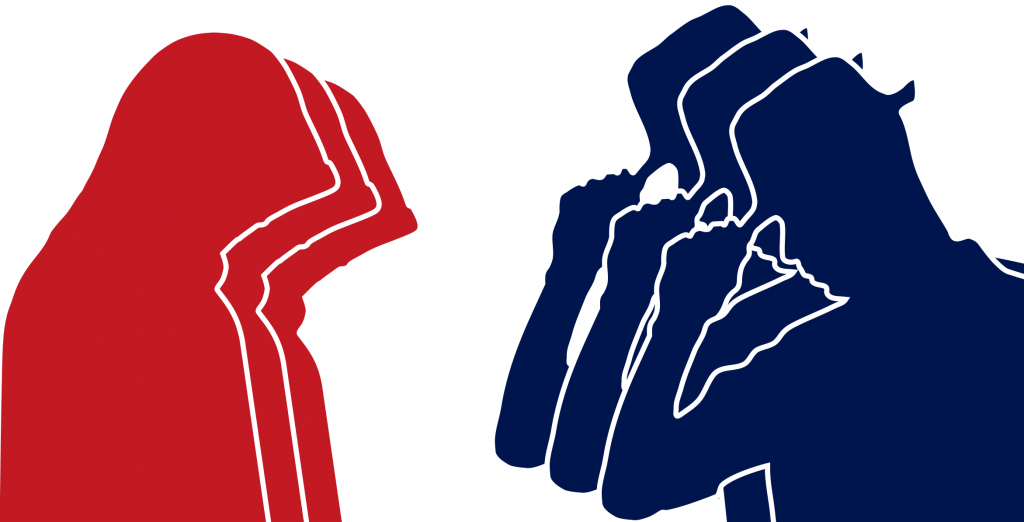

Наряду с «красными командами» в кибербезопасности существует и ряд других. Так, например, «синяя команда» (Blue Team) работает вместе с красной, но ее деятельность направлена на повышение безопасности инфраструктуры системы изнутри. «Пурпурная команда» (Purple Team) является связующим звеном, помогая двум другим командам в разработке стратегии нападения и мер защиты. Тем не менее, редтиминг является одним из наименее понятных методов управления кибербезопасностью, и многие организации по-прежнему неохотно используют эту практику.

В этой статье мы подробно объясним, что кроется за понятием Red Teaming, и как внедрение практик комплексной имитации реальных атак может помочь улучшить безопасность вашей организации. Цель статьи — показать, как этот метод может значительно повысить безопасность ваших информационных систем.

Red Teaming: обзор

Хотя в наше время «красные» и «синие» команды ассоциируются в первую очередь со сферой информационных технологий и кибербезопасностью, эти понятия были придуманы военными. Вообще, именно в армии я впервые и услышал об этих понятиях. Работа аналитиком по кибербезопасности в 1980-х годах во многом отличалась от сегодняшней: доступ к зашифрованным компьютерным системам был гораздо более ограничен, чем сейчас.

В остальном мой первый опыт военных игр — моделирования, имитации и организации взаимодействия — был очень похож на сегодняшний процесс комплексной имитации атак, нашедший распространение в кибербезопасности. Как и сейчас, огромное внимание уделялось использованию методов социальной инженерии, чтобы убедить сотрудников предоставить «врагу» неправомерный доступ к военным системам. Поэтому, хотя технические методы имитации атак значительно продвинулись по сравнению с 80-ми годами, стоит отметить, что многие из основных инструментов состязательного подхода, а особенно приемы социальной инженерии, в значительной степени не зависят от платформы.

Основная ценность комплексной имитации реальных атак также не изменилась с 80-х годов. Имитируя атаку на свои системы, вам легче обнаружить уязвимости и понять, как они могут быть использованы. И хотя раньше редтиминг использовался в основном «белыми хакерами» и специалистами по кибербезопасности, ищущими уязвимости путем тестирования на проникновение, сейчас у этого метода появилось более широкое применение в сфере кибербезопасности и бизнеса.

Ключевым для редтиминга является понимание того, что в действительности вы не можете получить представление о защищенности ваших систем, пока они не будут атакованы. И вместо того, чтобы подвергать себя риску атаки со стороны настоящих злоумышленников, гораздо безопаснее смоделировать такую атаку с помощью «красной команды».

Red Teaming: сценарии использования

Простой способ понять основы редтиминга — взглянуть на несколько примеров. Вот два из них:

- Сценарий 1. Представьте, что в отношении сайта обслуживания клиентов проведен пентест, и проверка прошла успешно. Казалось бы, это говорит о том, что всё в порядке. Однако, позднее, в результате комплексной имитации атаки «красная команда» обнаруживает, что, хотя само приложение обслуживания клиентов в порядке, функция стороннего чата не может точно идентифицировать людей, и это дает возможность обмануть представителей службы поддержки клиентов, чтобы они изменили адрес электронной почты в учетной записи (в результате чего новый человек, злоумышленник, может получить доступ).

- Сценарий 2. В результате проведения пентеста было обнаружено, что все средства управления VPN и удаленным доступом защищены. Однако, затем представитель «красной команды» беспрепятственно проходит мимо стойки регистрации и выносит ноутбук одного из сотрудников.

В обоих вышеупомянутых случаях «красная команда» проверяет не только надежность каждой каждой системы по отдельности, но и всю систему в комплексе на наличие слабых мест.

Кому нужна комплексная имитация атак?

В двух словах, практически любая компания может получить выгоду от редтиминга. Как показано в нашем отчете о рисках глобальных данных 2019 г., пугающе большое количество организаций пребывает в ложной уверенности о том, что имеют полный контроль над своими данными. Мы обнаружили, например, что в среднем 22% папок компании доступны каждому сотруднику, и что 87% компаний имеют более устаревших 1000 конфиденциальных файлов в своих системах.

Если ваша компания не работает в сфере технологий, может показаться, что редтиминг не принесет вам много пользы. Но это не так. Кибербезопасность — это не только защита конфиденциальной информации.

Злоумышленники в равной степени пытаются завладеть технологиями независимо от сферы деятельности компании. Например, они могут стремиться получить доступ к вашей сети, чтобы с ее помощью скрыть свои действия по захвату другой системы или сети в другом месте мира. При этом типе атаки ваши данные злоумышленникам не нужны. Они хотят заразить вредоносным программным обеспечением именно ваши компьютеры, чтобы с их помощью превратить вашу систему в группу ботнетов.

Для небольших компаний может быть сложно найти ресурсы для проведения редтиминга. В этом случае имеет смысл поручить выполнение этого процесса внешнему подрядчику.

Red Teaming: рекомендации

Оптимальное время для проведения редтиминга и его частота зависят от того, в каком секторе вы работаете, и от развитости ваших средств обеспечения кибербезопасности.

В частности, у вас должны быть автоматизированы такие действия, как исследование активов и анализ уязвимостей. Ваша организация также должна сочетать автоматизированные технологии с человеческим контролем, регулярно проводя полноценное тестирование на проникновение.

После завершения нескольких бизнес-циклов тестирования на проникновение и поиска уязвимостей, вы можете приступать к комплексной имитации реальной атаки. На этом этапе редтиминг принесет вам ощутимую пользу. Однако попытка провести его до того, как вы наладите основы кибербезопасности, не принесет ощутимых плодов.

Команда «белых хакеров», вероятно, сможет так быстро и легко поставить под угрозу неподготовленную систему, что вы получите слишком мало информации для принятия дальнейших мер. Для достижения реального эффекта информация, полученная «красной командой», должна быть сопоставлена с предыдущими тестами на проникновение и оценками уязвимости.

Что такое тестирование на проникновение?

Комплексную имитацию реальной атаки (Red Teaming) часто путают с тестированием на проникновение (пентест), но эти два метода немного отличаются. Точнее, тестирование на проникновение — это лишь один из методов редтиминга.

Роль пентестера достаточно четко определена. Работа пентестеров разделена на четыре основных этапа: планирование, обнаружение информации, атака и отчетность. Как видите, пентестеры делают больше, чем просто ищут уязвимости программного обеспечения. Они пытаются поставить себя на место хакеров, и после того, как они попадают в вашу систему, начинается их настоящая работа.

Они обнаруживают уязвимости, а затем осуществляют новые атаки, основываясь на полученной информации, перемещаясь по иерархии папок. Именно этим отличаются специалисты, проводящие тест на проникновение, от тех, кого нанимают только для поиска уязвимостей, с помощью программного обеспечения для сканирования портов или обнаружения вирусов. Опытный пентестер может определить:

- куда хакеры могут направить свою атаку;

- способ, которым хакеры будут атаковать;

- как будет вести себя ваша защита;

- возможный масштаб нарушения.

Тестирование на проникновение направлено на выявление недостатков на уровне приложений и сетей, а также возможностей преодоления физических барьеров безопасности. В то время как автоматическое тестирование может выявить некоторые проблемы кибербезопасности, ручное тестирование на проникновение помимо этого учитывает уязвимость бизнеса к атакам.

Red Teaming vs. тестирование на проникновение

Несомненно, тест на проникновение важен, но он является только одной частью из целого ряда мероприятий, проводимых при редтиминге. Деятельность «красной команды» имеет гораздо более широкие цели, чем у пентестеров, которые зачастую просто стремятся получить доступ к сети. В редтиминге часто задействовано больше людей, ресурсов и времени, поскольку специалисты из «красной команды» глубоко копают, чтобы полностью понять истинный уровень риска и уязвимости в технологиях, а также человеческих и физических активах организации.

Кроме того, существуют и другие отличия. Редтиминг обычно используется организациями с более зрелыми и развитыми мерами кибербезопасности (хотя, на практике это не всегда так).

Обычно это компании, которые уже провели тестирование на проникновение и исправили большинство найденных уязвимостей, и теперь ищут кого-то, кто сможет снова попытаться получить доступ к конфиденциальной информации или взломать защиту любым способом.

Вот почему редтиминг полагается на команду экспертов по безопасности, сосредоточенных на конкретной цели. Они нацелены на внутренние уязвимости и используют как электронные, так и физические методы социальной инженерии по отношению к сотрудникам организации. В отличие от пентестеров, «красные команды» не торопятся во время своих атак, желая избежать обнаружения, как это сделал бы настоящий киберпреступник.

Преимущества Red Teaming

В комплексной имитации реальных атак есть много преимуществ, но самое главное — этот подход позволяет получить исчерпывающую картину уровня кибербезопасности организации. Типичный процесс комплексной имитации атаки будет включать тестирование на проникновение (сеть, приложение, мобильный телефон и другое устройство), социальную инженерию (в живом общении на месте, с помощью телефонных звонков, по электронной почте или в текстовых сообщениях и чате) и физическое вторжение (взлом замков, обнаружение мертвых зон камер слежения, обход cистем оповещения). Если в любом из этих аспектов вашей системы есть уязвимости, они будут обнаружены.

Как только уязвимости обнаружены, их можно исправить. Эффективная процедура имитации атаки не заканчивается после обнаружения уязвимостей. После того, как недостатки безопасности будут четно определены, вы захотите поработать над их исправлением и повторным тестированием. Фактически, настоящая работа обычно начинается после вторжения «красной команды», когда вы проводите криминалистический анализ атаки и пытаетесь сократить найденные уязвимости.

В дополнение к этим двум основным преимуществам редтиминг также предлагает ряд других. Так, «красная команда» может:

- выявить в ключевых информационных активах бизнеса риски и уязвимости к атакам;

- смоделировать методы, тактику и процедуры реальных злоумышленников в среде с ограниченным и контролируемым риском;

- оценить способность вашей организации обнаруживать, реагировать и предотвращать сложные целевые угрозы;

- стимулировать тесное взаимодействие с ИБ-отделами и «синими командами», чтобы обеспечить существенное уменьшение последствий и провести комплексные практические семинары по итогам обнаруженных уязвимостей.

Как работает Red Teaming?

Отличный способ понять принцип работы редтиминга — взглянуть на то, как обычно это происходит. Обычный процесс комплексной имитации атак состоит из нескольких этапов:

- Организация согласует с «красной командой» (внутренней или внешней) цель проводимой атаки. Например, такой целью может быть извлечение конфиденциальной информации с определенного сервера.

- Затем «красная команда» проводит разведку цели. В результате составляется схема целевых систем, включая сетевые службы, веб-приложения и внутренние порталы для сотрудников. .

- После этого в целевой системе ищутся уязвимости, которые обычно реализуются с помощью фишинга или XSS-атак. .

- Как только будут получены токены для доступа, «красная команда» использует их для исследования дальнейших уязвимостей. .

- При обнаружении других уязвимостей «красная команда» будет стремиться повысить свой уровень доступа до необходимого уровня для достижения цели. .

- При получении доступа к целевым данным или активу задача атаки считается выполненной.

На самом деле, опытный специалист «красной команды» будет использовать огромное количество различных методов для прохождения каждого из перечисленных шагов. Однако ключевой вывод из приведенного выше примера заключается в том, что небольшие уязвимости в отдельных системах могут перерасти в катастрофические сбои, если объединены в цепочку.

Что нужно учитывать при обращении к «красной команде»?

Чтобы получить максимальную отдачу от редтиминга, необходимо тщательно подготовиться. Системы и процессы, используемые каждой организацией, различны, и качественный уровень редтиминга достигается, когда он нацелен на поиск уязвимостей именно в ваших системах. По этой причине важно учесть ряд факторов:

Знайте, что ищете

Прежде всего важно понять, какие системы и процессы вы хотите проверить. Возможно, вы знаете, что хотите протестировать веб-приложение, но не очень хорошо понимаете, что это на самом деле означает и какие другие системы интегрированы с вашими веб-приложениями. Поэтому важно, чтобы вы хорошо разбирались в своих собственных системах и исправили все очевидные уязвимости, прежде чем начинать комплексную имитацию реальной атаки.

Знайте свою сеть

Это связано с предыдущей рекомендацией, но больше касается технических характеристик вашей сети. Чем лучше вы сможете количественно оценить среду тестирования, тем точнее и конкретнее будет действовать ваша «красная команда».

Знайте свой бюджет

Редтиминг может выполняться на разных уровнях, но имитация полного спектра атак на вашу сеть, включая социальную инженерию и физическое вторжение, может оказаться дорогостоящим мероприятием. По этой причине важно понимать, сколько вы можете потратить на такую проверку и, соответственно, очертить её объем.

Знайте свой уровень риска

Некоторые организации могут допускать довольно высокий уровень риска в рамках своих стандартных бизнес-процедур. Другим же необходимо будет ограничить свой уровень риска в гораздо большей степени, особенно если компания работает в высоко регулируемой отрасли. Поэтому при проведении редтиминга важно сосредоточиться на рисках, которые действительно представляют опасность для вашего бизнеса.

Red Teaming: инструменты и тактики

При правильной реализации «красная команда» проведет полномасштабную атаку на ваши сети с применением всех инструментов и методов, используемых хакерами. Среди прочего сюда относится:

- Тестирование приложений на проникновение — направлено на выявление недостатков на уровне приложений, таких как подделка межсайтовых запросов, недостатки ввода данных, слабое управление сеансами и многие другие.

- Тестирование сети на проникновение — направлено на выявление недостатков на уровне сети и системы, включая неправильные конфигурации, уязвимости беспроводной сети, несанкционированные службы и многое другое.

- Физическое тестирование на проникновение — проверка эффективности, а также сильных и слабых сторон физических средств контроля безопасности в реальной жизни.

- Социальная инженерия — нацелена на использование слабостей людей и человеческой природы, проверка восприимчивости людей к обману, убеждению и манипуляциям с помощью фишинга по электронной почте, телефонных звонков и текстовых сообщений, а также при физическом контакте на месте.

Всё вышеперечисленное является компонентами редтиминга. Это полномасштабное многоуровневое моделирование атаки, предназначенное для определения того, насколько хорошо ваши люди, сети, приложения и физические средства контроля безопасности могут противостоять атаке реального злоумышленника.

Постоянное развитие методов Red Teaming

Природа комплексной имитации реальных атак, в которых «красные команды» пытаются найти новые уязвимости в системе безопасности, а «синие команды» пытаются их исправить, приводит к постоянному развитию методов таких проверок. По этой причине сложно составить актуальный список современных техник редтиминга, поскольку они быстро устаревают.

Поэтому большинство специалистов, проводящих редтиминг, будут тратить хотя бы часть своего времени на изучение новых уязвимостей и методов их эксплуатации, используя множество ресурсов, предоставляемых сообществом «красных команд». Вот самые популярные из таких сообществ:

- Pentester Academy — это сервис по подписке, который предлагает онлайн-видеокурсы, посвященные, главным образом, тестированию на проникновение, а также курсы по криминалистике операционных систем, задачам социальной инженерии и языку ассемблера для защиты информации.

- Винсент Ю (Vincent Yiu) — «оператор наступательной кибербезопасности», который регулярно ведет блог о методах комплексной имитации реальных атак и является хорошим источником новых подходов.

- Twitter — тоже хороший источник, если вы ищете актуальную информацию о редтиминге. Вы можете найти ее по хэштегам #redteam и #redteaming.

- Дэниел Мисслер (Daniel Miessler) — еще один опытный специалист по редтимингу, который выпускает информационный бюллетень и подкаст, ведет веб-сайт и много пишет о современных тенденциях «красных команд». Среди его последних статей: «Пентест пурпурной команды означает, что ваши красная и синяя команда потерпели неудачу» и «Премии за обнаруженные уязвимости, и когда использовать оценку уязвимостей, тест на проникновение и комплексную имитацию атаки».

- Daily Swig -— это информационный бюллетень по веб-безопасности, спонсируемый PortSwigger Web Security. Это хороший ресурс, чтобы узнать о наработках и новостях в области редтиминга — взломах, утечках данных, эксплойтах, уязвимостях веб-приложений и новых технологиях безопасности.

- Флориан Хансеманн (Florian Hansemann) — «белый хакер» и специалист по тестированию на проникновение, он регулярно освещает новые тактики «красной команды» в своем блоге.

- MWR labs — хороший, хотя и чрезвычайно технический источник новостей о редтиминге. Они публикуют полезные для красных команд инструменты, а их лента в Twitter содержит советы по решению проблем, с которыми сталкиваются специалисты по тестированию безопасности.

- Эмад Шанаб (Emad Shanab) — юрист и «белый хакер». В его ленте Twitter есть методы, полезные для «красных команд», такие как написание SQL-инъекций и подделка токенов OAuth.

- Mitre's Adversarial Tactics, Techniques and Common Knowledge (ATT & CK) — это тщательно подобранная база знаний о поведении злоумышленников. В ней отслеживаются фазы жизненного цикла злоумышленников и платформ, на которые они нацелены.

- The Hacker Playbook — это руководство для хакеров, которое, хотя и довольно старое, охватывает многие фундаментальные методы, которые все еще лежат в основе комплексной имитации реальных атак. У автора Питера Кима (Peter Kim) также есть лента в Twitter, в которой он предлагает советы по взлому и другую информацию.

- SANS Institute — еще один крупный поставщик учебных материалов по кибербезопасности. Их Twitter-канал, посвященный цифровой криминалистике и реагированию на инциденты, содержит последние новости о курсах SANS и советы экспертов-практиков.

- Некоторые из самых интересных новинок о редтиминге опубликованы в Red Team Journal. Там есть статьи, ориентированные на технологии, такие как сравнение Red Teaming с тестированием на проникновение, а также аналитические статьи, такие как «Манифест специалиста красной команды».

- Наконец, Awesome Red Teaming — это сообщество на GitHub, которое предлагает очень подробный список ресурсов, посвященных Red Teaming. В нем рассматриваются практически все технические аспекты деятельности «красной команды», от получения начального доступа, выполнения вредоносных действий до сбора и извлечения данных.

«Синяя команда» — что это?

При таком большом количестве «разноцветных» команд может быть сложно определить, какой тип нужен вашей организации.

Одной из альтернатив «красной команде», а точнее другим типом команды, который может использоваться вместе с «красной командой», является «синяя команда». «Синяя команда» также оценивает безопасность сети и выявляет любые возможные уязвимости инфраструктуры. Однако у нее другая цель. Команды этого типа нужны для нахождения способов защиты, изменения и перегруппировки защитных механизмов, чтобы сделать реагирование на инциденты намного более эффективным.

Как и «красная команда», синяя должна владеть теми же знаниями о тактиках злоумышленников, техниках и процедурах, чтобы на их основании создавать стратегии реагирования. Однако обязанности «синей команды» не ограничиваются одной лишь защитой от атак. Она также участвует в укреплении всей инфраструктуры безопасности, используя, например, систему обнаружения вторжений (IDS), которая обеспечивает непрерывный анализ необычной и подозрительной активности.

Вот некоторые из шагов, которые выполняет «синяя команда»:

- аудит безопасности, в частности, аудит DNS;

- анализ журналов и памяти;

- анализ пакетов сетевых данных;

- анализ данных о рисках;

- анализ цифрового следа;

- обратная разработка;

- DDoS-тестирование;

- разработка сценариев реализации рисков.

Отличия красной и синей команд

Распространенный вопрос для многих организаций: какую команду им лучше использовать —красную или синюю. Этот вопрос также часто сопровождается дружеской неприязнью между людьми, которые работают «по разные стороны баррикад». В действительности же ни одна команда не имеет смысла без другой. Так что правильный ответ на этот вопрос — важны обе команды.

«Красная команда» атакует и используется для проверки подготовленности «синей команды» к защите. Иногда «красная команда» может находить уязвимости, которые «синяя команда» полностью упустила из виду, и в этом случае «красная команда» должна показать, как эти уязвимости могут быть исправлены.

Для обеих команд жизненно важно работать сообща против киберпреступников над усилением информационной безопасности.

По этой причине нет смысла выбирать только одну сторону или инвестировать только в один тип команды. Важно помнить, что цель обеих сторон — предотвращение киберпреступлений.

Иными словами, компаниям необходимо наладить взаимное сотрудничество обеих команд, чтобы обеспечить комплексный аудит — с журналами всех выполненных атак и проверок, записями обнаруженных особенностей.

«Красная команда» предоставляет информацию об операциях, которые они выполнили во время имитации атаки, а синяя — о действиях, которые они предприняли, чтобы заполнить пробелы и устранить найденные уязвимости.

Важность обеих команд нельзя недооценивать. Без их постоянного аудита безопасности, проведения тестирования на проникновение и совершенствования инфраструктуры компании не знали бы о состоянии своей собственной безопасности. По крайней мере до тех пор, пока не произойдет утечка данных, и станет до боли ясно, что мер безопасности было недостаточно.

Что такое «пурпурная команда»?

«Пурпурная команда» появилась в результате попыток объединить красную и синюю команды. «Пурпурная команда» — это скорее концепция, а не отдельный тип команды. Ее лучше рассматривать как сочетание красной и синей команд. Она задействует обе команды, помогая им работать вместе.

«Пурпурная команда» может помочь службам безопасности повысить эффективность обнаружения уязвимостей, поиска угроз и мониторинга сети за счет точного моделирования общих сценариев угроз и помощи в создании новых методов обнаружения и предотвращения угроз.

Некоторые организации задействуют «пурпурную команду» для разовых целенаправленных мероприятий, при которых четко определены цели безопасности, сроки и ключевые результаты. Это включает в себя признание недостатков в атаке и защите, а также определение будущих требований к обучению и технологиям.

Альтернативный подход, набирающий сейчас обороты, заключается в том, чтобы рассматривать «пурпурную команду» как концептуальную модель, которая работает во всей организации, способствуя созданию культуры кибербезопасности и ее непрерывного улучшения.

Заключение

Red Teaming, или комплексная имитация атак — это мощный метод тестирования уязвимостей системы безопасности организации, но его следует применять осторожно. В частности, для его применения вам необходимо иметь достаточно развитые средства защиты информационной безопасности, иначе он может не оправдать возложенных на него надежд.

Редтиминг может выявить уязвимости вашей системы, о которых вы даже не предполагали, и помочь устранить их. Применяя состязательный подход между синей и красной командами, вы можете смоделировать действия настоящего хакера, если бы он захотел украсть ваши данные или повредить ваши активы.

Sn0wsec

Спасибо за перевод! Исходя из содержания статьи, не совсем понятно различие между классическим пентестом и red teaming, в приведенном примере: recon --> веб-приложение --> xss -->… Следуя подобной логике, это классический пентест, согласно общепринятой методологии, пусть с элементами соц. инженерии и физ. проникновением, только в х10 раз дороже?) Мне все таки кажется, что основная цель Red Team тестирований — проверить и на практике убедиться, что результаты регулярных пентестов актуальны (типа XSSок нет!) и самое главное это тренировка навыков Blue Team! Поэтому, при выборе типа тестирования, отталкиваться стоит не от зрелости компании, а от уровня подготовки и навыков защитников, чтобы почувствовать реальную пользу и эффективность от тестирований в формате Red Team.

Varonis Автор

На наш взгляд, задачей Red Team является демонстрация того, что даже если проведённый пентест конкретной системы не выявил уязвимости непосредственно в ней, и при этом только в ней (якобы) может храниться определённая информация – все равно можно получить искомые данные. Причём, неважен способ, которым эти данные будут получены: взлом сторонней системы или плагина, которые не были затронуты пентестом; нахождение той же информации в иных системах – например, в выгрузках из БД, хранящихся на файловых серверах; или, например – получение «легитимного» доступа к системе, используя аутентификацию и/или авторизацию в ней от имени допущенного к обработке этих данных лица.

Касаемо же тренировки навыков Blue Team – только в случае, если в роли большинства в Blue Team выступают все штатные сотрудники подразделений безопасности, выполняющие в день «учений» роль именно специалистов Blue Team, «разбавленные» небольшим количеством квалифицированных нанятых инженеров и аналитиков, помогающих в принятии решений в моменты обнаружения действий атакующей команды. Но это могут быть и нанятые команды, умеющие работать с внедрёнными системами обеспечения ИБ, работающие в связке с небольшим количеством штатных специалистов, которые смогут оперативно давать пояснения в отношении «ложных срабатываний». Выбор того или иного количественно-качественного состава зависит от конкретных целей и запланированной поверхности атаки.