Коллеги, добрый день!

Данная статья является отправной точкой в цикле статей по продуктам Positive Technologies. Первая часть будет посвящена MaxPatrol 8, а сегодня в рамках данной статьи мы поговорим о разнообразии продуктов и решений Positive Technologies и их совместном использовании.

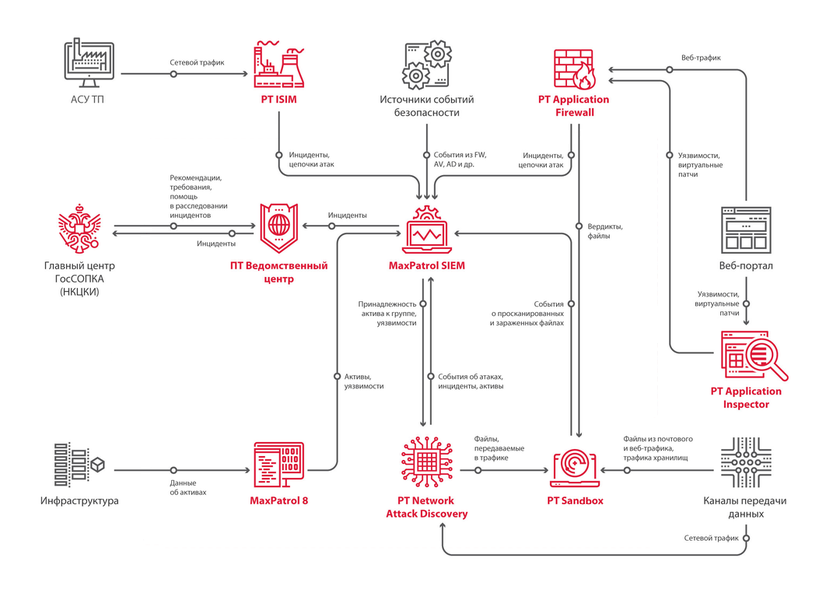

У Positive Technologies существует целый арсенал решений по защите корпоративной и технологической сети. Упрощенный пример совместного взаимодействия продуктов продемонстрирован на данном рисунке.

Теперь поговорим о каждом продукте отдельно:

MaxPatrol 8 — система анализа защищенности и соответствия стандартам, может работать в следующих режимах:

- Pentest — тестирование инфраструктуры методом черного ящика

- Audit — проверка на наличие уязвимостей методом белого ящика

- Compliance — тестирование на соответствие основным стандартам (ISO, PCI DSS и CIS)

Также продукт может проводить оценку веб-приложений, инвентаризацию сетей, проверку сетевого периметра и выпускает отчеты различного типа по результатам сканирования. Все это необходимо для своевременного обнаружения уязвимостей и предотвращения атак с их использованием.

MaxPatrol SIEM— система выявления событий информационной безопасности. MaxPatrol SIEM дает полную видимость IT-инфраструктуры, позволяет детектировать инциденты информационной безопасности в режиме реального времени и существенно сокращать скорость реагирования на эти инциденты.

Продукт поддерживает более 300 источников данных для мониторинга, включая большой спектр российского программного обеспечения.

Вместе с MaxPatrol SIEM компании получают знания по обнаружению современных угроз в виде регулярно пополняемых пакетов экспертизы в Positive Technologies Knowledge Base (PT KB). PT KB входит в состав MaxPatrol SIEM.

PT Industrial Security Incident Manager (PT ISIM) — система непрерывного анализа трафика технологических сетей предприятий (АСУ ТП). Обеспечивает поиск следов нарушений информационной безопасности в технологических сетях, помогает на ранней стадии выявлять кибератаки, активность вредоносного ПО, неавторизованные действия персонала (в том числе злоумышленные) и обеспечивает соответствие требованиям законодательства (Федеральный закон «О безопасности критической информационной инфраструктуры Российской Федерации» от 26.07.2017 N 187-ФЗ, приказы ФСТЭК № 31, 239, требования по взаимодействию с ГосСОПКА).

Инструмент работает с копией трафика и протоколами в сегменте АСУ ТП. Кибератаки выявляются на ранней стадии благодаря использованию собственной базы идентификаторов промышленных угроз (PT ISTI), а также комбинации сигнатурных методов обнаружения атак и механизма поведенческого анализа.

PT Application Firewall — межсетевой экран уровня приложений. Cистема позволяет точно обнаруживать и блокировать атаки на веб-ресурсы, включая угрозы из списка OWASP Top 10, WASC, L7 DDoS и атаки нулевого дня. PT Application Firewall обеспечивает непрерывную защиту приложений, пользователей и инфраструктуры и помогает соответствовать стандартам безопасности.

PT Application Firewall может работать в одном из трех режимов:

- Работа “в разрыв” — весь трафик проходит непосредственно через PT Application Firewall. Может устанавливаться по моделям прозрачного прокси-сервера, обратного прокси-сервера и сетевого моста L2

- Режим мониторинга — маршрутизатор заворачивает трафик на PT Application Firewall, который обнаруживает инциденты и предупреждает о них системы безопасности

- Автономный режим — продукт изучает системные журналы на предмет наличия в них следов атак, что может быть использовано при расследовании инцидентов

PT Application Inspector — система анализа исходного кода, обнаружения уязвимостей и ошибок в коде приложений. PT Application Inspector можно использовать как на этапе разработки приложения (в таком случае цена исправления ошибок кода сокращается в десятки раз), так и в случаях, когда требуется защитить уже работающее приложение.

Продукт умеет автоматически выгружать результаты анализа в PT Application Firewall, который применяет правила для блокировки атак на уязвимое приложение на время исправления кода.

Решение комбинирует статические, динамические и интерактивные методы (SAST, DAST и IAST).

По итогам анализа PT

Application Inspector выдает данные о номере строки и типе уязвимости, а также генерирует безопасные тестовые эксплойты необходимые для подтверждения или опровержения наличия уязвимости.

Благодаря модулю динамического анализа эти эксплойты запускаются на любом тестовом стенде, в том числе в автоматическом режиме, что существенно сокращает трудозатраты экспертов.

PT Network Attack Discovery (PT NAD) – система анализа трафика для выявления атак на периметре и внутри сети. PT NAD знает, что происходит в сети, обнаруживает активность злоумышленников даже в зашифрованном трафике и помогает в расследованиях.

Система хранит сырой трафик и 1200 параметров сетевых сессий. Это помогает выявлять следы компрометации, подтверждать атаку, проводить расследование и собирать доказательную базу.

Из особенностей следует выделить:

- Инструмент определяет 80 протоколов, 30 из них разбирает вплоть до уровня L7

- Имеет на борту собственные правила обнаружения угроз

- Возможна фильтрация сессий по 1200 параметрам для точного поиска

- Определяет техники и тактики из модели MITRE ATT&CK

- Хранит данные об атаках внутри компании

- Выявляет атаки и их последствия даже в шифрованном трафике

- Есть интеграция с SIEM-системами

PT Sandbox — песочница с возможностью кастомизации виртуальных сред. Обеспечивает комплексную проверку файлов, которая включает в себя статический и динамический анализ. Статический анализ проводится с помощью уникальных правил экспертного центра PT Expert Security Center (PT ESC) и нескольких антивирусов. Динамический анализ, также применяющий для поиска угроз правила PT ESC, предусматривает полноценный запуск файла в виртуальной среде и исследование всех его действий, созданных артефактов, сетевой активности.

Из ключевых особенностей стоит отметить:

- Возможность гибко настраивать виртуальные среды. PT Sandbox позволяет загрузить в виртуальную среду специфическое программное обеспечение и его версии, которые используются в компании. Это позволяет выявлять целевые атаки на конкретное ПО и 0-day уязвимости

- Обнаружение вредоносной сетевой активности. Продукт выявляет угрозы в трафике, генерируемом в процессе анализа файлов (в том числе, в шифрованном). Это помогает видеть опасную сетевую активность, которая внешне не связана с конкретным файлом

- Выявление новых угроз и скрытого присутствия вредоносного ПО за счет ретроспективного анализа. Автоматическая перепроверка запускается после обновления баз знаний антивирусных движков. Это обеспечивает оперативное обнаружение новейших угроз, которые еще не детектировались на момент проверки файла

- Актуальные для России знания в продукте. Правила PT ESC для анализа файлов создают эксперты, которые постоянно исследуют деятельность хакерских группировок и занимаются расследованием инцидентов в крупных компаниях

Рассмотрим несколько кейсов взаимодействия продуктов Positive Technologies в рамках одной системы безопасности заказчика для обеспечения противодействия современным угрозам.

Кейс 1: PT NAD+ PT Sandbox+ MaxPatrol SIEM

Предположим, что PT Sandbox находит вредоносное ПО на файловом хранилище и передает инцидент в MaxPatrol SIEM. Вы как администратор наблюдаете только за инцидентами в SIEM так, как он консолидирует данные от всех систем безопасности в себя. Вы видите этот инцидент в SIEM, там же просматриваете логи по объектам этого инцидента и обнаруживаете, что вредоносное ПО попало туда с одного из АРМ пользователей. Далее вы просматриваете трафик этого АРМа в сети с помощью PT NAD. При анализе трафика вы обнаруживаете, что АРМ отправлял вредоносное ПО не только на файловое хранилище, но и на несколько других активов. Вы снова возвращаетесь в SIEM и просматриваете логи по новым активам, задействованным в инциденте и предпринимаете необходимые меры.

Кейс 2: PT Application Firewall +PT Application Inspector + MaxPatrol SIEM

Предположим, что у вас уже используется веб-приложение. Для анализа защищенности его кода вы используете PT Application Inspector, который обнаруживает в нем ошибки и уязвимости. Приложение боевое, остановить его работу в данный момент не представляется возможным, в связи с этим PT Application Inspector автоматически выгружает результаты анализа в PT Application Firewall, который в свою очередь применяет правила для блокировки атак на уязвимое приложение до наступления времени, когда исправление кода приложения становится возможным. За ходом самого процесса вы наблюдаете через MaxPatrol SIEM.

Кейс 3: MaxPatrol 8+ MaxPatrol SIEM

Предположим, что в интерфейсе MaxPatrol SIEM вы видите хосты с большим разнообразием ПО и уязвимостей. Для исправления ситуации вы выстраиваете процесс выявления и устранения уязвимостей на MaxPatrol 8. Благодаря этому процессу с течением времени конфигурация хостов поправляется, ПО обновляется и уязвимостей становится намного меньше. В SIEM же вы наблюдаете уменьшение количества уязвимых хостов, критических активов и не обновленного ПО.

Последующие статьи будут технического плана и в первую очередь посвящены подробному знакомству с продуктом MaxPatrol 8. В рамках данного цикла статей мы расскажем о том как начать работать с продуктом и разберем его особенности.

Если данная тематика вам интересна, то следите за обновлениями в наших каналах (Telegram, Facebook, VK, TS Solution Blog)!