Не каждый день мне доводится рассказывать историю о технологии, попавшей в новости по весьма зловещим причинам, но и нечасто бывает так, что система водоснабжения оказывается взломанной при помощи технологии удалённой демонстрации экрана. А именно это и произошло недавно во Флориде. В центре обсуждений оказался чрезвычайно важный сегодня инструмент, в то же время обладающий естественными проблемами безопасности: это приложение удалённого отображения экрана, которое в современных условиях невероятно удобно и полезно. Однако, как показали последние события, оно может и вызывать проблемы. Сегодня мы расскажем историю программ для удалённого управления компьютерами, и она длиннее, чем мы могли бы предположить.

«Можно прийти к заключению о том, что подключение к сети может заставить нас использовать более стандартизированный способ управления терминалами и потоками символов, передаваемых в наши мониторы и оборудование для контроля за терминалами». — Цитата из документа Request for Comments 1971 года, в котором предложено создание официального протокола для Telnet — важнейшей сетевой технологии для удалённого доступа к машинам через интерфейс командной строки. Хотя он и отличается от современных программ удалённого доступа с графическими интерфейсами, многие из описанных в документе стратегий применимы и сегодня. Основное отличие заключается в том, что современные приложения стремятся быть более платформонезависимыми, что позволяет пользователям подключаться к разным типам операционных систем при помощи одного инструмента.

«Набрав номер и подключившись к твоему компьютеру, я смогу сделать всё, что захочу! Может, попробовать команду

format c:?»Нет Windows, нет проблем: история ПО для удалённого доступа уходит корнями в эпоху DOS

Удалённый доступ был одной из тем для разработки компьютерного ПО в течение десятков лет — ещё на заре компьютеров люди получали доступ к сетям мейнфреймов через терминалы. Однако мысль о том, что можно подключиться к компьютеру, как будто он находится в той же комнате, и получить к нему полный доступ, некоторым пользователям по-прежнему кажется какой-то магией, несмотря на то, что мы занимались подобным десятки лет.

Важнейшим инструментом в истории ПО удалённого доступа стал Carbon Copy — программа, позволявшая пользователям получать доступ к удалённым компьютерам на расстоянии и управлять ими так, как будто они находятся рядом. Это ПО компании Meridian Technologies, впервые появившееся в середине 1980-х, оставалось резидентной программой в памяти DOS, позволяя удалённым пользователям созваниваться с компьютером и управлять им по телефонной линии.

Для своего времени это был впечатляющий трюк, и к тому же довольно непонятный — в статье PC Magazine за 1986 год эта категория продуктов называется «достаточно новой, чтобы оставаться неизвестной для большинства пользователей PC».

Реклама Carbon Copy Plus, сообщающая, что можно работать с двумя компьютерами, купив всего одну копию ПО. Готовьтесь получить по почте несколько гибких дисков. (Взято из Google Books.)

Carbon Copy, на следующий год получившая замечательный и глубокий отзыв в InfoWorld, стала считаться одним из первых лидеров рынка. Примерно в тот же период начали появляться и другие подобные инструменты, например, Norton pcANYWHERE. В то время, когда Интернет не был распространён повсеместно, такие платформы работали через стандартные модемы и требовали созваниваться с удалённой машиной по телефонной линии.

Забавно, что у продукта с названием Carbon Copy («копия, сделанная через копирку» или «ксерокопия») возникли проблемы с пиратством. На одном из этапов своей истории Meridian Technologies учредила программу вознаграждений, призвав пользователей ПО «стучать» на своих коллег, использующих нелегальные копии Carbon Copy, хотя название программы прямо-таки провоцировало её клонировать.

«Мы делаем всё возможное для поддержки продукта, и в ответ призываем людей играть с нами честно», — сообщил представитель компании Чарльз Джонс журналу PC Magazine. «К сожалению, мир неидеален, поэтому вполне может получиться, что мы заплатим множеству людей по 2500 долларов».

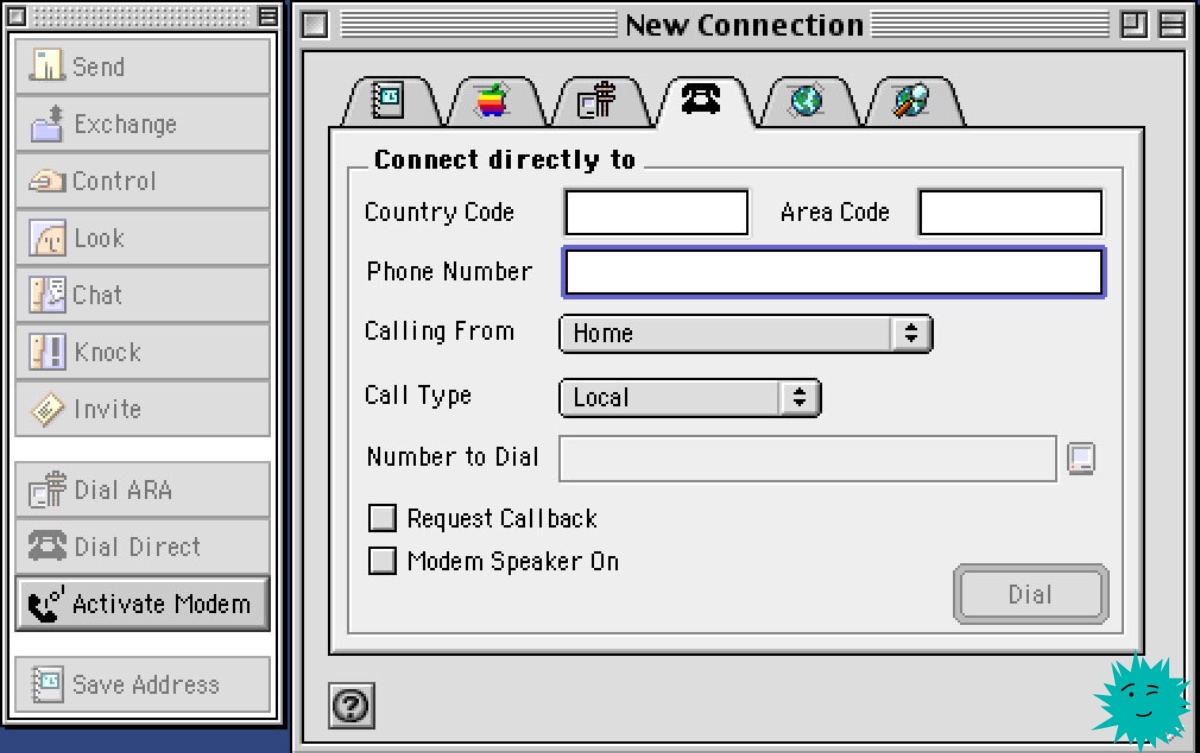

Timbuktu Pro. (Взято из Macintosh Garden.)

Чрезвычайно привлекательной стала перспектива получения удалённого доступа к более мощным компьютерам, особенно после появления GUI. В статье в InfoWorld за 1988 год пользователям продавался инструмент удалённого доступа Timbuktu для компьютеров Mac, работавший по локальным сетям и через модемы. Он позиционировался как способ использования мощных компьютеров на более скромном оборудовании. (Но, увы, без цвета.)

«По цене SE вы сможете использовать компьютер Mac II», — рассказывал Рис Джонс из компании Farallon, купившей в то время производителя Timbuktu WOS Data Systems.

Пример работы DOS-версии pcANYWHERE.

Разумеется, эта технология со временем эволюционировала и не стояла на месте: вскоре инструменты наподобие pcANYWHERE совершили переход с DOS на Windows, и ПО для удалённого доступа начало становиться всё более платформонезависимым, упрощая задачу управления машинами за пределами офиса.

В результате этого удалённый доступ стал важным элементом инструментария отделов ИТ по всему миру. Но он ни в коем случае не является идеальным инструментом.

Приложение для macOS под названием Screens.

Пять распространённых типов ПО удалённого доступа, с которым вы можете столкнутся сегодня

- Chrome Remote Desktop. Реклама этого инструмента сводится к принципу в стиле Google: «если у вас есть веб-браузер, то вы можете получить доступ к компьютеру». И это действительно хорошо реализовано в Chrome Remote Desktop, который присутствует на рынке уже около десятка лет и стал, вероятно, простейшим способом для удалённого доступа к компьютерам.

- GoToMyPC. Этот инструмент, появившийся примерно в 1998 году, получил огромный успех примерно на рубеже двух веков благодаря вниманию к простоте использования и применялся удалёнными сотрудниками ещё за десяток лет до того, как это стало популярным.

- Apple Screen Sharing. Хотя у Apple уже давно есть надёжное приложение Remote Desktop, для большинства пользователей оно слишком мощное; многим из нас вполне достаточно встроенного в MacOS инструмента Screen Sharing. Достойной сторонней альтернативой ему является Screens сервиса SetApp. (Лично я пользуюсь Screens.)

- Remote Desktop Services. У Microsoft тоже есть встроенный инструмент демонстрации удалённого экрана, называющийся Remote Desktop Services. Корнями он уходит аж в Windows NT Server 4.0, выпущенную четверть века назад.

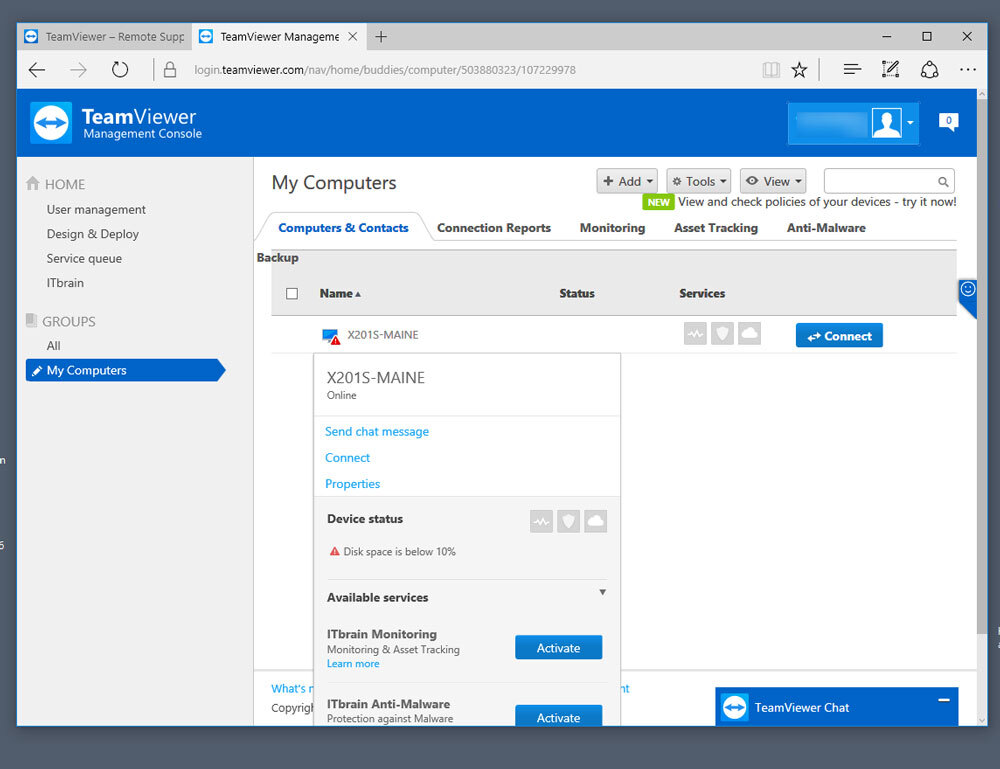

- TeamViewer. Именно с этим приложением возникли проблемы у ребят из Флориды. Это широко используемый инструмент для демонстрации экрана, обычно используемый отделами ИТ для технической поддержки и удалённого управления. Он получил популярность в последние годы благодаря своей гибкости и простоте использования.

1998

В этом году произошёл первый публичный релиз протокола RFB (remote framebuffer). Эта технология, разработанная английской Olivetti Research Laboratory в 90-х, родилась благодаря своим любопытным корням — впервые её использовали в качестве интерфейса, позволяющего периферийным устройствам подключаться к операционной системе банкоматов. Эта необычайно узкая сфера применения постепенно эволюционировала в нечто столь же необычайно широкое: она стала основой VNC (virtual network computing) — вероятно, наиболее распространённого открытого стандарта, применяемого в ПО удалённого доступа и по сей день. Исследовательская лаборатория, приобретённая AT&T, в 2002 году стала фундаментом отдельной компании RealVNC.

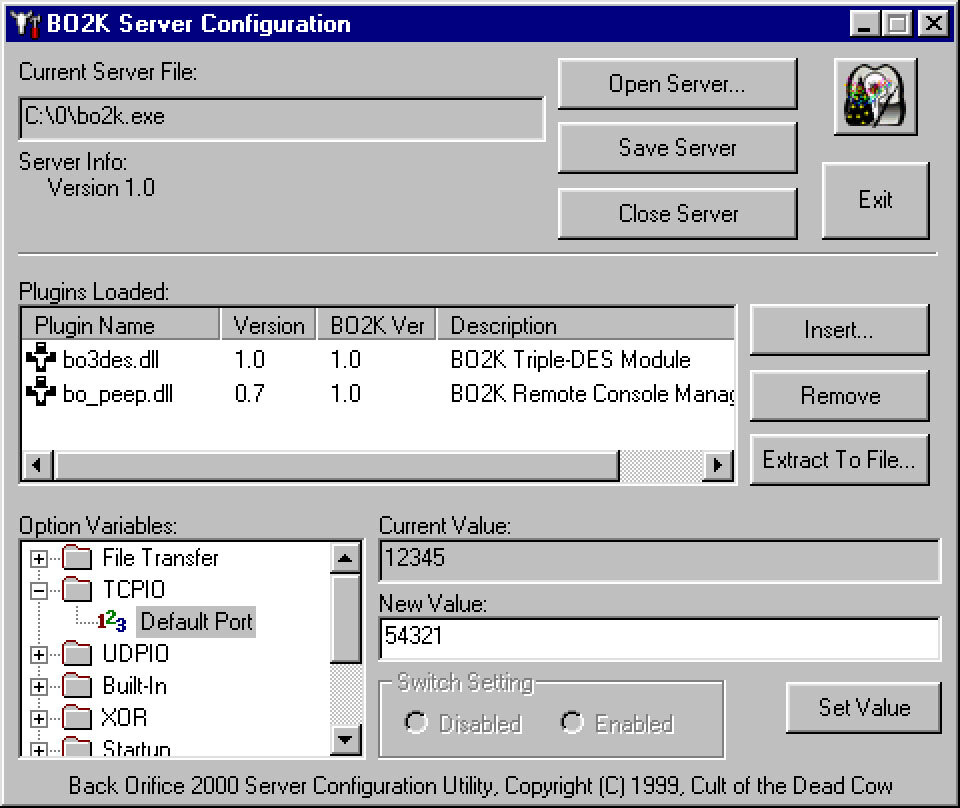

Печально известный инструмент для хакинга Back Orifice имеет те же истоки, что и современное ПО для управления удалёнными рабочими столами.

Проблема удалённого доступа в том, что его слишком легко использовать злонамеренно

Вероятно, вы не ждали, что эта история об основах технологии Remote Desktop сделает неожиданный поворот и коснётся юношеских лет известного политика, но уж в такое время мы живём.

Пару лет назад бывший кандидат в президенты США Бето О'Рурк сделал заявление, что когда-то был хакером. Ну, или типа того.

Раньше он был участником Cult of the Dead Cow (cDc) — существующей уже десятки лет группы, известной своей работой на хакерской сцене, однако в ней О'Рурк больше занимался писательством, чем самим хакингом. (И я говорю это без пренебрежения: cDc — это не только коллектив хакеров, но в равной степени и самиздатная медиагруппа.)

Стоит также заметить, что многие участники cDc, наряду с Бето О'Рурком, постоили респектабельную карьеру. Например, один из её руководителей Mudge, урождённый Пейтер Затко, когда-то работал в DARPA, а теперь является главой отдела безопасности Twitter.

Эта группа получила наибольшую известность в связи с созданием одного из самых запомнившихся за последние тридцать лет хакерских инструментов — Back Orifice, ПО для удалённого доступа, представлявшего собой бэкдор для получения полного доступа к компьютеру пользователя Windows. (Это название, как можно догадаться, является похабной игрой слов с отсылкой к Microsoft.) Программа Back Orifice, о создании которой сообщили на мероприятии DEFCON 1998 года, возникла как способ мотивировать Microsoft серьёзнее относиться к безопасности.

Но когда Microsoft всё-таки отказалась воспринимать её с достаточной серьёзностью, группа выпустила обновлённую версию, которая была ещё более изощрённой. Опасность этих инструментов заключалась не только в том, что они позволяли использовать компьютеры, основная угроза была в том, что они снижали порог входа в хакерство для тех, кто не знает, что делает.

Любопытно то, что при анализе Back Orifice очевидна его схожесть с более современными инструментами удалённого доступа, обеспечивающими доступ к машинам конечных пользователей на глубоком уровне.

Разница заключается в контексте, а также в подходе к безопасности. Современный удалённый доступ (если забыть о водоочистных сооружениях) обладает высокой защитой и позволяет администраторам удалённо управлять очень сложными системами. Многими нашими машинами можно управлять точно так же, как взломанными при помощью троянов машинами прошлого под Windows 98. Отличие в том, что вместо стратегии «плаща и кинжала» они реализуют это с помощью безопасных средств.

TeamViewer — совершенно замечательный инструмент, если использовать его правильно.

В результате этого инструменты наподобие TeamViewer стали невероятно популярными в сфере информационных технологий. Однако они имеют и свои проблемы, особенно в случае взлома защиты.

Хорошим примером этого является Symantec pcAnywhere: примерно девять лет назад его защита превратилась в решето — исходный код ПО был украден и опубликован на The Pirate Bay после того, как хакеру не удалось получить выкуп у компании. ПО pcAnywhere, появившееся ещё в середине 1980-х, вскоре полностью пропало с рынка.

Злоумышленники легко могут использовать удалённый доступ в преступных целях, особенно при слабых протоколах защиты.

«Многие компании используют удалённый рабочий стол для упрощения сетевого доступа сотрудников через Интернет. Однако предоставляя такой доступ, компании упрощают возможность своего взлома», — рассказывает глава отдела безопасности киберстраховой фирмы Coalition Мэтт Эхренс в посте DarkReading 2018 года.

Разумеется, учитывая этот риск, многие приложения удалённого доступа работают над усилением защиты, чтобы обеспечить ограниченность доступа. Именно поэтому инцидент с водоочистными сооружениями во Флориде стал, по сути, идеальным примером того, что не надо делать с удалённым доступом к рабочему столу.

TeamViewer со стандартным паролем? Завершение работы с инструментом высокого доступа без его удаления? Это совершенно отвратительный пример использования ПО удалённого доступа, управляющего столь важным объектом, как общественная водопроводная сеть. Разумеется, именно так оно и использовалось.

768%

На такую величину, по информации компании ESET, возросло количество атак через RDP-клиенты в прошлом году. По словам компании, проблема в том, что поскольку люди больше работают удалённо, чем год назад, киберпреступники этим пользуются. Поэтому если вы используете VNC, то, возможно, стоит его выключить.

При правильном подходе ПО для удалённого доступа — невероятно полезная вещь, лично я использую его для управления доступом к моему серверу, но потенциально оно может быть и опасным.

К сожалению, очень многие люди узнали о его потенциале очень тёмным и странным образом, хотя в современных условиях мы должны стимулировать использование инструментов, позволяющих управлять критичными системами, находясь в безопасности дома.

(Проблема в том, что при управлении такими критичными системами нужны индивидуальные логины и надёжные меры безопасности.)

В будущем о произошедшем во Флориде почти наверняка напишут книги и запишут интервью, ведь в этой ситуации удалённый доступ оставался открытым с таким низким вниманием к защите. Однако в этом нужно упрекать не саму технологию, которая была сверхсовременной в середине 80-х и до сих пор остаётся удивительной для многих, дополнившись GUI и сетевым доступом.

На самом деле это упрёк нам, потому что несмотря на пройденный путь, мы всё равно безалаберно относимся к безопасности. А ведь cDc нас предупреждала.

На правах рекламы

Windows VDS с уже включённой в стоимость лицензией и посуточной тарификацией для самых разных задач, требующих операционку от Microsoft. Удалённый сервер мощнее домашнего компьютера — это реально, закажи и убедись)

saboteur_kiev

Непонятно, почему

1. VNC не в топ-5

2. Приведена ссылка на то, как заблочить VNC, но если есть опасение, то в этом случае нужно тогда выключать любой софт удаленного управления, а если проблема с VNC, то было бы неплохо ссылку на уязвимость, а не на то, как удалить VNC с компа…