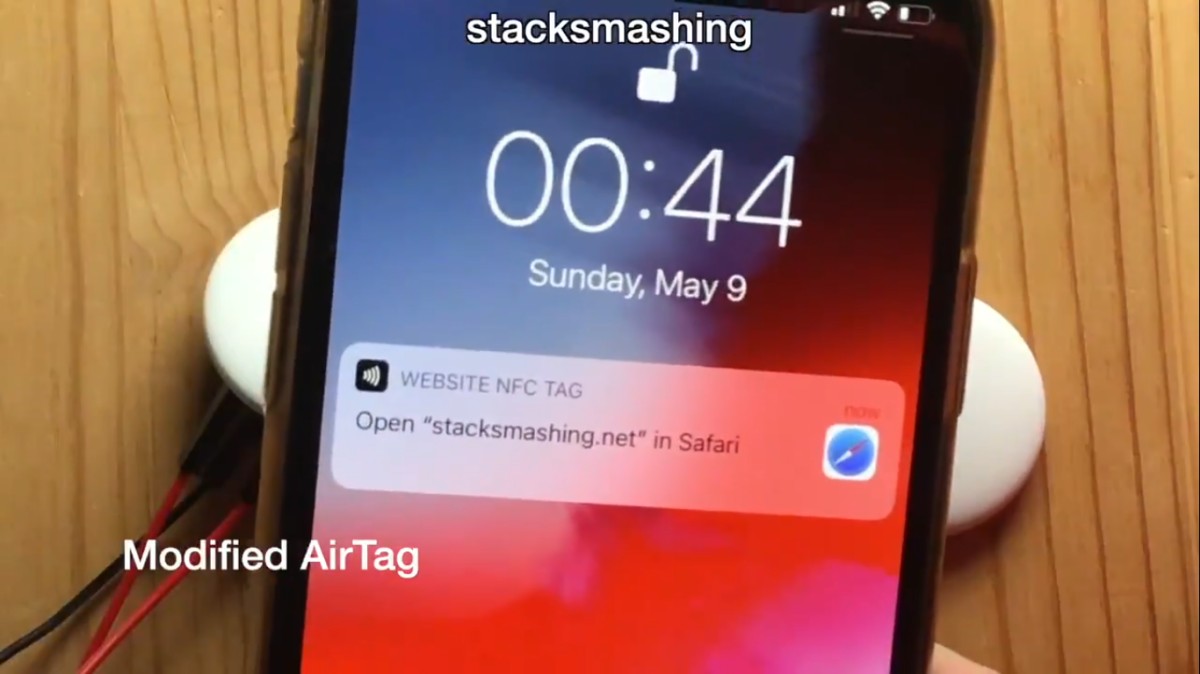

Взломанная AirTag перенаправляет на сторонний сайт, который хакер установил в контроллере метки взамен штатного поисковика устройств Apple Find My.

9 мая 2021 года ИБ-исследователь из Германии под ником stacksmashing (Stack Smashing) рассказал в Twitter, что он смог взломать метку отслеживания вещей Apple AirTag и прописать в ней нужные ему данные. Причем метка после этого нормально работала и перенаправляла на его веб-сайт.

На взлом микроконтроллера метки stacksmashing потратил несколько часов. Во время этого процесса он безвозвратно заблокировал две подопытные AirTag, но на третьей у него получилось запустить перепрошитое устройство.

Фотография платы AirTag с подключением к ее микроконтроллеру.

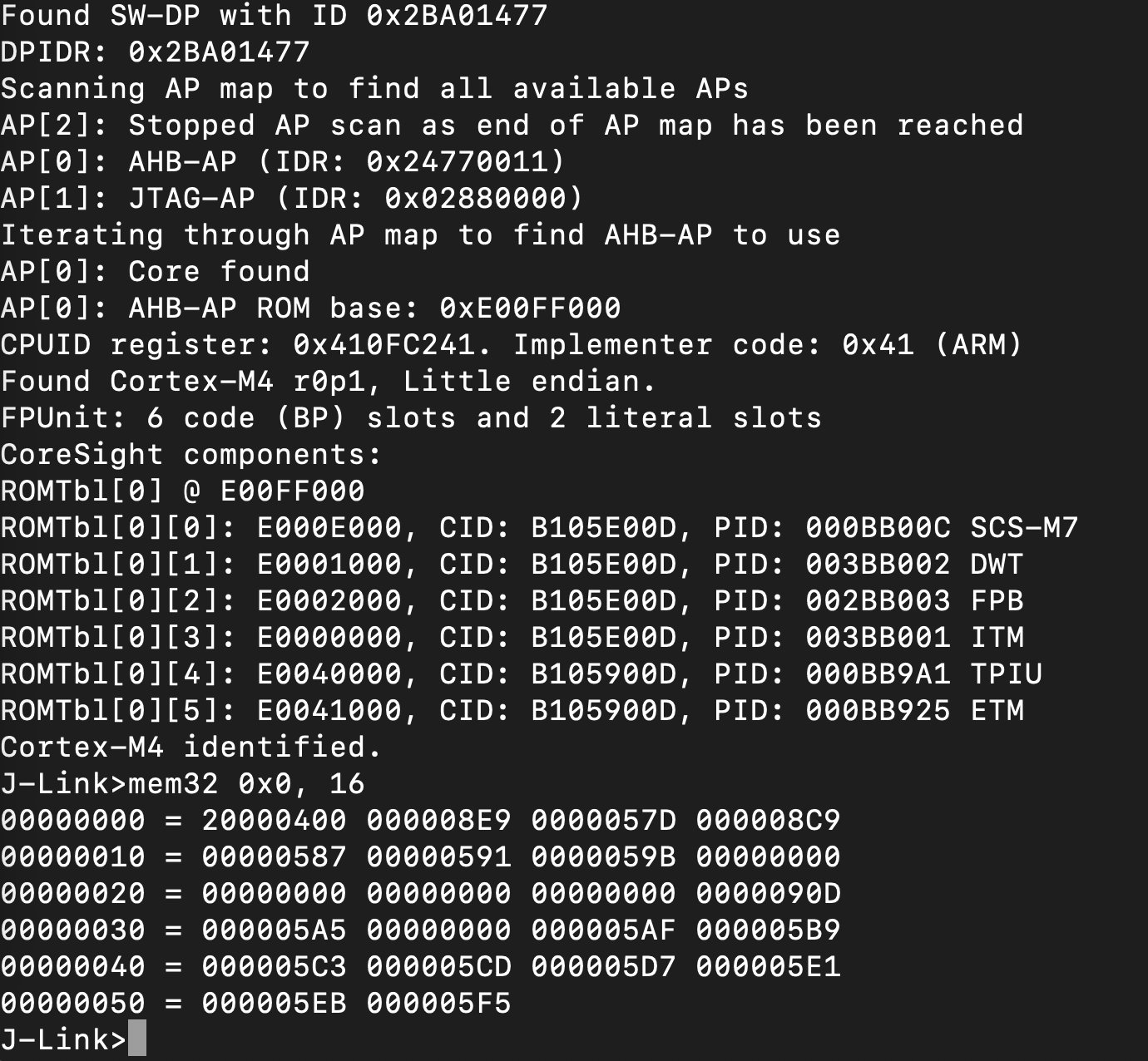

Работа с отладчиком в процессе взлома AirTag.

Метка включает в себя чип широкополосной связи (UWB) U1, записываемый NFC для быстрого соединения, Bluetooth-модуль передачи данных, динамик для вывода звуковых сообщений и сменную LiPo-батарею.

Эксперт смог успешно скачать прошивку метки и получить доступ к ее некоторым важным областям. Фактически он экспериментировал над входящим в состав AirTag микросхемой Nordic Semiconductor nRF52832 Bluetooth с низким энергопотреблением — это система на кристалле (SoC) с контроллером NFC.

Файлы прошивки метки.

Файлы прошивки метки.Исследователь пояснил, что он не только смог перепрошить микроконтроллер метки, но и заставить ее штатно работать. В ходе взлома он использовал механизм fault-injection, чтобы получить отладочный доступ к nRF52 и обойти режим защиты APPPROTECT с помощью способа pulse-width, который работает на nRF52832. Также эксперт обнаружил, что в полученной им прошивке AirTag интегрирован режим DFU (Device Firmware Update — это низкоуровневый режим обновления прошивки), который он также собирается его изучить и попасть внутрь, так как многие устройства nRF поддерживают Bluetooth DFU.

Пример сравнения работы обычной метки и перепрошитой на модифицированный NFC URL. К взломанной метке подключены кабели питания, но их можно убрать.

Фактически злоумышленники могут перепрограммировать такие метки и распространять через них ссылки на зараженные сайты и использовать в других злонамеренных целях, включая удаленную слежку за человеком. Обычно AirTag перенаправляет на веб-сайт «found.apple.com» для отображения информации о режиме пропажи, связанной с владельцем. Вероятно, что Apple выпустит обновление безопасности для этого устройства после инцидента с публикацией Stack Smashing, если компания подтвердит возможность такого взлома. Программы по вознаграждению за найденные уязвимости у Apple по этому гаджету нет.

Примечательно, что Stack Smashing не пояснил, означает ли его взлом, что сама прошивка метки не была дополнительно зашифрована защитными механизмами Apple. Но рассказал, что в процессе ее анализа обнаружил такие названия переменных.

Принципы работы AirTag и особенности этой метки раскрыты в этой публикации. Элементная база AirTag уточнена в этой статье.

20 апреля Apple представила умную метку AirTag. Этот гажет позволяет искать потерянные вещи с помощью брелока, оснащенного чипом U1.

joshhhab

не могу понять, на устройствах эпл, автоспаривание блютус что ли всегда включено? как метка в интернет выходит если ее подкинуть кому то? через телефон? а если телефон андроид и блютус не спарен и выключен? Сценарий не внятный…

MarksMan09

Общий алгоритм следующий: связь двух чипов U1 позволяет определить расстояние и направление между собой. Чип U1 необходим для высокоточного определения местоположения AirTag до другого устройства Apple с таким же чипом. Apple называет эту технологию Precision Finding, однако не раскрывает технических подробностей: как чипы взаимодействуют между собой, конфигурацию U1 и фактическую точность работы, указывая только, что высокоточный поиск работает в пределах комнаты или квартиры. Полученные данные совмещаются в приложении «Локатор» с данными датчиков смартфона, что позволяет определить местоположение AirTag в пространстве. Precision Finding недоступна в странах и регионах, где ограничена технология сверхширокополосной связи, включая Россию, Республику Беларусь и ряд других стран бывшего СНГ. Для связи с устройствами Apple, не имеющими чипа UWB-связи, AirTag использует Bluetooth-модуль. В таком случае точность определения местоположения снижается и рекомендуется использовать звуковой сигнал, а не стрелку на экране приложения. Android-устройства не могут подключаться к AirTag по Bluetooth. NFC-метку AirTag можно прочитать любым совместимым устройством вне зависимости от установленной операционной системы. Она же используется для быстрого подключения к устройствам Apple.

i7071270

На Android, есть такое приложение BLE scanner

https://play.google.com/store/apps/details?id=com.macdom.ble.blescanner

или

nRF Connect Nordic Semiconductor

Как понимаю идея похожа

joshhhab

вопрос с доступом в интернет с подкинутой меткой как-то не решается, разве можно так просто кому попало к интернету доступ иметь? я думаю что нет… остальное пойдет если там только U1 используется в пределах комнаты…

Nick_Shl

Метке не нужен доступ в интернет. Техника от Apple просто сливает на сервера Apple всё что видит вокруг из яблочных девайсов.

Подробности были тут: habr.com/ru/post/455054

HardWrMan

А кто из метка-смартфон должен издавать звуковой сигнал?

gsaw

Метка пищит наверное. В статье написано

Хотя наверное могут и оба. У меня на брелке метка без динамика, приложение показывает расстояние.

HardWrMan

Т.е., метка в дополнение является ещё и подслушивающим устройством? Прекрасно!

dartraiden

Нет, там динамик, а не микрофон.

HardWrMan

Я вам просто покажу это:

Это брелок, который отзывается на свист. И вы представляете — в нём нет микрофона, только «динамик» (на самом деле пъезушка, но это сути не меняет). Более того, я 30 лет назад использовал динамики в качестве микрофона. И вы знаете — работают иногда гораздо лучше, чем микрофон. Дальше, человек сказал следующее:

И как по вашему происходит такая эхолокация?

vikarti

А она не выходит в интернет. Автоспаривание тут не причем (все вообще по Bluetooth Low Energy работает).

У Apple с некоторого момента есть интересная фича Find My.

Работает примерно так — ВСЕ Apple-девайсы у которых есть Bluetooth и не самая старая прошивка (iOS 13 для iOS) — периодически (насколько помню даже в выключенном состоянии) выдают через BLE кодированный идентификатор.

Все остальные Apple-девайсы (владелец — не имеет значения) — при обнаружении такого сигнала — сливают идентификатор и свои координаты.

Вокруг этого навернута криптография чтобы получить координаты — могло только устройство на том же AppleID что и передавшее в эфир идентификатор + всякие Lost Mode. (см например с более подробным описанием https://www.wired.com/story/apple-find-my-cryptography-bluetooth/ )

У меток — тоже самое только они сами передать ничего не могут.

Ну и это не обязательно должна быть метка — AirPods так тоже можно искать, или купить лицензию у Apple и например в велосипед добавить функцию (см список в https://www.cnet.com/how-to/apples-find-my-app-can-do-more-than-locate-a-lost-iphone-heres-what-you-need-to-know/ ). Чип U1 — вообще дополнительная фича для определения точного направления а не "тепло-холодно".

У Samsung с метками сделано чуть менее жостко — хотите чтобы ваши метки (с устройствами — не помню точно) так можно было найти — включаете опцию в SmartThings Find (и по желанию — включаете шифрование и задаете PIN), и свое железо найдете в том числе через других и другим поможете искать, не хотите — ну значит свои метки будете в пределах дальности Bluetooh видить.

У Tile — логика такая же (но для поиска владельцы приложения Tile).

Не-родное железо не увидит метку. Ну — по умолчанию. Если проверять BLE-устройства поблизости а потом посмотреть что это за устройство (по профилям и производителю) то можно подумать всякие интересные выводы сделать. Смотреть либо штатной диагностической аднроидной nRF Connect либо кто-то может написать для андроида сканер на который при обнаружении поблизости железа от Apple будет включать сирену (но давая возможность конкретно это устройство в белый список внести).

edo1h

было бы круто, если бы вокруг этого возник некий стандарт

TheRaven

Может и возникнуть, но только два стандарта — как у людей и как у эпла.

edo1h

я понимаю, что вы воспринимаете apple как абсолютное зло, помимо это есть аргументы, что не так с поддержкой стандартов у apple?

стандарты, что сходу пришли в голову — firewire, usb, displayport, nvme — apple или участвовал в разработке, или внедрял у себя одним из первых. siri для бесшовного переключения между wifi и сотовой сетью использует mptcp, а не что-то проприетарное. и т. д., и т. п.

P. S. ни разу не эпплодрочер, дома из устройств apple только айфон жены с наушниками, просто я за справедливость.