Привет, Хабр!

Статья будет о Wi-Fi контроллерах точек доступа (КТД) и вообще, действительно он нужен?

Поводом написания статьи было поручение выполнить в 2015 году постановление правительства РФ что «качественный, быстрый беспроводной интернет в высших учебных заведениях должен быть доступен круглые сутки» с соблюдением двух постановлений по авторизации и организовать роуминг Wi-Fi гостей между аудиториями, конференц-залами и вестибюлями. Интернет местных сотовых операторов проседал, у всех гостей было большой проблемой отправить/получить сообщение, посмотреть погоду.

Поручение казалось невыполнимым из-за отсутствия готовых примеров, кейсов с разумной ценой, ограниченного времени на выбор. Бюджет был на 150 тр.

Вот моя предыдущая статья. В конце текста информация обо мне.

Отличным примером реализации проекта была эта статья. Предложил руководству взять этот готовый проект с Cisco как у них и не паримся, но, узнав цену одного контроллера (более 1 млн руб), отказали и предупредили, что выбирай любого Wi-Fi вендора, кроме санкционных американцев (Cisco, HPE/Aruba, Ruckus). 2015 тогда был годом санкций и боссы хотели выяснить, есть ли варианты лучше и дешевле Zyxel ?

Засучиваем рукава, ищем дешевле и лучше. Ранее работал с зоопарком автономных точек доступа (ТД) и КТД Zyxel NXC5200 + 10 шт. управляемых ТД Zyxel NWA5160N. Это позволило узнать все +/- данного оборудования.

Проблемы реализации проекта с данным комплексом (минусы):

некоторые телефоны не совершали роуминг между разными автономными ТД с единым названием ССИД. Выдавал ошибку при подключении к другой ТД и приходилось сбрасывать настройки Wi-Fi на телефоне или менять имя ССИД на недублируемые на всех ТД;

необходимо запоминать IP автономных ТД, чтобы по ним в браузере открывать новую вкладку, контролировать избыточное кол-во гостей и отключать их во избежание перегруза;

напрягает вносить изменения на каждой автономной ТД, если их много. На момент написания статьи работаю с 64-мя шт. ТД Zyxel и 44 шт. ТД отечественного Элтекс. Если они все были бы автономными, какая работа предстоит, если на всех ТД нужно заблокировать мак-адрес, радиоканал поменять или контролировать кол-во гостей?

Плюсы:

роуминг корректно работал между ТД NWA5160-N, управляемые КТД;

мониторинг состояния всех ТД и гостей на одной веб-странице;

КТД сам распределяет избыточное кол-во гостей между ТД во избежание перегруза;

КТД NXC5200 был с функциями межсетевого экрана и шлюза. В него входили функции DHCP, DNS, файрволл, NAT и т.д. Абсолютно полноценный шлюз. Очень удобно, не нужно было

дёргаться, переключаться между раздельными железками как шлюз и КТД;мобильность. Возможность конфигурирования/мониторинга КТД на планшете в любом браузере без установки Java.

О планшете, выделенного для работы с Wi-Fi

планшетом до сих пор является служебный iPad 1-го поколения, соответственно, никакой речи об установке Java не могло идти и сейчас Java нет в AppStore;

при поступлении заявки на неработоспособность Wi-Fi, кратковременно разрешаю ограниченный доступ планшету на КТД для доступа на него, иду на место сбоя, на планшете анализирую в чём проблема и почему не работает Wi-Fi у гостя. Нереально удобно, ноутбук с Явой не надо носить.

Итог: Отказ от автономных ТД в пользу управляемых ТД контроллером точек доступа и очень желательно с функцией шлюза у КТД.

Почему отличный КТД Zyxel NXC5200 не оставили для реализации нового проекта?

EOL (снят с техподдержки);

не поддерживал ТД 802.11ac;

отсутствовал BWM (ограничение скоростей гостевым и другим устройствам);

отсутствовал механизм ограничения скоростей для профиля SSID;

отсутствовал встроенный функционал сервиса авторизации по ваучерам. У него есть Captive Portal, но не было нормальных сторонних сервисов авторизации.

На сегодняшний день все отсутствующие функции есть у всех моделей Zyxel, кроме ATP, у них нет встроенного функционала сервиса авторизации по ваучерам.

Какой КТД выбрать для гостевой сети Wi-Fi в ВУЗе: аппаратный, программный или кластер из ТД?

На первый взгляд ответа не было, лучше поработать с ними в рабочих условиях.

В своей профессии работал с

аппаратными КТД Zyxel (NXC5200; UAG5100; VPN300);

бизнес-класса кластерными ТД D-Link DWL-3600AP; DWL-6600AP; Элтекс WEP-2ac; WEP-12ac;

программным КТД Элтекс SoftWLC.

С первым и последним пунктом до сих пор работаю. Изучал КТД от Q-Tech, Ubuquiti и TP-Link, благо бесплатно можно скачать. С Mikrotik, Cisco, HPE/Aruba и Ruckus, не получилось поработать, но по ним есть немного русскоязычных обзоров, скриншотов. С Huawei меньше знаком, мало всего в интернете. Перечислить тех.хар-ки, отличия, провести обзор не смогу в силу ограничений на кол-во знаков в статье. Перечислю +/- и отмечу что радует и помогает, а что напрягает и мешает. Итак, никого не критикую, всех уважаю.

Wi-Fi кластер из ТД:

Плюсы:

нет никаких.

Минусы:

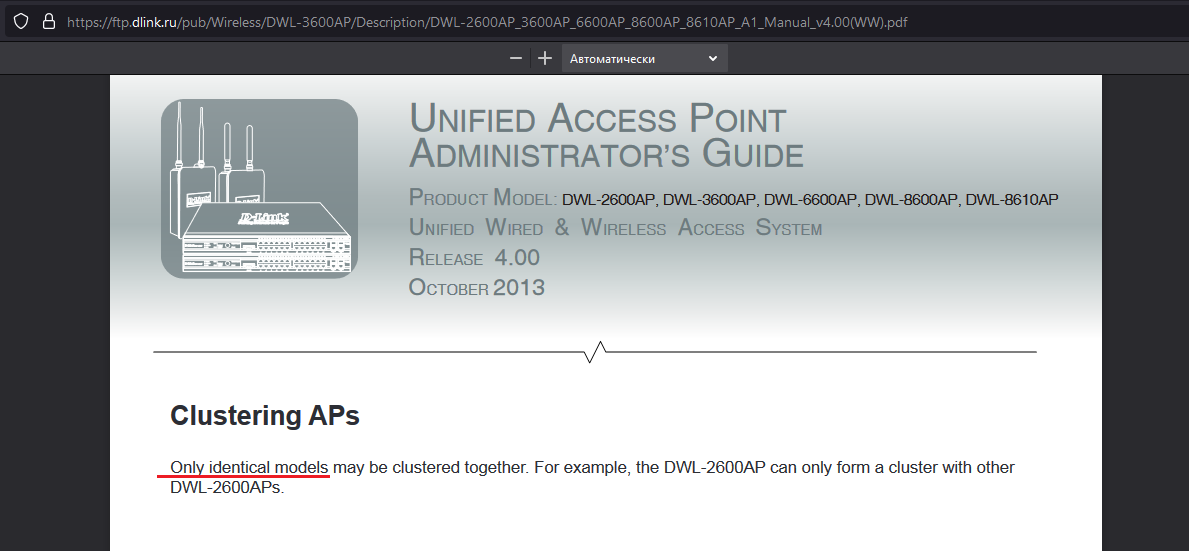

в кластер добавляются только идентичные модели;

Как в мануале пишут про это?:

Соответственно, к имеющимся ТД не успели докупить D-Link DWL-3600AP и DWL-6600AP.

В мануалах Элтекса не удалось найти подобное, но кластер из Элтекс WEP-2ac не находит WEP-12ac. WEP-12ac тоже не находит WEP-2ac. Возникает вопрос, как долго они будут производиться?

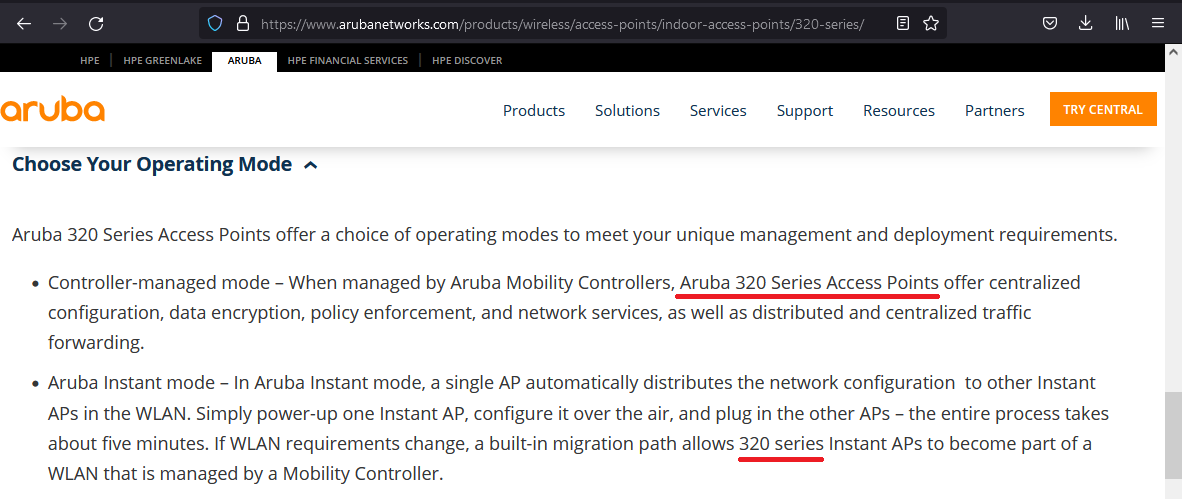

С Aruba IAP325 не совсем понятно. В спецификациях пишут:

Почему указали серию? Намекают, что серия 330 и другие могут не подцепиться? Погуглишь и есть пример с IAP205, там ограничения обсуждают. Не всё так просто как кажется. Закупишь разные модели и не объединятся в кластер, деньги потом никто не вернёт.

риск не расширить сеть в случае исчезновения модели на рынке;

часть Wi-Fi настроек на главной кластерной ТД применяется без уведомлений всем подчинённым ТД. Если настроить подчинённую, то все остальные ТД и главная ТД копируют с неё настройки. Я не могу понять, применилась эта настройка всем или только текущей ТД? Приходится подключаться к каждой ТД и убеждаться, что новая настройка не применилась. Например, отключил на любой ТД или на главной ТД антенну 2.4 ГГц и весь кластер повторит это. Невозможно отключить антенну только на одной ТД;

нельзя с одной веб-страницы главной ТД одновременно перезагрузить все ТД или выборочно;

необходимо выучить IP всех ТД и заходить на каждую ТД, чтобы перезагрузить или внести изменения. А если их 128 шт?

если изменения вносятся на одной ТД (смена радиоканала, мощности), желательно сохранить настройки и так на каждой постоянно повторять процедуру после внесения изменений;

одной ТД один ССИД не применяется, он применяется ВСЕМ ТД;

изменение на главной ТД имени, location, приоритета, пароля на подключение к кластеру возможно только после вывода её из кластера с повторным вводом. Это сложно, потом не получается ей вернуть статус главной. Любая подчинённая ТД после потери главной ТД делает себя главной и не отдаёт никому статус главной. Нужно тщательно поработать с приоритетами;

у подчинённых ТД то же самое - location и приоритет меняется только после вывода из кластера;

риск рассыпания кластера. У знакомого сыпется, на форумах это частая тема;

максимальное кол-во ТД в кластере у DWL-3600AP и DWL-6600AP по 16 шт; у Элтексов 64 шт, у Аруба кол-во не удалось найти на офиц.сайте;

роуминг на телефонах изредка не работал нормально, либо долго переключался, либо телефон оставался долго на одной и той же ТД, пока на нём не выкл/вкл Wi-Fi;

нужен ИБП, чтобы уберечь главную ТД от случайных перезагрузок при потере электропитания;

высокая цена на одну кластерную ТД;

докупать шлюз и отдельно его конфигурировать/мониторить. Неудобно, две веб-страницы (шлюз и кластер) не помещаются на одном 22' мониторе/планшете;

Captive Portal применяется только к одной ТД, а не всему кластеру;

необходим шлюз с встроенным Captive Portal.

Итог: кластер не подходит для гостевой сети Wi-Fi и усложняет работу сетевику.

Программный контроллер:

Плюсы:

поддержка большого количества моделей ТД (только управляемых);

в течение 7 лет можно расширять Wi-Fi сеть различными моделями ТД. Нет строгой привязки комплекса только к одной модели ТД или КТД;

большинство настроек и перезагрузки можно применять всем ТД или выборочно;

все ТД или выборочно настраиваются в одном приложении;

мониторинг состояния всех ТД и гостей находится в одном приложении;

возможно назначить несколько ССИД одной или нескольким выбранным ТД;

таких понятий как "кластер", "главная" или "подчинённая", "приоритет" - не существует. Ничего не сыпется.

Минусы:

КТД работают на ОС Ubuntu/Windows, необходим сервер/ПК с ИБП для режима 24/7;

наличие ИБП критично;

сервер/ПК с ИБП много места занимают;

как сервер/ПК с ИБП влезут в шкаф 6U глубиной 35 см, если там уже установлены PoE-коммутатор, ШКОС и патч-панель?;

сервер/ПК могут не загрузить ОС, необходимо позаботиться об установке монитора, клавиатуры и мышки для него;

если сервер/ПК не загрузится в ваше отсутствие (отпуск, командировка), что произойдёт с перезагруженными ТД?;

риск выхода из строя HDD/SSD;

готовить ОС перед установкой контроллера;

синий экран после кривого обновления;

риск поломки КТД после установки репозитория, обновления для ОС или стороннего софта;

обновить версию КТД на Убунту рискованно из-за возможной несовместимости репозиториев Убунту с новой версией КТД;

обновление версии ОС *nix с установленным КТД требует глубокие знания *nix, СУБД, чтобы перенести данные КТД из старой версии в новую;

как КТД переживёт апгрейд версии ОС Windows? Или всё заново переустановить?

бэкапить целиком ОС с контроллером;

покупка шлюза;

если гости найдут способ подключиться к витой паре гостевой сети в обход Wi-Fi, то таких "зайцев" Captive Portal программного контроллера не ловит. Необходим шлюз с Captive Portal, чтобы ловил всех по витой паре и по Wi-Fi, сам будет авторизовать и выпускать в интернет;

по роумингу почитаешь отзывы, ощущение, что не работает у большинства. На Элтекс SoftWLC телефоны вроде нормально роумятся;

нет мобильности. Отсутствует возможность конфигурирования/мониторинга на планшете iPad в любом браузере без установки софта (Java и др.). Значит не смогу оперативно реагировать на заявки, если отойду от рабочего места с iPad.

Итог: подойдёт для построения гостевой сети Wi-Fi, но слишком много возни, неудобств, рутинной работы.

Аппаратный контроллер:

Плюсы:

такие же как у программного КТД;

нет строгой привязки к одной модели ТД. КТД новинки всегда поддерживали снятые с производства ТД, которым 7 лет. Меняя только КТД, ранее установленные ТД сохраняются на своих местах, то есть в течение 7 лет можно спокойно расширять Wi-Fi сеть различными моделями ТД (в зависимости от политики вендора);

КТД ZyWALL и USG долгое время поддерживались вендором и получили поддержку ТД с 802.11ac и 802.11ax;

при наличии веб-интерфейса не требуется запоминать IP ТД. Все ТД настраиваются на одной веб-странице. Не требуется каждый раз что-то сохранять в конфиг каждой ТД. Конфиг всех ТД хранится у КТД (у Zyxel это так);

обновление прошивки КТД осуществляется одним файлом. КТД потом сам обновит ТД своей обновлённой прошивкой;

ИБП не критичен;

нет *nix и других ОС, которые нужно бэкапить и аккуратно обновлять. Чего только стоил переход с ifconfig на netplan. После таких неожиданностей сомневаешься, стоит ли обновлять версию *nix и много времени это отнимет?

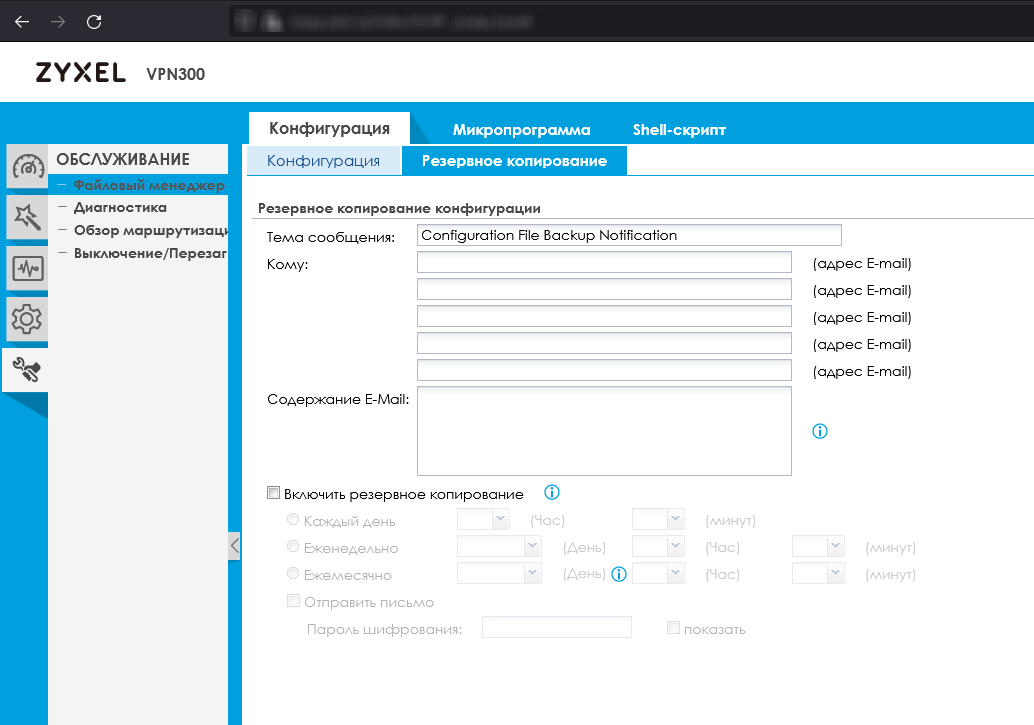

если вовремя бэкапить конфиг (весит в кбайтах) и, в случае отказа основного КТД, его легко залить на запасной идентичный КТД и всё заработает как было. Либо делаем Device HA;

шлюзы Zyxel VPN; USG Flex; ATP по расписанию бэкапят конфиг на электронную почту;

функции шлюза, межсетевого экрана и КТД собраны в одной железке, второй монитор не требуется для мониторинга состояний. В зависимости от вендора, многие датчики удобно расположены на стартовой веб-странице и самообновляются. Вывел эту страницу на монитор 50' и периодически поглядываешь на него на наличие критических событий;

отпала необходимость покупки и обслуживания сервера/ПК, не паримся с носителями памяти и их битыми секторами;

сэкономлено место в стойке и ИБП дольше продержится с одной железкой шлюз+КТД (без серверов);

у Zyxel мониторинга/конфигурирования на веб-странице хватает, не требуется донастройка в CLI. Между прочим, CLI сохранился и там всё можно настроить;

не нужно доустанавливать Java, которой не существует для iPad, если с ним ходить по территории здания;

если гости найдут способ подключиться по витой паре к гостевой сети в обход Wi-Fi, то таких "зайцев" шлюз+КТД с встроенным Captive Portal ловит;

роуминг у Zyxel сразу отлично работает, минимальный сигнал не настраивал и он отключен. Нельзя отключать далеко отдалённых гостей, у которых -80dBm, им хватает 1 мбит/с, этого достаточно для мессенджеров;

ещё полдня перечислять плюсы, а статья ограничена количеством знаков.

Минусы:

если подарили автономную + с управлением из Nebula ТД Zyxel, КТД её не найдёт. Например, такая;

есть риск, что КТД получит статус EOL и лишится поддержки новейших ТД;

Примеры получения EOL у Zyxel.:

КТД NXC5200 не получил поддержку ТД с 802.11ac;

КТД NXC2500, 5500, UAG2100-5100 не получили ТД с 802.11ax.

Не радует такое, если туго с покупкой новинок, потому что вышеуказанные КТД прекрасно работают и сейчас. В принципе, всё равно обходилось заменой КТД на новый (по причине достижения максимального кол-ва числа поддерживаемых ТД (32 шт) и возросшей нагрузки на CPU, связанной с ростом кол-ва гостей и трафика). Как выше говорил, меняя КТД на новый, ТД можно оставить, если ей не более 10 лет (например, ТД NWA5160-N уже отсутствует в августовских прошивках 2021 года для КТД VPN300).

Поэтому, если запланировали проект гостевого Wi-Fi, спрашивайте у техподдержки планы присвоения EOL и какие КТД дольше продержатся на конвейере.

есть риск, что в новых прошивках для КТД уберут поддержку ТД, возрастом свыше 10 лет.

Итог: аппаратный контроллер полностью подходит для построения гостевой Wi-Fi сети и очень удобен в работе. Хлопот не доставляет. Скучаю по ним на выходных. Может себе домой купить?

Вот и разобрались, почему лучше аппаратный контроллер.

Почему выбрал Zyxel?

Шёл 2015 год, санкции. Выделяли 150 т.р. на шлюз с точками доступа (ТД) с 802.11ac. У Cisco, Aruba, Ruckus, несанкционного Huawei тогда не удалось найти разделы с названиями WLAN Controllers или что-нибудь связанное с КТД . У TP-Link, Ubiquiti не было аппаратных контроллеров в 2015 году. У D-Link не было встроенного функционала шлюза и сервиса авторизации по ваучерам.

У Микротик не было встроенного сервиса авторизации по ваучерам и были отрицательные отзывы про CAPsMAN, роуминг и нехватку производительности. Засомневался, нельзя было проваливать проект.

Поэтому в 2015 наилучшим выбором по цене, возможностям оказался КТД с функциями шлюза Zyxel UAG5100 с термопринтером Zyxel SP350E для распечатки ваучеров (не нужен ПК с принтером для распечатки ваучеров) и ТД NWA5123-AC.

Подключил к UAG5100 ранее установленные ТД NWA5160-N, они приняли единый ССИД вместе с ТД NWA5123-AC и роуминг отлично работает на всех телефонах на всех ТД. Отлично! Красота!

В 2020 году UAG5100 заменили на современный шлюз Zyxel VPN300 по причине достижения максимального количества ТД в 32 шт, возросшей нагрузки на CPU, связанной с резким ростом кол-ва гостей и трафика.

VPN300 поддерживает термопринтер SP350E, 264 ТД и снятые с производства NWA5123-AC. Является эволюцией снятых с производства шлюзов и КТД, обрёл русскоязычный интерфейс, поддержку 802.11ax, Гео-IP, больше аппаратной производительности и т.д.

Сегодня КТД NXC5200 с ТД NWA5160N работают в качестве запароленного Wi-Fi для сотрудников-мультимедийщиков и других не Wi-Fi задач (мультимедиа, онлайн презентация, стрим). Вся гостевая сеть вертится сейчас на VPN300 и трёх устаревших, но справляющихся UAG5100. Один из них выполняет федеральную программу «Цифровая доступность общежитий».

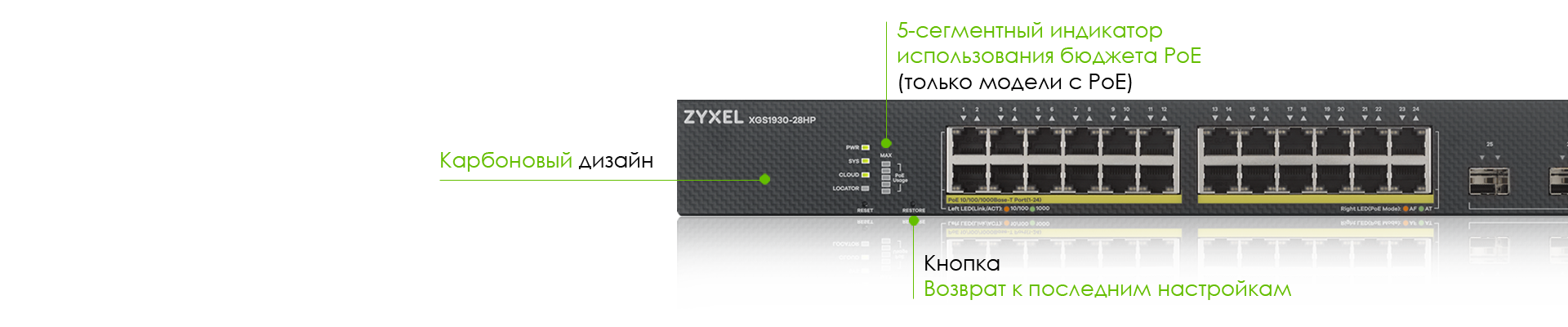

Для упрощения работы с большой гостевой Wi-Fi сетью , очень нужно было ПО "ZON" и функционал "Neighbor" и "Location" на коммутаторах Zyxel, поэтому вместе со шлюзом взял коммутаторы Zyxel GS2210-24HP, Zyxel GS2210-8HP. Потом отдельно докупил Zyxel GS1920-8HPv2 и Zyxel XGS1930-28HP с индикацией нагрузки PoE на лицевой панели (не все модели с PoE поддерживают, будьте внимательны).

Все свитчи с PoE очень здорово пригодились запитывать точки взамен зависающих PoE коммутаторов двух других вендоров.

За всё время техподдержка Zyxel осталась русскоязычной и чинит найденные косячки. Спасибо им, что не посылают. В принципе, всё по статье.

Сейчас ещё раз проверил сайты известных вендоров на наличие аппаратных КТД. Гид и навигация у них появились, все нашли аппаратные КТД, подсказали модели, но не у всех есть таблица поддерживаемых ТД для КТД.

Допустим сейчас срочно поручили набросать вариант проекта гостевого Wi-Fi с множеством ТД. Попробую сам у официальных сайтов за минимальное время найти КТД с функцией шлюза с управляемыми ТД и поддержкой встроенного сервиса авторизации (ваучеры). К менеджерам и онлайн чатам не обращаюсь.

Вендор Zyxel:

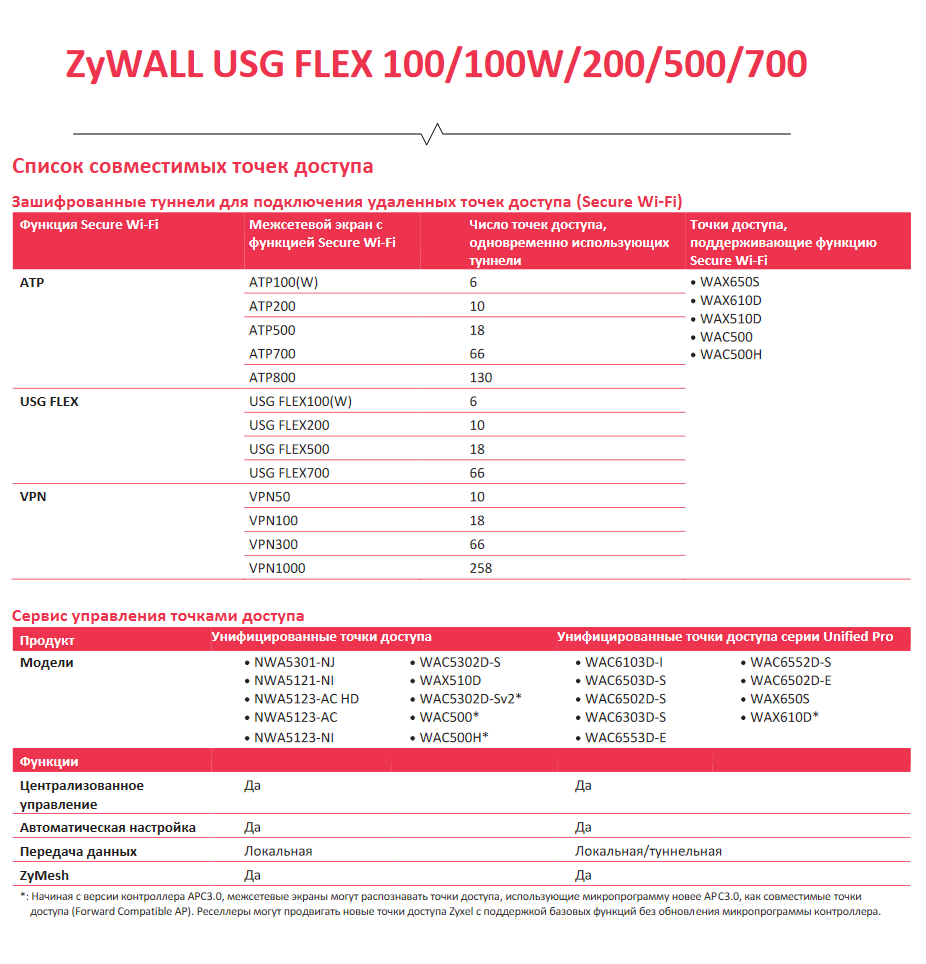

Вот какой должна быть таблица и перечень поддерживаемых ТД как у Zyxel. Всё понятно с одного раза, с русским родным языком!

Функции шлюза, встроенного сервиса авторизации есть и сравнительная таблица между моделями линейки USG Flex приведена здесь. С Zyxel всё просто и понятно, за 5 минут справился. Налицо экономия рабочего времени.

Вендор Cisco:

Предложился КТД Cisco Catalyst 9800-L, есть чуток упоминание, какие ТД брать.

Полчаса ушло, чтобы найти ЭТУ какую-либо информацию по совместимости. Мне нужны точные названия моделей, а не краткое описание линейки ТД, вдруг некоторые из них не подойдут. Кстати, сейчас доходит, что у него нет упоминаний о функциях шлюза. Сравнительной таблицы нет. Очень дорогой КТД и мало встречается в интернет-магазинах. Не стал искать КТД с функциями шлюза, утомительно.

Вендор Aruba:

Навигация понятная. Сравнительная таблица между КТД есть и вот. Нет ни одного упоминания, какие ТД брать, хотя про SFP не забыли шикарную таблицу совместимостей сделать. Для блоков питания и аксессуаров не поленились коды привести. Если в таблице есть упоминание про файрволл, может он выполняет функции шлюза? Разбираться нужно. Так и не узнал какие ТД нужны для КТД, не говоря уже про ваучеры.

Вендор Huawei:

Навигация понятная. Для КТД Huawei AC6508 здесь описание на 16 листов и ни одного упоминания, какие ТД брать и может ли создавать различные правила межсетевого экрана. Про ваучеры молчу.

Остальные вендоры:

Ссылки на аппаратные КТД остальных вендоров разместил под названиями вендоров: Элтекс (ждём новинку для программы "Импортозамещение"), TP-Link, D-Link и Ubiquiti. У Микротика не нашёл раздел, связанного с КТД, вот я, к примеру, чайник, как мне понять, какой Микротик сможет быть КТД и какие ему ТД нужны и сколько? У Юбиквити нет подробной спецификации про железку "Dream Machine Professional", какие ему ТД нужны, кол-во?

Говорил выше, что поищу только на официальных сайтах. Хорошо, уступаю, поищу на Яндексе, что такое "Dream Machine Professional ". Предложил ссылку и эту. Какие и сколько ТД поддерживает? Ваучеры генерирует? Интересная ссылка предлагается там же про авторизацию и почему там так много про Микротик написано на форуме Юби?

С каким WIFI оборудованием работает Spot4? - С любым. В роли хотспота должны выступать: Роутеры доступа Mikrotik (Любой, Рекомендуется), Keenetic (KeeneticOS, не NDMS), роутеры со сторонними прошивками, поддерживающие Coova-Chilli или совместимое ПО.

А где Юбиквити? Получается, у него нет своего Captive Portal'а ? Разбираться досконально нужно, а это время. КТД у них реально хороший.

Итог:

Если делать с нуля новый проект на закупку КТД, нужно сильно напрячься поиском совместимых ТД, уточнить у официалов (кроме Элтекс и Q-Tech) о возможности доставки в РФ и потом подтвердить найденные совместимости у англоязычной техподдержки . Ещё необходимо уточнить, а есть ли у аппаратного КТД межсетевой экран, функции шлюза, расписание, Гео-IP, Captive Portal, встроенный сервис авторизации, биллинг, патруль приложений, ограничитель скоростей и много чего.

Много времени отнимет. Эти вендоры хорошие, не против поработать с ними для сравнения. Ни в коем случае не отговариваю от них, просто на живом примере показал, как заморачиваться нужно с поиском ТД для КТД с функцией шлюза, чтобы составить ТЗ на закупку гостевой Wi-Fi сети и не провалить проект, если после оплаты за товар и при подключении ТД к КТД выяснится, что КТД не поддерживает закупленные ТД и функции шлюза.

Поэтому Zyxel однозначно всем устраивает, минимум рутинной работы с ТЗ, 100% гарантированное выполнение проекта за минимальное время. Дальнейшая работа с оборудованием Zyxel вызывает одно удовольствие, бережёт время и нервные клетки, сейчас - это самое ценное в рабочем процессе.

Каждый год немного денег выделяли на расширение зоны действия Wi-Fi увеличением числа управляемых ТД. С увеличением зоны действия увеличилось количество гостей и начались проблемы в час пик со скоростью интернета, открытием сайтов, шустростью сёрфинга, отправкой/приёма сообщений в мессенджерах.

Как это лечилось и чем настраивалось, ожидайте продолжение этой статьи.

Вот и всё. Если у вас возникают вопросы – пишите в комментариях, а также общайтесь со мной и другими практикующими специалистами Zyxel в телеграм-канале https://t.me/zyxelru.

Об авторе:

Кто я? Меня зовут Александр. 16 лет профессионально занимаюсь СКС и сетевым оборудованием. Больше времени провожу с СКС (монтаж, обслуживание), чем с настройкой сетевого оборудования, поэтому на настройки времени особо нет, но получил много опыта работы с сетевым оборудованием различных вендоров. Приветствую простоту и дружелюбность конфигурирования/мониторинга сетевого оборудования, ответственность вендора за качество выпускаемой продукции и готовность исправлять недостатки, чтобы не тормозили сдачу новых проектов в назначенные сроки. Меня можно встретить и лично пообщаться в телеграме - @NSanchez13, так что, если будут вопросы, комментарии, мнения – милости прошу.

Другие ссылки:

Новостной канал в Telegram - https://t.me/zyxel_news

Телеграм-чат поддержки для специалистов - https://t.me/zyxelru

Форум для специалистов - https://community.zyxel.com/ru/categories

Свежие новости в FaceBook - https://www.facebook.com/Zyxel.Russia/

Полезные и интересные статьи в блоге Zyxel на Хабре - https://habr.com/company/zyxel/

Наш YouTube - https://www.youtube.com/channel/UCcNN2UCEz1e49PEaAisN5ow

Реализованные проекты - https://www.zyxel.com/ru/ru/solutions/success_stories_list.shtml

Виртуальная лаборатория - https://support.zyxel.eu/hc/ru/sections/360001858040

Удалённый стенд - https://support.zyxel.eu/hc/ru/articles/360014708840

Комментарии (16)

Loggus66

28.09.2021 21:18Программный контроллер:

Минусы:

80% минусов сводятся к "нужен сервер". А теперь "сюрприз": как минимум контроллер Unifi не нужно держать включённым. Раскатал, подружил точки, настроил SSID, погасил на пару лет до апдейтов. Забэкапил контейнер, где был софтовый контроллер. Пропало питание? Точки после перезагрузки так же обратятся к роутеру для обновления DHCP leases и продолжат работать. Кстати, не пытайтесь держать dhcpd средствами контроллера, настройте как relay.

если гости найдут способ подключиться к витой паре гостевой сети в обход Wi-Fi, то таких "зайцев" Captive Portal программного контроллера не ловит. Необходим шлюз с Captive Portal

Контроллер здесь, конечно, может помочь, но, посмотрев статьи по настройке аутентификации гостей в блоге компании - я против передачи функций безопасности своей сети стороннему подрядчику. Может, у контроллера есть свой RADIUS, это лучше, но к нему ещё много чего нужно - не отправлять же телефон посетителей в другую компанию для реализации Captive Portal. Если же реализовывать защиту сети своими силами, то контроллер не так и нужен.

Вообще, ещё вопрос, что с ним будет через 10-15 лет, когда его снимут с поддержки. Неизбежные дыры в софте, работа только под старыми браузерами, а начальство говорит "Контроллер есть - вопрос исчерпан, денег на новый нет, и так работает". Можно сравнить с софтовым, где в худшем случае ПО контроллера будет старым, а хост контейнера - сколько угодно новым.

нет мобильности. Отсутствует возможность конфигурирования/мониторинга на планшете iPad в любом браузере без установки софта (Java и др.)

Полагаю, это сильно зависит от контроллера. С моей стороны проблем не было лет семь. Было дело, и с планшетом ходил, только "дебажить" там нечего на месте, разве что клиент случайно попал в blacklist.

Zyxel_South Автор

29.09.2021 09:1680% минусов сводятся к "нужен сервер". А теперь "сюрприз": как минимум контроллер Unifi не нужно держать включённым. Раскатал, подружил точки, настроил SSID, погасил на пару лет до апдейтов. Забэкапил контейнер, где был софтовый контроллер. Пропало питание? Точки после перезагрузки так же обратятся к роутеру для обновления DHCP leases и продолжат работать.

К сожалению не смогу так из-за отсутствия обратной связи о состоянии точек доступа и гостей. Как "диспетчер", наблюдаю за состоянием комплекса, должен оперативно реагировать на инциденты, действую на опережение, среди гостей есть преподаватели, ведущие дистанционно лекцию в аудиториях и нежелательно, если "диспетчер" бездействует, а лекция никак не уходит в интернет или обрыв онлайн вебинара, который не приостанавливается, пока ищу виртуалку с софтовым контроллером на ПК.

Такое часто было, когда самые активные точки доступа (свыше 10 чел) переходили в аварийный режим. Как заменил этот коммутатор на GS2210-24HP и проблема исчезла, но всё равно лучше присматривать, мало ли что. Хотя 1.5 года прошло, пока всё отлично. У знакомых по видеонаблюдению на совсем других объектах (не наши) видеокамеры до сих пор отваливаются на абсолютно новых DES-1210-28P и других. Ходит выдёргивает и вставляет обратно патч-корды как я на 3028P, если лень было на веб-интерфейс заходить. Почему одну и ту же проблему годами не устраняют.

Ещё несколько реальных примеров, когда контроллер прямо сейчас срочно нужен:

в вестибюлях и спортзалах часто проводят выставки, мероприятия, выступления и просят руководство на пару суток создать отдельный запароленный SSID с пониженными ограничениями скоростей для организаторов, медиажурналистов, видеооператоров, которые активно отправляют фото и видео проводимого мероприятия в соцсети или вообще отключить все антенны, кроме холла и спортзалов (из-за боязни нехватки интернет-канала по тарифу).

позавчера гость притащил ноут и как начал флудить в гостевую сеть, не авторизуясь. Ещё раз появится, заблокирую его немедленно на контроллере, чтобы все точки доступа не принимали этот ноут.

-

на прошлой неделе в пятницу вечером собираюсь домой и СРОЧНО звонят, что осталась пара часов до начала трансляции в спортзале, а интернета нет на Wi-Fi. Точка доступа была автономная (не выделяют денег на оснащение спорткомплекса управляемыми точками доступа) и я ничего про неё не знал, тк никак не отслеживалась. Пингую её, уже не отвечает.

Пришлось бросать домашние дела и идти далеко в спортзал разбираться, кто сдох, точка доступа, витая пара или порт на коммутаторе?

Выяснил. LAN порт сдох на точке доступа, хотя по PoE включается нормально и SSID вещает, но не ходит трафик с LAN порта. Вот если она была бы управляемой, всё по-другому было бы, раньше узнал бы о дисконнекте точки доступа и спокойно в рабочее время проверил бы её, а не когда рабочий день закончился и опаздываешь на электричку.

-

в общежитии для коммутационного узла Wi-Fi места не нашлось для стойки 18U, только 6U шкаф можно было повесить на стену в небольшом кабинете коменданта и заведующего. Поэтому в нём поместятся только провайдерский ШКОС; патч-панель; блок розеток; органайзер; PoE-коммутатор для 10 точек доступа; шлюз.

Нет места ни для гудящего сервера, ни для ПК для установки софтового (программного) контроллера.

Остаётся ноут таскать туда, разворачивать Wi-Fi и уходить с ноутом. Снова без обратной связи от точек доступа останусь, а ведь мониторить их нужно. Вдруг LAN порты отвалятся или флуд от вредителей.

Увы, не подходит программный контроллер, даже бесплатный. Всё равно траты лягут на покупку ноутбука и лишние поездки до общежития по ложным заявкам.

Поэтому там сейчас всё под управлением 1U шлюза Zyxel с встроенным КТД и заблаговременно сигнализирует о всех неполадках. На следующей неделе выйдет статья с наглядным примером оповещений от таких шлюзов Zyxel.

Контроллер здесь, конечно, может помочь, но, посмотрев статьи по настройке аутентификации гостей в блоге компании - я против передачи функций безопасности своей сети стороннему подрядчику. Может, у контроллера есть свой RADIUS, это лучше, но к нему ещё много чего нужно - не отправлять же телефон посетителей в другую компанию для реализации Captive Portal. Если же реализовывать защиту сети своими силами, то контроллер не так и нужен.

Не наша прихоть. Мы поднимали свой сервис авторизации в том числе для авторизации по ЕСИА, но Минкомсвязи не разрешило по причине отсутствия нескольких лицензий у нашего учреждения. Такие лицензии выдают провайдерам, они (оператор универсального обслуживания) при наличии соответствующих лицензий имеют право авторизовывать и хранить информацию об авторизованных. Учебному учреждению оставалось только постановления соблюдать постановления Правительства РФ №758 от 31 июля 2014 года и №801 от 12 августа 2014 года (размеры штрафов за несоблюдение постановлений).

Поэтому всю эту авторизацию по закону настроили, а не потому что лень или так удобно.

Кстати, да, соглашусь с вами. Не все операторы внушают доверие, особенно из-за Wi-Fi радара, но это уже совсем другой разговор.

Но КубТел нормальный провайдер и оператор сервиса, доверяем.

Полагаю, это сильно зависит от контроллера. С моей стороны проблем не было лет семь. Было дело, и с планшетом ходил, только "дебажить" там нечего на месте, разве что клиент случайно попал в blacklist.

Дебажить всегда приходится, гости в основном простые люди, которые не разбираются в ИТ и всегда одно и то же сообщают: "почему нет интернета? Почему Инстаграмчик ничего не открывает? Почему сигнал такой хороший, а сайт грузится 5 минут?" и т.д.

Идёшь к ним, узнаёшь мак-адрес и на месте в планшете проверяем состояние авторизации; выданный IP; качество Wi-Fi сигнала по шлюзу, а не по гостевому устройству; установленные скорости соединения; логи и тд.

В основном причина была в случайно установленном статическом IP; в случайно выключенном значке Wi-Fi; гость попал в блок лист; в неисправной сетевой карте; в паршивом или утопленном телефоне; в алюминиевом чехле, глушащий радиосигнал на 50% и т.д. Причин всяких уйма. Без этого никак, всегда что-нибудь новое появляется.

edo1h

30.09.2021 01:06роуминг на телефонах не работал, телефон оставался долго на одной и той же ТД, пока на нём не выкл/вкл Wi-Fi;

хм, а почему?

я встречал утверждение, что роуминг зависит в основном от клиента (именно он принимает решение о миграции).

Admaer

30.09.2021 07:15Может он просто не видел других точек. Недавно столкнулся с ситуацией: wi-fi 5 GHz, компьютер упорно целляется к ТД, которая находится этажом выше, игнорируя ТД, которая висит в прямой видимости в пяти метрах от него. Мой телефон видит уровень сигнала 100%, рабочий ноут видит уровень сигнала 100%. Проблемный комп видит уровень сигнала ~20%. Установил на комп сканер вайфая и узнал, что wi-fi карты TP-Link не видят каналы выше 64. Пришлось перенастраивать все ТД так, чтобы они все были на каналах 40-64 и чтобы каналы не слишком пересекались по зданию.

edo1h

30.09.2021 08:17ну это региональные настройки, насколько я понимаю, с наличием/отсутствием контроллера не связано.

Admaer

30.09.2021 15:57Да, это связано только с особенностью USB WiFi карт от тплинк. У них заявлена поддержка только диапазона 5150–5350 МГц, а другое наше оборудование видит и 5650-6425 МГц.

Zyxel_South Автор

30.09.2021 13:02Да нет, я на телефоне выключил и включил значок Wi-Fi и телефон подключился к ближайшей точке доступа, но почему он сам не переподключился. Вот в этом проблема была.

Кстати, про 5 ГГц, некоторые устройства Apple не находят 5 ГГц, если радиоканал 52 и дальше. Поэтому при тестировании стараюсь ставить радиоканалы 36-48.

Zyxel_South Автор

30.09.2021 13:07Предполагаю, что телефон не получил достаточно убедительную информацию от соседней точки доступа, чтобы к ней переключиться, а первая ничего не делает, чтобы отключить от себя телефон или не получает информацию от соседней ТД, что нужно от себя отключить телефон. Функционал "Минимальный сигнал" не могу применять по той причине, что у гостей бывают косячные телефоны, у которых сигнал в прямой видимости до точки доступа -75 дБм или хуже.

edo1h

30.09.2021 15:26ИМХО это больше похоже на проблемы конкретного сетапа, чем бесконтроллерной сети в принципе.

тем более, что выше написали:

А теперь "сюрприз": как минимум контроллер Unifi не нужно держать включённым. Раскатал, подружил точки, настроил SSID, погасил на пару лет до апдейтов.

то есть контроллер для работы роуминга не нужен (ну или не очень нужен).

Функционал "Минимальный сигнал" не могу применять по той причине, что у гостей бывают косячные телефоны, у которых сигнал в прямой видимости до точки доступа -75 дБм или хуже.

а оно всё равно не всегда работает, некоторые телефоны после насильственного отключения обратно цепляются к той же точке, с которой были отключены (несмотря на то, что сигнал от другой точки гораздо лучше). вплоть до того, что нескольких попыток подключения переключаются на мобильную сеть.

Zyxel_South Автор

30.09.2021 19:53то есть контроллер для работы роуминга не нужен (ну или не очень нужен).

Смотря какой контроллер не нужен для роуминга.

В любом случае оставлю для роуминга контроллеры (встроены в шлюзы) Zyxel, с ними не было таких проблем как "зависший" телефон или его упорство не подключаться к ближайшей точке доступа. Честно, 6 лет работаю с ними и совсем не парюсь на эту тему и никто не жалуется. Или не публиковал бы эту статью ). Не реклама, реально всё норм, когда все ТД под контролем шлюза Zyxel.

В статье не стал расписывать плюсы аппаратных контроллеров (много букв), допишу один плюс, чем ещё помогает шлюз. Это балансировка нагрузки между ТД. В конференц-залах стоят по 2 ТД; в актовом зале стоит 4 ТД. И когда там проводятся мероприятия, шлюз гостей поровну распределяет между ТД (всегда по ~15 гостей на одной, на второй по ~16 гостей), не бывает такого, что все гости сидят на одной ТД, а рядом стоящая другая ТД пустая (к примеру, 28 гостей там, а у этой 2 гостя). Откуда телефон знает, что вторая ТД свободная? Думаю, что сам шлюз отключает гостя на перегруженной ТД и с наименьшими задержками и высокими приоритетами приглашает гостя на другую ТД, и телефон охотно соглашается на его приглашение, раз первая ТД перестала ему отвечать по команде шлюза. Кстати, шлюз такие события пишет в логи с меткой "Роуминг". Пишет что такой то клиент с ТД перешёл на эту ТД.

Вот пример лога:

Sep 30 15:40:02 UAG5100 src="0.0.0.0:0" dst="0.0.0.0:0" msg="STA Roaming. MAC:xx:xx:xx:C1:AB:xx, From:TD-03,To:TD-06" note="" user="unknown" devID="cc5dxxxxxxxx" cat="Wlan Station Info"

Есть же функционал у многих ТД, как "сканирование соседних ТД" или "Auto Healing". Предполагаю, что по такому принципу контроллер рассчитывает, какие конкретно ТД с наилучшим сигналом ближе размещены друг к другу и "помогает" телефону быстрее принимать решение на переподключение.

Сравнивал ради интереса переключение (роуминг) на других тестовых стендах, где нет контроллера:

Пара автономных Zyxel NWA1123-ACv2;

Автономные Zyxel NWA1123-ACv2 и домашний роутер Zyxel Keenetic 4G.

Кластер

У всех пунктов Signal Threshold был отключен.

1-й пункт: телефоны держатся за ТД и переключаются через 8-9 сек, даже если сигнал уже -85dBm или хуже.

2-й пункт: тоже самое как в пункте 1, но часть трафика теряется при переходе к Кинетику.

3-й пункт: шустрее переключается, но не всегда. Через раз. Бывает зависает, при этом мак-адрес телефона отображается на обоих ТД, интернет работает, но коммутаторы эту штуку считают кольцом и сыпят в логи (((((

Таких проблемных переключений нет на шлюзах Zyxel. Отходишь от ТД и если приближаешься к другой, телефон уже подключился к ней, даже если значок Wi-Fi показывал 2 палочки из 3. Классно. Все довольны.Если вырубить SoftWLC, всё работает дальше самостоятельно как кластер (там минимальный сигнал настроен, помогает телефонам быстрее переключаться).

Если выдернуть витую пару ТД от шлюза Zyxel или его самого вырубить, все ТД разом замигают красным и выключают вещание SSID. И похрен, если нет шлюза - значит не будет вещания Wi-Fi, никто не будет спрашивать: "а почему нет интернета, если значок Wi-Fi есть?".

Очевидно становится, что со шлюзом что-то случилось или "до шлюза" обрыв. Экономит время на разборы.

Пэтому никогда не откажусь от нынешних контроллеров точек доступа, встроенных в шлюзы Zyxel, несмотря на цену. Пусть будут, лишь бы никакого геморроя не было ни с гостями, ни с заявками. Наелся с автономными ТД в своё время, когда невозможно было заставить телефон подключиться к ТД в прямой видимости или выдавал ошибку SSID, если соглашался переключиться. Хочется нормальной работы комплекса, спокойствия и комфорта при мониторинге/конфигурировании.

vviz

30.09.2021 23:15Откуда телефон знает, что вторая ТД свободная?

802.11k, 802.11v

Zyxel_South Автор

01.10.2021 09:30Нынешние смартфоны многому научились, не исключено, что сегодня они по 802.11k/v сами переключаются на автономных ТД, но когда были разные модели автономных ТД с единым SSID, мои телефоны Samsung GT-S5300; HTC Desire 600 dual sim, ноутбук MSI CX500 с Windows XP и другие Андроиды коллег не всегда могли переключиться на ТД с лучшим сигналом согласно 802.11k/v, значит его у них не было.

После установки шлюза UAG5100 с его ТД, все проблемы исчезли, в мануале и в настройках ничего нет про 802.11k/v. Его внедрили в поздние модели.

Возможность включения 802.11k/v. Ради интереса 802.11k/v не включал на VPN300. Хуже не стало, телефоны Самсунг GT-S5300, iPhone 4s и 7, ноут так же корректно роумятся.

Самсунг GT-S5300 и iPhone 7 быстрее переключаются в сети с UAG5100 с ТД NWA5123-AC, чем на автономных NWA1123-ACv2, которые начинкой не сильно отличаются от управляемых NWA5123-AC.

Поэтому остаётся ощущение, что у шлюзов Zyxel UAG5100; VPN300 всё-таки есть свой проприетарный функционал или просто качественно реализовали вспомогательный механизм переключения Wi-Fi устройств.

edo1h

01.10.2021 10:28Честно, 6 лет работаю с ними и совсем не парюсь на эту тему и никто не жалуется. Или не публиковал бы эту статью

извините, это технический ресурс, тут «не парюсь» не работает.

Думаю, что сам шлюз отключает гостя на перегруженной ТД и с наименьшими задержками и высокими приоритетами приглашает гостя на другую ТД, и телефон охотно соглашается на его приглашение

и как оно устроено?

AFAIK многие андроиды вообще не умеют 802.11k/v

Zyxel_South Автор

01.10.2021 11:24+1

dabrahabra

Интересно увидеть отзыв/сравнение с решением на продуктах Mikrotik (рассматривал для домашнего wifi роуминга). Есть люди с таким опытом?

ner0

Насколько мне известно, вроде бы, микротик-ос в будущем году должен научиться 802.11r/k/v