Для тех, кому интересно как мы с ребятами вскрывали кардерские шопы Just For Fun, добро пожаловать под кат.

Всё началось с того, что мы с друзьями готовились организовывать вышеупомянутую конференцию HackIT Ukraine 2015 и в поисках денег на это мероприятие … Нет, не то, что вы подумали… мы не решили ограбить пару владельцев кредитных карт. Мы решили собрать денег у инвесторов и IT-компаний города, мы подготовили классный спонсорский пакет, запилили сайт и пошли по городу в поисках денег. Нам нужна была фишка, нужна была горячая тема, реальная угроза, которая касалась бы каждого и при этом была простой и понятной, тем более, что в Украине собрались вводить киберполицию, о направлениях деятельности, которой никто ничего не знал. Мы решились рассказать про кардинг, во-первых это самые популярные и очевидные киберпреступления, во-вторых мы думали, что основными инвесторами мероприятия станут банки, которые как никто должны быть заинтересованы в борьбе с кардерами. В-третьих, ребята, с которыми я давно работаю, как организаторы не могли быть просто теоретиками, мы должны были показать, что мы тоже что-то умеем.

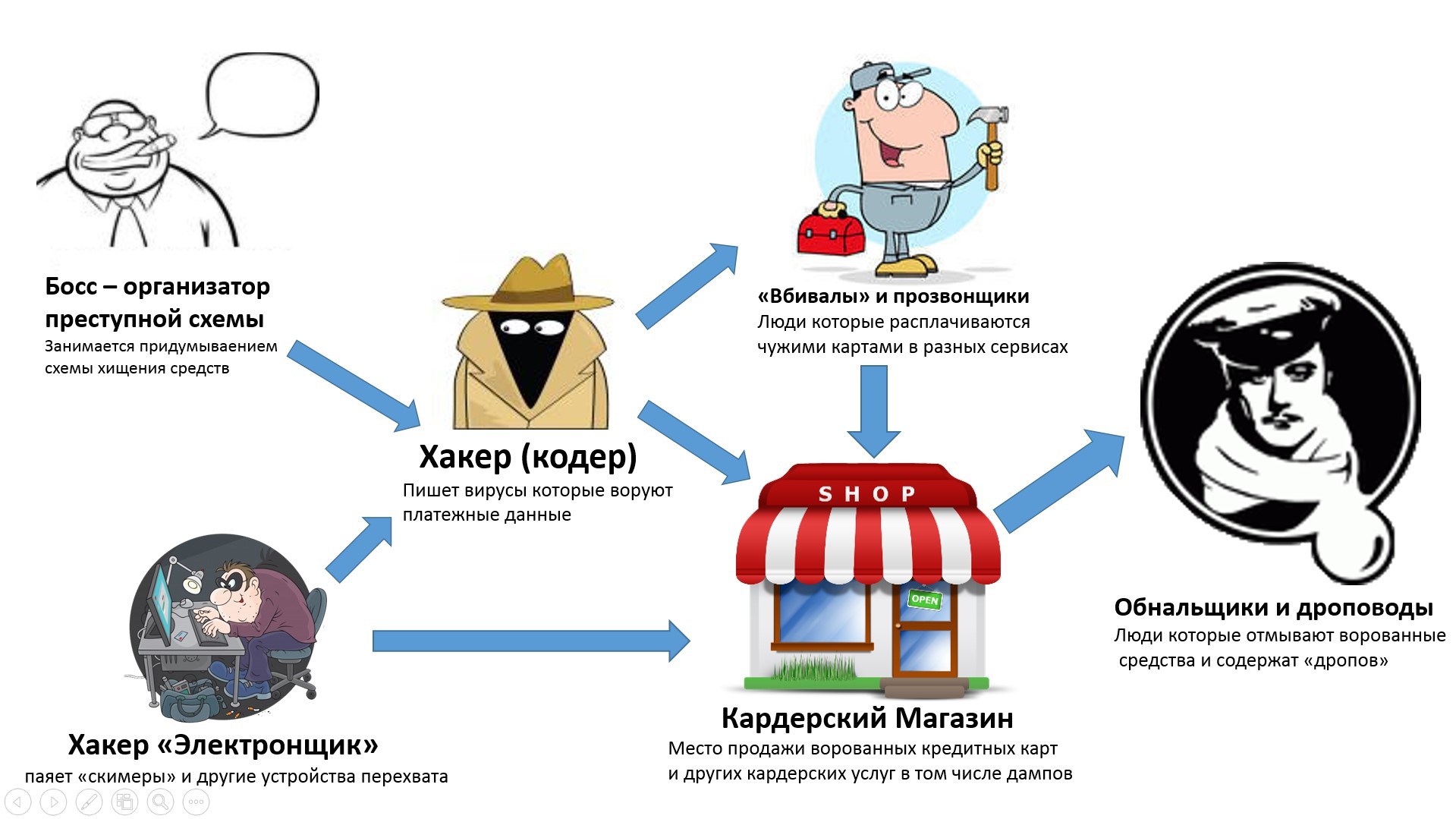

Мы начали наши поиски по популярным в андеграунде форумам, по очевидным запросам: «купить кредитных карт», «buy cc», «сс market» и так далее, вплоть до «отмыв грязи». Вникнув в тематику мы поняли главную вещь, что для того чтобы воровать деньги с кредиток вовсе не обязательно уметь что-то взламывать. Мы постарались вклиниться в схему как «вбивалы».

Вникнув в суть того, как устроен мир кардинга, мы поняли, что самым «центровым» местом, где можно найти сразу всех или почти всех, есть ресурсы для кардеров, а именно закрытые форумы и магазины. Но если на форумах висело много людей которые «просто ознакамливались» с тематикой, то вот в магазинах были уже только настоящие злодеи. Мы твердо решили собрать список работающих интернет магазинов и найти самые крупные. Составили для себя небольшой список:

priv**eshop[dot]su, fres**ase[dot]ru, bro**v[dot]ru, trac**shop[dot]cc, no**bv[dot]ru, us**vv[dot]ru, bt**rd[dot]su, valid**mps[dot]cc, ug**vv[dot]com, vali***hop[dot]ru, n1s**p[dot]cc, lam**duza[dot]cc, silver****market[dot]ru, pirat**cc[dot]ru, pa**-shop[dot]su, octa**an[dot]cc, va****hop[dot]cc, zu***shop[dot]cc

Извиняюсь за большое количество звездочек, но не очень хочется чтоб дети сейчас же пошли скупать кредитные карты.И так мы зарегистрировались в одном из них:

Как видим с нас просят всего 15 долларов чтоб стать активным пользователем. Но мы жадные и не платили, вместо этого

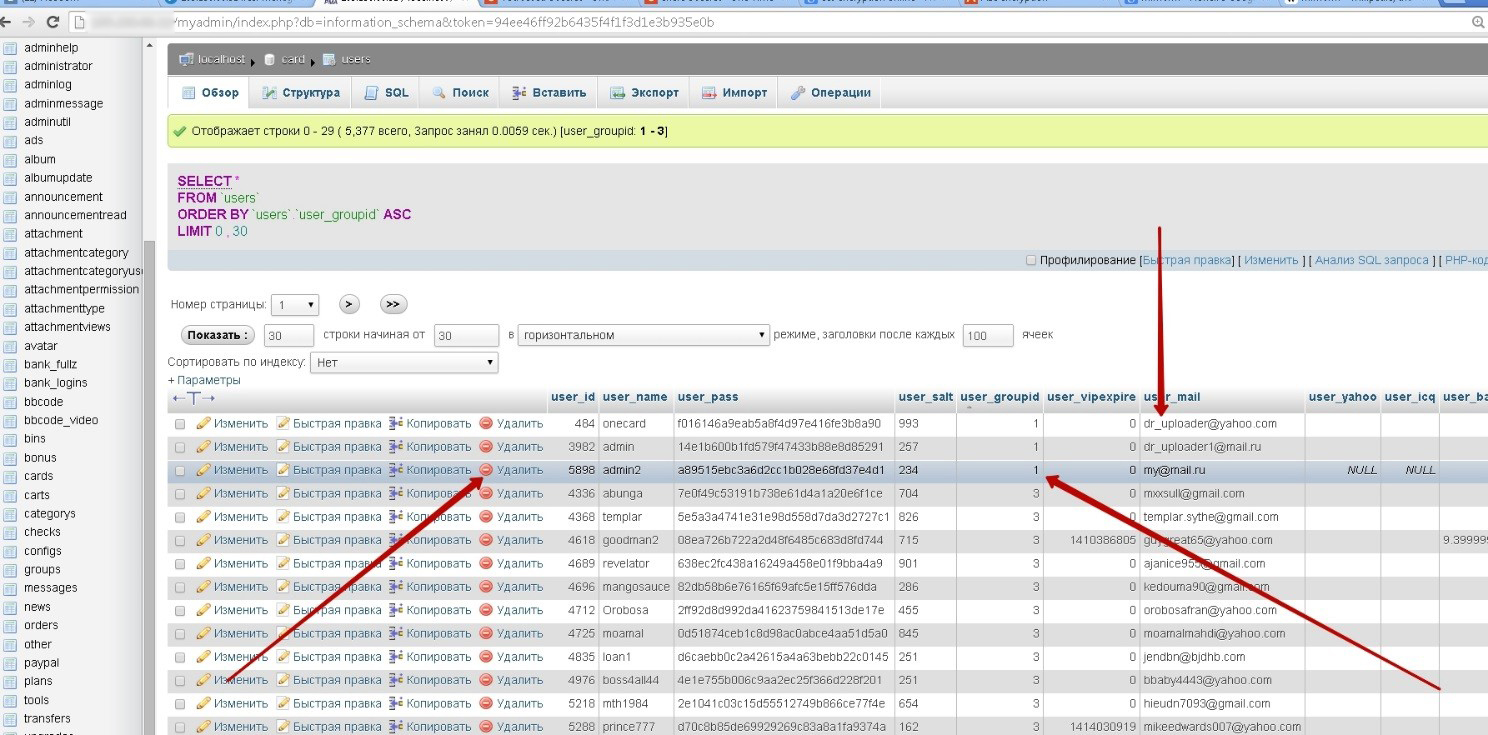

dr_uploader1@mail.ru, dr_uploader@yahoo.com – наш супер кардер использует египетский VPN 41.35.14.209 но, как по мне, он явно из России… Всех юзеров сольем. С почтовиками, позже отдадим, куда надо (уже давно отдали), заботливый админ даже логировал входы, записывал IP своих клиентов, это правильно, так же удобнее!

Забыл сказать, мы же зарегались как admin2 (без особого труда). Просто делаем себя не юзером а админом (в user_groupid у нас теперь 1, вместо 3) и мы админы, смотрим что да как. Погуляв под admin2 мы с удивлением обнаружили что админом то мы не являемся (не понятная логика работы скрипта). Тогда мы решили зайти под admin.

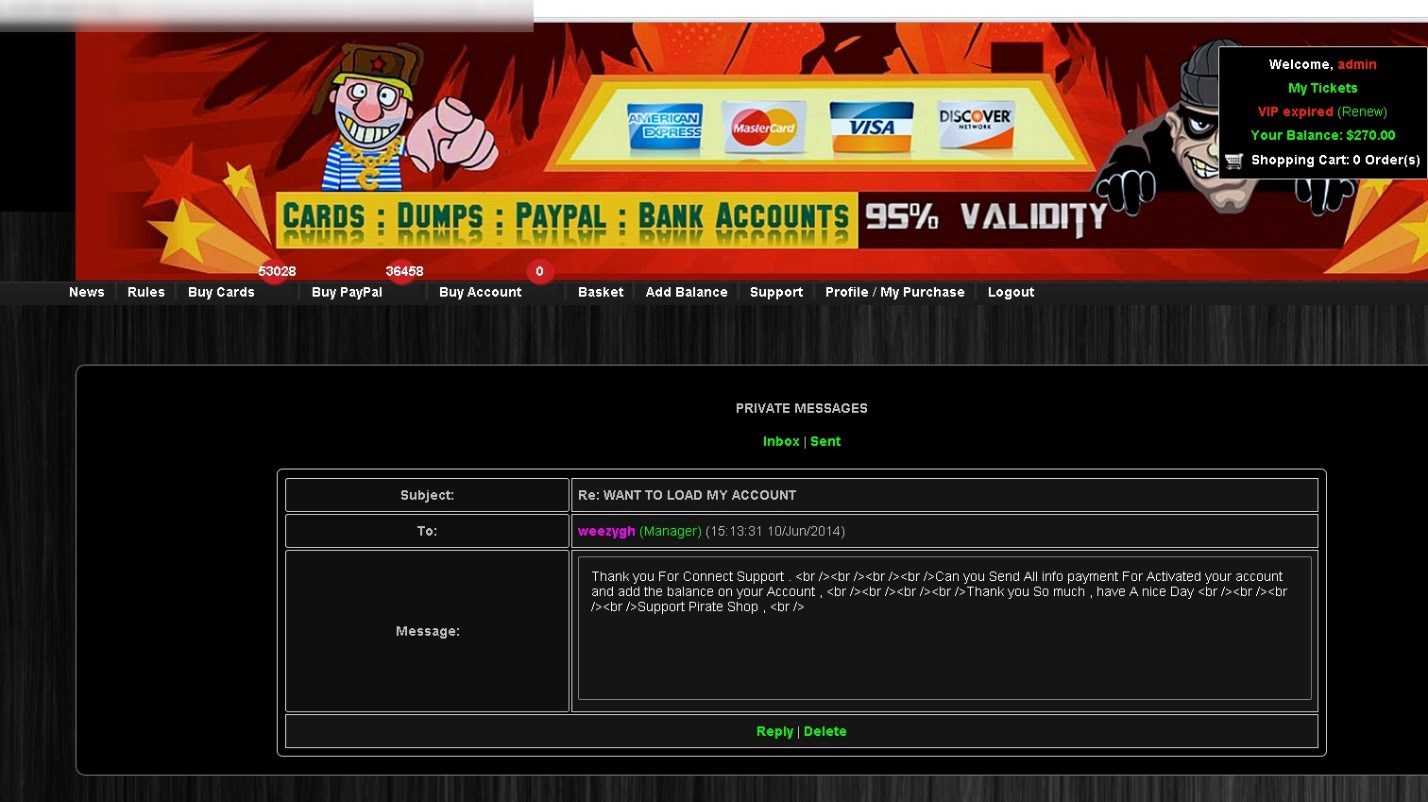

Вот тут уже было чуть-чуть приятнее. Даже тикеты и приватные сообщения посмотреть можно.

Начитавшись вдоволь душевно лирических историй, мы перешли к главному вопросу: где же карты?

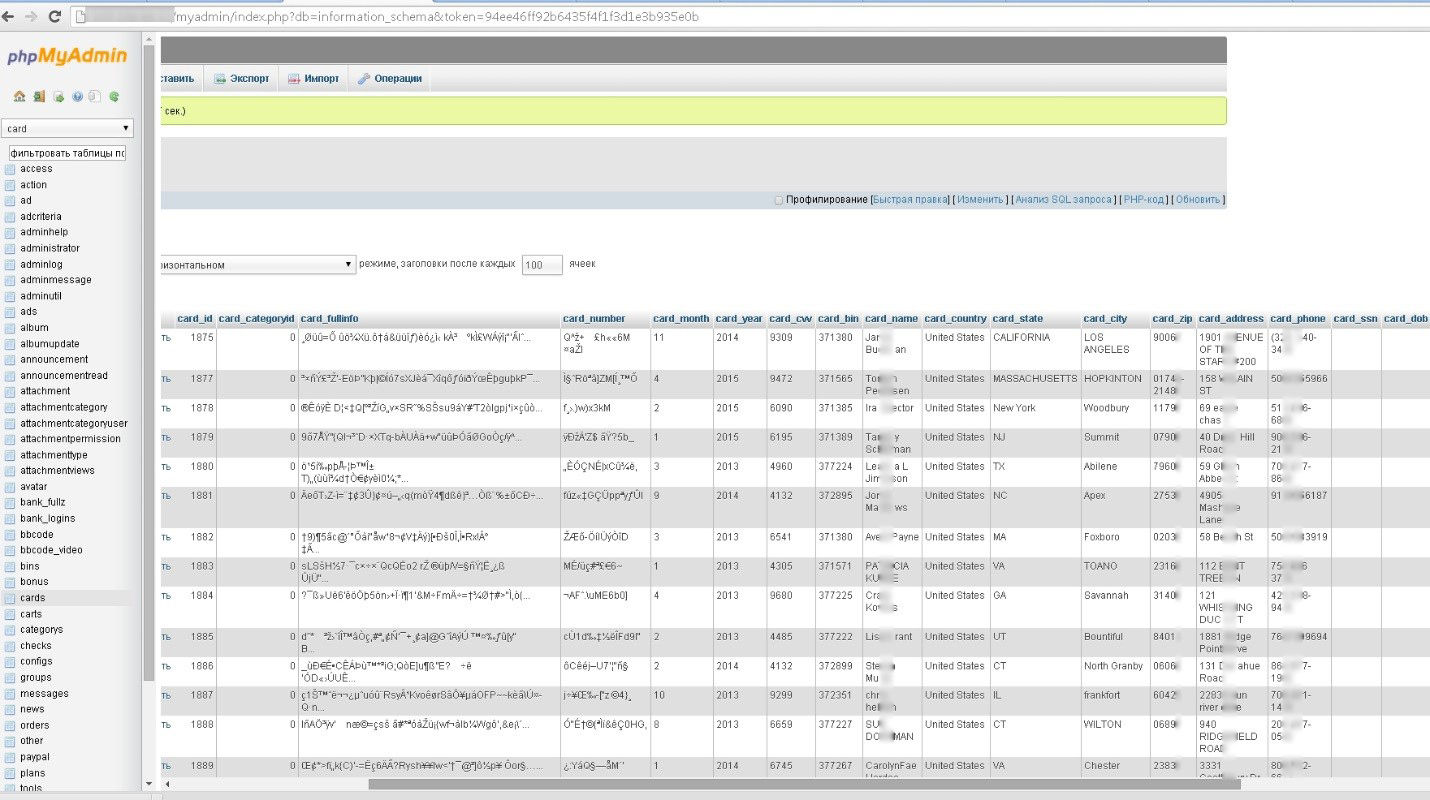

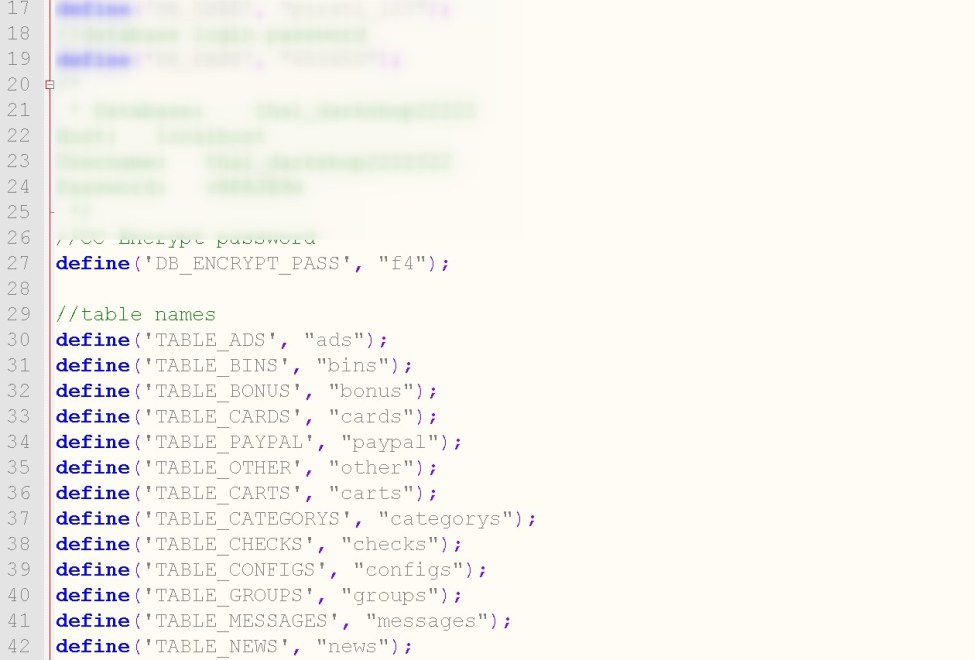

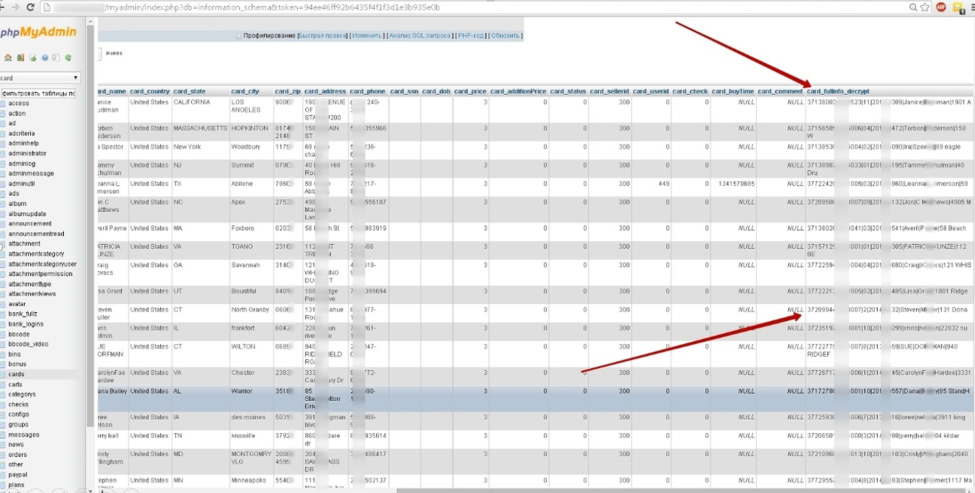

И тут мы обнаружили, что данные в таблице «cards» зашифрованы, причем явно не base64.

Выход один, нужно смотреть в скрипты, сказано и тут же сделано, спокойненько выкачиваем весь сайтец к себе. И начинаем искать у себя, чтобы не сильно напрягать покупателей магазина.

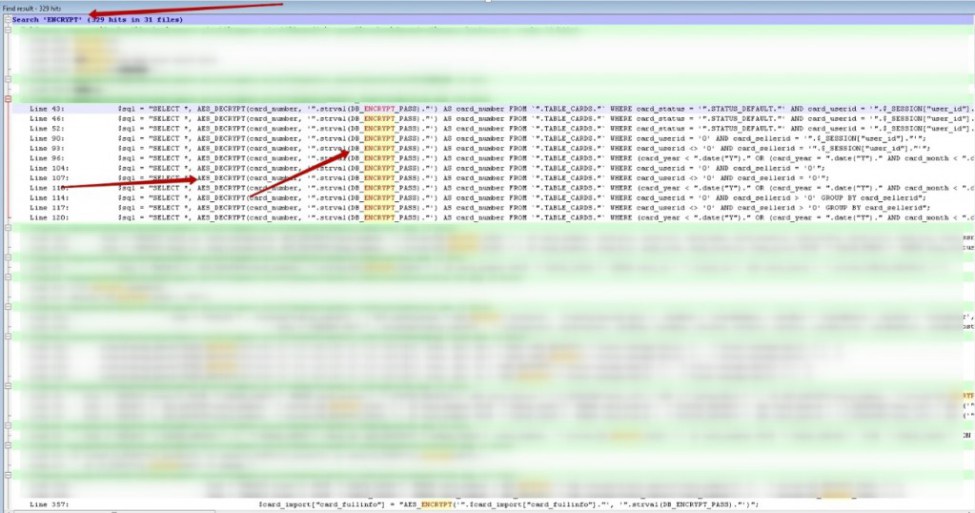

Поиск по слову ENCRYPT, сразу дает результаты.

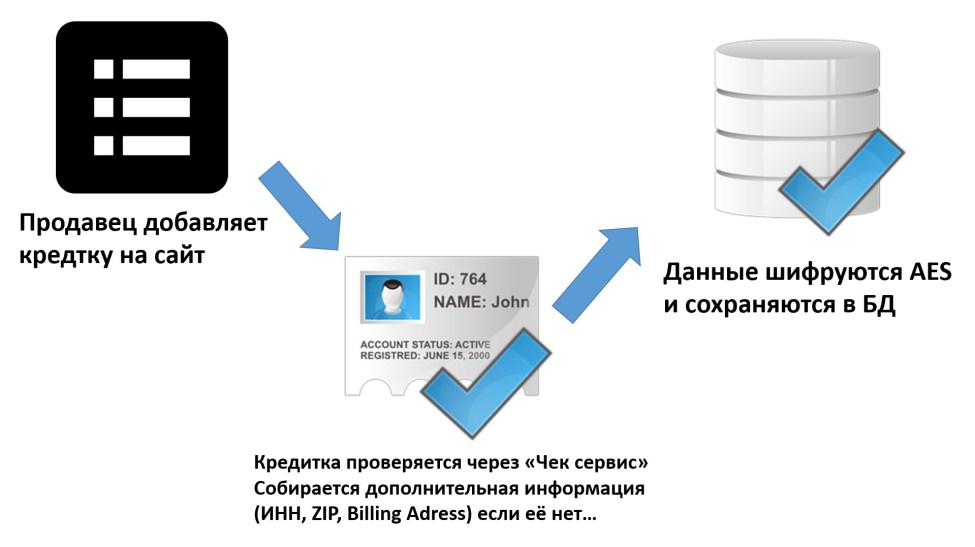

И тут мы вникли в схему добавления новых карт, как нам показалась она выглядела как-то так:

Но, как видно выше, волшебный ключик есть в коде и мы его нашли.

Дальше то дело не сложное. SELECT *, CAST( AES_DECRYPT( card_fullinfo, ‘f4’ ) AS CHAR( 50 ) )

card_fullinfo_decrypt FROM `cards` LIMIT 0, 30

И вот он золотой эльдорадо, можно идти покупать себе мерседес! (Часть данных для приличия я замазал, а то мало ли кто пойдет покупать).

Тут казалось бы можно заканчивать вот такой не мало известной картинкой:

Однако не тут-то было. Всем же интересна статистика?

- 5898 – пользователей зарегистрировано только в этом магазине. (Таблицу пользователей я выставлю отдельно, народ должен знать своих героев).

- 71 пользователь с положительным балансом которые реально воруют в данный момент. (Эти переданы куда нужно).

- 53.029 Кредитных карт в БД данного магазина.

- 37.022 PayPal аккаунтов в БД данного магазина.

Если у каждого пользователя украсть хотя бы 100$, то получим 9.млн $ Если взять, что в среднем у пользователя воруют 500$, то получим 45.млн $

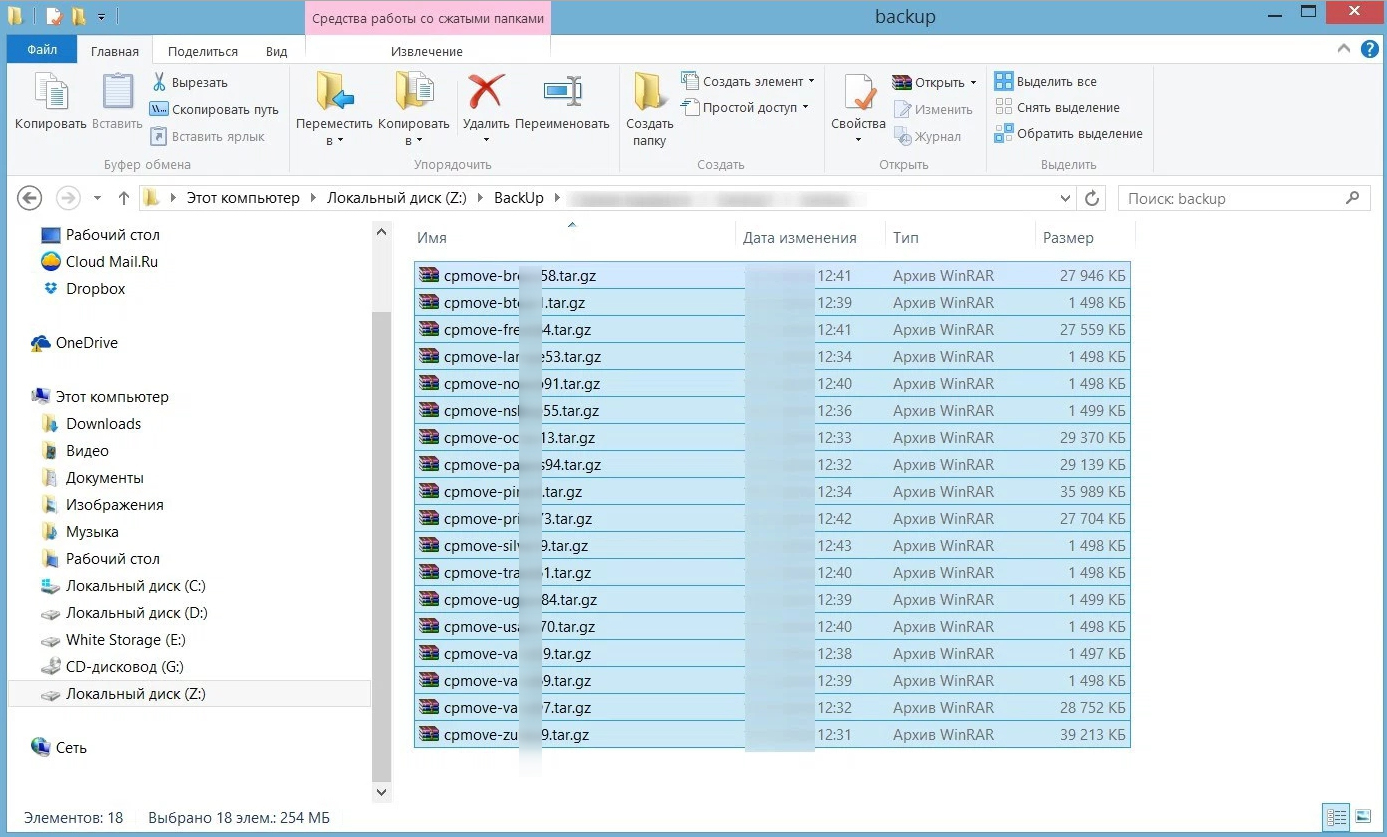

И так, мы отбекапили себе всё, что есть, почистили за собой следы и положили в сухое недоступное для детей место. Мы готовы передать эти данные (без ворованных кредиток и личных данных жертв) любому, кто захочет исследовать этот кейс дальше. Сотрудники правоохранительных органов уведомлены, времени прошло предостаточно, те сотрудники, которые не уведомлены я надеюсь иногда читают статьи, могут связаться с нами и мы предоставим развернутые бекапы (опять-таки, без личных данных жертв).

Ну и на последок. Успешно получен контроль над 4 BTC кошельками хозяина, но он вовремя включил двухэтапную аутентификацию на blockchain. Зато мы можем мониторить его финансовое благополучие. Извиняюсь, если где-то написал не подробно или не совсем понятно, есть 2 проблемы:

- Мало опыта написания статей.

- Уголовный кодекс, который запрещает разглашать некоторую инфу.

Внимательный читатель обратит внимание, что в статье только про один магазин, а бекапов 18. Но это уже совсем другая история.Надеюсь данная статья не нарушает никаких правил хабра, старался никого не рекламировать и ничего секретного не разглашать. Мой первый пост, критикуйте!

Комментарии (58)

youROCK

01.11.2015 17:27+4Можно поинтересоваться, каким образом вы через «phpmyadmin» слили исходники сайта? То есть, сбрутить пароль я еще понимаю, но исходники же обычно в открытом доступе не лежат

CyberAlibi

01.11.2015 17:35+2Тут не сказано что сделали это через PHPmyAdmin, но при помощи бд можно зайти в админку > залить (или создать) файл > файловый менеджер на PHP > профит. Есть и другие способы.

CyberAlibi

01.11.2015 17:42-1Как вариант: select 1,2,load_file('/etc/passwd'), пробуйте.

youROCK

01.11.2015 18:22+1В /etc/passwd вроде уже давно паролей нет, они есть в /etc/shadow, который закрыт для чтения

lostpassword

01.11.2015 19:46+2Как я понял, имелся в виду концепт, а не конкретный файл…

Если можно скачать "/etc/passwd" — можно скачать и все остальное, так?)

BeLove

01.11.2015 23:16Данная концепция раньше работала, сейчас (на современных системах) уже ничего не прочитать / записать в папки не из белого листа apparmor, будут ошибки типа:

Nov 2 02:14:43 sun kernel: [587521.340238] audit: type=1400 audit(1446408883.868:12): apparmor="DENIED" operation="open" profile="/usr/sbin/mysqld" name="/var/www/secret" pid=27764 comm="mysqld" requested_mask="r" denied_mask="r" fsuid=108 ouid=0

freehome

01.11.2015 18:02На первом скриншоте в футере остался URL.

CyberAlibi

01.11.2015 18:10Спасибо, затёр. Бережем юные умы от плохих мест.

hMartin

01.11.2015 19:29И даем пример другим юным умам. Нарушаем закон во имя всеобщего блага? Что, кстати, говорит законодательство о подобных вторжениях в чужую информационную систему, даже в благих целях?

Только вот для того, чтобы ситуация с картами перестала иметь место быть, достаточно ввести обязательную авторизацию платежей и все. И больше «Робин гудам» не придется нарушать закон для того, чтобы наказать другого нарушителя.

CyberAlibi

01.11.2015 22:31+1Ну или просто правоохранителям стоит ловить киберпресупников, чтобы другим не пришлось помогать. Но вот не задача, в СНГ их не умеют или не хотят ловить. Про нарушения закона уже ответил другому юзеру ниже.

Kolonist

01.11.2015 18:09+5Т.е. подождите, в корне сайта, явно занимающегося незаконной деятельностью, просто так лежал PHPMyAdmin? И пароль на доступ к БД был настолько простым, что его удалось просто так сбрутить?

Нужно больше технических подробностей о проникновении.

CyberAlibi

01.11.2015 18:13+2Мы тут не учим взламывать, для этого есть курсы этичного хакинга, мы пытались показать, что если заниматься подобной деятельность, то всегда есть риск что тебя деанонимизируют и как следствие — накажут.

Caravus

01.11.2015 20:01+9Я вот в заголовок смотрю:

Как мы взломали 18 работающих кардерских магазинов

Так как же вы взломали то?

CyberAlibi

01.11.2015 20:24-7PHPmyAdmin — неправильно настроенный + SQL стал основным вектором атаки.

Caravus

01.11.2015 20:36+10А в статье только про болгарку упоминается. Вы вообще о чём хотели написать то? Как покопались в базе/коде? Так это не взлом, это исследование.

CyberAlibi

01.11.2015 22:13-1Я согласен с Вами, мало технических деталей, но и вы поймите, магазины еще работают, да банки уведомлены, правоохранители тоже. Но они очень инертны. И если кто-то не успел заблокировать ворованную карту, а мы тут разгласим пошагово как получить доступ, то получим «ХабраКардингЭффект». Я думаю со временем, мы просто выпустим второй цикл «Как мы взломали 18 работающих кардерских магазинов – пошаговая инструкция», а тут мы только описали факт и выкатили результат. Если Вы сможете написать лучше, пишите в лс, дам Вам детали.

Caravus

01.11.2015 22:43+6но и вы поймите, магазины еще работают

… но нам так хотелось написать статью, что мы не удержались, а так как на этом ресурсе без этих самых технических подробностей статья мало кому интересна…

со временем, мы просто выпустим второй цикл

Как-то так должен был выглядеть ваш комментарий, без всяких там подробностей в ЛС…

CyberAlibi

01.11.2015 22:47-6Кому не интересно, те вроде не читают, так? а тут, как я погляжу много комментариев, критика должна быть конструктивной, а у меня такое впечатление, что вы набиваете комментарии, лично я Вам больше отвечать желания не имею.

eihwaz07

02.11.2015 05:55+1Вы же сами просили критиковать, верно? Да, понятно что критика должна быть конструктивной, но не нужно вот таких обвинений.

Кому не интересно, те вроде не читают, так?

– нет, не так. Я увидел заголовок. Он меня заинтересовал. Ожидал либо многократно упомянутых технических подробностей, либо детективной истории с моралью. На самом деле, даже не о подробностях речь, а о неком оригинальном ходе, нетривиальном действии, которое позволило бы решить задачу.

Для чего все это затеяли – понятно. Начало неплохое. Схема сбыта краденых данных, процесс поиска «пациентов»… После появилось недоумение.

Список сайтов… Все эти приписки на тему «почему я скрыл эти данные», потом последовательность действий с комментариями… мм… как бы сформулировать… Возникло ощущение, что я попал в 2007 год, где на форуме крутые-крутые хакеры рассказывают о своем опыте взлома вапмотора в стиле «как я их всех, а?».

На мой взгляд, проблема даже не в стиле, а в отсутствии материала. Да, вы «сделяль», но представленная «техническая» часть статьи интереса не представляет совершенно. Просто потому что любой, кто работает в этой области, ничего нового для себя не открыл после прочтения. А вариант «Как мы победили нехороших кардеров» не подойдет, поскольку еще не победили. Да, взломали, данные себе слили, поглумились, вроде как сообщили «куда следует»…

Прошу прощения, если мой комментарий показался вам излишне резким, но таково мое мнение.

P.S. Скажите, а «лампедуза» – это какой известный в определенных кругах сайт? Просто увидел тему на форуме со ссылкой на хабр, но там название было «Как взломали лампедузу и другие 17 кард шопов»

michael_vostrikov

01.11.2015 18:16+1Здорово получилось, интересно о таком почитать. Хотя побольше технических подробностей о методе взлома не помешало бы) Может хоть в комментариях поделитесь?

P.S. Поиск по фразе «is hasn't activated» дает ссылку на похожий сайт и даже на парочку исходников

amikityuk

01.11.2015 18:54Я бы предложил слить базы данных карт банкам, чтобы они их заблокировали.

CyberAlibi

01.11.2015 18:57+1Сделано. Часть тех, что не смогли достать (расшифровать) отдали Брайану Кребсу, он передаст остальным банкам.

Gorodnya

01.11.2015 19:13Обязательно ждём продолжения!

CyberAlibi

01.11.2015 19:18+4Я надеюсь что продолжением будут только видео и новости арестов создателей этих магазинов и главных торговцев. Есть идея деанонимизировать еще пару «сервисов», но уже не про кардинг.

Gorodnya

01.11.2015 19:22Хотелось бы)

Если все 18 сайтов были взломаны одинаково и про их взлом нет смысла писать — не беда, пишите не про кардинг. В любом случае, такое интересно почитать.

lostpassword

01.11.2015 19:48-7Красавцы!)

lostpassword

01.11.2015 22:33-7Господа минусующие могут попробовать объяснить свою позицию, я совсем даже и не буду возражать.)

TimsTims

02.11.2015 00:36+4Ну тут просто непонятно — красавцы они, или нет. Вроде и плохих парней взломали, но в то же время никого и не наказали. Получается статья без финала и без интриги. Вроде взломали — да ок-далее-далее-готово, а потом просто подчистили за собой, сделали себе дамп и оставили сайты в покое. Даже никак не насолили владельцам сайтов.

Да, они бы быстро восстановились с бэкапов, но можно было бы что-то по мощнее сделать, типа разослать всем участникам, что их всех взломали, для убедительности накидать им логов по IP, короче разрушить эти сайты, подорвав доверие на этих сайтах, короче закрыть лавочку.

Я уже молчу, что в статье совсем около нуля технических деталей — из интересного увидел, как делали дешифрование через поиск слова «ENCRYPT» ;)

Graid

01.11.2015 20:51+4Посыл не в виде проникновения, он как я понял тривиален и не несет ничего нового, но вот момент с законностью очень интересен. Получается полное подпадание под законы — взлом, получение доступа к приватным данным пусть и полученных незаконным путем, далее еще и распространение хотя, и соответствующим органам, но теоретически даже в момент пересылки данные могли увести еще и у вас. У нас в стране боюсь могут не оценить вклад белого хакера.

CyberAlibi

01.11.2015 21:45Вы правы, на самой конференции где впервые была озвучена эта история нам сразу попытались «поугрожать» сотрудники правоохранительных органов. К счастью для этого в УПК есть понятие «умысел» и злого умысла у нас не было. И есть еще целый ряд обстоятельств, к примеру, везде сказано «мы», а «мы» — понятие растяжимое, кто то «озвучивает» историю, а кто то делает реальные вещи. К счастью для нас и к сожалению, для всех остальных, у нас правоохранительным органам еще далеко до нормального документирования киберпреступлений. Да и в нашем случае в чём смысл? Мы же как ни крути помогли. Или вы думаете что кардеры признают что это их магазин и напишут на нас заявление?

zona7o

02.11.2015 00:47Кого из присутствующих интересует благополучие иностранных банков/клиентов этих банков? Вот у нас через СМС и ВК обманывают стариков, пенсионеров и заводчан — а с этим никто не борется. Может за это взяться? И с ними бороться?

gre

02.11.2015 01:18а вы лично никогда радио россии не слушали?

То самое, которое, как проводное радио, у тех самых стариков и пенсионеров и стариков подключено?

А про рекламу разных таблеток и аппаратов для лечения всего на свете не слышали?

ну так послушайте.

В интернете хотя бы. Если после этого вы забудете про грабёж стариков и пенсионеров во вконтакте, я буду рад, что вы прочитали мой комментарий.

Про заводчан промолчу(

zona7o

02.11.2015 01:22Не совсем понял как это связано с моим комментарием. Но можете обрадоваться — комментарий я ваш прочитал.

Alexsey

02.11.2015 01:33+3Знаете… сразу отмечу что не хочу обидеть и я всеми руками «за» white hat'ов, но из данной статьи и, в частности, из ваших комментариев к ней лично мне показалось что вы пришли похвалиться и получить одобрение, не более. На хабре от таких статей ожидают больше технических подробностей, если продолжать в таком же духе то такому материалу место в бложике, а не на хабре.

И да, «нельзя учить людей как это делать» на этом сайте не работает.

denisemenov

02.11.2015 02:23+1Про нехватку пошаговой инструкции уже написали, но, как вариант, можно было бы хотя бы написать на что обращать внимание с точки зрения технической безопасности, чтобы подобного взлома не случилось с сайтами тех, кто не занимается кардингом.

iTs

02.11.2015 02:57Возможно люди в чёрном уже не год работали по этим сайтам, бережно собирая данные и логи, подшивая в дела, а вы тут — бац и сдонхитоли, всех распугав. Юношеский максимализм таки. Тем более сайты находятся clear web… что само по себе не проблема для лиц заинтересованных — как никак кардеров успешно сажают ещё с 2006…

izac

02.11.2015 05:43По гугл картинкам сайт находиться в 2 клика, кстати как phpmyadmin висел так и весит пока

izac

02.11.2015 06:10Единственное что осталось для меня загадкой в этой статье как пройти phpmyadmin, c 1 стороны вроде можно сделать sql инъекцию и просто залогинется, но в статье не слово. Ну и да ладно в любом случае я даже не junior в ИБ.

Alexsey

02.11.2015 09:37Единственное что осталось для меня загадкой в этой статье как пройти phpmyadmin

Если сайт на шаред хостинге то можно увести сессию. Ну и судя по бекапам и количеству файлов с префиксом cpmove-* все эти сайты вполне могли висеть как раз на шейреде.

openkazan

02.11.2015 07:31Добавлю комменты на данную статью «тех самых» с одного из профильного форума:

>>lam**duza[dot]cc

>>octa**an[dot]cc

>Это фейки же. В шапке сайта висит баннер rescator.cm. В топике офф. домены. Там нет ни того, ни другово.

И че? Пускай взломают уник, байпас, хта. А так это х#ита.Все те шопы были на одном движке и походу от одного разработчика. Вы думаете серьезные шопы не пытаются ломануть дьядьки из США или Европы? Да и какой олень будет регаться с домашнего ip на свою почту? D:

в общем «злодеи» отнеслись как-то не серьезно к данной статье… :)openkazan

02.11.2015 07:42Читаю посты на эксплоите на эту тему, оказывается что возможно это просто херня. Обычный пиар и никакого взлома на самом деле не было.

Если все подтвердится, то зря я тему создавал. Можно снести, а можно оставить посмеяться.

Scratch

Т.е. никто из органов до сих пор не заинтересовался?

CyberAlibi

Ну мы и так передали всем правоохранителям, кого смогли найти в онлайне. С зарубежными вообще проблем небыло, а вот в СНГ ситуация оставляет желать лучшего, только CERT(ы) заинтересовались.

maximw

Только во многих странах нельзя использовать в качестве доказательств материалы, полученные незаконным путем.

CyberAlibi

Ни что не мешает получить эти данные самостоятельно, по тем данным которые мы «подсветили». Так что если Вы переживаете что теперь этих людей нельзя посадить — это не так. P.s. думаете регистрация в таком магазине является преступлением — покупка чужих платежных данных и их обналичивание — вот преступление. Документировать такое это уже работа правоохранительных органов.

Kolonist

Через сайт mvd.ru можно отправить сообщение в Управление К.

CyberAlibi

Да, отличный сервис.Как-то отправляли им через сайт (по схожей тематике), полностью деанонимизировали одного злодея, добавили все детали — толку ноль, как работал, так и работает. Не хочу никого обидеть, может мне просто не повезло, прислали мол Ваше сообщение зарегистрировано и не более того, может до сих пор документируют.