Друзья, предлагаю вашему вниманию статью о Security Vision Threat Intelligence Platform (TIP)— обновленном продукте нашей компании. Рассказываем в ней о продуктах класса TIP, а также о том, что представляет собой решение Security Vision TIP и какие возможности оно дает бизнесу. Хочу подчеркнуть, что статья – плод командной работы Security Vision. Постарались рассказать подробно и по делу.

Для чего нужна TIP?

С каждым годом все больше процессов в компаниях переносятся в виртуальную область, как следствие, растет и количество угроз, связанных с неправомерным доступом к информации. Современные организации начинают формировать гораздо больший цифровой след, поэтому средства обеспечения информационной безопасности также должны эволюционировать. Необходимо анализировать риски компании, исследовать источники угроз и индикаторы атак, контролировать присутствие признаков компрометации в своей инфраструктуре, выстраивая таким образом собственный уникальный ландшафт угроз.

Threat Intelligence Platform — это класс автоматизированных систем, которые на основании данных об угрозах (это могут быть IOC, IOA, TTP и т.д.) генерируют в реальном времени обнаружения подозрительной активности в инфраструктуре заказчика, проводят обогащение индикаторов и обнаруженных инцидентов, интегрируются с инфраструктурой заказчика и средствами защиты, обеспечивают ситуационную осведомленность.

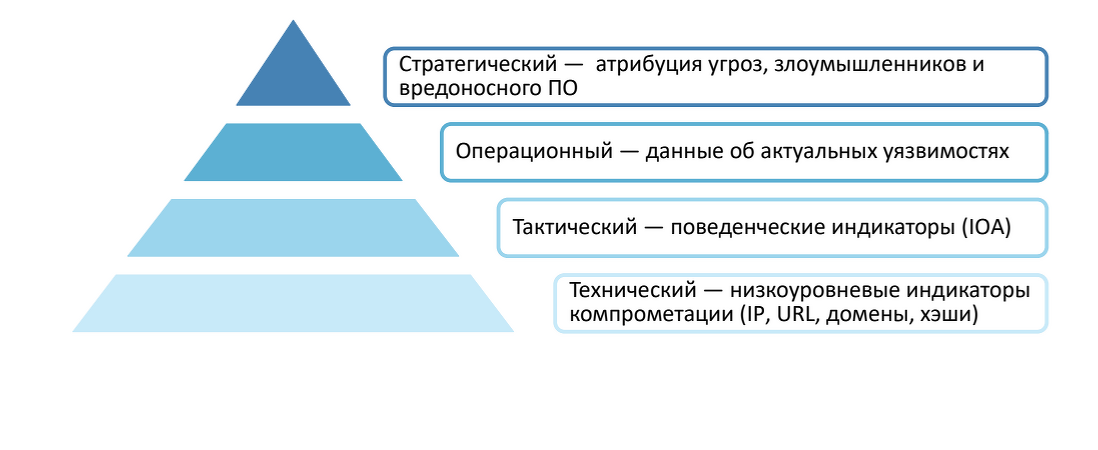

Рынок решений, предназначенных для анализа угроз и киберразведки, — быстрорастущий и развивающийся. Представленные на рынке TI-решения отличаются друг от друга в том числе покрытием уровней данных, которыми они оперируют. В российском сегменте TI традиционно делится на четыре основных уровня: технический, тактический, операционный и стратегический. До появления TIP системы класса SOAR или IRP обращались к фидам, чтобы проверить уже сформированный по внутренним правилам инцидент на причастность к скомпрометированным индикаторам (IoC).

С появлением TIP стало возможно формировать инциденты на основании выявленных во внутренней инфраструктуре индикаторов компрометации. Появилась возможность выстраивать связи между инцидентами, индикаторами атак (IoA) и прочими видами угроз. Наконец, начала накапливаться и систематизироваться информация о техниках и тактиках атак злоумышленников, стал возможен ретро-анализ.

Решение TIP от Security Vision

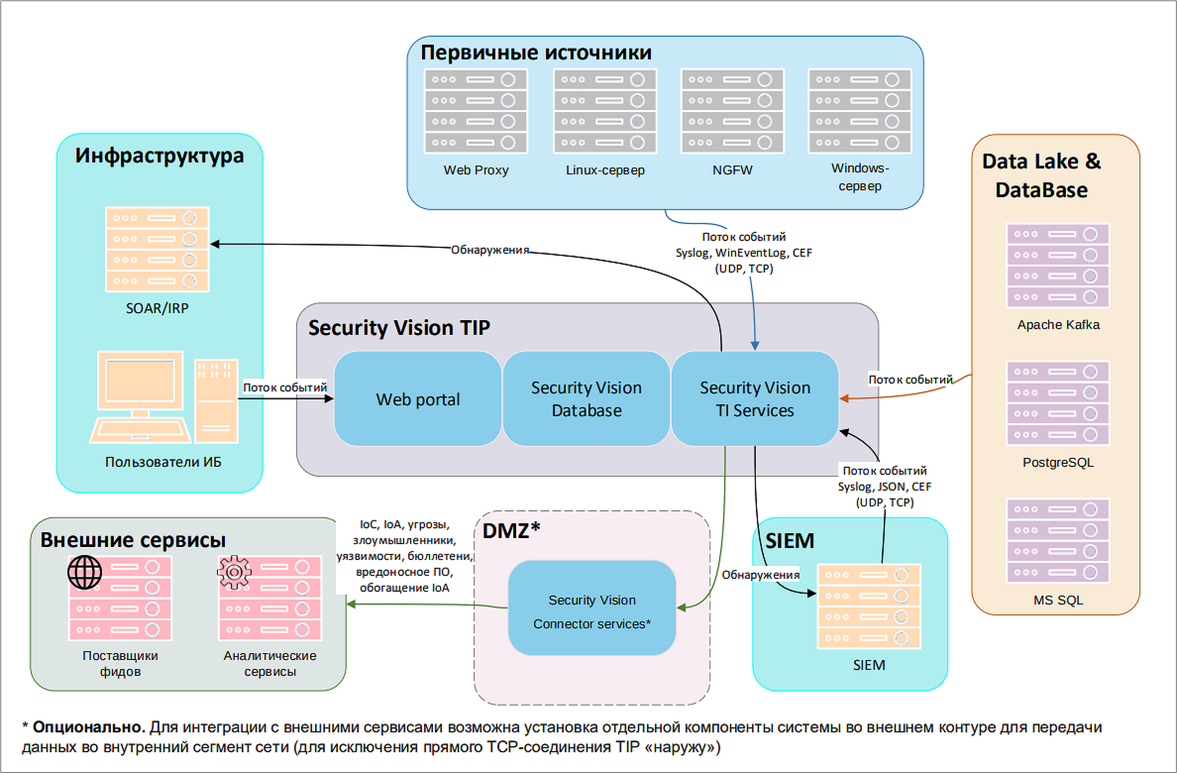

TIP взаимодействует с другими средствами защиты информации, объектами инфраструктуры и внешними сервисами. Он обращается к поставщикам фидов и аналитическим сервисам за IoC, IoA, угрозами, информацией о злоумышленниках и вредоносном ПО, уязвимостями, бюллетенями. Информация о событиях для матчинга собирается из первичных источников (Web Proxy, Linux-сервер, Windows-сервер, NGFW), Data Lake и DB (Apache Kafka, PostgreSQL, MS SQL), SIEM, EDR и др.

Данные об инцидентах и индикаторах могут в автоматическом или ручном режиме передаваться в SIEM, SOAR/IRP, NGFW и др. В программном продукте TIP от компании Security Vision разработан функционал, покрывающий потребности каждого уровня TI. Решение помогает искать признаки атак на основе поведенческих индикаторов и выстраивать в долгосрочной перспективе стратегию информационной безопасности предприятия с учетом актуальных угроз и рисков.

TIP базируется на единой платформе Security Vision. Заказчикам доступны все преимущества платформы, в том числе широкие возможности кастомизации. Решение полностью параметрическое, и, чтобы создать новый коннектор, отчет или дашборд, не требуются услуги программиста: всё настраивается через пользовательский интерфейс с соответствующими административными правами.

Архитектура TIP Security Vision

При внедрении у заказчика платформы Security Vision TIP возможна установка всех компонент на один виртуальный сервер или разнесение компонент по разным серверам для балансировки нагрузки. Архитектура системы поддерживает полную отказоустойчивость всех компонент. Платформа не требует прямого доступа в интернет, взаимодействие с поставщиками фидов и внешними аналитическими сервисами возможно через специальную выделенную компоненту, расположенную в сегменте DMZ.

Для всех компонент платформы поддерживается работа на любой из ОС: MS Windows, Ubuntu, CentOS, RedHat, Oracle Linux, Альт Линукс, Astra CE «Орел», Astra SE «Смоленск»/ «Воронеж»/«Орел». В качестве СУБД используются PostgreSQL, Postgres Pro или Microsoft SQL Server.

Загрузка данных

Security Vision TIP поддерживает загрузку неограниченного количества разнообразных TI-источников (фидов). Например, список подозрительных IP-адресов за последний месяц или атрибуция злоумышленников, APT-атак и вредоносного ПО и т.п.

В базовой поставке уже реализована интеграция с наиболее популярными сервисами, предоставляющими различные индикаторы компрометации. В их числе есть российские поставщики фидов (Kaspersky, Group IB, BI.ZONE, RSTCloud), публичные платформы (Alien Vault, MISP, GitHub), популярные open source фиды (Feodo Tracker, Digital Side, URL Haus и др.), универсальные коннекторы к STIXII и другим распространенным форматам.

Кроме индикаторов компрометации, в систему загружаются индикаторы атак, источники угроз и другие дополнительные атрибуты, получаемые как от поставщиков фидов, так и от специализированных внешних сервисов.

Система позволяет добавить самостоятельно любой источник индикаторов, использующий как стандартный формат (MISP, STIX2 и др.), так и уникальный проприетарный формат. Для каждого источника и фида пользователь может задать произвольный фильтр для отбора загружаемых данных.

Для каждой загрузки данных можно настроить индивидуальное расписание

как по поставщику, так и по каждому фиду.

API

В платформе TIP присутствует возможность выгрузки данных через API, которая работает по стандартным механизмам REST/JSON по HTTP/HTTPS. Возможна выгрузка данных как по IoC (например, для обогащения инцидентов во внешних системах IRP, SOAR, SIEM, системы управления активами и др.), так и по обнаружениям и любым другим объектам системы (IoA, источники угроз, уязвимости, бюллетени и др.). Также через API можно создавать новые индикаторы в TIP.

Источники индикаторов

По каждому фиду пользователи системы могут посмотреть и отредактировать информацию об IOC, поставщику, оценках доверия источнику, TLP и др.

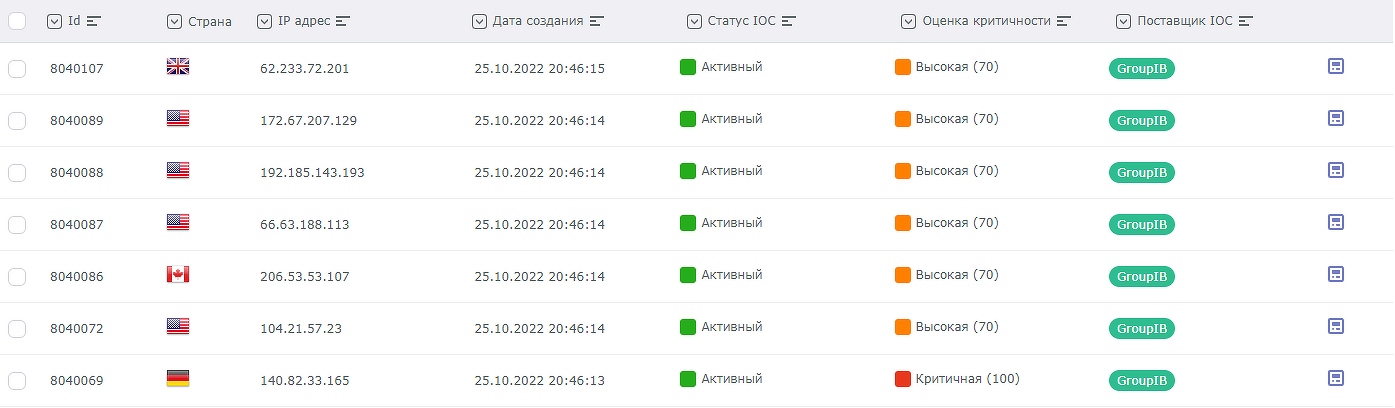

Список индикаторов

В платформе TIP от Security Vision индикаторы можно просмотреть в виде общего списка или сгруппированных по типам, критичности, обнаружении в инфраструктуре и т.п. Для удобства поиска нужных индикаторов в системе реализованы три варианта:

полнотекстовый поиск — ищет значение по отображаемым атрибутам IOC;

быстрый — поиск по выбранному атрибуту;

общий — сложный фильтр, с неограниченным количеством уровней вложенности условий по различным атрибутам IOC.

Пользователь может сохранить настроенный фильтр для его повторного использования.

Над отобранным индикаторами пользователь может выполнить преднастроенные массовые операции, пометить их как False-Positive, отправить в NGFW и др. Также есть возможность создать произвольную массовую операцию, например, по изменению атрибутов у выбранных IOC или отправке их во внешнюю систему.

Карточка индикатора

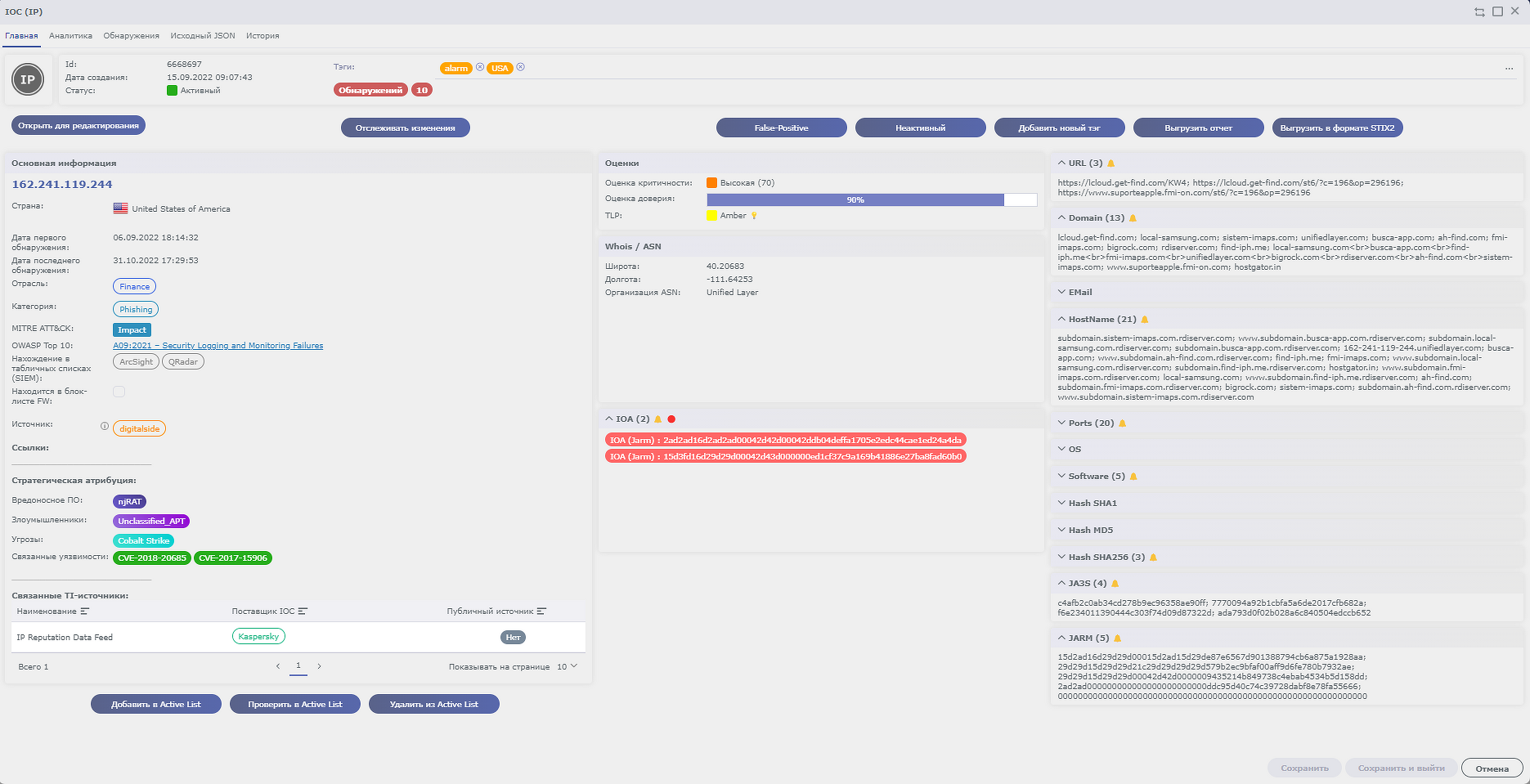

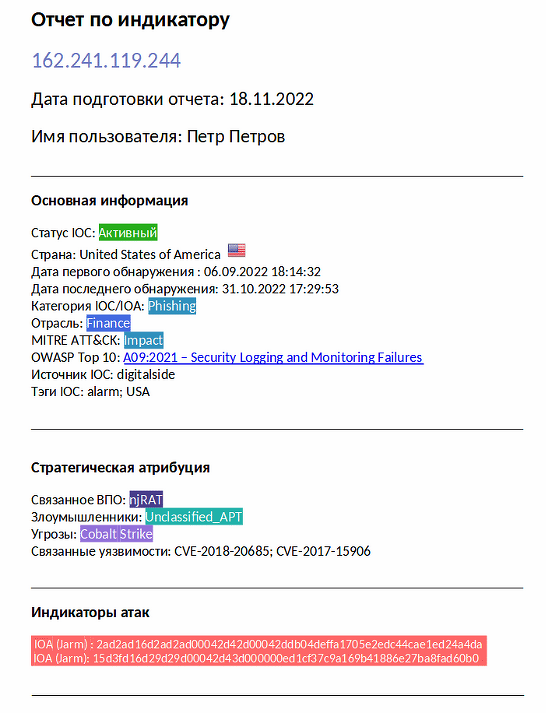

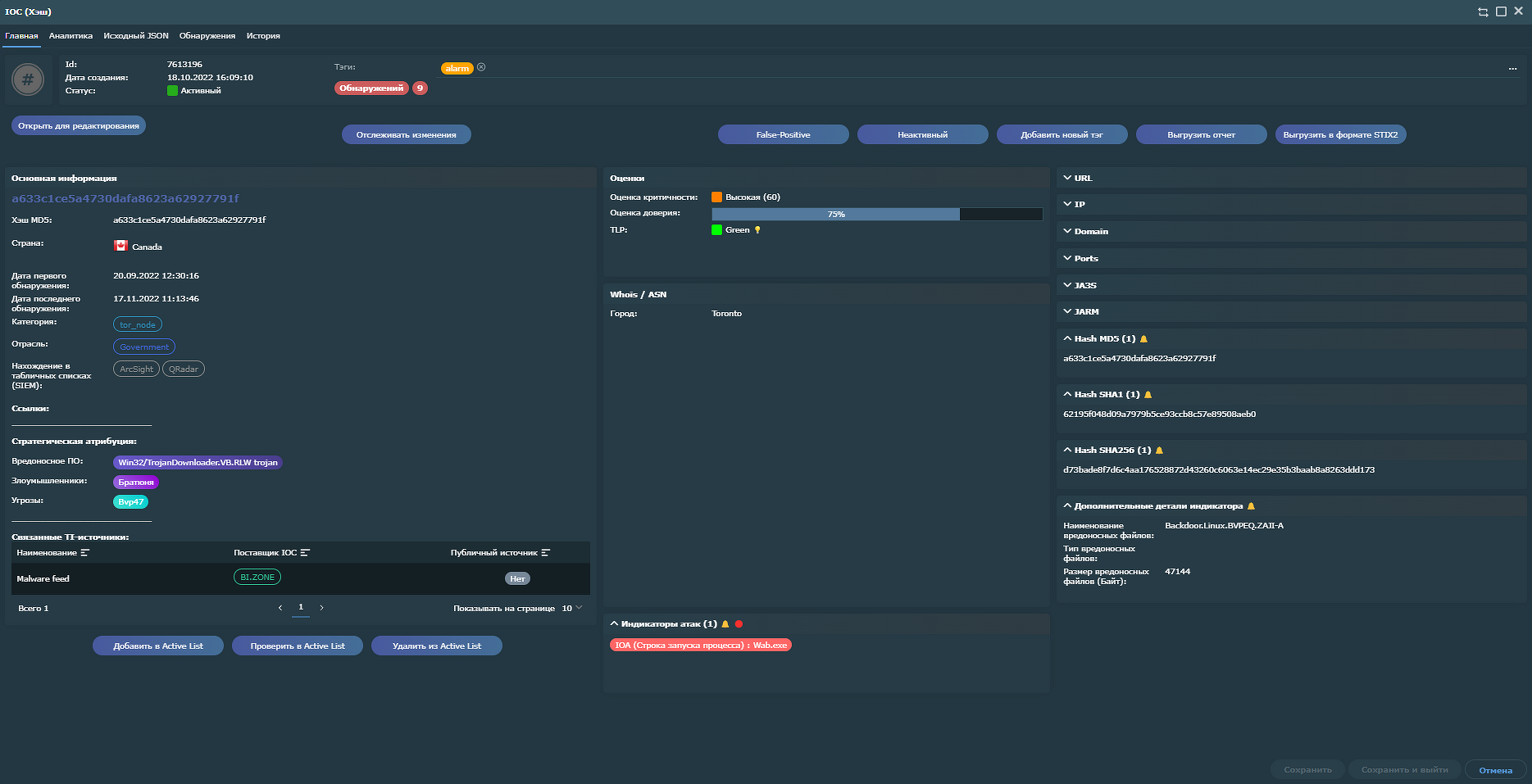

По каждому индикатору можно просмотреть детальную информацию, в которой отображены:

даты обнаружения (в т.ч. в инфраструктуре заказчика);

геоданные индикатора;

статус жизненного цикла;

оценки (доверия, критичности, TLP и др.);

связи с индикаторами IOC и IOA, MITRE ATT&CK, отрасли, категории, этапы kill chain;

стратегическая атрибуция — связанное вредоносное ПО, злоумышленники, угрозы, уязвимости;

информация от аналитических сервисов;

информация по обнаружениям;

«сырые» данные по индикатору от поставщика (JSON);

история изменений индикатора;

и др.

Информация от разных поставщиков автоматически дедуплицируется в карточке IOC, пользователь может задать гибкие настройки по приоритетности поставщиков и объединению получаемых данных.

По каждому индикатору можно выполнить определенный набор преднастроенных действий, например, отредактировать значения индикатора, добавить в избранное, выгрузить в формате STIXII и др.

Данный набор может быть расширен иными действиями через соответствующий конструктор системы.

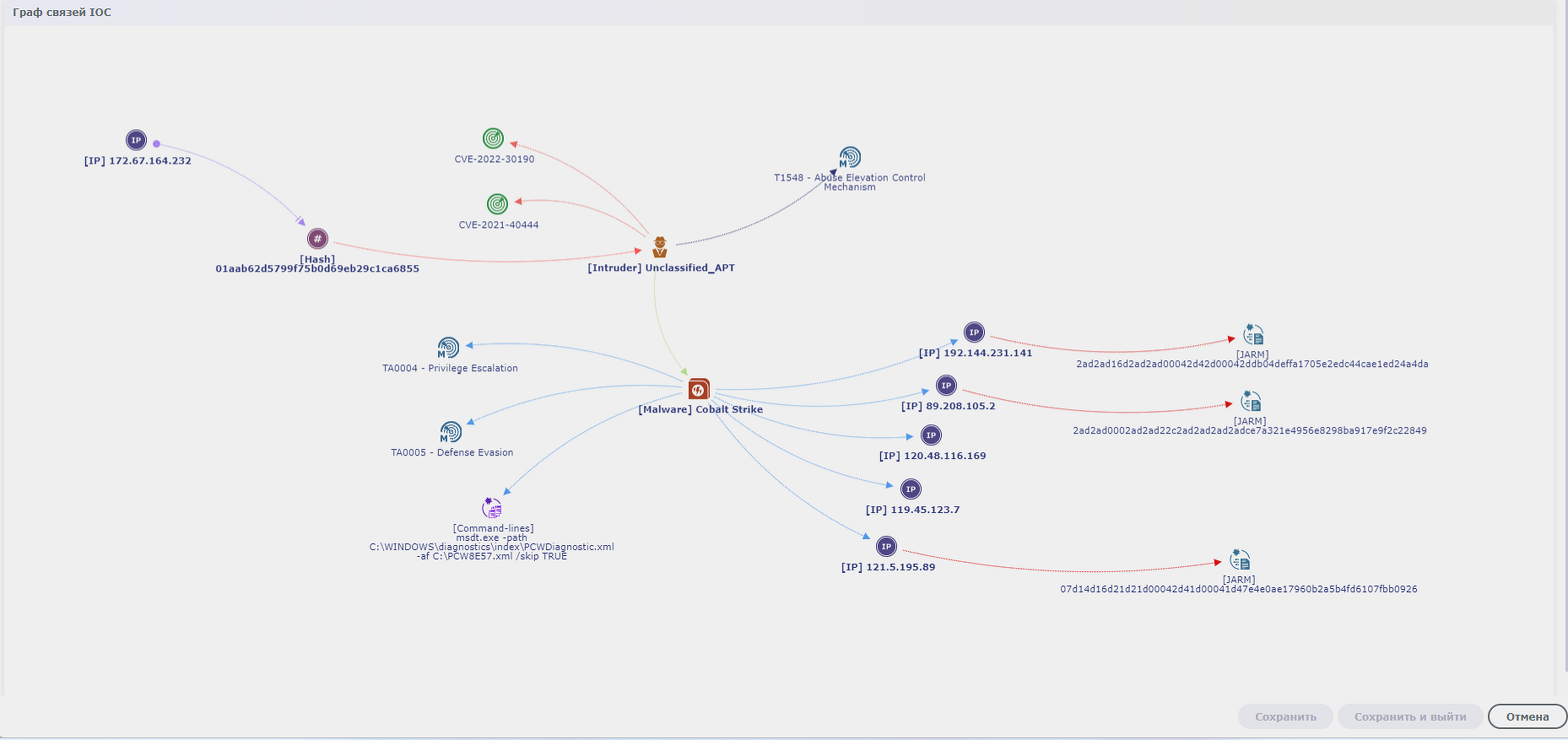

В специальном разделе «Аналитика» в графическом виде для каждого индикатора пользователь может проанализировать связи с другими индикаторами/IOA/источниками угроз, провести обогащение IOC из внешних аналитических сервисов, выполнить действия как над самим индикатором, так и над связанными объектами.

На карточке индикатора есть возможность выгрузить преднастроенный отчет в стандартном формате (PDF, Word, Excel, ODS, ODT и др.), содержащий всю необходимую информацию по индикатору. Пользователь может скорректировать формат отчета через конструктор, доступный в платформе и работающий по принципу no-code.

В системе реализован жизненный цикл индикатора, которым пользователь может управлять как вручную, так и автоматически, задавая параметры активности и присутствия в системе по каждому типу индикатора через специальные настройки.

Скоринг

По умолчанию TIP доверяет скоринговым оценкам, выданным индикатору поставщиком. Для случаев, когда индикатор поступает от поставщика без оценки критичности, компания Security Vision разработала собственную модель расчета критичности индикаторов компрометации, которая в том числе учитывает факторы достоверности, значимости категории и актуальности индикатора.

Белый список

В процессе анализа угроз может возникнуть необходимость внесения определенных исключений в процесс обнаружения, чтобы исключить легитимную деятельность пользователя, инфраструктуры заказчика или доверенных источников и тем самым сократить количество False-Positive. В платформе TIP исключения можно заводить в специальном «белом списке», в котором указываются диапазоны IP-адресов, части доменов и URL.

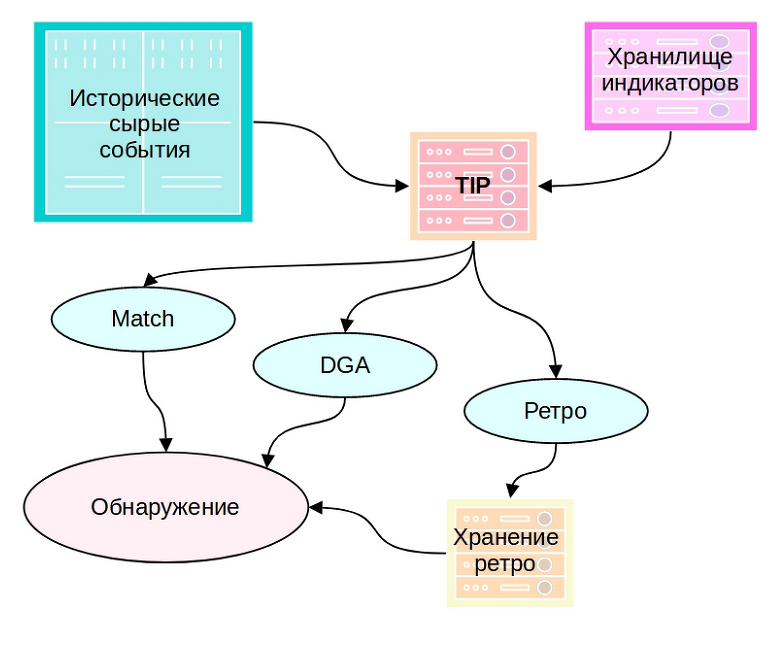

Процесс обнаружения

Основной функционал платформы — поиск индикаторов компрометации в инфраcтруктуре и, в случае их обнаружения, создание инцидентов. Для эффективной и пол-ной работы необходимо подключение к системе потоков событий от максимального количества первичных источников из инфраструктуры заказчика: сетевой трафик, со-бытия с серверов и рабочих станций, почтовый трафик, логи с Web и прокси серверов и др.

В Security Vision TIP реализованы следующие механизмы получения событий для обнаружения подозрительной активности:

прием потока данных по TCP/UDP;

обращение к API внешних систем;

получение событий из очереди (Kafka, RabbitMQ);

выполнение запросов в БД/DataLake.

В платформе реализованы преднастроенные коннекторы для получения событий из всех популярных SIEM-систем (MaxPatrol SIEM, Kaspersky KUMA, IBM QRadar SIEM, Microfocus ArcSight и др.), NGFW (Cisco, Checkpoint, Juniper, F5 и др.), прокси серверов (Squid, BlueCoat и др.), почтовых серверов (в т.ч. анализ почтовых сооб-щений), Windows/Linux серверов, очередей событий Kafka/RabbitMQ и др. Также настроен универсальный прием потока данных по стандартным форма-там: Syslog, CEF, LEEF, EBLEM, Event log.

Matching

В Security Vision TIP используется собственный движок оптимизированного мэтчинга, который позволяет выполнять обнаружения на больших потоках данных с внушительной базой IoC. Система стабильно отрабатывала на 100 000 EPS, при наличии более 10 млн индикаторов.

В решении используется оптимизированный алгоритм работы по IoC типа «Маска», поставляемых, например, компанией Kaspersky.

Ретро-поиск

Очень полезная функция Security Vision TIP — ретро-поиск. Система в оптимизированном виде хранит данные, полученные из смежных систем за большой период времени (например, за месяц или квартал — задается настройкой в системе), и новые индикаторы компрометации сопоставляются с событиями, которые были в прошлом. Таким образом, можно увидеть, какие объекты внутренней инфраструктуры подвергались опасности до того, как появилась информация об угрозе. Можно настроить расписание и проводить ретро-анализ в автоматическом режиме, например, ночью, когда нагрузка на систему минимальна.

DGA / Фишинг

Важной функциональностью Security Vision TIP является эвристический движок, который с помощью различных ML-моделей позволяет автоматически выявлять в инфраструктуре заказчика подозрительные доменные имена или URL, сгенерированные с использованием Domain Generation Algorithm (DGA) или мимикрирующие под общеизвестные домены.

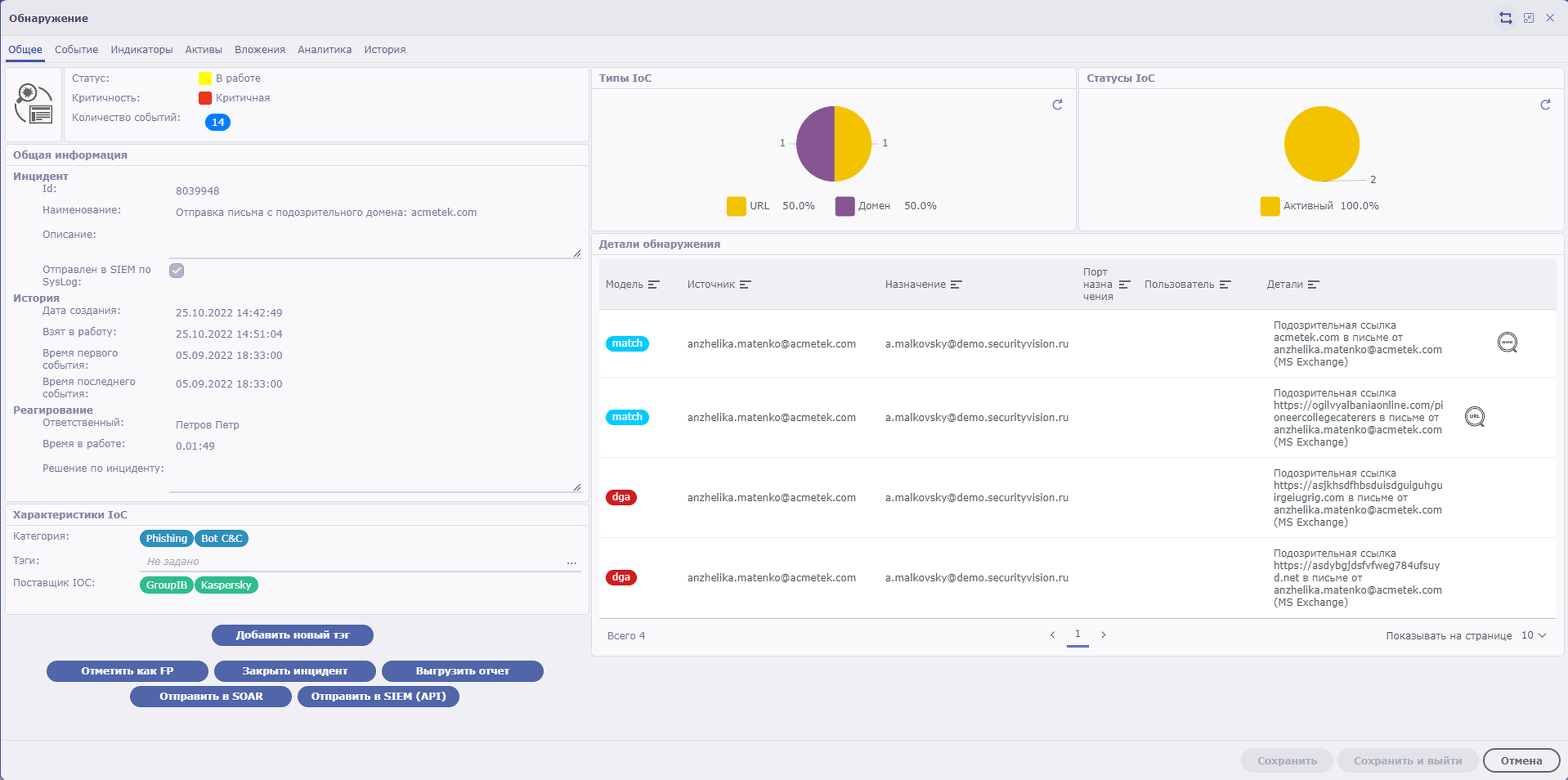

Карточка обнаружения

По результатам выявленных сработок в системе автоматически создаются инциденты — обнаружения, в которых накапливается полученная информация от источника событий, индикаторов и «движка» системы:

даты обнаружений в инфраструктуре и критичность;

статус жизненного цикла и данные по обработке обнаружения (ответственный, дата взятия в работу и пр.);

ключевые характеристики «сработавших» индикаторов и «движков» (типы, категории, тэги и др.);

список сработавших индикаторов с возможностью перехода на карточку индикатора;

задействованные активы (хосты, учетные записи, почтовые адреса, вложения);

результаты выполненных действий при расследовании/обработке обнаружения;

организации, в которых было выявлено данное обнаружение;

ID событий из источника (например, в SIEM-системе) и общее количество событий;

«сырые» данные по событию от первоисточника;

история изменений данных обнаружения;

чат для обеспечения взаимодействия сотрудников, участвующих в расследовании/обработке обнаружения;

ссылки на созданные инциденты во внешних системах (IRP, SOAR, SIEM).

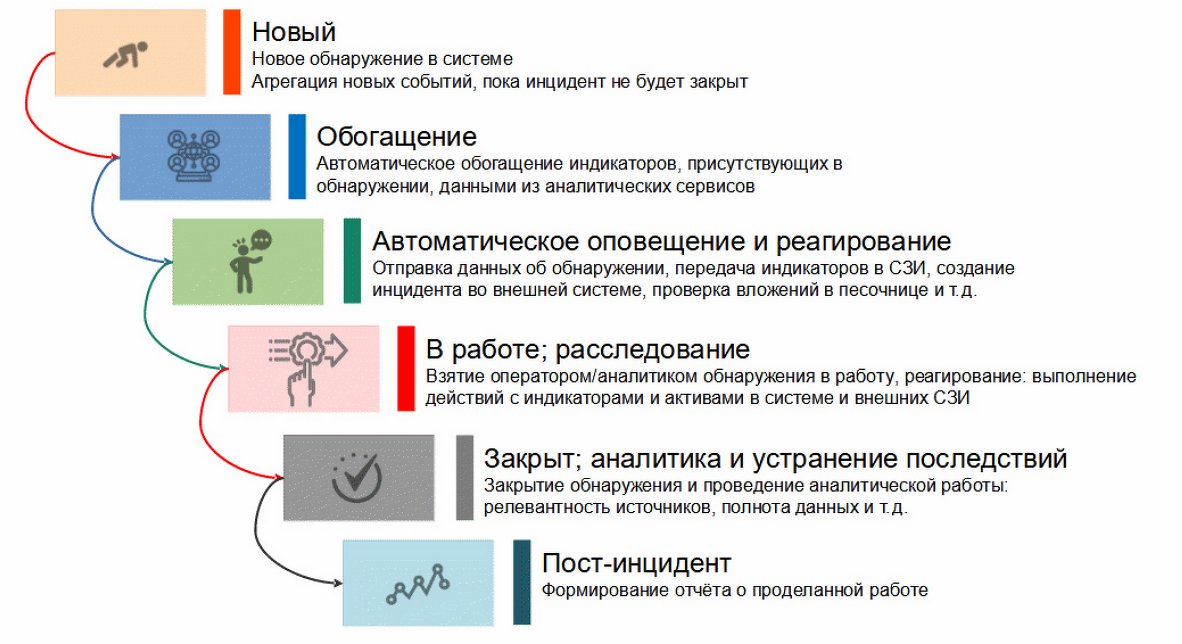

В системе для обнаружений реализован жизненный цикл, по которому каждое обнаружение проходит ряд автоматизированных и ручных этапов в ходе расследования и обработки. Например, при создании или изменении обнаружения все «сработавшие» индикаторы автоматически обогащаются из внешних аналитических сервисов, а по всем участвующим активам собирается информация из внутренней инфраструктуры. Таким образом, пользователь при начале работы с обнаружением сразу получает максимально полную информацию по инциденту и задействованной инфраструктуре.

Пока обнаружение не закрыто, в него автоматически добавляется и агрегируется вся новая информация, выявленная по новым «сработкам», проводится дедупликация данных. Пользователь получает сгруппированный набор событий, которые должны расследоваться и обрабатываться как единый инцидент.

При работе с обнаружением пользователь имеет ряд преднастроенных действий для обработки обнаружения и взаимодействия с внешними системами и задействованными активами. Примеры реализованных в системе действий:

отправка данных в IRP, SIEM, SOAR;

сбор данных по хостам, учетным записям, процессам, сервисам, сессиям и др.;

реагирование на инцидент: блокировка учетных записей, отключение хостов, блокировка почтовых аккаунтов;

проверка вложений во внутренних и внешних «песочницах»;

получение данных по активам из CMDB-систем (MaxPatrol VM и др.);

отправка в блок-листы NGFW;

и др.

По всем действиям есть возможность настройки пользователем их выполнения как в ручном, так и в автоматическом режиме. Набор действий можно расширять через конструктор, доступный в платформе и работающий в режиме no-code.

В блоке «Аналитика» пользователь может проводить расследование и анализ обнаружения в графическом виде. Данные представлены в виде графа, на котором отображаются:

все индикаторы, связанные с обнаружением;

IOA и источники угроз;

задействованные активы;

дополнительная атрибуция (например, MITRE ATT&CK, уязвимости и др.).

Пользователь может на графе проводить анализ связей, выполнять действия над активами и индикаторами, открывать карточки объектов.

На карточке обнаружения есть возможность выгрузить преднастроенный отчет в стандартном формате (PDF, Word, Excel, ODS, ODT и др.), содержащий всю историю обработки и данные по обнаружению. Пользователь может скорректировать формат отчета через конструктор, доступный в платформе и работающий по принципу no-code.

Уязвимости

Многие вендоры, как отечественные, так и зарубежные, предоставляют актуальную информацию о выявленных уязвимостях. Это могут быть уязвимости программного обеспечения, операционных систем и даже аппаратные уязвимости. В TIP реализова-на интеграция с наиболее известными поставщиками и базами уязвимостей, напри-мер: NVD NIST, БДУ ФСТЭК, НКЦКИ, Group IB, Kaspersky.

Описание уязвимостей дает дополнительный контекст индикатору компрометации. Система отражает в карточке уязвимости информацию, автоматически агрегированную из всех баз знаний с проведением дедупликации. Загружаются не только сама информация о выявленной уязвимости, но и оценка критичности этой уязвимости, декомпозированный вектор и даже описательная часть, касающаяся митигирующих действий, со ссылками на внешние ресурсы. Такой подход позволяет вовремя среагировать и перепроверить наличие этой уязвимости у себя на периметре, выполнить действия по митигации, связать уязвимость с выявленными обнаружениями подозрительной активности в инфраструктуре. Исключение уязвимости уменьшает вероятность атаки и критичность угрозы.

Из карточки уязвимости пользователь может выгрузить отчет в стандартном формате, содержащий всю существенную информацию по уязвимости.

Бюллетени

В Security Vision TIP реализована работа с бюллетенями — документами, выпускаемыми разово или периодически и содержащими результаты исследований аналитического центра по отдельной проблеме/угрозе/атаке/группировке и пр. или сводную информацию за определенный период. Бюллетень может содержать описание уязвимостей, новейших угроз и способов противодействия противоправному доступу к данным. Бюллетени формируются организациями, обладающими экспертизой в области аналитики и реагирования на компьютерные атаки, такими как НКЦКИ, ФинЦЕРТ (Банк России), Group-IB и др. В системе реализованы преднастроенные коннекторы для автоматизированного получения бюллетеней от поставщиков, а также возможность создания бюллетеня вручную.

IOA

Помимо информации о низкоуровневых индикаторах компрометации, таких как IP, домены, хэши и др., модель данных Security Vision TIP включает в себя индикаторы атак, например, ключи реестра, вредоносные процессы и JARM (инструмент активного фингерпринтинга, позволяющий идентифицировать вредоносный сервер) и др. В системе настроены готовые коннекторы для получения IOA от поставщиков и из общедоступных/open-source источников и связки IOA с индикаторами компрометации. Информация из индикаторов атаки используется для обогащения (обеспечения расширенного контекста) индикаторов компрометации.

MITRE ATT&CK

Функционал Security Vision TIP обеспечивает работу с базой знаний техник MITRE ATT&CK, ее автоматическую поддержку в актуальном состоянии по всем основным разделам: описание тактик, техник и субтехник, атак, хакерского инструментария и хакерских группировок, способов противодействия несанкционированному доступу к данным. Индикаторы атаки связаны c индикаторами компрометации через данные MITRE ATT&CK, что позволяет более эффективно расследовать инциденты, связанные с обнаружением угроз.

Атрибуция

Стратегический уровень управления информационной безопасностью представлен в Security Vision TIP механизмом атрибуции таких типов данных, как злоумышленники, вредоносное программное обеспечение и угрозы. Взаимодействие этих трех типов данных позволяет получить наиболее полную картину потенциальных опасностей, их критичности, уровня развития и распространения.

Оповещения

По всем новым и отслеживаемым индикаторам, выявленным обнаружениям и изменению их статуса, изменений жизненных циклов пользователи платформы Security Vision TIP могут получать оповещения с указанием деталей нового объекта, его изменений, а также ссылки на карточку объекта. При большом количестве сработавших объектов данные автоматически агрегируются в рамках единого оповещения. В системе преднастроены каналы оповещений, такие как электронная почта, Telegram-канал, файловый сетевой ресурс и др. Пользователи могут как проводить настройки по типам оповещений, так и добавлять собственные фильтры по каждому набору отслеживаемых объектов, а также настраивать иные каналы отправки оповещений через встроенные конструкторы платформы.

Ролевая модель

Решение поддерживает ролевую модель, когда пользователю в зависимости от назначенной роли доступен тот или иной функционал системы, а также ограниченный доступ к данным и действиям. В поставку платформы включено несколько преднастроенных ролей. Для каждой роли настроен свой набор действий, доступных данных, отчетов и дашбордов, а также свои настройки меню и отображения. Пользователю можно назначить несколько ролей, в этом случае у пользователя будут полномочия всех назначенных ему ролей.

При необходимости можно создать неограниченный набор ролей и задать для каждой роли свои настройки доступности по каждому объекту системы. Все настройки выполняются через конструктор, входящий в платформу.

Интерфейс

TIP от Security Vision поддерживает работу в светлой и темной темах для всего используемого интерфейса платформы. Данные настройки задаются индивидуально для каждого пользователя. Также реализована «мультиязычность» — интерфейс системы поддерживает использование нескольких языков как базовых для всей системы, а также индивидуально настроенных под конкретных пользователей (в базовый комплект поставки включены русский и английский языки).

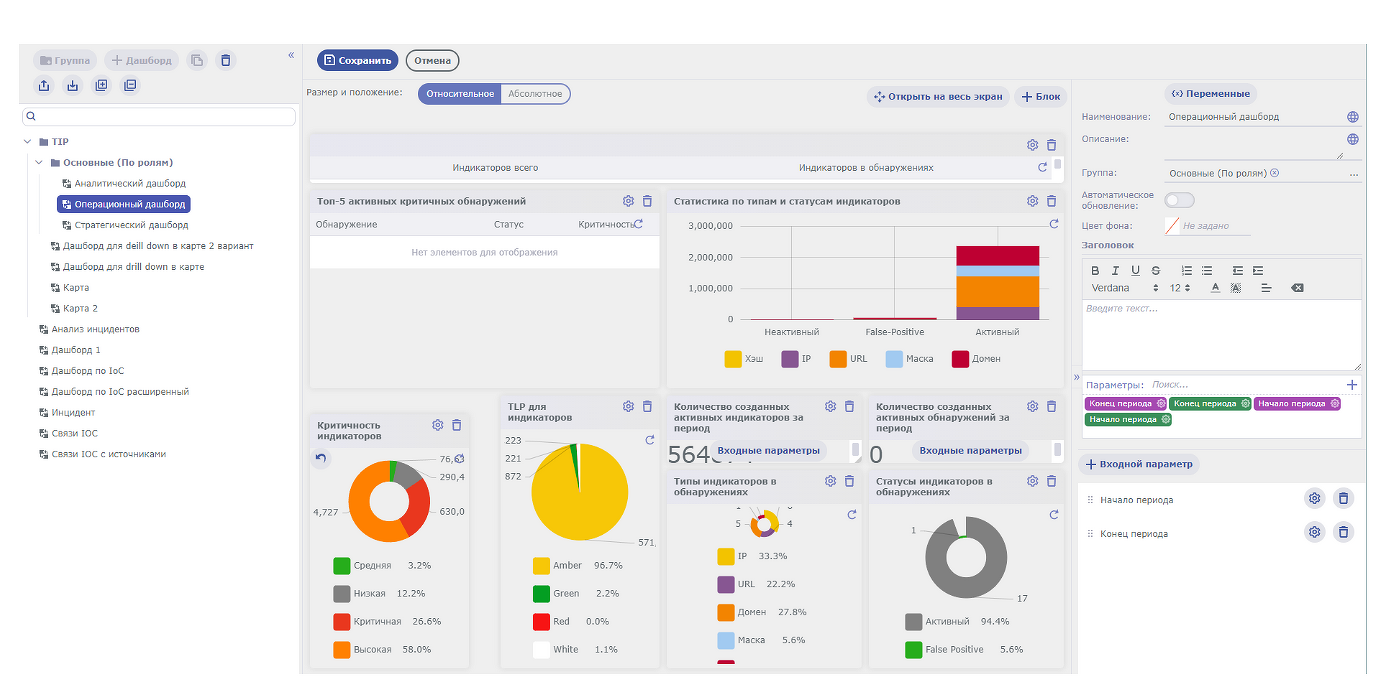

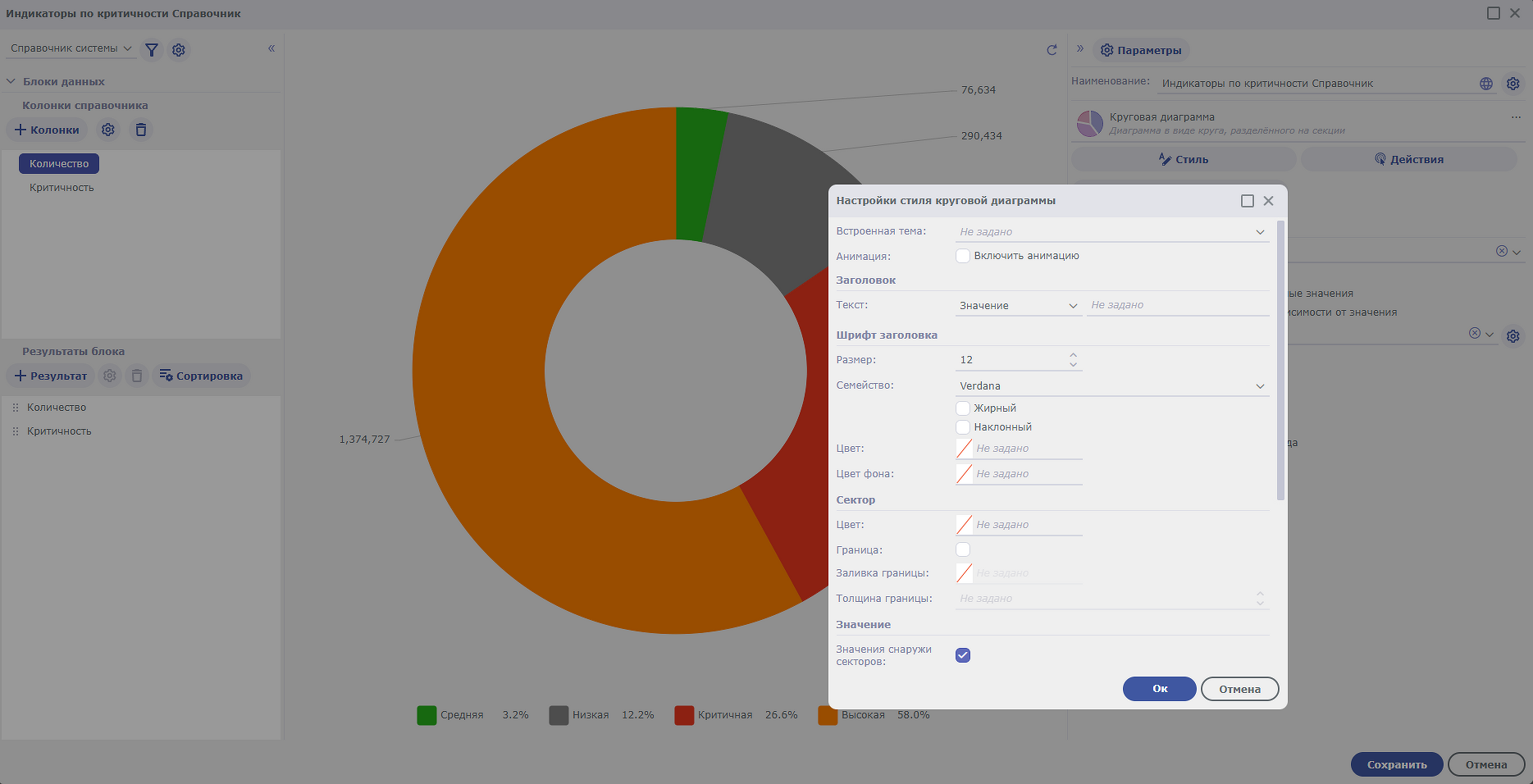

Дашборды

В платформу Security Vision TIP включено несколько преднастроенных дашбордов, отображающих ключевую информацию по обнаружениям, индикаторам и другим данным системы в операционном, аналитическом и стратегическом разрезах.

Все дашборды автоматически обновляются и являются интерактивными: пользователь может «провалиться» в необходимой срез данных и увидеть источник для расчета того или иного показателя.

Например, при клике на критичные индикаторы в круговой диаграмме откроется представление со списком всех критичных индикаторов, активных в системе. А при нажатии на обнаружения со статусом «Новый» в отдельном списке отобразится перечень все новых инцидентов, еще не принятых в работу.

Также пользователь может изменить анализируемый период для каждого дашборда — ключевые параметры вынесены как входные данные для всех отображаемых элементов, с возможностью корректировать их значения по умолчанию из общего интерфейса дашборда.

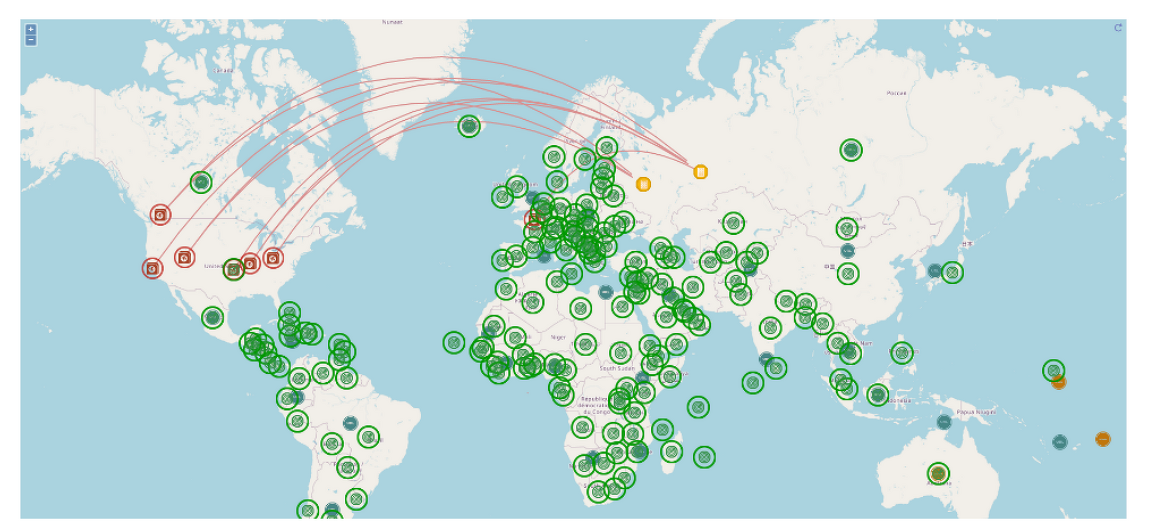

Для наглядного отслеживания в реальном времени географии обнаружений в платформе Security Vision TIP реализована графическая карта, на которой отображаются: сработавшие индикаторы и связанные с ними территориальные офисы заказчика, в которых были выявлены обнаружения; новые индикаторы с привязкой к их географическому местоположению. Вся информация интерактивна: она обновляется при изменении данных в системе, а при клике на IOC/обнаружение открывается карточка с детализацией.

Редактор дашбордов

В платформе Security Vision TIP реализован встроенный редактор дашбордов и отображаемых виджетов, не требующий навыков программирования и работающий в режиме no-code.

Пользователь через интерфейс системы может создавать и редактировать источники данных (с возможностью сложной фильтрации, отбора типа объектов и справочных данных, их связки и группировки, определения входных параметров, настройки формул расчета), отображение данных (круговая диаграмма, столбчатая диаграмма, линейный график, таблица и многие другие), стили, действия (drill-down и др.), расположение в дашборде с возможностью устанавливать любые размеры для каждого элемента и много других настроек и функциональности, позволяющей настраивать дашборды с любой степенью сложности и интерактивностью.

Отчеты

В решение TIP от Security Vision включены преднастроенные отчеты, позволяющие выгружать данные как по отдельным объектам системы — индикаторам, обнаружениям, уязвимостям и др., так и сводные отчеты, которые содержат консолидированную информацию по всем данным за период и отдельно по каждому разрезу платформы TIP.

Консолидированные отчеты могут быть выгружены пользователем вручную через специальный раздел интерфейса платформы, где можно выбрать формат выгружаемого отчета (Docx, Pdf, Xlsx, Ods, Odt, Txt) и, при необходимости, скорректировать входные параметры для генерации отчета (например, период, за который выгружаются данные).

Также в системе существует функционал автоматической рассылки отчетов по расписанию по разным каналам и адресатам: электронная почта, Telegram, Файл-сервер, базы данных, внешние API и др.Также в системе существует функционал автоматической рассылки отчетов по расписанию по разным каналам и адресатам: электронная почта, Telegram, Файл-сервер, базы данных, внешние API и др.

Пользователи платформы Security Vision TIP могут самостоятельно создавать новые шаблоны отчетов через встроенный редактор, функционал которого аналогичен редактору дашбордов (с дополнительными специфичными настройками для каждого формата отчета), не требующий навыков программирования и работающий в режиме no-code.

В заключение хочется отметить, что TIP от компании Security Vision соответствует идеологии технологического суверенитета, являясь полностью отечественным продуктом.