В предыдущей статье об отечественном продукте PAM версии 2.6 от компании Indeed были освещены:

архитектура решения,

разворачивание,

тестирование продукта.

В данной статье я, Вячеслав Селихов, пресейл-инженер Cloud Networks, вкратце опишу сценарии возможных применений данного решения.

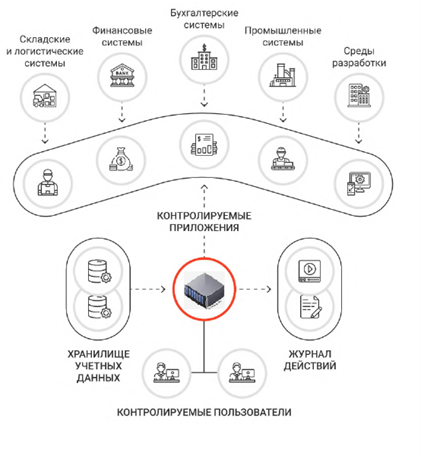

О привилегированных пользователях и рисках

Итак, кто такие привилегированные пользователи?

Это руководители, администраторы, инженера, подрядчики, удаленные рабочие и сотрудники применяющие собственные технические средства для удаленного подключения.

Как правило, они обладают расширенными полномочиями в отношении технических средств (информационных систем, программного обеспечения) и могут использоваться для нанесения существенного вреда этим техническим средствам или обхода функций контроля и защиты компании.

Какие риски, в связи с этим могут возникнуть?

Источником повышенной опасности может стать незащищенный удаленный доступ администраторов и подрядчиков к критичным компонентам ИТ-инфраструктуры.

Порой контроль действий привилегированных пользователей компании не осуществляется или осуществляется частично через непредназначенные для этого инструменты.

Затруднен учет реального времени работ и соблюдения требований SLA (Соглашение об уровне обслуживания).

Локальная работа с критичными компонентами требует затрат на логистику и снижает оперативность реагирования на сбои.

Чрезмерные трудозатраты на расследование сбоя или инцидента при использовании данных из классических систем мониторинга, так как они не показывают полную картину причин инцидента и виновных.

Помощь решения PAM

Перечисленные риски исключаются решением PAM в сценариях, разобранных дальше.

Сценарий управления паролями учетных записей с помощью:

автоматического поиска и импорта учетных записей;

управления паролями (обновление, выдача, сброс после подключения);

поддержкой пользовательских учетных записей;

Enterprise Single On для целевых приложений сквозного входа без необходимости многократного ввода одних и тех же учетных данных;

усиленной аутентификации.

Сценарий единой точки удаленного доступа предоставляет:

инструменты управления привилегированным доступом;

интеграцию с Service Desk;

интеграцию с AD, FreeIPA, OpenLDAP;

импорт ресурсов из AD, FreeIPA, OpenLD;

поддержку протоколов RDP, SSH, Telnet, HTTPs;

поддержку публикаций приложений;

возможность поддержки протокола аутентификации TOTP (одноразовые пароли);

поддержку аутентификации через Push-уведомления;

применение для локального и удаленного доступа.

Сценарий с фиксацией и контролем действий через:

разные способы записи активности привилегированных пользователей;

фильтрацию текстовых команд и разрывами соединений (SSH);

мониторинг в режиме реального времени;

просмотр записей событий и сквозной текстовый поиск;

перехват и теневое копирование передаваемых файлов (RDP).

Сценарий контролируемого доступа подрядчиков с помощью:

записи активностей подрядчиков при работе с ИТ-ресурсами;

данных для оценки качества работы;

экономии времени и ресурсов при предоставлении доступа;

ограничения доступа по расписанию и согласованием;

контроля работы инженеров и специалистов технической поддержки;

контроля работы аудиторов и разработчиков.

Сценарий защищенного доступа к корпоративным сервисам через:

публикации любых приложений;

инструменты оперативной организации временного удаленного доступа к сервису;

дополнительные функции защиты и контроля для серверов приложений;

фиксацию действий для анализа;

сохранение паролей целевых приложений в секрете от сотрудника.

Пример использования сценария для PAM

Как можно увидеть, сценарии различны и применимы в каждой компании.

Один из сценариев выбрала финансовая отечественная организация. У решения PAM стояла следующая задача:

обеспечить контроль процесса использования учетных записей с высокими привилегиями;

обеспечить обработку событий мониторинга;

обеспечить реагирование в автоматическом и ручном режимах при удаленных подключениях к целевым системам;

предоставить текстовую копию, видеозапись и скриншоты сессий, ретроспективный анализ сессий, архивирование и хранение логов;

включать преимущества компоненты поведенческого анализа и двухфакторной аутентификации.

Со всеми задачами PAM Indeed справился.

Отмечу также, что ввиду внесенных ограничений весной 2022 года отечественные решения PAM, в ноябре компания Indeed анонсировала перевод с недружественных решений компонентов на решения под управлением ОС Linux.

А вы как считаете, какие еще задачи могут закрыть решения PAM?