Летом этого года менеджеры компании, поставляющей решения для нефтегазового комплекса, обнаружили в своей корпоративной почте подозрительную активность. Все входящие письма от филиала международного банка оказались в папке «Удаленные». В ней, например, обнаружили как запросы на выделение очередного кредитного транша в $ 1 млн, так и ответ банка о переводе $700 000 на какой-то "левый" незнакомый счет. Расследование показало: неизвестные получили доступ к почтовому ящику директора по корпоративному финансированию и в момент обсуждения очередного транша вмешались в переписку, и указали свой подставной счет. А потом, заметая, следы, отправили всю цепочку писем и все входящие от банка в папку "Удаленные".

Компрометация деловой электронной почты (Business Email Compromise, BEC) — довольно популярный в последнее время тип атак, нацеленный на руководителей или сотрудников финансовых департаментов — их обманом заставляют перевести деньги на мошеннические счета. При этом, как показывает практика, мультифакторная аутентификация, до недавнего времени предотвращавшая большинство атак на электронную почту, с развитием методов злоумышленников, уже не гарантирует надежной защиты от компрометации. Специалисты Лаборатории компьютерной криминалистики Group-IB Игорь Михайлов и Павел Зевахин разбирались, в чем дело.

Перевод в никуда

По данным Group-IB, в России в 2022 году более 60% организаций столкнулись с компрометацией корпоративной электронной почты, а в целом подобный тип атак вырос на 15% по сравнению с предыдущим годом. Средняя сумма, ущерба в 2022 год в BEC — атаках, выросла вдвое — до 4 млн. руб.

Атаки, направленные на компрометацию деловой электронной почты, базируются на использовании методов социальной инженерии, прежде всего, на способности злоумышленника выдать себя за «своего» человека, например, топ-менеджера, или проверенного контрагента /партнера, чья просьба о переводе денег не вызовет сомнений.

Вспоминается такой кейс из практики Group-IB. Пару лет назад исполнительный директор Фонда Хабенского получила письмо от руководителя другой благотворительной организации с просьбой перевести на указанные реквизиты крупную сумму, собранную на лечение пациента. Но поскольку фонд никогда не переводит деньги на личные банковские счета и персональные кошельки, исполнительный директор насторожилась и перезвонила коллеге, чтобы уточнить, чем вызвана подобная просьба. Оказалось, никакой просьбы о переводе не было.

Анализ показал, что злоумышленники отправили письмо с сервера хостинг-провайдера Timeweb, подделав технический заголовок под нужный адрес. При этом в поле «обратный адрес» (данная строка видна не во всех почтовых клиентах) вместо официального домена Фонда Хабенского «bfkh[.]ru» использовался фальшивый домен, отличающийся последовательностью букв: «bfhk[.]ru».

Кроме очевидных рисков, связанных с кражей денег, компрометация почты несет множество других опасностей:

— преступники могут выгрузить из электронной почты, облачных хранилищ, корпоративных чатов чувствительные материалы, переписку в чатах и электронные письма и в дальнейшем шантажировать компанию или ее сотрудников публикацией этих документов в открытых источниках или продажей их конкурентам;

— злоумышленники могут использовать скомпрометированную электронную почту компании для рассылок писем с вредоносными вложениями, фишинга, осуществления атак на филиалы компании и атак на компании-партнеры;

— атакующие могут довольно долго контролировать переписку по электронной почте, причиняя скомпрометированной компании существенный финансовый вред;

— технически реализация подобного типа атак не представляет большой сложности — поэтому они широко распространены;

— могут украсть не только деньги, но и товар. В свежем бюллетене, опубликованном ФБР и Министерством сельского хозяйства США (USDA), говорится, что некоторые BEC-мошенники теперь нацелены на хищение сахара или сухого молока.

И еще один важный момент: сам факт компрометации электронной почты указывает на то, что ИТ-инфраструктура компании и ее сотрудники плохо подготовлены к предотвращению подобного типа атак, поэтому следует предполагать, что и ИТ-инфраструктура компании также может быть скомпрометирована. Это в свою очередь влечет еще большие опасности для бизнеса: атака шифровальщиков, остановка бизнес-процессов, кража у компании чувствительных данных с последующей их публикацией или продажей и т.д.

Доступ к ящику

Кроме описанной выше техники спуфинга (изменение кэша домена или использования домена-клона), злоумышленники могут скомпрометировать электронную почту, взломав «учетку» пользователя.

Одна из самых распространенных схем получения доступа к аутентификационным данным (почтовый ящик или любой другой веб-сервис) пользователя — это отправка жертве фишингового письма со ссылкой на подменный сайт или форму с полями для ввода логина и пароля.

Пользователь переходит на фальшивый сайт и вводит свои аутентификационные данные, которые попадают к злоумышленникам. Дальше им остается только ввести украденные учетные данные и получить доступ к сервису.

Для решения данной проблемы были внедрены сервисы мультифакторной аутентификации: в случае компрометации учетных данных атакующих остановил бы "второй фактор". Хорошее и простое решение, которое, к сожалению, на данный момент далеко не везде внедрено. И это при том, что уже несколько лет даже оно не обеспечивает должного уровня безопасности.

Для обхода мультифакторной аутентификации злоумышленники могут применять несколько тактик.

Если рассматривать ситуацию на примере одной из самых популярных платформ – Microsoft Office365/Azure AD, то в основе идентификации пользователей лежат токены. Соответственно, пользователю для получения доступа к ресурсу необходимо предоставить действительный токен, который выдается при входе в Azure AD с использованием пользовательских учетных данных и прохождения мультифакторной аутентификации.

Далее пользователь предоставляет этот токен веб-сервису, сервис осуществляет проверку и разрешает пользователю доступ. Например, Azure AD выдает токен, содержащий информацию об имени пользователя, исходный IP, сведения о мультифакторной аутентификации, привилегии пользователя и пр.

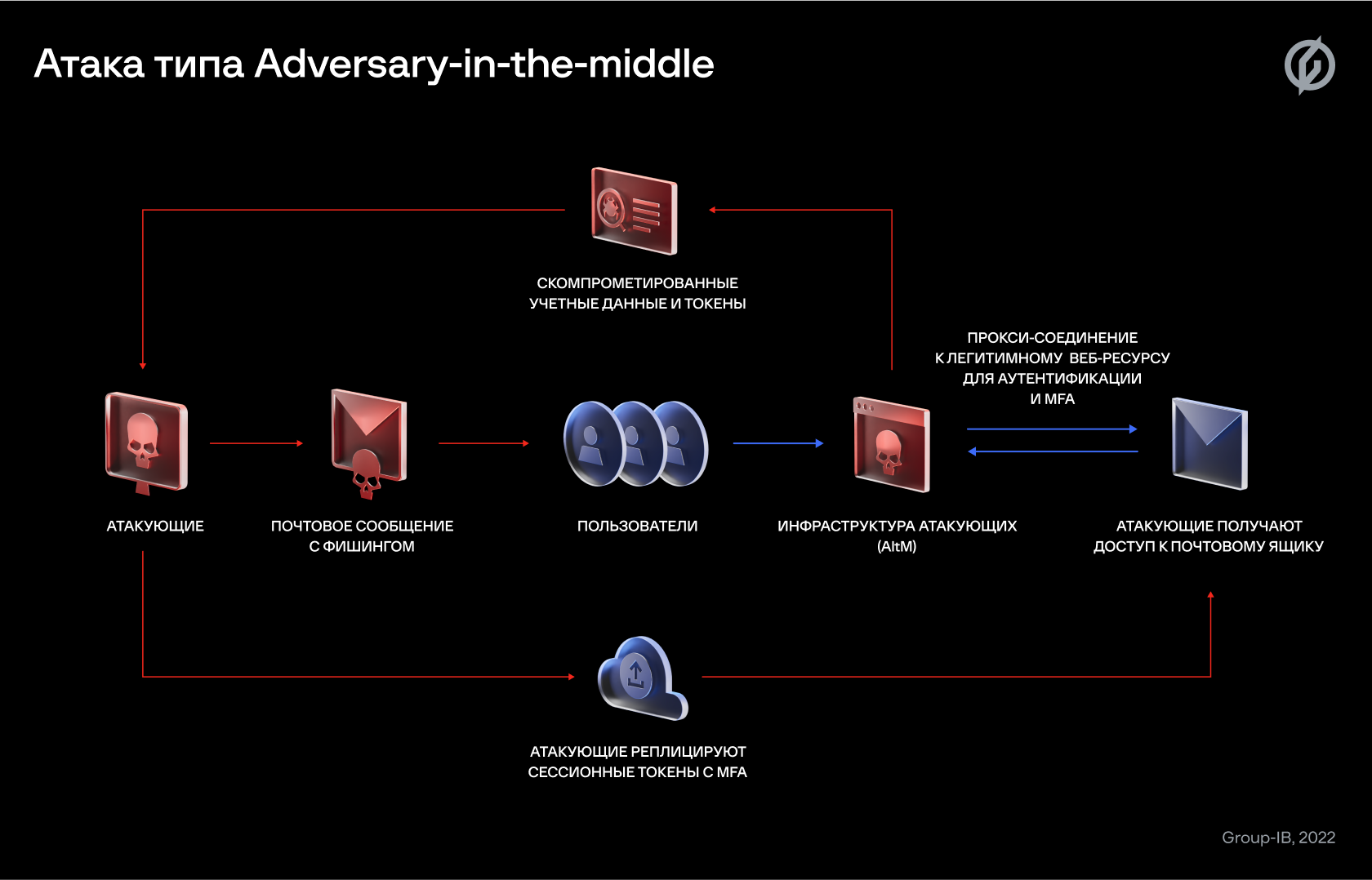

Одним из способов обхода мультифакторной аутентификации могут являться атаки типа Adversary-in-the-middle (злоумышленник посередине), в ходе которых атакующие вклиниваются между пользователем и запрашиваемым им сайтом, перехватывают токены и учетные данные.

Деятельность атакующих состоит в развертывании своей инфраструктуры, для чего используются такие инструментарии для поднятия прокси-сервисов (фишинговых сайтов), как Evilginx2 и Modlishka. Данные фреймворки генерируют свой сертификат, шифрующий соединение от жертвы до сервера атакующих, который, впоследствии, выступает в роли прокси-сервера (весь траффик идет на оригинальный сервер через прокси атакующих). Таким образом у злодеев остаются как токены, учетные данные, так и авторизованная сессия.

Третий наиболее распространенный способ — перехват сессионных файлов cookie. Это тот случай, когда веб-ресурс оставляет пользователя в системе и не запрашивает учетные данные каждый раз. После перехвата cookie, для авторизации злоумышленнику необходимо лишь подставить эти cookie веб-браузеру. Обычно такие случаи происходят в случае заражения используемых устройств различными вирусами.

Функционал кражи cookie давно внедряется в программы и фреймворки, используемые атакующими. Например, троян IcedID — мы о нем неоднократно писали, помимо своего основного функционала, может воровать cookie и отправлять их на сервер злоумышленников. Redline Stealer помимо кражи cookie, способен извлекать учетные данные из браузеров, клиентов FTP, электронной почты, мессенджеров, VPN, логи чатов и прочую информацию. Существуют также вредоносные расширения в веб-браузерах, способные воровать cookie.

Расследование BEC-инцидента: что остается за кадром?

Как правило, расследование подобного рода инцидентов поручают системным администраторам или локальным техническим специалистам, и оно зачастую сводится к отключению учетных записей и смене паролей пользователей. При этом «в тени» остаются несколько ключевых вопросов, ответы на которые крайне необходимы для полной нейтрализации последствий инцидента.

— Как произошла компрометация? Определен ли полный круг скомпрометированных почтовых ящиков, обнаружены ли правила фильтрации почты, перенастроенные атакующими? Какие IP-адреса использовали злоумышленники?

— Как защититься от повторного инцидента, который может произойти в гораздо большем масштабе? Как создать условия для неповторения подобного рода инцидентов?

— В случае неполноценного расследования инцидента всегда существует шанс скомпрометировать кого-то из партнеров/контрагентов. Нет гарантий, что у злоумышленников не остался доступ к какой-либо из скомпрометированных почтовых учетных записей (или даже к рабочей станции).

— В случае, если заражение прошло через личное устройство сотрудника, необходимо установить этого сотрудника и устройство, так как данное устройство может находиться «вне периметра» сети организации, быть активно и предоставлять доступ злоумышленникам.

— Есть ли гарантии, что отсутствуют ранее скомпрометированные почтовые ящики сотрудников организации?

Как избежать подобных рисков? Мы можем рассказать о своем опыте. В ходе реагирования на BEC-инцидент по результатам расследования, помимо подробного отчета, наши специалисты обычно дают исчерпывающие рекомендации по локализации и ликвидации последствий инцидента, а также рекомендации по корректной настройке облачных почтовых сервисов. А в случае подписки на Incident Response Retainer — своевременный доступ к экспертным консультациям в случае возникновения инцидента.

Рекомендации для компаний и пользователей:

Понятно, что мультифакторная аутентификация, до недавнего времени предотвращавшая большинство атак на электронную почту, с развитием методов злоумышленников, уже не гарантирует должной защиты от компрометации. При этом с помощью почтовых сообщений злоумышленниками, помимо классического фишинга, могут быть направлены банковские трояны и программы-вымогатели, представляющие, в некоторых случаях, куда большую угрозу.

Обеспечить должный уровень защиты от подобных угроз может только корректное сочетание проактивных и реактивных мер. Например, для предотвращения BEС-атак, фишинговый рассылок вредоносного ПО Group-IB рекомендует использовать систему Business Email Protection, которая позволяет обнаружить и заблокировать все виды атак через электронную почту – от простых до самых изощренных, которые часто остаются незамеченными традиционными средствами защиты. BEP анализирует более 290 форматов файлов для обеспечения безопасности всех вложений в почте. Осуществляет проверку всех ссылок, в том числе использующих техники обфускации и перенаправления. Детонирует и анализирует подозрительные вложения и ссылок в изолированных средах для блокировки атак еще на этапе их подготовки.

P.S.Недавно Group-IB объявила о своем участии в программе поддержки стартапов-резидентов особой экономической зоны (ОЭЗ) «Иннополис» — Startup Service Pack. Мы будем на безвозмездной основе предоставить молодым компаниям облачные решения — Group-IB Attack Surface Management и Group-IB Business Email Protection, позволяющие защитить их IT-инфраструктуру и электронную почту от актуальных киберугроз.