Меня всегда потрясает, насколько творчески люди могут использовать утечки данных. Разумеется, есть много вредного (фишинг, хищение личных данных, спам), но часто данные, незаконно полученные из чужой системы, применяют удивительно положительным образом. Когда я создавал Have I Been Pwned (HIBP), моя мантра звучала так: «делай хорошее после того, как случилось плохое». И сервис делал именно это: позволял людям и организациям узнавать о том, что они подверглись утечкам. Однако применять сервис можно гораздо шире, и об одном из способов я давно хотел написать после того, как услышал о нём от первого лица. Пока я просто назову этот подход «Взломан или бот» и обрисую картину на примере другой проблемы: снайпинга.

Представьте, что Майли Сайрус (не закатывайте глаза, это полезный пример!) устраивает шоу, на которые люди будут покупать билеты. Задействованы кучи билетов, ведь певица популярна, и спрос будет превышать предложение. И это становится возможностью поживиться для всяких нечистых на руку предпринимателей:

Эксклюзивный продавец билетов на тур Ticketmaster за считанные минуты распродал билеты на множество шоу, оставив многих фанатов Майли ни с чем. Однако часто после начала продаж билетов на вторичном рынке появляется огромное количество билетов на эти шоу. Билеты, номинальная цена которых составляет от $21 до $66, продавались на StubHub в среднем за $258 плюс комиссия StubHub в 25% (10% платит покупатель, 15% продавец).

Это называется «снайпингом»: человек проникает в очередь и скупает товар с ограниченным предложением ради собственной выгоды, а значит, убытков других. Билеты на развлекательные события — лишь один из примеров снайпинга; то же самое происходит, когда выпускают другие товары с предложением, недостаточным для покрытия спроса, например кроссовки Nike. Они могут быть чрезвычайно популярны и выпускаться ограниченным тиражом. Это создаёт рынок снайперов; некоторые из них делятся своим ремеслом при помощи подобных видео:

«BOTTER BOY NOVA» называет себя в видео «кроссовочным ботоводом» и демонстрирует инструмент под названием «Better Nike Bot» (BnB), который он продаёт за $200 плюс плата за обновление «лицензии» $60 каждые 6 месяцев. Но не волнуйтесь, у него есть скидочный код! Похоже, хакеры не единственные, кто делает деньги на несчастье других людей.

Посмотрите видео и обратите внимание на то, что примерно на отметке 4:20 он говорит об использовании прокси, чтобы «помешать Nike банить аккаунты». Он рекомендует использовать столько же прокси, сколько у вас аккаунтов, что неизбежно помогает избежать автоматического выявления аномалии, при которой один IP-адрес выполняет вход несколько раз. Прокси сами по себе не бесплатны, но не волнуйтесь, у BOTTER BOY NOVA есть скидочный код и на них!

Дальше в видео показано, как сконфигурировать инструмент, чтобы завалить сервис Nike попытками купить кроссовки, но на отметке 8:40 мы добираемся до самого важного, что я хочу объяснить:

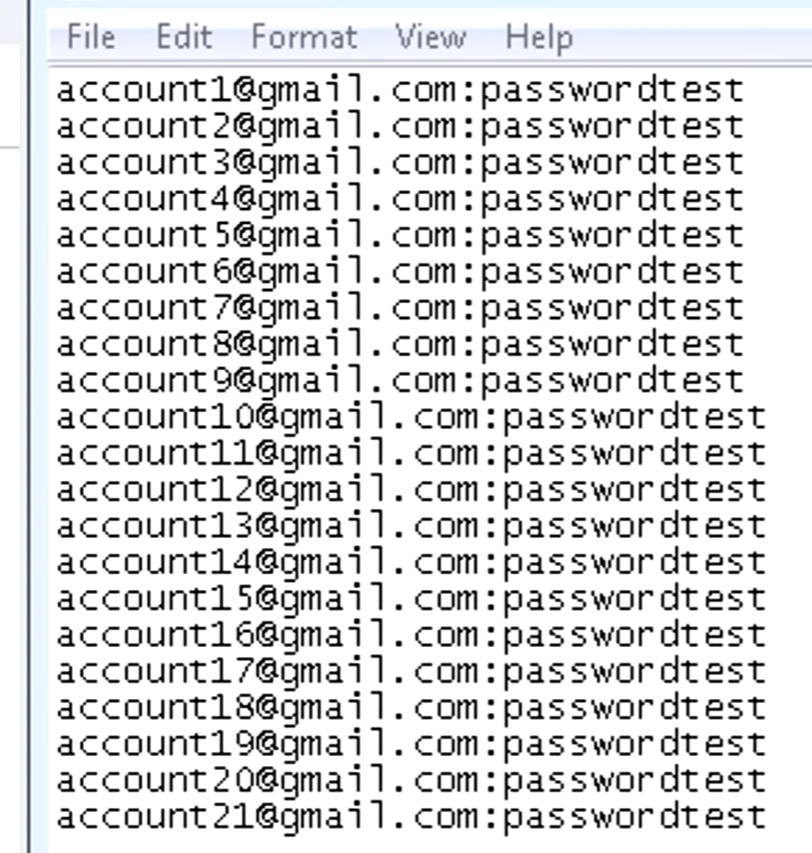

При помощи инструмента он создал целую кучу аккаунтов, пытаясь максимизировать свои шансы на успешную покупку. На изображении выше очевидно просто показаны примеры, но он неизбежно регистрирует серию новых адресов электронной почты, которые сможет использовать специально для этой цели.

Теперь посмотрим на это с точки зрения Nike: компания выпустила новые кроссовки и видит целую кучу новых регистраций и попыток приобретения. Среди них есть множество реальных покупателей… и этот парень из видео. Как компания может вычислить таких снайперов, чтобы они не перехватывали товары в ущерб настоящим покупателям? Помня о том, что подобные инструменты специально спроектированы так, чтобы избегать обнаружения (помните прокси?), отделение людей от ботов — это сложная задача. Но существует легко проверяемый показатель: присутствие адреса электронной почты в предыдущих утечках данных. Перефразирую это попроще:

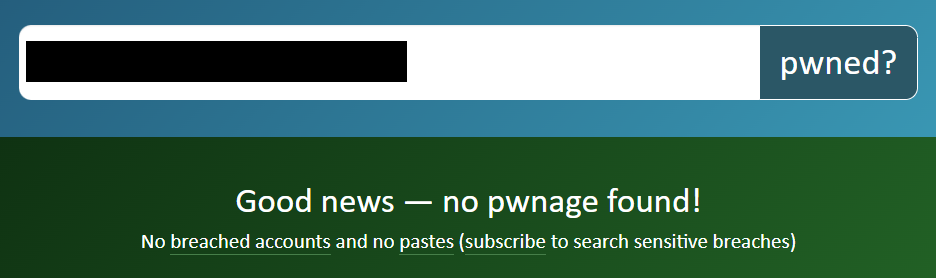

Нас всех так часто взламывают, что если адрес электронной почты не взломан, есть высокая вероятность того, что он не принадлежит реальному человеку.

Отсюда и название «Взломан или бот»: именно для такой методологии организации использовали данные HIBP. Однако с небольшими изменениями:

Если адрес электронной почты раньше не встречался в утечках данных, то это может быть недавно зарегистрированный адрес, специально созданный с целью обмана вашей системы. Возможно, он вполне невинный, а владельцу просто повезло и его не взламывали, или это может быть уникальная субадресация адреса электронной почты (хотя такое случается чрезвычайно редко) или даже применение сервиса маскированных адресов электронной почты наподобие того, который 1Password предоставляет через Fastmail. Отсутствие адреса электронной почты в HIBP не является свидетельством возможного мошенничества, это просто одно из возможных объяснений.

Однако если адрес электронной почты встречался ранее в утечке данных, то мы с высокой степенью уверенности можем сказать, что он на самом деле существовал на момент этой утечки. Например, если он был в утечке из LinkedIn, произошедшей в 2012 году, тогда можно с большой долей уверенности заявить, что адрес не был создан исключительно для обмана вашей системы. Утечки формируют историю и хотя неприятно становиться её частью, в этой ипостаси они действительно служат добрую службу.

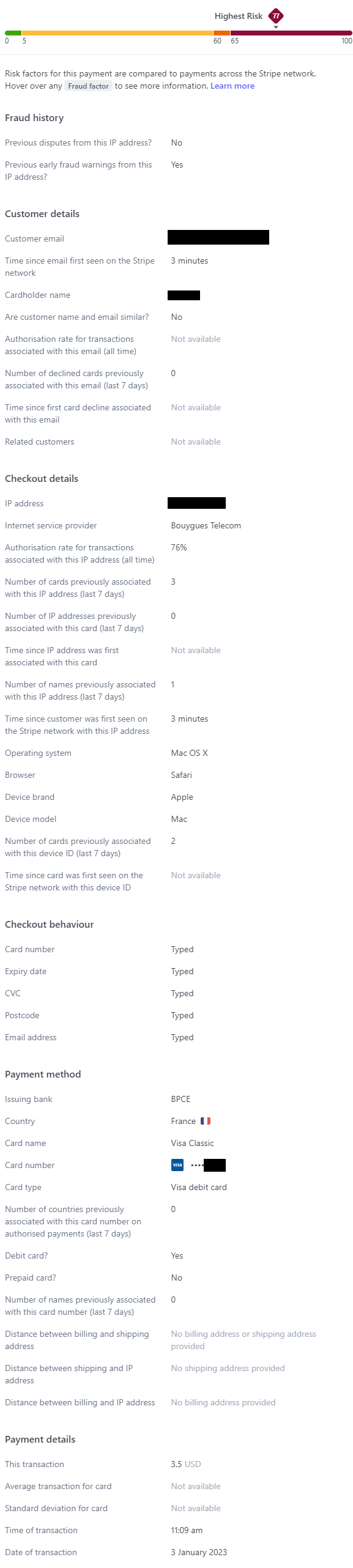

Воспринимайте историю утечек не как двоичное утверждение, показывающее достоверность адреса электронной почты, а, скорее как один из множества факторов оценки риска и определения «взломан или бот». Лучшей иллюстрацией может служить определение рисков сервисом Stripe при помощи оценки множества факторов мошенничества. Возьмём этот недавний платёж за ключ API HIBP:

Здесь куча информации, поэтому я не буду всю её разбирать; главный вывод, который мы можем из неё сделать: по шкале оценки риска от 0 до 100 эта конкретная транзакция имеет показатель 77, что помещает её в категорию «наибольший риск». Почему? Давайте укажем одни из самых очевидных причин:

- IP-адрес ранее вызывал ранние предупреждения о мошенничестве

- Ранее этот адрес электронной почты встречался в Stripe только один раз, и это было всего три минуты назад

- Имя покупателя не совпадает с адресом электронной почты

- Ранее только 76% транзакций с этого IP-адреса были авторизованы

- С устройством покупателя ранее были связаны две другие карты

Любого из этих факторов мошенничества может быть и недостаточно для блокировки транзакции, но в сумме они делают ситуацию подозрительной. Как и этот фактор риска, тоже подчёркивающий подозрительность:

Применение «Взломан или бот» в вашей системе оценки рисков — крайне простой процесс благодаря HIBP API; надеюсь, эта методика поможет многим людям именно в том, для чего в первую очередь и нужен HIBP: «делать хорошее после того, как случилось плохое».

cry_san

Есть куча сервисов, которые продают старые аккаунты. Под старым я имею ввиду, что он, например, зарегистрирован год назад, и раз в месяц на нем велась активность. Но сам аккаунт не краденный.