В понедельник 7 августа многие пользователи VPN в России заметили проблемы с подключением к серверам. Картина складывалась противоречивая: у абонентов одного оператора мог работать VPN, а мог — нет, в одном регионе у части пользователей были трудности с подключением, а другие не испытывали технических проблем. Это уже вторая заметная волна блокировок в этом году.

По собранной в соцсетях и Телеграме информации, ограничения затронули наиболее распространенные VPN-протоколы OpenVPN, WireGuard, L2TP и PPTP. На сбои в работе VPN-сервисов жаловались клиенты мобильных операторов — Мегафон, МТС, Билайн, Tele2, Yota, Тинькофф Мобайл.

Зампред Комитета ГД по информационной политике, информационным технологиям и связи Антон Горелкин прокомментировал СМИ, что «пользоваться VPN-сервисами не запрещено, но Роскомнадзор обязан ограничивать работу тех из них, кто нарушает закон» — то есть, разрешает доступ к заблокированным в России сайтам и сервисам, список которых на данный момент включает не только политические и новостные ресурсы, но и крупнейшие социальные сети.

В тот же день вечером создатель сервиса обхода блокировок AntiZapret @ValdikSS рассказал, что блокируются преимущественно подключения из России к серверам за границей у абонентов мобильных операторов, и что эти блокировки заметно отличаются от того, что было раньше. На этот раз под удар попали не популярные коммерческие сервисы, доступные всем желающим, а частные серверы, которые пользователи самостоятельно настраивали у зарубежных провайдеров. Поменялся и характер блокировки: теперь Роскомнадзор с помощью DPI и ТСПУ оценивал тип трафика и сразу же его блокировал, если определял его, как подключение через VPN. Блокируются популярные протоколы WireGuard, L2TP и OpenVPN. По мнению технического директора Роскомсвободы и основателя Privacy Accelerator Станислава Шакирова, это были «блокировки не в тупую». По его мнению, цензоры пытаются сделать так, чтобы блокировка VPN затронула только частных лиц, но не повлияла на работу корпоративных клиентов.

В этот же день на Xeovo обвалилось огромное количество тикетов, но к вечеру, когда информация о новой волне блокировок VPN ещё продолжала расходиться по рунету, и СМИ ещё собирали статистику, которую мы здесь приводим, мы уже закрыли большую часть из них и соединение наших клиентов было восстановлено. Как нам это удалось? Мы к этому готовились.

Примерно год назад перед Xeovo появилась задача не только предоставлять классические VPN-протоколы, но добавить еще stealth proxies. Они маскируют VPN-трафик под обычный HTTPS, позволяя обходить DPI.

На то было две причины:

Рано или поздно все больше стран начнут блокировать их. Блокируются они очень легко.

На некоторых рынках в рекламе мы используем слоган "Silence censorship. Protect your privacy and bypass restrictions with Xeovo" — который не работает, когда ты не можешь предоставить везде услуги :)

Протокол WireGuard блокируется очень легко. OpenVPN немного сложней, но в целом оба варианта поддаются блокировке без особого труда. На сегодняшний лидеры блокировок VPN это Россия, Китай, Узбекистан, Иран, Египет и Туркменистан. Последний выделяется особо: они просто заблокировали всё и ввели вайтлисты — тут мы пока проиграли, за остальные рынки можно побороться. Но и к вопросу Туркменистана мы ещё вернёмся.

Будет работать в Китае — будет работать везде

Как milestone мы решили поставить перед собой сложную, но понятную цель: Xeovo VPN должен работать в Китае — и если мы сможем это реализовать, то проблем с другими странами не должно будет быть.

Отчасти так и оказалось: наш опыт обхода «Великого китайского файерволла» действительно подготовил нас к тяжёлой волне блокировок в России на этой неделе. С другой стороны, на каждом рынке всё равно есть свои нюансы — не весь опыт борьбы с китайской цензурой переносится на другие страны, и в других странах требуются свои специфические решения.

Для успешного старта мы решили взять как можно больше доступных и проверенных протоколов (Shadowsocks, VLESS, VMess и Trojan).

Из-за такого большого арсенала первые проблемы начались с тестированием рабочих GUI клиентов и составлением пользовательских инструкций для каждой операционной системы. Клиентов очень много и большая часть из них работает примерно одинаково, но все еще бывают исключения к примеру у таких клиентов как Clash и Surfboard. Особо плохая поддержка была поначалу у протокола VLESS на MacOS, сейчас ситуация улучшилась и появился Nekoray.

Сильно мешает то, что постоянно появляется много новых протоколов, которые нужно пересматривать/тестировать каждый год, ибо их перестают поддерживать и просто в конце концов забрасывают. Хотя тенденция постоянного появления новых протоколов напрягает — это происходит потому, что цензура находит способы блокировать новые протоколы. Так эта битва и продолжается: одну голову гидре отрубят — вырастут две, а нам со всем этим зоопарком потом разбираться.

Вторая проблема была с документацией. Иногда мы просто зря тратили время читая ломаную англоязычную документацию для конкретного протокола, когда изначально нужно было сразу начинать с китайской версии. По большей степени документации или не полные или не апдейтятся, всегда возникали проблемы. В какой-то момент мы даже планировали нанять программиста со знанием китайского языка чтобы облегчить жизнь, но справились как-то сами через DeepL Translate.

После всех фаз тестирования и запуска мы начали уже оптимизировать наш генератор. Очень важно было добавить для каждого клиента свой subscription, файл который может фетчить все новые сервера которые мы добавляем и работает во всех популярных клиентах. Это особенно удобная и важная функция если IP-адреса попадают часто под бан.

После всех баг-фиксов и фич мы столкнулись с хорошими трудностями: наши IP-адреса как горячие пирожки начали блокироваться GFW, великим китайским файерволлом. Это был верный индикатор, что наш сервис работает как надо — прямой фидбэк, к которому мы были готовы.

Первая стратегия которую мы решили попробовать это смена IP-адресов для выходных узлов. В конце концов это оказалась малоэффективная и затратная стратегия (которую мы все еще иногда используем).

В начале она работала неплохо и IP-адреса жили неделями, попадали в карантин и выходили из блока через пару недель. Потом выяснилось что GFW использует довольно умный подход к блокировке IP-адресов и они редко остаются вечно в бане. Чем чаще IP-адрес попадает в карантин, тем дольше он там будет оставаться.

Решение блокировок IP-адресов мы решили с помощью CDN: если совсем коротко, то IP-адрес прячется за CDN и не попадает в блок. Китай избегает блокировок больших CDN-провайдеров. Единственный минус такого метода — это скорость подключения и стабильность в целом. Так что это всё ещё не панацея, но пока самый эффективный метод, который мы нашли. Если интересует больше технических подробностей, мы советуем читать Great Firewall Report (как именно блокирует Китай).

Следующая дилемма с Китаем была это разделение протоколов. Все протоколы, которые мы предоставляем могут работать в Китае, но не все из них рассчитаны на массовое использование. Чем больше подключено юзеров, тем больше вероятность что GFW обнаружит что идет подключение к proxy и заблокирует IP-адрес. Так же играет роль регион и провайдер. В некоторых регионах использование VPN отслеживают намного пассивней и хуже, чем в других. Пользователи из некоторых китайских регионов даже сообщали, что какое-то время работал WireGuard :) В итоге, для пользователей, которые подключаются из Китая, мы оставили VLESS и VMess.

После чего мы обнаружили еще одну трудность — позитивную трудность, которую можно воспринимать как экзамен и проверку своего сервиса: во время политических ивентов/выборов Коммунистическая партия максимально врубает машину цензуры. Грубо говоря, в блок летит всё и вся — даже юзеры, которые индивидуально разворачивают прокси. С данной проблемой мы не смогли справиться, и называем такие инциденты чёрные дни. Тут уже как повезет — может пронести и прокси будут работать, но с вероятностью 90% заблокируют всё, включая CDN.

Более серьезная и сложная проблема это был подбор подходящего хостинг-провайдера, ибо у нас есть свои минимальные стандарты и многие из них не подходили. Большая часть подходящих провайдеров — подпольные, о которых ноль информации и доверия. О стандартных практиках безопасности вообще говорить не приходится. Помимо этого, мы не берем сервера в Китае/Гонконге по понятным политическим причинам.

Второй нюанс это китайские провайдеры. Грубо говоря, нужна CN2 сеть для комфортного подключения если ты в РФ. Для себя мы нашли оптимальных поставщиков в Южной Корее, Тайване, Японии и Сингапуре.

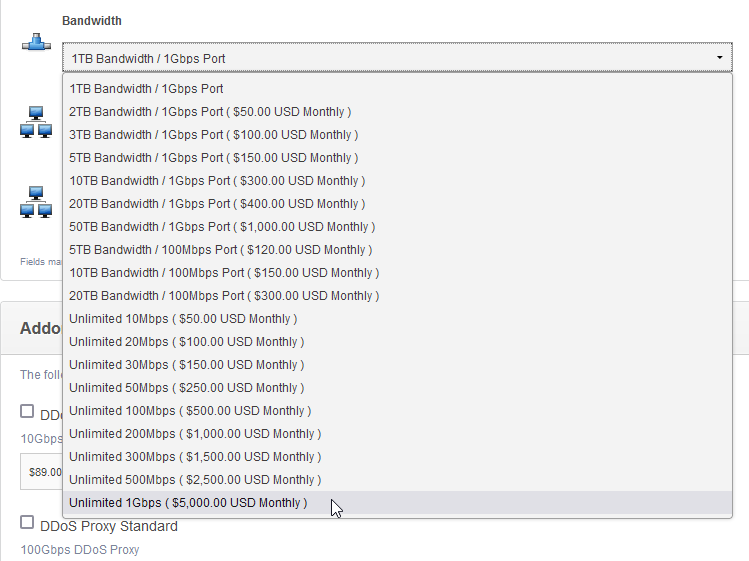

Финальная проблема — это стоимость борьбы с цензурой в Китае. Трафик нам выходит дороже, чем мы предполагали, поскольку мы его не ограничиваем — пользователи ограничены только скоростью канала и сколько смогут из него выжать. Помимо трафика дополнительный кост — частая смена провайдеров/IP-адресов/оплата CDN.

В целом, этот продукт оказался для нас убыточным, но мы продолжаем работать в Китае и оптимизировать затраты. Нашу борьбу за китайского пользователя мы рассматриваем скорее как инвестицию, чем убыток.

Вслед за Китаем подключились другие страны. Самая большая активность была из Ирана. В целом практики такие-же как в Китае, но процессы у них отлажены намного хуже и они часто блокировали все подряд. Ну и в любой непонятной ситуации аятоллы могут просто отключить интернет в стране.

Будем работать в Туркмении — будем работать везде

Следующий рубеж, который мы себе поставили — это открыть интернет пользователям из Туркмении. Туркменистан — это endgame в плане интернет-цензуры, в стране по сути действуют вайтлисты. Это ситуация тяжелее, чем в Китае, чем в России, чем в арабских странах — чем везде на планете, за исключением КНДР, где вместо интернета действует интранет.

Какое-то время у нас в Туркмении работали stealth proxies, но потом довольно малоизвестный провайдер попал в бан со всей своей ASN — и сейчас мы ищем способы возобновить работу и помочь людям обходить блокировки. Всё, что можем сказать — что способы будут нестандартные, out of the box, мы будем выходить за наши границы. И также мы будем работать и бороться с цензурой в РФ.

Ещё в планах Xeovo VPN увеличить инфраструктуру для прокси. Сейчас мы тестируем XTLS-Reality, который будет очень полезен для пользователей из Ирана.

Так же в планах разработать свой мониторинг IP-адресов на блокировку в Китае, Иране, РФ и других стран.

И работаем над модифицированным Raspberry Pi, который планируем отправлять бесплатно нашим клиентам. Это поможет быстрей реагировать на блокировки.

Автор текста: Xeovo,@EgorKotkin

Комментарии (90)

Kellis

10.08.2023 15:08+3Понимаю, что наивный вопрос - но может ваше решение можно развернуть у себя, например, на vps и клиент под телефон/роутер? ????

P.S. Из РФ нет тарифов на неделю или месяц - попробовать?

xeovo Автор

10.08.2023 15:08+2Классный вопрос. Мы обсуждали с командой в начале года о возможности деплоить прокси и VPN через наш сайт, но отодвинули это на второй план. Вернемся к обсуждению и возможно начнем работать над этим.

Спасибо что напомнили нам об этом! :)

MiraclePtr

10.08.2023 15:08+11но может ваше решение можно развернуть у себя, например, на vps и клиент под телефон/роутер?

Такое умеет Amnezia VPN - автоматическое разворачивание серверной части на сервере пользователя.

Они же поддерживают обфускацию OpenVPN через Shadowsocks и Cloak.

Geraclz

10.08.2023 15:08-4Время спутникового интернета, вот потому он интенсивно строится

aim

10.08.2023 15:08+9как показывает опыт спутникового тв в рф - спутник не панацея и блокируется ещё легче чем всё остальное. всё-же радио очень подвержено атакам.

konst90

10.08.2023 15:08+28Гроб на колесах от ГРЧЦ уже в вашем городе... на вашей улице... попались. Конфискация тарелки, штраф, при желании судимость.

sim31r

10.08.2023 15:08+2А влезут ли все абоненты в спутниковый интернет? Особенно в условиях города. Например будет 10 млн. желающих, рядом в поле видимости 1-2 спутника. Даже если он 6 гигабит раздает, на каждого 0.6 кбит скорость.

А вот для сельской местности идеально.

venanen

10.08.2023 15:08+4А что, это идея. Тут сказано, что тарелка потребляет 150 Вт в среднем - значит две солнечных панели ватт по 200-300 + аккумулятор - дальше едем в глубокие леса и горы, там эту антенну ставим, ставим условную малину, получаем суперавтономный сервер :)

domix32

10.08.2023 15:08+1А с горы как раздавать его себе будете? Или там же на горе остаётесь?

venanen

10.08.2023 15:08А зачем его раздавать? Это же точка выхода - к нему по сети, и уже от него в общую сеть. Найти его в лесу будет невозможно, заблокировать или заглушить тоже

domix32

10.08.2023 15:08А, вы так хостить через спутник решили. Я то думал вы доступ в остальной интернет ретранслировать надумали. В любом случае не быстро.

venanen

10.08.2023 15:08Почему не быстро? 30 Мб на скачивание и загрузку на одного хватит с головой. Не СХД же хостить, а просто как впн. А старлинк, если я верно помню, такое позволяет. Проблема только в том, в РФ не работает старлинк, а так-то план, который я написал в шутку, теперь уже выглядит неплохим...

Darkhon

10.08.2023 15:08А помимо того, что он не работает в РФ — он просто дико дорогой в сравнении с любым обычным интернетом. И поэтому вряд ли кто-то станет переходить на спутниковый интернет ради обхода блокировок, пока у него есть хоть какой-нибудь рабочий VPN, который всяко дешевле.

ksot1k

10.08.2023 15:08+3Привет, а вы думаете в сторону того, чтобы сделать свой клиент?

xeovo Автор

10.08.2023 15:08+25Да, но не хотим просто создавать очередной wrapper для WireGuard и OpenVPN. От него особой пользы не будет. У клиента должно будет быть больше функционала чем у официальных.

Наш план на данный момент:

1. Довести до ума все генераторы WireGuard/OpenVPN/Stealth proxy

2. Добавить дополнительный функционал + учесть чего не хватает в официальных клиентах

3. Начать разработку приложений и запустить закрытое альфа тестирование

4. Добавить stealth proxies (минимум VMess и VLESS)

5. Заказать независимый аудит всех приложений на уязвимости (с публичной публикацией)

6. Официальный запуск приложений

7. Опубликовать исходной код всех приложенийБольше всего нас сейчас замедляет 5 и 7. Не только финансово, но из-за бюрократии. У нас нету точных дат, но можно сказать что мы уже работаем над этим.

Will Launch “When It’s Ready” ™

Myllin

10.08.2023 15:08-6С одной стороны вы говорите, что готовились к таким блокировкам, но в этом же абзаце пишите, что " В этот же день на Xeovo обвалилось огромное количество тикетов ".

xeovo Автор

10.08.2023 15:08+6Не все пользователи следят за происходящем и не знали что протоколы начали блокировать.

ky0

10.08.2023 15:08Вот бы кто сделал нормальный кроссплатформенный враппер над Cloak + чем-нибудь внутри... Больше, по большому счёту, ничего выдумывать не нужно - оно будет работать до момента "блочим всё, что не можем распознать, HTTPS в подозрительных случаях замедляем".

xeovo Автор

10.08.2023 15:08+2Против "блочим всё" еще можно сопротивляться, а вот если будут делать интернет шатдауны, то там все уже потерянно :(

gmtd

10.08.2023 15:08+1Прочитал, посмотрел сайт, но так и не понял - предоставляете ли вы VPN решения на случай блокировки WireGuard и OpenVPN?

xeovo Автор

10.08.2023 15:08+3Да, мы предоставляем stealth proxies (Shadowsocks, VMess, VLESS и Trojan).

https://blog.xeovo.com/stealth-proxies-release/

gmtd

10.08.2023 15:08Является ли это полноценной заменой обычного VPN с точки зрения клиента?

В смысле, будут ли также прозрачно работать email клиент по SMTP/IMAP, другие программы, использующие интернет на Windows/Linus десктопе?

xeovo Автор

10.08.2023 15:08+1Да, но зависит от клиента. Как рабочий пример есть Nekoray с режимом TUN. Весь трафик будет проходить через прокси.

skobkin

10.08.2023 15:08+1С точки зрения пользователя - часто да. Технически - нет.

VPN создаёт сетевой интерфейс с туннелем, а прокси требуют либо поддержки со стороны приложения, либо перехвата трафика приложения через системные вызовы, файрвол, etc.

То есть точный ответ зависит от юзкейсов.

UPD: Уже вижу, что ниже @ValdikSSзамечательно расписал разницу.

Finesse

10.08.2023 15:08+2Перерыл ваш сайт, никак не могу найти UI для активации таких прокси или информацию о том, как это сделать. Нашёл просто Proxy, но там ни слова про stealth.

Ещё я как эникейщик искал кнопку для скачивания клиента. Неплохо было бы сделать страницу заглушку/мануал для таких пользователей.

Kwent

10.08.2023 15:08+3да, их там не сильно просто найти (может быть это и хорошо) https://xeovo.com/guides/

ValdikSS

10.08.2023 15:08+18Китайские комбайны вроде v2ray, xray, sing-box сотоварищи это, конечно, здорово в плане инновационных протоколов и широких возможностей в инкапсуляции трафика и функциональности по маршрутизации, но коммерческую VPN-инфраструктуру на них не построишь, они рассчитаны на домашнее использование, максимум на любительский сервис для пары десятков друзей. И это не столько из-за отсутствия унифицированных кросс-платформенных утилит с графическим интерфейсом, скудной документации, кучи протоколов со своими нюансами и недостатками, а из-за отсутствия понятия сессии, нормальной аутентификации, и непосредственно самого VPN — все эти программы являются либо туннелями с socks/http-прокси фронт/бэкендом (shadowsocks, v2ray), либо вовсе туннелируют один порт (cloak).

Они не туннелируют протоколы, отличные от TCP и UDP (и то не все), не позволяют принимать входящие соединения, часто нарушают работу VoIP/WebRTC/NAT Punching (т.к. не сохраняют порт UDP), требуют настройки каждой программы на использование прокси отдельно, либо реализуют userspace IP-стек с псевдо-сетевым интерфейсом, что только увеличивает костыльность решения. Сделаны они так из-за того, что программировать прокси, т.е. работать с потоками данных гораздо проще, чем обрабатывать отдельные пакеты, как того требует VPN.С другой стороны у нас есть великий и могучий PPP, как в его обычном "L2"-виде, так и поверх UDP (L2TP). Он обеспечивает всё то, чего не хватает коммерческому сервису для эффективной инфраструктуры, а конечному пользователю для счастья: сессионность, аутентификация, туннелирование любых IP-протоколов в любые стороны, возможность терминирования на удалённом устройстве (настройка на бытовых роутерах, все поддерживают L2TP). С помощью него можно централизованно терминировать все возможные туннели, независимо от программы и протокола. Для него есть крутые коммерческие системы биллинга и доступа, операторского уровня.

Недоумеваю, почему никто не скрестил эти две вещи.Туркменистан — это endgame в плане интернет-цензуры, в стране по сути

действуют вайтлисты. Это ситуация тяжелее, чем в Китае, чем в России,

чем в арабских странах — чем везде на планете, за исключением КНДР, где

вместо интернета действует интранет.Тем не менее, даже в этой стране можно предоставлять VPN-сервис с помощью обычного немодифицированного OpenVPN. Достаточно поразмыслить над тем, почему туркменские ресурсы доступны с заблокированных диапазонов дата-центров и подумать, как это применить.

xeovo Автор

10.08.2023 15:08+3Вроде бы еще не заблокировали все подсети AWS и Azure, но это то что мы слышали полгода назад. Не знаем как сейчас обстоят с этим дела в Туркменистане.

Viper_Russ

10.08.2023 15:08-35Карта без Крыма и новых территорий. Враги рисовали.

dartraiden

10.08.2023 15:08+37Я предпочту их "друзьям" из Роскомнадзора, которые лишают меня возможности подключаться к моему же личному арендованному серверу.

Причём, сервер вовсе не для обхода блокировок, там крутятся нужные мне сервисы (например персональный репозиторий F-Droid, небольшая личная база знаний) которые я не хочу выставлять в интернет для всеобщего доступа, поэтому к серверу подключаюсь через VPN-туннель. Т.е. я использую технологию VPN именно для того, для чего она изначально и была в своё время создана - для организации виртуальной "локалки" между двумя разнесёнными географически машинами.

Но, внезапно оказывается, что "товарищи" мешают мне это делать, причем, у них претензий ко мне вообще нет, у них претензии к тем, кто таким способом обходит блокировки, а мои неудобства, видите ли, всего лишь побочный ущерб. Такие товарищи мне совсем не товарищи.

Люди, рисующие карты, в свою очередь, не пытаются как-то меня ограничивать и вставлять мне палки в колёса.

chaynick

10.08.2023 15:08-20Ага, а теперь попробуйте вернуть деньги за не оказанную техподдержку их дружеского оборудования с дружескими лицензиями. Или хотя бы просто зайти из РФ на сайт https://ark.intel.com/

Donkeyhot_kgd

10.08.2023 15:08А, товарищ из серии "моя хата с краю". Слушай, а тебя все в стране устраивает, и самая большая проблема, что твои серваки блочат? А ничего, что тут шатают и свободу слова и доступ к информации? Очень жаль твою инфраструктуру (на самом деле нет), но сейчас есть вещи понасущнее.

dartraiden

10.08.2023 15:08+7Сами выдумали соломенное чучело, сами его разбили, сами себя и похвалите тогда.

Я лично для распространения способов обхода блокировок среди населения сделал больше, чем многие другие - число плюсов к моим руководствам "как обходить блокировки РКН" на 4pda и форуме Keenetic говорит само за себя.

Скрытого подтекста в моем комменте не было - этот сервер действительно для обхода блокировок я не использую. Не потому что я кайфую от цензуры, а потому что для обхода я использую другой сервер.

Что касается Роскомнадзора - он должен быть разогнан, по этому вопросу не может быть компромиссов. А при каких условиях он будет разогнан, мы все и так понимаем

Donkeyhot_kgd

10.08.2023 15:08+2Блин, ну я почему-то прочел вот тот камент именно как «еще чего вздумали, свободу доступа к информации хотеть». Тогда — пардон. ????

Aregreste

10.08.2023 15:08-4А почему Роскомнадзор должен быть разогнан? В чем в этом смысл для государства?

ky0

10.08.2023 15:08+3Есть такая маргинальная теория, что любое министерство в составе государства должно иметь целью пользу для населения соответствующей страны, а не что-то иное.

Aregreste

10.08.2023 15:08-2Ну вы сами правильно сказали, что она маргинальная. Общественный договор не подразумевает то, что все что делает государство будет исключительно на пользу гражданам. Относитесь к нему как к любому другому договору и тогда будет понятно чего ожидать.

Хотя, цензура порой идет на пользу, потому что уменьшает вероятность массовых выступлений, госпереворотов и последующего коллапса экономики, когда населению резко становится нечего кушать. Зато свобода, равенство, братство.

Вроде бы.

MarksMan09

10.08.2023 15:08+1"И работаем над модифицированным Raspberry Pi" - можете пояснить суть идеи?

xeovo Автор

10.08.2023 15:08+4Задача сделать маленькую коробочку которую волонтеры смогут подключать у себя дома к сети. Коробка будет проверять наши домены/IP на признаки блокировки. Проверки будут через команды ping / HTTP / TCP port. Это если коротко.

ky0

10.08.2023 15:08+2По идее, вы можете делать то же самое с помощью уже существующей инфраструктуры RIPE Atlas.

Eyrafir

10.08.2023 15:08+1как вариант можно выложить инструкцию или даже готовый файл импорта для микротов

у них в рос7 появился вполне удобный нетвоч который умеет в том числе http/https проверки

icmp и tcp там тоже теперь есть

у многих стоят такие коробочки

почему бы не задействовать их?)

microArt

10.08.2023 15:08Пожалуйста, сделайте программную пробу на базе роутера с openWrt и распространяйте. Как в ripe atlas сделали. Что-то вроде такого:

http://www.kineta.nl/atlas/wr802n-write-up-v2.pdfЭту бы инструкцию кто-нибудь перевел бы на русский язык.

А то в России проб ripe atlas все меньше и меньше становится.Правда, если будет отслеживаться доступность запрещенных ресурсов, то возникает вопрос с безопасностью тех людей, у которых размещается проба.

Цитата отсюда:

https://roskomsvoboda.org/cards/card/ripe-atlas/"Кроме того, отслеживание блокировок имеет «побочный эффект»: с зондов людей могут отправляться DNS-запросы на запрещённый в стране контент, что способно вызвать вопросы правоохранительных органов".

Еще есть globalcheck, который тоже блокировки отслеживает. Использует свои пробы на базе TL-MR3020.

ValdikSS

10.08.2023 15:08+6Простые probe — вещь массово нежизнеспособная, т.к. не решен вопрос мотивации: человеку предлагается установить какое-то непонятное железо или виртуальную машину, которое его только обременяет, без чего-либо взамен. Годится только для энтузиастов.

Устройства периодически обязательно будут ломаться, если разработчик до этого не сделал пару встраиваемых систем и не набил шишек, либо же как минимум требовать ручной настройки, если endpoint'ы заблокируют или что-то вроде.

Я с полгода разрабатываю подобную систему, вот чего это мне стоило, и оно только-только приближается к релизу.

dartraiden

10.08.2023 15:08По-моему, Atlas не высылает зонды в РФ. Я уже не помню подробностей, но ещё до войны я пробовал податься добровольцем, и все было глухо.

ky0

10.08.2023 15:08Высылали. Другое дело, что они просили указать, в какой вы AS - потому что в некоторых концентрация маяков и так была более, чем достаточная.

Amadey17

10.08.2023 15:08Я бы попробовал ваш сервис, но не вижу чтоб можно было рублями оплатить на месяц.

xeovo Автор

10.08.2023 15:08+1В рублях можно только через https://vpnpay.io/ru/xeovo/

Amadey17

10.08.2023 15:08Там только 6 и 12 месяцев. Для меня не подходит, мне сначала нужно затестить сервис.

xeovo Автор

10.08.2023 15:08+4Тогда криптой на сайте https://xeovo.com/#pricing есть помесячная оплата (промокод HABR2023). Крипту можно купить за рубли.

Andrey_Epifantsev

10.08.2023 15:08+1А можно ли ваш VPN настроить на роутере, чтобы можно было подключать произвольные устройства, а не только те, на которые можно установить клиента?

Например у меня есть шлем виртуальной реальности Oculus. Для скачивания обновлений ему нужно подключатся к серверу кампании разработчика, который заблокирован.

Tarakanator

10.08.2023 15:08+1На счёт quest не уверен, но на quest 2 можно ставить обычные APK с андроида. Думаю на андроид клиент появится раньше, чем на роутер(если мы говорим не про стандартные ipsec\wireguard а что-то РКН защищённое)

dartraiden

10.08.2023 15:08Зависит от роутера. Обычный WireGuard поддерживается многими роутерами.

Для Shadowsocks уже нужен роутер или на базе OpenWrt, или с поддержкой Entware (скажем, Keenetic). Xray поддерживается, емнип, только в OpenWrt, но при желании можно попросить, чтобы его собрали в Entware, они все равно берут пакеты из OpenWrt.

13werwolf13

10.08.2023 15:08+2Из-за такого большого арсенала первые проблемы начались с тестированием рабочих GUI клиентов и составлением пользовательских инструкций для каждой операционной системы.

ИМХО

1) не нужны ни GUI клиенты ни инструкции для кучи ОС. приземлять VPN на конечное устройство это накладно и неудобно, гораздо лучше приземлять его на роутер чтобы все в домашней сети без дополнительных настроек могли пользоваться интернетом в полной мере (ну особняком ещё android/ios потому что ну ты же не всегда дома сидишь), поскольку большинство дефолтных прошивок для роутеров не годится их сразу отменяем и целимся на openwrt на которой можно сгородить что угодно, если пользователю нужен интернет он купит себе роутер с поддержкой owrt и прошьёт, если нет то и нет. сделайте репозиторий с пакетами для openwrt и напишите плагин к luci.

2) VPN сервис это конечно прикольная игрушка, но для любого человека имеющего небольшой хотя бы опыт в ИТ и инфобезе недоступная, куда как полезнее была бы возможность развернуть сие чудо на своей vps в гдеугодно.

3) настройка маршрутов: большинство vpn сервисов предлагают тоннель в который заворачивается 0.0.0.0/0 что ломает работу локальных ресурсов, за такое надо руки отрывать.

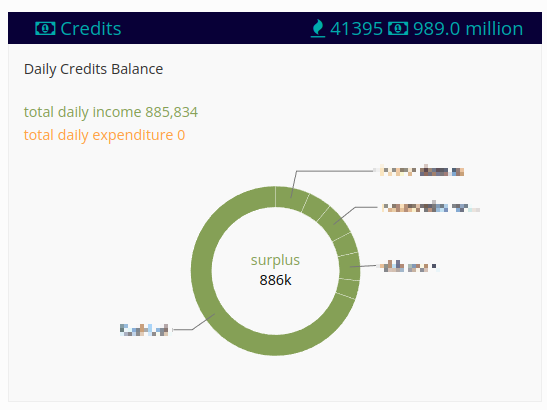

4) не нужно играться с самодельными пробами на базе малинки, есть же ripe atlas probes с уже готовой инфраструктурой, да и в конце концов ту же роль может выполнять ваш клиентский софт на openwrt клиента

да, за получение с них данных надо "платить" внутренними кредитами, но они набиваются в огромных кол-вах быстрее чем тратятся.

ky0

10.08.2023 15:08+5большинство vpn сервисов предлагают тоннель в который заворачивается

0.0.0.0/0 что ломает работу локальных ресурсов, за такое надо руки

отрывать.У локальных диапазонов на хостах должны быть свои, более конкретные маршруты - и тогда ничего 0/0 не поломает.

13werwolf13

10.08.2023 15:08а причём тут локальные диапазоны?

госуслуги, конопоиск.. хренова гора сервисов ломается когда пытаешься зайти на них "из-за бугра"

ky0

10.08.2023 15:08Ваш первый комментарий был про маршрут 0.0.0.0/0 и локальные ресурсы. Локальные ресурсы - это те, которые находятся в одной локальной сети с вами, а вовсе не что-то, абстрактно располагающееся "в той же стране и недоступное из-за рубежа". Недоступным всё это стало по своей воле и руки тут если и ломать - то владельцам ресурсов, а не кому-то, связанному с VPN-сервисами.

Tarakanator

10.08.2023 15:081) не нужны ни GUI клиенты ни инструкции для кучи ОС. приземлять VPN на конечное устройство это накладно и неудобно, гораздо лучше приземлять его на роутер чтобы все в домашней сети без дополнительных настроек могли пользоваться интернетом в полной мере (ну особняком ещё android/ios потому что ну ты же не всегда дома сидишь)

Если приземлять на роутер, то на смартфон не нужно. Т.к. вы можете приземлить смартфон на свой роутер. Зачем вам отдельно маршрутами управлять на смартфоне и роутере(если вы конечно не хотите всё в VPN пулять)

xeovo Автор

10.08.2023 15:08+2Большая часть людей использует простые/дешевые роутеры которые не поддерживают VPN протоколы, или максимум только OpenVPN.

Полностью согласен, напомню что у нас нету фокуса на B2B, так бы сделали отдельную линейку специально под B2B клиентов.

microArt

10.08.2023 15:08Скажите пожалуйста, а можно сделать что-то вроде anonabox? И потом распространить такую прошивку? А то самостоятельно неподготовленному пользователю настроить сложно, а если будет что-то готовое, что потом останется только прошить... Идея с роутером, с которого раздается интернет на все домашние устройства и который сам будет направлять трафик "в обход" - очень мне нравится. А то чувствуется, очень скоро у нас тут все по настоящему заблокируют.

xeovo Автор

10.08.2023 15:08+1Да, можно. Есть компания которая разрабатывает роутеры специально под VPN и уже имеет интеграцию с разными VPN провайдерами

Проблема только в том что они поддерживают только WireGuard и OpenVPN. Мы конечно можем повторить их идею, но с фокусом только на stealth proxy, но для этого понадобится огромное количество ресурсов.

Recosh

10.08.2023 15:08+1А обычное ssh туннелирование тоже блочат? Возможно, если не будет много подключений к одному ip, то тоже как протокол норм ????

Stanislavvv

10.08.2023 15:08+1Китайцы замедляли и блокировали. В РФ - пока ничего не, судя по моим туннелям.

shmutz

10.08.2023 15:08Если не секрет, подскажите, попадают ли под блокировки VPN не открытые на весь инет?

Т.е. клиент с белым IP, сервер снаружи, на фаерволе сервера VPN открыт только для IP клиента. DPI лососнут или нет? В теории должны, ведь маршрутизация бывает ассиметричной и они не могут где-то на магистрали спуфить IP последней мили (спуфить то могут, но ответ им не факт что придёт)

w0lf

10.08.2023 15:08+1По нашуму опыту - попадают. У нас закрытый VPN на OVHCloud, только для сотрудников, по whitelist IP адресов. Ровно также попал под блокировку в понедельник-вторник, когда начались ковровые блокировки. Active probing не пробивает, но похоже было что DPI определяет, что пакет идёт в формате OpenVPN и тупо дропает его.

Antra

10.08.2023 15:08У вас только клиент под разные платформы? Нет ли расширений для Chrome?

Привык, что из одного браузера работаю черз VPN (с буржуйскими ресурсами), а из другого "напрямую" со всякими РБК...

Или в клиенте можно указать "такое-то приложение bypass"?

xeovo Автор

10.08.2023 15:08+1На данный момент расширений для браузера нету. Большая часть клиентов для прокси поддерживают вайтлисты/роутинг/bypass/pac.

bazilxp

10.08.2023 15:08+3Cамое лучшее время проверки качества ВПН Октябрь, обычно в Китаее перед съездом КПСС интернет мега режут ( трафик медленее становится).

Учитывать надо фактор сам по себе интернет "просядает" в определенное время=)

У меня сейчас wireguard крутится с номинальным кол-вом портов 3000 , бывает забаняет меняю порт. Насколько я понял , сама суть бана сводится к конкретному порту (кол-во трафика и время соеденения) . OpenVPN / LTP умерли , IPSEC постепенно забанили...

Ang3el

10.08.2023 15:08+1Вопрос не по теме. Но есть возможность использовать VPN на Windows для определенных приложений ?

xeovo Автор

10.08.2023 15:08+1У нас нет, пока не сделаем свой клиент. А так у других провайдеров фича называется обычно "split tunneling".

dartraiden

10.08.2023 15:08На кинетиках до определенной версии прошивки работала схема "в винде политиками трафик конкретных приложений помечаем метками, а на роутере заворачиваем помеченный трафик в VPN".

По-моему, где-то до версии 3.7 это работало.

slavius

10.08.2023 15:08+1А как можно будет зайти на сайт для оплаты или получения конфигурационного файла, если ваш сайт начнут нормально блокировать за предоставление инструментов обхода блокировок? Или вы договорились с РКН?;)

xeovo Автор

10.08.2023 15:08+2Если что можно через Tor http://xeovok4d6ehoclmlyviwuq7zlmcvucuekhrt2677r33ny2csyd4yldyd.onion/

anzay911

Может быть на черные дни помогут запасы неиспользуемых в обычное время адресов?

xeovo Автор

Да, это как вариант. Главная проблема что в первую очередь отлетают "оптимизированные" сервера для Китайцев и остаются не оптимальные варианты. Плюс целые ASN могут рубить, по этому может не спасти :(

kovalensky

Как насчёт децентрализованного варианта, как в VPN Gate?

Давать пользователям возможность предоставлять свой интернет трафик в помощь, блокировать active probing.

Тогда проблема ASN пропадёт, и ловить будет можно только по отпечаткам протоколов.

xeovo Автор

В теории можно решить данную проблему если мы реализуем то что сказал ниже@Kellis, нужно будет добавить возможность "пожертвовать" свои ноды. Условно сделать отдельный список "Community" серверов.

Особенно будет эффективно если деплой будут делать не только в дата центрах и IP-адреса будут принадлежат физическим лицам.

funca

Будет этакий Tor 2.0, и с тем же логическим финалом, как только решение выйдет в массы и львиная доля выходных нод станет принадлежать физическим лицам в штатском. По сути это задача двух генералов.