18 сентября издание 404media опубликовало интересный репортаж из казино группы MGM в Лас-Вегасе (США). Ранее эта компания, управляющая 14 отелями и казино в столице азартных игр, подверглась атаке кибервымогателей, которые потребовали выкуп за восстановление работоспособности ее IT-систем. Другая подобная организация, Caesars, подверглась аналогичной атаке, но в итоге решила заплатить выкуп в размере 15 миллионов долларов. Репортаж 404media предоставляет достаточно редкую возможность узнать, каковы могут быть последствия успешной, деструктивной кибератаки на публичный бизнес.

Хочется добавить «публичный бизнес, зависящий от IT», но на самом деле трудно представить себе организацию, которая от современных технологий не зависела бы. Главная мысль публикации заключается в том, что для посетителей казино MGM кибератака привела к ряду относительно мелких неудобств. А вот для сотрудников компании недоступность множества компьютерных систем превратилась в настоящий кошмар. Многие ранее автоматизированные операции пришлось проводить вручную — от контроля доступа в гостиницы до продажи фаст-фуда.

Об атаке на MGM стало известно 11 сентября. С тех пор компания несколько раз заявляла, что последствия атаки удалось преодолеть, хотя на самом деле множество сервисов по-прежнему не работали. Характерным примером такого сервиса является онлайн-заселение в отель с возможностью открыть дверь в номер с помощью приложения на телефоне. Эта система не работала как минимум 10 дней, и сотрудникам гостиниц в Лас-Вегасе пришлось вернуться к стандартной практике выдачи обычных ключей для доступа в номера.

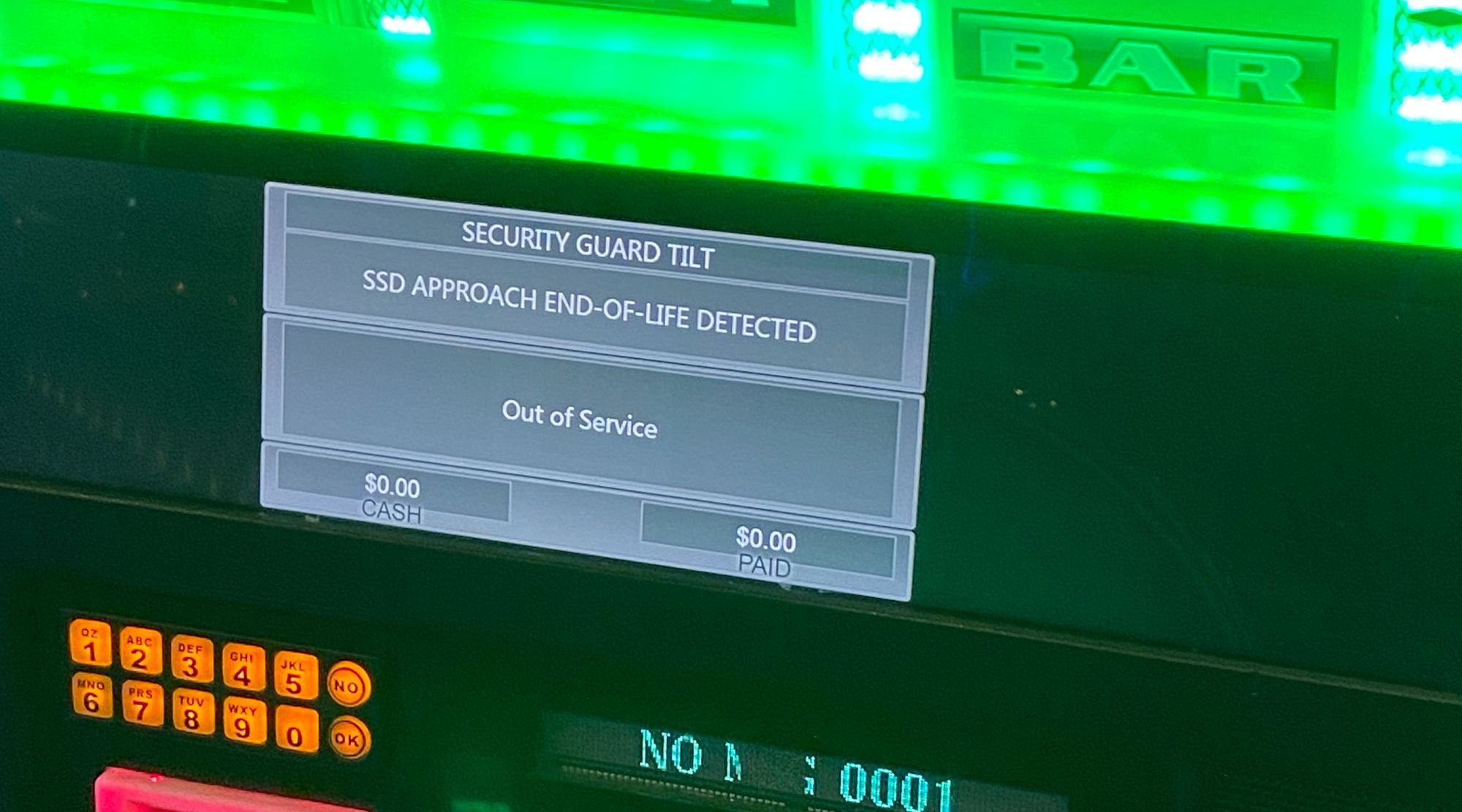

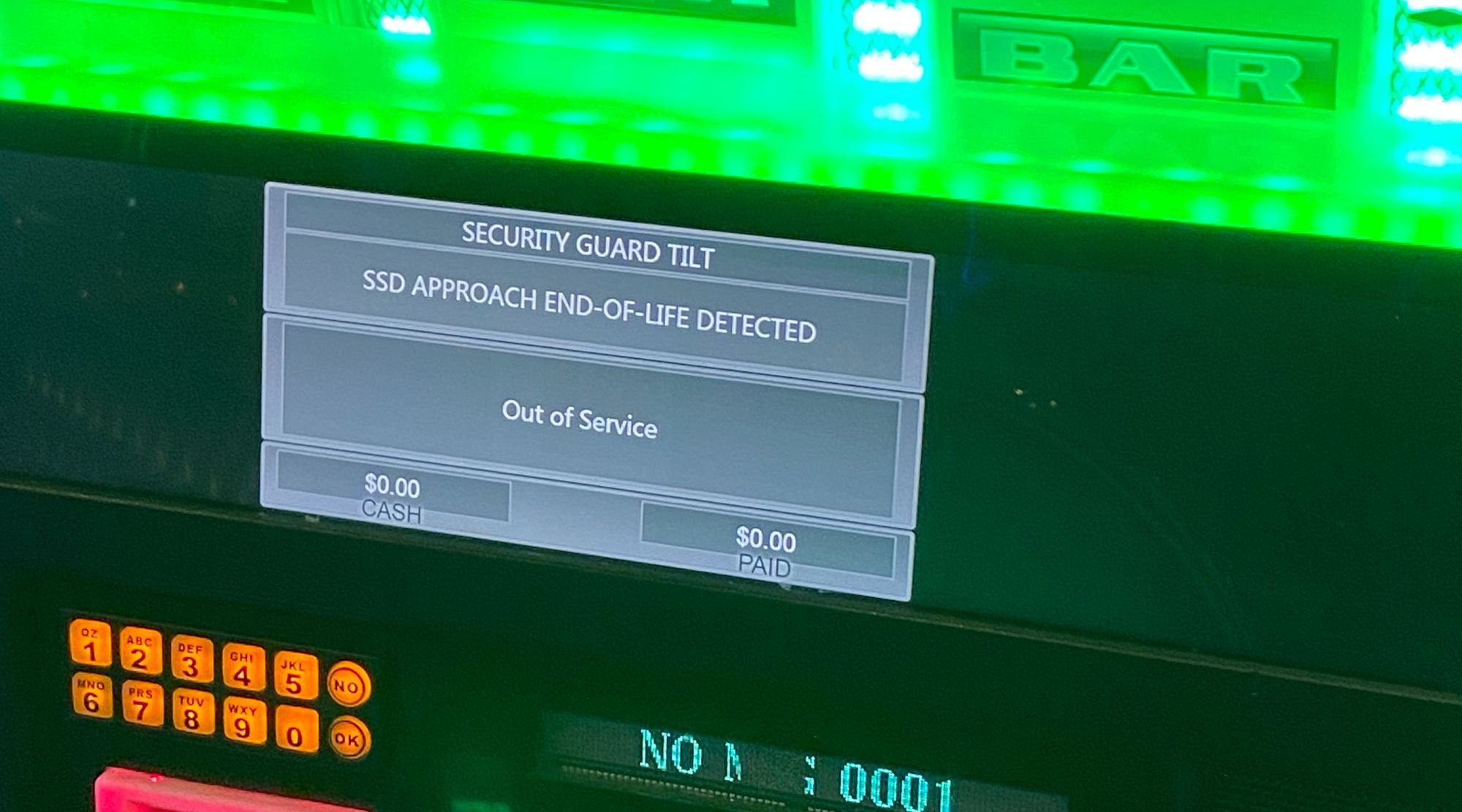

К шестому дню после атаки в казино MGM не работала значительная часть игровых автоматов: они были либо выключены, либо выдавали набор сообщений об ошибках, как показано на скриншоте в начале статьи. В фуд-корте не работали автоматы для заказа еды. Сотрудники, ранее принимавшие заказы вручную, были сокращены еще при установке автоматизированной системы, и в результате на восемь точек фаст-фуда приемом заказов занимались два человека. Кассовые аппараты при приеме платежей либо работали в офлайн-режиме, либо не работали вовсе, что вынуждало сотрудников записывать данные о транзакциях вручную. В пунктах обмена денег на игровые жетоны на всякий случай были подготовлены древние автоматы для снятия физических «отпечатков» с кредитных карт, которые были в ходу лет 40–50 назад.

Те игровые автоматы, которые все же работали, требовали внесения наличных денег и периодически зависали, в той или иной степени пострадав от взлома. Репортер 404media рассказывает в статье о гостях, которые искали сотрудника, чтобы получить выигрыш или просто вернуть застрявшие в автомате деньги. Такие сотрудники, если появлялись на горизонте, таскали с собой большие пачки наличных денег и записывали транзакции в тетрадку. Пожалуй, наиболее интересным наблюдением статьи является отсутствие какой-либо закономерности в видимых со стороны последствиях кибератаки: автоматы одного типа, стоящие по соседству, могли быть полностью рабочими или совершенно сломанными. Всевозможные проблемы вылезали в самых неожиданных местах и приводили к разнообразным последствиям — от невозможности внесения средств до (что хуже) невозможности их вывода.

В дополнение ко всему вышеописанному, прекрасной художественной иллюстрацией взлома стал большой цифровой экран у казино MGM Aria, который то ли сам по себе, то ли в результате атаки проигрывал видео с заметными цифровыми артефактами.

Эксперты «Лаборатории Касперского» опубликовали отчет об эволюции угроз для IoT-устройств в 2023 году. По данным с ханипотов, большинство атак по-прежнему представляют собой попытки использовать дефолтный пароль доступа по протоколу Telnet. Только 2,09% обращений пытались делать то же самое по протоколу SSH. Большинство зараженных устройств, используемых для дальнейшего расширения ботнетов, находятся в Китае, Индии и США.

Команда Threat Analysis Group компании Google совместно с Citizen Lab обнаружила новый вектор атаки на устройства Apple. Три уязвимости zero-day совместно позволяют сначала выполнять произвольный код в браузере Safari, а затем обойти системы защиты и повысить привилегии до максимального уровня. Уязвимости закрыты в iOS 16.7 и 17.0.1.

Свежее исследование показывает, как кибермошенники эксплуатируют инфраструктуру гостиниц. После взлома компьютерных сетей отеля организаторы атаки рассылают гостям сообщения о «специальной акции», в которых содержится ссылка на фейковую копию сервиса Booking.com, и при успешной атаке похищают средства с кредитной карты.

BleepingComputer приводит пример того, как одни киберпреступники пытаются взломать других. В сети был замечен поддельный эксплойт для недавно обнаруженной уязвимости в архиваторе WinRAR. Вместо кода, который может быть использован в кибератаках, распространялся кейлоггер.

Хочется добавить «публичный бизнес, зависящий от IT», но на самом деле трудно представить себе организацию, которая от современных технологий не зависела бы. Главная мысль публикации заключается в том, что для посетителей казино MGM кибератака привела к ряду относительно мелких неудобств. А вот для сотрудников компании недоступность множества компьютерных систем превратилась в настоящий кошмар. Многие ранее автоматизированные операции пришлось проводить вручную — от контроля доступа в гостиницы до продажи фаст-фуда.

Об атаке на MGM стало известно 11 сентября. С тех пор компания несколько раз заявляла, что последствия атаки удалось преодолеть, хотя на самом деле множество сервисов по-прежнему не работали. Характерным примером такого сервиса является онлайн-заселение в отель с возможностью открыть дверь в номер с помощью приложения на телефоне. Эта система не работала как минимум 10 дней, и сотрудникам гостиниц в Лас-Вегасе пришлось вернуться к стандартной практике выдачи обычных ключей для доступа в номера.

К шестому дню после атаки в казино MGM не работала значительная часть игровых автоматов: они были либо выключены, либо выдавали набор сообщений об ошибках, как показано на скриншоте в начале статьи. В фуд-корте не работали автоматы для заказа еды. Сотрудники, ранее принимавшие заказы вручную, были сокращены еще при установке автоматизированной системы, и в результате на восемь точек фаст-фуда приемом заказов занимались два человека. Кассовые аппараты при приеме платежей либо работали в офлайн-режиме, либо не работали вовсе, что вынуждало сотрудников записывать данные о транзакциях вручную. В пунктах обмена денег на игровые жетоны на всякий случай были подготовлены древние автоматы для снятия физических «отпечатков» с кредитных карт, которые были в ходу лет 40–50 назад.

Те игровые автоматы, которые все же работали, требовали внесения наличных денег и периодически зависали, в той или иной степени пострадав от взлома. Репортер 404media рассказывает в статье о гостях, которые искали сотрудника, чтобы получить выигрыш или просто вернуть застрявшие в автомате деньги. Такие сотрудники, если появлялись на горизонте, таскали с собой большие пачки наличных денег и записывали транзакции в тетрадку. Пожалуй, наиболее интересным наблюдением статьи является отсутствие какой-либо закономерности в видимых со стороны последствиях кибератаки: автоматы одного типа, стоящие по соседству, могли быть полностью рабочими или совершенно сломанными. Всевозможные проблемы вылезали в самых неожиданных местах и приводили к разнообразным последствиям — от невозможности внесения средств до (что хуже) невозможности их вывода.

В дополнение ко всему вышеописанному, прекрасной художественной иллюстрацией взлома стал большой цифровой экран у казино MGM Aria, который то ли сам по себе, то ли в результате атаки проигрывал видео с заметными цифровыми артефактами.

Что ещё произошло

Эксперты «Лаборатории Касперского» опубликовали отчет об эволюции угроз для IoT-устройств в 2023 году. По данным с ханипотов, большинство атак по-прежнему представляют собой попытки использовать дефолтный пароль доступа по протоколу Telnet. Только 2,09% обращений пытались делать то же самое по протоколу SSH. Большинство зараженных устройств, используемых для дальнейшего расширения ботнетов, находятся в Китае, Индии и США.

Команда Threat Analysis Group компании Google совместно с Citizen Lab обнаружила новый вектор атаки на устройства Apple. Три уязвимости zero-day совместно позволяют сначала выполнять произвольный код в браузере Safari, а затем обойти системы защиты и повысить привилегии до максимального уровня. Уязвимости закрыты в iOS 16.7 и 17.0.1.

Свежее исследование показывает, как кибермошенники эксплуатируют инфраструктуру гостиниц. После взлома компьютерных сетей отеля организаторы атаки рассылают гостям сообщения о «специальной акции», в которых содержится ссылка на фейковую копию сервиса Booking.com, и при успешной атаке похищают средства с кредитной карты.

BleepingComputer приводит пример того, как одни киберпреступники пытаются взломать других. В сети был замечен поддельный эксплойт для недавно обнаруженной уязвимости в архиваторе WinRAR. Вместо кода, который может быть использован в кибератаках, распространялся кейлоггер.