Рады приветствовать вас уже в шестой статье цикла «Континент 4 NGFW Getting Started 2.0» на образовательном портале TS University!

В предыдущей статье мы детально изучили веб-фильтрацию: настраивали фильтрацию по SNI, работали с Web/FTP фильтрацией, тестировали потоковый антивирус.

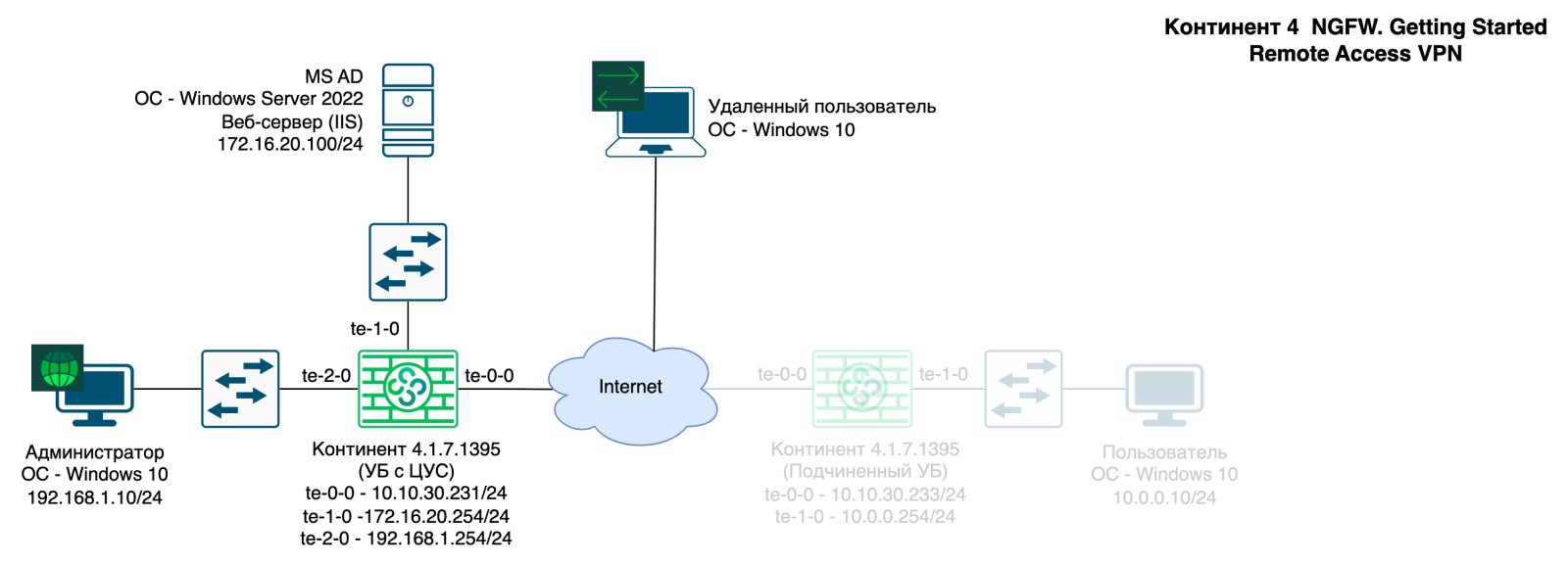

В этом материале мы в подробностях рассмотрим организацию VPN-сети (Site-to-Site, Remote Access).

Схемы подключений и используемые виртуальные машины будут меняться в зависимости от темы.В каждой теме для удобства отдельно будет указан перечень необходимых виртуальных машин и представлена схема.

Видеоурок по данной статье вы можете найти тут

Режимы работы

Перед разбором режимов работы VPN на Континент 4 NGFW стоит поговорить про протокол шифрования. Он довольно нестандартный и является разработкой компании «Код Безопасности».

Для шифрования данных используется алгоритм ГОСТ Р 34.12−2018 (Магма) в режиме гаммирования с обратной связью по шифртексту по ГОСТ Р 34.13−2018. Имитозащита данных осуществляется на базе ГОСТ Р 34.12−2018 (Магма) в режиме выработки имитовставки

На текущий момент решение не подразумевает интеграцию со сторонними криптосетями.

Континент 4 NGFW нельзя связать по VPN ни с одним сторонним решением (в т.ч. с АПКШ «Континент 3»). Все узлы безопасности, участвующие в организации VPN-соединения, должны быть подчинены единому ЦУС.

Решение сложившейся ситуации будет предложено в версии Континент 4.2, где произойдет отказ от проприетарного модуля шифрования и переход на алгоритмы IPsec и IPsec ГОСТ. Это позволит устанавливать защищенные соединения между Континент 4 NGFW и решениями сторонних производителей (в т.ч. по требованиям к ГОСТ-шифрованию).

На момент написания статьи Континент 4 NGFW поддерживает три режима функционирования VPN:

L3VPN: создание защищенного канала связи между двумя узлами безопасности. При передаче трафика из одной защищаемой сети в другую в узлах безопасности выполняется зашифрование данных до того, как они попадут в туннель, и расшифрование этих данных после того, как они туннель покинут

L2VPN: представляет собой виртуальный коммутатор, объединяющий сетевые интерфейсы узлов безопасности в распределенный сетевой мост. При добавлении портов разных узлов безопасности в один виртуальный коммутатор между такими узлами безопасности автоматически создаются VPN-туннели, обеспечивающие безопасную передачу Ethernet-кадров. Данный режим не поддерживает работу в кластере!

Удаленный доступ: позволяет организовать удаленный доступ к ресурсам сети из сетей, не входящих в состав защищаемых сегментов

Шифрованный трафик будет передаваться по протоколу UDP, используя порты из диапазона 10 000−10 255. Локальные IP-адреса отправителя и получателя не отображаются, и размер пакета составляет 126 байт. Убедитесь, что ваш провайдер не блокирует данные порты.

Давайте подробно разберем каждый из режимов в следующих главах.

L3VPN S2S

VPN-сети в данном режиме могут быть построены по двум топология: «звезда» и «полносвязная цепь».

В полносвязной сети VPN-туннели создаются между каждой парой узлов безопасности.

В топологии «звезда» один из узлов безопасности является центральным. Все остальные узлы могут создавать туннель только с центральным узлом.

Настройка L3VPN на Континент 4 NGFW весьма простая.

Для её проведения администратору необходимо:

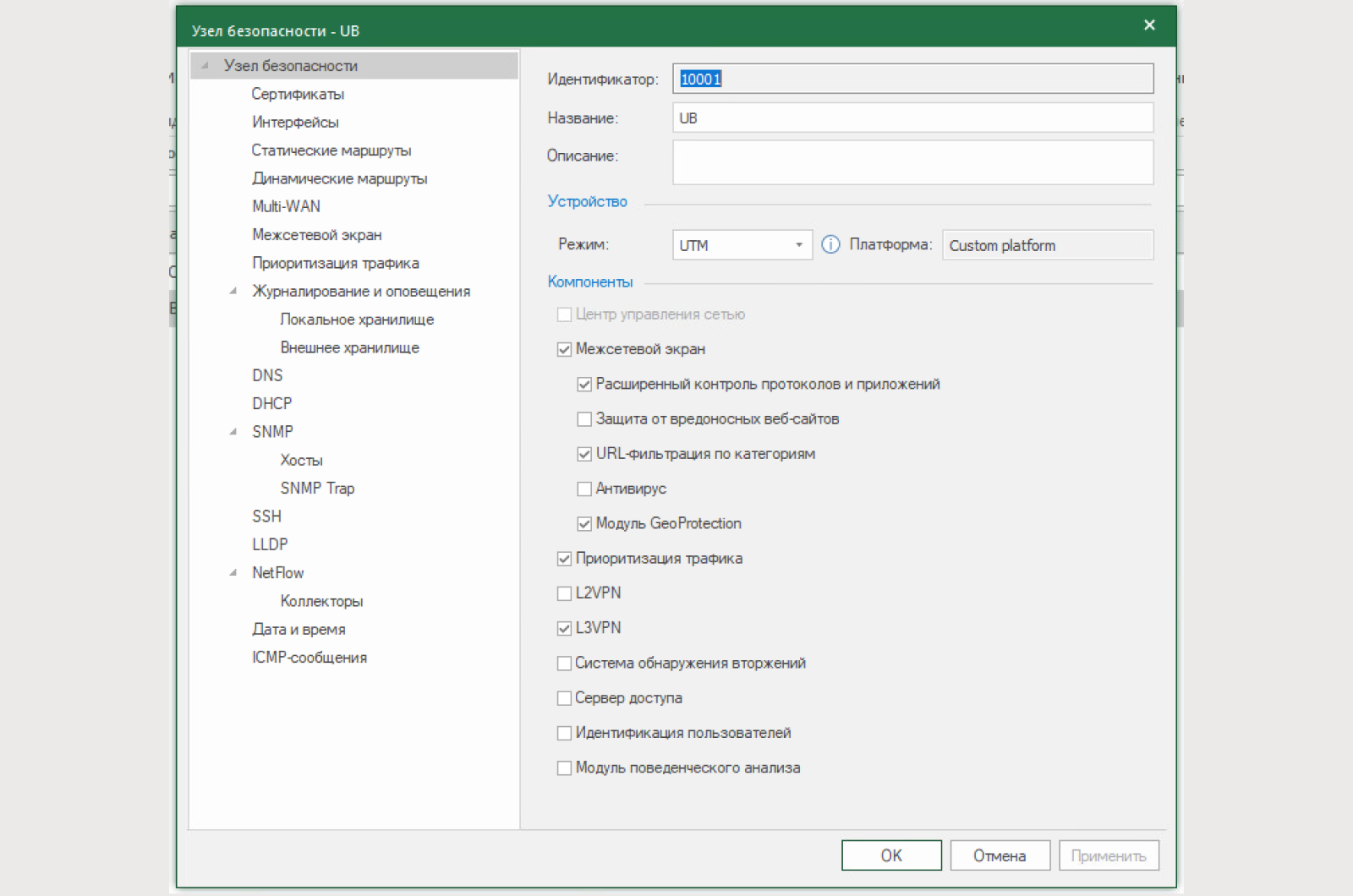

Активировать компонент L3VPN в свойствах УБ (по умолчанию «активирован»);

Назначить интерфейсам тип «Внешний» (хоть один интерфейс должен иметь данный тип);

Создать и настроить виртуальную частную сеть в Менеджере конфигурации;

Создать правила фильтрации, разрешающее прохождение трафика между защищаемыми сетями

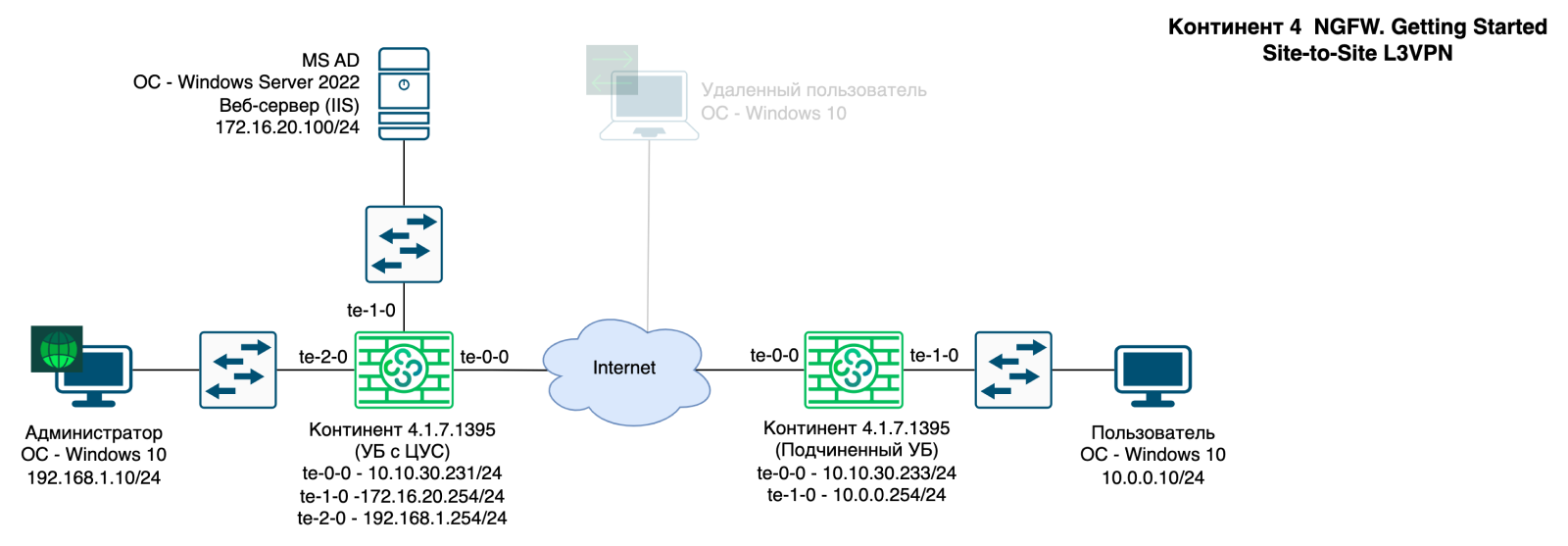

Все используемые в данной главе виртуальные машины вы можете увидеть в представленной структурной схеме:

Перейдем к настройке:

1) Убеждаемся, что на обоих Узлах безопасности активирован компонент L3VPN

2) Ранее мы уже настраивали УБ с ЦУС и его типы интерфейсов.

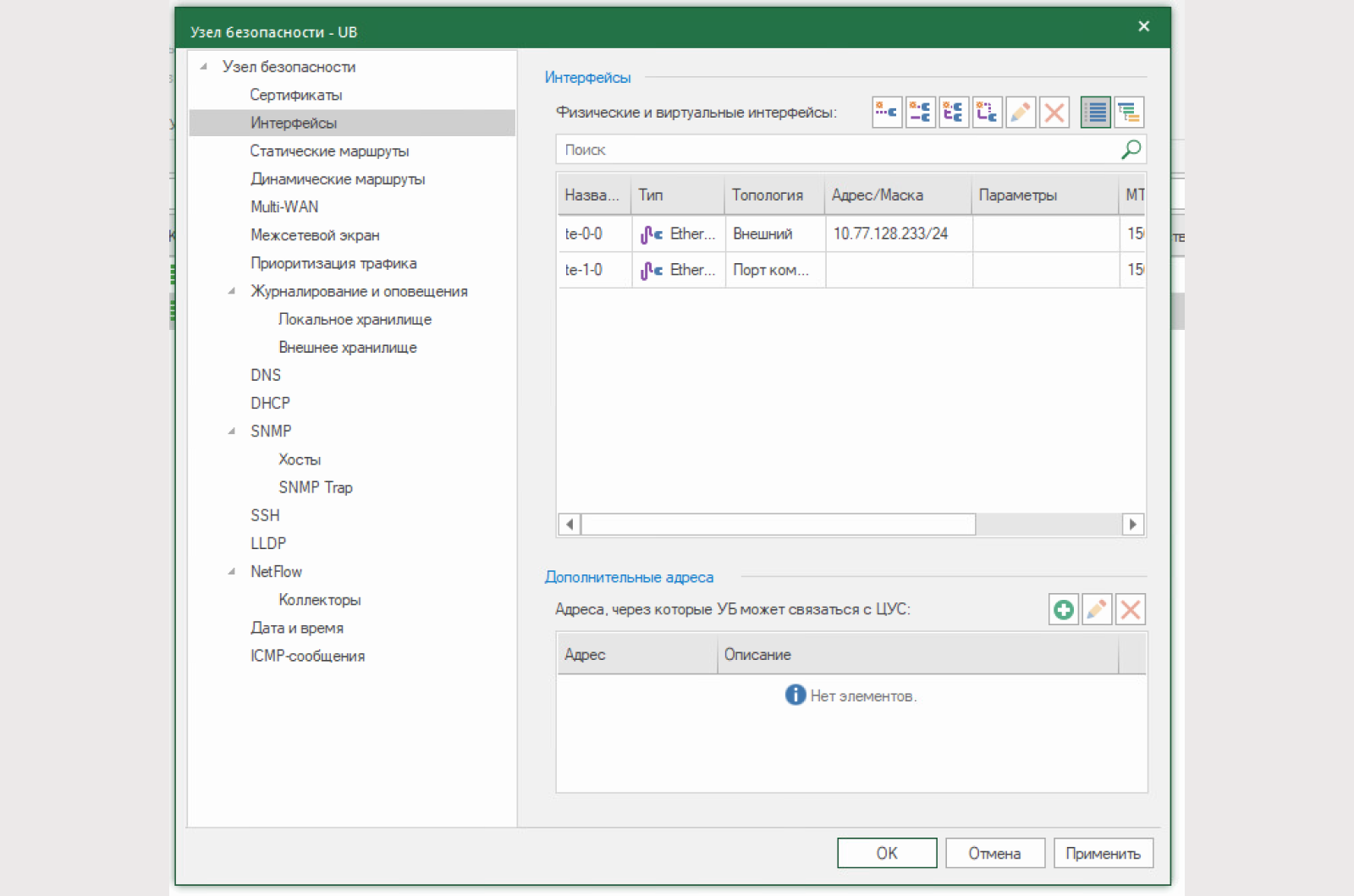

Дополнительно настройте интерфейсы у УБ. Обязательно необходим хотя бы один интерфейс с топологией «Внешний». Это ключевое условие работы шифратора.

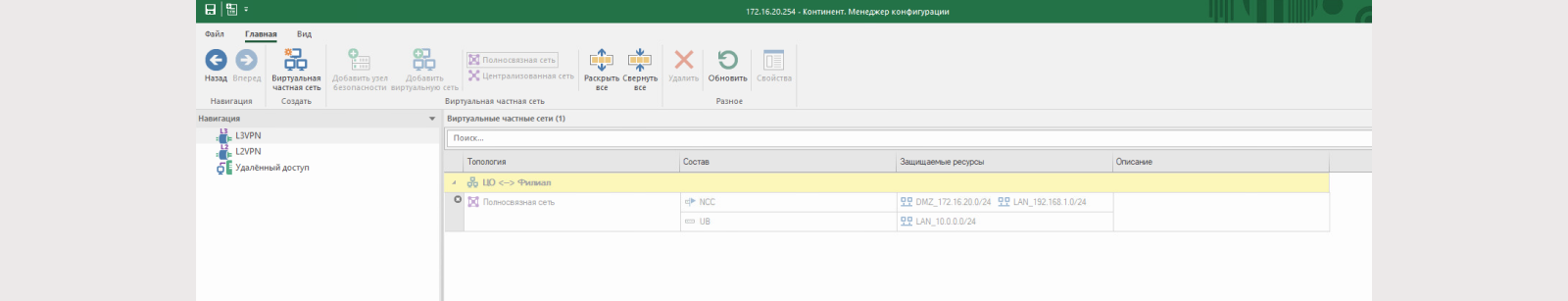

3) Переходим в раздел «Виртуальные частные сети — L3VPN — Виртуальная частная сеть — Полносвязная сеть».

Включаем в состав два Узла безопасности: УБ с ЦУС (NCC) и подчиненный УБ (UB):

Добавляем защищаемые ресурсы.

Добавить их можно путем «перетаскивания» из списка объектов ЦУС (режим Drag&Drop):

4) Ранее у нас уже были созданы правила фильтрации для связи между Центральным офисом и филиалом по протоколам ICMP.

Давайте расширим его:

С центрального офиса разрешена передача данных по протоколам ICMP, RDP, HTTP и TLS;

С филиала разрешена передача данных по ICMP, HTTP и TLS.

Сохраним и установим политику на оба Узла безопасности. VPN соединение между УБ поднимется буквально сразу.

Проверить его состояние можно в Системе мониторинга: «Структура — УБ — Активные соединения VPN»

Проверим работу канала. Запустим RDP сессию до Пользователя в филиале, а также ping в обе стороны.

Параллельно зайдем в локальное меню УБ с ЦУС и снимем дам трафика. Передача трафика идет по портам из диапазона 10 000−10 255 между Узлами безопасности. Шифратор работает.

Проверим, что пользователь может открыть IIS нашего Windows Server. В случае успеха откроется стандартная веб-страница IIS.

L2VPN S2S

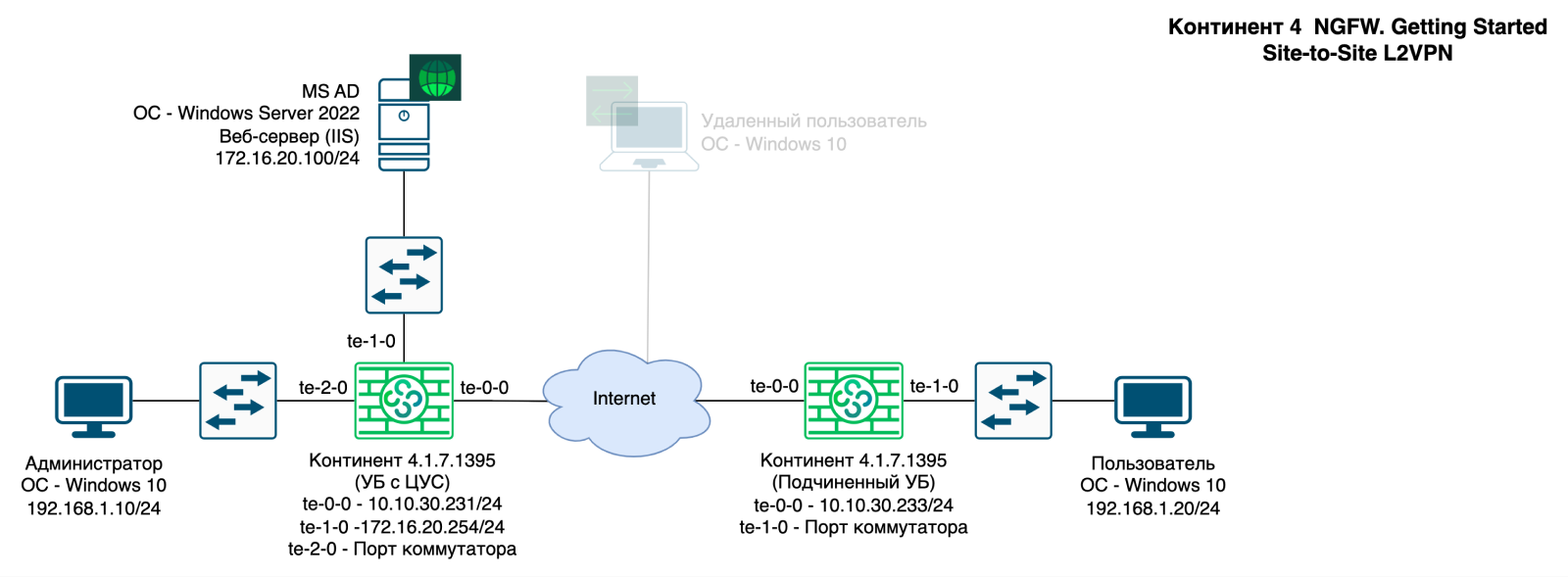

Немного изменим схему.

Менеджер конфигурации будет установлен на MS AD.

АРМ удаленного пользователя сменит свой сетевой адрес. Сменится тип switch у VM.

Структурная схема с VM для данной статьи

Distibuted Switches не подойдут.

Используем Port Group на ESXi для эмуляции работы портов коммутатора.

Настройка данного компонента состоит из следующей последовательности:

Активировать компонент L2VPN

Перевести порт в топологию «Порт криптокоммутатора»

Создать виртуальный коммутатор

1) Активируем компонент L2VPN на обоих Узлах безопасности (между которыми будет строится связь).

2) Меняем топологию интерфейса на «Порт коммутатора» на обоих Узлах безопасности

Перед созданием виртуального коммутатора отключим правило для L3VPN. Сейчас оно нам не нужно.

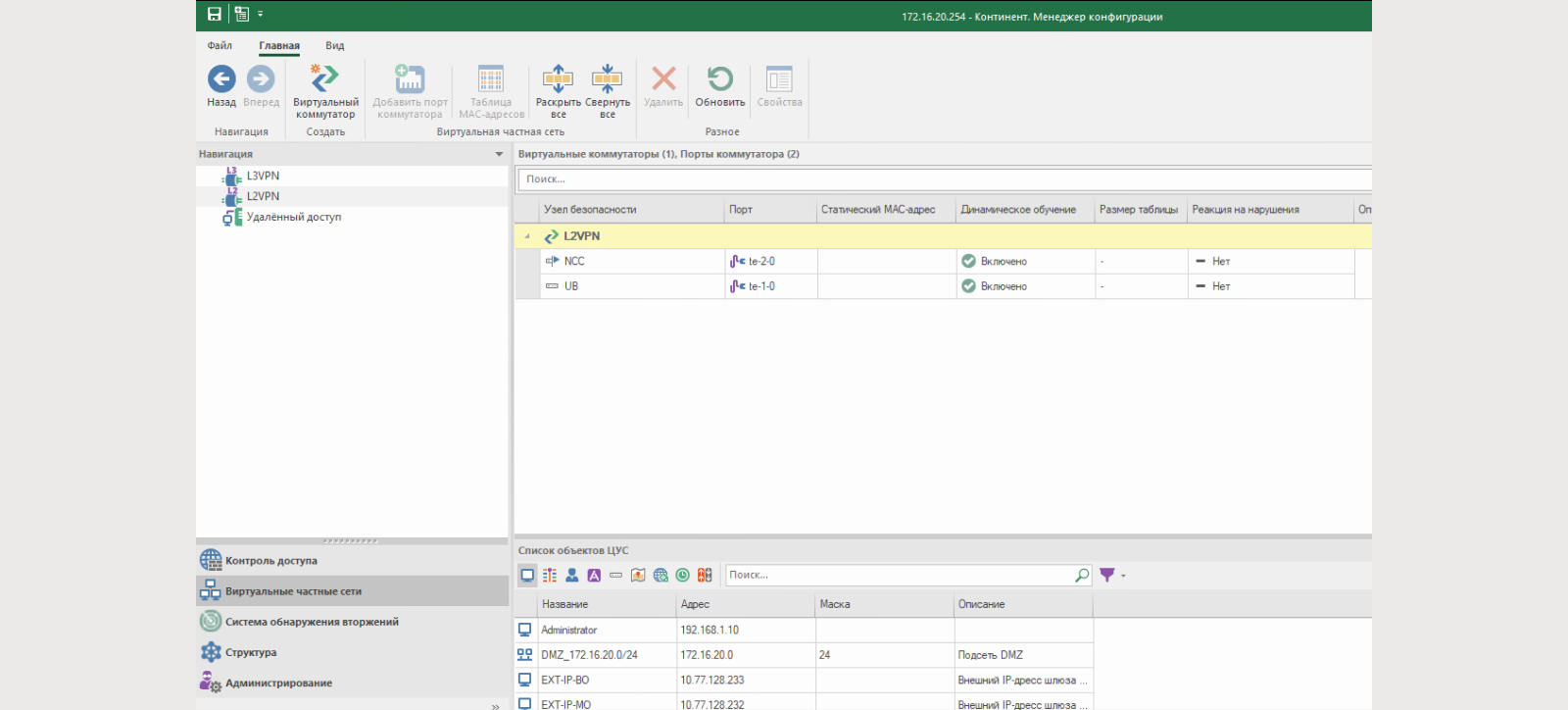

3) Создаем виртуальный коммутатор.

Для этого переходим «Виртуальные частные сети — L2VPN -Виртуальный коммутатор». Обратите внимание на то, что есть несколько типов параметров.

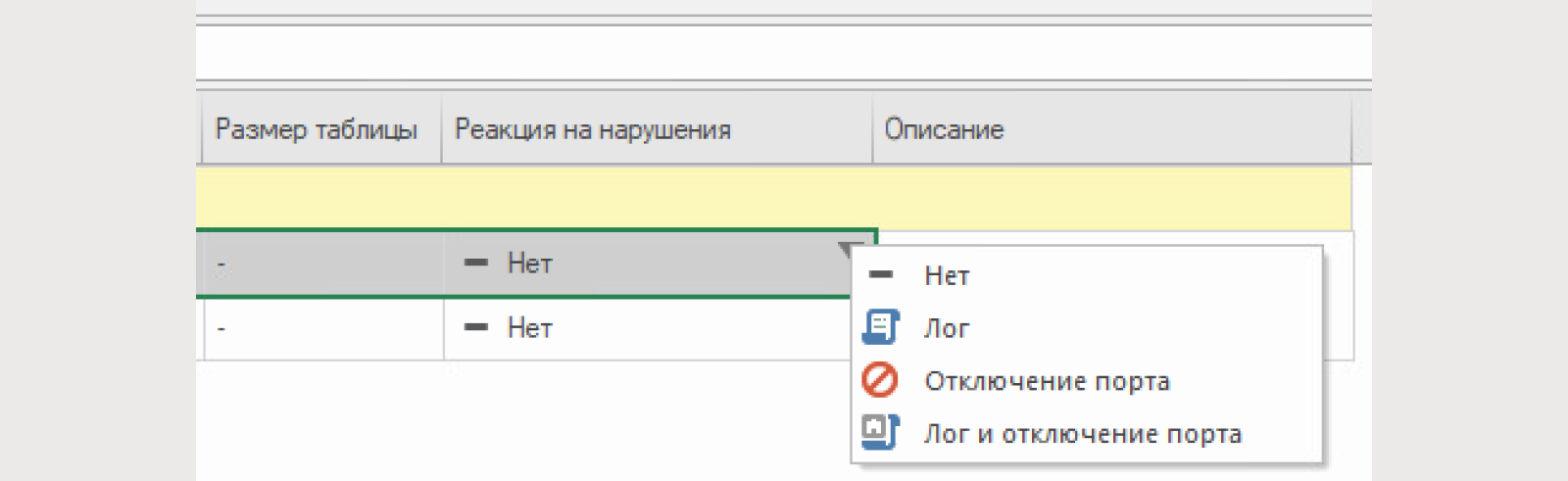

Для режима L2VPN существует механизм защиты, основанный на таблице MAC-адресов.

В случае если вы сделаете таблицу MAC-адресов статической после обучения, то можно будет логировать, отключать порт или логировать и отключать порт при подключении нового устройства.

Сохраним и установим политику.

Проверим работоспособность. Подключимся к станции удаленного пользователя в филиале и запустим ping в обе стороны.

Проверим из локального меню Узла Безопасности, что передача трафика идет по портам 10 000−10 255. Передача идет по данным портам — это работает шифратор.

Как видим, L2VPN работает, пользователи могут обмениваться трафиком. Сеть для них «плоская», однако по факту между ними может быть любое расстояние. Дополнительно отметим, что Континент 4 NGFW может совмещать в себе функционал L3VPN и L2VPN.

После проверки L2VPN вернем стенд в исходное состояние (до главы L2VPN)

RA VPN

Remote Access VPN используется для подключения удаленных пользователей с установленным VPN клиентом.

В Континент 4 NGFW подключение удаленных пользователей является отдельно лицензируемым компонентом (1 конкурентное подключение — 1 лицензия).

На момент написания данной статьи поддерживается сразу два VPN-клиента: СКЗИ «Континент-АП» и СКЗИ «Континент ZTN-клиент».

СКЗИ «Континент-АП» прошел сертификацию ФСБ, однако развитие данного продукта окончено.

Дальнейшее развитие получит «Континент ZTN-клиент», проходящий сертификацию ФСБ. Его преимуществом является поддержка новых ОС, объединение СКЗИ «Континент-АП» и СКЗИ «Континент-TLS» в одном приложении и развитие концепции ZTNA.

На текущий момент СКЗИ «Континент-АП» и СКЗИ «Континент ZTN-клиент» доступны на всех основных ОС, включающих в себя:

Microsoft (Windows 8, 10, 11)

Linux (в т.ч. российские дистрибутивы: Astra, ALT, REDOS и др.)

Android (до 13 версии);

iOS;

ipadOS;

MacOS (M1+M2);

Аврора

Удаленные пользователи в Континент 4 NGFW могут авторизовываться двумя методами:

По сертификатам: доступно только для подключения локальных пользователей в базе ЦУС. Персональные сертификаты ГОСТ;

По паролям: доступно для подключения локальных и доменных пользователей

Подключение по сертификатам является наиболее безопасным способом, однако недоступно для пользователей доменных групп. В случае единичных подключений разумно использовать сертификаты, а при организации массового доступа — пароли.

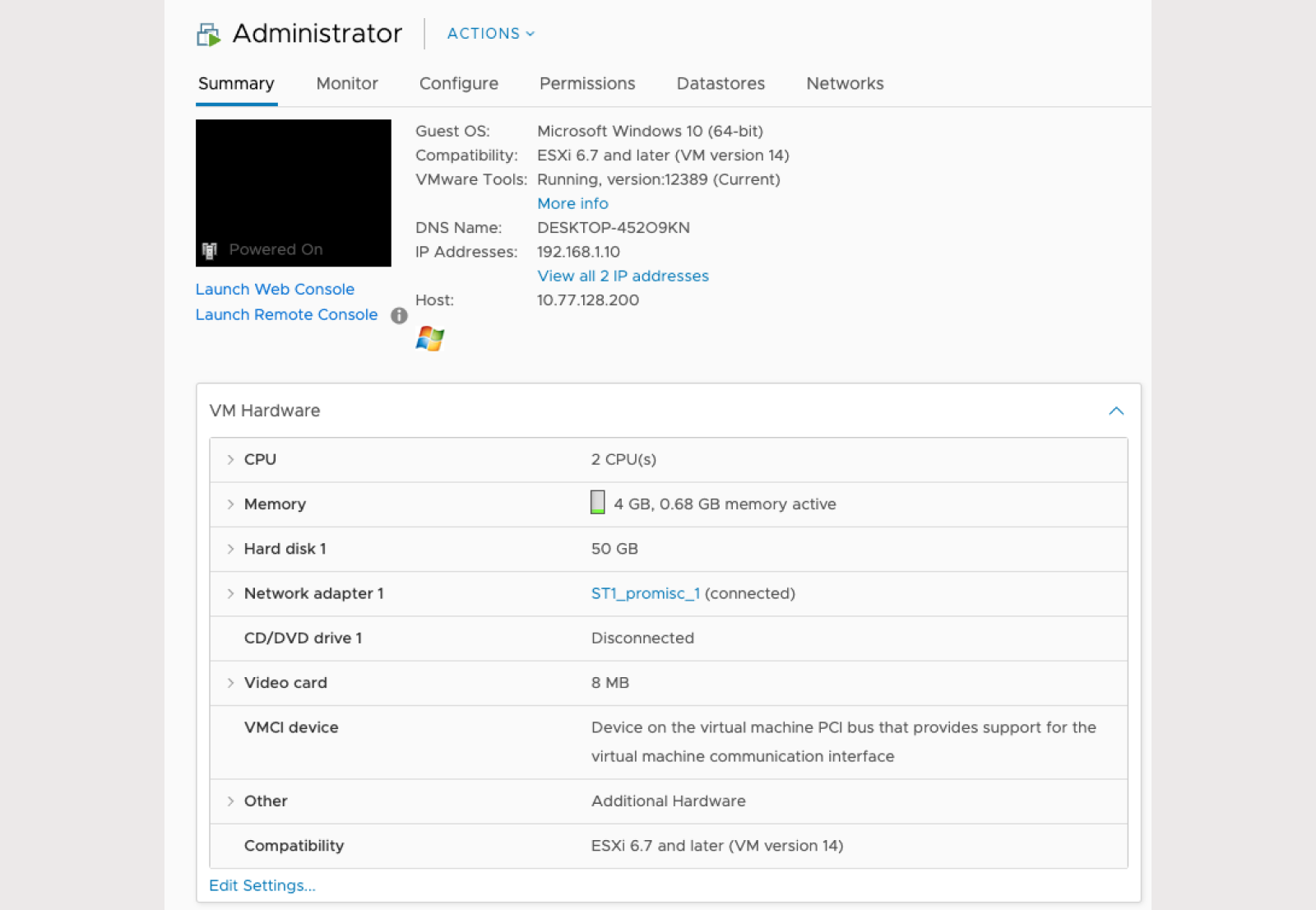

Все используемые в данной главе виртуальные машины вы можете увидеть в представленной ниже структурной схеме:

Для настройки Сервера доступа (СД) необходимо выполнить следующие действия:

Выпустить сертификат СД

Добавить сертификат СД на УБ

Создать пользователя

Выпустить пользовательский сертификат

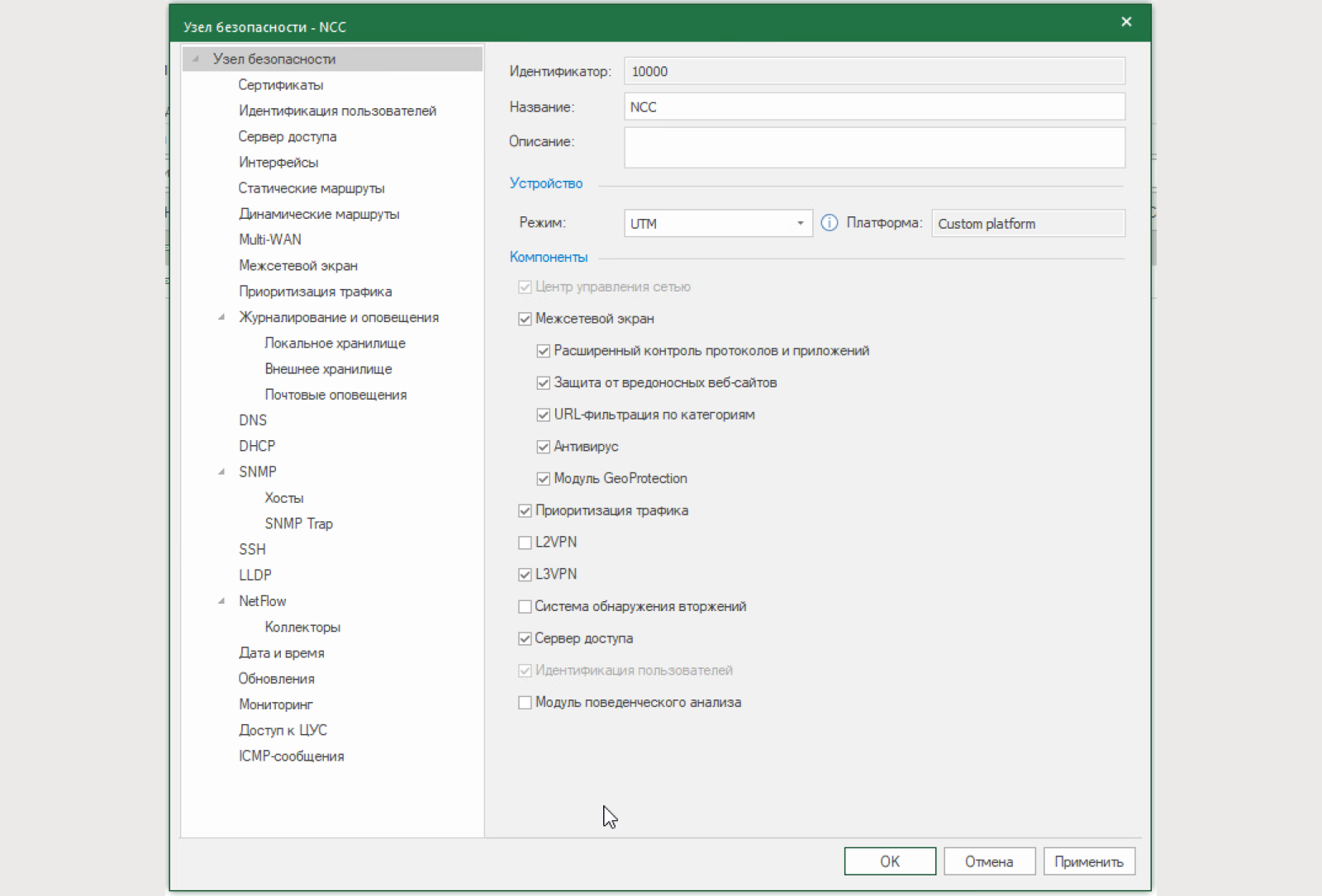

Активировать компонент «Сервер доступа» на УБ

Настроить компонент «Сервер доступа»

Экспортировать профиль пользователя абонентского пункта (АП)

Создать правило удаленного доступа

Создать правило на межсетевом экране

1) Выпустим сертификат сервера доступа с параметрами:

Тип сертификата: сервер доступа;

Название: IP-адрес внешнего интерфейса или DNS-запись с резолвом во внешний адрес;

Остальные данные произвольно;

Корневой сертификат: ранее созданный ГОСТ сертификат

Мы настоятельно не рекомендуем использовать корневой сертификат ГОСТ, который используется для управления ЦУС и УБ, в качестве корневого сертификата для RA VPN! Рекомендуется создать отдельный корневой сертификат ГОСТ для RA VPN!

2) Добавим созданный сертификат СД к Узлу безопасности с ЦУСом

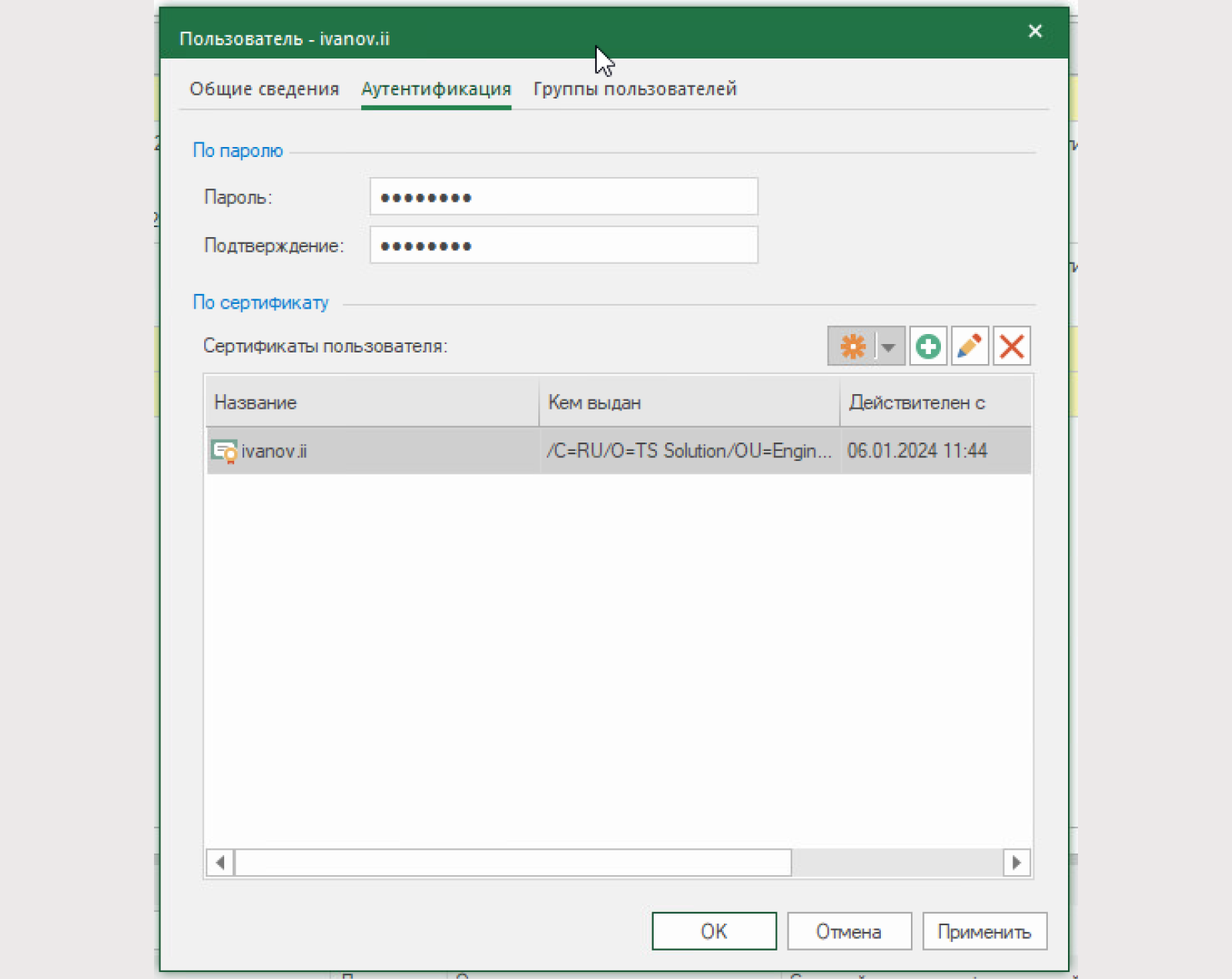

3) Нового пользователя создавать не станем. В качестве пользователя используем ранее созданного пользователя ivanov.ii.

4) Выпустим пользовательские сертификаты.

Для этого откроем свойства пользователя, затем перейдем в раздел «Аутентификация» и создадим сертификат.

В сертификате заполняем следующие данные:

Тип сертификата: Пользователь;

Данные о владельце сертификата произвольно;

Корневой сертификат: корневой сертификат ГОСТ, которым подписан сертификат Сервера Доступа (СД);

Экспортировать в файл произвольно

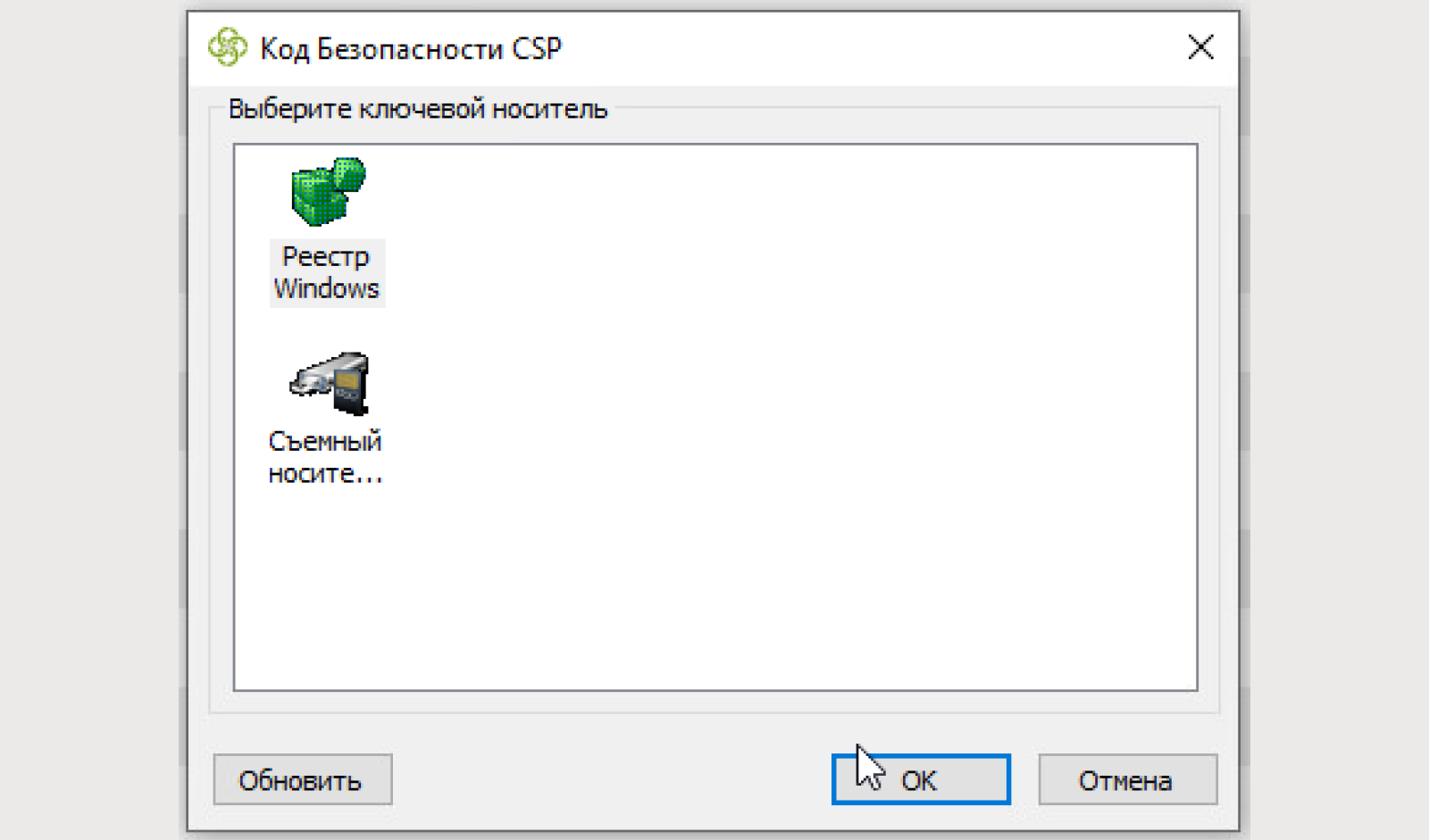

В открывшемся окне Код Безопасности CSP введите пароль на криптоконтейнер.

В нем будет хранится закрытая часть ключа сертификата. Этот пароль будет в дальнейшем изменен на компьютере удаленного пользователя. В качестве ключевого носителя можно выбрать реестр Windows.

Сертификат успешно создан. Можно приступать к дальнейшим шагам

5) Активируем компонент «Сервер доступа» на Узле безопасности с ЦУС

6) Выполним настройку СД:

Порт подключение, максимальное ожидание не активной сессии и другие параметры — по умолчанию.

Серверы DNS:

Предпочитаемый — 172.16.20.100;

Альтернативный — 77.88.8.8

Пулы адресов — 192.168.2.0/24

В пул адресов 192.168.2.0/24 добавьте пользователя ivanov.ii.

Выдача адреса: «Автоматически».

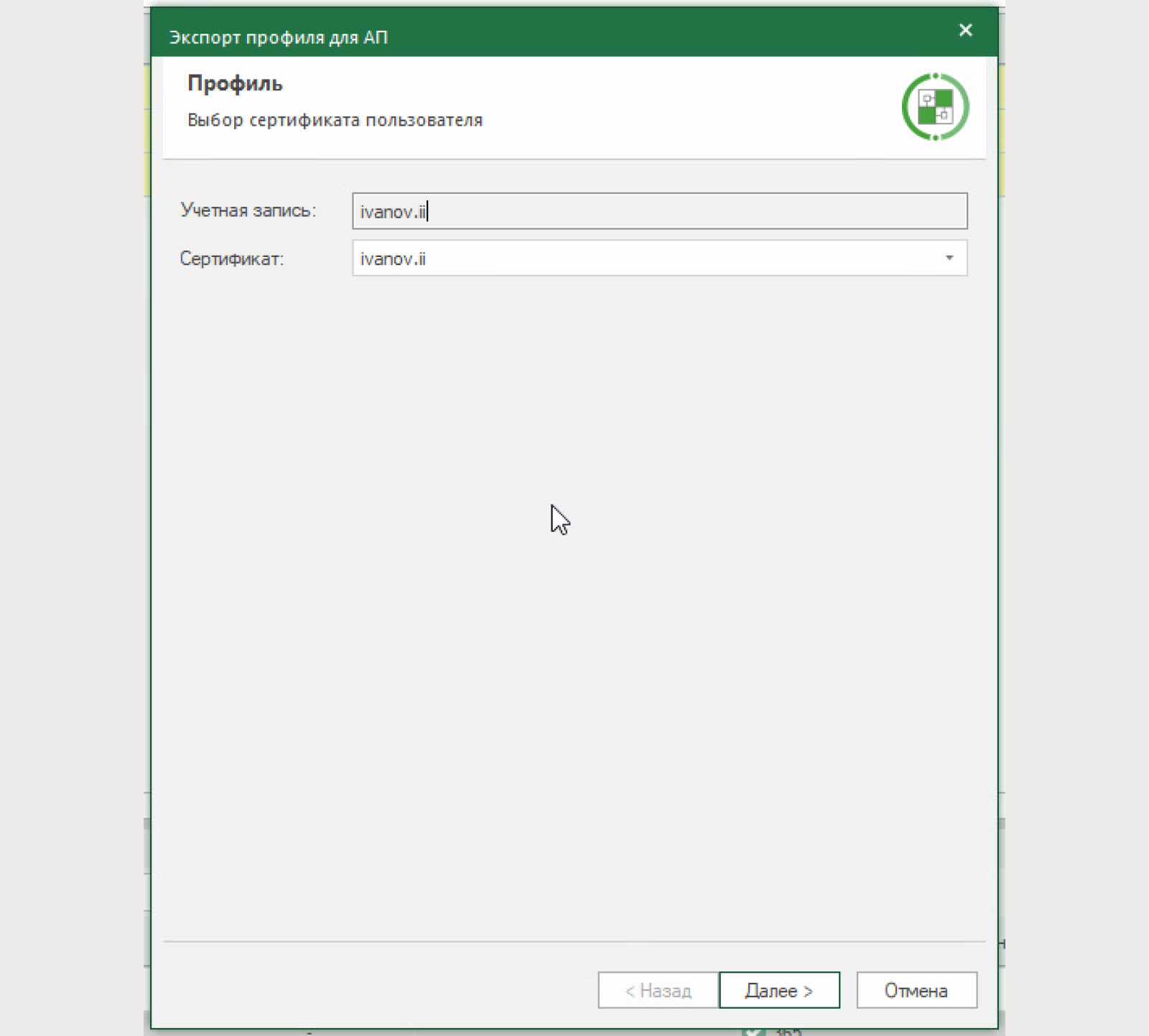

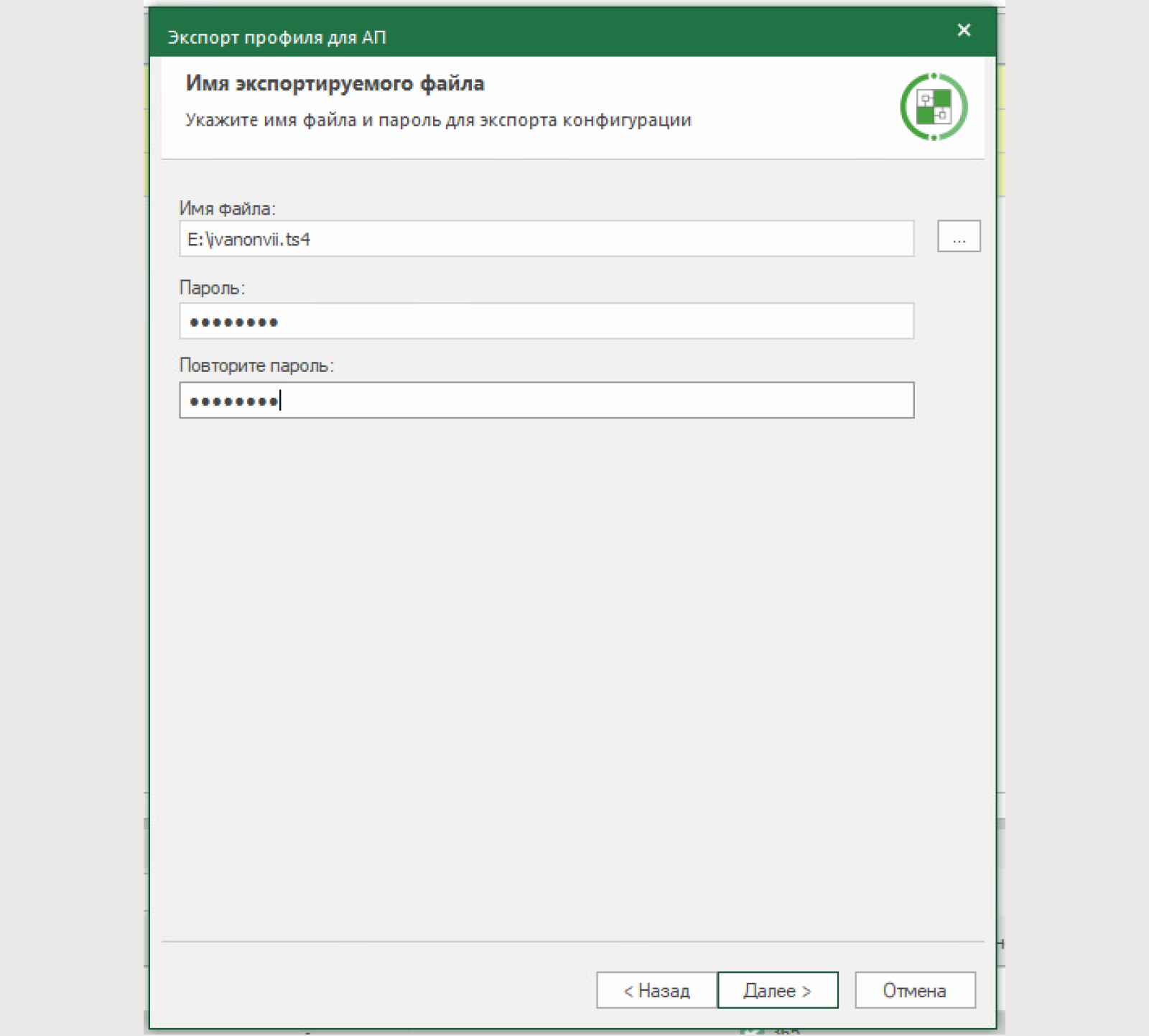

7) Экспортируем профиль пользователя АП:

Сертификат: ранее созданный персональный сертификат;

Экспортировать закрытый ключ: да, экспортировать закрытый ключ;

Сервер доступа пользователя: по-умолчанию;

Имя файла произвольно;

Пароль произвольно.

В конце обязательно убедитесь, что были указаны верные параметры.

8) Создадим правило удаленного доступа. Перейдем в раздел «Виртуальные частные сети — Удаленный доступ».

Параметры для правила:

Название: произвольное;

Пользователи: ivanov. ii;

Метод аутентификации: по сертификату;

Доступ: подсеть DMZ (172.16.20.0/24);

Управление соединениями: Без ограничений;

Множественное подключение: Запретить;

Временной интервал: Всегда;

Установить: NCC (УБ с ЦУС)

Разберем параметры правила дополнительно.

Метод аутентификации:

По сертификату. Пользователь сможет авторизоваться только по сертификату. Подходит только для локальных пользователей;

По паролю. Пользователь сможет авторизоваться только по паролю. Подходит для локальных и доменных пользователей;

По сертификату или паролю. Пользователь может авторизоваться любым удобным способом

Доступ — подсети или хосты, которые будут анонсированы удаленным пользователям.

Управление соединением:

Без ограничений. Удаленный пользователь может пользоваться интернетом без ограничений, при этом будет доступ до защищаемых ресурсов. Приоритет шлюза провайдера выше, чем шлюз УБ.

Запрет незащищенных. Удаленный пользователь во время подключения по VPN будет иметь доступ только до анонсированных адресов в правиле удаленного доступа. Любые другие ресурсы будут недоступны.

Перенаправление всех через туннель. Весь трафик пользователя будет перенаправляться через УБ. Приоритет шлюза провайдера ниже, чем шлюз УБ

Множественное подключение разрешает или запрещает пользователям подключаться с нескольких устройств одновременно.

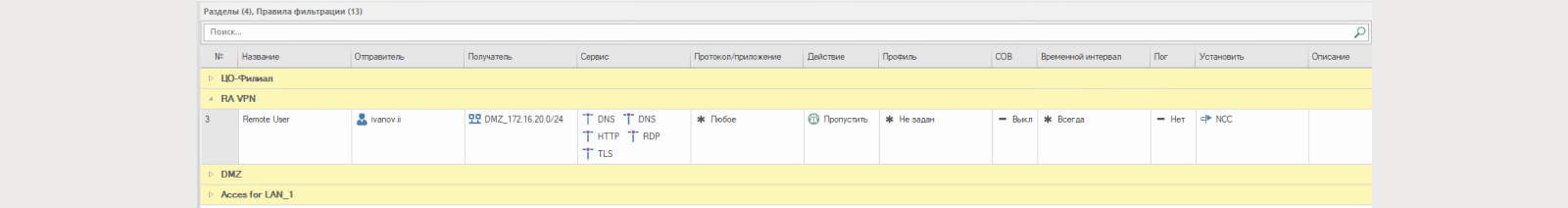

9) Добавим правило на межсетевом экране, разрешающее пользователю Ivanov. ii доступ до DMZ-сегмента (172.16.20.0/24) по протоколам DNS, HTTP/TLS и RDP.

На стороне Континент 4 NGFW настройки успешно выполнены. Перейдем к настройкам на стороне пользователя.

Потребуется выполнить следующие действия:

Установить СКЗИ «Континент ZTN Клиент»;

Выполнить настройку СКЗИ «Континент ZTN Клиент»;

Импортировать профиль пользователя АП;

Провести подключение до СД.

Выполним всю очередность действий:

1) Установка СКЗИ «Континент ZTN Клиент» не вызовет трудностей.

По умолчанию установка проходит в режиме КС1 и не требует дополнительных модулей. В случае необходимости других режимов и поддержки сторонних криптопровайдеров при установке можно указать требуемый уровень.

После установки СКЗИ «Континент ZTN Клиент» будет предложено перезагрузить компьютер.

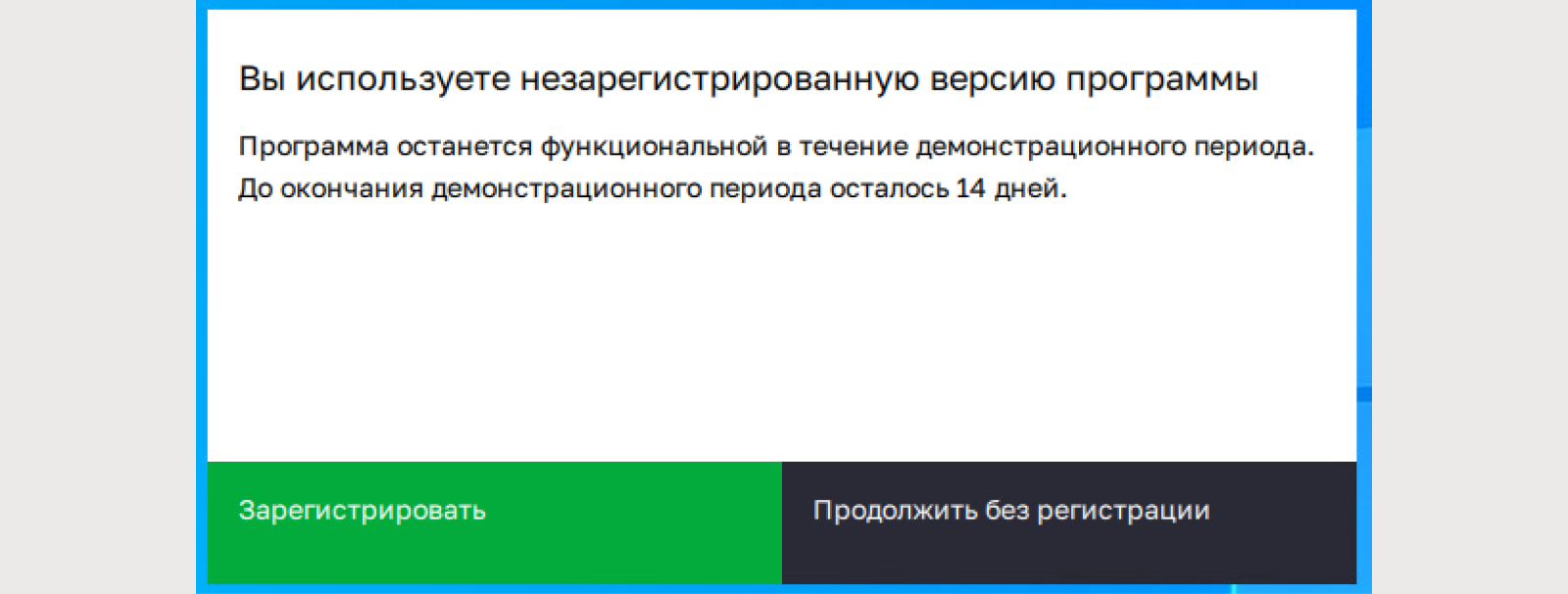

2) Настройка СКЗИ «Континент ZTN Клиент» начинается с регистрации версии программы. Регистрация бесплатная и требуется для учета СКЗИ. Программа доступна в триальном режиме в течение 14 дней.

Для изменения настроек перезапустите СКЗИ «Континент ZTN Клиент» с правами Администратора. При запуске в обычном режиме большинство настроек будет недоступно. Нам необходим отключить все параметры проверки CRL для тестового подключения.

3) Импортируем ранее созданный профиль пользователя АП в Менеджере конфигурации. Передать его можно любым удобным способом.

Однако официальный способ обращения носителей с профилем и ключами: см. формуляр к СКЗИ.

Вводим пароль от конфигурации (вводился самым последним при создании профиля пользователя АП)

Вводим пароль от контейнера закрытого ключа персонального сертификата для пользователя Ivanov. ii

Транспорт закрытой части ключа осуществлен. Задайте новый пароль и подтвердите его для сохранения закрытой части ключа на компьютере пользователя.

Укажите ключевой носитель. Мы используем реестр Windows.

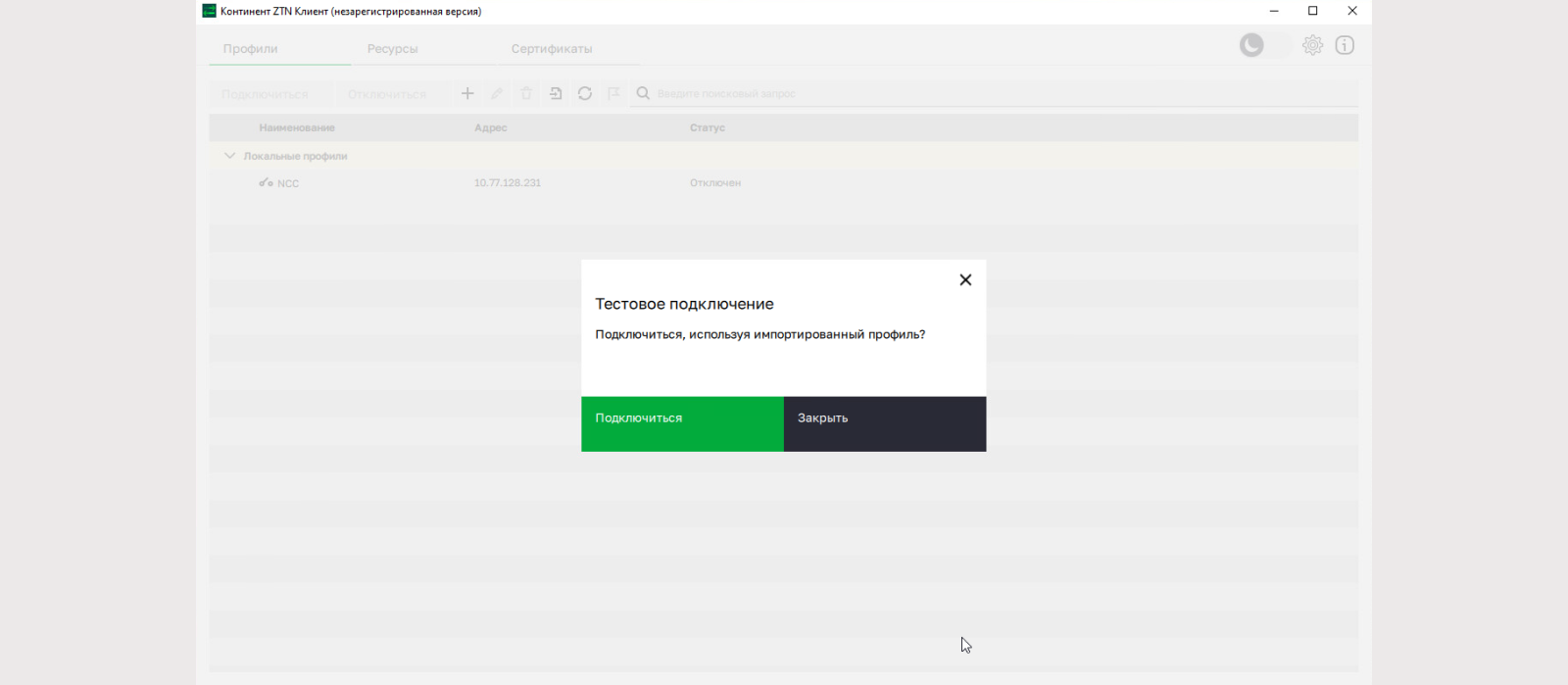

После успешного импорта профиля будет выведено соответствующее оповещение и предложено совершить тестовое подключение. Соглашаемся.

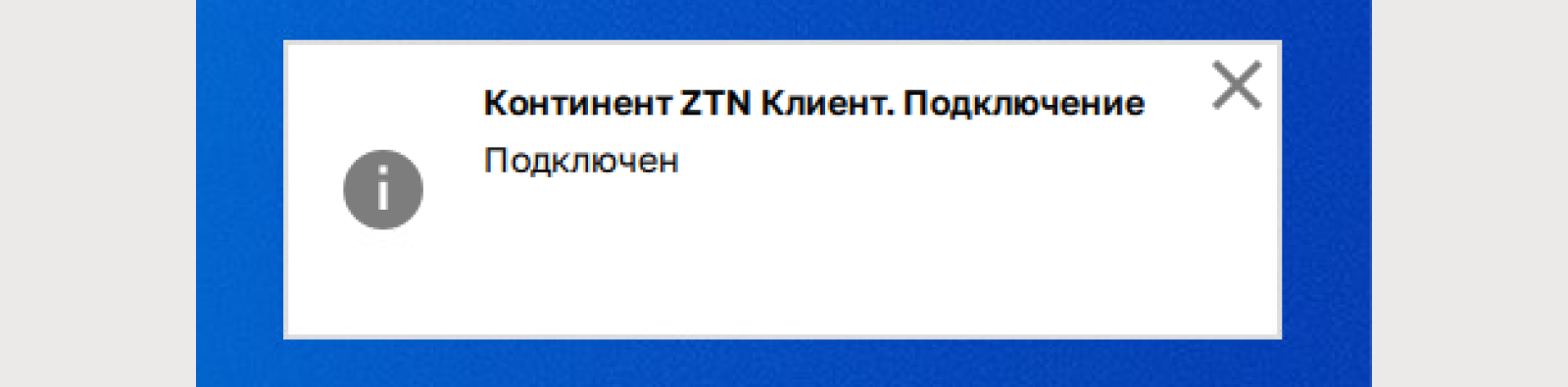

В случае успеха будет выведено соответствующее оповещение в трее системы. Также сменится значок у локального пользователя на статус «Подключен».

Протестируем подключение.

Перейдем в веб-браузере по IP адресу AD DS с IIS. Веб-страничка успешно открылась. При попытке выполнить команду ping, пакеты не доходят. Разрешающего правила для ICMP до AD DC — нет.

В Системе мониторинга можно ознакомиться, какой пользователь подключен, какой у него реальный адрес, тип подключения и как давно он подключен. В случае необходимости его можно отключить.

Ознакомиться с данными параметрами можно по пути: «Структура — УБ — Домен — Сессии пользователей»

Заключение

На этом шестая статья цикла статья подошла к концу.В написанных выше материалах мы рассмотрели: режимы работы VPN, выполнили построение Site-to-Site VPN и организовали подключение удаленного пользователя к защищаемым ресурсам.

Как и всегда напоминаем самые важные моменты и делимся полезными данными:

В Континент 4 NGFW используются «свежие» алгоритмы шифрования ГОСТ, при этом в текущих версиях отсутствует возможность организации связи со сторонними криптосетями. В версии 4.2 должен появится IPsec и IPsec ГОСТ, который исправит данную проблему;

L3VPN и L2VPN могут работать совместно. Однако L2VPN не может работать в кластере;

Удаленным пользователем может быть как локальный пользователь из базы ЦУС, так и доменный пользователь, однако аутентификация по сертификатам для VPN доступна только локальным пользователям.

UncleSam27

Помню, когда работал с этими железками состоял в телеграм группе техподдержки. Так вот самым популярным стикером уптреблявшимся в группе был "Администратор континента должен страдать".

Я смотрю все стабильно, ничего не меняется. Вот уже за это:

"Континент 4 NGFW нельзя связать по VPN ни с одним сторонним решением (в

т.ч. с АПКШ «Континент 3»). Все узлы безопасности, участвующие

в организации VPN-соединения, должны быть подчинены единому ЦУС."

Нельзя всерьез рассматривать данное оборудование.

Инструкция на 20 экранов чтобы настроить VPN... мдя...

Shaman_RSHU

Да ладно вам, а если прижмёт? Всяко лучше всяких дионисов