Анонимная сеть Hidden Lake (HL) - это децентрализованная F2F (friend-to-friend) анонимная сеть с теоретической доказуемостью. В отличие от известных анонимных сетей, подобия Tor, I2P, Mixminion, Crowds и т.п., сеть HL способна противостоять атакам глобального наблюдателя. Сети Hidden Lake для анонимизации своего трафика не важны такие критерии как: 1) уровень сетевой централизации, 2) количество узлов, 3) расположение узлов и 4) связь между узлами в сети. На основе таковых свойств, HL способна внедряться в уже готовые и существующие централизованные системы, формируя тем самым анонимность её пользователей, как было продемонстрировано здесь.

Помимо вышеуказанной работы, мной также были разобраны случаи использования анонимной сети Hidden Lake при создании клиент-безопасного мессенджера на уровне платформы, при создании файлового сервиса в роли нового прикладного приложения, при попытке накатить эту сеть на дешёвый orange pi. Тем не менее во всех этих работах у меня не стояло цели как-либо систематизировать основные механизмы, отвечающие за анонимность участников и безопасность передаваемой информации в одну общую математическую модель. Вследствие всего этого, целью нашей статьи станет анализ корректности работы сети на уровне её математических абстракций.

QB-задача

Задача на базе очередей (Queue Based) представляет собой ядро анонимной сети Hidden Lake за счёт которого формируется теоретически доказуемая анонимность. QB-сети представляют собой одну из наиболее простых задач анонимизации в плане программной реализации, в сравнении с другими коллегами по теоретической доказуемости в лице DC (Dining Cryptographers) и EI (Entropy Increase) -сетей.

Теоретически доказуемая анонимность

Анонимными сетями с теоретически доказуемой анонимностью принято считать замкнутые, полностью прослушиваемые системы, в которых становится невозможным осуществление любых пассивных атак (в том числе и при существовании глобального наблюдателя) направленных на деанонимизацию факта отправления и/или получения информации, или на деанонимизацию связи между отправителем и получателем с минимальными условностями по количеству узлов неподчинённых сговору. Говоря иначе, с точки зрения пассивного атакующего, апостериорные знания, полученные вследствие наблюдений, должны оставаться равными априорным, до наблюдений, тем самым сохраняя равновероятность деанонимизации по множеству субъектов сети.

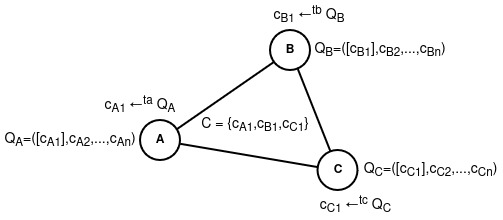

Формально QB-сеть можно описать системой следующего вида:

где - количество узлов в системе,

- множество ключей шифрования,

- множество периодов генерации,

- множество зашифрованных сообщений,

- очередь шифрованных сообщений,

- идентификаторы отдельных узлов,

- функция шифрования,

- открытое сообщение,

- ложное сообщение,

- ключ шифрования не находящийся во множестве

.

Суть вышеописанной системы может быть легко представлена в виде следующего алгоритма:

Открытое сообщениешифруется ключом получателя

.

Результат шифрованияпомещается в очередь

,

В каждый период временииз очереди

берётся шифрованное сообщение

и отправляется всем участникам сети,

Если на период времениочередь

остаётся пустой, то создаётся ложное сообщение

, которое далее шифруется ключом без получателя

.

Результат шифрованияотправляется всем участникам сети,

Каждый участник пытается расшифровать полученное шифрованное сообщениеиз сети своим ключом

. Если сообщение не поддаётся расшифрованию

, то это значит, что получателем является либо кто-то другой, либо никто.

Анонимность QB-сетей определяется не только разрывом связи между отправителем и получателем для глобального наблюдателя, но также и полным отсутствием связи в самом факте отправления и получения информации. Иными словами, для пассивных наблюдателей, включающих в себя и глобального наблюдателя, ставится непосильной задача определения состояния субъекта, а именно:

Отправляет ли участник

в период равный

истинное сообщение

Получает ли участник

в периоды равные

какое-либо сообщение

Бездействует ли участник

в анализируемом периоде

При всех таких сценариях, не будучи одним из узлов участвующих непосредственно в коммуникации и не проявляющим какое-либо влияние на очередь анализируемого участника

, т.е. не будучи узлом проявляющим активное наблюдение, задача считается невыполнимой, если алгоритм шифрования

и ключи

являются надёжными.

В QB-сетях есть также ряд интересных и не совсем однозначных моментов. Так например, период каждого отдельного участника

не обязательно должен иметь константное значение. Период может изменяться по времени или вовсе иметь случайное значение. Такое поведение никак не отразится на анонимность узлов до тех пор, пока будет существовать сам факт отложенности сообщений

в лице очереди сообщений

. Если сообщение можно будет отправлять в обход очерёдности, тогда анонимность будет постепенно ухудшаться в зависимости от количества отправляемых таким образом сообщений.

Таким образом, в отличие от DC-сетей, где период представлен только одним общим значением

, QB-сети делают период не только субъективно (индивидуально) настраиваемым

, но также и не обязательно статичным для каждого генерируемого сообщения

. Такое свойство позволяет QB-сетям не кооперировать с отдельными узлами за период, а также более качественно скрывать закономерность принадлежности пользователя к анонимизирующему трафику.

Далее, в QB-сетях предполагается использование асимметричной криптографии по умолчанию, и как следствие ключи не связаны между собой напрямую. Тем не менее QB-сети вполне способны руководствоваться исключительно симметричной криптографией при которой

. В таком случае ключи будут представлять не каждого отдельного участника системы из

возможных, а непосредственно связь между её участниками из

возможных рёбер графа (системы), что приводит также к появлению общих ключей вида

для некоторых

связей. Если в системе заложен механизм маршрутизации, то для расшифрования получатель должен будет использовать уже не один конкретный ключ со стороны отправителя, а все ему известные ключи посредством метода их перебора.

Хоть использование симметричной криптографии и становится возможным в QB-сетях, всё же следует отдать предпочтение асимметричным алгоритмам, потому как:

В таком случае упростится общая система количественного хранения ключей с

до

,

Расшифрование информации станет более доступным в маршрутизирующей системе, исключив тем самым перебор известных ключей до использования одного ключа

,

Аутентификация пользователей станет более качественной, за счёт частичного решения проблемы отказа от авторства при помощи цифровых подписей.

Недостатки QB-сетей

К сожалению QB-сети неидеальны и также обладают, свойственными своему классу, проблемами и недостатками, ряд из которых приводит к ограничению прикладного использования, другой ряд приводит к проблемам доступности сети:

Линейная нагрузка на сеть. В QB-сетях каждый отправляет сообщение всем с той лишь целью, чтобы невозможно было сузить область реальной коммуникации участников системы. Алгоритмом маршрутизации становится слепая (заливочная) маршрутизация, вследствие чего увеличение количества узлов сказывается линейно

на увеличение нагрузки всей системы,

-

Привязанность к очерёдности. Каждый узел в QB-сети так или иначе завязан на собственной очерёдности сообщений

, где каждый период времени равный

шифрованное сообщение отправляется в сеть. Это значит, что повысить пропускную способность узла возможно лишь в трёх сценариях, каждый из которых будет приводить к увеличению нагрузки на всю сеть:

Повысить размер передаваемых сообщений

,

Повысить количество отправляемых сообщений за раз

,

Понизить период генерации сообщений

,

-

Связность абонентов коммуникации. QB-сети не предполагают анонимности между узлами непосредственно участвующих в общении. Связано это в первую очередь с тем, что в QB-сетях отсутствует такое понятие как полиморфизм информации, то есть состояние информации в системе при котором её внешний вид постоянно меняется от узла к узлу. Такое свойство позволяет разрывать связь между отправителем и получателем посредством передаваемого объекта, т.е. самой информации. Полиморфизм в анонимных сетях чаще всего достигается множественным шифрованием, где при передаче от одного узла к другому постепенно снимаются наложенные слои шифрования, как например в Tor и I2P.

Так например, если в QB-сети будет существовать сущность в виде ретрансляторов, скрывающая сетевые адреса абонентов (IP-адреса) друг от друга посредством перенаправления трафика, и будет при этом существовать кооперация одного из абонентов с глобальным наблюдателем, то задача связываниябудет тривиальной, т.к. абоненту достаточно будет получить одно истинное сообщение

от другого абонента, а далее по полученному шифрованному тексту

глобальному наблюдателю остаётся определить первое его появление.

Ситуацию можно усложнить для наблюдателей при помощи добавления канального шифрования, как например в Crowds. В таком случае глобальный наблюдатель не сможет явно связать отправленное и полученное сообщение, потому как оно будет постоянно менять свой вид при передаче от одного узла к другому.Тем не менее это не является полиморфизмом информации в чистом виде, т.к. не выполняет функцию разграничения узлов между собой к маршрутизирующей информации

. Вследствие этого, задачей глобального наблюдателя станет вживление своих подчинённых узлов в систему рядом с каждым другим узлом. При таком сценарии он также легко сможет связать

.

Чисто технически в QB-сеть можно внедрить и множественное шифрование, чтобы разграничивать абонентов друг от друга, но в таком случае:

Уменьшится скорость передачи информации, т.к. каждый следующий узел в маршрутизирующей цепочке должен будет сохранять полученное ранее сообщение в свою очередь для последующей ретрансляции,

Усложнится система анонимизации в целом, т.к. вместо одной задачи анонимизации =

будет использоваться уже композиция задач =

.

Композиция

обладает рядом тонкостей с более сложными активными атаками, но всё также подрывающими анонимность связи между отправителем и получателем.

Вследствие всех вышеприведённых недостатков область применения QB-сетей становится более ограниченной:

Из-за линейной нагрузки на сеть и привязанности к очерёдности QB-сети плохо масштабируются и могут работать лишь в малых группах до

участников. Предел количества участников ограничен пропускной способностью самой сети, а также мощностью узлов постоянно шифрующих и расшифровывающих исходящий / входящий трафик. Следствием этого недостатка также является отсутствие существования поточной связи в лице стриминг-сервисов и видео/аудио-звонков,

Из-за связности абонентов коммуникации ограничивается ряд прикладных решений в которых важна анонимность узлов друг к другу. Вследствие этого, появляется наиболее релевантная композиция QB-сетей с F2F-сетями (friend-to-friend), где установление коммунициирующей связи происходит двумя абонентами системы, а не одним из. Это не решает проблему отсутствия анонимности между связываемыми узлами, но даёт дополнительную защиту от несогласованного автоматического связывания и более явную связь доверительных коммуникаций, предполагающую что ни один из абонентов не будет пытаться деанонимизировать другого.

Теперь, если предположить наихудший сценарий атаки на QB-сеть при котором в кругу друзей участника

будет существовать злоумышленник

в роли активного наблюдателя способного отправлять запросы и получать ответы от

, тогда модель атаки будет сводиться к анализу состояния очереди

. Предположим, что участник

выставил статичный период генерации сообщений равный

. В таком случае

сможет в определённые интервалы времени

, зависимые от периода времени

, отправлять запрос

участнику

с целью анализа времени ответа. Если ответ, полученный после запроса

, будет генерироваться в диапазоне

, то это будет означать факт реальной коммуникации участника

с кем либо в сети в периоды

, т.к. для ответа потребовался более чем один период. Если же

, тогда участник

ни с кем не кооперировал в период

.

Таким образом, вышеописанная атака снижает качество анонимности QB-сетей с сокрытия факта активности до сокрытия коммуникационной связи между абонентами. Иными словами, при таком активном наблюдении теперь становится возможным определение состояния субъекта в лице отправления или получения истинных сообщений, но до сих пор остаются под вопросов следующие моменты:

Кто является инициатором действий (запросов): сам прослушиваемый участник

или какой-то другой участник из множества

С кем из множества

коммуницировал прослушиваемый участник

Сравнение с другими задачами

QB |

EI |

DC |

Onion |

Proxy |

|

Теоретическая доказуемость |

+ |

+ |

+ |

- |

- |

Накопительный эффект анонимности |

- |

+ |

- |

- |

- |

Полиморфизм информации |

- |

+ |

+ |

+ |

- |

Вероятностная маршрутизация |

- |

+ |

- |

+/- |

+/- |

Периодичность генерации сообщений |

+/- |

- |

+ |

- |

- |

Простота масштабирования |

- |

- |

- |

+ |

+ |

Простота программной реализации |

+ |

- |

- |

+ |

+ |

Стадия анонимности |

5^ |

6 |

1^ |

4 или 6 |

3 |

Сеть-представитель |

Hidden Lake |

- |

Herbivore |

Tor |

Crowds |

Более подробно про стадии анонимности можно почитать здесь.

Функция шифрования

Как было ранее показано, QB-сети зависимы от качества функции и ключей

шифрования. Качество ключей шифрования определяется в первую очередь качеством ГСЧ (генератором случайных чисел) и/или КСГПСЧ (криптографически стойким генератором псевдослучайных чисел). Анализ таковых генераторов сложен по причине разных сред, в которых они исполняются, и средств, которые они задействуют в ходе своего выполнения. Поэтому исходя из логики абстрагирования мы будем далее предполагать, что ключи генерируются качественным и безопасным образом, фокусируясь тем самым исключительно на логике исполнения функции шифрования.

Функция шифрования в сети Hidden Lake состоит из двух этапов, каждый из которых выполняет свою точно заданную роль. Первый этап сводится к непосредственному и первичному шифрованию данных с целью их сокрытия от посторонних лиц, используя для этого гибридную схему шифрования (асимметричная + симметричная криптография). Второй этап

сводится к разделению нескольких сетей посредством применения разных ключей шифрования (сетевых ключей).

Первый этап шифрования

где - сеансовый ключ шифрования рассчитанный на одно сообщение,

- криптографическая соль рассчитанная на одно сообщение,

- открытое сообщение,

- публичные ключи участников

соответственно,

- приватный ключ участника

,

- результат хеширования,

- функция подписания,

- функция дополнения сообщения до константной величины. В этой схеме предполагается, что

- есть отправитель информации

,

- есть получателя данной информации.

Безопасность данной функции зависит непосредственно от публичного ключа шифрования , которым шифруется последующий сеансовый ключ

, от качества ГСЧ / КСГПСЧ которым был сгенерирован

, и также от безопасности самих функций шифрования

.

Данная схема интересна тем, что она скрывает всю информацию в шифрованной оболочке, непозволяющей осуществлять атаки на идентификацию отправителя или получателя. Так например, если бы хеш-значение и подпись

не находились в шифрованном блоке

, тогда была бы возможна атака анализа шифрованных сообщений по уже имеющемуся списку публичных ключей

, проверяющих их аутентичность

.

Далее, если была бы известна криптографическая соль и хеш-значение

, то можно было бы составить радужную таблицу наиболее часто встречающихся сообщений

с различными комбинациями участников

из множества всех узлов сети

по равенству

.

Плюс к этому, данная схема является самодостаточной на сетевом уровне работы QB-сетей в контексте заливочной маршрутизации, потому как позволяет обеспечивать идентификацию субъектов лишь и только при помощи асимметричной криптографии. Определить отправителя сообщения становится возможным посредством корректного расшифрования, т.е. при условии, когда получатель шифрованного сообщения располагает нужным приватным ключом.

Данный этап также предполагает, что сообщение имеет статичную величину. Иными словами, при каждом вызове функции шифрования

, для всех

из

соблюдается длина сообщения

от функции

, такая что

. Это становится возможным за счёт процедуры препроцессинга

, ограничивающей длину входного сообщения величиной

, и дополняющей длину входного сообщения до

. Целью такой процедуры становится защита от атак по анализу размера сообщений, при которых может выявляться структура передаваемого сообщения. Например, запросы чаще всего по размеру меньше чем ответы, передаваемые видео или аудио -файлы часто по размеру больше, чем обычные текстовые сообщения, системные / автоматические запросы меньше по размеру, чем вручную выполненные и т.д.

Второй этап шифрования

где - ключ сети,

- функция доказательства работы,

- результат хеширования,

- открытое сообщение,

- пустые байты случайной длины полученные из

.

Второй этап шифрования придерживается подхода MAC-then-Encrypt (MtE), где сначала вычисляется MAC (Message Authentication Code), а далее сообщение и код

шифруются функцией

.

Данный этап шифрования выполняет несколько задач:

Разграничивает разные сети по ключу сети

, чтобы их нельзя было слить в одну общую систему. Это достигается преимущественно за счёт функции доказательства работы

, т.к. из-за неё становится более затратным перешифровывать весь трафик направленный из одной сети с ключом

в другую сеть с ключом

,

В отличие от первого этапа шифрования, придающего информации

статичный вид при помощи функции

, второй этап напротив - придаёт информации случайный размер

с целью противодействия блокировок, направленных на анализ размерности сообщений.

Доказательство работы определяется алгоритмом proof-of-work (PoW), где для конкретного хеш-значения

необходимо найти такое число

, чтобы результат

представлял собой битовый вектор с определённо заданным

количеством нулей в качестве префикса

. Число

является сложностью работы. На текущий момент в сети Hidden Lake

.

Из этого также стоит заметить, что ключ может быть открытым параметром при условии, что нет необходимости противодействовать блокировкам. В таком случае, вторая задача становится побочной (опциональной), а ключ

- просто общеизвестной настройкой.

Подход Encrypt-then-MAC (EtM) не применяется в схеме шифрования по двум причинам:

Используется один ключ

для шифрования и аутентификации вместо двух ключей

для этих задач. Если применить в этой ситуации подход EtM, тогда на один и тот же ключ

будет открыто два вектора нападения, вместо одного.

Эту проблему можно было бы решить при помощи использования KDF (функции формирования ключей), которая бы позволила из одного ключа создать несколько. Тем не менее это усложнит общую схему шифрования, а также откроет дополнительный вектор нападения на саму KDF,Учитывается принцип Хортона: аутентифицировать нужно не то, что сказано, а то, что имеется в виду. При успешной атаке на функцию вычисления MAC в подходе EtM, либо при неправильном распределении ключей

может возникнуть ситуация когда аутентификация будет выдавать положительный результат на шифрованное сообщение, но сама процедура расшифрования будет некорректной. Если сообщение представляет собой хаотичный набор битов, то мы никогда не узнаем его истинность.

У подхода MtE безусловно существует недостаток в том, что перед тем как проверить целостность и аутентичность информации необходимо её расшифровать. У подхода EtM такой проблемы нет. Вследствие этого был также сформирован принцип криптографической обреченности Марлинспайком, который гласит: если вы вынуждены выполнить любую криптографическую операцию до проверки имитовставки полученного сообщения, то это так или иначе, но неизбежно приведет к роковому концу. Данный принцип противопоставляется принципу Хортона, когда речь заходит о выборе одного из двух подходов: MtE или EtM. Тем не менее выбор EtM обусловлен ещё тем, что принцип криптографической обреченности нарушается также на моменте первого, и куда более затратного, этапа шифрования.

Структурные параметры

Математические модели позволяют выявить корректность общей логики работы, но не позволяют определить безопасность конкретной реализации. Так например, мы можем лишь предполагать, что какая-либо функция или принимаемое ей значение будет безопасным. Тем не менее всё может зависеть от конкретной реализации и выбираемых параметров, поэтому на них также следует сделать упор.

-

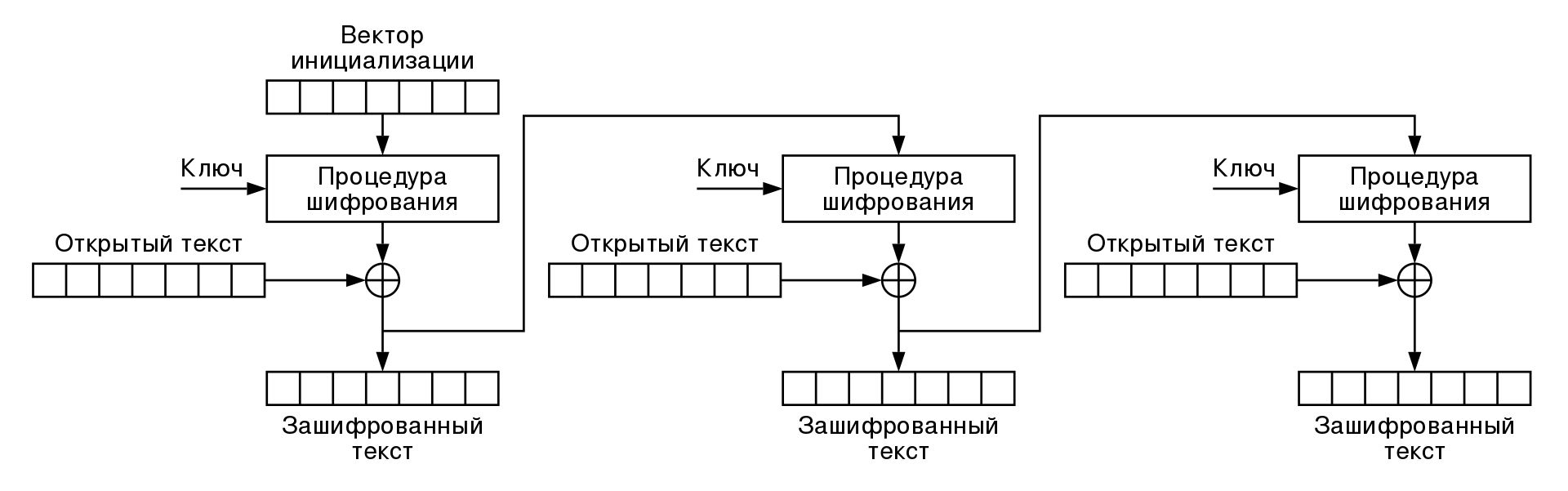

Симметричная функция шифрования

определяется шифром AES-256 в режиме шифрования CFB, где

.

Режим шифрования CFB Данный режим шифрования был выбран с учётом следующих моментов:

Режиму шифрования CFB не требуются дополнения (padding), как это требуется например режиму шифрования CBC. Вследствие этого упрощается выставление статичного размера шифрованного сообщения, а также ликвидируются возможные атаки оракула,

Режим шифрования CFB не является поточным режимом шифрования, как например OFB или CTR. Вследствие этого, у CFB отсутствует проблема в лице повторяемости гаммы. Если IV (вектор инициализации) повторится, то это приведёт к куда меньшим проблемам безопасности, чем при OFB, CTR режимах,

Не использовался режим шифрования GCM по причине излишних операций аутентифицирования и хранения токенов. Первый и второй этап шифрования используют разные способы аутентификации сообщений. Вследствие этого, в плане гибкости использования, режим CFB становится более предпочтительным,

Асимметричная функция шифрования

определяется алгоритмом RSA-4096 со схемой кодирования OAEP. Асимметричная функция подписания

определяется также алгоритмом RSA-4096, но уже со схемой кодирования PSS, Для асимметричных функций расшифрования

и подписания

используется один ключ. По этой причине для одного ключа используются разные схемы кодирования,

-

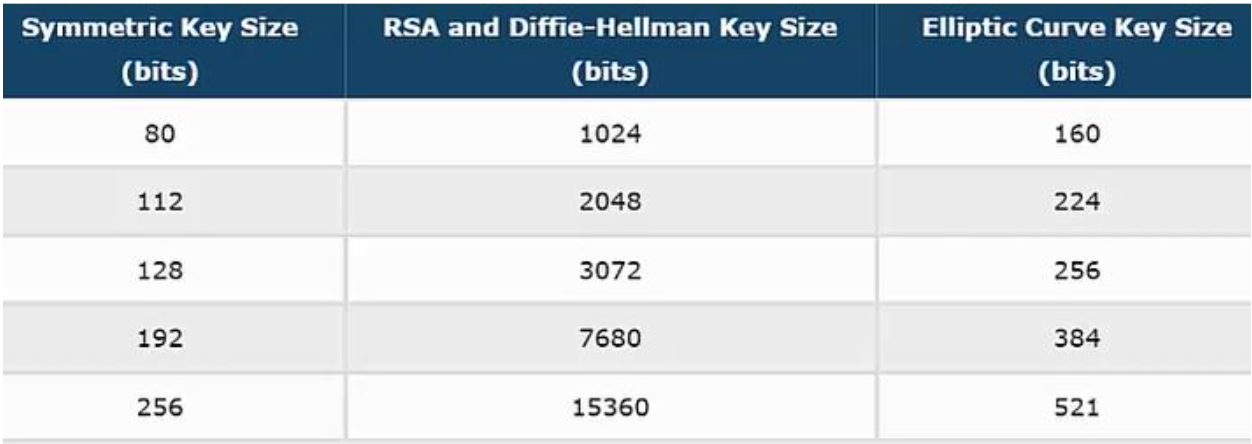

Ключи размером в 256 для AES и в 4096 бит для RSA соответственно были выбраны с консервативной точки зрения. Ключ в 256 бит AES сможет успешно противостоять постквантовой криптографии. Ключ в 4096 бит RSA сможет противостоять постквантовой криптографии лишь на начальных этапах, потому как потребует от квантового компьютера примерно 8192 хорошо связанных между собой кубитов. Тем не менее размер в 4096 бит RSA был выбран также при сравнительном анализе безопасности с длиной ключа симметричного алгоритма к атакам полного перебора, где

. На текущий момент времени минимальной криптостойкостью считается длина ключа в 112 бит для симметричного алгоритма,

Таблица NIST: сравнение длин ключей при лобовой атаке Алгоритм RSA был выбран за счёт его универсальности в плане шифрования и подписания, а также по причине того, что алгоритмы шифрования на базе эллиптической криптографии (ECIES) в настоящее время плохо стандартизированы и программно реализованы. Плюс к этому, сеть Hidden Lake была написана на языке Go, где в стандартной библиотеке по умолчанию уже присутствует протестированный алгоритм RSA, что с точки зрения безопасности является более предпочтительным,

-

В новых версиях Go, начиная с go1.20, появился протокол Диффи-Хеллмана на эллиптических кривых ECDH, который чисто технически смог бы исполнять схожую первому этапу шифрования функцию. Тем не менее здесь есть три момента против:

Необходимо было бы использовать два алгоритма: один для распределения ключей ECDH, другой для подписания информации, например ECDSA. Как следствие, участник в сети идентифицировался бы двумя публичными ключами, вместо одного,

Публичный ключ ECDH отправителя передавался бы в открытом виде, что в некоторых прикладных использованиях являлось бы нежелательным свойством. У RSA такого недостатка нет. Связано это с тем, что в RSA приватным ключом информация способна расшифровываться, а в ECDH только генерироваться,

Пакет go-peer намеренно основывается на более ранней версии, а именно на go1.16, с целью поддержки наибольшего количества уже ранее написанных приложений.

Первый этап шифрования не представляет собой попытку какого-либо скрытия структуры сообщения. Такая задача возлагается лишь на второй этап шифрования,

Предполагается, что ключ сети на втором этапе шифрования редко меняется, обладает высокой энтропией и не является паролем. Следовательно, ключ сети не проходит сквозь какую бы то ни было KDF, но пропускается сквозь алгоритм хеширования SHA-256 для сжатия до фиксированного размера в 32 байт, чего требует алгоритм шифрования AES-256,

В качестве алгоритма MAC используется HMAC-SHA-256. Безопасность HMAC зависит полностью от используемой хеш-функции. Безопасность SHA-256 к коллизиям, как к наиболее сложной задаче, определяется 128 битами, исходя из атаки парадокса дней рождения.

-

Ни первый этап шифрования, ни второй не защищают от атаки повторных сообщений, где спустя определённый период времени

злоумышленником может быть транслировано вновь, сохранённое ранее им же, шифрованное сообщение. Такое сообщение будет полностью валидным, т.к. оно было сгенерированно истинным отправителем. Некоторые сети защищаются от данной атаки методом выставления меток времени. Hidden Lake поступает более радикально, сохраняя хеш сообщения в свою локальную БД. Такой подход имеет ряд плюсов:

Отпадает проблема в необходимости временной синхронизации отправителя и получателя. Проблема усложнялась бы ещё тем, что большинство решений связанных с синхронизацией сводятся к централизованной архитектуре сети,

Отпадает проблема в проверка временных окон. Временные метки неминуемо порождают окна, зависимые от времени получателя, при которых сообщение может считываться. Окна порождают необходимость в дополнительной проверке одинаковых принятых сообщений в одном допускаемом периоде, а также в автоматическом удалении ранее принятых сообщений из старых периодов. Такие случаи могут усложнить конечную логику принятия сообщений.

Подход сохранения хешей всех ранее принятых сообщений также имеет и свой минус в лице стремления к постоянному увеличению объёма базы данных. Как только появляется БД хешей, её ни в коем случае нельзя удалять или очищать, иначе все ранее принятые сообщения вновь смогут повториться, если злоумышленник будет применять атаку повторных сообщений.

Теперь, в такой парадигме вопрос ставится исходя из объёма и частоты постоянно генерируемой информации. Хеш сообщения в сети Hidden Lake - это хеш-значение

полученное из информации на втором этапе шифрования

. Размер хеша определяется криптографической хеш-функцией SHA-256, т.е. 32 байтами. Таким образом, одно принятое, либо отправленное сообщение будет увеличивать БД на 32 байта. Период генерации одного сообщения одним узлом равен 5 секундам. Если предположить, что в сети существует 10 узлов, каждый из которых в период равный 5 секундам генерирует одно шифрованное сообщение, тогда за 5 секунд будет сгенерировано и сохранено 320 байт, либо 64 байт в секунду. Далее, если умножить данный результат на количество секунд в минуте, минут в часе, часов в дне, дней в неделе, недель в месяце + 2 (30 дней), месяцев в годе, то получим, что за год 10-ью узлами БД будет увеличина на 1.73GiB информации, что по современным меркам является вполне допустимым значением.

Микросервисная архитектура

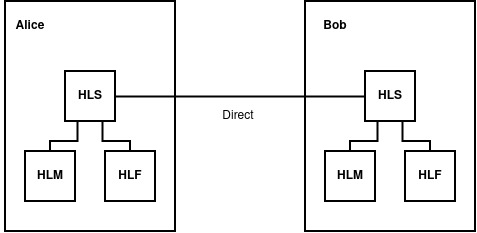

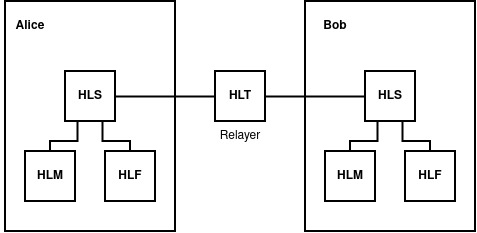

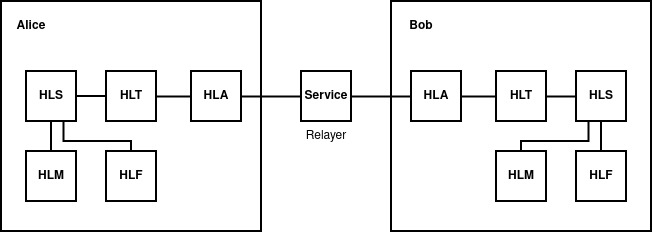

Анонимная сеть HIdden Lake представляет собой набор сервисов, каждый из которых выполняет свою конкретную задачу. Ядром сети Hidden Lake является сервис HLS (service), который непосредственно исполняет QB-задачу и все функции шифрования / расшифрования соответственно.

Помимо сервиса HLS, в сети HL также существует ряд прикладных сервисов, по типу HLM (messenger), HLF (filesharer), ряд сервисов-помощников, по типу HLT (traffic), HLL (loader), HLE (encryptor) а также ряд адаптеров HLA, привязанных на текущий момент к сервисам common (тестовый сервис) и chatingar. В результате этого, сеть Hidden Lake можно представить как композицию нескольких сервисов.

где - множество прикладных сервисов,

- множество адаптеров к сторонним сервисам,

- параметр определяющий отсутствие / существование ретрансляции сообщений.

При отсутствии прикладных приложений, факта ретрансляции, и как следствие, адаптеров, сеть Hidden Lake становится равной сервису HLS: . Это есть минимальная характеристика, при которой HL ещё остаётся собой. При удалении же сервиса HLS, система перестаёт являться Hidden Lake сетью.

Ниже изображены схемы определяющие режим запуска анонимной сети HL.

Заключение

В ходе нашей работы мы разобрали функционирование анонимной сети Hidden Lake на основе её математических моделей. Были также представлены критерии выбора тех или иных криптографических примитивов в моменты проектирования и реализации. Весь исходный код анонимной сети Hidden Lake, а также теоретические и исследовательские работы находятся полностью в открытом доступе в репозитории проекта go-peer.

anzay911

Малая группа, обменивающаяся шифрованными сообщениями, интересна вся целиком.

Number571 Автор

С этим согласен, малая группа всегда становится более уязвимой к репрессивному аппарату, чем большая. И в этом плане QB, EI, DC -сети проигрывают Onion, Proxy -сетям.

Тем не менее в такой концепции существует также ряд тонкостей. Например, анонимные сети с большими группами могут относительно легко делиться на малые подгруппы. Это достигается за счёт:

Конкретной маршрутизации, где из всего множества узлов удаляются непересекающиеся маршруты,

Частоты генерируемого трафика, где долгий период общения может уменьшать группу возможных участников,

Активных атак, где задержка связи или блокировка соединений может приводить к определению более конкретных связей между участниками.

Вследствие этого, большие группы со временем (после ряда проведённых наблюдений) могут делиться на малые подгруппы, каждая из которых уже будет анализироваться проще, чем малая группа такого же размера в QB, EI, DC -сетях.

Этого деления можно было бы избежать, если бы нашлась такая сеть с теоретически доказуемой анонимностью, которая бы при этом могла эффективно масштабироваться. К сожалению, пока такой сети открыто не было.

MAXH0

СТОП! Я, конечно, не специалист, но, как мне кажется, те уязвимости что Вы перечислили - это аналог поведенческого анализа. И лечиться он может, только усложнением поведения.

Экспромтом мне пришла в голову такая Сеть:

В Сети осуществляется непрерывный обмен зашифрованными пакетами. Чтобы исключить анализ пакетов, сверху они обернуты в видео (или другой типичный для сети объёмный контент)...

Большая часть пакетов отправляется на рандомные (или вычисляемые по более сложному алгоритму) адреса принадлежащие Сети. С той стороны так же поддерживается активность...

Чтобы трафик не гонялся просто так, за счет обмена трафиком PoW майнится внутренняя валюта.

Зашифрованные сообщения отправляются по Сети за счет этой внутренней валюты.

Технических проблем, как мне кажется, тут нет. Есть социальные: блокчейн уже прошёл взрывной рост и набрать энтузиастов не просто, Сеть могут быстро зашельмовать(без разницы терор или ЧП), для работоспособности Сети нужно достичь значимо большого количества пользователей, экономика Сети пока не продумана.

P.S. То что я написал не великая сверхценностная идея. А такая научная спекуляция пригодная для мозгового штурма. Как если бы мы со школьниками измышляли "Абсолютно Анонимную Соц.Сеть"...