Привет, читатель!

У меня в квартире есть множество вещей, которым требуется постоянный доступ к локальной сети и интернету. Планируя ремонт, я учел подключение приставок, телевизоров и ПК по кабелю для стабильности. Однако такой вариант ограничивается возможностями маршрутизатора, который в лучшем случае имеет до десяти портов. Мне же их нужно не менее 11, а для некоторых устройств необходимо POE. Кроме того, для надежного соединения ноутбуков, телефонов и портативных приставок стандартом стали Wi-Fi зоны 5 ГГц.

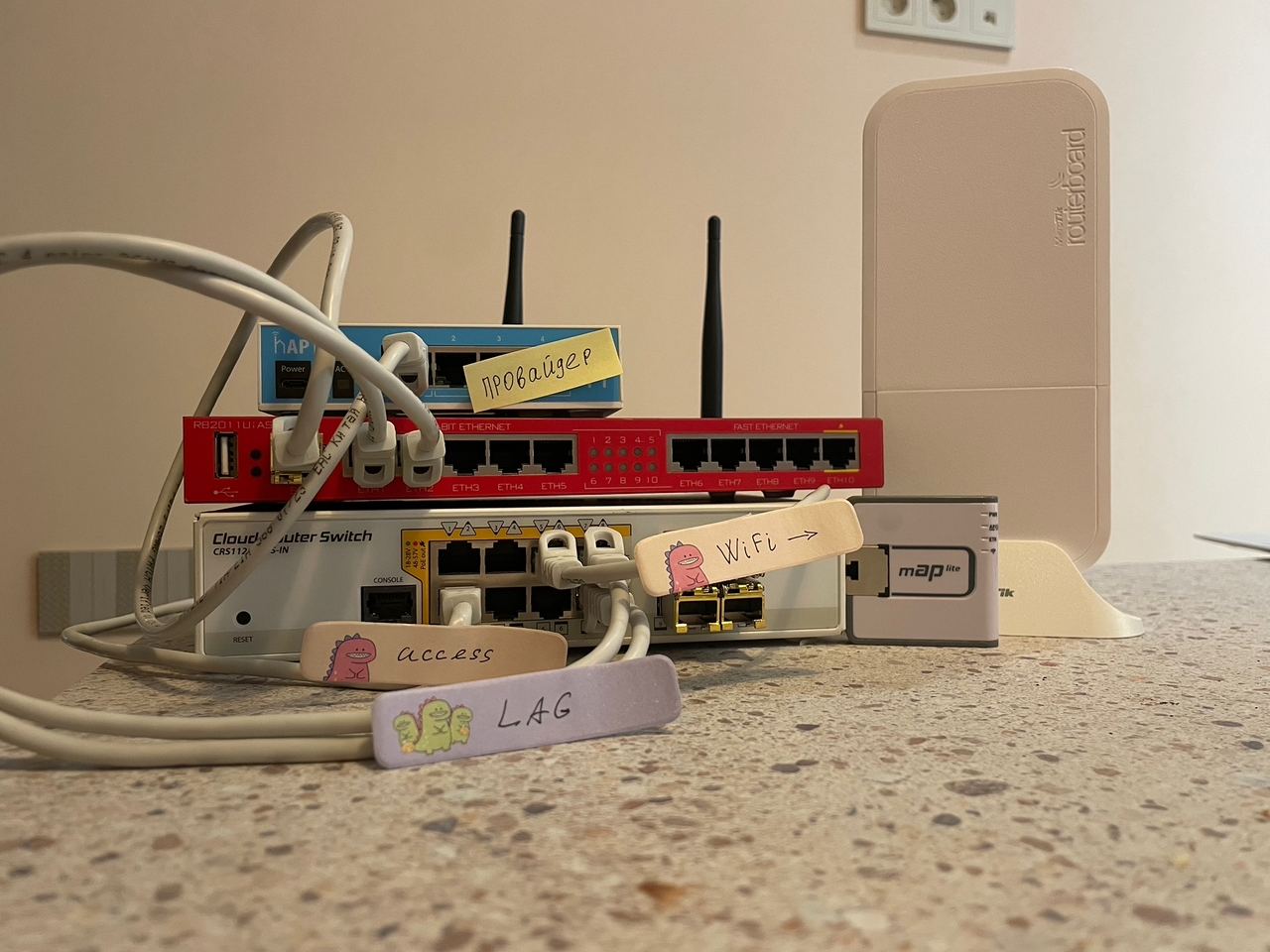

Чтобы это все реализовать, я подключил и настроил коммутатор и точку доступа, которые когда-то покупал для экспериментов. В статье привожу описание настроек. Это решение легко масштабировать на небольшую компанию. Нужно лишь добавить несколько коммутаторов уровня агрегации и доступа, а также точки доступа для покрытия всей территории.

Используйте оглавление, если не хотите читать текст полностью:

→ Подготовка

→ Настройка устройств

→ Настройка маршрутизатора

→ Настройка коммутатора

→ Настройка точки доступа

→ Заключение

Подготовка

Сперва подключим в сеть и дадим доступ в интернет простым клиентам (ноутбукам, телефонам), а также добавим сервер разработки (IPMI и proxmox). Получается такая схема:

В качестве коммутатора я взял CRS112, который имеет восемь портов с POE и четыре SFP-разъема, в которые установлены китайские гигабитные модули с момента покупки. Для точки доступа выбран wAP ac.

На предыдущем месте работы был интересный кейс: предоставить удаленным кампусам доступ в интернет и к локальным ресурсам. Для этого взяли существующие cAP ac и eltex. С каждого cAP настроили VPN до двух центральных кампусов и OSPF, выделив каждое здание в отдельную зону. Подобная типовая конфигурация помогла оперативно развернуть сети, по сути, клонируя и донастраивая всего два устройства. В дальнейшем через созданные туннели пустили не только локальные данные, но и IP-телефонию, и мониторинг устройств.

Настройка устройств

При первом включении wAP и cAP срабатывает интересная фишка: к ним можно подключиться по Wi-Fi для начальной конфигурации. Для этого достаточно выбрать сеть формата <Mikrotik-FFFFFF>, где FFFFFF — это последние три байта MAC-адреса:

Проходим процедуру предварительной подготовки новых устройств аналогично тому, как это делали в предыдущей статье о настройке микросети. Далее заводим VLAN на всех настраиваемых устройствах для управленческой и других сетей:

/interface bridge add name="br-lan" protocol-mode=none vlan-filtering=yes

/interface vlan add name=v-50-adm vlan-id=50 interface=br-lan

И вешаем на эти VLAN IP-адреса:

- для коммутатора — /ip address

add address=10.0.50.253/24 interface=v-50-adm network=10.0.50.0 - для точки доступа — /ip address add address=10.0.50.252/24 interface=v-50-adm network=10.0.50.0

Настройка маршрутизатора

Изначально у меня была другая конфигурация настройки маршрутизатора, которая подходила как временное решение. В этой статье я скорректировал работу для целевого варианта.

Вот материалы, которые, на мой взгляд, могут быть полезны по этой теме:

- видео о настройке маршрутизатора на switch chip,

- документация о настройке LAG между виртуальными серверами,

- документация о настройке LAG в MikroTik.

На центральном маршрутизаторе необходимо освободить порты, так как все устройства будут теперь подключаться через коммутатор. Для этого убираем их из бриджа и VLAN:

/interface bridge vlan

remove numbers=0

/interface bridge port

remove numbers=0,1,2,4

Также отключаем временную точку доступа. Теперь все пользователи будут ходить через wAP.

/interface wireless disable wlan

В качестве эксперимента настрою LAG (bonding в MikroTik). LAG, или Link Aggregation Group — это технология объединения нескольких каналов связи в один. Она позволяет увеличить производительность интерфейсов и создать более отказоустойчивое решение. Полезно, когда кто-то случайно выдернет один провод. Такая настройка не обязательна в маленькой сети и показана только как пример. Порты ether1 и ether2 объединяются в bonding всего парой команд:

/interface bonding

add name=bond-sw1 slaves=ether1,ether2

Созданный интерфейс отображается в настройках и его можно добавить в bridge, выведя все необходимые VLAN на него:

/interface bridge port

add bridge=br-lan interface=bond-sw1 pvid=50

/interface bridge vlan

add bridge=br-lan tagged=br-lan,bond-sw1 vlan-ids=10

add bridge=br-lan tagged=br-lan,bond-sw1 vlan-ids=40

add bridge=br-lan tagged=br-lan,bond-sw1 vlan-ids=50

Настройка коммутации на роутере на этом завершена.

Настройка коммутатора

В этом разделе я выполню простую настройку коммутатора, которую можно улучшить, например, используя switch chip.

Полезное видео о повышении отказоустойчивости сети на базе коммутаторов MikroTik.

Проводим настройку LAG на стороне коммутатора. Для этого соединяем два интерфейса (7 и 8), добавляем VLAN и интерфейсы в него:

/interface bonding

add name=bond-isr1 slaves=ether7,ether8

/interface bridge port

add bridge=br-lan interface=bond-isr1 pvid=50

/interface bridge vlan

add bridge=br-lan tagged=br-lan,bond-isr1 vlan-ids=50

Соединив все проводами, можем увидеть с интерфейса маршрутизатора коммутатор (и наоборот) в сети:

Аналогичная картинка отображается в winbox, если вы предварительно отдали для настройки управленческий VLAN в access:

Теперь нужно донастроить коммутатор. Для всех портов, предназначенных для клиентских устройств на всякий случай отключаю PoE и ставлю комментарии, чтобы не забыть, что и куда подключено:

/interface ethernet

set ether1 comment=kitchen-tv poe-out=off

set ether2 comment=room-tv poe-out=off

set ether3 comment=room-ps poe-out=off

set ether4 comment=room-alice poe-out=off

set ether5 comment=room-ws1 poe-out=off

set ether6 comment=hall-isr2 poe-out=forced-on

set ether7 comment=hall-bond-sw1 poe-out=off

set ether8 poe-out=forced-on

set sfp9 comment=room-pc1

set sfp10 comment=room-pc2

set sfp11 comment=srv-common

set sfp12 comment=srv-ipmi

На этапе ремонта для своего удобства мы вывели все интерфейсы в одно место и позже организовали их с помощью патч-панели. Казалось бы, это мелочь, но очень красиво выглядит. А главное, это еще и удобно.

Всем пользовательским устройствам и IPMI отдаем трафик в access, а точке доступа и серверу — в trunk:

/interface bridge port

add bridge=br-lan interface=ether1 frame-types=admit-only-untagged-and-priority-tagged pvid=10

…

add bridge=br-lan interface=ether5 frame-types=admit-only-untagged-and-priority-tagged pvid=10

add bridge=br-lan interface=sfp9 frame-types=admit-only-untagged-and-priority-tagged pvid=10

add bridge=br-lan interface=sfp10 frame-types=admit-only-untagged-and-priority-tagged pvid=10

add bridge=br-lan interface=sfp12 frame-types=admit-only-untagged-and-priority-tagged pvid=40

add bridge=br-lan interface=ether6 frame-types=admit-only-vlan-tagged

add bridge=br-lan interface=sfp11 frame-types=admit-only-vlan-tagged

/interface bridge vlan

add bridge=br-lan tagged=bond-isr1,ether6,sfp12 untagged=ether1,ether2,ether3,ether4,ether5,sfp9,sfp10 vlan-ids=10

add bridge=br-lan tagged=bond-isr1,sfp12 untagged=sfp11 vlan-ids=40

На этом этапе настройка коммутатора завершена. Также можно рассмотреть настройку на switch chip, которая хорошо описана в статье о возможностях чипа коммутации.

Настройка точки доступа

Этот раздел посвящен настройке точки доступа через CAPsMAN. Подобный подход позволяет управлять множеством точек доступа, централизованно меняя настройки беспроводной сети.

Еще немного полезных материалов по теме:

- подробнее о настройке CAPsMAN в новых версиях,

- дополнительно о настройке роуминга.

Диаграмма направленности выбранной wAP имеет форму окружности при вертикальном монтаже. Это позволяет монтировать устройство на стену, а не на потолок (как в случае с cAP). Сама точка доступа выглядит достаточно лаконично и просто. Я расположил ее в геометрическом центре квартиры, а не в углу коридора, как это часто делают. Так можно покрыть зоной Wi-Fi всю площадь помещения.

Начнем конфигурирование с настройки интерфейса связи с коммутатором. Аплинком для wAP я выбрал первый порт, так как он PoE in и в дальнейшем устройство будет работать только через него. Как и ранее, добавляем его в bridge, вешаем нужные VLAN-сети:

/interface bridge port add bridge=br-lan interface=ether1

/interface comment ether1 comment="super-SW1"

/interface bridge vlan

add bridge=br-lan vlan-ids=10 tagged=wlan1,wlan2,ether1

add bridge=br-lan vlan-ids=50 tagged=br-lan,ether1

Теперь можно приступить к настройке беспроводной сети. Для этого тоже есть несколько вариантов. Первый и простой — настроить точку доступа в режиме ap bridge и дело с концом. Однако ради этого я бы не стал писать целый раздел.

Так что рассмотрим настройку вторым способом, через CAPsMAN. По сути, это приложение в экосистеме MikroTik, которое позволяет распространять конфигурацию беспроводной сети подключенным точкам доступа. Работа с этим инструментом принципиально не отличается от настройки самостоятельной точки доступа.

Для удобства в меню CAPsMAN есть множество вкладок, каждая из которых попадает в конфигурацию интерфейсов. Аналогично локальной настройке добавляем все конфигурации:

- Безопасность — /caps-man security add authentication-types=wpa2-psk encryption=aes-ccm name=cap-common-sec passphrase=«xxxxxxxxx»,

- Направление трафика пользователей — /caps-man datapath add bridge=br-lan name=cap-common-datapath vlan-id=10 vlan-mode=use-tag.

Добавляем CAP для каждого диапазона конфигурации. Для этого открываем в winbox меню CAPsMAN, вкладку Configurations и жмем «плюс». В появившемся окне заполняем поля по следующему шаблону:

Во вкладках datapath и Security добавляем ранее созданные параметры:

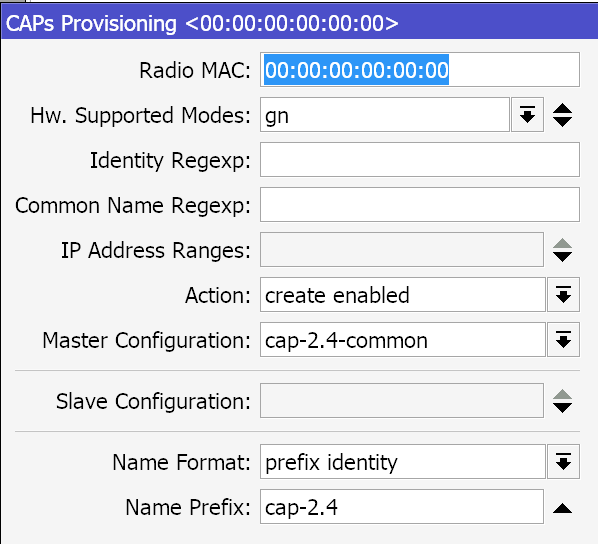

Последней настройкой добавляем автоматическую отдачу конфигурации каждой подключенной и преднастроенной точке доступа. Для этого в разделе provisioning добавляем запись следующего вида:

На скриншоте выше Hw.Supported Modes — стандарты точек доступа, к которым применимы эти настройки, Master Configuration — ранее созданная конфигурация, Action — создание интерфейса в capsman и включение в работу. Name Format и Name prefix отвечают за отображение названия автоматически добавленной точки.

Аналогичным образом добавляем все настройки для 5 ГГц диапазона.

На стороне каждой точки доступа (в этой статье — только wAP), которая будет работать, выполняем следующую настройку для подключения к CAPsMAN:

Или в консоли:

/interface wireless cap set discovery-interfaces=v-50-adm interfaces=wlan1,wlan2 bridge=br-lan enabled=yes

В случае успешной настройки в winbox-панели интерфейсы точки доступа окрасятся в серый цвет с комментарием «управляется CAP»:

А в панели самого CAP появятся новые интерфейсы:

Заключение

В рамках этой статьи мы реализовали большую часть желаемой конфигурации. Мое решение можно адаптировать под потребности небольшой компании. Для домашних условий я, возможно, упрощу конфигурацию. Сейчас она работает стабильно и позволяет выполнять не только рабочие задачи, но и играть по сети и «коммутироваться с другими абонентами по всей России».

Комментарии (15)

mbait

06.05.2024 11:58+2Интересно, но очень сложно. Точки доступа переводятся в режим AP-bridge, маршрутизатор раздаёт всем адреса из одного пула, получается плоская сеть, в которой даже roaming работает отлично.

ZK413

06.05.2024 11:58+2Прикольно, главное конечно, что оно работает. Учитывая, что железки уже были, вполне не плохая схема.

А так, всю эту красоту, заменяет 1 роутер типа tp-link archer c80 или там zyxel keenetic giga 3 + любой "тупик" с пое, тот же оптимус...

Ну или вариант с пое свитчем L2 уровня генерации с dhcp сервером + точки доступа. Это как бы прям самый хороший вариант. :)

1 "умное" устройство, проще в настройке, проще в использовании.

PS

Не долюбливаю микроты. Они как французкие авто. Вродебы все хорошо, но...

Vilos

06.05.2024 11:58+2А чем плох микротик? Мощнейший функционал, неплохая надёжность, разве только настройка немного перемудрёная (мне больше Cisco в плане настройки нравится, там все понятно и лаконично... И логично).

Кстати езжу я на Renault Kapur :)

ne-vlezay80

06.05.2024 11:58а ещё они лицензии требуют, которых в России почти не достать... Лучше OpenWRT тогда уж...

kekoz

06.05.2024 11:58Вопрос о вкусах, конечно, но Cisco — далеко не лучший пример стройного и логичного конфига. Он плоский как блин. А их ACL — это вообще печаль. После Juniper (а ещё у Bay Networks был прелестный BCL незадолго до покупки Nortel'ом) простыни Cisco хочется свернуть в трубочку, обнять и плакать :)

ZK413

06.05.2024 11:58Да он не чем не плох.. Хорошая железка. Просто перемудренные настройки. Но опять же, тут дело привычки. WinBox вполне удобен.

Я их недолюбливаю не из-за настройки, а из-за их "чудесного" PoE.. В остальном претензий нет. :)

cahbeua

06.05.2024 11:58+2Поясните мне непонимающему - зачем в квартире расшивать патчпанель? Ну хоть примерно зачем? Зачем это делают в офисных помещениях я понимаю - обычно интернет розеток гораздо больше чем "рабочих мест". Такое может случится в доме где у хозяина очень плохо с головой, но всётаки может, но в квартире такую ситуацию даже представить не могу.

Зачем аж 3 микротика, когда один красный всё б вытянул на себе, уверен что из 10 потребителей нашлось бы 4 кто бы смог работать через пятикопеешный хаб на 5 портов без потери в скорости и стабильности (ну вот не верю я что котёл и стиралка без гигабита не смогут работать)

Да и вообще - при всей моей бездонной любви к микротику - с вайфаем, а темболее с САПсом, у него вечно всё не славабогу. Уверен что это моя криворукость, но из коробки без каких то бубнотанцовых жертвоприношений на кладбище в лунную ночь вечно какие-то проблемы. То скорость падает, то интернет перестаёт бегать, то он не отрабатывает безшовку, что б ты ему не настраивал. Так что микрот только как маршрутизатор, точки доступа лучше взять китайских нунамов или уже готовые мЭшки, чем на халайтах и мчапах.

VRyabchevsky Автор

06.05.2024 11:58зачем в квартире расшивать патчпанель?

Была патч-панель и поставил, как раз на 12 портов (2 из подъезда от провайдеров, 10 по квартире раскидано). И это выглядит красиво по моему мнению.

Зачем аж 3 микротика, когда один красный всё б вытянул на себе

Будь у меня POEвый коммутатор того же eltex - поставил бы его. Так же можно заменить 2011 на любое другое устройство с модулем на 5ГГц и убрать еще два девайса. Другой вариант - настроить wAP как router-on-a-stick.

ну вот не верю я что котёл и стиралка без гигабита не смогут работать

сейчас задействовано 7 гигабитных портов (под серверы, пк, приставку и точку доступа). условный ipmi оставил бы на интерфейсе в 100мбит, но для единообразия уже установил в тот же коммутатор.

Так что микрот только как маршрутизатор, точки доступа лучше взять китайских нунамов или уже готовые мЭшки, чем на халайтах и мчапах.

Да, это неплохой вариант, но я исходил из тех устройств, что были под рукой. На предыдущем месте работы был подобный кейс с безшовностью сети в рамках одной зоны и довольно долго отлаживали настройки. Точно уже не помню, как решили, но восстановили стабильность за пару дней.

cahbeua

06.05.2024 11:58Была патч-панель и поставил, как раз на 12 портов (2 из подъезда от провайдеров, 10 по квартире раскидано). И это выглядит красиво по моему мнению.

Патч панель действительно выглядит красиво, а патчкорды, которые всю её занимают, с учётом что они частенько все разной длины и цвета, смотанные бубликами, в итоге выглядят ничем не лучше чем просто обжатые джеками провода из стены. Разве что подписи патч-панели могут быть более деликатными, хотя и тут дело вкуса, да и есть ли смысл от подписей если все они задействованы по итогу.

Sergey_pc

06.05.2024 11:58+1Так что микрот только как маршрутизатор, точки доступа лучше взять китайских нунамов или уже готовые мЭшки, чем на халайтах и мчапах.

Лично я, примерно так и сделал. Взял hap ax², ему весь функционал маршрутизатора, авторизацию у провайдера, управление сетью. К нему по проводу подключил две Deco X55. Полное покрытие всей квартиры Wi-Fi 6, гигабит между всеми устройствами. Через микрота убираю доступ в интернет кому он не нужен. 2 ПК, телевизор, 2 телефона, планшет и умный дом (2 колонки + 8 умных устройств), всё работает великолепно.

Taywox

06.05.2024 11:58Хоть и просидел на Cap AC точках лет 5 настроенных на Capsman бесшовка, но полностью согласен что это ещё тот дремучий лес, особенно пришлось погемороется с настройкой каналов, частот и т.д. Чтобы и Android и Apple устройства нормально работали по WiFi с приемлемой скоростью!

Поднадоело, хотя в общем все работало норм, кроме того что почему то на одной точке Cap AC слетела сеть Wifi 2.4 :(! Оставил основное rg750gr3, свитч EDIMAX GS-3008P (как раз брался для Cap AC точек так как умеет в PoE хотя у микротиков просто чехарда с стандартами PoE :(, с qbiquti PoE переходником и rg750gr3 можно запитать , ну и не только для этого ) и добавил вместо точек Cap AC, TP-LINK Deco P9 (3-pack) и хватило 2 точки для 3 комнатной квартиры! Cap AC стояло 3 точки.

HarleyKaos

Сеть класса А для подобных задач не избыточна?

VRyabchevsky Автор

Для управленческой сети выбрал сеть класса C, и это действительно много адресов. Уточните, где в статье упоминается класс А?

pae174

1) Там 10/24 маска (255.255.255.0), это класс С по количеству адресов в сетке.

2) Я последний раз про классы сетей слышал на собесе в 2006 году примерно, всеми используется CIDR давно и повсеместно.

kekoz

CIDR'у пошёл уже четвёртый десяток лет, а кто-то до сих пор о классах вспоминает :)