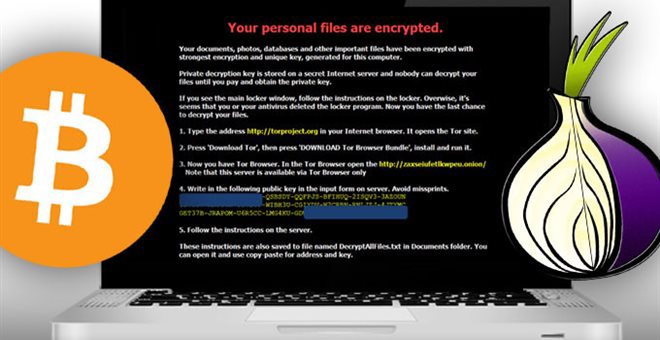

CTB Locker — очень хорошо продуманный и опасный вирус. Писать о нем не буду — информации об этом вирусе в интернете очень много.

За последние 3 месяца некоторые наши клиенты поймали этого зверя, несмотря на предупреждения, обновленные корпоративные антивирусы и прочие решения защиты. У некоторых страдала отдельная рабочая машина, у других — сервер терминалов. Но средства резервного копирования всех спасали.

Последнее заражение одного из клиентов привело к потере большого количества данных, а также некоторых резервных копий. Ответственность за это лежала на клиенте — финансирование на расширение сервера резервного копирования не могли выделить пол года. Но суть не в этом. Нам поставили задачу платить создателям вируса (и тут финансирование резко нашлось).

Я не агитирую пользователей сообщества платить злоумышленникам (я противник этого), но, возможно, этот небольшой мануал кому-то поможет.

Далее я опишу пошагово, как платил плохим людям за расшифровку клиентских данных.

1. Итак, мы попали. Заразился компьютер пользователя (как заразился — пока еще выясняем; антиспам есть, антивирус есть, права пользователей урезаны). По сети вирус зашифровал файловый сервер, диск которого был подключен пользователю как сетевой. Вирус зашифровал те папки на сервере, на которые были права на запись данному пользователю. Также были зашифрованы локальные диски на компьютере пользователя.

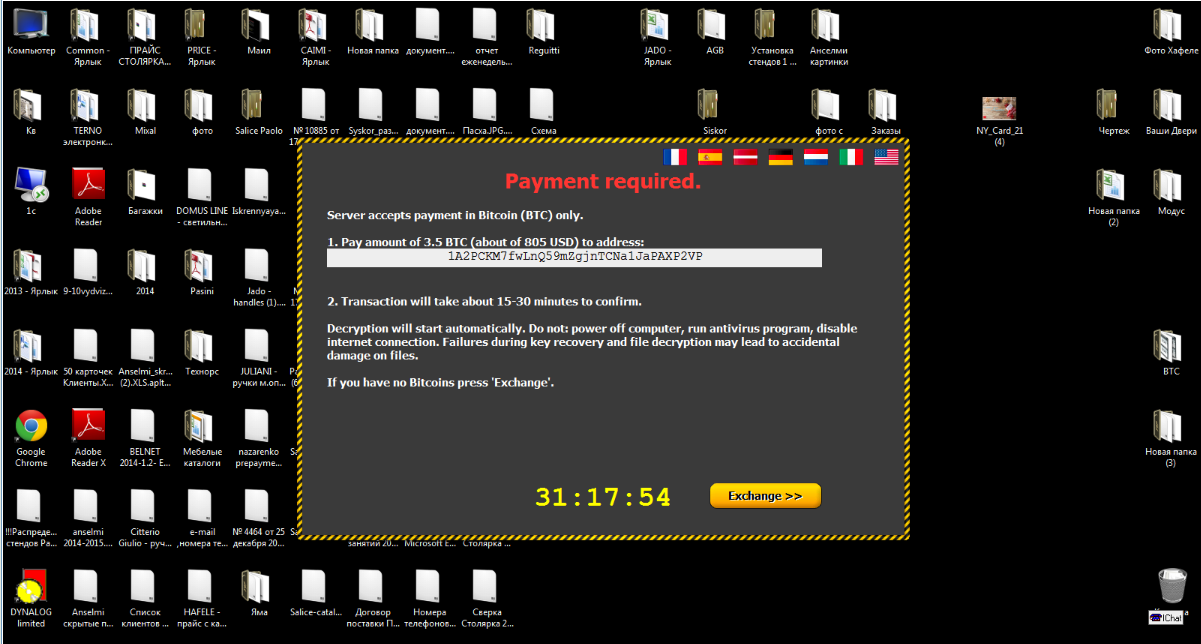

2. Когда вирус закончил шифрование — выдал пользователю баннер. Нам было предложено расшифровать данные за 3.5 биткоина, что составляет приблизительно 805$. На принятие решения нам дали 90 часов.

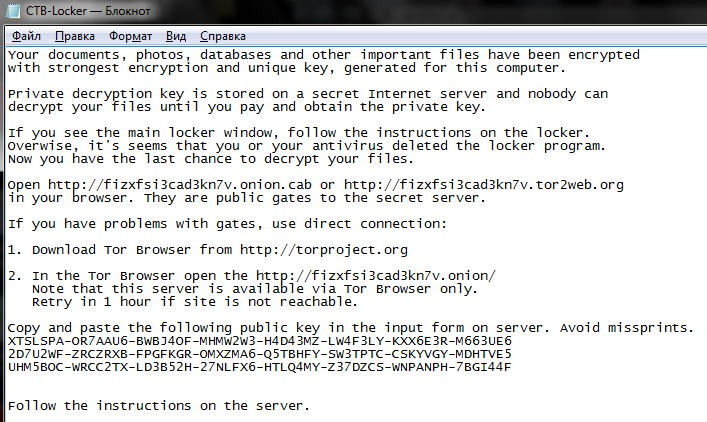

3. На локальном диске в папке Документы были найдены инструкции как действовать.

Нам было предложено сходить в Tor-сеть и ввести на сайте злоумышленников публичный ключ с этого текстового файла. Увы, скриншота сайта я не сделал, сайт открывается очень редко и ничего нового я там не увидел. На сайте продублирована информация с баннера на рабочем столе пользователя: информация о сумме выкупа, ссылки на сайт, где можно купить биткоины, номер кошелька куда переводить и т.д., а также предложение расшифровать два файла размером до 1 мегабайта каждый в доказательство возможности расшифровки.

4. Перед началом всех работ зараженный компьютер пользователя и файловый сервер были изолированы в отдельную сеть с отдельным выходом в интернет. Проверил доступность сетевого диска. Все ОК. Начинаем.

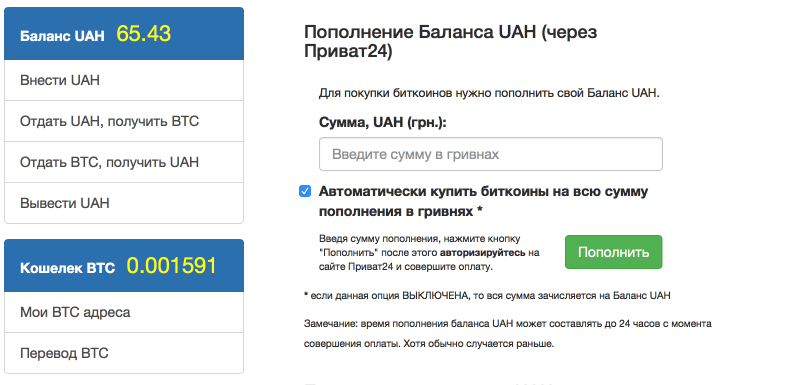

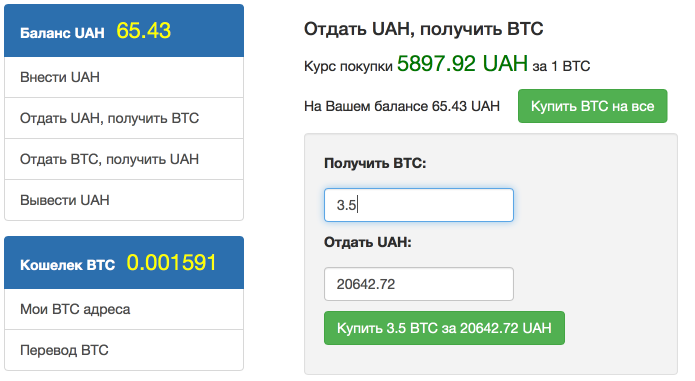

5. Поиск биткоинов. Я до этого не покупал биткоины. Сайты предложенные злоумышленниками для покупки биткоинов нам не подходили. Нам надо купить крипто-валюту платежной картой украинского банка (создал виртуальную карту). Пошел искать способы покупки крипто-валюты. На просторах интернета был найден украинский сайт покупки-продажи биткоинов.

a) регистрируемся на сайте (при регистрации указывайте свой мобильный — на него будут приходить подтверждения транзакций), вносим UAH на счет.

b) Покупаем биткоины за гривны.

c) Переводим биткоины на кошелек, указанный злоумышленниками. Обратите внимание — на комиссию bitcoin-сети.

Подтверждаем транзакцию через СМС с телефона, указанного при регистрации на сайте. Транзакция заняла около 10-15 минут.

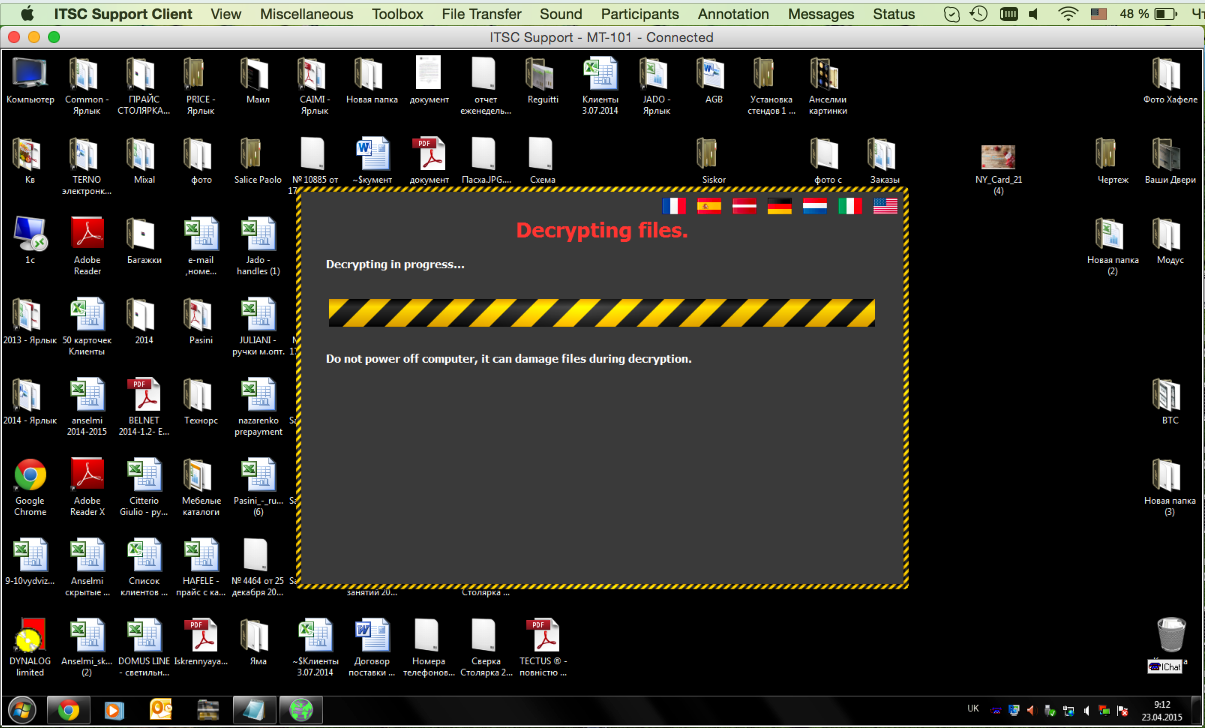

6. Ожидание. Итак, мы выполнили все условия злоумышленников. Что делать дальше? Сайт в сети Tor по прежнему не доступен. Как оказалось — нас не обманули. Банер на компьютере пользователя сменился с требования денег на информацию и том, что наша информация сейчас расшифровывается. Все произошло автоматически.

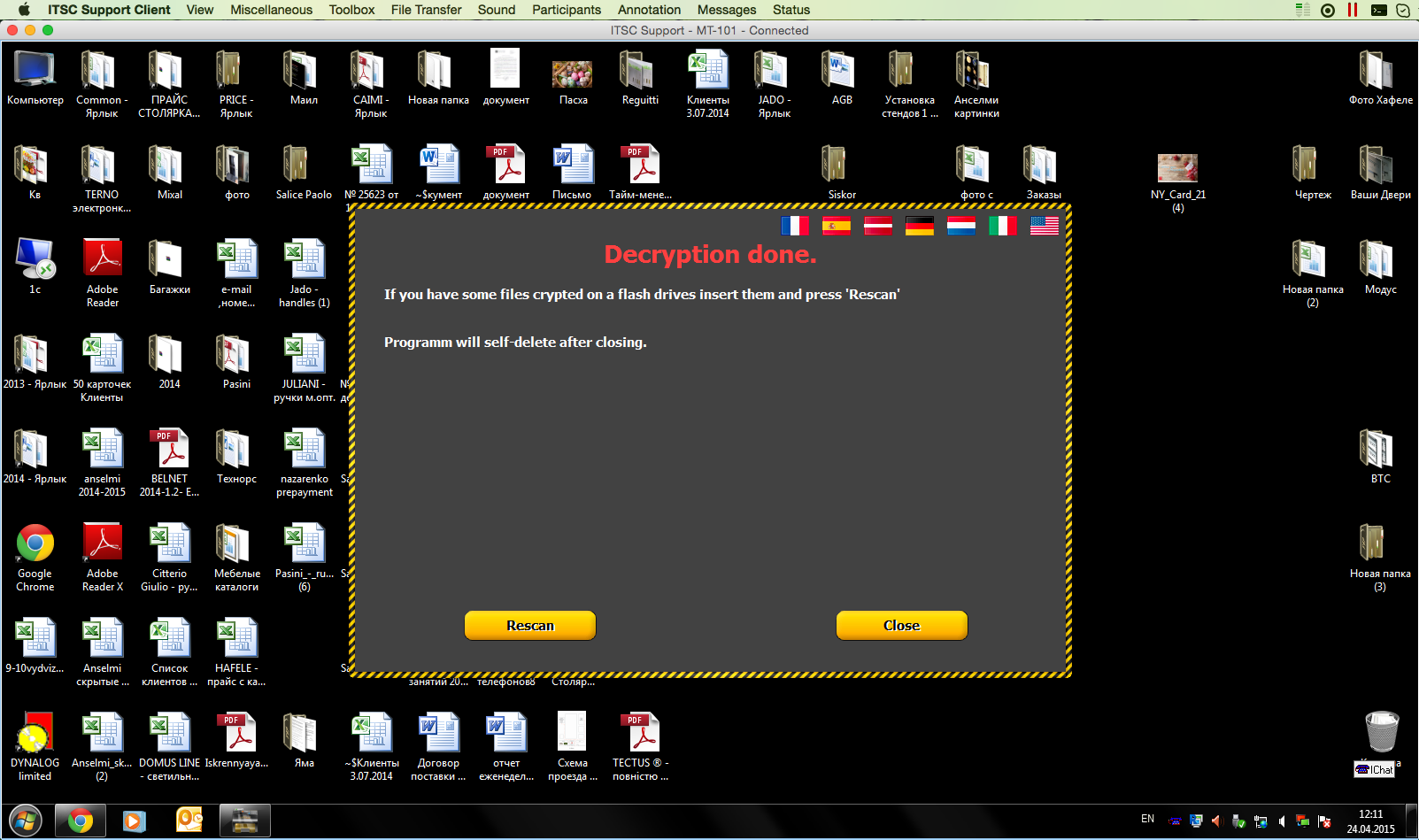

7. Расшифровка длилась около 2-х часов. Проверяем файловый сервер — все на месте, все отлично расшифровалось. Баннер предлагает нам сделать Rescan в том случае, если мы забыли перед началом расшифровки подключить сетевой диск или вставить USB Flash/HDD, который тоже был ранее зашифрован. Или нажать Close и он себя удалит с компьютера.

8. Делаем резервную копию файлового сервера (снова финансирование быстро нашлось на расширения пространства для резервных копий).

9. Подключаем файловый сервер назад в сеть пользователям. Компьютер пользователя форматируем, устанавливаем Windows и т.д.

10. Задумываемся о смене антивируса.

Надеюсь эта публикация кому-то помогла. Или, как минимум, напомнила о важности резервного копирования и свежих баз антивирусов.

Комментарии (243)

Boomburum

24.04.2015 17:47-11

imwode

24.04.2015 18:25+27А что, кто-то щелкает по таким ссылкам в таких топиках?

Haoose

25.04.2015 23:09+1Если боитесь, то вот:

Картинки

AxisPod

24.04.2015 19:18+5Ну я бы посоветовал знакомой обзавестись мозгом :-) Люди должны думать или учиться думать, должны учиться на своих или чужих ошибках, иначе никак.

Boomburum

24.04.2015 19:21+1Совет полезный, но это рабочий комп и возможно это и не её рук дело ) Просто позвонила, спросила что делать, попросил её сфоткать — поискал этот локер, решений не нашёл (

evtomax

24.04.2015 22:27+19Вы уверены, что вас лично не смогут вот так просто обмануть в областях, не связанных с компьютерами? :-)

pansa

27.04.2015 23:50+2Ошибаются все. И я вот могу признаться в постыдном: хотя и работаю в области АВ, но непосредственно с оболочками windows давно не работаю. И вот к своему стыду признаюсь — не подумал, что винда по умолчанию .js запускает свой cscript (или jscript — ну там одного поля ягодки), соответственно, открывать кликом такие файлы нельзя-нельзя. Ну вот почему-то в голове у меня сработала ассоциация «js» -> «javascript» -> " на клиенте это в браузере". Хорошо сработала и другая старая привычка — до конца не доверять даже себе =) И файл аккуратно был запущен в виртуалке… Понятно, криптор был.

Это я к чему. Не стоит переоценивать себя. Рано или поздно за это можно получить неприятный урок.

stansult

25.04.2015 00:56+11Сорри, что не по теме…

Скажите, зачем сокращать ссылку, если вы её всё равно засовываете под таг <a href="…"></a>?

Ведь многие наводят мышь на ссылку, прежде чем нажать, и проверяют.

И многие просто игнорируют bit.ly и прочие подобные вещи (кто знает, что там по ссылке).

Конечно, можно пойти на untiny.com и проверить, но ведь многим будет неохота.

Мне кажется, в данном случае это неоправданно. Наверняка на ваши ссылки в нормальном виде нажало бы больше народу.

Boomburum

25.04.2015 00:59+1просто незадолго до этого топика спрашивал помощи в твиттере и туда сокращал длинные ссылки хабрасторейджа, а когда увидел топик, скопировал ссылки из твита )

paththeir

25.04.2015 16:34+8Сокращать ссылки для Твиттера, кстати, бессмысленно. Независимо от длины ссылки, он считает ее за 20-22 символа (примерно в этих пределах) даже если она по факту короче.

DarkByte

25.04.2015 10:37+2К скриншотам с файлами не хватает самих файлов, тогда можно будет сказать, поленились ли авторы локера или нет.

Ramaloke

24.04.2015 17:54+2Каким-то образом попалась на такой вирус теща, увы, файлы превратились в мусор.

Constantin84

24.04.2015 18:02+1А что за ITSC Support Client?

blind_oracle

24.04.2015 18:15+4По-моему этот вирус — хороший стимул для корпораций не экономить на резервном копировании и защите информации.

Так же как ОБЭП — стимул не экономить на лицензиях :)

achekalin

24.04.2015 18:35Так же как ценовая и версионная политика отдельных производителей ПО — стимул не стесняться искать Open Source решения? )

blind_oracle

24.04.2015 22:13+2Ага. По лицензированию Microsoft вообще можно писать большие и пространные эссе, а то и докторскую защитить. Не удивлюсь если скоро предмет будет такой в университетах.

Про стоимость я уже молчу :)

grossws

24.04.2015 23:27+1Microsoft — это ещё не Oracle.

Хотя есть и более весёлые товарищи: hazelcast.com/pricing. Их off-heap storage стоит $1000/GB*year, оптом скидки (200GB всего за $100'000 в год).

avdept

26.04.2015 23:30Этот вирус — хороший стимул для того что бы нанять толковых спецов что бы обьяснить сотрудникам какие файлы стоит открывать из почты а какие нет, и вообще провести базовый курс, что бы сотрудники сами понимали что это и с чем его кушать

Chupakabra303

27.04.2015 12:00Лучшим стимулом будет проведение «учебной тревоги»

blind_oracle

27.04.2015 12:07Это если есть люди, которые готовы за это взяться и понимают масштаб проблемы.

В топике же автор, судя по всему — аутсорсер, а у его клиентов своих соображающих людей нет…

MacIn

24.04.2015 18:17+2Что за антивирус стоял?

qw1

24.04.2015 18:23Да это не важно. Типичная атака таргетированная (на e-mail), якобы от известных отправителей, значит выполняется вручную. За $800 можно прогнать скрипт по всем антивирусам и убедиться, что на момент отправки он никем не детектируется.

aik

25.04.2015 12:36+2Да не таргетированая она, они площадями работают. Среди сотен хоть один да запустит.

А антивирусы… С месяц назад я отправлял вебу и касперскому шифровальщика, который не определялся с текущими базами. В течение дня добавили. Но когда я пару строчек удалил из скрипта, то и веб, и касперский перестали его определять — похоже, что добавили его тупо по контрольной сумме. А вот майкрософтовский антивирус его продолжал определять, как бы я над кодом не издевался (не трогая само тело вируса, оно там внутри js было в base64 запаковано).

lamoss

28.04.2015 19:16Сотруднику в нашей компании пришло письмо от контрагента с которым он часто переписывался и потому сотрудник даже не подумал что может быть какая-то подстава.

При этом контрагент, отправивший, уверял что он ничего такого не отправлял, но при этом у него тоже аналогичная проблема.

В общем, оказалось, что однажды запущенный, вирус сам рассылал себя по почте контрагентам и контактам из аутлука.

Разумеется, обратились в ESET, но там порекомендовали обратиться в управление «К» и сказали что, к сожалению, с расшифровкой помочь не могут.

mafet

24.04.2015 18:21+2Как интересно от этого можно защититься? Страшно жить. И я что-то не понял, разве можно просто взять и запустить *.js файл?

maksqwe

24.04.2015 18:27+1Ограничить пользование клиентов мейл-клиентами в которых будут четко прописаны разрешающие расширения вложений, к примеру, .doc, .docx, .xsl… и никаких архивов, а если надо перекинуть кучу файлов, а от неизвестных клиентов это практически не может быть, использовать доверенный файловый хостинг. П.С. Это лишь первая мысль моя, отнюдь, только теоретическая, на практике нигде такого не видел. Хотя это всего-лишь отгородит только от части подобных атак.

qw1

24.04.2015 18:36+2В окошко ворда можно перетащить любой файл, поэтому .doc, .docx небезопасны.

Идеальным решением мне видится версионирование отдельных каталогов на уровне ФС, и чтобы юзер не имел возможности влиять на версии. Администратор выполняет команду типа «revert to 2015-04-23» и юзер-файлы восстанавливаются. Винду тоже можно снепшотить, уже обычными образами всего диска, раз в месяц незаметно для пользователя обновляя бекап, хранить два последних.

Увы, не знаю, существуют ли такие решения.

maksqwe

24.04.2015 18:54+1Вся система — сплошной урезанный git репозиторий, что-то в этом есть! В принципе, это будет являться умной реализацией бекапов.

Doomsday_nxt

24.04.2015 18:55+1А разве восстановление системы в Windows 7 и выше не делает то самое «версионирование»?

qw1

25.04.2015 11:26+1Для системы — да, но для юзер-файлов нужно что-то другое.

xforce

24.04.2015 19:26+4Запретить пользователям запускать что-либо из папок, в которые они могут писать и наоборот, можешь что-то запускать — не можешь писать. С этим на винде отлично справляется Software Restriction.

lamoss

28.04.2015 19:19Но ведь тогда пользователь не сможет открыть ни один сохраненный файл? То есть, сделав отчет и сохранив его в разрешенную папку, он не сможет посмотреть его, после того как сохранит в папку, на которую есть доступ на запись и нет доступа на чтение.

dsx

24.04.2015 20:26-1Легко:

1. Повышать компьютерную грамотность пользователей

2. Делать резервные копии

Никакие запреты не помогут если пользователь не обладает элементарными навыками безопасного использования компьютера. Ну, может, кроме запрета трогать компьютер.

lamoss

28.04.2015 19:24Первый пункт достаточно проблематичен для крупных компаний. У нас сотрудники (мужики, по 40 лет, начальники отделов) вайфай точки выдергивают, потому что они их «облучают и голова болеть начинает». И эта политика начальника распространяется на всех его подчиненных. Что уж говорить про бухгалтерию ту же, которая, порой, просто действует по элементарному алгоритму и в случае любой непредвиденной ситуации сразу goto helpdesk;

Согласитесь — «Контрагент прислал документ» — это рядовая ситуация, а что до ваших этих js, xls — это всё от лукавого, иконку поставлю возле монитора и вирус уйдет.

А вот бекапы — идея хорошая, но опять же — сделать бекап на 20 компьютерах — никаких проблем, а когда бекапы начинают делаться на 6000 компьютерах — в бюджете появится статья на модернизацию новыми хардами из-за нехватки места.

Zibx

25.04.2015 00:11Ограничить запуск исполняемых файлов белым списком. Помню ещё в 98 винде это было можно. Я согласен соглашаться с UAC на каждый ручной запуск программы.

OnYourLips

25.04.2015 10:52Делать бэкапы.

Тогда стоимость восстановления будет равна стоимости специалиста. которое он затратит на восстановление бэкапа.

ntfs1984

26.04.2015 01:03Поставьте *nix, благо с Убунтами справится и домохозяйка.

lamoss

28.04.2015 19:26Думается мне, более дорогим решением, чем внедрение новой АИС в компании, будет только платить деньги за каждый шифровальщик.

ntfs1984

28.04.2015 19:31Если у вас не Google — то не будет.

Если у вас есть компания, у вас есть и клиенты. Подумайте, во сколько обойдется их потеря. Измеряйте и долларами, и кармой к репутации.

lamoss

28.04.2015 19:33Я не говорю что не надо делать ничего вообще, я лишь сказал что это одно из самых дорогостоящих решений в этой ситуации.

ntfs1984

28.04.2015 19:39Ну я бы так не сказал.

Тем более что переводить всю инфраструктуру не надо, надо только носители с важной информацией.

Желательно методом карантина.

Ваш рабочий компьютер «А», периодически сохраняет информацию на удаленный промежуточный небольшой диск «Б», который в определенные промежутки времени отключается от компьютера «А», и подключается к компьютеру «В», который уже сам вытягивает контент, зипует его, и бэкапит на основной носитель.

Максимум что грозит здесь — это зашифровка сегодняшней версии контента.

lamoss

28.04.2015 19:48А для чего тогда в данной схеме ежедневных бекапов дополнительно использовать nix?

ntfs1984

28.04.2015 20:03-1Очевидно, чтобы быть менее подверженным всякой заразе.

И очевидно, чтобы обойтись тремя строчками на баше, которые будут по крону монтировать-отмонтировать носители и рсинкать контент.

Может быть это возможно сделать и на Виндах, но я говорю о том, что знаю, и о том что уже делал.

А вообще, хорошим тоном должна быть система «мухи — отдельно, котлеты — отдельно». Ну нельзя хранить корпоративную информацию на компьютере, на котором вы ходите по порносайтам, скайпитесь в асечке, и смотрите котиков. Только удаленный диск. Желательно доступный по системе прав. И недоступный тем, кому не нужна информация на нем. Лучше в другой подсетке через промежуточный сервер. И лучше всего в какой-нибудь экзотической ФС, например XFS =)

lamoss

28.04.2015 20:52Это интересная позиция, но увеличение узлов приводит к увеличению количества возможных точек отказа и усложнению траблшутинга, а в продажах, к примеру, идет борьба за секунды и простой на сутки, вместо 12 часов, приводит к серьезным убыткам.

Три строчки на баше и все файлы на XFS — значит как минимум нужен специалист, который будет эти три строчки писать. А ведь он еще и зарплату потребует. А когда всё сломается на этих трех строчках — нужно будет срочно этого специалиста выцеплять.

Ну и очевидно — файл полученный от доверенного контрагента никакого отношения к асечкам-писечкам не имеет.

ntfs1984

28.04.2015 22:59Тогда могу вам посоветовать запускать енвайрмент для просмотра файлов от контрагента, под виртуалкой. Легче делать снапшоты, и легче потом восстановить.

imwode

24.04.2015 18:35+7Пост — хорошая реклама сервиса по разблокировке (понимаете о чем я, да? «Увеличилось количество сообщений в СМИ что даже при оплате услуги разблокировки данные не восстанавливаются. Причины указываются разные — от злонамеренности авторов шифровальщика до элементарных ошибок в коде. Мы хотим в очередной раз заявить, что кампания CBT-locker всегда восстанавливает ваши данные!»)

Спасение есть как минимум одно — холодный бэкап. После того как в схожем топике мне подсказали программку cobian backup(http://www.cobiansoft.com/index.htm), я стал спать по ночам :-) СДелал себе нового пользователя — бэкап администратора. Оставил доступ к бэкпап диску на запись только этому пользователю. Прогу настроил так, чтоб шарашила под этим пользователем. Усе. Попробуй зашифруй называется. Кстати, единственная прога, которая просто взяла и забэкапила 700 гигов. Остальные (не то, чтобы я много пробовал, но все же) — «неизвестная ошибка через несколько часов после начала. Пойди, отлови причину.

pavel_reshotka Автор

24.04.2015 19:03+2Это никак не реклама. Суть в том что там были данные компании за 15 лет. И руководство решило рискнуть. Все осознавали что нас могут «кинуть» на любой стадии. Включая покупку Биткоинов на сайте который только сегодня нашел. Я никогда бы не платил если бы была разблокировка возможна. Но увы, начиная с Касперского и заканчивая Др. Вебом — все пишут что расшифровки это не поддается.

imwode

24.04.2015 19:12+4Если не реклама, то название поста должно быть не «Мы решили платить», а «Мы решили бэкапить».

Вообще помню когда 10 лет назад читал Digital Fortress Дэна Брауна, прям плакать хотелось от смеха — там же как раз криптолокер описан — угроза единственному хранилищу данных НСА, что ли, не помню уже. И его тогда уже хаяли за «технологическую наивность и писанину для домохозяек». Ан нет, вот в 2015 все еще непожатая нива таких кейсов.

Ну поздравляю с возвратом данных, что. Учите людей только на своих ошибках правильным вещам…

bak

24.04.2015 21:57+12Непроизвольная реклама. Теперь часть пользователей, которые раньше платить бы не стали — заплатят. Вашей статьёй вы (возможно непроизвольно) увеличили прибыль разработчиков таких штук.

MacIn

25.04.2015 06:38+1Но увы, начиная с Касперского и заканчивая Др. Вебом — все пишут что расшифровки это не поддается.

Ничего удивительного — посмотрите анализы подобной дряни — алгоритмы шифрования солидные, ключи длинные.

netwer

24.04.2015 18:35+2В моем случае был открыт вордовский документ

VGusev2007

25.04.2015 00:54+1Так, вордовский документ открыли, там внутри exe файл? Так? Если использовать или сторонее ПО, или использовать политики Software Restriction Policies (SRP), это спасло бы?

netwer

25.04.2015 10:01+1К сожалению, еще не смотрел внутренности документа. На счет использования SRP сказать тоже ничего не могу. Самому интересно, попробую провести эксперименты.

Пока что могу сказать только то, что пришло письмо на почту, с документом во вложении, он был скачен, открыт и все.

VGusev2007

25.04.2015 10:17+1Вот мне очень интересно… SRP — не спасает от запуска dll объектов насколько я понимаю, и возможно каких-нибудь OLE вызвов. По этому мне интересно узнать результат.

ApeCoder

25.04.2015 10:28+1Думаю просто вод давно не обновлялся

VGusev2007

25.04.2015 10:31+1Да word, по умолчанию не даст ничего такого запустить, но пользователь, всегда нажмёт, и обойдёт ограничения безопасности…

Anisotropic

25.04.2015 14:02+1Попался тут древний doc файл, который 2003 ворд отказался открывать, ссылаясь на политики. Способ обхода, указанный на сайте мелкософта не работает (мб. потому что ворд не лицензионный). И всё.

xforce

25.04.2015 11:43+1там есть переключатель, блокировать запуск длл или нет. Так что всё зависит от настроек.

VGusev2007

26.04.2015 11:43Очень стесняюсь спросить, где сей переключатель? В офисе? Я Windows вижу, только на рабочих ПК сотрудников на работе, по сему мало представляю где это. Но в целом, мне пригодится это знание.

garex

24.04.2015 18:53-20Use Linux Luke ©

По-умолчанию из коробки права урезаны. Хотяя… Думаю если начнут широко использовать то и root'ы будут с паролями 123456 ))xforce

24.04.2015 19:13+13И каким-же образом линукс защитит от шифровальщика? Какие у него там механизмы против этого? Расскажи, пожалуйста %)

garex

24.04.2015 19:16-36Присаживайся, наливай чайку и слушай ))

Линуксом пользуются бородатые дяди, которые думают что они тыкают или вообще не тыкают плохие ссылки. Пользователи линукса в большинстве своем менее блондинисты, чем не-линукса. И поэтому их аура отдаётся в великий макаронный репозиторий линукс-духа.

В итоге новые пользователи линукса получают эту ауру и больше не тыкают всякую херотень в интернетиках из почты. А если и тыкают, то их спрашивают sudo-шный пароль. Т.к. блондинки паролями не пользуются, то следовательно шифровальщик никак не пробьётся через ауру линукса.

ps: Heartblead не всчёт!!! ))xforce

24.04.2015 19:23+18Шифровальщику достаточно прав пользователя, неожиданно.

garex

24.04.2015 19:26-22Чорт! Ты сломал все мои устои и духовные скрепки…

Ток по-мойму убунта/мак спрашивает перед тем как запустить тот-же исполняемый файл — нет?

ps: Хотя если я блондинка, то мне ничего не поможетxforce

24.04.2015 19:44+7Когда последний раз видел десктопную убунту — не спрашивала. С маком не знаком.

yurijmi

25.04.2015 14:52+4Мак и убунта спрашивают пароль только если запускают с правами супер пользователя

ZumZoom

25.04.2015 18:38+1Только Мак, перед запуском нового файла, говорит что-то в духе «Файл скачан из самого дна интернета, вы точно хотите его запускать?». А иногда и просто окошко с текстом «Странный файл, запускать не буду», и пойди разберись, как его запускать.

yurijmi

25.04.2015 18:45+1Да, так и есть «Этот файл был загружен Safari из интернета такого то числа».

+ Если у програмки нет валидной подписи разработчика просто так она не запуститься. Запуститься только в том случае, если в «Системные настройки» > «Безопасность» > «Загрузка программ из третьих источников» поставлена галочка

symbix

25.04.2015 20:51+1Если OS X наотрез отказывается запускать файл, и нет запрета за запуск неподписанных программ — значит, его сигнатура есть в антивирусной базе. (Да, в OS X есть встроенный антивирус).

DikSoft

27.04.2015 00:41Вы не поверите, но в Win 8.1 и Win Srv 2012 R2 есть то же самое!

«Этот файл взят в Интернете и не прошёл проверку » (как-то так, близко к тексту).

Последний раз столкнулся с k-lite codec pack свежей версии. Установщик предыдущей версии — запускался нормально.

alcr

27.04.2015 12:13А вы этот файл запакуйте и распакуйте. Зип потоки и расширенные атрибуты не сохраняет, а именно там емнип и хранится признак скачанности. Так что достаточно скачать архив и запускать файл из него и никаких вопросов не будет — по крайней мере в винде7 проверял.

nikitasius

24.04.2015 21:19+1- Во-первых пользователь пользователю вовсе не друг, товарищь и брат.

- Во-вторых обычно НЕ один пользователь, а целая пачка

- В третьих — как правило права доступа настроены. То бишь Вася не зашифрует файлы юзера GIT, но вполне себе прочитает.

- В четвертых если нужен перекрестный доступ, то есть группы.

На винде же мало кто собирается с мыслями о настройке доступа. У меня вообще по винде мозг не работает как там доступы делать. В линуксе же chmod/chown и вперед.

Поэтому поймать шифровальщик на linux не делает погоды. Если же его запустили (не представляю как такую глупость провернуть), то максимум что он испортит — текущие файлы.

Так же можно бекапы делать под другую учетку.MacIn

25.04.2015 06:41+5На винде же мало кто собирается с мыслями о настройке доступа. У меня вообще по винде мозг не работает как там доступы делать. В линуксе же chmod/chown и вперед.

Забавно. «как сделать под win не знаю, но все равно linux круче».

Обычно настраивается, в пару движений.

nikitasius

25.04.2015 22:53Забавно то, что люди рассказывают что могут сделать под win, но не признают удобства и эффективности под linux, где настраивается в

пару движенийпару команд.MacIn

26.04.2015 00:13+5но не признают удобства и эффективности под linux

Какое удобство и эффективность надо признать? Как вы можете говорить, что в Линуксе «удобно и эффективно» (очевидно, по сравнению с чем-то еще), если по собственному признанию, не знаете, как это делается под win? Возможно, если бы вы могли сравнить, то не говорили об удобстве и эффективности?

где настраивается в пару движений пару команд.

Так и под виндой все в пару команд, причем система очень гибкая.

Все настройки доступны как в gui, так и из командной строки, о чем вам уже отписали ниже.

Dolios

26.04.2015 11:34-1Какое удобство и эффективность надо признать? Как вы можете говорить, что в Линуксе «удобно и эффективно» (очевидно, по сравнению с чем-то еще)

Простите, но когда я, например, сажусь задом на унитаз, я сразу могу сказать, удобно мне или нет. А эффективность я могу оценить работая ершиком опосля. И все это, заметьте, безо всяких сравнений с другими унитазами ;)MacIn

26.04.2015 23:20я сразу могу сказать, удобно мне или нет. А эффективность я могу оценить работая ершиком опосля.

Только в сравнении с чем-то.

Dolios

27.04.2015 13:16-1От того, что вы будете повторять «халва», во рту слаще не станет. Для того чтобы оценить удобство (как некую субъективную характеристику), зачастую, не нужно ни с чем сравнивать. Вот берете вы, например, первый раз в жизни швабру и понимаете, что она неудобна, т.к. ручка коротковата и у вас болит спина. И вы это понимаете даже если до этого никогда в жизни не работали ни шваброй, ни лопатой, ни даже граблями. Конечно, если вам дать 2 швабры, вы, на основе сравнения, сможете определить какая удобнее. Но классифицировать объект, например, по принципу удобно/неудобно можно и без сравнения. Этим, кстати, человек от животных отличается. Он способен к абстрактному мышлению.

А уж эффективность (в общем случае) и подавно, для ее оценки можно воспользоваться кучей объективных характеристик, начиная с КПД.

ApeCoder

28.04.2015 10:25Но классифицировать объект, например, по принципу удобно/неудобно можно и без сравнения.

Не используется ли при этом подсознательное сравнение с некоторым представлением о типичной швабре? Как только изобретут полностью автоматическую швабру и она станет общим местом, не станет ли неудобным вообще водить руками ради мытья пола?

Dolios

28.04.2015 11:27Не используется ли при этом подсознательное сравнение с некоторым представлением о типичной швабре?

Допустим. Но тогда получается, что можно оценить удобство настройки доступа в линухе, не зная как это делается под win, «сравнивая» с некоторым представлением о типичной процедуре настройки. Что, собственно, и требовалось доказать ;)

Собственно об этом я писал, когда упоминал абстрактное мышление.

ApeCoder

28.04.2015 11:45Можно. Но при этом, ваше представление о типичной процедуре настройки, если у вас опыт связан в основном с линуксом, берется оттуда. И в этом случае ваше сообщение об «абсолютном» удобстве и неудобстве бесполезно для тех у кого другой опыт.

Dolios

28.04.2015 13:10+2А никакого абсолютного удобства не существует. Люди разные, то что удобно одному, неудобно другому.

Можно лишь как-то попытаться формализовать это. Например, считаем, что некая штука удобна, когда:

1. У этой штуки параметр a > b

2. У этой штуки параметр c < d

3. У этой штуки параметр e ~ f

И в этом случае, опять же, в сравнении нет необходимости. Например, туфли считаем удовбыми, если они:

1. не жмут

2. не трут

3. в них не потеют ноги.

Тогда я легко смогу оценить удобны туфли или нет, даже если всю жизнь носил кроссовки и влез в туфли первый раз в жизни.

И даже если я сочту туфли удобными, вы со мной можете не согласиться, т.к. у вас размер ноги, например, больше. А уж если вы оцениваете удобство по другим критериям…

Я напомню, что nikitasius, заговорил об удобстве и эффективности в линуксе, а MacIn пишет, что nikitasius не может говорить об удобстве и эффективности, пока не попробует то же самое в винде. Простите, но это абсурд. Причем, nikitasius русским по белому написал, что говорит конкретно о себе.

На это я только могу ответить, что MacIn не имеет права говорить про удобство и эффективность настройки в винде, пока не попробует сделать то же в макоси и os/2. Звучит по идиотски, не правда ли? Ровно также как звучит утверждение о том, что человек не может понять, удобно ли ему в линуксе, не попробовав сделать это в винде.

Это не спор о том, что лучше, а что хуже. Тот факт, что Васе удобнее в винде, а Пете в линухе, вовсе не означает, что Петя идиот. И наоборот.

ApeCoder

28.04.2015 13:17-2На это я только могу ответить, что MacIn не имеет права говорить про удобство и эффективность настройки в винде, пока не попробует сделать то же в макоси и os/2

С моей точки зрения, если бы макось и OS/2 имели такую же инсталляционную базу как и винда, то в этом был бы смысл.

Dolios

28.04.2015 13:33+1Какое отношение инсталляционная база имеет к удобству и эффективности? Вам не приходило в голову, что, например, профессиональный инструмент (всякие дрели, шуруповерты, etc) имеет гораздо меньшую «инсталляционную базу» базу, чем бытовой? Это не намек, просто констатация факта, показывающая некорректность вашего аргумента.

ApeCoder

28.04.2015 14:34К коммуникации — как правило то, что больше распространено имеет тенденцию быть образцом для сравнения по умолчанию. То есть когда мы не сравнивая говорим, что что-то неудобно мы сравниваем его неявно с некоторым своим предыдущим опытом, и таким образом чем больше наш опыт напоминает общераспространенный тем больше ценности для окружающих в нашем высказывании. Например, если у всех швабры автоматические то, человек выросшей в мире в котором швабры только ручные может сколько угодно говорить об абсолютном удобстве (введем этот термин для «сравнения с неявным образцом») но такое его мнение не ценно для обладателей автоматических швабр.

Если же он имеет такой же бейзлайн, что и все остальные, или явно и аргументированно сравнит ручную швабру с автоматической, ценность такого высказывания повышается.

MacIn

28.04.2015 17:26На это я только могу ответить, что MacIn не имеет права говорить про удобство и эффективность настройки в винде, пока не попробует сделать то же в макоси и os/2.

Нет, я не имею права говорить, что в винде что-то удобнее чем в макоси, так как я ее в глаза не видел. И, на секундочку, я этого и не говорю.

Вы передергиваете — «удобство» может быть только по сравнению с чем-то. Например, даже по сравнению с другой версией той же системы, по сравнению с общепринятой практикой отрасли до сего момента. (в приведенном выше примере с задницей и унитазом тоже есть сравнение, только оно неявное).

А ваше «пока не попробует сделать то же» — попросту ложно, это перевирание моего аргумента. «пока не попробует сделать то же» контраргумент к доводу о том, что нельзя утверждать, что система удобнее всех остальных (пока не поробовал все остальные, что нереально ), однако этого я не говорил, вы приписываете мне чужой аргумент и сами его разоблачаете.

Звучит по идиотски, не правда ли?

По-идиотски звучит ваш перевранный аргумент.

Ровно также как звучит утверждение о том, что человек не может понять, удобно ли ему в линуксе, не попробовав сделать это в винде.

Нет, вы вырываете из контекста. Человек сказал «На винде же мало кто собирается с мыслями о настройке доступа. У меня вообще по винде мозг не работает как там доступы делать. В линуксе же chmod/chown и вперед.» Заметьте, частица «же» предполагает сравнение, т.е. здесь человек сказал фактически «в винде непонятно как, я даже не знаю как, а в линуксе — всего парой команд». Это удобство в виде пары команд высказано им и далее, в следующем комментарии.

nikitasius

28.04.2015 19:46Заметьте, частица «же» предполагает сравнение, т.е. здесь человек сказал фактически «в винде непонятно как, я даже не знаю как, а в линуксе — всего парой команд». Это удобство в виде пары команд высказано им и далее, в следующем комментарии.

Что-то вы срач на ровном месте разводите.

Причем начали вот с этого самого места:

Забавно. «как сделать под win не знаю, но все равно linux круче».

А теперь включили попятную, «мол я не я, и виндовс не моя».

Я сейчас немного разовью свою мысль, почему я никогда не напрягал свой мозг правами в windows:

- на все что мне нужна на windows дома — есть копия

- за серверные системы надо платить

- блабла размер, блабла сеть, блаблабла «про консоль и демонов»

Как бы и все. Я вижу как применять debian с имеющимся софтом в плане сервера или дома, и мне абсолютно фиолетово как применять сетевой windows. Ну и самое приятное мой домашний дебиан отличается от серверного наличием gui, сочетая в себе гибкую настройку по правам. А вот домашняя семерка… она домашняя, и я не знаю, есть ли там средства по управлению доступом и как они кастрированы. Поэтому работаю как admin без uac, с антивирем и отдельным файрволом (ZA).

К частицам и местоимениям не цепляйтесь, я по-русски последнее время мало говорю и пишу, но точно знаю, что тестировать надо произносить как «тЫстировать», чего не знают многие граммар-ZZ.

MacIn

28.04.2015 17:41А никакого абсолютного удобства не существует. Люди разные, то что удобно одному, неудобно другому.

Это и есть «удобства самого по себе нет, есть только в сравнении». И каждый сравнивает с тем, что ему доступно.

Тот факт, что Васе удобнее в винде, а Пете в линухе, вовсе не означает, что Петя идиот. И наоборот.

Бесспорно, но если Петя говорит, что в Линухе ему лично удобнее, чем в винде, а в винде он вообще не понимает(знает) как сделать, то это странное заявление. Возможно, процедура настолько запутанна (а это точно не так в данном конкретном случае, который мы обсуждаем — права доступа), что Петя не может ее понять, или же он просто не знает (не интересовался) этим вообще. О чем я и говорю, вы же пытаетесь перенести спор в совсем другую плоскость.

MacIn

28.04.2015 17:34Но классифицировать объект, например, по принципу удобно/неудобно можно и без сравнения.

Нет, потому что вы не знаете, что такое «удобно» без эталона. Вполне возможно, что швабра другой модели, с такой же ручкой, постоянно отваливается, так как не прикреплена к ручке. В этом случае та, которая просто коротка — удобнее второй.

Если вы берете просто швабру с короткой ручкой, то вы понимаете (чем отличаетесь от животного, ага), что причина неудобства — именно в короткой ручке, и если бы она была длинее (это и есть сравнение с другой), то было бы удобнее.

qw1

27.04.2015 21:07-2У меня есть унитаз. Я им всё делаю, даже гвозди забиваю. Зачем мне изучать молоток, когда есть любимый удобный унитаз.

aik

25.04.2015 08:29+9У меня вообще по винде мозг не работает как там доступы делать. В линуксе же chmod/chown и вперед.

Чмод и чоун — негибкие решения. К примеру, разным группам разные права доступа без танцев с бубном не назначить. Сейчас правильней ACL использовать. В windows есть из коробки (правая кнопка на файле, свойства, безопасность или cacls, если командной строки хочется), в линуксе надо смонтировать файловую систему с параметром acl, а дальше setfacl пользоваться.

Если шифровальщика в линуксе запустили, то он упаковал все файлы, которым у пользователя есть доступ на запись. Минимум — домашний каталог. Максимум — может еще и какие-нибудь подмонтированные сетевые ресурсы. Всё точно так же, как в windows.

Бэкапы в другую учетку можно делать и в windows. Плюс есть поддержка версий файлов на уровне файловой системы, то есть если зашифровало, то можно откатиться на предыдущую версию (если настроено, конечно). Хотя встречал шифровальщиков, которые при наличии админских прав тормозят службу, которая за этими версиями следит.

В общем, позиция ваша — «про windows ничего не знаю, но линукс лучше». :p Не лучше он, а просто другой.

nikitasius

26.04.2015 00:13-1А я и не говорил что он лучше, а говорил, что на винде меньше заморачиваются с правами доступа чем на линуксе.

Поэтому конечная система на линукс настроена лучше, как правило. Чем у того, кто поставил винду из коробки и играет в танчики или гта.MacIn

26.04.2015 00:15+2что на винде меньше заморачиваются с правами доступа чем на линуксе.

Это вы что с чем сравниваете? Среднюю «рабочую станцию», «средний сервер» или среднее по больнице?

В абсолютных цифрах, относительных?

Вы учитываете разницу долей рынка?

aik

26.04.2015 11:00+1на винде меньше заморачиваются с правами доступа чем на линуксе.

Кто?

Чайники? Вообще не заморачиваются, что в винде, что в линуксе (если их туда занесло). И не будут они никуда под другого пользователя бэкапиться. Хорошо если просто на внешний диск время от времени файлы скидывать будут.

Админы на предприятиях? Если они не заморачиваются, то это криворукие админы. Инструментарий для нормальной работы с правами есть что в windows, что в linux.

bARmaleyKA

26.04.2015 23:35Есть более гибкие и изощренные системы разграничения доступа к ресурсам, например, тот же SELinux. В нем можно по доменам распихать, роли всякие назначить и много чего еще, только это требует хороших познаний как самой системы разграничения, как операционной системы, так и самого рабочего процесса, чтобы можно все воедино свести. Иначе морока несусветная.

grossws

26.04.2015 23:55+1Там даже без mls получается довольно заморочено, если надо сделать шаг в сторону от стандартных пакетов. Не считая того, что часть софта вообще не работает в окружении с включенным selinux.

bARmaleyKA

27.04.2015 00:07На счёт части софта не знаю. Многое зависит от дистрибутива. В RH7 многое до ума довели хорошо, хотя и в 6.6 исправлений в этом плане достаточно.

grossws

27.04.2015 06:02Простой пример: в centos7/rhel7 пакет docker из extras при использовании btrfs не работает при включенном selinux.

bARmaleyKA

28.04.2015 17:21Много не значит абсолютно всё. В шестой версии были большие трудности с nginx и php-fpm. Починили. Другой момент — а вы не пробовали написать своб политику, которая может решить проблему? И насколько обязательно ставить ваш пакет именно из этого репозитория?

aik

27.04.2015 06:19И любая дока по установке какого-нибудь софта под линукс начинается с раздела «как отключить selinux» :)

Я именно права доступа к файлам имел ввиду, selinux же штука более тяжелая и требует гораздо более серьезного подхода в плане разработки правил.

hiddenman

27.04.2015 01:47+1От подобных проблем частично может помочь простая опция noexec при монтировании /home Пользователь не сможет ничего запустить из того, что он «скачал». Правда, это не спасает от всяких java-эксплоитов и тому подобного, что работает не так тупо (проблемам из почты уже 20 лет, а ничего поменялось, смотрю).

В старой, умной книжке авторства Эви Немет была написана простая формула: удобство обратно пропорционально безопасности. Можно сделать очень безопасную, но очень неудобную систему. MS сделала ставку на удобство и не проиграла, если измерять в деньгах :-)

aik

27.04.2015 06:21+1noexec спасёт только от исполняемого бита. А если файл передаётся какому-нибудь интерпретатору, то не поможет.

Плюс есть линуксовый вариант ярлыков (.desktop, например), наверняка туда можно попытаться что-нибудь засунуть.

bARmaleyKA

26.04.2015 23:26Прав-то пользовательских хватит, только надо еще чтобы были права на исполнение у файла скрипта. Многое зависит от настроек пользовательского окружения ну и от степени идиотизма пользователя. То бишь если он ведется на письмо с вложением «ты ту пьяная в драбадан» и плюет на все предупреждения системы безопасности и даже на то, что сам особь мужского рода, то тут системы безопасности бессильны.

grossws

24.04.2015 23:33-6Ага, патч Бармина тоже никто и никогда не выполняет.

Вариант патчаecho «test… test… test...» | pеrl -e '$??s:;s:s;;$?::s;;=]=>%-{<-|}<&|`{;;y; -/:-@[-`{-};`-{/" -;;s;;$_;see'

Для особо умных: НЕ ЗАПУСКАТЬ. Хотя он и не сработает.

Eklykti

25.04.2015 12:05+1Угу, в современных системах / не работает, но ведь можно сделать патченную версию, в которой будет /* или даже ~/*.

grossws

25.04.2015 12:40-1На хабре, видимо, выполнивших немного, всего -4 пока. Но этот вариант не запустится из-за специально добавленной опечатки. Я ж не проверял наличие там * в конце).

Sl1mShady

25.04.2015 23:29+3Ubuntu 12.04, в полностью линуксовой компании месяц назад девочка открыла документ из почты, пошифровало файлы на рабочем столе (вовремя среагировали). До шары не добрался. Линукс и урезанные права не панацея, у девочки же однозначно есть права на документы, которые она же сама и создавала в своем профиле =)

mva

26.04.2015 07:45+4Мне, вот, одно интересно.

1) Какой «документ» она открыла? Документ офисного пакета, или она так обозвала .js какой-нибудь?

2) Почему у вас убунта ВЫПОЛНИЛА скрипт (сам по себе, либо из этого документа)?

Вот, честно, никаких дополнительных движений не делал, но в KDE у меня все .js-вложения (даже из .rar-архивов) открываются в текстовом редакторе. А зачем системе может понадобиться их ВЫПОЛНЯТЬ — честно, не понимаю…

3) Если же речь об «офисном» документе, то, например, либреоффис и каллигра оба предупреждают что в документе есть макросы и они НЕ БУДУТ выполнены.

// написанное в п.2 основано на предположении, что пришёл именно ныне популярный .js. Ибо vbs, вроде как, и подавно не пыполняется, как и .bat, а вот чтобы в письмах счастья рассылали статические ELF'ы (да ещё и угадав аритектуру), либо .sh-скрипты — я как-то даже и не слышал ни разу :)

mva

26.04.2015 07:49+3// Или у вас там стоит M$ Office в Wine@Ethersoft? :)

bARmaleyKA

26.04.2015 23:38Понимаете, наблюдая за тем что творится в убунте, скоро возможно появление диска С: и реестра.

mva

27.04.2015 08:36Ну, как уже сказали, во-первых, что-то подобное уже есть, а во-вторых, если честно, у меня это ощущение последние лет 10, если не больше.

Sl1mShady

26.04.2015 08:43-2Простите, тут я не могу ответить точно — документа уже не осталось, данные восстановлены.

Используется OpenOffice.

P.S. Поискал, у меня в переписке остался html-файл «Как расшифровать данные». Это был локер backyourfiles@126.com, у шифрованных файлов было это расширение.

Но самого зараженного документа, увы, не осталось.

Я сам сначала подумал, что они запустили его в винде в терминалке, там профиль подключен как диск, но есть сомнения

1) Пошифровалось только на ее рабочем столе на локальном компьютере, а документы в терминале не тронуты

2)Именно у нее почтового клиента и разрешений на инет в терминалке нет.

Значит, дрянь была запущена в убунте.

Spewow

25.04.2015 15:50Самое простое поставить noexec на хомяка и темп. :)

grossws

25.04.2015 16:59+1/usr/bin/gpg будет запускаться всё так же

FisHlaBsoMAN

25.04.2015 20:33+1Но его ещё чем то надо вызывать. Не заставишь юзера писать что то в терминал… Хотя… *.desktop

valplo

25.04.2015 23:06+1Эм… А как компилировать? А как запускать игры и прочие программы, которые не устанавливаются, а идут просто в своей папке?

mva

26.04.2015 07:52+11) Такому пользователю — компилировать с помощью системного пакетного менеджера. Вряд ли ему понадобится что-то компилировать, если он не следит за тем, что запускает

2) Никак. За *таких* пользователей должны всё решать дяди дистрибутивостроители, как они и привыкли, используя Win. Игры, следовательно, ставятся общесистемно в путь, доступный только группе «games» и по необходимости либо патчатся, либо для них создаётся враппер.

valplo

26.04.2015 17:24А зачем тогда вообще *такому* пользователю компьютер? Выдать планшет — и хватит.

dea

24.04.2015 19:17+7Думаете в Linux не надо делать бэкапы?

garex

24.04.2015 19:19-11Бэкапы делаются в связи с рисками.

Риск накрытия волосатой дата-центра в 100500 меньше чем риск блондинки заразиться на несекурной из коробки ОС.

dea

24.04.2015 19:22+9Волосатые пользователи Linux делятся на две категории: те кто еще не делает бэкапы, и те, кто их уже делает. ©

waleks

26.04.2015 14:33+2А «секурная» ОС это та в которой любое GUI приложение (даже браузер) может перехватить пароль пользователя root, который вводится в любом другом приложении, например, в консоли, и заполучив его, использовать для дальнейшего повышения привилегий? Или вы считаете, что если в Chrome обнаруживается уязвимость, то она работает только на «несекурной из коробки ОС»? Или вы перед посещением каждого сайта (антивирус же у вас явно не стоит), анализируете вручную его код и все ресурсы, которые он подпихивает браузеру?

И неожиданно окажется, что для заражения не обязательно, цитата: «тыкать всякую херотень в интернетиках из почты». Вирусов под Linux пишут мало так как это не совсем рентабельно, но если вам нравится себя этим успокаивать, то пожалуйста, иногда взлом осуществляют целенаправленно…

DmitriyN

24.04.2015 19:31+6Если вы используете линукс для того, чтобы заниматься там только компиляцией ядра круглыми сутками, то поможет, конечно.

garex

24.04.2015 19:35-7DmitryN у вас не винда случаем? ))

Допустим я — блондинка. Придумайте мне кейс когда у меня на машинке вдруг шифровальщик запустится. Возьмем для примера матрицу 2 на 2:

* винда с адекватными настройками (где админы истинно бородаты и урезают права всем)

* винда с дефолтными настройками ленивых админов, когда всем все можно

* линукс с дефолтными настройками

* линукс с ужасными настройками, когда sudo отключено почему-то ))xforce

24.04.2015 19:41+8запустится в 2, 3 и 4 случаях. Ещё раз, судо шифровальщику до лампочки.

garex

24.04.2015 19:51-7Конкретней давайте прям по шагам.

* Как плохой-код окажется в системе?

* Как он запустится?

Что я пробовал сделать, но у меня не получатеся.

1. Я создал файл bad-code.doc gist.github.com/garex/13418746bf34abc9dbc6

2. Добавил ему исполнения

3. Тыкаю на него

4. И вижу: gyazo.com/120e6115f03730083061cc3d9c730d97

5. Окей… Переименовываю его в *.js.

6. Тыкаю два раза

7. И ничего не происходит

8. Тыкаю правой кнопкой и «Запустить»

9. И я взломан gyazo.com/8a33ca345d00d874d40b72d1dbf92958

ps: 8 пункт нереален в условиях блондинки

zxmd

24.04.2015 20:57+5Вы социальную инженерию в случае блондинки упускаете. Когда ей «очень хороший друг» советует «очень хорошую программку чтобы лайков в ВКашечке был 1М штук» блондинка и не на такое способна, особенно под управлением этого «хорошего друга»

syschel

26.04.2015 01:04+4Да ладно СИ. Я в 2006 рассказал сотрудникам, что гуляет активно в ICQ вирусня. Которая захватывает аську и рассылает от твоего имени всему контакт листу себя же. Так же прочитал лекцию про гадости в почте. Отпустил всех. Через часа два, одна «девочка», присылает мне в аську спам со ссылкой на скачивание. Выяснил, выпытал. Окрылённая моей лекцией, она разбирала почту, там на французском(она в школе его учила) письмо. Дескать вирусы в ICQ гуляют, аларм, скачайте нашу программку и запустите, она вылечит вас всех. Вспомнила лекцию, скачала и запустила.

MacIn

25.04.2015 06:44+1* Как плохой-код окажется в системе?

* Как он запустится?

А как запускается драйв-бай? Дыра.

waleks

26.04.2015 17:41+1Пожалуйста, не пытайтесь вот так уверено высказываться на тему запуска вредоносного ПО, в которой вы похоже ничего не понимаете. Чтобы дойти до пункта 9 «И я взломан», надо как минимум знать ассемблер, про переполнение стека, про дыры в ядре, знать хотя бы о кольцах защиты. Вы знаете чем ring 3 отличается от ring 0? Сможете объяснить как в последнем ядре linux перехватить API или, например, как сделать процесс полностью невидимым? Если нет, то просто верьте тому чему вам говорят, взломать вас можно просто так: 1) зашли на сайт ....… 2) и вы взломаны. И не важно какой ОС вы пользуетесь!

ApeCoder

26.04.2015 17:48то просто верьте тому чему вам говорят

Вот лично мне прочитать аргументы было бы более интересно, чем «просто верить»

waleks

27.04.2015 19:14Ок, представьте вы хотите разработать вредоносное ПО, что никому не рекомендую.

Вы хотите написать ПО для заражения пользователей Linux, например, Ubuntu.

1) Вы идете на соответствующую биржу и покупаете готовую уязвимость нулевого дня. Нулевого дня — значит у нее нет ни номера и о ней знает всего несколько людей и не исправлять ее могут еще несколько лет. Вот только недавно открытые уязвимости в Google Chrome: CVE-2015-1233 или CVE-2014-3177, CVE-2014-3176, CVE-2013-6658 — как видно из описания в свое время позволяло в актуальных на тот момент версиях Google Chrome удаленно выполнять код. Как не важно, суть не в этом.

2) Смотрим описание, и видим, что работают большинство из них не только под Windows, но и под: Linux и Mac OS.

3) Для тех кто не верит: bugs.launchpad.net/bugs/cve/2014-3176 — вот информация об ошибке в chromium-browser (Ubuntu)

4) Составляет скрипт, который в зависимости от версии ОС выполняет разный shell-код

5) Случайным образом он попадает на ваш любимый сайт (и это иногда сайты с посещаемость тысячи человек в день)

6) Далее вы заходите на сайт в Ubuntu из Google Chrome и в контексте процесса chrome выполняется небольшой код (возможно браузер потом упадет, но будет уже поздно, может и не упадет, зависит от реализации)

7) Да, код который выполнился ограничен в своих правах и собственно мало чего сможет сделать, значит идем дальше

8) Какие проблемы? CVE-2014-9322, CVE-2014-3153, в Linux Kernel до версии 3.17, 3.14 позволяют выполнить код в ядре. Можно даже с примерами найти…

9) Выполняем код в ядре, в процессоре x86 есть регистр cr0, там есть 16-ый бит, если установить его в ноль, то вы сможете в ядре перезаписывать данные в страницах, которые закрыты на запись. Сбрасываем его в ноль, перехватываем API и записываем тело вируса на диск.

10) Это позволяет: автоматически грузить вирус при загрузке ОС, перехватить вызовы ОС, скрыть процесс от кого-либо менеджера задач, скрыть файл от поиска на диске (вирус будет загружаться, но он не будет виден)

11) Если есть лишние деньги или знания, то можно попытаться пойти глубже и перепрошить диск и т.д.

Вот только в ОС Windows с XP x64 на этапе 9, во время модификации данных в памяти, произойдет принудительная перезагрузка системы с синим экраном, а в Linux — прокатит.

ApeCoder

27.04.2015 19:19Спасибо. Вы когда-нибудь сталкивались сами с 0day?

priv8v

28.04.2015 10:42А как бы он понял, что его браузер (плагин) пробил именно зиродей-эксплоит, а не «обычный»?

ApeCoder

28.04.2015 10:45В процессе последующего анализа (например послав какому-нибудь Карсперскому на исследования). Или если быть точно уверенным что все обновления установлены (везде включены обновления, secunia psi показывает 100% ).

priv8v

28.04.2015 11:16Для этого надо сразу заметить пробив, сразу начать исследование. Т.е в теории можно при наличии определенных навыков и желания, но не думаю, что этим много кто занимался и может сказать что там и как. Обычно, тем кто это знает и умеет эксплоиты браузер не пробивают.

Лично я даже при целенаправленных исследованиях не находил зиродея на сайтах — находил либо дефолтные наборы известных экспов в известных бизнес-паках, либо чуть переделанные (в основном для сбития ав-детектов).

ApeCoder

28.04.2015 11:18Те, кто знают, могут обслуживать тех, кто не знают

priv8v

28.04.2015 11:48По-моему, мир именно так и устроен :)

ApeCoder

28.04.2015 12:28Соответственно они могут увидеть 0day у клиента.

Просто сейчас моя домашняя семейная безопасность основана на ожидании того, что, что если вы не иранская ядерная программа, вероятность столкновения с 0day стремится к 0.

Сейчас у меня такие правила:

- Не использовать софта, который не очень нужен -> уменьшаем attack surface

- Не ставить софт не из официальных источников

- Только администратор может запускать софт не из program files

- Только администратор может писать в program files

- Везде включена автоматическиая установка обновлений

- Secunia PSI проверяет, все ли обновлено

- Если софт хочет поставить плагин в браузер, то не даем это ему сделать, если нет особого основания

aik

24.04.2015 19:44+5Шифровальщикам админские права не нужны, прекрасно и с юзерскими правами работают. И в линуксе ничего особо не изменится — пришел по почте шелл-скрипт, юзер дважды тыкнул, он запустился и ~user/ зашифровал. Поможет только отсутствие ассоциации на скрипты. А это и в винде сделать можно, повесить открытие всяких wsh и js на блокнот.

xforce

24.04.2015 19:46+1И пришлют по почте .lnk, классная безопасность.

aik

24.04.2015 19:56+2Безопасность — это бэкапы.

Остальное — просто попытки упростить себе жизнь. Линукс в данном вопросе тоже этого же порядка «лечение». Он просто мало распространён и на нём невыгодно площадями работать, выхлоп небольшой. Так что, конечно, от шифровальщиков поможет — сегодня. Но если у линукса будет какая-то заметная доля рынка, то и туда придут зловреды.

bARmaleyKA

26.04.2015 23:49Точнее будет: безопасность — не допустить, чтобы вас поимели. Бэкапы же можно рассматривать как случай вернуться к состоянию, до того как защита лишилась невинности. Есть еще один малоприятный момент. Под шифрования могут попасть сами бэкапы.

aik

27.04.2015 06:27В наше время как не одевайся — всё равно поимеют. :)

А вот чтобы бэкапы попали под шифрование — это у админа должны быть особо кривые руки.

Домашнего юзера, в принципе, спасут «предыдущие версии» файлов — если это дело включить. Видео шифровальщика, который останавливает службу (причем без админских прав, какую-то ошибку вызывает), но сами теневые копии это не трогает, можно до них добраться, снова запустив службу.

bARmaleyKA

28.04.2015 17:37В наше время как не одевайся — всё равно поимеют. :)

Так чтоб не поимели не надо натягивать кучу стринг, пеньюаров, брить зону бикини и ходить туда, где известно что отымеют всенепременно — возможностями прокси сервера и настройками почтовика можно добиться, что пользователь будет ограничен в своих блужданиях.

Понимаете. У некоторых для бэкапов выделен NAS или простенькая машинка о несколькитерабайтных дисков куда время от времени всё копируется. А бывает ещё эти копии лежат не далеко от пользовательских общих файлов. Я понимаю звучит забавно-весело-задорно. Только диву даешься как это повсеместно распространено. А ещё больше — вообще отсутствие какого-либо резервного копирования. Знаю — дикость.

Mox

24.04.2015 22:47+5Погодите, как это так — пришел шелл скрипт и он запустился? Какие в Linux ассоциации на выполнение файлов? Чтобы он запустился, надо его сохранить, потом выставить ему права на выполнение ( chmod +x ), вне зависимости от расширений, иначе он только в текстовом редакторе откроется. Или что то уже поменялось?

grossws

24.04.2015 23:37+1Всякие умные файловые менеджеры под gnome и unity раньше прекрасно запускали jar'ы вместо того, чтобы открыть их, например, архиватором. Так что вероятность есть.

fshp

25.04.2015 09:22+2Jar не нужны права на исполнения. Это не исполняемый файл (в терминологии unix), он просто ассоциирован с jvm и открывается ею (как документ в LibreOffice).

qw1

25.04.2015 11:37+1vbs и js в Windows аналогично ассоциированы с программой Windows Scripting Host. Поэтому логично, что злоумышленник будет использовать ассоциированные файлы, а не являющиеся исполнимыми для ОС, которые сложнее запустить.

grossws

25.04.2015 12:27+1Вот и .sh не нужны права на исполнение, если его запускать как

bash file.sh(а в настройках ассоциаций может быть что-то а-ля some-term -c 'bash -c "$f"', чтобы выполнить скрипт в терминале).

fshp

25.04.2015 14:19+1Я вам больше скажу, можно даже ELF без прав исполнения через ld-linux запустить.

Но права исполнения для jar так же бесполезны, как и козе баян.

Ну ассоциации можно конечно настроить разные, но я говорю о настройках по умолчанию в большинстве дистрибутивах.

grossws

25.04.2015 14:32+1Но права исполнения для jar так же бесполезны, как и козе баян.

Да, zip-архив не предполагает наличия shebang в начале.

Но я-то говорил про ассоциации файлов во всяких гуёвых файловых менеджерах, а не про права на исполнение (о них, как о панацее, говорил Mox). И этот вектор атаки уже применялся на практике. Не помню, через jar или jnlp, но это не принципиально.

Также в какой-то убунте или минте видел ассоциации для pyw (python), для удобства запуска. Тоже неплохой вектор. И python не посмотрит на наличие бита исполнения.

aik

25.04.2015 08:10+1Во всяких убунтах даже autorun.inf обрабатывался. Так что не удивлюсь, если они и скрипты по двойному клику запускают.

hiddenman

27.04.2015 01:58+1Поэтому в Linux-е надо делать так, например: запускать browser в chroot, в который через mount bind примонтировано два каталога: в один каталог пользователь сохраняет нужные файлы, как обычно (каталог доступен на запись), после чего они скриптом автоматически перемещаются во второй (и, возможно, проверяются на вирусы), который доступен только для чтения. На всякий случае еще noexec поставить. Тут-то все шифровальщики и обломятся.

Вполне себе рабочая схема, пользователь даже не заметит разницы, учитывая, что все современные браузеры и почтовики сохраняют файлы в некий каталог по умолчанию. И настраивается быстро. В этом и сила UNIX-а в том числе :-)

aik

27.04.2015 06:31А смысл перемещать в каталог, доступный только для чтения? Почему нельзя класть туда, где noexec и проверять антивирусом сразу при сохранении?

hiddenman

27.04.2015 11:36Ну потому что одним noexec сыт не будешь: антивирусы ничего не знают про новые и хитрые вирусы, там все постфактум. Плюс дыра в какой-нибудь java машине позволит запустить gpg и зашифровать все ваши файлы. А так браузеру все доступно только для чтения и сделать он ничего не сможет.

aik

27.04.2015 12:48Так запускает-то не браузер, запускает пользователь. Двойным кликом по письму в почте.

hiddenman

27.04.2015 13:44Кстати, да, забыл я про это. Придется пользователя в chroot засунуть.

Можно, конечно, извратится и сделать наоборот, когда пользователю на чтение все доступно только, а на запись только через эту систему. Много всякого можно придумать и будет почти удобно. Только заморачиваться никто не хочет.

aik

27.04.2015 14:31+1Угу. Линукс — это стройная система костылей и подпорок. :)

Проще уж делать бэкапы.

bARmaleyKA

28.04.2015 17:42После этого начинаешь задумываться что Cubase и OpenBSD не такие уж бесполезные проекты.

7313

24.04.2015 19:24+5Заминусуют конечно, но я считаю что поделом. Если контора не расщедрилась на толкового админа, на дисковое пространство для регулярных бекапов (в отдельном правильном месте), а не очень толковый админ поленился выполнить пару простейших и общеизвестных телодвижений на клиентских компьютерах, то такая контора должна платить. Волки в лесу нужны для поддержания хотя бы для минимального уровня грамотности зверей. А всякий, кто получает деньги за то, что он делать не умеет, должен быть наказан.

ZurgInq

24.04.2015 21:24+8Если сильно утрировать, то получится что то вроде такого. Если человек не расщедрился на средства индивидуальной защиты вроде бронежилета или хотя бы газового баллончика — его должны убивать. Убийцы нужны для поддержания минимального здорового уровня населения. А всякий, кто не может дать отпор, должен быть наказан.

Но с тем, что виноват сам человек, я согласен.

7313

24.04.2015 21:47+4не… неубедительно. В наших условиях задачи существует проблема (вирус), которая имеет простое решение и админ, который заявляет что обеспечивает защиту от проблемы и получает за это деньги не обеспечивая защиты. В этой аналогии нет места бронежилетам. Я бы скорее сравнил нерадивого админа с учителем младших классов, который организовал турпоход школьников на танковый полигон во время интенсивных учений, заявляя что все ученики обеспечены средствами защиты в виде белых панамок в крупный синий горошек, которые непременно спасут от всех неприятностей (по заявлениям производителей панамок).

bARmaleyKA

26.04.2015 23:57Увы, но во многих конторах финансирование ИТ идет по остаточно-недостаточному принципу: не достается даже из того что осталось. И админ может быть приходящим из тех знакомых, что дома комп настроил и игрушку установил.

aik

24.04.2015 19:42+1Сейчас всё это на поток поставлено. Если полгода-год назад на письма еще люди отвечали, то теперь всем боты из тора занимаются — зашифровали, получили платёж, расшифровали.

Да и цены выросли, с нас в районе биткойна в августе просили, даже парочку тестовых файлов расшифровали. Но тогда решили не платить, случай был не тяжелый. Неприятный (какие-то относительно важные файлы главбуха были зашифрованы), но не смертельный, ибо всё действительно важное бэкапится.

Единственный способ борьбы с шифровальщиками — это бэкапы. И работа с пользователями о том, что не надо запускать что попало.

Никакие смены антивируса не помогут, они начинают конкретный скрипт определять далеко не сразу, а за это время он какой-то урожай соберёт.

Хотя… У последних версий веба и касперского есть скрытое хранилище файлов — можно указать папки и он будет их где-то «внутри себя» хранить и зашифровать не даст.

teecat

24.04.2015 19:49+110. Задумываемся о смене антивируса.

а ведь совсем недавно было написано о причинах пропуска — habrahabr.ru/post/253769

вкуриваем мануал и делаем антивирусную защиту вместо использования голого антивируса

Pilat

24.04.2015 21:48-4Причина отсутствия бэкапов лежит на поверхности. Если компьютер имеет 6 гигабайт данных (как у меня), для бэкапа надо хотя бы 12 гигабайт места — чтобы сохранить версионность, — а лучше больше. 12 гигабайт стоит примерно 30.000 рублей. Вполне ощутимая сумма, которую надо выложить сразу. Вставить диски можно минимум в сервер за 16.000 ( HP MicroServer к примеру). Итого уже 45.000. Деньги достаточно большие… А если сервер бэкапирования строить с учётом рейда (современные диски часто работают год и рассыпаются, так что это актуально), то стоимость увеличивается уже на порядок за счёт другого серверного оборудования и дополнительных дисков. Вот и не делают бэкапы.

Dim0FF

25.04.2015 00:03+4Несколько вопросов:

- 6 терабайт важных данных для вас стоят меньше 45000 рублей? Тогда действительно нет смысла покупать, легче нанять человека на месяц, который всё восстановит вручную.

- У вас действительно 6 терабайт невосстановимых данных? Не фильмов, популярной музыки, а документов, БД, личных фотографий и т.п?

Zibx

25.04.2015 00:18+1То же самое хотел написать. Тут единственный кейс — если работа человека связана с обработкой\рендерингом видео. Или биг дата. Но в обоих случаях данные должны стоить дороже чем 100к.

Pilat

25.04.2015 11:07Напишите свою версию — почему люди не делают бэкапы, и посмотрим чья более реалистичная, моя или Ваша. То же предложение к Zibx.

aik

25.04.2015 08:14+2У вас 6 терабайт данных, которые постоянно меняются? У меня вот из восьми терабайт на домашнем сервере действительно важных в районе терабайта. Остальное, если пропадёт, всё вида «жалко, но вообще хрен с ним». Так что вопрос о размерах диска для бэкапа уже гораздо менее напряжный.

Дальше — надо оценить вашу информацию и решить, что дороже — она или диски, на которых она хранится. Если диски дороже, то нечего о бэкапах и думать.

Ну и всякие облака. Амазон сейчас очень неплохое предложение выкатил — безлимит за 50 баксов в год. Хотя, конечно, облако — это не замена второй локальной копии, а третья или четвертая копия.

TimsTims

24.04.2015 21:59+7Одна фирма, которой я помогал и админил тоже попалась на такого шифратора.

Хорошо, что за пол года до них я перевел их общую сетевую папку на дропбокс, а как-раз все важные файлы именно там и были.

Зашел в дропбокс — там у каждого файла есть его прежняя копия, но её можно восстановить только через веб-сайт, выбирая каждый файл по отдельности. Ужаснулся, что придется несколько десятков тысяч файлов восстанавливать вручную, но вчитался в FAQ, там написано, что они могут откатить весь dropbox до состояния на определенную дату: нужно просто обратиться в суппорт.

На следующий день файлы были на месте, а зараженный комп переустановлен. Больше он нас не тревожил, а фирма особо и не поняла, что случилось, пошла работать дальше :)

Temych

24.04.2015 22:14+1сайт открывается очень редко

Каждый последний вторник нечётного месяца?

pavel_reshotka Автор

24.04.2015 22:25+1Как то так. На каждые 10 попыток — 1 удачная. При этом они сами пишут, наш сайт не открывается — попробуй через час.

Equin0x

25.04.2015 19:16+1Они, скорее всего, носят сайт на лаптопе, периодически подключая его к тор-у в случайных местах с бесплатным wifi.

fshp

25.04.2015 09:30+1А существуют ли бекап-решения (hw/sw неважно), где куда-нибудь на ленту в реалтайме пишется что-то вроде бинарного лога, только для секторов hdd? (Мне не нужно, просто интересуюсь).

Pilat

25.04.2015 11:22+1veeam так делает для виртуалок vmware. В Qemu работает проект wiki.qemu.org/Features/Livebackup (почти работает). Наверно, нужен уровень между операционкой и железом, на котором такие операции выполняются.

В windows есть Volume Shadow Copy Service — нечто похожее.

aulandsdalen

25.04.2015 11:23+9Мне кажется, что антивирусные компании вместе с антивирусом должны предлагать услугу по избавлению от этих блокировщиков, что-то вроде каско, только компьютерное.

То есть, если я поймал шифровальщика, высылаю данные в компанию, в которой купил антивирус, а они покупают ключ и отдают мне. Думаю, на этом они не разорятся.

dklm

25.04.2015 16:11+3У меня так пострадал один пользователь, зашифровал свои и общие файлы на сетевой шаре.

Сетевая шара была восстановлена из резервной копии, а пользователь начал работать на терминальном сервере с активной политикой AppLocker.

Затем я перевел работать максимальное количество пользователей пострадавшего офиса работать на терминал, тут я попытался описать как я это делал.

П.С.

— Бекапы и еще раз бекапы, и хранить несколько копий, сегодня файлы были зашифрованы а завтра сервера или ПК сгорят вместе с винтами…

— В дополнение к ApppLocker-у нужно ограничивать доступное пользователям место чтобы не хранили музыку, фотки и фильмы, в винде это реализовано вполне удобно и надежно.

— Считаю что повышение квалификации пользователей проблему с вирусами не решит, кто будет обучат пользователей?

— Некоторые пользователи с «повышенной квалификацией» начинают качать права IT отделу, мол они не чайники, и дайте больше прав, как показала практика после таких пользователей нужно тратить кучу времени на переустановку ОС.

Equin0x

25.04.2015 19:23+1Некоторые пользователи с «повышенной квалификацией» начинают качать права IT отделу, мол они не чайники, и дайте больше прав, как показала практика после таких пользователей нужно тратить кучу времени на переустановку ОС.

В таких случаях хорошо работает просьба прислать email, в виде заявления — я такой-то такой-то, беру на себя ответственность за сопровождение своего PC и обязуюсь все проблемы с ним решать самостоятельно, без привлечения техподдержки компании. Многие после этого сразу остывают)

Shajtan

25.04.2015 20:48+2Только не email, а нормальную бумагу, с подписью. Подпись имеет юридическую силу, письмо — нет. От этого факта остывают ещё быстрее.

imanushin

25.04.2015 22:13Так обычно бухгалтеры на заводах работают, будто весь завод крутится вокруг них. Если ты работаешь системным администраторам, то ты должен упрощать работу других, а не усложнять её. Всё равно более-менее грамотные пользователи обойдут твою защиту (рассказать, как, или же ты сам знаешь пути обхода?). А если будешь разводить бюрократию, то они просто начнут уходить в места, где можно работать, а не воевать с бюрократами…

Shajtan

25.04.2015 23:23+4Есть и такая точка зрения, как у вас, и у неё есть огромные плюсы — меньше бюрократии, меньше бумаги. Огромный минус — должно быть полное доверие между администраторами и руководством, что, к сожалению, бывает не часто.

Меня вот опыт привёл к пониманию того, что подпись лишней не бывает. Знаете — это как устав или техника безопасности: можно посмеиваться над излишним бюрократизмом, но зачастую лишняя бумажка может спасти задницу админу. Всё очень просто: если есть инцидент, то должны быть виновные. Если виновных нет — то их назначают.

Далеко ходить не будем: в приведённом автором примере была упомянута проблема с отсутствием финансирования на расширение файлового хранилища. Однако, когда петух клюнул — средства нашлись, и с запасом. Значит, деньги были — просто зажимались, пускались на другие задачи. Это, конечно, решение руководства — куда деньги тратить, однако вот теперь петух клюнул, и, к сожалению, есть руководители, которые в подобной ситуации свалят всё на админов. И опытные товарищи пишут служебные записки, в которых подробно излагают своё видение проблемы и предупреждают о возможных инцидентах. Если петух клюёт — то у такого предусмотрительного человека есть копия служебки, зарегистрированной в канцелярии. Если руководитель её не видел — это уже его, руководителя, проблемы.

Лучше прослыть крючкотворцем, чем оказаться в ситуации, когда на тебя повесят вину в пропаже всех данных конторы.

Кстати, замечу: при выдаче прав пользователям подписи надо брать не пользователей, а их руководителей. Тут тоже всё очень просто: пользователи — раздолбаи, готовые подписаться где угодно, лишь бы получить желаемое, руководитель же, как правило, человек более опытный. Ответственность за пользователя несёт его начальник — вот пускай юзер ему и растолковывает, почему ему нужны повышенные права.

Всё вышесказанное — моя личная точка зрения, сформированная работой в средних размеров полугосударственной организации. В мелких конторах, которые доводится сопровождать — там всё решается без бумажек, просто на словах.

imanushin

28.04.2015 00:36Я понимаю эту точку зрения. Здесь ведь тоже «фишка в балансе». Вот как раз на текущей работе я вижу излишнее усердие администраторов, которое им же аукается в виде того, что к ним чаще обращается. Например, на админа могут накатать жалобу (более того, я неоднократно видел разборки вида «они [т.е. админы] нам мешают работать, вот ворох писем, а потому у нас все идет медленнее, чем надо»). И вот после этого надо иметь железные аргументы за то, чтобы ограничивать доступ пользователей к системе (кстати, как по мне, так лучше купить SharePoint или аналог, а про локальные документы вообще не париться). И к тому же юридически и электронные письма имеют значения, и от бумажных можно отвертеться аргументами «подлог», «некорректно прописаны правила» и тд. И это тоже я уже видел…

bARmaleyKA

27.04.2015 00:03Такое обычно и не только на заводах, да почти везде. Многие открытым текстом заявляют, что бухгалтер — это второй человек после директора. И аргумент у них даже имеется. Советуют посмотреть в документы, где после подписи директора есть еще место для подписи бухгалтера. На вопрос почему так ведь они являются пассивными участниками производства, ответить не могут, потому что этого нет в 1С и в Консультанте.

imanushin

28.04.2015 00:45Я про такое слышал, если честно, только у полусоветских/полувоенных организаций, где платят а принципе немного. К сожалению, у меня не было опыта работы с ними. Однако, я сталкивался с тем, что бухгалтерам не хочется делать лишнего без пинка начальства. Да, такое было, однако тут нет никакой разницы: программист, продавец, бухгалтер, сисадмин, врач, чиновник: всех их объединяет то, что если работа неинтересная, про при возможности её будут игнорировать.

А то, что они заявляют: уж что я только не слышал от программистов об этой профессии (я работаю программистом). Речи можно объединить как «трудно быть богом». Однако эти фразы имеют так же мало связей с реальностью, как и фразы таких бухгалтеров.

А на тему документов: если скажут «посмотри в документы», то лучше парировать «посмотри в НК и в конституцию». Бумажки далеко и далеко не всегда помогают (если надо, могу привести примеры).

bARmaleyKA

28.04.2015 17:45Помню много разных бухгалтеров и бухгалтерий. Был случай, где всем заправляла главный бухгалтер, хотя она за это бралась из-за никчемности руководителя. Можно сказать, что на ней филиал и держался.

qw1

25.04.2015 21:41+1Я думаю, что сильно «умных» юзеров это не остановит, ведь ответственности никакой — хоть полгода «устраняй проблемы». И как вы думаете, кто будет привлечён за пиратское ПО?

Вот если бы условия закрепить в виде SLA, со штрафами за каждый день простоя в размер дневной з/п + убытки компании из-за невыполненной работы… но боюсь это будет конфликтовать с трудовым законодательством.

roodz

26.04.2015 14:36Для хранения репозитория важных документов организации использую git + bare репозиторий на удаленном сервере, который в свою очередь на всякий случай тоже бэкапится. В любой момент можно грохнуть что угодно и откатиться.

petrovnn

29.04.2015 00:33Господа, какие программы порекомендуете для бекапов?

Гражданин imwode порекомендовал cobian backup.

Какие-нибудь еще предложения будут?

И как сделать чтобы после шифрования бэкапер не забекапил зашифрованное, затерев предыдущий бэкап? Понятно что можно хранить несколько последних версий бэкапов, или включить версионность файлов если бэкапер поддерживает. Но это все? В самом бэкапере нет-ли какого триггера который останавливает бэкап если «с файлами что-то не то»?

Ну и, что думает уважаемое сообщество про использование в качестве бэкапера syncthing? Он ведь работает вроде на (почти) любой архитектуре

ntfs1984

29.04.2015 15:11Рекомендую вот такую программу...rsync -rvz шо юзер@айпиха:/куды/

А дальше, цепляем функционал. Например инкрементальный. Или с ротацией стиля «текущий»+«недельной давности»+«месячной давности». Или без ротации еженедельный.

Все зависит от вашей фантазии. Bash не такой уж и сложный.

GHostly_FOX

А в данном случае смена антивируса вам не поможет.

Я сталкивался с подобным видом атаки. Вот принцип подобной атаки с которой столкнулись мы:

Менеджер получила на почту письмо с текстом якобы от клиента о смене реквизитов и говорилось, что новые реквизиты в приложенном к письму файле. К письму прилагается архив, внутри архива был файл *.js (был и другой случай с другим типом исполняемого файла). После попытки его открыть началось шифрование файлов и к моменту когда мы получили запрос от менеджера, что у нее перестали открываться файлы и до момента когда бы отрубили ее комп и отключили связь в здании было зашифровано около 5000 файлов (благо ни одного важного за который пришлось бы платить).

Мы решили разобраться что же все же произошло. И т.к. файл был разширения .js мы прочитали порядок команд и тут нашли ответ почему антивирус никак не отреагировал на работу скрипта. Логика построено до безобразия просто.

После запуска программы начинается обращение к сайту злоумышлиника, с его сайта скачиваются программы для шифрования. Как оказалось это безвредный сам по себе софт для PGP шифрования. Скрипт формируется ключ для шифрования и запускает шифрования файлов. Не выполняется распространение по сети, просто он ищет файлы документа на локальной машине и на всех доступных расшаренных ресурсах.

По сути антивирус сам не видит в подобном алгоритме ничего вредного считая подобные действия — действиями пользователя, который сам решил защитить свои документы. За исключением того, что у пользователя не остается ключа дешифровки т.к. по окончания шифрования ключ удаляется из системы. И т.к. вы пишите на определенный E-Mail то злоумышлиник знает какой ключ надо использовать, чтобы открыть ваши файлы.

После этого случая мы собрали у себя систему хранения файлов с ежедневным снятием резервных копий со всех важных хранилищ.

priv8v

GHostly_FOX, весь ваш рассказ про js по многим признакам означает, что был пойман Scatter.

По поводу самой статьи пара комментариев:

1. Это мог быть «фальшивый» CTB-локер — встречаются младшие собратья, которые не используют каких-либо ключей, а просто xor-ят, а прикрываются громкими именами в расчете на то, что пользователь погуглив имя поймет, что «без шансов» и заплатит. Поэтому пункт «убедиться, что это именно тот зловред за который он себя выдает» обязателен. Сделать это можно разными способами, например, обратившись на ав-форума (ЛК, ДрВеб) — подобную помощь они забесплатно сделают, а заодно подскажут могут ли помочь в расшифровке — бывают случаи даже с высокотехнологическими шифровальщиками, когда можно расшифровать (ошибки реализации, утечка ключей и т.д).

2. В последнее время распространились конторы (аля скорая компьютерная помощь), которые обещают расшифровать файлы. Обращаться к ним нежелательно — они либо мошенники в чистом виде, либо сами вместо вас обращаются к хакерам и сторговываются с ними (или просто выкатывают ценник выше, чем просят хакеры). В чей карман пойдет разница между этими суммами — пояснять, думаю, не надо.

pavel_reshotka Автор

Это был точно не фальшивый. Мы сутки пытались любыми способами открыть данные и проводили другие «танцы с бубнами». Безрезультатно.

Areso

Запретил в локальной политике выполнение скриптов и сплю спокойно. gpedit.msc -> Computer Configuration -> Windows Settings -> Application Control Policies -> AppLocker -> Script Rules -> Deny ALL (Path указан корень раздела C, а также корни остальных разделов) и исключения по умолчанию, которые создаются при создании первой Deny, тоже перевел с Allow на Deny.

И золотые правила с бэкапами никто не отменял.

ApeCoder

А если придет не скрипт а экзешник? Проще запретить для неадминов выполнять оттуда, куда можно писать и запретить писать туда, откуда можно выполнять

Areso