PandaLabs, антивирусная лаборатория компании Panda Security, опубликовала отчет за 2015 год.

Прошлый год показал новые рекорды по количеству созданных вредоносных программ, превысив отметку в 84 миллиона вариантов. При этом в течение года были атакованы как крупные предприятия, так и веб-сайты различных типов, у некоторых из них были украдены данные о пользователях и клиентах. В результате этого миллионы пользователей во всем мире пострадали от кибер-преступлений. Отдельного упоминания удостоились сети гостиниц, т.к. они стали основной целью для преступников в силу огромного объема информации, которым они управляют, например, данные банковских карт.

Cryptolocker обрушился на корпоративный мир, но в результате того, что многие жертвы готовы платить за восстановление своей информации, мы наблюдали серьезный рост числа атак против предприятий. Интернет вещей (IoT) начал выдвигать себя на первый план, потому как безопасность таких устройств остается под вопросом. В течение 2015 года мы видели, как разным специалистам удалось взломать автомобили и удаленно управлять ими.

Впрочем, есть не только плохие новости. Частные компании и правоохранительные органы все активнее работают вместе. Медленно, но верно они ставят барьеры для кибер-преступников в Интернете, и хотя еще предстоит проделать огромный фронт работ, но уже хорошо, что их преступления не останутся безнаказанными.

Adobe Flash — это «ночной кошмар» для мира безопасности из-за наличия в нем уязвимостей, которые используются для заражения миллионов пользователей во всем мире. Похоже, он доживает последние дни, т.к. все больше и больше систем запрещают его использование.

Google — еще одна компания, которая решила больше не поддерживать Flash в своем браузере Chrome, в то время как Amazon на своем веб-сайте больше не разрешает публикацию рекламных элементов, которые используют данный формат.

Прошлый год, в очередной раз, стал рекордным по количеству созданных вредоносных программ. В целом антивирусной лабораторией PandaLabs в течение 2015 года было обнаружено и нейтрализовано свыше 84 миллионов новых образцов, что составляет в среднем порядка 230 000 новых угроз ежедневно.

В настоящий момент в лаборатории зарегистрировано порядка 304 миллионов вредоносных программ, а это означает, что более четверти когда-либо созданных вредоносных программ были зарегистрированы в 2015 году (27,36%). Помимо троянов, которые всегда являются основным типом вредоносных программ, в прошлом году заметными игроками также были ПНП и различные варианты Cryptolocker, посеявшими хаос по всему миру и осуществляющими кражу информации в обмен на выплату выкупа.

Сводная информация о новых угрозах, появившихся в течение 2015 года

Как всегда, трояны на вершине рейтинга с долей свыше 50% от числа всех созданных угроз в прошедшем году.

Впрочем, доля троянов стала ниже, чем в прошлом году, если сравнивать с остальными категориями, особенно с вирусами (22,79%), червями (13,22%) и ПНП (10,71%). Если мы проанализируем инфекции, вызванные вредоносными программами во всем мире, то благодаря данным от Коллективного разума, можно увидеть, что трояны были причиной большинства заражений (60,30% от числа всех случаев заражения).

Распределение инфекций

ПНП занимают второе место, став причиной почти трети инфекций, обойдя шпионов и рекламное ПО (5,19%), червей 2,98%) и вирусы (2,55%). Агрессивные техники распространения и программы, используемые ПНП, означает, что они достигли высокого уровня установок на компьютерах пользователей.

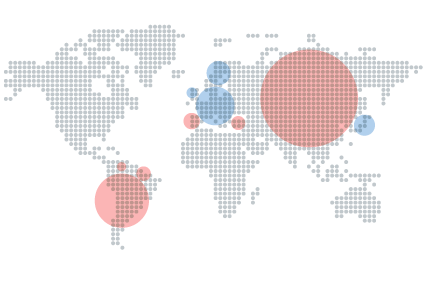

Если мы посмотрим на глобальный уровень зараженных компьютеров, который составляет 32,13%, то мы можем увидеть, что он повысился за прошедший год в основном за счет ПНП.

Однако, нужно отметить, что данное число означает долю компьютеров, на которых присутствует любой тип вредоносных программ, но это совсем не означает, что они были заражены.

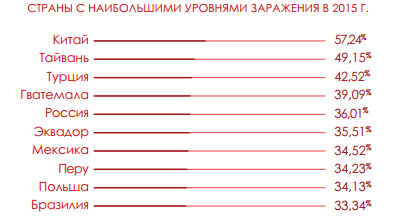

Страны с максимальным уровнем заражения: Китай (57,24%), Тайвань (49,15%) и Турция (42,52%).

Азия и Латинская Америка — это те регионы, в которых отмечается наивысший уровень заражений. Другие страны, которые не попали в десятку, но превысили среднемировой уровень заражений: Колумбия (33,17%), Уругвай (32,98%), Чили (32,54%) и Испания (32,15%).

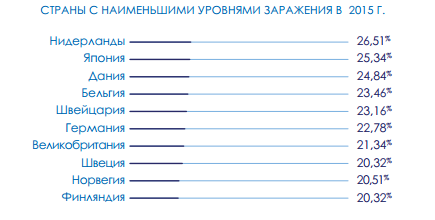

Если анализировать данные по странам с наименьшими уровнями заражения, то мы увидим, что девять стран из первой десятки представляют Европу, и только Япония — единственная неевропейская страна в ней. Возглавляют рейтинг скандинавские страны: Финляндия (20,32%), Норвегия (20,51%) и Швеция (20,88%)

Другие страны, которые не попали в десятку, но при этом показали уровень заражения ниже среднемирового: Австралия (26,87%), Франция (27,02%), Португалия (27,74%), Австрия (28,96%), Канада (29,03%), США (29,48%), Венесуэла (30,11%), Венгрия (30,23%), Италия (31,84%) и Коста-Рика (32,10%).

Кибер-преступления

Если бы нам надо было выделить самые опасные кибер-атаки в первом квартале 2015, то это, безусловно, были бы «шифровальщики», в частности CryptoLocker. Этот тип атак задел все типы пользователей, хотя компании выглядят более желанными целями, т.к. они хранят ценную информацию, за которую они готовы платить выкуп.

Известно, что часть компаний в итоге поддались на такой вид шантажа, особенно те, у которых нет системы резервного копирования для защиты своих данных. В феврале стало известно, что департамент полиции штата Иллинойс заплатил выкуп в 500 долларов за разблокировку компьютера после заражения «шифровальщиком». Кибер-преступники используют различные типы техник для заражения систем и кражи информации о пользователях. Одна из наиболее распространенных техник заражения — это использование эксплойтов, т.е. программ, которые используют уязвимости на компьютере жертвы.

В январе выяснилось, что кибер-мошенники активно эксплуатируют дыру в Flash Player. В этом случае дыра безопасности представляла собой уязвимость «нулевого дня», которая ранее была неизвестна, а потому для нее не было доступного патча. Flash — это первоочередная цель для кибер- преступников, как и Java — другое ПО, которое чаще всего взламывалось хакерами.

Одной из таких «новых» техник (пришла из прошлого, т.к. первая такая атака была 20 лет назад), используемая кибер-преступниками для обмана пользователей и их заражения «шифровальщиком», — это использование макросов в документах Office (особенно Word).

Большинство пользователей имеют ложное чувство безопасности, думая, что текстовый документ не может содержать угрозу. Зная об этом, а также понимая, что фильтры на периметре не борются с такими файлами, хакеры резко увеличили число атак с использованием такого метода.

Слабое место такой атаки заключается в том, что пользователь должен включить макрос, но кибер-преступники хорошо знают об этом, а потому успешно применяют различные хитроумные техники социальной инженерии. Одним из таких примеров, раскрытых в PandaLabs, стал документ Word, содержащий размытое изображение. Вверху документа заглавными жирными буквами было написано сообщение, что изображение размыто в целях безопасности. Если пользователь хотел получить доступ к информации, то необходимо было запустить макрос, нажав на указанную стрелкой кнопку. После включения макроса картинка становилась четкой, но при этом компьютер заражался одним из вариантов Cryptolocker.

Другой шифровальщик, особенно популярный в Австралии, хотя он был замечен и во многих других странах, использовал картинки из популярного сериала «Во все тяжкие». Когда мы говорим о фишинге, мы часто думаем о почтовых сообщениях, которых поступают якобы от банков. Конечно, фишинговые атаки могут выполняться подобным образом, и эта техника все еще используется во многих случаях, но теперь фишеры атакуют не только клиентов банков и платежных сервисов.

В январе группа хакеров запустила фишинговую атаку якобы от лица Apple. Вредоносное сообщение пришло от техподдержки “Apple Support” и оно использовало часто встречающуюся технику. Авторы письма ссылались на проблему безопасности, чтобы просто напугать пользователя: “Your Apple ID has been suspended" («Действие Вашего Apple ID приостановлено»).

Сообщение предупреждало пользователя, что неавторизованное лицо попыталось получить доступ к аккаунту пользователя, и как результат аккаунт был отключен. Письмо содержало ссылку, которая вела пользователя на страницу в дизайне сайта Apple, где запрашивалось достаточно много информации: ФИО, почтовый адрес, номер телефона, данные банковской карты и пр.

В феврале американская компания Anthem призналась, что стала жертвой атаки, в результате которой была осуществлена кража данных у 80 миллионов пользователей. В этом случае хакерам удалось получить доступ к одной из корпоративных баз данных, используя украденное имя пользователя и пароль. Предполагается, что атака могла стоить Anthem свыше 100 миллионов долларов США.

В марте компания Slack (США) отправила сообщение всем своим пользователям, где проинформировала их, что был обнаружен несанкционированный доступ к их базе данных, где хранится пользовательская информация. И хотя никакой критически важной информации похищено не было (на самом деле, Slack сообщила пользователям, что менять свои регистрационные данные не было необходимости), компания мгновенно включила двухступенчатую систему авторизации, заставив пользователей использовать дополнительные функции безопасности для повышения уровня защиты.

Бюджетная авиакомпания Ryanair стала жертвой атаки, которая принесла компании убытки на 5 миллионов долларов США. Несмотря на то, что не были раскрыты подробности осуществления атаки, известно, что был осуществлен трансфер в один из китайских банков. Компания сообщила о преступлении и заявила, что ей удалось заморозить счета с украденными деньгами и она собирается компенсировать ущерб в ближайшее время.

Медицинский страховщик CareFirst BlueCross BlueShield стал жертвой кибер-атаки, в рамках которой была украдена информация о 1,1 миллионе пользователей. Каждый день растет угроза атаки со стороны таких преступников, и это лишь один из сотен случаев кражи информации, происходящих во всем мире.

Онлайн-сервис знакомств AdultFriendFinder пострадал от атаки, в результате чего была украдена личная информация пользователей. Хакеры предлагали продать украденную информацию за 70 биткоинов, что на тот момент составляло 17 000 долларов США. Вскоре вся эта база данных была опубликована в Интернете.

Ведущая компания по управлению паролями LastPass стала еще одной жертвой кражи информации. К счастью, кажется, что хакеры не смогли получить пароли, а только лишь хэши мастер-паролей пользователей. Сложность этих хэшей (перемешаны и трудно понимаемы) очень сильно затрудняет хакерам процесс получения реальных паролей. Но, несмотря на это, рекомендовалось изменить пароль, если он был не очень сложный.

Гостиница Hard Rock Hotel и казино Casino in Las Vegas узнали о том, что их безопасность нарушена, только лишь на восьмом месяце с того момента, когда хакерам удалось начать кражу информации о клиентах (их имена, номера банковских карт и их CVV-коды).

Пострадали те клиенты, которые использовали свои карты в ресторанах, барах и магазинах данного комплекса, но при этом не пострадали те, кто делал заказы в отеле или в казино. Эта атака напоминает и другие атаки, которые мы видели в прошлом (Target, Home Depot, UPS, Neiman Marcus), когда были атакованы терминалы с целью кражи информации о банковских картах клиентов.

Ходили слухи, что Uber стал жертвой атаки, потому что пользователи заметили необычную активность в своих аккаунтах. Однако, похоже, что это был случай фишинга, когда обманутые пользователи предоставляли хакерам свои ID.

В конце июня 1400 пассажиров польской авиакомпании LOT были задержаны в аэропорту имени Фредерика Шопена (Варшава, Польша) после атаки на системы, используемые для планов полетов.

Одной из крупнейших атак в прошедшем году несомненно стала атака на Ashley Madison. Хакеры, известные как Impact Team, опубликовали на своем сайте сообщение с требованием о закрытии этой службы знакомств, иначе они опубликуют всю украденную информацию. Почти сразу после того, как американская компания не выполнила их требования, хакеры опубликовали торрент с 10 ГБ украденной информации. Среди опубликованной информации были данные о 37 миллионах клиентов: выполненные операции, адреса электронной почты, сексуальные предпочтения и пр. Кроме того, были опубликованы внутренние корпоративные документы.

В третьем квартале также был выявлен целый ряд новых уязвимостей, используемых кибер-преступниками как средство доступа к своим жертвам. Помимо типичных Flash- или Java-атак, пара инцидентов произошла и с операционной системой Apple Mac OS X. Первый инцидент, который был обнаружен Стефаном Эссером, разрешал root-доступ и был связан с рекламным ПО, используемым для атаки на Mac. Второй инцидент был обнаружен специалистами MyK. Он содержал уязвимость в системе управления паролями, которая разрешала хакеру получить всю хранящуюся информацию.

Один из методов атак, который быстро набирает популярность, предполагает перехват домашних или корпоративных роутеров. В этом случае роутеры остаются под контролем хакеров. Выяснилось, что роутеры ASUS, DIGICOM, Оbserva Telecom, PLDT и ZTE имели предустановленные коды доступа. Это позволило хакерам получить контроль над ними без проникновения в помещение, где они были установлены.

Были обнаружены подобные примеры атак, когда хакеры использовали DDoS против Xbox Live и PSN на Рождество. Adobe Flash, известный своими многочисленными проблемами безопасности, может вскоре исчезнуть. iOS запретил использовать Flash в своей операционной системе. Потом Android пошел таким же путем. Теперь пришел черед Google «вбить последний гвоздь в крышку гроба», запретив Flash в своем браузере Chrome. Amazon также объявил о том, что запрещает на своем сайте любую рекламу, созданную на основе этой технологии.

ФБР задержал 5 человек, которые были причастны к атаке на JPMorgan в 2014 году. В рамках этой атаки хакерам удалось получить регистрационные данные сотрудника, которые позже были использованы для доступа к 90 серверам компании для кражи информации о 76 миллионах физических лиц и 7 миллионах юридических лиц, являющихся клиентами компании.

Microsoft решил повысить уровень безопасности своих продуктов и решений, удвоив вознаграждение для специалистов, способных вскрыть новые критические ошибки в их решениях: с 50 до 100 тысяч долларов США. Хотя такая практика стала распространенной среди IT-компаний, но она еще не охватила все секторы. Однако все большее число компаний предлагают вознаграждения в надежде, что информация об ошибках попадет к ним раньше, чем будет продана «на сторону».

Например, авиакомпания United Airline, которая предлагает мили в качестве вознаграждения, решила предложить до 1 миллиона миль тем, кто найдет и сообщит об ошибках. ФБР также решила ввести программу стимулирования, хотя в этом случае она направлена на тех, кто сообщит информацию о скрывающихся преступниках.

Самую большую награду в размере 3 миллионов долларов предложили любому, кто сможет помочь задержать Евгения Михайловича Богачева, идейного вдохновителя бот-сети Gameover ZeuS.

Сети гостиниц также становятся целью для кибер-преступников. Кроме атаки на Hard Rock Hotel и казино Casino in Las Vegas, были и другие: сеть Hilton, сеть Starwood (Westin, Sheratin и другие.), Las Vegas Sands Casino, Trump Hotels, Mandarin Oriental, FireKeepers Casino and Hotel и другие. Это длинный список, который обязательно будет расти, т.к. отели содержат информацию, связанную с миллионами банковских карт их постояльцев. Как правило, гостиницы предлагают гостям делать оплату с помощью банковских карт, а это означает, что число атак на POS-терминалы будет расти (в прошлом они неплохо зарекомендовали себя среди кибер-преступников, как в случае с Target, когда хакеры смогли украсть информацию о 46 миллионах банковских карт с помощью вредоносных программ в точке продаж).

Производитель игрушек VTechтоже пострадал от дыры безопасности, в результате которой пострадали данные 4,98 миллионов родителей и 6,37 миллионов детей. Через несколько недель после атаки полиция Великобритании арестовала подозреваемых в совершении данной атаки.

Социальные сети

В январе, одновременно с заявлением Президента США Барака Обамы о введении программы мер по борьбе с кибер-преступниками, группа лиц, которая представилась ИГИЛ, взломала аккаунты Пентагона в социальных сетях.

Также стоит обратить внимание на одну из распространенных в наши дни афер в Facebook: фиктивные посты, предлагающие подарочные карты известных компаний. В январе группа мошенников запустила в Facebook кампанию, в рамках которой обещали распространить 430 подарочных карт Zara номиналом в 500 долларов. Для участия пользователю надо было просто присоединиться к данной акции, написать «Thank you Zara» на своей стене и пригласить еще 50 людей, которые должны сделать тоже самое. Афера распространилась как лесной пожар. Только за несколько часов свыше 5 000 людей приняли участие, отправив свыше 124 000 приглашений.

Все подключения пользователей к серверам Facebook, включая отправленные и полученные сообщения, передаются по безопасному протоколу HTTPS. Раз этого стало недостаточно, данная социальная сеть создала сервис в сети Tor, и теперь пользователи могут быть еще больше уверены в своей онлайн-конфиденциальности. Однако, помимо соединений, устанавливаемых пользователем через их собственный сервис, существуют и другие косвенные формы коммуникаций, которые Facebook осуществляет, например, по электронной почте. Речь идет об уведомлениях, которые Вы получаете в том случае, если Ваш друг отправил Вам личное сообщение (если Вы не отключили данную функцию). Из-за низкой безопасности таких сообщений, Facebook объявил, что теперь все пользователи будут получать их (если они захотят) защищенными популярной шифровальной программой Pretty Good Privacy (PGP). PGP скрывает письма от потенциальных хакеров с помощью системы, основанной на открытом ключе (который должен быть у отправителя сообщения) и закрытом ключе (который должен иметь только получатель).

WhatsApp — еще один популярный способ привлечения и заражения пользователей. Мы обнаружили способ обмана, благодаря которому преступники пытаются обмануть пользователей с помощью ложного сервиса под названием WhatsApp Trendy Blue. Он выдает себя в качестве «новой версии» приложения с дополнительными функциями, хотя на самом деле все, что он делает, — это подписывает пользователя на дорогостоящий сервис. Эта ложная программа также просит Вас пригласить не менее 10 своих друзей для регистрации в их сервисе.

Facebook объявила о том, что данная сеть рассматривает возможность добавления на своем веб-сайте кнопки «Не нравится». Как и ожидалось, кибер-преступники решили воспользоваться этой возможностью. Через несколько часов после этого объявления появились различные типы ложных ссылок «Не нравится». На самом деле, они оказались ловушками, которые обманом заставляли пользователей делиться своей персональной информацией.

Мобильные угрозы

Мы начали 2015 год с угрозы, которая напомнила нам о старинных червях в электронной почте и «мессенджерах», модернизированными для использования в SMS-сообщениях. Атака начинается с момента получения жертвой SMS- сообщения со ссылкой на его предполагаемое изображение. Проблема заключается в том, что при клике на ссылку фактически скачивается файл APK (пакет приложения Android). Если жертва устанавливает его, то этот червь отправляет аналогичное SMS- сообщение всем контактам жертвы. Компания Fujitsu в сотрудничестве с японским оператором NTT Docomo выпустил Arrows NX F-04G, который является первым мобильным устройством на Android, предлагающим сканер радужки глаз в качестве одной из своих функций безопасности. Этот метод намного более безопасный, чем метод сканирования отпечатков пальцев, который очень популярен среди таких производителей, как Apple iPhone 6 или Samsung Galaxy S6.

В июне мы обнаружили фишинговую кампанию, которая была направлена на разработчиков Android, опубликовавших свои продукты на Google Play, официальном магазине приложений для данной операционной системы. От компании отправлялось сообщение под названием Play Developer Support” с заголовком “Update Your Account Information” и просьбой обновить информацию в аккаунте.

При нажатии ссылки пользователь перенаправлялся на страницу, которая напоминала Google, где необходимо было ввести свои данные.

Этот случай отличается тем, что хакеры хотели не опустошить банковский счет жертвы, а использовать аккаунт для распространения угроз через магазин Google Play. Более всего тревожит то, как легко преступники могут автоматизировать весь процесс.

Для этого требуется:

• Создать паука или кроулера (для этого существуют различные проекты с открытым кодом) для скачивания информации обо всех приложениях, опубликованных в Google Play.

• Проанализировать информацию для получения адресов электронной почты различных разработчиков.

• Запустить кастомизированную фишинговую кампанию, в которой даже веб-страница будет настроена под разработчика. В этом случае обман становится еще более правдоподобным, что помогает повысить «коэффициент конверсии».

• Т.к. хакер имеет информацию обо всех приложениях, опубликованных каждым разработчиком, можно создать систему, которая предупреждает его каждый раз, когда разработчик популярного приложения (миллионы скачиваний) попадает в ловушку.

Имея это в виду, одна из самых простых и менее сложных атак будет публиковать приложения с этого аккаунта. Представьте, если кто-то попытается украсть данные разработчика Candy Crush и опубликует Candy Crush 2 с этого же аккаунта. Если хакеры будут умнее и найдут способ модифицировать приложение без использования закрытого ключа (который невозможно получить через кражу регистрационной информации), они смогут публиковать и обновлять любое приложение, которое захотят.

Возвращаясь к предыдущему примеру, представьте, что хакеры создали обновленную версию Candy Crush, которая содержит троян: миллионы людей скачают и установят ее, даже не думая о какой-либо угрозе.

Google создал новую программу под названием Android Security Awards, в рамках которой предполагаются выплаты тем, кто будет исследовать и открывать новые недостатки в безопасности Android.

Сумма выплат зависит от степени серьезности найденного недостатка безопасности: 2000 долларов за критическую уязвимость, 1000 долларов за недостаток высокого уровня и 500 долларов за недостаток среднего уровня опасности. В зависимости от серьезности проблемы и нюансов обнаруженного недостатка, эта сума может достигать 38000 долларов.

В июле Zimperium признала наличие массовой уязвимости в Android у 950 миллионов устройств, использующих эту операционную систему. Проблема даже не столько в количестве пострадавших мобильных телефонов, планшетов и других устройств, сколько в том, насколько легко и просто можно было удаленно их атаковать. Просто отправив вредоносное MMS, можно было получить контроль над любым телефоном — для этого надо было лишь знать номер жертвы. Причем жертве даже не требовалось открывать MMS, т.к. Android автоматически обрабатывает картинки. Это означает, что жертве достаточно было только получить MMS.

Хотя проблема и была устранена, но в силу большого количества производителей различных версий данной операционной системы все еще возможны ситуации, когда та или иная версия до сих пор не обновлена для применения новейших мер безопасности. В результате Google обязал многих производителей (Sony, LG, Motorola и другие) включить последние обновления, а Samsung заявил о том, что они могли бы предлагать своим клиентам ежемесячно обновляться, чтобы защищаться от новых, постоянно появляющихся уязвимостей.

Вскоре после этого два эксперта из IBM XForce сообщили о другой проблеме безопасности, которая позволяла хакеру заменить легальное приложение на вредоносное, после чего он мог бы получить права на управление замененным приложением. Google обновила свое ПО, чтобы устранить эту проблему безопасности.

Мы уже привыкли наблюдать атаки шифровальщиков" на ПК, а теперь они все чаще атакуют и Android. На самом деле, за последние три месяца эти атаки отметились своей оригинальностью и простотой. Что делает вредоносное приложение: оно меняет PIN-код устройства и просит выкуп в 500 долларов США. Например, пользователи нашего антивируса для Android могут изменять PIN-код своих мобильных устройств из своей веб-панели управления, что делает подобные атаки не эффективными, позволяя сохранить 500 долларов. Операционная система Apple также в третьем квартале подверглась различным видам атак.

Компания Appthority обнаружила уязвимость Quicksand, которая страшна для компаний, использующих сервисы управления мобильными устройствами MDM, и способна подвергнуть риску корпоративную конфиденциальную информацию. Apple позаботилась об устранении данной уязвимости в своей новой версии iOS 8.4.1.

Еще одна уязвимость, о которой следует позаботиться, — это Ims0mnia. Она позволяет вредоносному приложению избежать ограничений Apple на запуск, разрешая активировать микрофон или камеру и позволяя шпионить за пользователем.

Apple пришлось удалить несколько приложений из своего Apple Store после атаки, известной как XcodeGhost. Хакеры опубликовали модифицированную версию ПО для разработки приложений под iOS, после чего авторы приложений, сами не зная об этом, включили вредоносные функции в свои приложения.

Другая атака на пользователей Apple позволила украсть у 225 000 пользователей данные доступа к iCloud. От атаки пострадали те пользователи, которые ранее «взломали» свое устройство, чтобы иметь возможность устанавливать приложения без использования официального App Store, в результате чего был нарушен контроль безопасности в iOS.

Интернет вещей

В июле HP Fortify опубликовал результаты исследования смарт-часов. Оно показало, что 100% проанализированных устройств уязвимы для атак, и указало на основные проблемы, с которыми сталкиваются «умные часы». Например, ни одни смарт-часы не предлагали двухэтапную авторизацию при подключении к мобильному устройству, при этом все разрешали неоднократно вводить неправильные пароли.

В июле эксперты по безопасности Чарли Миллер и Крис Валашек провели демонстрацию, шокировавшую весь мир. Они убедили журналиста Wired Энди Гринберга сесть за руль Jeep Cherokee, в то время как сами атаковали машину из дома. Они начали атаку с того, что смогли получить контроль над разными системами машины: изменили работу кондиционера, включили стеклоочистители, переключили радиостанции, поиграли с громкостью музыки… В конце концов, они получили полный контроль над автомобилем, включая его тормозную систему. Они потратили несколько месяцев на подготовку атаки и даже перед тестом сообщили об этом производителю в надежде, что тот установит новые обновления безопасности для устранения уязвимости.

Эксперты предоставили подробную информацию о том, как они проводили тесты, в своем интервью на конференции BlackHat в августе.

В июле Land Rover также был проинформирован о неисправностях в ПО у 65 000 машин, которые были проданы в 2013 году. Ошибка позволяла разблокировать двери извне. На конференции BlackHat два эксперта Кевин Махаффи и Марк Роджерс показали, как взломать Tesla Model S. Несмотря на необходимость в физическом доступе к машине для осуществления данной атаки, они обнаружили 6 новых уязвимостей, которые позволили им остановить двигатель, кода машина двигалась на медленной скорости. Производитель уже принял меры для устранения данной проблемы.

Хироюки Иноуэ, профессор в Высшей школе информационных наук в Хиросиме, провел эксперимент, в котором он подключил Toyota Corolla к Интернету и сумел взломать машину. Он смог удаленно управлять окнами автомобиля, изменить ограничение скорости, и помимо всего прочего даже заблокировать педаль газа. Хотя данный эксперимент проводился с машиной, подключенной к Интернету (данная модель на рынке поставляется без такого подключения), — это все-таки тревожный сигнал для производителей.

Кибер-войны

Впервые США ввели санкции против страны в ответ на кибер-атаку. Речь идет про Северную Корею, а санкции стали ответом на декабрьский взлом Sony Pictures за комедию «Интервью», где пара журналистов получили в ЦРУ задание осуществить покушение на лидера КНДР.

Кроме того, в прессу просочились новые откровения Эдварда Сноудена. В январе немецкий журнал Der Spiegel опубликовал информацию о том, что Китай украл большой объем данных (террабайты) об истребителе F-35, включая информацию по конструкции радара, схемы двигателя и т.д.

Бен Родс, помощник президента США и Заместитель руководителя Совета национальной безопасности по вопросам стратегических коммуникаций, заявил, что Белый дом стал жертвой IT-атаки. В интервью телеканалу CNN Родс подтвердил, что хакеры получили несанкционированный доступ к системе несекретных компьютеров и украли очень важную информацию, при этом секретная система не была взломана. Не вдаваясь в подробности того, была ли эта атака совершена русскими хакерами и когда она произошла, у Родса сложилось впечатление, что атака была произведена не так уж и недавно. Не раскрывая информации, он заявил, что Белый дом уже предпринял «серию мер

безопасности для оценки и минимизации причиненного ущерба».

В июне мы обнаружили, что было атаковано Управление кадровой службы (OPM, кадровое агентство правительства США), в результате чего была украдена информация, относящаяся к не менее 4 миллионам работников госсектора. Эта атака произошла двумя месяцами ранее, примерно в то же время, когда был атакован Белый дом. Однако, выясняется, что атаки не были связаны между собой, учитывая, что первая атака, по всей видимости, связана с китайскими хакерами, хотя правительство США и не подтвердила эту информацию официально.

Сторонники исламистской террористической организации ИГИЛ напали на французский телеканал TV5MONDE, прервав его передачу. Вдобавок, они также «захватили» их страницу в Facebook и веб-сайт.

Хорошо известная группа «Сирийская электронная армия» смогла проникнуть на сайт ВМС США, опубликовав пропаганду Башара Асада и его режима в Сирии.

Парламент Германии пал жертвой атаки, в которой хакеры сумели проникнуть в его сеть и украсть информацию с различных компьютеров. Считается, что атака была совершена из России, но сложно доказать, кто фактически стоял за ней. Мы уже знаем, что АНБ использовала модифицированную версию Stuxnet, чтобы попытаться саботировать ядерную программу Северной Кореи. Хотя в этот раз их попытки оказались безуспешными, необходимо отметить, что несколько лет назад с помощью Stuxnet им удалось уничтожить не менее тысячи урановых центрифуг на заводе в Натанзе (Иран).

Hacking Team — это известный поставщик инструментов кибер-шпионажа и кибер-атак для правительств различных стран мира. В июле компания перенесла серьезную атаку и столкнулась с кражей всех видов данных. Атака стала известна через аккаунт Hacking Team в Twitter, который также был захвачен хакерами. Они изменили название аккаунта на Hacked Team и опубликовали ссылку на скачивание всей украденной информации.

Хакеры опубликовали списки клиентов (полиция и спецслужбы различных стран, от США до Узбекистана). Также они опубликовали корпоративный сертификат, используемый Hacking Team, пароли, которые они использовали в своих самых защищенных системах, списки продуктов, которые они продавали, исходные коды их приложений, финансовые данные и пр. Они даже опубликовали веб-сайт с функцией поиска, что позволило находить все адреса электронной почты, хранящиеся в Hacking Team.

Спустя несколько дней угроза «нулевого дня» была обнаружена в Adobe Flash благодаря информации, украденной в Hacking Team.

Джеймс Коми, директор ФБР, выступил на форуме безопасности и рассказал о том, как они обнаружили рост интереса со стороны террористов в запуске кибер- террористических атак против США. Он не уточнил типы атак, но сказал, что они все еще находятся на стадии планирования, и террористы все еще оценивают, насколько они могут быть эффективны.

25 июля российские хакеры сумели получить доступ к незасекреченной системе электронной почты, имеющей отношение к Пентагону. Официальные источники заявили, что это была искусная атака, и они уверены, что за ней стояли правительственные органы.

В сентябре эксперты DGI опубликовали исследование о воинской части 78020 Народно-освободительной армии Китая. Авторы исследования указали, что данная часть представляет собой группу хакеров, известную под именем Naikon и ответственную за различные атаки кибер-шпионажа в военной, экономической и дипломатической сферах. Их жертвами стали Камбоджа, Индонезия, Лаос, Малайзия, Мьянма, Непал, Филиппины, Сингапур, Таиланд, Вьетнам, Программа развития ООН и Ассоциация государств юго-восточной Азии.

Anonymous запустила кампанию против ИГИЛ, взламывая веб-сайты и аккаунты в социальных сетях тысяч их участников.

Основные тенденции IT-безопасности в 2016 году

1. Наборы эксплойтов

Они по-прежнему будут излюбленными инструментами для кибер-преступников, т.к. они позволяют достигнуть массовых заражений. Наборы эксплойтов можно купить на черным рынке вместе с обновлениями, позволяя хакерам находить новые жертвы с помощью новых методов атак. Многие решения безопасности до сих пор не способны эффективно бороться с этим типом атак, а это означает, что хакеры имеют все шансы на успех.

2. Вредоносные программы

Количество новых образцов вредоносных программ продолжает расти. Хотя большинство образцов будет оставаться PE-типом (https://ru.wikipedia.org/wiki/ Portable_Executable), мы прогнозируем рост числа вредоносных программ не PE-типа, особенно скриптов. Это будут не просто хорошо известные java-скрипты, но, скорее всего, мы увидим более широкое использование и злоупотребление Powershell, поставляемого по умолчанию с Windows 10, который разрешает запуск всех типов скриптов. Они будут применяться в сочетании с известными атаками, такими как Fileless-атаки, где

вместо вредоносного кода в виде физического файла на компьютере будет использоваться параметр при выполнении команды или вход в реестр, содержащий скрипт, который необходимо выполнить.

3. Направленные атаки

Мы увидим рост числа направленных атак. Будут более интенсивно использоваться техники руткитов, которые позволяют скрывать атаку от операционной системы и решений безопасности. Компании обязаны будут предпринимать меры безопасности, чтобы оставаться защищенными от таких атак, т.к. они могут нанести компании серьезный ущерб как в финансовом плане, так и в части репутации. Имейте в виду, что такие атаки предназначены для кражи конфиденциальных данных компании (финансовые данные, стратегические планы и пр.) и ее клиентов.

4. Угрозы для Android

Увеличится число мобильных угроз, особенно для Android, т.к. она самая популярная операционная система на рынке. Мы увидим больше угроз для прошивок устройств. Значит, антивирусам почти невозможно будет бороться с ними.

5. Платформы мобильных платежей

Все еще непонятно, станут ли такие платформы действительно массовыми в 2016 году, но очевидно, что их будут использовать все чаще и они станут мишенью для кибер-преступников, т.к. это прямой путь для кражи денег. Если какая-нибудь из платформ уйдет «в отрыв» и станет популярной, она станет для хакеров первым кандидатом на роль жертвы.

6. Интернет вещей

Мы знаем, что 2016 год не станет годом для Интернета вещей, но в мире будет все больше устройств, подключенных к Интернету, и мы увидим множество тестов, показывающих, как могут выполняться различные атаки. Мы уже видели многие такие тесты в 2015 году, например с ПО на автомобилях, когда хакеры получали удаленный контроль над машинами.

7. Критическая инфраструктура

Она не будет мишенью для обычных кибер-преступников, но в рамках кибер-войн инструменты проведения удаленной диверсии на критической инфраструктуре другого государства настолько ценны, что спецслужбы самых сильных стран в мире попытаются их создать. Для выполнения таких атак требуются тщательное планирование и много денег, как в случае с Stuxnet.

8. Данные по угрозам для компаний

Рост числа атак и их сложность меняет использование информации и обмен ею. По крайней мере, компании, которые предлагают решения и сервисы безопасности и обычно обмениваются информацией для лучшей защиты своих клиентов, настроены не перемены. Крупные компании будут запрашивать своих провайдеров безопасности предоставлять им всю эту информацию, при этом также собирая всю информацию, которая есть в их сетях, и обмениваясь ею с другими компаниями.

Заключение

2015 год был трудным годом, в котором число атак росло невиданными темпами, а 2016 год будет еще сложнее. Многие атаки, которые мы наблюдали в прошлом году, по-прежнему будут заметны и в ближайшие 12 месяцев, как, например, Cryptolocker.

Необходимо обратить особое внимание на Интернет вещей, т.к. в мире становится все больше устройств, подключенных к Интернету, и они могут стать инструментом в руках кибер-преступников для получения любой интересующей их информации о нас как на личном уровне, так и на уровне компаний. Хотя эти устройства, как правило, не хранят большой объем информации, они могут служить для кибер-преступников точкой входа в нашу домашнюю или корпоративную сеть. Наблюдая происходящие случаи кражи данных, очевидно, что предприятия испытывают дефицит защиты, которая должна работать мгновенно. Никто не должен думать, что он защищен или находится в безопасности, поэтому лучше вести себя так, словно Вы уже были атакованы, а не ждать месяцы или годы, чтобы узнать об этом позже. Крайне важно отслеживать все, что происходит в Вашей сети.

Комментарии (13)

robert_ayrapetyan

01.02.2016 19:14превысив отметку в 84 миллиона вариантов

Что тут подразумевается под «вариантами»? 84 миллиона семейств? Или просто миллионы экземпляров одного и того же трояна, перепакованного с разными ключами, вы считаете за варианты?

Alex_2016

02.02.2016 08:05К вариантам относятся как различные угрозы, так и модификации имеющихся вредоносных программ.

Если один и тот же зловред перепакован разными ключами, то он, скорее всего, считается как один.

solver

>Google — еще одна компания, которая решила больше не поддерживать Flash в своем браузере Chrome

Можно пруф? Или опять гоните лишь бы гнать, как ваши коллеги?

Просто, если вы врете в одних местах, то где гарантия, что вы не врете везде и вся ваша аналитка и факты просто выдуманы?

Alex_2016

plus.google.com/+GoogleAds/posts/UQSBzWiMpEG?e=-RedirectToSandbox

Alex_2016

Еще ссылка

nakedsecurity.sophos.com/2015/08/31/google-chrome-will-block-flash-from-tomorrow-well-sort-of

solver

Мда… вы, как и ваши коллеги, совсем читать не умеете.

Речь идет о конвертации рекламных банеров с flash на html5, а не о блокировке Flash контента в браузере.

А так же об отключении автоматического запуска контента на некативных владках, что в общем-то очень логично.

Получается, все ваши остальные факты и аналитические выкладки имеют такую же достоверность… из разряда «одна бабка сказала».

Alex_2016

Google автоматически конвертирует flash в HTML5.

Но опять же сам flash как таковой не показывается.

Если, например, автоматическая конвертация не получилась, то такой контент не показывается, о чем Google и предупредил дополнительно.

plus.google.com/+GoogleAds/posts/2PmwKinJ7nj

Так что это не «одна бабка сказала», а Google так сказал…

solver

Это именно одна бабка сказала.

Ибо гугл говорит «мы автоматически конвертим рекламные банеры, если не сможет, то не покажем».

Вы же пишете «Google — еще одна компания, которая решила больше не поддерживать Flash в своем браузере Chrome».

Если вы не видите разницы, то грошь цена вашей аналитке и фактам. Вы все переврете, исказите и выдумаете…

Alex_2016

Со своей стороны не вижу смысла продолжать далее этот спор, ибо люди, понимающие, что к чему, все правильно поняли.

Chrome не показывает flash-контент, стараясь конвертировать его в html5, что не равно flash.

Если он не показывает flash-контент, значит, он и не поддерживает его.

В данном случае так сказано с целью усиления эмоционального эффекта. Кто понимает о чем речь- поняли.

solver

>В данном случае так сказано с целью усиления эмоционального эффекта.

Ну с этого и надо было начинать. Вам все равно о чем писать, любую чушь, лишь бы прокачать блог…

И да, тут нет спора)

Вы написали явное вранье, основываясь на обрывочном факте вырванном из контекста.

И да, все прекрасно поняли, что грош цена вашей аналитике, если вы позволяете себе икажать факты для привлечения внимания.

Philosoft

А ничего что обоим вашим ссылкам говорится про AdWords?

И вот вам живой пример с небольшой кучкой флеша www.smalley.ru который прекрасно автоматически загружается и воспроизводится в любой версии хрома (стабильной и канарейке). А если вы всё ещё сомневаетесь, то правый клик по анимации вас убедит.