Сегодня расскажем о том, с чего начать работу в панели управления vCloud Director 5.5, которая используется в облачном сервисе Cloudlite.ru, и заодно поучимся настраивать сеть.

vCloud Director — это платформа для управления виртуальной инфраструктурой по модели IaaS. Для тех, кто раньше не сталкивался с «промышленными» вариантами панелей, может показаться сложной. Но первое впечатление обманчиво: как только «испуг» от богатого функционала пройдет, вы оцените ее возможности и ту, свободу в настройках, которую дает vCloud Director. А именно панель позволяет:

• создавать виртуальные машины и управлять ими;

• осуществлять их миграцию из другого облака;

• устанавливать любые виртуальные машины с ОС из имеющихся шаблонов и загружать ovf шаблоны самостоятельно;

• гибко управлять правами доступа к пулу виртуальных ресурсов;

• создавать внутренние и маршрутизируемые (с выходом в Интернет) и изолированные сети;

• настраивать гибкие правила Firewall и создавать VPN-соединения;

• настраивать балансировку нагрузки между виртуальными машинами и многое другое.

Начнем с самых азов, поэтому администраторы 80 lvl могут понаблюдать в стороне, как орлята учатся летать :)

Для начала давайте познакомимся основными элементами vCloud Director, чтобы было проще ориентироваться при настройке.

Виртуальный дата-центр (virtual datacenter, VDC) — это пул виртуальных вычислительных ресурсов (процессоры, память, место на диске). Фактически, это среда, в рамках которой вы будете создавать виртуальные машины, контейнеры (vApp), сети.

vApp – это контейнер, в котором размещаются виртуальные машины. vApp позволяет объединять виртуальные машины по их назначению (почтовый сервер, бухгалтерия и пр.) и управлять группой виртуальных машин. Это особенно удобно, если у вас большая виртуальная инфраструктура. На основе vApp можно создавать шаблоны: это может сэкономить время, если есть необходимость разворачивать однотипные группы виртуальных машин.

Виртуальные машины (VM) — с этим, думаю, всем все понятно. Скажу лишь, что в vCloud Director их можно создавать из шаблонов в каталоге (сразу с ОС) или с нуля, устанавливая нужную ОС из ISO-образа.

Каталоги (Catalogs) – это папки, в которых можно хранить шаблоны vApp, виртуальных машин и медиа-файлов (ISO-образы).

Сеть уровня организации (Org VDC Networks) – это сеть вашего виртуального дата-центра, доступная для всех vApp и виртуальных машин. Сеть уровня организации может быть изолированной (isolated, без выхода в Интернет) и маршрутизируемой (routed, с выходом в Интернет).

Сеть уровня vApp, как следует из названия, работает только внутри выбранного vApp: для виртуальных машин из других vApp по умолчанию она не будет доступна, тем самым обеспечивая дополнительную изоляцию между двумя контейнерами. Это, например, можно использовать, если у вас в одном виртуальном дата-центре «живет» сразу несколько проектов, которые не должны друг друга «видеть».

Теперь покажем шаг за шагом, как выглядит процесс первоначальной настройки сети. Мы рекомендуем начать работу именно с нее, так как в этом случае vApp можно подключить к имеющейся сети при его создании. Но если все-таки первым делом вы создаете vApp с виртуальной машиной, то алгоритм действий будет немного другим. Вот эта инструкция поможет сделать все правильно и в этой ситуации.

Итак, приступим.

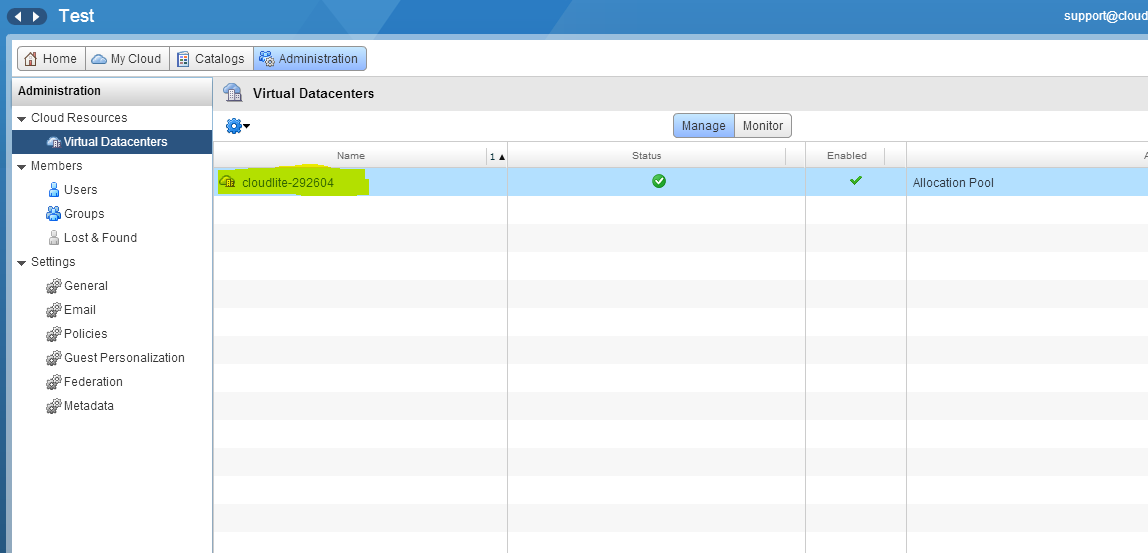

1. Заходим в раздел Administration и кликаем мышкой два раза по виртуальному дата-центру.

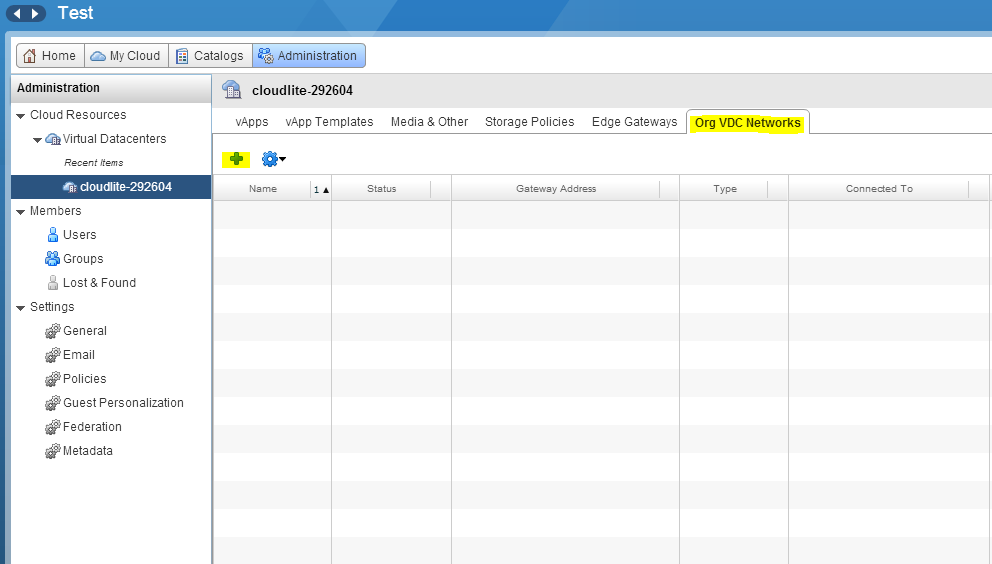

2. Переходим во вкладку Org VDC Networks и жмем на зеленый +.

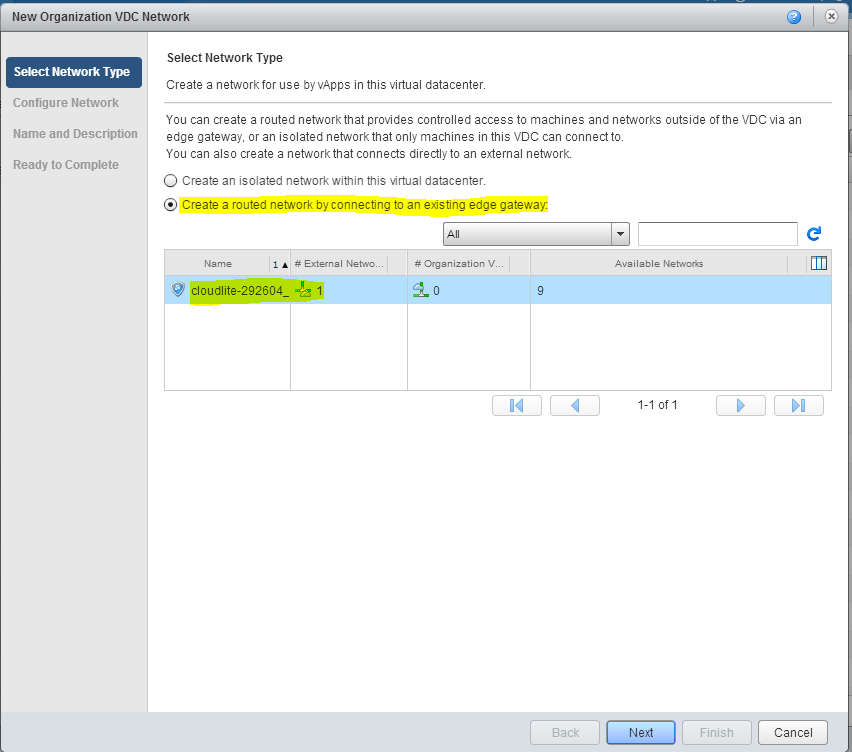

3. В появившемся окне выбираем тип сети: если нужен выход в Интернет, то выбираем routed network (маршрутизируемая). Выделяем vShield Edge и жмем Next.

vShield Edge заслуживает пары отдельных слов. Этот набор сервисов сочетает в одном флаконе DHCP, NAT, Firewall, VPN и балансировщик нагрузки (Web Load Balancing).

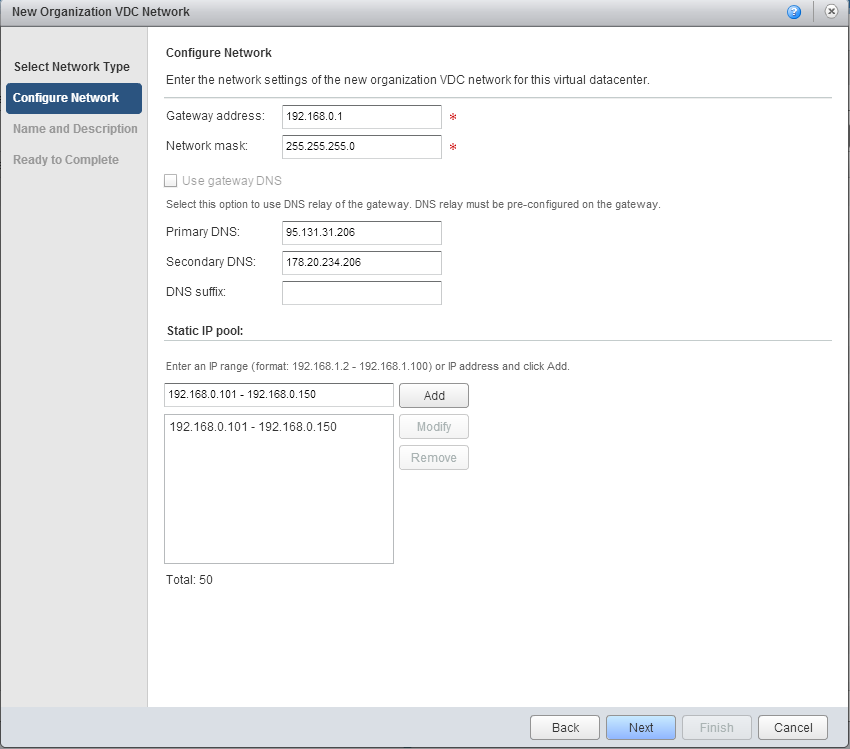

4. Во вкладке Configure Network заполняем настройки сети:

• Gateway address — адрес шлюза, например, 192.168.0.1;

• Network mask — маска подсети, например, 255.255.255.0;

• Primary DNS — первичный DNS адрес, например, 95.131.31.206;

• Secondary DNS — вторичный DNS адрес, например, 178.20.234.206.

• В поле Static IP pool введите диапазон адресов, которые в дальнейшем будут автоматически присваиваться вашим виртуальным машинам.

Ввод должен осуществляться в формате xxx.xxx.xxx.xxx- yyy.yyy.yyy.yyy, где xxx.xxx.xxx.xxx- это начальный адрес подсети, а yyy.yyy.yyy.yyy- конечный IP- адрес подсети. Например, 192.168.0.101 — 192.168.0.150. Для ваших виртуальных машин будут выделяться адреса из указанного пула. Внизу будет указано количество доступных IP (total:50). Жмем Next.

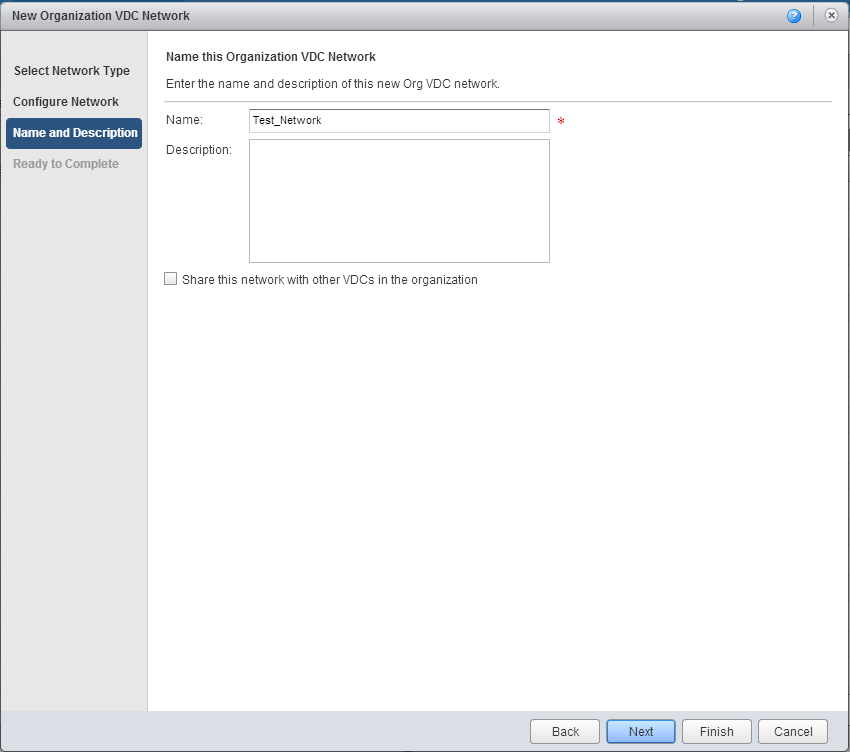

5. Придумываем название сети и описание, если необходимо.

6. Проверяем еще раз все настройки и жмем Finish.

Все, с сетью организации разобрались. Вот она, создалась.

Теперь осталось настроить доступ в интернет. Для этого нужно настроить трансляцию адресов (Network Address Translation –

преобразование сетевых адресов.

Для выхода из локальной сети в Интернет настраиваем SNAT.

1. Первым дело нам нужно посмотреть диапазон внешних IP-адресов, который нам доступен. Для этого снова заходим в раздел Administration и кликаем дважды на виртуальный дата-центр. Переходим во вкладку Edge Gateways и кликаем на нужный vShield Edge правой кнопкой мыши. Выбираем опцию Properties .

2. Наблюдаем нужную информацию во вкладке Sub-Allocate IP Pools. Запоминаем или даже записываем :)

3. Возвращаемся к нашему vShield Edge, кликаем на него правой кнопкой мыши и выбираем опцию Edge Gateway Services.

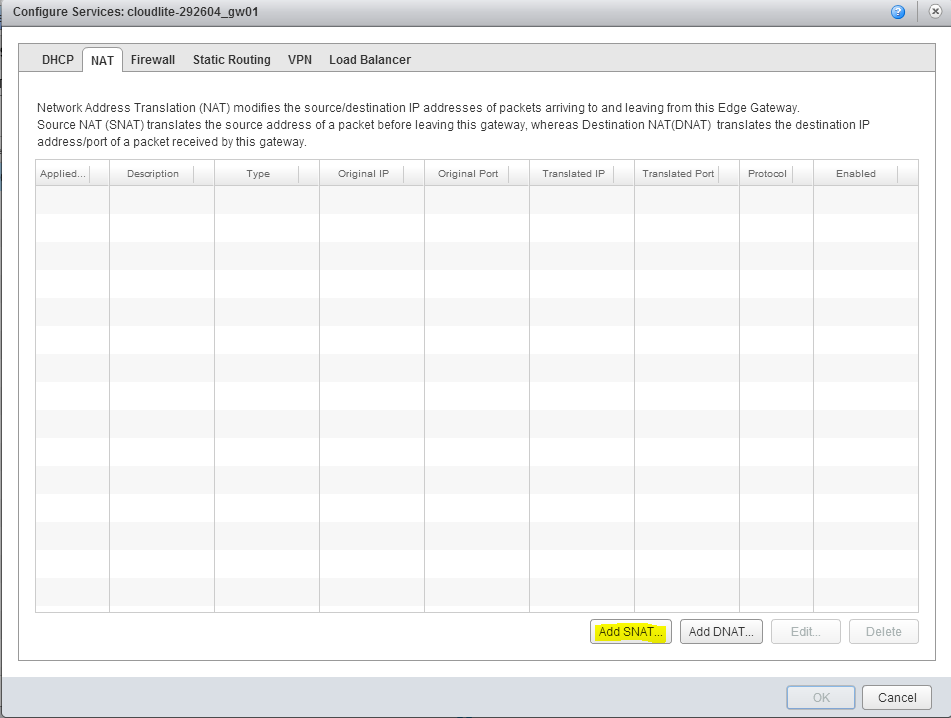

4. В появившемся окне открываем вкладку NAT и нажимаем Add SNAT.

5. В новом окне:

• в поле Applied on (Применяется) указываем внешнюю сеть (не сеть уровня организации!).

• в поле Description указываете описание к правилу SNAT;

• в поле Original (Internal) source IP/range указываем внутренний диапазон адресов, например 192.168.0.0/24;

• в поле Translated (External) source IP/range вписываем внешний адрес, через который будет осуществляться выход в Интернет (тот адрес, что мы посмотрели в Sub-Allocate IP Pools и запомнили). Жмем ОК.

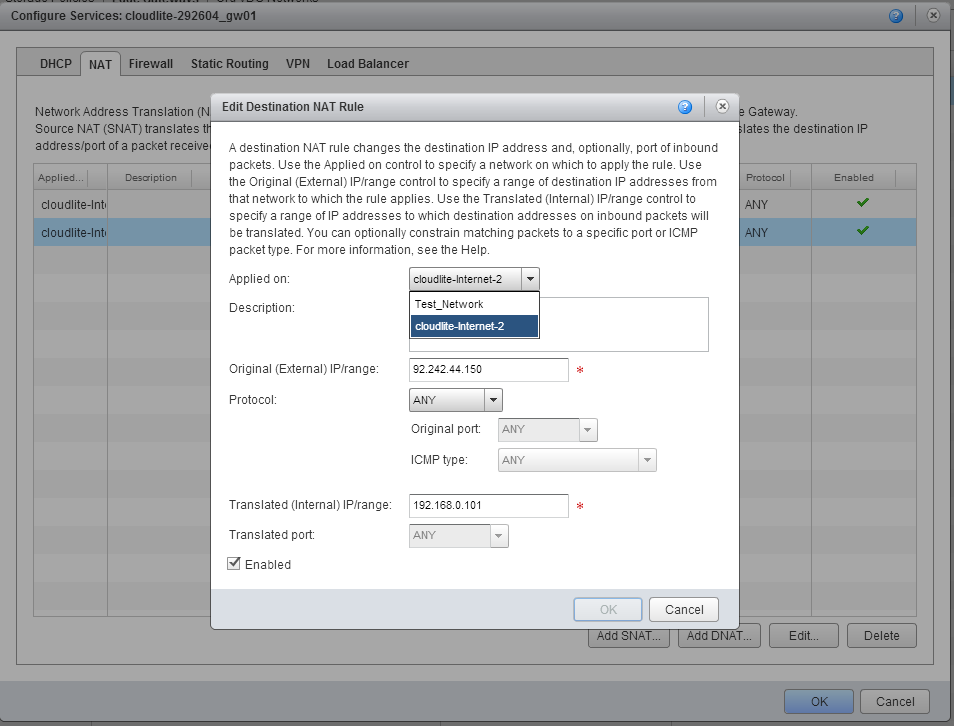

Теперь создаем правило DNAT, для того, чтобы предоставлять свои сервисы в Интернет, например, сайт с котиками (с).

1. Жмем на Add DNAT.

2. В появившемся окне заполняем следующее

• в поле Applied on указываем внешнюю сеть (как и в случае с SNAT, это не сеть уровня организации!);

• в поле Description указываем описание правила DNAT;

• в поле Original (External) IP/range указываем внешний адрес (адрес из вкладки Sub-Allocate IP Pools);

• в поле Protocol – протокол или все протоколы (тогда выбираем Any);

• в поле Port — порт;

• в поле Translated (Internal) IP/range укажите внутренний IP-адрес, например 192.168.0.101.

Нажмите ОК.

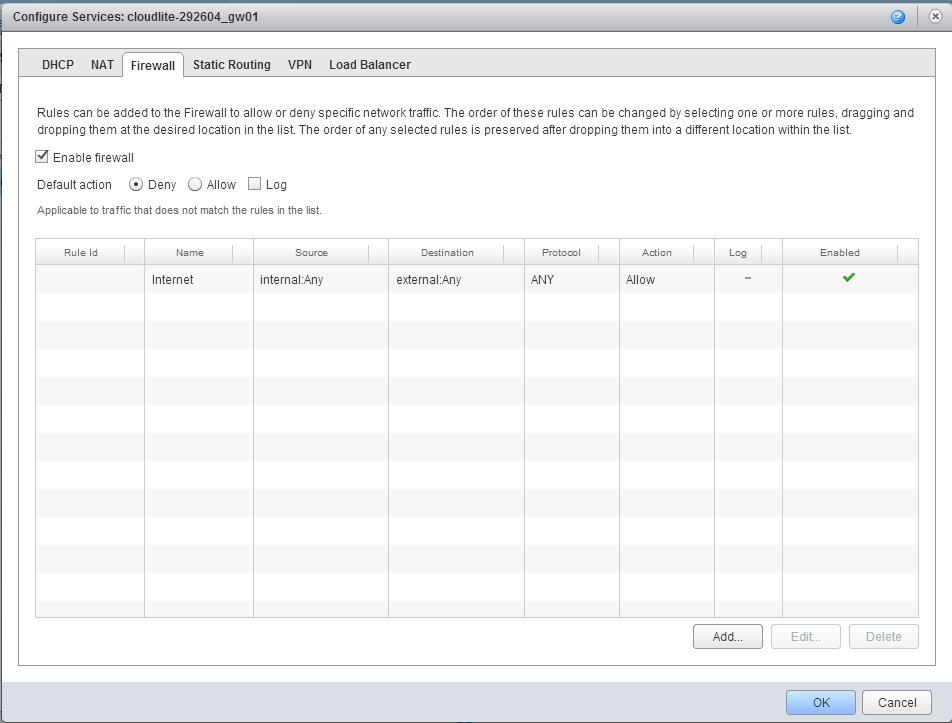

1. Возвращаемся на страницу виртуального дата-центра, выбираем вкладку Edge Gateways и кликаем на нужный vShield Edge правой кнопкой мыши.

2. Выбираем опцию Edge Gateway Services. В появившемся окне Configure Services перейдите во вкладку Firewall.

3. По умолчанию в пункте Default action выбрана опция Deny, т. е. Firewall будет блокировать весь трафик. Чтобы этого не происходило нужно настроить правила (кнопка Add).

В поле Name (Название) задайте название правила.

В поле Source (Источник) введите необходимые адреса источника: единичный IP-адрес, диапазон IP-адресов, CIDR или ключевые переменные:

• Internal — все внутренние сети

• External — все внешние сети

• Any — любые сети

Например, можно ввести Internal.

В поле Source Port выберите порт источника. Можно указать один порт, диапазон портов или указать все порты с помощью ключевой переменной Any;

В поле Destination укажите адрес получателя. В таком же формате, как и для поля Source, например, external;

В поле Destination Port выберите порт получателя. Порт также можно прописать вручную. Можно оставить Any;

В поле Protocol выберите необходимый протокол или все (ключевая переменная Any);

В поле Action выберите необходимое значение (allow — разрешить, deny — запретить). Нажмите ОК.

Важно: если в Firewall выбрана опция Allow, то в правиле вы задаете параметры сессий, которые Firewall будет блокировать. Для этого в окне правила нужно выбрать опцию Deny. Если же выставлена опция Deny, то в правиле задаются параметры сессий, который Firewall будет пропускать.

На этом с настройкой сети все.

Можно также настроить сеть уровня vApp — изолированную или маршрутизируемую (routed ), при этом routed сеть будет подключаться к сети уровня организации и через нее выходить в Интернет. Этот вариант подключения может потребоваться, если необходимо изолировать виртуальные машины в разных vApp на уровне сети.

В следующей части расскажем про создание виртуальной машины из шаблонов, с нуля и загрузкой собственных ISO-образов.

Приглашаем отточить полученные навыки в cloudlite.ru, у нас все еще действует бесплатный тест-драйв на 1 месяц.

P.S. Если делали все по гайду, а настроить сеть не получилось/ или виртуальная машина так и не подключилась к Интернету, то сверьтесь с этим чек-листом.

Часть 2. Создание виртуальных машин

vCloud Director — это платформа для управления виртуальной инфраструктурой по модели IaaS. Для тех, кто раньше не сталкивался с «промышленными» вариантами панелей, может показаться сложной. Но первое впечатление обманчиво: как только «испуг» от богатого функционала пройдет, вы оцените ее возможности и ту, свободу в настройках, которую дает vCloud Director. А именно панель позволяет:

• создавать виртуальные машины и управлять ими;

• осуществлять их миграцию из другого облака;

• устанавливать любые виртуальные машины с ОС из имеющихся шаблонов и загружать ovf шаблоны самостоятельно;

• гибко управлять правами доступа к пулу виртуальных ресурсов;

• создавать внутренние и маршрутизируемые (с выходом в Интернет) и изолированные сети;

• настраивать гибкие правила Firewall и создавать VPN-соединения;

• настраивать балансировку нагрузки между виртуальными машинами и многое другое.

Начнем с самых азов, поэтому администраторы 80 lvl могут понаблюдать в стороне, как орлята учатся летать :)

Поговорим по понятиям

Для начала давайте познакомимся основными элементами vCloud Director, чтобы было проще ориентироваться при настройке.

Виртуальный дата-центр (virtual datacenter, VDC) — это пул виртуальных вычислительных ресурсов (процессоры, память, место на диске). Фактически, это среда, в рамках которой вы будете создавать виртуальные машины, контейнеры (vApp), сети.

vApp – это контейнер, в котором размещаются виртуальные машины. vApp позволяет объединять виртуальные машины по их назначению (почтовый сервер, бухгалтерия и пр.) и управлять группой виртуальных машин. Это особенно удобно, если у вас большая виртуальная инфраструктура. На основе vApp можно создавать шаблоны: это может сэкономить время, если есть необходимость разворачивать однотипные группы виртуальных машин.

Виртуальные машины (VM) — с этим, думаю, всем все понятно. Скажу лишь, что в vCloud Director их можно создавать из шаблонов в каталоге (сразу с ОС) или с нуля, устанавливая нужную ОС из ISO-образа.

Каталоги (Catalogs) – это папки, в которых можно хранить шаблоны vApp, виртуальных машин и медиа-файлов (ISO-образы).

Сеть уровня организации (Org VDC Networks) – это сеть вашего виртуального дата-центра, доступная для всех vApp и виртуальных машин. Сеть уровня организации может быть изолированной (isolated, без выхода в Интернет) и маршрутизируемой (routed, с выходом в Интернет).

Сеть уровня vApp, как следует из названия, работает только внутри выбранного vApp: для виртуальных машин из других vApp по умолчанию она не будет доступна, тем самым обеспечивая дополнительную изоляцию между двумя контейнерами. Это, например, можно использовать, если у вас в одном виртуальном дата-центре «живет» сразу несколько проектов, которые не должны друг друга «видеть».

От теории к практике

Теперь покажем шаг за шагом, как выглядит процесс первоначальной настройки сети. Мы рекомендуем начать работу именно с нее, так как в этом случае vApp можно подключить к имеющейся сети при его создании. Но если все-таки первым делом вы создаете vApp с виртуальной машиной, то алгоритм действий будет немного другим. Вот эта инструкция поможет сделать все правильно и в этой ситуации.

Итак, приступим.

Создаем сеть уровня организации

1. Заходим в раздел Administration и кликаем мышкой два раза по виртуальному дата-центру.

2. Переходим во вкладку Org VDC Networks и жмем на зеленый +.

3. В появившемся окне выбираем тип сети: если нужен выход в Интернет, то выбираем routed network (маршрутизируемая). Выделяем vShield Edge и жмем Next.

vShield Edge заслуживает пары отдельных слов. Этот набор сервисов сочетает в одном флаконе DHCP, NAT, Firewall, VPN и балансировщик нагрузки (Web Load Balancing).

4. Во вкладке Configure Network заполняем настройки сети:

• Gateway address — адрес шлюза, например, 192.168.0.1;

• Network mask — маска подсети, например, 255.255.255.0;

• Primary DNS — первичный DNS адрес, например, 95.131.31.206;

• Secondary DNS — вторичный DNS адрес, например, 178.20.234.206.

• В поле Static IP pool введите диапазон адресов, которые в дальнейшем будут автоматически присваиваться вашим виртуальным машинам.

Ввод должен осуществляться в формате xxx.xxx.xxx.xxx- yyy.yyy.yyy.yyy, где xxx.xxx.xxx.xxx- это начальный адрес подсети, а yyy.yyy.yyy.yyy- конечный IP- адрес подсети. Например, 192.168.0.101 — 192.168.0.150. Для ваших виртуальных машин будут выделяться адреса из указанного пула. Внизу будет указано количество доступных IP (total:50). Жмем Next.

5. Придумываем название сети и описание, если необходимо.

6. Проверяем еще раз все настройки и жмем Finish.

Все, с сетью организации разобрались. Вот она, создалась.

Теперь осталось настроить доступ в интернет. Для этого нужно настроить трансляцию адресов (Network Address Translation –

преобразование сетевых адресов.

Настройка правил SNAT и DNAT

Для выхода из локальной сети в Интернет настраиваем SNAT.

1. Первым дело нам нужно посмотреть диапазон внешних IP-адресов, который нам доступен. Для этого снова заходим в раздел Administration и кликаем дважды на виртуальный дата-центр. Переходим во вкладку Edge Gateways и кликаем на нужный vShield Edge правой кнопкой мыши. Выбираем опцию Properties .

2. Наблюдаем нужную информацию во вкладке Sub-Allocate IP Pools. Запоминаем или даже записываем :)

3. Возвращаемся к нашему vShield Edge, кликаем на него правой кнопкой мыши и выбираем опцию Edge Gateway Services.

4. В появившемся окне открываем вкладку NAT и нажимаем Add SNAT.

5. В новом окне:

• в поле Applied on (Применяется) указываем внешнюю сеть (не сеть уровня организации!).

• в поле Description указываете описание к правилу SNAT;

• в поле Original (Internal) source IP/range указываем внутренний диапазон адресов, например 192.168.0.0/24;

• в поле Translated (External) source IP/range вписываем внешний адрес, через который будет осуществляться выход в Интернет (тот адрес, что мы посмотрели в Sub-Allocate IP Pools и запомнили). Жмем ОК.

Теперь создаем правило DNAT, для того, чтобы предоставлять свои сервисы в Интернет, например, сайт с котиками (с).

1. Жмем на Add DNAT.

2. В появившемся окне заполняем следующее

• в поле Applied on указываем внешнюю сеть (как и в случае с SNAT, это не сеть уровня организации!);

• в поле Description указываем описание правила DNAT;

• в поле Original (External) IP/range указываем внешний адрес (адрес из вкладки Sub-Allocate IP Pools);

• в поле Protocol – протокол или все протоколы (тогда выбираем Any);

• в поле Port — порт;

• в поле Translated (Internal) IP/range укажите внутренний IP-адрес, например 192.168.0.101.

Нажмите ОК.

В довершение настроим Firewall

1. Возвращаемся на страницу виртуального дата-центра, выбираем вкладку Edge Gateways и кликаем на нужный vShield Edge правой кнопкой мыши.

2. Выбираем опцию Edge Gateway Services. В появившемся окне Configure Services перейдите во вкладку Firewall.

3. По умолчанию в пункте Default action выбрана опция Deny, т. е. Firewall будет блокировать весь трафик. Чтобы этого не происходило нужно настроить правила (кнопка Add).

Настройка правил Firewall

В поле Name (Название) задайте название правила.

В поле Source (Источник) введите необходимые адреса источника: единичный IP-адрес, диапазон IP-адресов, CIDR или ключевые переменные:

• Internal — все внутренние сети

• External — все внешние сети

• Any — любые сети

Например, можно ввести Internal.

В поле Source Port выберите порт источника. Можно указать один порт, диапазон портов или указать все порты с помощью ключевой переменной Any;

В поле Destination укажите адрес получателя. В таком же формате, как и для поля Source, например, external;

В поле Destination Port выберите порт получателя. Порт также можно прописать вручную. Можно оставить Any;

В поле Protocol выберите необходимый протокол или все (ключевая переменная Any);

В поле Action выберите необходимое значение (allow — разрешить, deny — запретить). Нажмите ОК.

Важно: если в Firewall выбрана опция Allow, то в правиле вы задаете параметры сессий, которые Firewall будет блокировать. Для этого в окне правила нужно выбрать опцию Deny. Если же выставлена опция Deny, то в правиле задаются параметры сессий, который Firewall будет пропускать.

На этом с настройкой сети все.

Можно также настроить сеть уровня vApp — изолированную или маршрутизируемую (routed ), при этом routed сеть будет подключаться к сети уровня организации и через нее выходить в Интернет. Этот вариант подключения может потребоваться, если необходимо изолировать виртуальные машины в разных vApp на уровне сети.

В следующей части расскажем про создание виртуальной машины из шаблонов, с нуля и загрузкой собственных ISO-образов.

Приглашаем отточить полученные навыки в cloudlite.ru, у нас все еще действует бесплатный тест-драйв на 1 месяц.

P.S. Если делали все по гайду, а настроить сеть не получилось/ или виртуальная машина так и не подключилась к Интернету, то сверьтесь с этим чек-листом.

Часть 2. Создание виртуальных машин

helionix

Интересно было бы еще услышать о «fenced» сетях в vCloud.

И еще несколько вопросов:

Как у вас получилось DNAT'ом транслировать один внешний адрес в /24 подсеть?

И всегда было интересно, почему vApp которые создаются в vCloud Director используют Resource Pool в vSphere, а не vApp в vSphere.

Тоже интересно, как вы относитесь к тому, что VMware в общем-то прекратило развитие vCloud Director и уходит в сторону vCAC?

У VMware в рамках vshield edge есть ssl-vpn, есть ли возможность его использовать у вас? Его отсутствие в vCloud Director известно, но возможно хоть кто-то решил эту проблему.

Используете ли вы в своей инфраструктуре VXLAN'ы в качестве бекенда для vCloud сетей?

dataline Автор

Обязательно расскажем в одном из наших следующих постов про этот вид сетей.

по DNAT: да, тут вышла ошибка. Текст и скриншот поправили. Спасибо что заметили :)

Для каждой организации создается отдельный пул ресурсов (resource pool). vApp в vcloud — это просто папка в vSphere. vApp в vCloud Director и vApp в vSphere не имеют между собой ничего общего, просто названия совпадают.

VMware не прекратило развитие vCloud Director для сервис-провайдеров. Недавно, например, вышла новая версия vCloud Director 5.6. Однако для конечных пользователей и для организаций они предлагают использовать упомянутый вами vCAC (теперь он называется vRealize Automation).

Из интерфейса vCloud Director можно настроить только IPsec –VPN. Об это тоже расскажем подробнее чуть позже.

VXLAN, да, используем.

helionix

vApp в vSphere это не только папка, в целом это именно vApp практически в том же смысле что и в vCloud, за исключением, быть может, сетевой области. vApp предоставляет тот же функционал resource pool, в плане ограничения ресурсов и управления shares, но и дает например возможность стартовать/останавливать машинки в нужном порядке и/или с задержкой.

Судя по скриншотам, вы используете vshield реализацию, не планируете ли переходить на NSX и интегрировать в vCloud Director его?

dataline Автор

Да есть такие планы.