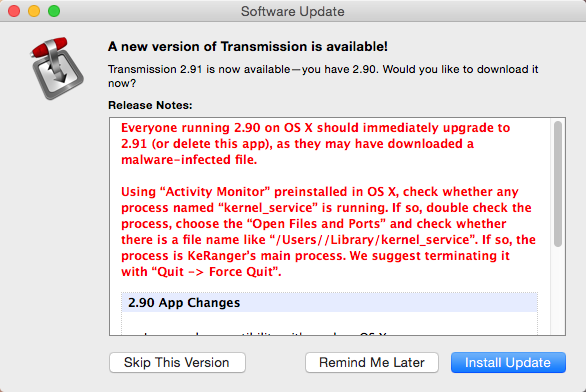

В этом посте мы представим информацию из собственного исследования первого вымогателя для OS X, а также расскажем об особенностях обнаружения KeRanger с использованием наших антивирусных продуктов. Так как авторы Transmission выпустили новую версию своего приложения с идентификатором 2.91, мы рекомендуем всем пользователям данного ПО обновиться до этой версии.

Рис. Предупреждение об обновлении, которое отображает уже устаревшая версия Transmission на OS X.

Согласно вышеупомянутому предупреждению, которое отображается самим приложением Transmission, а также присутствует на официальном веб-сайте, версия 2.90 приложения оказалась скомпрометирована вымогателем, поэтому всем пользователям предлагается обновиться до свежей версии 2.91.

Ответы на следующие вопросы помогут пользователям оперативно разобраться в ситуации.

1. Является ли вредоносная программа KeRanger всего лишь экспериментальной версией или она рассчитана на широкое распространение (in-the-wild)?

Злоумышленники используют KeRanger для массового распространения.

2. Каким образом злоумышленники распространяют вымогатель?

Для распространения злоумышленники выбрали эффективный способ компрометации легитимных дистрибутивов приложения Transmission, которое представляет из себя свободно распространяемый клиент BitTorrent. Вредоносная версия дистрибутива была доступна для загрузки с официального веб-сайта между 4 и 5 марта 2016 г. Он также был подписан легитимным цифровым сертификатом.

3. Распространяются ли вредоносные дистрибутивы Transmission сейчас?

5 марта вредоносная версия программы была удалена с веб-сайта. Кроме этого, компания Apple отозвала цифровой сертификат, использовавшийся для его подписания. Данная мера поможет пользователям OS X защититься от угрозы зараженных дистрибутивов, которые могут быть скачаны из других мест.

4. Я не получал сообщения с требованием выкупа. Означает ли это, что мой мак не был скомпрометирован?

Не обязательно. Обнаруженная in-the-wild версия KeRanger выполняет свои деструктивные действия спустя три дня после первоначального заражения. Для обнаружения заражения мака в ручном режиме, следует проверить присутствие у себя в системе следующих файлов. В случае их присутствия, их следует удалить, как и само приложение.

/Applications/Transmission.app/Contents/Resources/ General.rtf

/Volumes/Transmission/Transmission.app/Contents/Resources/ General.rtf

%HOME_DIR%/Library/kernel_service

%HOME_DIR%/Library/.kernel_pid

%HOME_DIR%/Library/.kernel_time

5. Возможно ли расшифровать файлы без оплаты выкупа?

К сожалению, нет. Вымогатель использует пару криптографических алгоритмов RSA-2048 и AES-256, которые делают данный процесс невозможным.

6. Как я могу защитить свои данные?

Для этого следует использовать антивирусную программу. Пользователи антивирусных продуктов ESET защищены от данной угрозы, KeRanger обнаруживается нами как OSX/Filecoder.KeRanger.A. Мы также настоятельно рекомендуем пользователям регулярно выполнять резервное копирование своих данных.

Как мы уже писали неоднократно, вредоносный дистрибутив приложения снабжен легитимной цифровой подписью с датой подписания 4 марта 2016 г.

Рис. Информация о цифровой подписи вредоносного приложения.

Идентификатор подписи соответствует строке «POLISAN BOYA SANAYI VE TICARET ANONIM SIRKETI», в то время как легитимное приложение было подписано сертификатом с идентификатором Digital Ignition LLC certificate.

После своего запуска в системе, вредоносное приложение Transmission проверяет активность модуля с названием kernel_service. В случае отсутствия файла, вредоносный код копирует исполняемый файл с названием General.rtf в расположение %HOME_DIR%/Library/kernel_service и исполняет его.

Рис. Декомпилированный код вредоносного приложения.

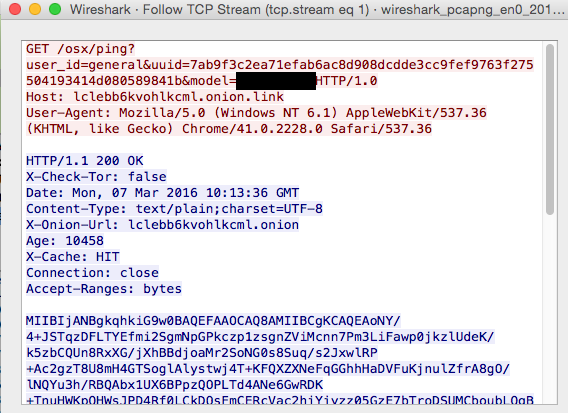

Исполняемый файл kernel_service представляет из себя основную часть вымогателя, которая шифрует файлы пользователя с использованием симметричного алгоритма AES и асимметричного RSA, а затем запрашивает выкуп за расшифровку. После своего исполнения в системе, KeRanger откладывает выполнение своих вредоносных функций на три дня. Счетчик времени располагается в файле .kernel_time. По истечению времени, вымогатель подключается к одному из шести сайтов, размещенных в анонимной сети TOR для загрузки текстового сообщения с требованием выкупа, а также публичного RSA ключа для шифрования AES ключа шифрования файлов. Подключение к TOR выполняется с использованием публичного интерфейса TOR2WEB.

Рис. Захваченный запрос вымогателя OSX/Filecoder.KeRanger.A на управляющий C&C-сервер.

Вымогатель получает список всех файлов в директориях /Users и /Volumes и пытается зашифровать их. Для этой операции используется стойкое шифрование — вредоносная программа генерирует случайный 256-битный AES-ключ, с использованием которого шифрует файлы, затем ключ шифруется с использованием публичного ключа RSA, после чего он сохраняется в теле уже зашифрованного файла. Таким образом, для каждого файла генерируется свой ключ шифрования.

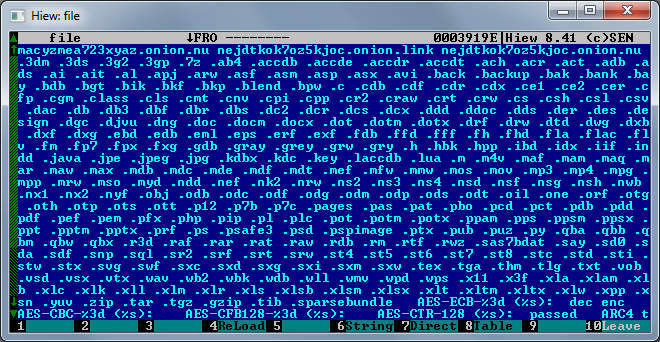

Рис. Список расширений файлов, на шифрование которых нацелен вымогатель.

Вымогатель специализируется на шифровании более 300 различных типов файлов, включая, документы, фото, видео, архивы и т. д. После шифрования, к оригинальному названию файла добавляется расширение .encrypted. KeRanger создает текстовый файл с требованием выкупа в каждой директории с зашифрованными файлами. Информация для текстового файла загружается вымогателем с C&C-сервера. Это означает, что текст может быть модифицирован злоумышленниками в любое время, позволяя им изменять запрашиваемую сумму выкупа или иные особенности. Вымогатель не блокирует рабочий стол пользователя таким сообщением.

Рис. Сообщение с требованием выкупа.

В целях предотвращения заражения вымогателем, следует использовать антивирусные продукты ESET Cyber Security и ESET Cyber Security Pro, которые имеют в своем составе регулярный механизм обновлений базы сигнатур вирусов для быстрого реагирования на появляющиеся угрозы. Для максимальной быстроты в реакции на обнаружение новых угроз следует включить настройку ESET Live Grid. Более подробно об этом можно прочитать здесь. Мы рекомендуем пользователям регулярно выполнять резервное копирование своих данных на OS X.

Идентификаторы компрометации

SHA-1:

5F8AE46AE82E346000F366C3EABDAFBEC76E99E9

FD1F246EE9EFFAFBA0811FD692E2E76947E82687

Адреса управляющих C&C-серверов:

lclebb6kvohlkcml.onion[.]link

lclebb6kvohlkcml.onion[.]nu

bmacyzmea723xyaz.onion[.]link

bmacyzmea723xyaz.onion[.]nu

nejdtkok7oz5kjoc.onion[.]link

nejdtkok7oz5kjoc.onion[.]nu

Комментарии (43)

RPG

08.03.2016 09:02+3Разработчики Transmission уже выпустили патч, удаляющий червяка. Ещё пару дней назад. Ну и регулярные бекапы + подписка на oss-security сделают вашу жизнь чуть более скучной:) Присоединяюсь к предыдущему вопросу о пути проникновения червя в подписанный инсталлятор на офф. сайт разработчика.

valeriyvan

08.03.2016 17:30+1Присоединяюсь к предыдущему вопросу о пути проникновения червя в подписанный инсталлятор на офф. сайт разработчика.

Какой червь? Какие пути распространения? О чем вы?

Вот сайт приложения https://transmissionbt.com, а вот здесь исходники https://trac.transmissionbt.com. Злоумышленники скачали исходники, добавили в них свой код, скомпилировали и подписали своим сертификатом. Ломанули сайт и залили свой бинарник туда.

А дальше пользователи сами качали, устанавливали, как обычно.

Единственное что не ясно — как именно ломанули сайт.

slutsker

08.03.2016 14:57-3Мне почему-то кажется, что все сильно проще и этот зловред был добавлен изначально в обычную версию и уже таким был загружен на сайт. То есть, я за то, что это скорее диверсия, чем взлом и подмена.

В противном случае получается, что любую программу для Mac, которая распространяется не через App Store можно так "дооснастить" таким шифровальщиком. Верить в это не хочется)

valeriyvan

08.03.2016 17:37-1

Для борьбы с этим и была добавлена фича "Allow apps downloaded from" в Security & Privacy preferences. Установите в "Mac App Store" и спите спокойно.

Этот "зловред" — еще одно напоминание о том, что эта фича была добавлена не зря. И что не стоит устанавливать приложения откуда попало.

kafeman

08.03.2016 17:51+3Это все прекрасно и удобно, но Apple запрещает размещать в App Store приложения под GPL. Поэтому качаем «откуда попало».

Goodkat

08.03.2016 20:27+1Apple запрещает размещать в App Store приложения под GPL

А можно ссылку на собственно запрет Apple?

По вашей ссылке, на сколько я понимаю, как раз обратная информация — публикующие свой код под GPL разработчики запрещают размещать содержащие этот код приложения в App Store.

kafeman

08.03.2016 21:32-1Википедия, конечно, не первоисточник, но может служить отправной точкой: (выделение добавлено мною)

Applications must be approved by Apple before becoming available on the store. Disallowed types of applications revealed by Apple include:

На StackExchange есть разъяснения на эту тему. Если вы хотите опубликовать свое приложение в App Store, то вам необходимо выпустить его под двойной лицензией. Не все хотят это делать. Также вы не можете выложить чужое приложение.- Free software licensed only under the GPL (because the App Store Terms of Service imposes additional restrictions incompatible with the GPL).

публикующие свой код под GPL разработчики запрещают размещать содержащие этот код приложения в App Store

Apple создала для App Store соглашение, которое противоречит GPL. Очевидно, что никто ради яблочного магазина GPL менять не будет (такие изменения противоречат самой идеи этой лицензии). Сотрудники FSF пытались (и пытаются?) убедить Apple в необходимости изменений, но Apple их игнорит.Goodkat

08.03.2016 22:07+1Всё противоречие, как я понимаю, заключается в том, что Эпл внедряет свой проприетарный DRM в загружаемые из Аппстора программы, что противоречит букве лицензии, но не её духу — разработчик самой программы может выложить исходный код в открытый доступ или распространять его через Аппстор вместе с приложением, так чтобы любой пользователь программы мог собрать свою копию программы из исходных кодов, при желании внести в неё изменения и запустить на своём устройстве или выложить в Аппстор — этому Эпл как раз не препятствует, а с выходом iOS 9 можно загружать такие приложения на устройства напрямую в обход аппстора и без лицензии разработчика.

Этот случай в чём-то похож на историю с тивоизацией, при которой в отличии от ситуации с Аппстором разработчик устройства препятствует запуску модифицированного кода на устройстве — при тивоизации наоборот соблюдается буква лицензии (впрочем, без аудита проверить это затруднительно, и приходится полагаться на слово разработчика), но не её дух.

Сотрудники FSF и прочие копилесты тут просто встали в позу и лишили разработчиков возможности использовать чужой GPL-код в приложениях для Аппстора вместо того, чтобы разработать подходящий вариант лицензии.

Впрочем, это их полное право.

Я написал такой длинный комментарий не потому что осуждаю их, а ради истины :)

kafeman

08.03.2016 22:41-1В Google Play публиковать под GPL можно, значит, их юристы смогли решить эту проблему. App Store для Mac появился спустя более чем 20 лет после публикации GPL. С тех пор под этой лицензией появилось большое количество программ. Во-первых, создавая платформу для распространения приложений логично было бы об этом подумать. Во-вторых, я встречал приложения за авторством GNU в поставке OS X. Юридический отдел Apple никогда бы не допустил такого, не изучив вначале лицензию вдоль и поперек. Значит, они изначально знали, к чему все это приведет. В-третьих, их просили изменить условия. Но Apple отказывается, и люди, которые пытались с ними связаться, утверждают, что у Apple просто личная неприязнь к этой лицензии, и они принципиально не хотят видеть GPL в своем магазине.

чтобы любой пользователь программы мог собрать свою копию программы из исходных кодов, при желании внести в неё изменения и запустить на своём устройстве или выложить в Аппстор — этому Эпл как раз не препятствует

Apple просто удаляет приложения, которые содержат код под GPL. Поищите в Google пример с VLC. Выложить чужую программу нельзя. Скажу вам больше, если вы не берете со всех своих контрибьютеров расписку об отказе от авторских прав, то Apple также удалит программу по запросу любому из них. На эту тему ищите пример с Adium.

с выходом iOS 9 можно загружать такие приложения на устройства напрямую в обход аппстора и без лицензии разработчика.

Простите, а с чего мы начали? С того, что пользователям приходится качать любимые приложения со сторонних сайтов, даже если авторы пытаются залить свои программы в App Store (VLC, Adium, etc.) — habrahabr.ru/company/eset/blog/278749/#comment_8797179.Goodkat

09.03.2016 00:24+1В Google Play публиковать под GPL можно

У вас под рукой нет первоисточника, где об этом говорится?

Я нашёл только разные комментарии на эту тему, которые объясняют совместимость GPL с Google Play возможностью sideloading-а приложений на Android в отличие от iOS.

Другими словами, если вы скачаете под своим аккаунтом из Google Play платное приложение под GPL, смогу ли я установить этот бинарник на своё устройство без вашего аккаунта, или он так же будет защищён проприетарным DRM? И если я возьму исходный код приложения и соберу его на своём компьютере, получится ли у меня побайтно идентичный скаченному вами бинарник?

у Apple просто личная неприязнь к этой лицензии, и они принципиально не хотят видеть GPL в своем магазине

Если они принципиально не хотят видеть GPL в своём магазине, то наверняка это где-то указано в правилах размещения приложений в магазине?

Apple просто удаляет приложения, которые содержат код под GPL.

Apple также удалит программу по запросу любому из них

Ну удаляет же не просто так, а по запросу правообладателя.

Это правообладатели против размещения приложений с их кодом в App Store.Поищите в Google пример с VLC.

С VLC всё и началось — Apple спокойно допустил программу в App Store, и вынужден был удалить её по запросу правообладателей.

Мне кажется, вы путаете причину и следствие.

Эплу плевать на то, под какой лицензией был ваш исходный код и прочие ресурсы, пока возможный правообладатель не подаст протест, который в спорном случае Эпл сперва переправит вам, как опубликовавшему программу, чтобы вы могли разрешить проблему. Это вы, как заливающий программу в App Store разработчик или издатель должны следить за лицензионной чистотой своей программы.

даже если авторы пытаются залить свои программы в App Store (VLC, Adium, etc.)

Ну что вы прицепились к этому VLC?

Вот же он в App Store, авторы сами залили его туда: itunes.apple.com/us/app/vlc-for-mobile/id650377962?mt=8

Вот его выпускают для Apple TV, опять же через App Store, анонс на сайте разработчиков: www.videolan.org/press/vlc-apple-tv.html

Есть такая программа Cyberduck, вот её исходники под GPL, а вот она же в App Store: cyberduck.io/appstore — это к вашему пассажу о личной неприязни Apple к GPL.

kafeman

09.03.2016 01:32-1У вас под рукой нет первоисточника, где об этом говорится?

Где я возьму вам первоисточник? Берите любое приложение (GPLv2) и качайте. Возможно, не очень удачный пример, просто взял известное приложение. Вот более полный список (часть есть в Google Play).

Вот же он в App Store, авторы сами залили его туда: itunes.apple.com/us/app/vlc-for-mobile/id650377962?mt=8

Нет, это не GPL. Это Mozilla Public License. Специально ради Apple они прогнулись и сделали двойное лицензирование. Потому что Apple не разрешает им использовать GPL в своем магазине.

UPD: А в Mac App Store его по-прежнему нет. Только что проверил.Goodkat

09.03.2016 09:02+1Вы так удобно не замечаете моих аргументов и уходите от ответов на поставленные вопросы, что эту дискуссию можно продолжать бесконечно.

Telegram есть и в App Store.

isden

09.03.2016 10:09+1Apple просто удаляет приложения, которые содержат код под GPL

Ну вот из того, чем пользуюсь почти каждый день:

https://itunes.apple.com/ru/app/cyberduck/id409222199?l=en&mt=12

https://cyberduck.io

"Licensed under the GPL" и содержит кучу GPL либ.

Кроме него видел кучу аналогичного софта, включая пару сборок mplayer.

DrLivesey

08.03.2016 17:52Поэтому лично мне нравится Ubuntu. За все время пользования пришлось скачать с левых источников 3 вещи: RawTherapee, Dropbox и драйвер для принтера. Для всех остальных целей есть apt-get или Ubuntu Software Center.

Не спорю, что и тут могут быть свои проблемы (подключение неофициальных репозиториев, например).Goodkat

08.03.2016 20:53+1Это мог бы быть клиент Dropbox, драйвер для принтера или даже софт в репозитории — именно в этой ситуации, когда злоумышленники подменили бинарник, Ubuntu ничем не лучше OS X или Windows.

У среднестатистического пользователя Windows с установленным антивирусом с включенными обновлениями тут даже преимущество перед уверенными в своей безопасности пользователями OS X и GNU/Linux :)

DrLivesey

09.03.2016 00:55Это мог бы быть клиент Dropbox, драйвер для принтера или даже софт в репозитории

С первыми двумя пунктами я согласен на все 100%. Идея комментария была в том, что в репозитории находится большинство программ нужных широкому пользователю (на мой взгляд конкретно не хватает только MS Office).

Подмена софта в самом репозитории мне кажется сложнее. Однако же, можно добавить в список сторонние репозитории. Но с этого момента безопасность в руках пользователя.

Sergiy

08.03.2016 22:44Так у яблочников есть свой магаз, откуда можно качать и установка приложений откуда попало в системе отключена, пока сам не разблокируешь в настройках.

kafeman

08.03.2016 22:53-1Мы как раз обсуждаем «магаз» выше. ЕМНИП, по-умолчанию все-таки можно со сторонних источников, но если приложение подписано. И даже с такими настройками можно просто кликнуть на файле ПКМ, зажать Alt и нажать «Открыть». Откроется и root'а не спросит.

В Ubuntu, кстати, «магаз» тоже есть. Только оттуда GPL не вычищают.

Stas911

08.03.2016 22:01+1Я правильно понимаю, что файлы шифруют симметричным алгоритмом на сессионном ключе, а затем уже ключ шифруют ассиметрично на полученном от внешнего сервера?

Stas911

08.03.2016 22:27+1По номеру кошелька же можно посмотреть, сколько в итоге ему заплатило народу?

Joka

08.03.2016 22:41+2вы несколько раз упомянули, что ваш антивирус определяет зловред. это прекрасно. однако скажите сколько времени прошло с того момента как зловред появился на сайте до того как ваш антивирус начал его определять? только не надо "мы самые быстрые". конкретно в часах или сутках. и что будет если разработчики зловерда просто перепакуют файл, почистят от сигнатур которые вы наложили? вы опять будете писать "пользователи компании защищены..."

Parcelapp

10.03.2016 01:42+1Что-то мне подсказывает, что OS X быстрее начал блокировать первый запуск данного зловреда, чем любой антивирус.

Что, как бы намекает на их бесполезность.

teecat

09.03.2016 10:29+2Во всей этой истории есть только два интересных момента — как поломали сайт и как интегрировали зловредный код. Всё остальное это побочные эффекты, в том числе и тот факт что внимание направляют на макось, которая вообще никаким боком к этой ситуации. Люди будут читать и думать, что это макось дырявая, а не сервер торрент-клиента. В общем, моё мнение — этот анализ ничто иное как пустая болтовня с очередной рекламой продукта и скриншотом расширений файлов которые будут шифроваться

Именно так оно и есть. Думаете те, кто пишет новости о вирусах этого не знают? Знают и с удовольствием написали бы более полезные вещи, но есть ряд проблем.

Как некая вредоносная программа попадает в антивирусную лабораторию? Три варианта — с собственных ловушек, раскиданных по интернету, от иных антивирусных компаний, от добровольных помощников/пострадавших от очередного вируса, в результате проведения заказного анализа инцидента.

В случае ловушек мы (в смысле вендоры) знаем как произошло заражение, но так нельзя поймать все до одного вирусы и так нельзя поймать все типы заражений — ну хотя бы потому, что нельзя инсталлировать всё серверное ПО во всех конфигурациях.

По обмену естественно приходят только сами вирусы, без предыстории — но по таким случаям обычно новости и не пишут.

Расследований относительно мало, да и обычно это коммерческая тайна. Тоже не для новости.

Остается последний вариант — добровольные помощники. И вот тут засада. Пользователи и подавляющее большинство админов не готовы к возникновению вирусного инцидента. Уж сколько лет шифровальщикам — до сих пор подавляющее большинство админов не знает, что нужно нам присылать. SIEM'ов в большинстве случаев нет, логи и стереть можно — а дропперы достаточно часто удаляются после заражения (вот кстати история с заражением на Украине — великие и крутые хакеры — а история заражения не почищена. Но там дело темное и политизированное, поэтому кто знает). В итоге в подавляющем большинстве случаев нам присылают сам вирус (а то и его обломки или логи или еще какие отходы его жизнедеятельности) — и мы (вендоры) тупо не знаем как было дело.

Вывод. Админы — будьте готовы к вирусным заражениям! Ну не призыв — грустная статистика. Знайте, что нам нужно для анализа ситуации, ставьте неудаляемые системы логирования и SIEM'ы. И мы тогда будем писать действительно полезную информацию

kozyabka

Какой же всё таки скучняк. Столько анализа и всё на уровне «мы посмотрели код этой программы и узнали как она работает». Проведите расследование как этот код попал в дистрибутив, поднимите логи, ип, кто регал сертификат, сделайте хоть какой-нибудь сюжет, расследование.

А писать о том, что локер получает папки с диска, и показывать нам расширения файлов которые будут пошифрованы… вы серьёзно?

Ну и рассказали б уже как ваш антивирус будет бороться с такими вредоносами. Как он будет отличать их от других программ которые шифруют данные по воле самого юзера.

В общем, года так для 1995 сгодилось бы как новость… а сейчас любой старшеклассник такой «анализ» сделает.

lostpassword

Не подскажете, это как бы это рядовой аналитик компании Dr. Web поднимет логи совершенно незнакомой зарубежной компании?

Крутые в вашем городе старшеклассники, ничего не скажешь.)kozyabka

Для меня, думаю, как и для многих других не интересны такие дикие подробности о локере(которых уже множество). Во всей этой истории есть только два интересных момента — как поломали сайт и как интегрировали зловредный код. Всё остальное это побочные эффекты, в том числе и тот факт что внимание направляют на макось, которая вообще никаким боком к этой ситуации. Люди будут читать и думать, что это макось дырявая, а не сервер торрент-клиента. В общем, моё мнение — этот анализ ничто иное как пустая болтовня с очередной рекламой продукта и скриншотом расширений файлов которые будут шифроваться…

kafeman

Согласен. Заходя в блог антивирусной компании, ожидаешь увидеть чего-то большего...

lostpassword

Простите, вы на мой вопрос отвечаете или просто веткой ошиблись?)

На всякий случай повторю вопрос: как обычный антивирусный аналитик компании Dr. Web узнает, как был заражен сайт компании-производителя утилиты Transmission?

Так-то да, было бы классно узнать, как их поломали, каким инструментом зловредный код интегрировали, на чем этот код изначально разрабатывали, по какому алгоритму, а также как зовут разработчиков и как можно с ними связаться.

Ах да, еще я не отказался бы от видеоинтервью с авторами малвари и how-to по проведению подобных атак.

Знаете, звучит вроде несложно. По-моему, тут любой студент-первокурсник справится. Может, сделаете, как у вас время найдется? А потом статейку накатайте. Все с удовольствием почитают, и я в том числе.)

Lisio

Прошу прощения что вмешиваюсь, но причем тут Dr. Web?

lostpassword

Это я туплю — конечно, имелась в виду компания ESET.)

Спасибо за замечание.

nonname

Даже тут на хабре полно было статей с историями перехвата управления крупных ботнетов, там была координация усилий нескольких антивирусных компаний. Думаю крупной компании, такой как ESET, не будет проблемой найти контакты кого-то из Transmission и узнать у них, пусть неофициально, что случилось и как так вышло.

lostpassword

Неофициально узнать, а потом неофициально опубликовать в блоге компании?) Лично мне такая ситуация видится странной.

Как вы считаете, если в частном порядке запросить у ИБшника другой организации какую-то информацию, то можно потом ее публиковать в открытом доступе?

nonname

Что-то мне подсказывает что Transmission это некоммерческий проект без ИБшника, а просто десяток другой-девелоперов и мейнтейнеров. И они как бы имеет некоторую ответственность за происходящее, так что попросить у них комментарий вполне нормально.

lostpassword

Если так — тогда, возможно, да, могли бы.

hssergey

Так весь этот "анализ" сделан только для того, чтобы покупали их продукт...

kozyabka

Так и есть. Подобная статья намекает о небезопастности макоси и необходимости ставить антивирус. Но подобный случай к безопасности макоси вообще никакого отношения не имеет, от слова совсем… Уязвимость была использована на сайте торрент-клиента.