Про SpyEye было написано уже достаточно много, так что нет смысле повторять это еще раз. Стоит отметить, что до того, как т. н. полнофункциональные crimeware toolkits были еще редкостью, Zeus и SpyEye определили формат этого бизнеса как такового. Клиенту продавался готовый инструмент для создания ботнета и централизованного выкачивания денег из подвергшихся компрометации жертв путем кражи данных онлайн-банкинга. Далее украденные средства различными порциями распределялись по счетам злоумышленников и также порциями обналичивались с использованием т. н. денежных мулов.

Bx1 не только специализировался на продаже этого вредоносного инструмента другим киберпреступникам, но, также помогал Панину совершенствовать SpyEye. Кроме этого, Bx1 создал свой ботнет, который помог его оператору собрать данные 200 тыс. банковских карт жертв SpyEye. По подсчетам экспертов, киберпреступник получил от этого ботнета прибыль в $100 млн.

В ноябре 2010 г. Панин получил в свое распоряжение исходные тексты другого известного банковского трояна под названием Zeus от киберпреступника под псевдонимом Slavik (Богачев). После этого SpyEye обзавелся многими вредоносными функциями Zeus. В отличие от Панина, Богачев до сих пор остается на свободе, хотя и является одним из самых разыскиваемых киберпреступников в мире.

Рис. Ориентировка на Богачева с сайта fbi.gov.

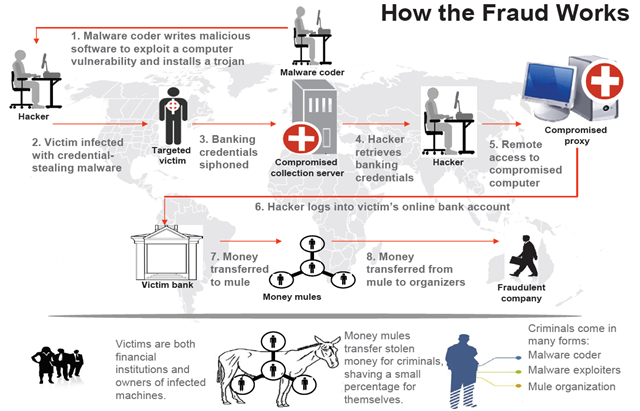

Типичная схема работы фрода (мошенничества) с использованием SpyEye показана ниже на рисунке. За крупным ботнетом на основе вредоносной программы стоит организатор, который координирует киберпреступные звенья общей цепи, включая, дистрибьюторов дропперов трояна, хакеров, которые обслуживают инфраструктуру и руководит мулами, которые специализируются в «обналичке» похищенных средств.

Рис. Схема работы киберпреступников, которые используют crimeware toolkit для кражи средств с банковских счетов.

- Автор трояна занимается разработкой необходимых функциональных возможностей бота.

- Оператор (хакер) отвечает за распространение скомпилированных исполняемых файлов троянской программы. Он может обращаться к услугам спамеров для организации спам-рассылок, к «ифреймерам» для перенаправления легальных пользователей взломанных сайтов на троян или другие известные в киберпреступном мире способы.

- Пользователь заражается банковским трояном, после чего использует браузер (в процессе которого находится вредоносный код) для работы с онлайн-банкингом. Указанные при работе с системой онлайн-банкинга конфиденциальные данные отправляются на сервер злоумышленников.

- Оператор (хакер) получает данные, отправленные ботом на предыдущем шаге.

- Оператор может использовать другой скомпрометированный компьютер (прокси) для проведения мошеннических операций со счетом жертвы, скрывая, таким образом, источник проведения атаки.

- Используя прокси, указанный в предыдущем пункте, оператор осуществляет вход в аккаунт онлайн-банкинга пользователя с помощью похищенных на этапе 4 пары логин/пароль.

- Средства со счета жертвы переводятся на несколько подставных банковских счетов небольшими порциями, а затем обналичиваются в банкоматах различными лицами, участвующими в преступной схеме (мулы).

- Организатор (координатор) всей преступной схемы получает средства от «мулов», при этом каждый из них «мулов» получает свою долю.

Рис. Пресс-релиз ФБР, выпущенный в рамках дела по аресту «денежных мулов», т. н. United States v. «zeus money mules» в 2010 г. Были арестованы более двух десятков студентов из бывшего СССР, многие из которых приехали в США по поддельным документам и выполняли обналичивание «грязных денег», которые были похищены у клиентов банков с использованием Zeus (на исходных текстах которого основан SpyEye). По данным следствия, в рамках этого дела, было похищено более $70 млн.

Комментарии (8)

Michael134096

22.04.2016 13:19+2Расскажите как именно поймали преступников, нашли ли похищенные деньги.

vgray

22.04.2016 19:11+2По подсчетам экспертов, киберпреступник получил от этого ботнета прибыль в $100 млн.

эксперты такие эксперты, человек украл данные 200тыс карточек, эксперты откуда-то взяли цифру, что с каждой карты он заработал 500$ и таким образом получили 100 миллионов.

akaluth

23.04.2016 09:29В предыдущем предложении там написано, что он его (SpyEye) еще и продавал.

vgray

23.04.2016 09:48+1тут речь именно про экспертов, которые сделали оценку украденного простым умножением.

Вот выписка из судебных документов

In short, Bendelladj is responsible for a loss amount of at least $100,000,000 dollars (200,000 cards x $500). See U.S.S.G. 2B1.1 Application Note 3(F)(i) (“In a case involving any unauthorized access device, loss... shall be not less than $500 per access device.”)

Похожий способ применяется при оценке ущерба от торрентов. Выложил фильм и сразу нанес ущерб на несколько миллионов $, ведь теперь все население РФ скачает этот торрент, а не пойдет в кино на этот фильм.

sim31r

23.04.2016 11:13Отметил бы, что наказание более адекватно, чем оценка украденного и более мягкое, не соответствующее 100 млн. $. В США были прецеденты, когда давали 300(!) лет за мошенничество с копеечными талонами на питание, правда там был бомж и это было его третье дело, принцип — попался в третий раз и вне игры.

Ущерб от торрентов, насколько я понимаю, тоже ни где реально не применялся и ни на что не влиял. Ну заявили, что ущерб 100500 миллионов, и что далее? Просто пиар.

Chikey

23.04.2016 12:18+2А как деньги от мулов шли организатору? Разные анонимные платежки типа вебмани и биткоины?

Как организатор искал мулов? Использовал ли он скрытие айпи?

Fen1kz

А в процессе суда у них возникала дилемма заключенного?