Тема паролей не отпускает. К недавним утечкам из LinkedIn добавились новые сливы из Вконтакта, Twitter, Tumblr и MySpace. У Марка Цукерберга взломали Твиттер и Пинтерест, выяснилось что пароль был «dadada», и это конечно эпик фейл.

Тема паролей не отпускает. К недавним утечкам из LinkedIn добавились новые сливы из Вконтакта, Twitter, Tumblr и MySpace. У Марка Цукерберга взломали Твиттер и Пинтерест, выяснилось что пароль был «dadada», и это конечно эпик фейл. Действительно, "астрологи объявили месяц утечек". Отчасти это может быть связано с действиями одного хакера, который сливает в дарквеб не самые свежие, но объемные базы, недорого. Не меньшую роль играют и профильные СМИ: если осенью прошлого года все копали до изнеможения тему шифрования, зимой — высказывались про кейс Apple и ФБР, то сейчас особое внимание уделяется паролям — так уж работает инфопространство.

Но тема важная. Arstechnica подсчитала, что за последний месяц слили более 600 миллионов паролей. Да, это действительно не самые свежие взломы, но аудит паролей стоит провести. Особенно тому легиону людей, у которых пароль 123456. Всем остальным можно ориентироваться на разумный срок смены паролей с интервалом максимум в два года, лучше чаще (исходя из типичного возраста слива в 4 года). Как защититься тоже понятно, непонятно как наконец начать это делать. Варианты улучшения ситуации обсудили в комментариях к предыдущей серии. Мой подход по убыванию надежности: (1) Менеджер паролей и одноразовые пароли везде (2) Сложные и разные пароли на критических сервисах (Основные соцсети, платежные системы) (3) Менее сложные и проще запоминаемые пароли с вариациами на некритичных сервисах (форумы и прочее). И конечно двухфакторная авторизация везде, где только можно.

Предыдущие выпуски сериала доступны по тегу.

TeamViewer исключает взлом собственных серверов, пользователи жалуются на перехват удаленного доступа

Новость.

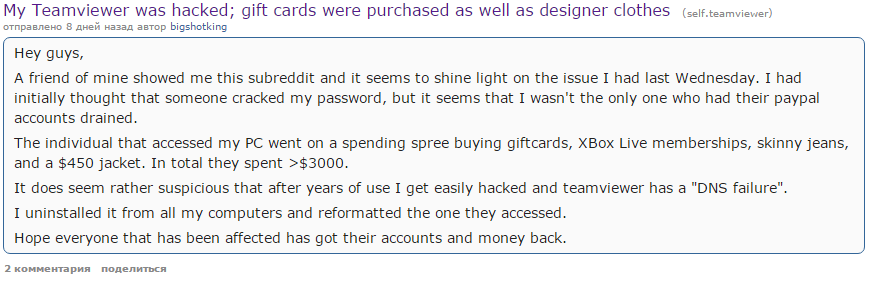

Предположим, в одной из многочисленных утечек есть ваш пароль, но старый, который давно не используется в конкретном сервисе. Все хорошо? Да, если вы не имеете привычку защищать разные сервисы одним и тем же паролем, и забывать, где еще такой пароль может использоваться. Судя по всему, что-то похожее произошло у пользователей сервиса удаленного доступа к компьютерам (и даже умным телевизорам) TeamViewer: они массово начали жаловаться на угон аккаунтов. А удаленный доступ к домашнему или рабочему компьютеру — это золотой ключик почти ко всем данным. У одной из жертв так и произошло: через TeamViewer получили доступ к PayPal, купили карточку для Xbox и штанишки.

Естественно, пользователи склонны обвинять во всех грехах TeamViewer, тем более что утечка совпала (совпала ли?) с DDoS-атакой на серверы компании. Но организаторы сервиса против: утечки на их стороне не было. Трой Хант, владелец сайта Haveibeenpwned — агрегатора данных о «слитых» учетных записях — склонен видеть прямую связь между массовыми утечками и взломом TeamViewer. Просто берут e-mail и пароль из слитых баз и подбирают их к другим сервисам. Добро пожаловать в новую суровую реальность. Точнее не новую. Но все равно велкам!

У Lenovo (опять) критическая уязвимость в сервисном ПО

Новость. Еще новость с деталями уязвимости. Advisory Lenovo.

Компания Lenovo рекомендует удалить приложение Accelerator, предназначенное «для ускорения запуска утилит Lenovo». Как выяснилось, встроенный в приложение модуль обновления ПО регулярно обращается к серверу, не используя никаких мер защиты. В результате становится возможным подменить ответ от сервера и подсунуть вместо легитимного обновления вредоносное ПО. Уязвимость оказалась настолько серьезной, что решение предлагается единственное и самое радикальное: удалить приложение, вручную или с помощью специальной утилиты.

Это далеко не первая новость об уязвимостях в фирменном ПО Lenovo. Ранее в этом году в файлообменной утилите ShareIT нашли вшитый пароль. Еще раньше обнаружили дыру в Lenovo System Update — утилите обновления драйверов и ПО для ноутбуков корпоративной линейки. Фрустрации пользователям добавляет и тот факт, что речь обычно не идет о жизненно-важных утилитах, скорее о дополнительно-навязанном bloatware.

Как я уже писал ранее, нельзя говорить о том, что у Lenovo все плохо, в то время как у других вендоров все замечательно. Источником новости стало исследование компании Duo Security, где помимо Lenovo досталось Acer, Asus, Dell и HP. Примечательно, что ПО Lenovo Solution Center, которое ставится на корпоративные ноутбуки и ПК, с серверами обновлений общается с соблюдением всех мер предосторожности, в отличие от аналога для консьюмерских моделей. Как бы то ни было, реакция Lenovo оказалась быстрой и корректной: наличие проблемы отрицать не стали и предложили решение (пусть и невыгодное для себя).

Что еще произошло:

Серьезная уязвимость в NTP обнаружена и запатчена.

Новые уязвимости в Android, снова в Mediaserver.

Патч серьезной уязвимости в Chrome, провинился встроенный просмотрщик PDF.

Intel предложила аппаратную реализацию защиты от эксплойтов. Интересный подход к решению очень древней и очень опасной проблемы.

Древности:

Древности:«Clock»

Опасный вирус. Поражает Boot-сектора дискет при обращении к ним и MBR винчестера при загрузке с зараженной дискеты. В зависимости от своего внутреннего счетчика перезагружает компьютер или меняет настройку винчестера (на тех контроллерах, где это возможно). Перехватывает int 8, 13h.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 21.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Поделиться с друзьями

Ivan_83

Нужно оценивать не только надёжность пароля но и ценность того куда оно вводится.

Ну какая может быть ценность у бесплатной почты / форума / онлайн магазина / хабра / торентрекера? — около нулевая, стоит ли утруждать себя выдумыванием паролей или того хуже их генерацией?

(про дроп боксы, скайдрайвы не пишу, ибо их использование для хранения чего то ценного — клиника, и даже просто использование уже повод для беспокойства)

Тем более, какой вообще смысл регулярно менять в таких местах?

Ну упёрли у них базу, если я им нужен — пусть пишут чтобы сменил. (это когда пароли везде разные)

ИМХО, двухфакторная авторизация через мобилу имеет смысл при выполнении следующих двух условий:

1. сервис через который проходят деньги

2. этот сервис локальный (про юрисдикцию)

Сбер да.

Яндекс — нет: денег не держу.

Палка — нет: денег нет и оно не локальное.

Гугл — нет: денег нет, не локальный. Данные выкачаны.

Вообще, двухфакторная аутентификация часто используется не для безопасности а чтобы собрать по больше инфы о юзере (а потом продаться по дороже) и по сильнее привязать юзера к сервису.

В ряде случаев, как с телеграмом, оно было лишним и слабым местом.

EminH

У того же Гугла, какая информация будет собираться если вы активируюте двухфакторку с использованием приложения?

Ivan_83

Это гуглаутентификатор, которому не нужен номер мобилы?

— никакой, он и так видимо в мобиле и уже всё стащил, и теперь только скидывает апдейты и геоданные.

Но и толку с него не так чтобы много.

EminH

Необязательно гуглаутентикатор, таких приложений вагон и тележка

много, как минимум одного «уведенного» пароля будет недостаточно

Ivan_83

Это для гугля хорошо: пеар и защита кроликов от чужих.

У среднего юзера там вряд ли что то ценное есть, ну уведут ящик — заведёт новый.

Всё плохого что хотел об этом я уже сказал в коментах к посту про настройку этого на убунте.

2 FloMko:

*рукалицо*

Андройд сам уже в гугель всё сливает, а аутентификатор гугелю нужен чтобы:

1. хомяки чувствовали себя в безопасности

2. не разбегались по конкурентам когда ящик уведут (раз ящик всё равно надо создавать...)

3. проще было их отслеживать: меньше уводят ящики — меньше действий по корреляции новых с имеющимися.

Оч удивлён что они его ещё в систему не встроили.

Gendalph

минус в карму за Андройд и нежелание думать головой.

Во-первых предлагаю не коверкать названия сервисов и компаний.

dartraiden

Смешались в кучу Google Services, Android и Google Authentificator…

Чистый Android (тот же AOSP) ничего не сливает. Сливают Google Services, которые либо предустановлены производителем телефона, либо установлены пользователем. Без них жить сложно, но можно, есть свободные «эмуляторы», предоставляющие софту, ожидающему наличие этих сервисов, требуемые API. То есть, вместо Google Maps прозрачно будут использоваться OpenStreetMaps.

Google Authentificator это лишь частная реализация хорошо известного TOTP. С тем же успехом можно пользоваться открытым и свободным редхатовским FreeOTP. У меня, например, для двухфакторной авторизации вообще приложение под названием «OTP» на Maemo Linux. Никакими «сливами» в Google там и не пахнет.

FloMko

Разрешения Google Authenticator:

Управление функцией вибросигнала

Неограниченный доступ к Интернету

Использование аккаунтов на устройстве

Создание аккаунтов и установка паролей

Управление NFC-модулем

Использование аккаунта на устройстве что подразумевает? геоданных не увидел. Да они и отключаются

dartraiden

Скорее всего, ничего из этого для выполнения своей основной функции (генерирования кода) ему вообще не нужно.

Например, приложению аналогичного назначения (FreeOTP) я обрезал абсолютно все запрошенные разрешения, кроме доступа к камере (чтобы оно могло сканировать QR-коды). И оно работает.

Frankenstine

Вы явно целевая аудитория хакеров :) Один из возможых вариантов развития событий:

Получив доступ к вашей почте, через которую вы подтверждали тот же пейпал аккаунт, злоумышленник сможет сменить пароль и получить доступ к вашему пейпалу, на который вы не включили двухфакторную аутентификацию, но подключили пластиковую карточку Сбербанка для оплаты/пополнения пейпал счёта. В результате через ваш аккаунт осуществляется оплата товара и вы теряете свои средства на карточке, без взлома Сбербанка.

Ivan_83

Чтобы получить туда доступ нужно как то узнать пароль.

На почту я обычно генерирую, вбиваю в почтовый клиент и на этом заканчиваю использование пароля. Изредка пользуюсь вебгуем для настроек.

Виндой не пользуюсь, а когда пользовался продукции адобе не держал, под админом не сидел.

Карту сбера не подключал и не собираюсь. Денег в палке менее 3к руб. Возни явно больше чем на эти деньги.

cl0ne

а что с продукцией adobe?

Ivan_83

Она сплошь дырява, лет 8 как акробат и флеш любимый способ проникновения/заражения систем.

Gendalph

Менеджеры паролей?

зашифрованный контейнер?

"Вас взломали и вы об этом еще не знаете"

То есть управление DNS, аккаунтами у хостеров, почта, соцсети, любимый бложек — всё нафиг не надо? Окей.

Amazon AWS, DigitalOcean, Hetzner, Steam. Продолжать?

Вы реально глупости несете.

Ivan_83

Похер на карму, на гандройд и прочих брендов, можете и дальше ими обмазываться, раз это вам доставляет :)

ФБ меня не отслеживает, регвестполиси запрещает слать запросы к левым доменам относительно текущего если нет разрешающего правила.

Менеджер паролей — самое первое место от куда их воруют. Цель номер один.

А уж как раз кипасс обосрался за поледний год и вспоминать не охота.

Проще данные на флешку скидывать, чем связываться с внешними сервисами и заморачиваться шифрованиями.

Либо у себя поднять на своём хостинге файлопомойку с удобными вариантами доступа.

Я к себе домой по ssh хожу за файлами, когда надо: просто монтирую sshfs и всё. Если бы и дальше сидел на венде то да, это была бы проблема, или как минимум не удобство из за WinSCP.

Для управления ДНС почта не особо то и нужна (в SOA можно и ерунду написать), как и для хостеров. Там вообще отдельная история, если ты не прячешься то доступ легко восстановить, если до этого дойдёт.

Соцсети — нафик, у них нулевая ценность, в том смысле что денег не приносят, заново зарегавшись ничего не теряешь.

«Любимый бложек» — я у себя держу, сам себе хостер.

Всё ценное держу дома на компе и сервере.

Я не отдаю свои данные чужим для хранения, ни за деньги ни тем более бесплатно.

Палка, яндекс деньги — у меня с ними договоров нет, я им никто и они мне никто, поэтому никаких денег там не держу.

Даже если у меня разом не станет всех учёток то это принесёт лишь временные не удобства и весьма скромные денежные потери.

Большинство учёток я даже восстанавливать не стану.

Доступ к сберу и одному платному хостингу с днс — по пасспорту легко восстанавливается. Никакие почты и двухфакторные авторизации не нужны для этого.

И вот примерно столько же неудобств у меня будет если во всём мире или просто в городе случится блэкаут инета. :)

За все перечисленные сервисы не скажу, но Стим же вроде просто предоставляет доступ к игрушкам, и если у тебя угнали учётку то считай что деньги ты потерял. Обратно стребовать с них трудно.

Из серии: я сам обманываться рад…

И: за анонимность нужно платить.

grossws

Пруфы?

Ivan_83

https://www.pgpru.com/novosti/2015/populjarnyjjmenedzherparolejjkeepassvzloman

https://xakep.ru/2015/11/05/keefarce/

https://securenews.ru/keepass_vulnerability/

И LastPass до кучи:

http://www.comss.info/page.php?al=LastPass_prevrashchaetsya_v_LostPass

grossws

Это называется не "обосрался", а "компрометированная машина". С тем же успехом можно было сказать, что keepass "обосрался", если на машине пользователся стоял кейлоггер.

Ivan_83

Это только подтверждает что я выше написал: менеджер паролей — первостепенная цель, как и всякие биткойн кошельки, закрытые сертификаты, пароли сохранённые в других прогах типа почтовых клиентов и тп.

Кейлогеру нужно много времени чтобы дождаться пока пользователь введёт пароль хотя бы для одной учётки, а тут как только юзер введёт пароль от базы с паролями то они все сразу утекут.

Gendalph

Окей, у вас скомпрометирована машина — у вас утащат все пароли и ключи. Или не утащат, если вы нафиг никому не сдались.

Но это не повод бегать по городу с голой задницей.