Как, и тут покемоны?! А что делать: одним из основных критериев выбора значимых новостей по безопасности для меня по-прежнему является их популярность на Threatpost. Способ не идеальный, но достаточно объективный. Если в топе находится какая-то странная фигня, есть повод разобраться, как так получилось, как например это вышло с новостью про вредоносный код в метаданных PNG в топе 2014 года. Как правило объяснение таким казусам находится не в технических особенностях угрозы, а в том, как безопасность воспринимают люди. А это тоже интересно.

Как, и тут покемоны?! А что делать: одним из основных критериев выбора значимых новостей по безопасности для меня по-прежнему является их популярность на Threatpost. Способ не идеальный, но достаточно объективный. Если в топе находится какая-то странная фигня, есть повод разобраться, как так получилось, как например это вышло с новостью про вредоносный код в метаданных PNG в топе 2014 года. Как правило объяснение таким казусам находится не в технических особенностях угрозы, а в том, как безопасность воспринимают люди. А это тоже интересно. Новость про вредоносные приложения, маскирующиеся под Pokemon Go — она вообще на 100% про восприятие

Впрочем, и в аутентичном приложении обнаружились проблемы. Исследователь Адам Рив обнаружил, что при регистрации учетной записи в игре, пользователям требуется предоставить полный доступ к своему аккаунту Google. То есть разработчик игры, компания Niantic Labs, получает возможность читать всю почтовую переписку, отправлять письма от имени игрока, может скачивать все документы с Google Drive, смотреть историю поиска и навигации, и многое другое. Примечательно, что на момент данного открытия альтернативный способ регистрации, не через Google, просто не работал.

Все выпуски дайджеста доступны по тегу.

Впрочем, сразу же выяснилось, что доступ можно и отменить, и на работоспособности игры это никак не скажется. Но пользователь должен сделать это сам. Очевидно, что разработчики допустили ошибку, в чем позднее и признались, пообещав все исправить. Разгребать руины конфиденциальности пришлось и в Google: им придется отменять привилегии для уже зарегистрированных пользователей, так как вендор сам это сделать, видимо, не может.

Ни один покемон не пострадал. Вся эта история еще раз доказывает: большинству пользователей, мягко говоря, безразличны вопросы приватности. Иначе блистательный старт первой по-настоящему популярной игры с дополненной реальностью был бы сорван. Но нет. И главное, бесполезно винить в этом игроков, если подобные ляпы допускают куда более осведомленные разработчики. Разрабатывать небезопасно, вести себя небезопасно — легко. Обратное куда сложнее. Думаю, что решать эту проблему нужно не на уровне законодательства (как это сделано, например, в довольно дурацком законе про отслеживание кук), а на уровне технологий. Необходимость работы с людьми (обучение практикам безопасной разработки, методам защиты конфиденциальности) это, впрочем, не отменяет.

91% доступных онлайн компонентов индустриальных систем уязвимы

Новость. Исследование «Лаборатории».

В интернете можно найти все, что угодно, просто надо знать, где искать. Эксперты «Лаборатории» использовали доступные всем инструменты, вроде специализированного поисковика Shodan, чтобы посчитать количество специализированных устройств АСУ, доступных из сети. Автоматизированные системы управления — это очень широкий термин, объединяющий как индивидуальные контроллеры солнечных батарей, так и системы управления крупными и критически важными объектами. Общее у них одно: светить контроллерами в интернет — не самая лучшая идея, и в большинстве случаев (когда это не honeypot, конечно) это индикатор неправильной конфигурации системы.

Подготовив довольно длинный список критериев, по которым можно идентифицировать системы АСУ, эксперты нашли более 220 тысяч таких устройств на 188 тысячах хостов. По странам они делятся так:

Дальнейшее изучение этих устройств показало, что абсолютное большинство из них в той или иной степени подвержены атакам. Наиболее часто встречающийся критерий — зависимость устройств от незащищенных по своей природе протоколов передачи данных. То есть если система управляется удаленно, возможен перехват трафика с минимальными усилиями. На 6,3% хостов обнаружены системы с более серьезными уязвимостями. Больше всего было найдено контроллеров Sunny WebBox (управление солнечными батареями), о которых известно, что они содержат намертво вшитые пароли доступа.

Основной причиной подобных провалов в безопасности является распространенных в индустриальных системах подход security through obscurity: когда делается расчет на то, что не известно, какие контроллеры и протоколы используются, доступ к ним ограничен, а сами системы сложны для анализа даже для тех, кто владеет документацией. Собственно, исследование показывает, насколько данный подход плох.

Во-первых, подавляющее большинство информации в исследовании (сами уязвимые хосты, типы и характеристики уязвимостей) получены из открытых источников: ничто не мешает сделать то же самое людям с преступными намерениями. Во-вторых, использование незащищенных протоколов связи с расчетом на изоляцию устройств от интернета может выйти боком. Может произойти ошибка в конфигурации, причем в сложной инфраструктуре за настройку критически важного сегмента может отвечать один человек, а за сетевую безопасность другой, в результате проблема вылезает где-то на стыке полномочий. В-третьих, повторю свой вывод из предыдущего дайджеста: между «элитным» АСУ и «гражданским» интернетом вещей не такая уж большая разница на уровне железа и софта. Популярность IoT и связанный с этим рост количества атак рано или поздно могут принести проблемы очень и очень серьезным объектам инфраструктуры.

Google тестирует в Chrome постквантовую криптографию

Новость.

Спонсором этой новости является американское Агентство Национальной Безопасности, в прошлом году выпустившее коммюнике (уии!), в котором было высказаны сомнения в долговременной надежности некоторых методов шифрования. Подробнее об этом я писал вот в этой серии дайджеста. Если коротко, то прогресс в области квантовой криптографии требует внедрения новых стандартов, например, RSA с длиной ключа 3072 бита. То есть с одной стороны прогресса в создании квантовых компьютеров, способных ломать современную стойкую криптографию, на самом деле нет, с другой стороны — АНБ высказывает сомнения. Естественно, все это породило массу споров и теорий заговора, и про них можно почитать в том же выпуске.

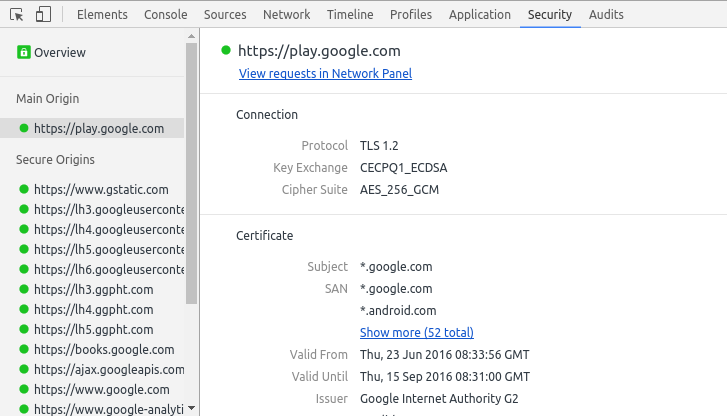

Короче, Google кажется тоже что-то знает. Седьмого июля они сообщили о начале эксперимента с постквантовой криптографией в браузере Chrome. Конкретно, в девелоперской версии браузера Chrome Canary, у некоторых пользователей будет включена система шифрования подключения к серверам Google с помощью нового алгоритма. Система же построена на основе научной работы по внедрению постквантового алгоритма в протокол TLS. Алгоритм назван символически: "Новая надежда".

Разработчики пишут, что эксперимент преследует две цели. Во-первых дать исследователям

Что еще произошло:

Оригинальная уязвимость в wget (хотя казалось бы, как можно сломать wget?).

Обсуждение системы шифрования данных в Android продолжается. К недавнему описанию конкретного метода атаки добавилась комплексная оценка системы KeyStore для хранения криптографический ключей. Общий вердикт: ненадежно.

Древности:

Древности:«Hallochen»

Резидентный опасный вирус, стандартно поражает .COM- и .EXE-файлы (у .COM-файлов изменяет первые 6 байт начала: JMP Loc_Virus; DB (?); DW 5555h). В зависимости от «поколения» вируса периодически «шутит» с клавиатурой: при обработке клавиатурного прерывания подставляет другой символ. Замедляет работу компьютера — задержка на int 8. Перехватывает int 8, 16h, 21h. Содержит текст: «Hallochen !!!!!!, Here I'm Activate Level 1».

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 69.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Комментарии (14)

nikitasius

16.07.2016 01:55Оригинальная уязвимость в wget (хотя казалось бы, как можно сломать wget?).

Ну… как бы всегда качаем в специальную папку и по большей части с -O.

pravic

16.07.2016 07:55Даже если не с -O, всё равно вероятность находиться в домашнем каталоге не высока, это же банально неудобно — разгребать его потом. Да и прекрасно видно, что скачался не «safe-file.txt», a ".bash_profile".

ChALkeRx

16.07.2016 09:27Хм. Но ведь в покемонах нашли банальный XSS в имени покемона на этой неделе, емнип.

ChALkeRx

16.07.2016 09:35Но вообще да, количество людей, радостно отдавших доступ к своим гугл-аккаунтам, тревожит несколько больше.

Alexey2005

16.07.2016 19:59+2Разработчики под Android приучили пользователей плевать на список разрешений. Потому что сейчас даже самый распоследний фонарик под Android требует полный набор, вплоть до отправки платных SMS, и хорошо ещё, если не рут.

Без чего-то вроде XPrivacy система разрешений в итоге вообще не работает, а всему виной лень разработчиков, которым неохота настраивать фреймворки: что было в dev-версии, то и в продакшн уходит.

maaGames

17.07.2016 09:12+1На самом деле, всё ещё хуже. У меня в приложении есть функция фонарика (это побочный функционал, добавил для удобства). Но как такового фонарика в Андроиде нет, есть светодиодная вспышка, которую используют в качестве фонарика. А для доступа к вспышке требуется разрешение на «фото- и видеосъёмку». Вот так и получается, что из-за не очень продуманной системы разрешений проще сразу запросить рут, чем показывать десяток разрешений, которые (среднестатистический)пользователь всё-равно не будет читать, а сразу нажмёт «согласен на всё».

Indexator

18.07.2016 04:54Еще хуже то, что Андроид не предоставляет возможности пользователю отзывать разрешения, чтобы приложение строго работало только в тех рамках, которые предоставил ему пользователь. Не должно быть крайностей, типа «или все, или ничего».

dennis_k

18.07.2016 13:38А ещё больше тревожит количество упоминаний этой игры везде, где только можно

roboter

16.07.2016 19:15+2Поставил покемонов, появилась кнопка залогинится с помощью гугла, при нажатии ничего больше не спрашивается.

Тоесть проблема куда шире чем кажется, получается злоумышленник может создать приложение, предложить залогинится с помощью гугла и получить полный доступ.

Captcha

18.07.2016 21:30Вы бы для начала поинтересовались, как работают механизмы SSO. Service Provider (в данном случае Pokemon Go) в процессе авторизации ни коем образом не получает доступ к учетной записи Identity Provider'а (Google).

roboter

19.07.2016 08:03+1так это не ко мне, «Исследователь Адам Рив»

Посмотрел список приложений у себя в гугле, никаких покемонов нет.

Похоже у меня уже исправленная версия, но в первоисточнике написано:

hit the Google button, and was redirected to log in

No premission window

и в приложениях

Pokemon Go has full access to your Google account

Iceg

18.07.2016 11:36между «элитным» АСУ и «гражданским» интернетом вещей не такая уж большая разница на уровне железа и софта

И никого не смущает, что разница вообще-то во всём, начиная с такой «незначительной» вещи, как вендоры, и заканчивая ценами на эти самые железо и софт? Ох, как я люблю читать про киберсекурность АСУТП.

Indexator

Идет ли речь о криптографии на решетках?

VladimirKochetkov

Да, о https://eprint.iacr.org/2015/1092.pdf если конкретно.