Cerber – это относительно новое семейство шифровальщиков, от которого сильно страдают в последние несколько месяцев. В этой статье мы хотим взглянуть на некоторые техники, которые используются для заражения своих жертв.

Глава 2: Cerber

В моей первой статье из этого цикла я говорил об использовании утилиты Windows, известной как PowerShell, для заражения компьютеров шифровальщиком. Это может быть сделано различными способами, но PowerShell было названо неспроста: это действительно мощно! Один из самых простых способов использования — это скачать файл (вредоносный!) и запустить его. Конечно, прежде чем это сделать, необходимо запустить PowerShell, что может быть сделано с помощью какого-нибудь скрипта, макроса внутри документов Office, или в качестве «полезной нагрузки» у некоторых эксплойтов. В случае с Cerber, как правило, используются наборы эксплойтов.

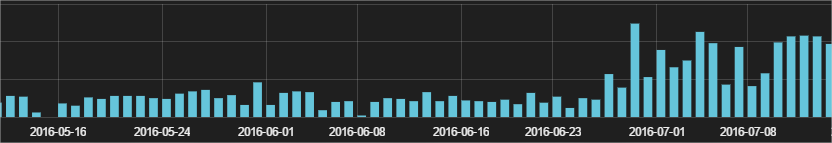

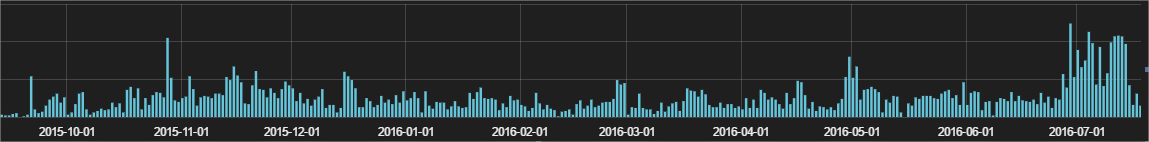

Благодаря всей имеющейся у нас информации, можно легко фильтровать такого рода данные. За последние 3 месяца было заблокировано свыше 3000 попыток заражений, которые использовали PowerShell для скачивания и загрузки вредоносной программы (шифровальщика):

Бегло пробежавшись, хочется сказать, что это Cerber, хотя там могут быть различные семейства шифровальщиков (т.к. мы блокируем все инфекции, нам не нужно проверять каждый двоичный код за исключением тех случаев, когда это требуется в исследовательских целях). Большинство таких атак произошло в первые недели июля. Если мы вернемся назад в октябрь прошлого года, то сможем увидеть, что фактически это самая большая волна заражений, использующих данную технику за последние 10 месяцев:

Были случайно выбраны несколько хэшей среди множества тысяч хэшей, которые мы блокируем, в случае, если Вы хотите «поиграть» с ними в своей лаборатории и защитить Ваших пользователей:

Список_шифровальщики

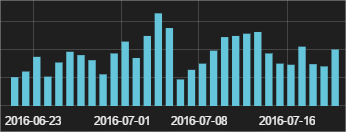

Другой, достаточно актуальный в наши дни способ выполнить вредоносную программу для заражения жертв с помощью Cerber – через WMIC, версию Windows Management Instrumentation (WMI) для командной строки. До сих пор все случаи, которые мы наблюдали, происходили через эксплойты на компьютерах с Internet Explorer. Образец вредоносной программы скачивается на компьютер, и вместо того, чтобы выполнять его сразу, использует WMIC для его выполнения (таким образом, осуществляется попытка придать легальный характер поведения, т.к. WMIC – это невредоносная программа, которая принадлежит операционной системе Windows). За последние 4 недели мы заблокировали еще свыше 3000 попыток заражения, использующих подобный «трюк»:

Вот еще выборка некоторых хэшей шифровальщиков, использующих этот прием с WMIC, которые мы остановили в течение 3 дней:

список_шифровальщики_2

Оставайтесь с нами до следующей главы Сказок Ransomwhere.

Автор статьи: Луис Корронс

Поделиться с друзьями

whiplash

Я ничего не понял из поста.

Всё вышеуказанное — запускалось несмотря на SRP/AppLocker или что??