На прошлой неделе в Денвере прошла 26-я по счету конференция VB, организованная авторитетнейшим порталом-долгожителем Virus Bulletin. Конференция по тематике схожа с BlackHat, но в ней куда меньше шоу и куда больше технических деталей. Эксперты «Лаборатории» выступали на конференции с двумя докладами. С одним, про ложные доказательства принадлежности вредоносного кода и таргетированных атак, предлагаю ознакомиться самостоятельно, а про другой расскажу подробнее.

На прошлой неделе в Денвере прошла 26-я по счету конференция VB, организованная авторитетнейшим порталом-долгожителем Virus Bulletin. Конференция по тематике схожа с BlackHat, но в ней куда меньше шоу и куда больше технических деталей. Эксперты «Лаборатории» выступали на конференции с двумя докладами. С одним, про ложные доказательства принадлежности вредоносного кода и таргетированных атак, предлагаю ознакомиться самостоятельно, а про другой расскажу подробнее. Атака StrongPity (новость, исследование) интересна не столько своими возможностями по краже данных (тут вообще трудно чем-либо удивить), сколько правильным таргетированием жертв. Организаторы атаки создали несколько веб-страниц, мимикрирующих под официальные сайты популярного софта, конкретно WinRAR и TrueCrypt. Ссылки на эти веб-сайты также удалось протащить на пару софтовых агрегаторов.

На поддельных сайтах распространялись подготовленные дистрибутивы вышеуказанного софта: они работали, но имели дополнительную функциональность, направленную на сбор и кражу данных. Кроме того, вредоносные компоненты позволяли более детально профилировать жертв. Был предусмотрен поиск специализированного админского софта, ПО для шифрования или для удаленного доступа: putty, winscp, пара клиентов Remote Desktop и так далее. Трактовать такое поведение можно по-разному. Во-первых, очевидно, велись прицельные попытки атаковать системных администраторов, априори имеющих расширенные права в сети жертвы. Во-вторых, таргетирование жертв, использующих софт для шифрования данных позволяет предположить прицельный поиск тех, кому есть что скрывать.

Сетевые устройства подвержены уязвимости в SSHD 12-летней давности

Новость. Исследование Akamai.

Мощная DDoS-атака на сайт эксперта-безопасника Брайана Кребса в сентябре (новость) привлекла повышенное внимание к сетевым автономным устройствам, которые также можно отнести и к «интернету вещей». Благодаря выложенному в сеть исходному коду софта для автоматизированного и взлома уязвимых устройств, было окончательно подтверждено, что для атаки был использован, пусть и не впервые, зато с максимальным масштабом, именно IoT-ботнет. Проблема была отслежена (новость) до конкретного OEM-производителя устройств — цифровых видеорекордеров, систем видеонаблюдения и IP-камер. Увы, говорить о «взломе» устройств этого вендора не приходится: зашитый пароль суперпользователя скорее можно трактовать как полное отсутствие защиты у девайсов, постоянно включенных в сеть.

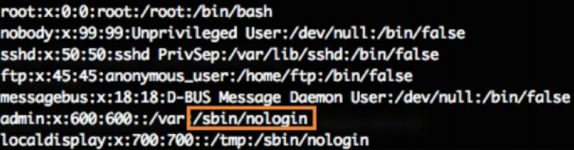

Но есть и чуть менее тривиальные варианты. Исследователи компании Akamai на этой неделе опубликовали работу, в которой проанализировали уязвимость сетевого видеорекордера. Исследование началось с жалобы клиента на вредоносную активность, ассоциированную с подобным устройством. Анализ безопасности рекордера показал следующее: веб-интерфейс рекордера закрыт дефолтным паролем (admin:admin). Веб-интерфейс, впрочем, не обязательно доступен при подключении из-за пределов локальной сети, зато возможно подключение по ssh. Зайти с дефолтным паролем по ssh, впрочем, тоже не получится — такая опция заблокирована в настройках.

К сожалению, по умолчанию возможно подключение по ssh в режиме прокси (включена опция AllowTcpForwarding), что позволяет обойти ограничение. В результате рекордер (не исключено, что и другие устройства тоже) можно как минимум использовать для перевалки вредоносного трафика. Как максимум — использовать устройство для взлома локальной сети, в которой оно установлено. Примечательно, что данная уязвимость (скорее неправильная конфигурация) была описана (CVE-2004-1653) 12 лет назад применительно к OpenSSH, но встречается до сих пор.

Кажется пришла пора объявить месяц борьбы с дефолтными паролями.

Неделя патчей: Microsoft, Adobe, Cisco, Chrome

Эта неделя также отметилась большим количеством заплаток к популярному или стратегически важному софту. Microsoft (новость) закрыл 10 уязвимостей, из которых пять были квалифицированы как zero-day — уже были зафиксированы случаи атак с их использованием на момент выпуска патча. Уязвимости, способные привести к удаленному выполнению кода, закрыты в Microsoft Edge, MS Office (обработка документов RTF) и компоненте Microsoft Internet Messaging API (может быть эксплуатирована через MS Outlook).

Adobe квартальным патчем закрыла более 80 дыр в своих продуктах (новость), большинство в Acrobat и Reader, плюс немного уязвимостей в Adobe Flash. Cisco, которой недавно пришлось быстро латать уязвимости, раскрытые в утечке ShadowBrokers, закрыла еще несколько критичных дыр в NX-OS, используемой в роутерах Nexus. Наконец, Google закрыла 21 уязвимость в браузере Chrome, обнаруженных в рамках работы с независимыми исследователями по программе Bug Bounty. Среди них — две серьезные уязвимости во встроенном просмотрщике PDF.

Что еще произошло

На этой неделе Reuters процитировал генерального директора МАГАТЭ Юкия Амано, который публично подтвердил факт успешной кибератаки на атомную электростанцию. Подробностей нет, известно лишь, что атака вызвала «сбои в работе». Предположительно атака произошла 2 или 3 года назад.

Интересное исследование про кейлоггер, который крадет данные кредиток на стороне веб-сервера. Очевидно повышение «эффективности» атаки при таком сценарии.

Древности

Семейство «Little»

Нерезидентные очень опасные вирусы. Длина — всего 45 или 46 байт. Крайне примитивны. Записывают себя в начало всех .COM-файлов текущего каталога, не сохраняя старого содержимого этих файлов. Пораженные файлы, естественно, не восстанавливаются.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 37.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Поделиться с друзьями