E91

Немного терории…

Это протокол был разработан Артуром Экертом в 1991 году. Так же он имеет название EPR (Einstein-Podolsky-Rosen) так как он основан на парадоксе Эйнштейна-Подольского-Розена.

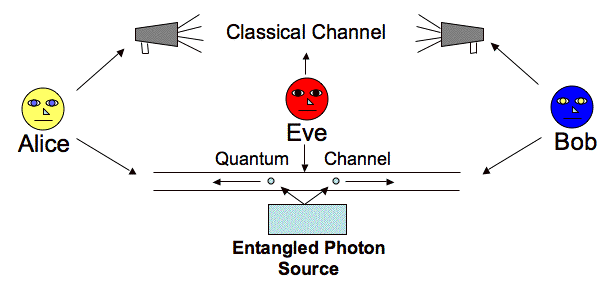

В протоколе предлагается использовать, например, пары фотонов, рождающихся в антисимметричных поляризационных состояниях. Перехват одного из фотонов пары не приносит Еве никакой информации, но является для Алисы и Боба сигналом о том, что их разговор прослушивается.

Эффект EPR возникает, когда сферически симметричный атом излучает два фотона в противоположных направлениях в сторону двух наблюдателей. Фотоны излучаются с неопределенной поляризацией, но в силу симметрии их поляризации всегда противоположны. Важной особенностью этого эффекта является то, что поляризация фотонов становится известной только после измерения. На основе EPR Экерт и предложил протокол, который гарантирует безопасность пересылки и хранения ключа. Отправитель генерирует некоторое количество EPR фотонных пар. Один фотон из каждой пары он оставляет для себя, второй посылает своему партнеру. При этом, если эффективность регистрации близка к единице, при получении отправителем значения поляризации 1, его партнер зарегистрирует значение 0 и наоборот. Ясно, что таким образом партнеры всякий раз, когда требуется, могут получить идентичные псевдослучайные кодовые последовательности.

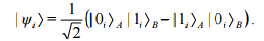

Пусть вначале создается N максимально запутанных EPR-пар фотонов, затем один фотон из каждой пары посылается Алисе, а другой — Бобу. Три возможных квантовых состояния для этих EPR-пар есть

Это может быть записано в общем виде как

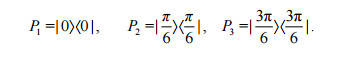

Последняя формула явно показывает, что каждое из этих трех состояний кодирует биты «0» и «1» в уникальном базисе. Затем Алиса и Боб осуществляют измерения на своих частях разделенных EPR-пар, применяя соответствующие проекторы

А теперь по-простому…

Для каждого бита Алиса и Боб случайным образом выбирают базис для измерения частицы, как и в случае с BB84 они обсуждают, какие методы они использовали для измерения частиц в открытом канале:

Благодаря принципам квантовой запутанности, при использовании одной и той же основы, Алиса и Боб должны ожидать противоположные результаты, если грубо, то это означает что для того чтобы получить ключ один из них должен инвертировать свой результат. Для остальных результатов Алиса и Боб проводят проверку выполнения неравенства Белла как тест на присутствие Евы.

Lo05

Lo05 — квантовый криптографический протокол распределения ключей, созданный ученными Ло Х.-К. Ма К. и Ченом К.

Квантовое распределение ключей (QKD) позволяет двум пользователям, Алиса и Боб, общаться в абсолютной безопасности в присутствии перехватчика, Ева.

К сожалению, все эти захватывающие недавние эксперименты, в принципе, небезопасны из-за несовершенства реальной жизни. Если говорить более конкретно, часто в качестве источников используются сильно ослабленные лазеры. Но источники иногда производят сигналы, которые содержат более одного фотона. Эти мульти-фотонные сигналы открывают дверь в мир новых мощных атак, включая атаки, направленные на расщепление мульти-фотонов. Например, Ева может, в принципе, измерить число фотонов каждого сигнала, излучаемого Алисой и избирательно подавлять однофотонные сигналы. Она разбивает многофотонных сигналы, сохраняя одну копию для себя и посылая одну копию Бобу. Теперь, так как Ева обладает идентичной копией того, чем обладает Боб. И как следствие безусловная безопасность QKD (в, например, протоколе BB84) полностью нарушена.

Поэтому 2005 году группой Ло был предложен протокол, который позволяет обойти подобные недостатки существующих протоколов. Идея данного протокола основана на «состояниях-ловушках». То есть квантовых состояниях, которые используются лишь для определения наличия соглядатая в канале связи.

Как заявляли сами создатели метод имеет преимущество перед остальными так как может быть безопасно реализован на основе текущего аппаратного обеспечения. Основная идея состоит в том, что Алиса готовит набор дополнительных «состояний – приманок», в дополнение к стандартным состояниям, используемым в BB84. Приманки используются только для с целью обнаружения подслушивания, в то время как стандартные состояния BB84 используются для генерации ключей. Основным различием между ними является интенсивность.

Давайте представим себе, что приманкой состояние и состояние сигнала имеют одинаковые характеристики (длина волны, информацию о синхронизации и т.д.). Таким образом, Ева не может отличить приманку состояние от состояния сигнала и только часть информации, доступной для Евы число фотонов в сигнале.

Предполагая, что два детектора имеют равные шансы, то частота ошибок составляет 50%. Если же сигнал имеет N ? 1 фотонов, он также имеет некоторую частоту ошибок скорости. То есть если говорить корректно, то ошибка состоит из двух частей:

1. Ошибка обнаружения

2. Вклад фона

Но для протокола Lo05 это не так. Алиса и Боб имеют возможность изолировать однофотонные сигналы, плюс используя сигналы – приманки, можно передавать данные на расстояние более 140 км. Так же протокол устойчив к малым возмущениям скорости, что в идеале позволяет исключить ошибки фона. Помимо всего прочего была в разы увеличена скорость генерации ключей, если говорить точнее, то создатели говорят об увеличении в 5 раз. Таким образом, как говорится, «используя лучшее от двух миров», авторы смогли добиться не только увеличения расстояния, но и увеличения безопасности не только на малых, но и на сравнительно больших расстояниях.

P.S. Да и к слову о «НО», о котором я обещал сказать не смотря на свою вроде бы идеальность, алгоритм очень трудно реализуем и много затратен в силу того что основные принципы работы его связанны с постоянным током.

P.S.S. При описании алгоритма Lo05 я намеренно не стал загружать описание уравнениями, так иначе пришлось бы просто переписать все статью. Которую вы кстати при желании можете взять здесь ссылка.

Комментарии (8)

qbertych

28.11.2016 02:10+6"И интереснее всего в этом вранье то, — сказал Воланд, — что оно — вранье от первого до последнего слова."

Текст настолько чудовищен, что стоит сразу отметить пару моментов:

Фишка протокола Экерта в том, что параллельно с генерацией ключа проверяются неравенства Белла. Если последние не нарушаются, то канал связи скомпрометирован. (ЭПР здесь ни при чем, никто этот протокол "ЭПР" не называет.)

- Ноги у протокола Ло растут не из хреновых источников, а из того, что строить квантовую криптографию на передаче одного фотона — занятие для больших оптимистов (потому что один фотон тупо потеряется по дороге). Приходится передавать несколько; при этом появляется угроза атаки "берем половину передаваемых фотонов и читаем их".

Собственно, протокол Ло предлагает решение: передаем имитирующие пакеты фотонов, набираем статистику того, как их принимает Боб, анализируем ее. Вероятности, эффективности, километраж — дело десятое.

Комментировать же весь бред про "эффект EPR", "сферически симметричный атом излучает два фотона", "случайный базис" и "устойчив к малым возмущениям скорости", простите, не хватит никакого времени. Слушайте, квантмех — это непросто. Если у вас с ним все настолько не заладилось, может быть, стоит писать о чем-то другом?

P.S. И пожалуйста, удалите к чертовой матери этот ПРОМТ и используйте хотя бы гугл-транслейт — от ваших "протоколе Стандарт BB84", "расщепление мульти-фотонов" и "EPR фотонных пар" кровавыми слезами плакать хочется.

den_golub

28.11.2016 11:43-3Начнем с конца…

удалите к чертовой матери этот ПРОМТ и используйте хотя бы гугл-транслейт

Вот как раз гугл-транслейт я и использую, скажу больше я о ПРОМТе слышал последней раз еще в школе. А комментарием выше я уже написал что в ближайшее время поправлю косяки и дополню статью.

Слушайте, квантмех — это непросто. Если у вас с ним все настолько не заладилось, может быть, стоит писать о чем-то другом?

У меня с ним все нормально, я как раз пытаюсь обойтись без квантамеха, потому как для людей неподготовленных это вызовет взрыв мозга, а подготовленные и так могут найти их тем более я даже прикрепил статью.

Поймите у меня не стоит задача переписывать документацию и статьи авторов. Задача состоит в донесении информации в понятном и доступном виде с как можно меньшим количеством формул.

ЭПР здесь ни при чем, никто этот протокол «ЭПР» не называет

Если не слышали, то не значит что не называют. Наши уважаемые преподаватели только так его и кличут. Да и как раз необходимость проверки неравенства Белла возникает из-за ЭПР, точнее говоря из предположения, что вероятностный характер предсказаний квантовой механики объясняется наличием скрытых параметров(то есть неполнотой описания). Что в свою очередь говорило бы о справедливости концепции локального реализма. И квантовый объект можно было бы ещё до измерения охарактеризовать определенным значением некоторой.

Собственно, протокол Ло предлагает решение: передаем имитирующие пакеты фотонов, набираем статистику того, как их принимает Боб, анализируем ее. Вероятности, эффективности, километраж — дело десятое.

Здесь пожалуй соглашусь, да пакеты-приманки нужны именно для анализа, что помогает вычислить стороннего наблюдателя. Но как раз таки именно данный анализ позволяет говорить о безопасности передачи данных. Ведь основная проблема это безопасная передача без потерь данных на большие расстояния

Cobolorum

28.11.2016 09:20Что то не чего не понятно и крайне не надежно.

Пусть «Е» ловит начальный фотон который летит к «В» (фотон-Вн) и измеряет его поляризацию (далее измеряет).

Очевидно что не важно успела «А» измерить свой фотон или нет. Важно что фотон-А и фотон-Вн будут в противоположных значениях и «В» его не получает т.к. мы сказали что его поймал и измерил «Е».

Далее «Е» на своем оборудовании генерирует пару фотонов Е1 и Е2. Фотон Е2 запускается в некоторый «канал задержки» (для примера петлю) по которому он летит время достаточное на: измерение E1 и переключения выхода «канала задержки» в сторону В или в корзину. Измеряя Е1 и воздействуя на ключ можно гарантировать что фотон который вылетит в сторону «В» будет иметь нужный вид (измерение).

Так же очевидно что при генерации фотонов Е1 и Е2 нет гарантии что фотоны Е1 и Е2 будет иметь нужную поляризацию Е2 будет отправляться в мусору. Поэтому мы можем поставить параллельно 10 или даже 1000 генераторов и уменьшить вероятность не получения нужного фотона.

«В» ловит фотон Е2 и измеряет его. С точки зрения «А» и «В» все нормально, они получили комплементарные фотоны, но вот только «Е» поймав фотон Е1 в нужной попытки имеет копию значения фотона-А.

И где тут секретность?

den_golub

28.11.2016 11:06Я так понял вы говорите о Е91? Если да, то…

Законы квантовой физики не позволяют сделать Е копию фотона, который она поймала, и оправить её В, и соответственно если после измерения B и А своих фотонов «подлог» будет обнаружен вне зависимости от количества параллельно стоящих генераторов. Это обусловлено Теоремой о запрете клонирования. Да и даже если бы это было возможно, то повышение количества фотонов в канале тоже будет заметно, что опять же скомпрометирует Е.Cobolorum

29.11.2016 11:10+1Я не пытаюсь клонировать фотон, я измерю его поляризацию. И на основе этой информации делаю фотон с аналогичной поляризацией.

den_golub

29.11.2016 12:33Согласен, да это в принципе возможно, но тогда на арену выходит неравенство Белла. Алиса и Боб обсуждают по открытому каналу свои отброшенные ключи, чтобы определить, выполняется ли неравенство Белла. Если не выполняется то все ок, в противном случае все плохо.

raacer

Непонятно, что значит «N максимально запутанных» и как читать эти формулы. В первой статье тоже не нашел об этом никакой инфы.

den_golub

Понял, в ближайшее время исправлю и дополню.