В прошлом месяце были совершены атаки на крупные сайты вроде Twitter или Spotify, которые временно вывели их из строя. Для этого использовался ботнет Mirai, объединяющий 400-500 тысяч устройств интернета вещей. Теперь журналистам Motherboard стало известно о том, что двое хакеров сумели захватить контроль над ботнетом и создать его новую версию — она объединяет уже миллион устройств. Его мощь успели испытать на себе абоненты немецкого провайдера Deutsche Telekom, сеть которого не работала в прошлые выходные.

Охота на Mirai

Журналистам удалось поговорить с одним из двух этих таинственных хакеров — он использует никнейм BestBuy. В зашифрованном онлайн-чате он рассказал им о том, что среди взломщиков развернулась настоящая борьба за контроль над Mirai. В его софте недавно была обнаружена уязвимость. Ее использование вкупе со скоростью могли позволить BestBuy и его партнеру под ником Popopret захватить контроль над большей частью ботнета и дополнить его новыми устройствами.

Ранее эксперты Positive Technologies изучили код ботнета Mirai — выяснилось, что он не был создан специально для устройств интернета вещей. Вредоносный софт ищет подключенные к сети устройства с дефолтными логинами-паролями (admin:admin, root:password и т.п.). Это значит, что теоретически, в его состав могут входить любые устройства, включая домашние компьютеры и серверы или роутеры.

IoT-устройства — обычно роутеры — входят в состав ботнета Mirai до своей перезагрузки — затем червь стирается из их памяти. Однако ботнет постоянно сканирует интернет на предмет поиска уязвимых устройств, так что «вылечившееся» устройство может быстро снова стать его частью. Среди хакеров развернулась настоящая гонка за то, чтобы первыми инфицировать как можно больше устройств.

Информации о том, как создатели нового Mirai успевают обогнать конкурентов нет. Однако они заявили журналистам, что используют собственный ботнет для сканирования потенциально уязвимых устройств, в том числе тех, что ранее тоже были частью ботнета.

«Почему бы не заставить Mirai охотиться на Mirai и поглотить оригинал», — говорит BestBuy.

Не только Mirai

Однако новый ботнет не только поглотил старые устройства из Mirai и новые с дефолтными паролями. Его создатели также используют 0-day уязвимости в прошивках IoT-устройств. Эксперты Positive Technologies ранее прогнозировали скорое появление таких «комбинированных» ботнетов.

Борьба с ними заметно усложняется — если для противостояния Mirai самому пользователю конечного устройство достаточно лишь сменить логин и пароль для доступа к нему, то с уязвимостями гаджета он никак не сможет справиться самостоятельно.

DDoS на 700 Гбит/сек

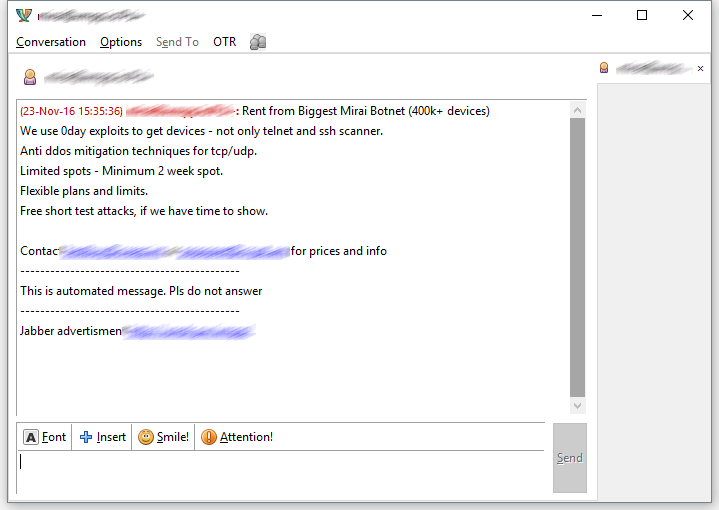

Хакеры BestBuy и Popopret начали рекламировать свои услуги — они предлагают доступ к своей новой версии Mirai, рассылая спам-сообщения через XMPP/Jabber,

По словам хакера, они предлагают заказчиком несколько пакетов услуг. Более дешевый стоит $2 000 — за эти деньги клиенты могут арендовать от 20 000 до 25 000 узлов ботнета для запуска часовых DDoS-атак в период до двух недель с временем перерыва между атаками в пятнадцать минут. За $15 000 или $20 000 заказчики получают возможность арендовать уже 600 000 ботов для запуска двухчасовых атак с 30 или 15-минутными перерывами. Во втором случае мощность атаки составит 700 Гбит/сек или больше.

Перспективы

Безопасность IoT-устройств часто находится на довольно низком уровне — это объясняется тем, что вендоры часто не заинтересованы во внедрении дополнительных мер информационной безопасности. Они рекламируют простоту использования своей продукции, а все дополнительные меры ИБ налагают ограничения и требуют затрат ресурсов.

Как сказано выше, защитить пользователей от более продвинутых ботнетов смогут только разработчики конечных устройств или провайдеры, предоставляющие их (в случае роутеров). Пострадавший от атаки новой версии Mirai немецкий провайдер Deutsche Telekom уже объявил о том, что «пересмотрит деловые отношения» с поставщиками уязвимых роутеров Speedport, компанией Arcadyan.

Повысить уровень защищенности интернета вещей в конечном итоге можно будет с помощью внедрения более жесткого контроля устройств со стороны провайдеров с одной стороны, и разработкой стандартов и регулирующей документации для IoT с другой. Подобные меры уже приняты во многих странах относительно обеспечения безопасности АСУ ТП. Первые шаги в этом направлении уже сделаны — например, несколько IT-вендоров в сентябре опубликовали документ под названием The Industrial Internet Security Framework (IISF) — в нем предлагается считать интернет вещей частью «промышленного интернета».

Однако, пока до окончательного решения вопроса еще далеко, и хакеры BestBuy и Popopret могут получить монополию на проведение крупных DDoS-атак в сети. Это довольно печальный факт, однако сами взломщики в ходе разговора с Motherboard заявили о том, что в своей деятельности будут руководствоваться не только прибылью, но и моральными принципами. Так BestBuy заявил, что они не будут позволять клиентам атаковать IP-адреса компаний, работающих с критической инфраструктурой.

«Бизнес бизнесом, но всему есть предел. Некоторые вещи в интернете не нужно атаковать».

P. S. Напоминаем, что совсем скоро при поддержке Positive Technologies в Москве пройдет курс по asyncio+aiohttp от Core-разработчика Python Андрея Светлова.

Мы хотим предложить один бесплатный билет на семинар автору лучшего вопроса для Андрея — вопрос выберет он сам и ответит на него в ходе занятия. Присылайте свои вопросы по адресу: asyncio2016@ptsecurity.com.

Комментарии (31)

Karpion

01.12.2016 18:32-19Не вижу иного пути, чем на гас.уровне запрещать ввоз уязвимых устройств в страну.

POS_troi

01.12.2016 18:37+8И кто будет принимать решение о их узвимости?

Я вот вполне уверен что меньше от этого девайсов не станет но зато появится офигенная статья для отмыва денег.

Karpion

01.12.2016 20:51-3Проблема коррупции существует всегда. Но это не значит, что ничего не надо делать.

Если у верховной власти есть желание сделать — вполне возможно создать квалифицированную комиссию и выработать критерии уязвимости. Например, есть такой вариант: «система не работает, пока ей не сменят дефолтный пароль» — и по этому критерию можно легко отсекать уязвимые устройства.

Комиссию хорошо бы сделать международной, т.к. такие решения должны приниматься синхронно по всему миру.

А если уязвимость выявляется уже после начала продаж — то на это должна существовать ответственность владельца, который обязан эксплуатировать устройство так, чтобы оно не совершало преступлений. Если же квалификации не хватает — то устройство надо сдать изготовителю.neit_kas

02.12.2016 02:46+3А если уязвимость выявляется уже после начала продаж — то на это должна существовать ответственность владельца, который обязан эксплуатировать устройство так, чтобы оно не совершало преступлений.

Типичный владелец таких устройств — какой-нибудь сантехник дядя Вася, который кипил какой-нибудь роутер для того, чтобы смотреть котиков в ютубе со своего нового смартфона. Данный роутер настроил ему одноклассник его сынишки (который в силу возраста и сам не на много дальше ушёл от дяди Васи по знаниям в этой области). Он вообще не в курсе, что есть такое понятие, как информационная безопасность, и тем более, что об этом существуют какие-либо форумы. На подобные посты в СМИ он реагирует как на что-то его не касающееся, либо просто начинает обожествлять хакеров, а также за компанию свой роутер и смартфон. Также прогнозирует светлое будущее одноклассника сынишки и планирует своего отправить учиться в ИТ. Так вот вопрос, какой с него спрос? Он не знает, как эксплуатировать такое устройство правильно. Также он вообще не в курсе, что он его эксплуатирует неправильно. И даже более: он вообще не догадывается о том, что стоящий мирно на книжном шкафу роутер и лежащий на столе новенький смартфон могут кому-нибудь навредить в принципе.

Karpion

03.12.2016 22:25-3Ну так вполне очевидно, что если устройство способно навредить окружающим — то это устройство надо признать потенциально опасным. Типичный пример таких устройств — это автомобиль, охотничье оружие, радиоизлучающие приборы и многое другое. И регулируется это известными методами — например, для вождения автомобиля надо получить права, за опасное вождение (например, нетрезвым) наказывают.

Значит, роутерам надо присвоить класс опасности. Роутеры безопасного класса может покупать и настраивать любой желающий, т.к. производитель поручился, что роутер вредить не будет; и производитель будет отвечать материально, если этот роутер кому-то навредит.

Роутер опасного класса может брать только человек с правами — и за вред от кривой настройки будет владелец роутера.neit_kas

04.12.2016 01:34+11) Как Вы собрались отличать безопасный роутер от небезопасного?

2) Как вы будете регулировать такие ситуации, когда вчера безопасный роутер стал сегодня потенциально опасным? Хочу отметить, ни один производитель ПО не будет Вам гарантировать корректность его работы.

3) Что должно включать обучение на получение прав настройки? Информационная безопасность, знание сетевого оборудования или весь курс какой-нибудь специальности вроде прикладной информатики?

4) Кто и как это будет контроллировать? Автомобиль ездит по дорогам в общественном месте. Стоит отметить, где-нибудь в поле в принципе можно и без прав гонять. А в и-нете получается так, что все анонимны, т.е. везде это поле.

5) Стоит отметить, в отличие от автомобилей и оружия, ПО и железо довольно быстро обновляются и приобретают новые фичи, которым тоже нужно учить. С какой частотой нужно проводить дообучение? Опять же, как контроллировать, прошёл ли данный человек его или нет?

6) Учитывая п. 5 будет ли вообще смысл в этом обучении, если придётся по сути каждые прибл. пол года — год доучиваться?

7) Добавим ещё на последок кучу злоупотреблений вроде урезания возможностей безопасных роутеров.

В общем, в Вашей идеи вопросов больше, чем ответов.

lostpassword

01.12.2016 19:05+4А чем вам поможет, что розетка с чайником будут не из России к сайту обращаться, а из Белорусии или Болгарии?

Karpion

01.12.2016 21:34-7Я полагаю, что тут надо создавать международную структуру (см.мой коммент выше). Тогда уязвимые устройства будут выпиливаться по всему миру синхронно.

Если же какое-то государство не пожелает присоединиться к договору о выпиливании уязвимых устройств — то все запросы, идущие из этого государства, можно смело отправлять в топку (ipfw рулит).

lostpassword

01.12.2016 22:28+2Будет работать либо как Китай (опустить железный занавес и сделать Чебурнет — чистый, прозрачный, с доступом по паспорту), либо как ООН (чуть менее чем никак — все формально вступят в соглашение, но выполнять никто не будет). Ещё примеры ко второму варианту: законы о соблюдении авторского права, соглашение о сокращении выбросов CO2 и т. д.

Что-то не воодушевляет меня ни один из двух вариантов.

cultura

02.12.2016 18:40Вы в Китае-то были?

Пользовались оттуда интернетом?

Похоже, что нет.

Да, у них есть свои особенности.

Но большая часть интернета — вполне доступна из Китая без ограничений.

Обычный китайский пользователь даже не сможет понять, что чего-то лишен.

lostpassword

02.12.2016 20:48+1Ну, тут предлагается банить не отдельные сервисы, а целые страны.

Мне кажется, разница таки есть. Или там сейчас странами банят?

SilentBob

02.12.2016 01:45+2Плохая идея, но ради интереса предположим что запретили и все устройства теперь проверяются на границе перед ввозом.

Вот купил я чайник с веб-доступом. Ввезен легально, обвешан сертификатами, безопасен. Спустя два месяца появляется 0-day на какой-нибудь OpenSSL. Что делать? Отзывать все ввезеные чайники? А если мне надоело каждый раз логиниться в веб-интерфейс и я поставил пароль 12345. Делать поквартирный обходи и проверять настройки?

Karpion

03.12.2016 22:31-3За дырку в OpenSSL должен отвечать тот, кто выдал сертификат.

За взломанный пароль должен отвечать владелец устройства — в случае, если с устройства была атака.

volk22

02.12.2016 18:41Даже если предположить, что такой запрет действительно достиг цели, это лишь будет гарантировать, что из конкретной страны не будет проводится атака.

polarnik

02.12.2016 00:15+2Получается ценники для проведения такого нагрузочного тестирования:

— 1 000 000 рублей за 700 ГБит/сек (600 000 адресов);

— 130 000 рублей за ~23 ГБит/сек (20 000 адресов).

Если попробовать посчитать такое с помощью AWS m4.large (450 МБит/сек, 8 ГБайт ОЗУ) — $0.069 за час.

Получится, что теоретически для часового тестирования из 100 таких машин (100 адресов) понадобится $7 (500 рублей), и можно будет развить скорость в ~23 ГБит/сек.

Значит, если самостоятельно настроить сервер на защиту от DDoS, оттюнить сервер, выставить лимиты, то хватит 500 рублей для часа тестирования и пусть 5000 рублей для всего тестирования.

А если стоит задача проверить, как с защитой справляется внешний сервис, который сможет забанить даже 20 000 адресов, то понадобится 130 000 рублей, чтобы выстрелить в самого себя.

edinorog

02.12.2016 03:11-2А давайте быстро найдём виноватого! Производители роутеров!!! Кто мешает генерить пароль на админу при первом запуске? Сантехнику дяде Васе пофигу какой у него пароль там. Ему раз настроили и забыл. А его племяннику руки ограничить сложностью пароля! Если вдруг решит поменять! А государство должно обязать такие вещи производителя делать!!! Представьте что будет лет через 10. Когда даже в глубинке будет канал по гигабиту. И каких размеров будут атаки.

tuxx

02.12.2016 18:41А ничего что часто пароль зашит наглухо и если даже меняется, то сбрасывается при перезагрузке на дефолтный?

lostpassword

02.12.2016 20:56+1Я только что придумал отличный способ решить эту проблему!

Нужно просто создать Международный Комитет По Устранению Уязвимостей. Пусть у них будет криптоключ длинный, стойкий, хороший. И сайт. Комитет будет отслеживать уязвимости и исправлять прошивки. А всех производителей обязать, чтобы их техника ежедневно обращалась на сайт Комитета, и если там есть обновление для этой техники, подписанное ключом Комитета, то техника принудительно его скачивает и обновляет свою прошивку.

А лучше и практичнее даже сделать в каждой стране по Комитету, и если производитель хочет, чтобы его чайники продавались в этой стране — то пусть зашивает в чайник ключ Комитета этой страны, а иначе чайник на границе не пустят.

IRainman

03.12.2016 12:52+1Даааа, потирая ладошки, SPoF (single point of failure). Хотеть! Хотеть получить доступ ко всем устройствам планеты взломав один сервер!!! :) Запустил бы на всём зоопарке BOINC ускорил бы поиск лекарств и разработку технологий )))))

P.S. сарказм засчитан! )

Shev4ik

02.12.2016 18:41На самом деле достаточно просто заставить провайдеров резать исходящую скорость до 64кбит в секунду (Чуть побольше для каких-нибудь крупных ресурсов).

И соответственно разрешать большую по запрос), и рубить обратно если чувак вдруг стал часть ботнета.

lubezniy

03.12.2016 01:42А как определить, что кто-то стал частью ботнета? И что даст резка скорости, если на таком количестве устройств для сильной атаки достаточно слать с десяток мелких пакетов в минуту?

troyanskiy

02.12.2016 18:41Имхо надо провайдеров обязать периодически сканировать своих клиентов, выявлять есть ли бреши у клиента, скан портов, проба паролей по словарю (дефолтовые) и уведомлять об этом.

Мой провайдер как-то мне прислал письмо, что я спамлю кого-то. На самом деле я писал скриптик, который просто проверял существует ли заданный email адрес или нет (форма регистрации клиента). От силы запустил для теста раз так 20 :) и через неделю пришло мне письмо (бумажное), что мол, Вы заканчивайте там, иначе отключим «газ».

IRainman

03.12.2016 12:57ИМХО, но заставлять это делать провайдеров не нужно. Как минимум потому что уже есть организации, которые это делают и используют результаты проверок как раз в целях предупреждения эксплуатации дыр. Кроме того мне видится целесообразным чтобы компании, занимающиеся кибербезопасностью объединились в этом вопросе и сканировали бы сеть совместными усилиями. Координировать такую деятельность на высшем уровне мог бы например МСЭ или другая организация. Или вообще можно обойтись без координации и просто организовать совет на базе консорциума и всё :) Провайдер же это всё таки труба для данных, заставлять его заниматься безопасностью это всё таки не совсем корректно, а вот заставить реагировать на сообщения от от «совета» можно ;)

begemot_sun

Описание войны ботнетов чем-то напоминает игрушку Liquid War.