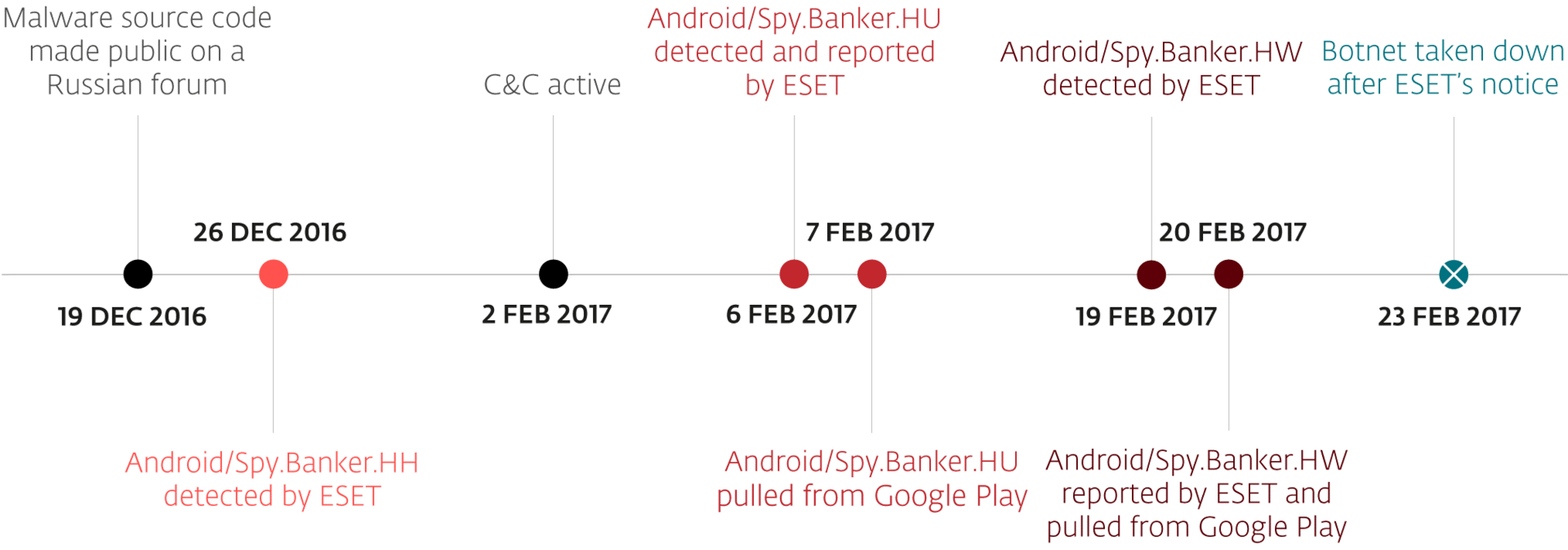

Первая версия – троян, имитирующий приложение Good Weather, – появился в магазине 4 февраля и был удален через два дня после запроса ESET. Программа была нацелена на 22 банковских приложения, используемых в Турции. За два дня поддельное приложение скачали до 5000 пользователей.

Вторая версия появилась 14 февраля и распространялась до 20-го включительно, маскируясь под приложение World Weather. Функционал трояна не изменился в сравнении с первой модификацией, но теперь программа была перенацелена на 69 приложений британских, австрийских, немецких и турецких банков. После запроса ESET вредоносные приложения были удалены, а 23 февраля хостинговая компания отключила командный С&С сервер.

Функционал

В ходе установки троян получает разрешение на перехват текстовых сообщений. После этого он запрашивает права администратора и получает доступ к изменению пароля блокировки экрана и функции блокировки экрана. Получив эти функции, троян готов к вредоносной деятельности.

Троян копирует основной функционал легитимного приложения – добавляет виджет с прогнозом погоды на главный экран. Параллельно с этим он в фоновом режиме отправляет информацию об устройстве на командный С&С сервер.

В программе предусмотрена функция уведомлений, которая используется после установки связи с командным С&С сервером. Троян может отправлять на зараженные устройства поддельные уведомления – «важные сообщения» соответствующего банка, предлагающие пользователю запустить одно из целевых банковских приложений.

Когда пользователь запускает целевое приложение, троян отображает поддельный экран ввода логина и пароля, а затем передает введенные данные на командный С&С сервер. Функция перехвата текстовых сообщений позволяет обойти двухфакторную аутентификацию на базе SMS.

Мы предполагаем, что функция блокировки экрана используется на следующем этапе, когда злоумышленники пытаются обналичить средства со скомпрометированного счета – чтобы скрыть кражу от жертвы.

Открытый исходный код

Дальнейшее исследование трояна привело к некоторым интересным открытиям. Как выяснилось, обе модификации написаны на базе открытого исходного кода, который был опубликован в Сети. «Написанный с нуля» (по утверждению авторов) шаблон кода Android-бота был доступен на русскоязычном форуме с 19 декабря 2016 года.

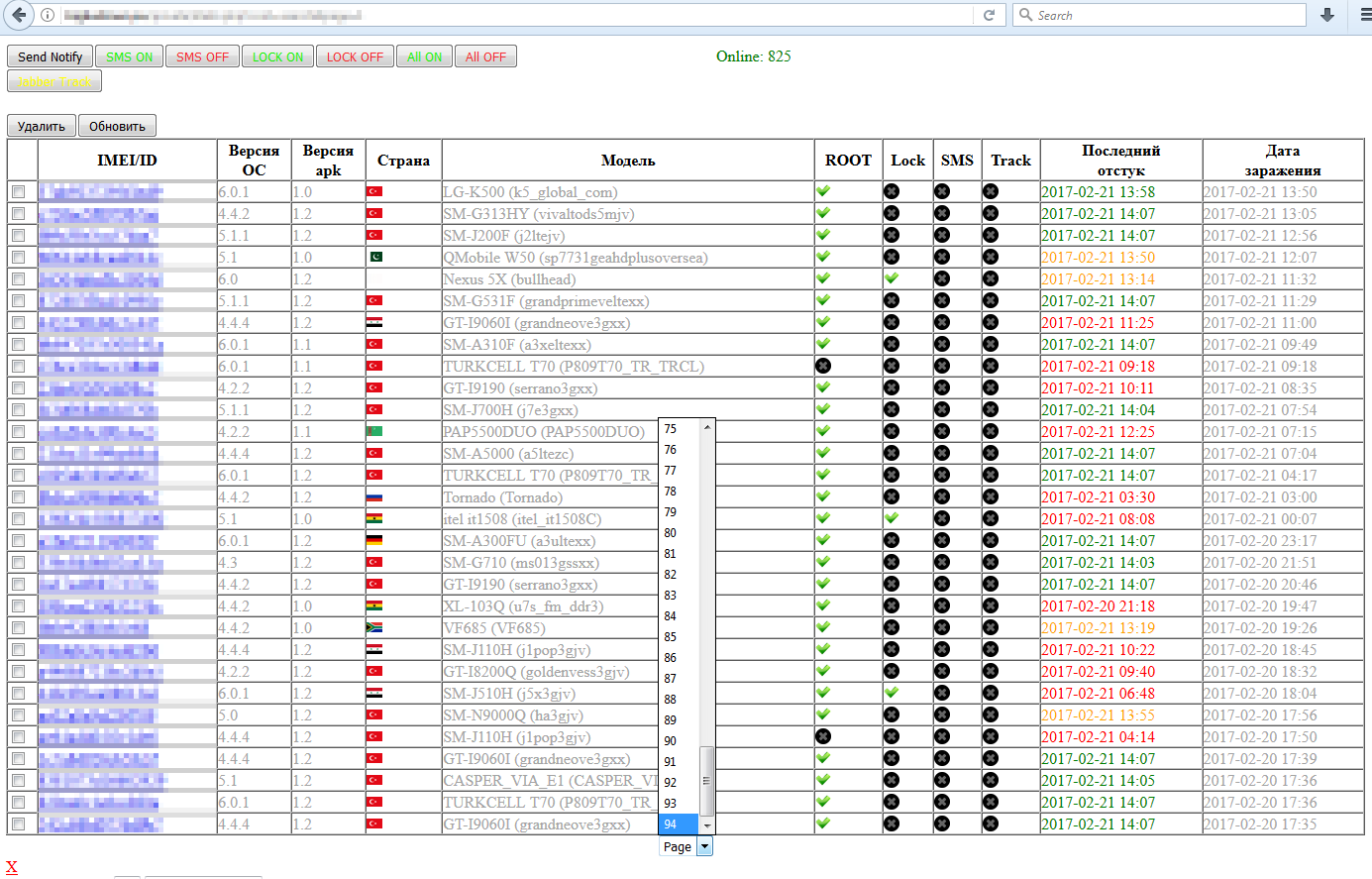

Мы выяснили, что в «Доктор Веб» анализировали ранний вариант этого трояна – наши продукты детектируют его с 26 декабря 2016 года как Android/Spy.Banker.HH. Но ранняя модификация не связана напрямую с версиями, которые мы нашли на сервисе Google Play (несмотря на то, что детектируется с тем же названием). Мы подтвердили это, получив доступ к панели управления командным сервером (см. ниже) и собрав информацию о версиях трояна, заразившего больше 2800 устройств.

Интересно, что командный сервер, действующий с 2 февраля 2017 года, доступен для всех имеющих URL, без авторизации.

Профилактика

На всякий случай перечислим базовые меры предосторожности, позволяющие предотвратить заражение мобильным банкером.

Google Play использует механизмы безопасности, препятствующие попаданию вредоносных программ в магазин. Не всегда успешно, но на сторонних площадках такие опции в принципе не предусмотрены. Загружайте приложения с официального магазина по мере возможности.

При загрузке приложения и после запуска обращайте внимания на запросы прав и разрешений. Если запрос не связан напрямую с функционалом, откажитесь от установки или, как минимум, прочитайте отзывы пользователей.

Используйте надежный антивирусный продукт для Android.

Если вредоносное приложение уже установлено, для очистки можно воспользоваться мобильным антивирусом или удалить вредоносное приложение вручную, предварительно отключив права администратора.

Детектирование продуктами ESET:

- Android/Spy.Banker.HH

- Android/Spy.Banker.HU

- Android/Spy.Banker.HW

Комментарии (23)

leshakk

03.03.2017 19:00+1Функция перехвата текстовых сообщений позволяет обойти двухфакторную аутентификацию на базе SMS.

Уж сколько раз твердили миру…

Первое правило — не ставить банковский клиент на смартфон с телефонным номером,

на который приходят подтверждающие СМС.

devpony

03.03.2017 20:04Два телефона теперь носить?

leshakk

03.03.2017 20:08Как вариант — телефон + планшет.

Собственно, я так и сделал — банковский клиент стоит на планшете, симка у которого только для интернета.

d-stream

04.03.2017 00:18-1«а вы их вообще не читайте» -)

А вообще наверное оптимум будет нечто типа отдельного счета/карты с мелкими суммами. По аналогии с отдельной картой для инет-покупок, на которую закидываются деньги лишь в размере планируемого платежа.

shifttstas

05.03.2017 23:44В нормальных OS приложениям запрещен доступ к SMS, что устраняет такую атаку как таковую…

qqq3

03.03.2017 19:13+1В итоге, после всех этих новостей, оригинальное приложение было заминусованно турками, ибо они думают, что и оно заражено.

batyrmastyr

04.03.2017 22:36-1>на сторонних площадках такие опции в принципе не предусмотрены.

В яндекс.шторе обязательное антивирусное сканирование уже года три назад было. Ну а гугл.pray-not-to-be-hacked на пару с их же рекламной сетью как распространял трояны, так и будет распространять ибо нельзя ущемлять денежных рекламодателей.

kay

После этого побоишься любое приложение из Google Play устанавливать. Даёшь виртуализацию для Android. Знаю об одном таком проекте, который запускал виртуальную машину с обособленным Android окружением. Но у заказчика кажется закончились деньги и проект застопорился.

kay

На основе L4Android основывалась разработка

YaMishar

Не точ тобы я устанавливаю часто, но устанавливать приложение, которому 2 недели всего и которое скачали 5000 человек — не буду. Ну естественно, кто разработчик, тоже посмотрю.

Не панацея, но хоть какая-то защита.

sleeply4cat

Вы не верите в обновления?

YaMishar

Верю конечно. Но опять же, разве мы не смотрим на разработчика? На изменения требований к доступу?

А так можно скатиться к паранойе — и любое приложение может сделать ваш комп или телефон частью ботнета. Скажем Windows, или Photoshop…

Защиты от этого нет.

zuwr2t

Они палятся на добавлении разрешений. Плей автоматом не обновляет а уведомляет пользователя.

lorc

Если у меня погодное приложение попросит такие права, то оно их само собой не получит.

kay

ну я полагаю, что он и без root доступа сможет нагадить. Вот так например: http://researchcenter.paloaltonetworks.com/2017/03/unit42-google-play-apps-infected-malicious-iframes/

lorc

Ну это не root доступ. root сейчас есть даже не у всех компонент android framework. Права администратора — просто возможность доступа к security фичам: менять пароли, делать wipe, блокировать устройство и всякое такое.

Всё-таки модель безопасности андроида не так уж и плоха. На обычном устройстве вряд ли можно сделать что-то плохое без одобрения пользователя. Так что писатели малвари выезжают в основном на социальной инженерии.

ESET же по существу занимается тем, чем должен заниматься сам гугл: модерирует PlayStore. Кстати, это интересная бизнес-идея: вместо того что бы пытаться создать мобильный антивирус (который всё равно ничего не может, потому что работает в той же самой песочнице что и остальные приложения) — продавать свои услуги Гуглу и выявлять вредоносное ПО ещё до того, как оно попадет на устройства пользователей.

teecat

У Гугла там используется антивирус — вопрос как доказать, что предлагаемый антивирус лучше их используемого

lorc

Ну я знаю как минимум один такой проект. Правда они больше нацелены на BYOD. Идея в том, что бы защитить корпоративную информацию на личном устройстве используя аппаратные фичи типа Virtualization Extensions и Security Extensions.

А вообще даже сейчас Android предлагает неплохую изоляцию приложений друг от друга. Проблема в пользователях, как всегда. Зловреды из поста пользуются социальной инженерией, а не уязвимостями самого Андроида.