Изображение: Kevin Spencer | Flickr

Очень часто киберпреступники используют для взломов распространенные механики, а также недостатки защиты и уязвимости ИТ-систем. Этот тезис подтверждает и пример одного из расследований атаки на телекоммуникационную компанию из Восточной Европы — о нем мы сегодня расскажем подробнее.

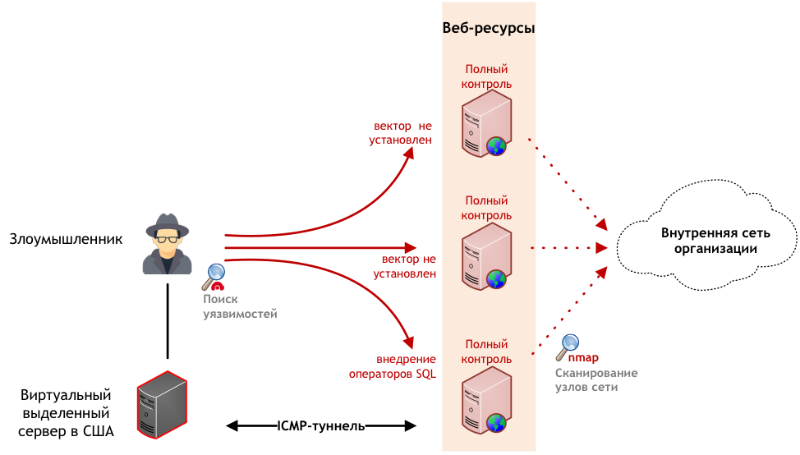

Первый этап атаки: взлом периметра

Как правило атаки на корпоративную инфраструктуру проходят в два этапа — сначала злоумышленник взламывает ресурсы сетевого периметра из интернета, а затем, попав во внутреннюю сеть, закрепляется в инфраструктуре и получает доступ к критически важной информации и системам.

В данном случае атакующий смог выявить публично доступные сервисы компании и обнаружил уязвимость в одном из них — в этом ему помогло использование автоматизированного сканера уязвимостей Acunetix.

При этом, взломщик практически не скрывал своих действий — при разборе инцидента в логах веб-сервера был обнаружен аномальный рост количества запросов. Но даже такие неаккуратные действия не были выявлены представителями компании — атака развивалась на протяжение нескольких месяцев. В журналах событий было множество записей о подозрительных действиях, но их даже время от времени никто не анализировал.

Объём журналов ошибок веб-сервера

В результате сканирования злоумышленник смог найти в одном из веб-приложений компании критическую уязвимость «внедрение операторов SQL». Проэксплуатировав ее, взломщик получил не только root-доступ к базе данных с учетными записями всех пользователей, включая администраторов, но и возможность выполнять команды на сервере с привилегиями СУБД.

Атакованный сервер был подключен к внутренней сети, что открыло доступ к другим ее ресурсам. Сетевое взаимодействие в ходе атаки осуществлялось по ICMP-туннелю — данные передавались на внешний выделенный сервер, арендованный в США. В ходе расследования выяснилось, что злоумышленник скомпрометировал всего три веб-сервера, получив к ним доступ с правами локального администратора — эти машины и стали точками входа во внутреннюю сеть организации.

Второй этап: развитие атаки во внутренней сети

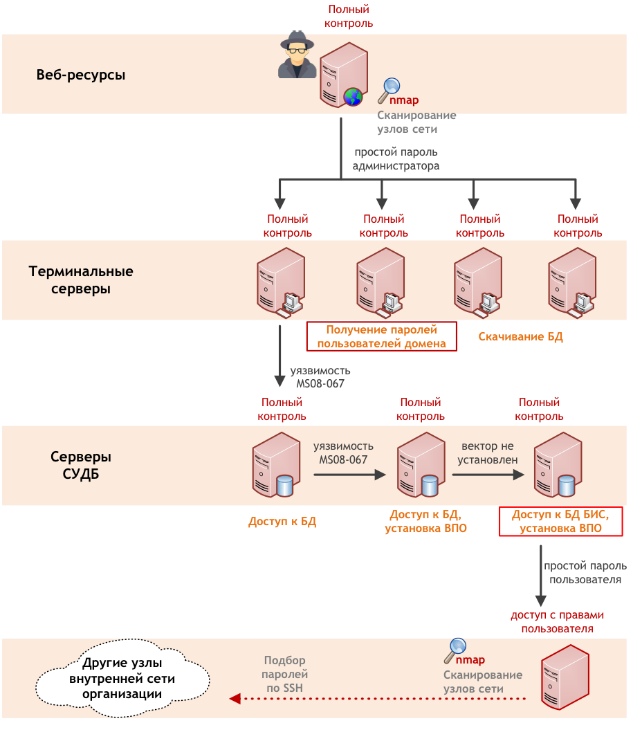

Проникнув во внутреннюю сеть, злоумышленник начал поиск целей для развития атаки — с помощью сетевого сканера nmap он смог выявить на активных узлах открытые для подключения интерфейсы сетевых служб (TCP и UDP), определить по баннерам версии используемого ПО, а также определить потенциально уязвимые службы. Параллельно он занимался поиском веб-приложений и ручным анализом ресурсов компании.

В качестве следующей цели были выбраны терминальные серверы, предоставляющие пользователям ресурсы для решения различных задач. Из-за недостаточного уровня изоляции сессий пользователей компрометация одной учетной записи могла повлечь компрометацию учетных записей других пользователей терминального сервера. По причине использования словарных паролей для учетных записей локальных администраторов злоумышленник легко получил привилегированный доступ сразу к нескольким терминальным серверам и скачал содержимое размещенных на них баз данных.

Кроме того, на одном из серверов полученные привилегии позволили создать дамп памяти процесса lsass — ему соответствует сервис, являющийся частью ОС Windows и отвечающий за аутентификацию локальных пользователей компьютера. Из дампа памяти с помощью распространенной утилиты mimikatz было извлечено множество учетных данных (включая пароли в открытом виде) пользователей, которые проходили аутентификацию на этом сервере, в том числе привилегированных. Среди полученных данных были служебные учетные записи для поддержки терминальных серверов, а также различные учетные записи домена.

Полученный злоумышленником уровень привилегий позволил беспрепятственно развивать атаку с использованием учетных данных легитимных пользователей. Всего за месяц ему удалось добиться компрометации множества ресурсов. Например, в ходе атаки была получена информация об идентификаторах и хешах паролей пользователей ОС Windows (базы данных SAM), данные о конфигурации и адресации сети, сведения об учетных записях пользователей, криптографические ключи базовых станций, и другая информация.

Далее атака развивалась в направлении нескольких серверов, работающих под управлением устаревшей версии ОС Windows — на них располагались базы данных и ресурсы БИС. Для получения анонимного доступа с системными привилегиями к этим серверам злоумышленник воспользовался критической уязвимостью MS08-067, сведения о которой были опубликованы еще в 2008 году, тогда же был опубликован общедоступный эксплойт. Серверы были полностью скомпрометированы, а содержимое баз данных похищено.

Расследование

Инцидент был выявлен, когда атака уже развивалась длительное время — специалисты компании заметили зарегистрированные в выходные дни многочисленные попытки подбора учетных данных SSH для внутренних узлов со скомпрометированных СУБД-сервисов. На первом этапе расследования они выявляли скомпрометированные ресурсы самостоятельно, а затем привлеки специалистов Positive Technologies. В ходе расследования выяснилось, что к этому моменту злоумышленник имел доступ ко внутренним узлам корпоративной сети уже в течение 5 месяцев.

Экстренные меры, включавшие смену паролей для скомпрометированных учетных записей, а также выключение либо изоляцию скомпрометированных объектов инфраструктуры, позволили остановить развитие атаки. При этом она продолжалась до тех пор, пока все выявленные каналы взаимодействия нарушителя с узлами в интернете, с которых велась атака, не были перекрыты. Однако все это не исключает того, что у злоумышленника может сохраняться альтернативный способ доступа к сети.

Как можно было избежать проблем

Атака затронула ключевые подразделения организации, при этом с большой вероятностью были затронуты интересы и данные клиентов организации. Но при всем этом, атаку можно было бы легко предотвратить, если бы защита корпоративных ресурсов находилась на более высоком уровне.

Например, если бы у пострадавшей организации был внедрен централизованный мониторинг с помощью системы корреляции и консолидации событий безопасности (SIEM), то служба безопасности своевременно получила бы уведомление о событиях, связанных с началом атаки, и смогла бы принять необходимые меры по предотвращению инцидента.

Отразить атаку еще на этапе проведения взломщиком разведки для поиска уязвимостей можно было бы межсетевым экраном уровня приложений (WAF) — например, PT AF. Такой инструмент позволяет блокировать попытки взлома и выявлять цепочки развития реальных атак, передавать информацию о произошедших событиях в SIEM для уведомления сотрудников службы безопасности и последующего оперативного реагирования.

Минимизировать риски подобных инцидентов можно и с помощью внедрения всем известных мер информационной безопасности, включающих проведение анализа защищенности веб-приложений и устранение найденных уязвимостей, внедрение строгой парольной политики, применение актуальных версий ОС, а также сегментацию сети и строгое разграничение доступа.

Полный отчет по итогам расследования описываемого инцидента доступен по ссылке: www.ptsecurity.com/upload/corporate/ru-ru/analytics/Telecom-Incident-Investigation-rus.pdf

Комментарии (19)

Gaernebjorn

06.03.2017 17:30+8Хлеб телеком-провайдера — купить трафик подешевле и перепродать в розницу подороже. А совсем не за безопасность бороться. У идеального провайдера в штате только гендир и бухгалтер, остально все на аутсорсе — это если совсем утрировать. В реальности все зависит от уровня подготовки админов и их желания заниматься безопасностью. А в большинстве случаев такой взлом не слишком опасен. Что можно поломать у телеком-провайдера? Биллинг? Cпасут бэкапы. Сеть разломать? Клиенты очень с пониманием относятся к фразе "у нас хакерская атака, поэтому сегодня будут проблемы с инетом". И эта история показывает, что такие взломы не слишком страшны. 5 месяцев все работало же. На всякие случай, в этом посте есть грустный сарказм, не много, но есть

bykvaadm

07.03.2017 13:57-1Да, но ведь продать информацию об услугах предоставляемых пользователям другим телекомам? и потом релевантно стучаться к этим абонентам, предоставляя им более выгодные условия?

Опять же базы данных с персональными данными, а это утечка довольно таки серьезная. данные пользователя паспорт\адрес и в даркнет.

Gaernebjorn

08.03.2017 22:59Да не нужно это все уже давно никому. Те, кому это действительно важно, просто не светят ими нигде, а остальным наплевать, так как уже "давно все и так слито".

И Вы слишком высокого мнения о работе современных телеком-провайдерах :-), особенно, работающих с физ-лицами. Все там гораздо проще :-). Домашняя сеть у некоторых увлеченных школьников-студентов по крутизне, технологиям и безопасности может дать фору районному провайдеру. У них только размер побольше.

HansHelmut

06.03.2017 17:30-3Можно было сократить статью до трех строчек. Пользователь использовал не надежный пароль, взломали сеть, 5 месяцев веселились пока 'одмины' занимались своими делами, осознали урон, наняли контору которая помогла изменить все пароли типа '111222', профит.

Вывод: используйте надежные пароли, наймите нормального специалиста по информационной безопасности.

TODOOM

06.03.2017 18:53+5Не согласен с предыдущим оратором. Атаки проходят не так тривиально. Сарказма тоже не разгялдел) Обычная рекламная статья, применяйте наш продукт и ваша защита будет безупречна" (с).

В целом любопытно, какими этапами проходила атака, и да, отчасти на больную мозоль давит… Мониторьте логи, даже если там обычно ничего не происходит. (Ну или доверьте это нашему ПО")

zhylik

06.03.2017 19:55+1В качестве следующей цели были выбраны терминальные серверы, предоставляющие пользователям ресурсы для решения различных задач. Из-за недостаточного уровня изоляции сессий пользователей компрометация одной учетной записи могла повлечь компрометацию учетных записей других пользователей терминального сервера.

Что в данном случае имелось ввиду под изоляцией сессий? Пользователями запускались файлы, которые все могли изменять? Некорректно настроенные доступы к профилям? Или что-то другое?

Daar

06.03.2017 22:29Сталкивался с чем-то подобным… через взломанную сессию RDP обычного пользователя на общем сетевом ресурсе был заменен файл «Основной прайс.xls» на «Основной прайс.exe» но с иконкой Excel… этим файлом пользовались 90% сотрудников, и все его открывали, но ничего не происходило… для них… И когда жалобы дошли до админов, они тоже не обратили внимание на расширение и запустили его, но только с более расширенными правами.

Вот вам и изоляция… ресурсы где есть у всех пользователей права на запись, и нет ограничений на запуск (exe, com, bat, cmd, pif) с этих ресурсов.

Germanets

07.03.2017 09:57+1И когда жалобы дошли до админов, они тоже не обратили внимание на расширение и запустили его

— вот после этого уточнения стало уже всё понятно)

elenaelena

07.03.2017 11:10Cкорее всего менеджмент свято уверен, что квалификация адменов и специалистов по безопасности абсолютно одинакова, и для оптимизации затрат знающих людей заменили «специалистами» с трехлетним бакалавром и нарисованным резюме либо аутосорсили все.

Отсюда и проблемы.

TriLka

07.03.2017 11:11Мне знакомые из провайдеров рассказывали, что для провайдера самое страшное — это если база данных попадёт в чужие руки. В некоторых случаях после такого даже приходится менять название компании. А всё остальное не важно. Ну и у маленьких провайдеров обычно только 2 админа, которые работают 2 через 2 и им там не до безопасности.

sens_boston

Сразу возникло несколько вопросов: почему у телеком-провайдера (sic!) не нашлось квалифицированных специалистов (администраторов и профессионалов по cyber security) в штате, ведь это их, можно сказать, хлеб?

И почему взломщик, беспрепятственно хозяйничавший в сети с администраторскими привилегиями 5 месяцев, не «подтер следы»?

site6893

потому-что с обеих сторон действовала какая-то школота, а специалисты.

biskovs

Не нашлось, скорее всего, потому что «да кому мы нужны, ломать нас».

А то, что не «подтер следы» — так он же еще на закончил и ушел.

imbasoft

К информационной безопасности сейчас подходят следующим образом — берут специалиста, и говорят ему ты обеспечиваешь ИБ всей компании, вот тебе комп., а дальше крутись как можешь. А в компании сотни бизнес-приложений и точек контроля. Один человек будь он трижды «отцом в ИБ» со всем этим не управиться.

SIEM — это здорово, но нужны люди, которые будут туда смотреть. А в России один ИБист на компанию практически везде (за исключением 100 или 1000 больших компаний).

Возникает идея о внешенем SOC (Security Op. Center), но там цены мама не горюй.

Сейчас существует реальная ниша по обеспечению практической безопасности, но за разумные деньги, когда услуги аутсорса ИБ будут дешевле чем ИБ внутри компании. Но это будет не скоро, а может и никогда. Поскольку деятельность лицензируемая и емкая на инвестиции.

coder11111

У нас давно уже слили базы популярных провайдеров от lifecell и kyivstar. Я им даже по приколу писал про уязвимости через которые можно было слить бд и дефейснуть сайт и после получить доступ к их говно инфраструктури. В lifecell (бывший life) про уязвимости смог достукаться только через вк и то не с первого раза. И то это было ОЧЕНЬ тяжело. Они их неправильно пофиксили и после я им снова написал, а они мне в ответ что то вроде "Спасибо за информацию! Я ее перенаправлю на специалистов.". А киевстар в молчки исправил и ничего не отписал. Но уязвиостей в lifecell и kyivstar еще было полно) лол) Короче проблема из-за того что всем насрать на свои обязательства и на вас в том числе. Мне на момент отправки уязвимостей было 13 лет, а сейчас только 14. И я обычный школьник который просто любит кодить. А есть те которые сливают так инфу а потом что то с ней плохое делают) У меня даже некоторые скриншоты остались

Делайте выводы xD

mtivkov

А вы почитайте мои статьи, там про внутреннее состояние телекома многое сказано.

Они считают, что их хлеб — не ИТ, не ИБ, и не развитие радиосети. Их хлеб = маркетинг + административное удушение неудобных конкурентов (например, через механизмы лицензирования радиочастот, как было с Теле-2).

coder11111

Если честно, то я когда то думал что крупные компании следят за качеством и самое главное за безопасностью)

Но после того как я увидел что базы пользователей, доступ к смс и распечатке звонков можно свободно купить на таких форумов как лолзтеам и юхак и ему подобных, то я немного охренел)). Решил поискать такие дыры в киевстаре и lifecell так как у меня были к ним симки и значит фактически я был их клиентом. То что я нашел мне сразу не понравилось) И в киевстаре и в лайфе почти сразу нашел уязвимости через которые можно было получить доступ к бд. И самое главное их там было очень много, как серьезных, так и нет. Во всяком случаи поковырял их, можно было попасть в их инфраструктуру и после делать все что хочешь. Но к ним даже не достучатся) Я даже думал дефейснуть их сайты. У меня вроде остались скриншоты и видео от киевстара и лайфа. Нужно будет поискать и если будет нормально материала, то мб напишу про это статью. И за это же киевстар или lifecell может на меня нагнать, что то вроде «Школьник, как ты посмел искать уязвимости в наших сверх продуктах!!! Ты не имеешь на это права!!! Мы тебя в колонию отправим!!!!!!» Что то в этом духе могут написать. И реально будут стараться что то на меня повесить, особенно если этому не предать огласку в СМИ. Но самое главное, что правонарушения сделали они. Они написали говнокод через который третьи лица могут получать такую информацию. Может они специально так на говнокодили, а может и нет. Но эту проблему создали они. А то что их кто то «хакнул» это уже вторая проблема, которая бы не появилась, если бы они не говнокодили. И вообще такое понятия как «взлом», «хак» очень многогранное. Человек может использовать уязвимость думаю что это просто такой «интерфейс» который ему любезно предоставили тот же киевстар или lifecell.

#трушкольникихакаютв2к17

mtivkov

Нет такой лажи в области ИТ или ИБ, совершив которую оператор загнется.

Поэтому руководство операторов не на словах, а в реальности, вообще не озабочено качеством ИТ. Разве что когда возникает идея как за счет ухудшения качества и надёжности можно сэкономить копейку.

Когда очередная лажа всплывает, то это работа PR-службы погасить тему. А работа безопасников, как вы сами говорите, — запугать любознательных энтузиастов, чтобы не смели искать дыры.

Все довольны, все при деле.

Настоящие злоумышленники и всякие там ЦРУ тоже довольны.