Соображение №1. Все конкретно недоговаривают

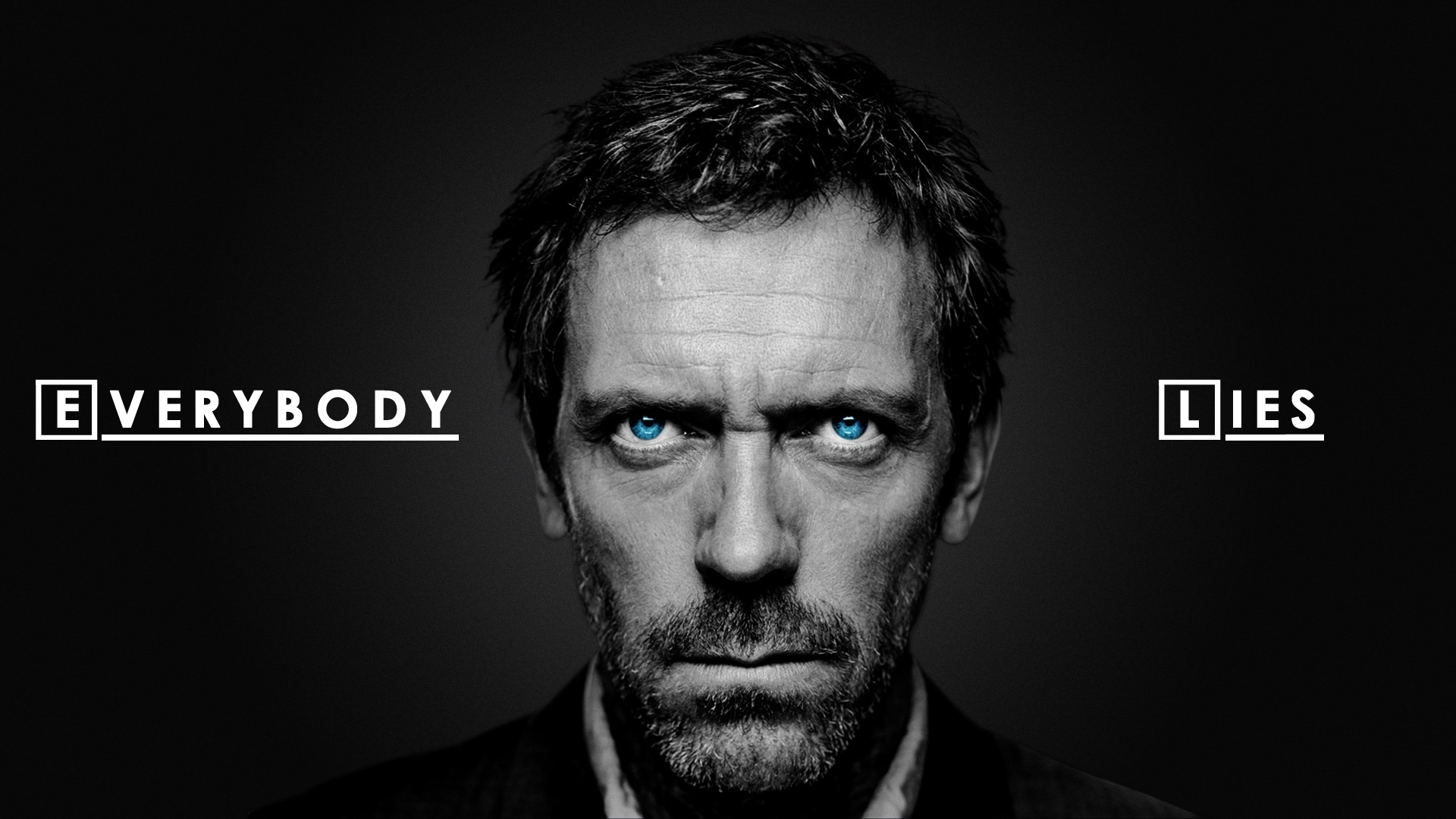

Последние несколько лет я очень плотно занимаюсь темой NGFW, и самый частый запрос от клиентов, выбирающих решение для защиты сети, это сравнение и вопросы различия между лидерами различных квадрантов Gartner, NSS Lab и так далее. И это могло бы быть простой задачей. Но, как говорил один герой известного сериала…

К большому сожалению, нет НИ одного вендора с полностью достоверной информацией в маркетинговых брошюрах и DataSheet-ах. Каждый из них либо что-то недоговаривает, либо использует заведомо бесполезные характеристики, которые получаются с помощью искусственных тестов. Уловок у них миллионы. В большинстве случаев только личный опыт и большая (огромная) практика работы со всеми решениями на рынке, могут помочь вам обстоятельно выбрать решение для конкретной задачи за тот бюджет, который у вас есть.

Без опыта, вы обречены бесконечно просматривать сравнения, вроде этого:

В общем-то очевидно, что это никак не приблизит вас к взвешенным объективным и аргументированным критериям выбора решения для защиты.

Соображение №2. Каждый сам кузнец своего счастья (несчастья)

Проблема выбора появляется в первую очередь из-за отсутствия исходных данных. Если кто-то ожидает увидеть дальше сравнение всех вендоров по триллиону критериев, то можете смело пропускать эту статью. Такой задачи я перед собой не ставлю, и вижу ее больше вредной, чем полезной. Во-первых, у всех разные задачи, во-вторых, ситуация на рынке меняется быстро, сегодня у кого-то нет актуального сертификата того или иного надзорного органа или какой-то фичи, а завтра, бах, и всё появилось. Ценность такого сравнения помножилась на 0. Но это не значит, что таких сравнений не должно быть. На мой взгляд, каждый может составить матрицу критериев, ответив для себя и своей организации, что является критичным, важным и желательным при выборе NGFW решения, а потом по вашей персональной матрице проставить «+» и «–». Так вы получите самое эффективное сравнение, отвечающее именно вашей задаче. Составить такую объективную матрицу, обратить ваше внимание на места, где много вранья и недоговорок со стороны уважаемых лидеров, я и ставлю как цель для этой статьи.

Соображение №3. Критерии сравнения

Давайте перейдем к критериям. Определите какие из них важны для вас, а какие можете отбросить за их неактуальностью. По каждому критерию, я постараюсь дать пояснения и предостережения из личного опыта.

1. Сертификация в РФ

Это отличный водораздел при выборе NGFW решения. Есть компании, которые решения без сертификата ФСТЭК не допускают до сравнения в принципе. Но тут кроется много нюансов. Во- первых, вы сразу можете разделить производителей на:

- «наших» — отечественные производители в основном имеют сертификаты и это часто их единственная сильная сторона;

- «американских» — им сложнее получить сертификаты, часто это сертификат на старую версию ПО, которая может быть «энд оф саппорт», или со старыми багами, обновить или пропатчить дырявое решение может быть проблемой;

- «израиль» — тут удачное стечение обстоятельств, иначе и не скажешь. Функциональное превосходство над отечественными разработками и отсутствие политических противоречий, получают сертификаты и довольно быстро («конечно, все относительно») на актуальные версии.

Во-вторых, на что еще надо обратить внимание:

- Имеет ли решение сертификаты ФСТЭК и ФСБ?

- Какая версия ПО и какие модели оборудования сертифицированы? На сколько версия и модель актуальна на текущий момент? Она поддерживается? Есть ли в ней бреши безопасности, закрытые в более новых версиях.

- Класс сертификации? Напомню, с 1 декабря 2016 года ФСТЭК всё поменял.

- Что конкретно сертифицировано МСЭ/IPS/IDS/VPN?

- Текущие сертификаты, сроки годности и перспективы продления?

Бывает, что вендор, заявляет о наличие сертификатов, но версия старая и тех.поддержки уже нет или вот-вот не станет. Некоторые продлевают поддержку для сертифицированных версий на территории РФ. Узнать это можно только у опытных партнеров или честных вендоров, при правильно поставленном вопросе.

2. Какая схема лицензирования решения в целом?

Тут все просто. Кто-то продает железку, и грузите ее трафиком, сколько выдержит, столько выдержит. Есть решения с ценообразованием за пользователя + фичи. Считайте и выбирайте. Что касается первого варианта с продажей железки (или виртуальной машины), не верьте даташитам. Только реальное тестирование покажет фактическую загрузку и производительность. У вас у всех разные трафик, задачи и организация сети. Все возможные тесты для каждого заранее не сделать. Только пилотный проект даст честный результат.

3. Нотификация и ввоз

Это подводный камень, о котором сами вы догадаетесь в последнюю очередь. Практически все NGFW решения имеют криптографию. Ввезти в чемодане такое устройство опасно с уголовной точки зрения. А значит на каждую модель нужно получить нотификацию на ввоз. Занимается этим обычно сам вендор. Правильные ребята делают быстро и почти сразу, как только появляются эти самые новые модели. Но так делают не все, есть игроки на рынке NGFW, кто годами не получается нотификацию, и ввезти и продать их устройства нельзя. Но в большой степени речь не о них. Просто помните, что если на сайте появилась новая модель, реально надо минимум месяц-два на получение документов для ввоза. Помните об этом, когда под конец года необходимо срочно «освоить» бюджет.

Вопросы для сравнения:

- Можно ли ввезти в РФ, есть ли нотификации на данные модели?

- Существует ли возможность «серых» поставок и как проверить? Рекомендую не связываться с «серыми» схемами.

4. Техническая поддержка

Про нее вы вспомните уже потратив деньги, и порой можете быть сильно разочарованы. Иногда настолько, что придется тратить еще один бюджет на смену решения. Опять же, пилотный проект помогает все расставить на свои места. В рамках тестирования вы можете оценить компетенции и квалификацию партнера-интегратора, а часто и работу поддержки самого вендора. Рекомендация, если вендор не имеет поддержки в РФ (или количество инженеров меньше 10 человек), вы с гарантией будете сами и уединенно решать свои проблемы. Решайте сами, на сколько для вас это критично. Некоторые вендоры, позволяют партнерам оказывать свою первую линию, уточняйте до покупки, кто и на каких условиях будет вам помогать с траблами в работе решения.

Доп. Вопросы:

- Кто оказывает и на каких условиях?

- Сколько стоит и условия продления тех. поддержки?

- Что входит в техническую поддержку?

- Есть ли у вендора русскоговорящая локальная поддержка, сколько инженеров?

- Как осуществляется техническая поддержка и замена при поломке?

- Была ли компания продана или куплена кем-то за прошедшие 2 года? Сколько раз? Часто после таких пертурбаций продлить поддержку даже на имеющееся оборудование выливается в проблему.

5. Страна происхождения

Как и в первом критерии с сертификацией, для многих в условиях санкций это важный критерий. Списки компаний под санкциями ширятся, и кто там будет через год достоверно сказать не может никто. Опять же это касается далеко не всех.

Доп. вопросы:

- Какое отношение вендора к санкциям?

- Есть ли заказчики из списка санкций и их отношения с вендором?

6. Существуют ли дополнительные лицензии и скрытые платежи?

Спросите и внимательно слушайте, кто и что начнет говорить.

7. Доля рынка и история компании

Это может быть важным, если вы стратегически выбираете партнера для защиты вашей компании и не намерены через год менять решение. Плюс NGFW — это достаточно конкурентный рынок, часть именитых игроков с него уже ушли, хотя начинали очень бодро. И история компании может многое рассказать об успехах, этапах развития и фокусе работы. Есть игроки заточенные только под тему безопасности, а есть те, кто до кучи еще и ngfw-шлюзики поделывает, но их все меньше.

- Сколько лет на рынке?

- Достижения в индустрии (gartner/nss lab), премии и награды?

- Продуктовый портфель. Чем компания еще занимается?

- Какой фокус компании и широта разработок?

8. URL фильтрация и категоризация Интернет трафика

Вот мы и подошли к более-менее техническим критериям. Категоризация интернета у всех работает по-разному. На что важно обратить внимание? Приведу пример. Если вы хотите просто заблокировать соц. сети, то вам хватит самого простого решения, основные сайты блокируются у всех. Но иногда у вас могут возникнуть задачи посложнее: скажем отделу HR разрешить чатиться в соц. сетях, отделу PR — размещать посты и картинки, а просмотр видео и прослушивание музыки в соц. сетях надо закрыть всем. Вот тут многие вендоры разведут руками и останутся единицы, кто детализирует трафик и может реализовать такую схему работы.

- Собственные базы или подписка на сторонние базы?

- Какая схема лицензирования (по пользователям или нет)?

- Количество категорий и детализация Рунета. Сколько категорий?

- Имеет ли решение технологию HTTPS инспекции трафика и как реализована?

Почти у всех HTTPS разбор трафика с подменой сертификата есть, если нет – это уже не NGFW решение. Но вот тонкостей в работе, проблем с производительностью шлюза с разбором https трафика, хватает. Тут от меня один совет: только пилотный проект вам все покажет и наглядно объяснит, о чем это я сейчас.

9. Proxy

Многие NGFW шлюзы могут работать в качестве Proxy-сервера. Если Вы решили использовать такой вариант ответьте для себя на следующие вопросы:

- Кэширует или нет? А вам надо?

- Поддерживается ли явный/прозрачный режим работы?

- Работает ли X-forward IP?

- Поддерживается ли функционал Reverse proxy?

- Используются ли лимиты по полосе пропускания?

- Используются ли лимиты по объему скаченного трафика?

- Есть ли интеграция политики по пользователям и группам AD?

- Есть ли просадки в производительности при таком режиме работы шлюза?

10. Защита от вредоносного трафика (антивирус)

- Используются собственные базы или партнеров?

- Какая схема лицензирования антивируса?

- Надо ли докупать какие либо лицензии у третьих производителей?

- Какая производительность системы с включенной антивирусной защитой?

11. Интеграция с MS AD и другими службами

Давно прошли времена политик по IP. Все уважающие себя решения умеют дружить с MS AD и применять политики прохождения трафика для пользователей и групп. Но вот интегрируются все по-разному. Кто-то просит поставить агента на контролеры домена, кто-то обходится без агентов. Кто-то захочет агента для десктопа, кто-то попросит ввести логин-пароль в браузере, кто-то всего по чуть-чуть и в разных конфигурациях. Совет: пилот и решение кейсов на местах. Универсальных решений нет. Свои проблемы и workaround есть у каждого решения NGFW.

- Какая схема работы (агенты, права доступа к AD)?

- С чем интегрируется AD/Radius/Tacacs+ и другие? Может у вас не только AD.

- Какие методы интеграции используются? Как реализованы? (агенты/права доступа, контроллеры домена, web портал/терминальные серверы)

12. IPS/IDS

Это мое любимое. Сколько случаев, купили IPS, поставили, три галочки настроили и живем с полным ощущением безопасности и защищенности. Чушь, бред, никуда не годится. IPS требует внимательной, вдумчивой настройки и обновлений каждый день, а то и чаще. Первый критерий при выборе – удобство интерфейса. Попросите показать интерфейс для настройки. Вам придется разбираться с сотнями и тысячи сигнатур, если вы в них не разберетесь, толку от IPS не будет. Если вам будет сложно отслеживать новые сигнатуры и не понятно от чего они защищают, то эффективность такой защиты будет минимальна. Вам ПРИДЕТСЯ разбираться с сигнатурами и их настройкой, конечно, если вы не хотите разбирать сотни логов, когда IPS заблокировал атаку на apache, летящую в сторону вашего IIS сервера. А такое сплошь и рядом. Кроме вас, никто не знает вашу инфраструктуру лучше. Про DETECT скажу лишь, что его должно быть минимальное количество. Во-первых, это сбережет ресурсы шлюза, во-вторых, сохранит вашу сеть в безопасности. Молотить трафик по всем сигнатурам, писать лог о детектировании, и в итоге пропускать атаку до сервера – самый глупый из возможных сценариев внедрения. Будьте умнее и регулярно проверяйте защищенность периметра.

- Какой объем базы сигнатур?

- Какая периодичность обновления? Скорость обновления и реакции на инциденты ИБ вендором. Есть примеры когда на самые критичные уязвимости вендор пишет сигнатуры месяцами и годами…

- Удобство администрирования. Как настраиваются правила фильтрации IPS?

- Наглядность детектирования и блокировки. Есть ли система уведомлений и отчетности?

13. Определение и фильтрация приложений

С приложениями вот какая штука, есть они у почти всех уважаемых игроков рынка NGFW. Вопрос скорее в том, а сколько приложений лично вам надо, это раз. Два – насколько качественно шлюз детектирует эти приложения и быстро их блокирует. Методы обхода в работе? Те же вирусы и боты, могут прикидываться скайпом, например. Как предлагаемое решение отработает такой сценарий? Опять же лучшее сравнение – это пилотный проект. Всю подноготную вы на себе ощутите сразу или не ощутите, все от решения зависит.

- Какое количество приложений в базе? Скорость увеличения базы?

- Какова детализация Рунета?

- Какая схема лицензирования web-фильтра и приложений?

- Есть ли блокировка скачивания по типам файлов? Какие форматы поддерживаются и распознаются?

- Базы собственные или партнерские по подписке?

14. Блокирование ботнет трафика

Если честно, все чаще вирусы превращаются в ботов. Мы в своей работе уже давно не видели отчетов после аудитов сети, в которых бы не было зарегистрировано бот-активности. Это значит, что в сети куча уже зараженных ПК, но про это никто не знает. Это и шифровальщики, и ПО для слежки, и банковские трояны, и куча еще всего… К чему это приводит? К печали в глазах админов и инженеров ИБ, руководства и владельцев бизнеса. Как бороться и что делать, чтобы не приуныть? Детектировать и блокировать бот трафик в сети на всех уровнях и сразу лечить зараженные машины. Проведите пилот и проверьте все выше сказанное.

- Какие методы детектирования и блокировки бот-зараженных машин используются?

- Какая схема лицензирования защиты от ботов?

- Производительность при включении инспекции на бот-трафик?

15. Обнаружение утечек информации

DLP. Некоторые NGFW решения предлагают данный функционал. Штука полезная, хотя часто от полноценное решения DLP отстает в плане функционала и возможностей. Но как дополнительная система или модуль с интеграцией к основному решению DLP может оказаться очень полезным. Мысль простая, если у вас уже есть DLP, уточните можно ли интегрировать NGFW с вашей DLP системой, если DLP – нет, тогда лучше возьмите NGFW с DLP функционалом, пригодится.

- Какие протоколы анализирует?

- Какие методы детектирования конфиденциальных данных используются?

- Как система определяет шифрования данных?

16. Удалённый доступ (VPN/SSL)

Задайте себе и вендору вопросы о возможных вариантах подключения удалённых пользователей. Какие технологи есть, какие сценарии внедрения, нюансы в работе? Попросите демонстрацию, посмотрите на все это глазами пользователя? Будет ли им удобно пользоваться выбранным решением. А еще лучше привлеките фокус группу к тестированию на этапе пилотного проекта.

- SSL VPN

- GOST SSL VPN

- IPSec VPN

- Поддержка 2-х факторной аутентификации (SMS, Сертификат, Токен)

17. Поддержка мобильных устройств

Если вы хотите обеспечить доступ мобильных сотрудников, решите с каких устройств они будут подключаться. Не все ОС могут быть в списке поддерживаемых, не на все девайсы могут быть приложения.

- iOS

- Android

- Windows

- Другие

18. ГОСТ VPN

Если вам нужен ГОСТ VPN, скорее всего вы купите российское решение, но есть импортные поставщики сертифицированного ГОСТ VPN. Основная проблема с ГОСТ шифрованием – производительность. А еще есть проблемы с централизованным управлением, отчетностью и траблшутом таких решений. Генерацией ключей не реже 1 раз в 6 месяцев и много еще чего. Только пилот покажет всю красоту и многогранность данной задачи. Тестируйте. И попросите в тест как минимум один кластер в центр и два удаленных устройства для офисов. Точку-точку вам соберут за 5 минут, нет сомнений. А вот схему посложнее уже будет трудно показать красиво/ У некоторых производителей можно докупить сертификаты и образы ОС и сделать сертифицированным решение, купленное много лет назад. Часто это удобно.

- Удобство администрирования. Централизованное или распределенное?

- Производительность гост-шифрования? Какая максимальная пропускная способность канала гост VPN?

- Стоимость сертифицированной версии ПО? Как приобретается?

- Какие возможны сценарии внедрения и закупки?

19. Защита от спама и проверка SMTP трафика

Почта – номер 1 среди каналов заражения и передачи зловредов. Но выключить ее совсем никто не может, значит надо защищаться и разбираться с тем, что и от кого к нам летит в почтовый сервер. Тут только тестирование покажет вам объективную картину. У многих NGFW решений защита почты вынесена в отдельный продукт, кто-то совмещает все на одном устройстве. Функционал тоже отличается. Так что только тест даст вам полную картину.

- Какие механизмы проверки от СПАМ используются?

- Своя база или интеграция с партнерами?

- Есть ли функция SMTP Relay\MTA?

- Производится ли проверка вложений и архивов?

20. Песочница — блокировка 0-day атак

Почти все современные NGFW решения обзавелись песочницами. Кто-то их купил, кто-то разработал сам. На самом деле, тут идет самая интересная борьба. Не буду грузить деталями, тест и еще раз тест. На пальцах объяснить CPU-level детектирование ROP будет сложно, а многим это даже и не нужно. Так что берем шлюз с песочницей от разных производителей и тестируем, сравнив результаты, вы быстро все поймете сами, без умных слов и маркетинговых названий технологий. Помните, хакеры умные ребята, как обходить песочницы они давно придумали…

- Используется ли Облако как сервис?

- Возможно ли использование аппаратных модулей?

- Какие методы эмуляции и детектирования используются?

- Как осуществляется защита от детектирования и обхода песочницы?

21. Кластер/отказоустойчивость

Опять же, лучше тестируйте. Кластер есть у всех уважающий себя производителей. Но реализация у всех разная, у каждого могут быть свои причуды. Как бы коса на камень не нашла. Из бонусов, некоторые вендоры «с колес» на кластер дают хорошую скидку.

- Какие существуют режимы кластера? (Active/Standby и\или Active/Passive и\или Active/Active)

- Режим переключения при сбоях. Что будет происходить с трафиком?

- Как осуществить изменение режима работы кластера в процессе работы?

- Поддерживается ли VRRP?

22. Поддержка динамической маршрутизации

Последний чисто технический критерий. Посмотрите на свою инфраструктуру и оцените все особенности реализации маршрутизации внутри периметра. Постарайтесь понять, что вам нужно от шлюза NGFW, но не превращайте его в маршрутизатор ядра. Защита трафика и маршрутизация – все же разные задачи и лучше их не смешивать.

- BGP

- OSPF

- RIP

- ISIS

- поддержка IPv6

23. Какие технологии используются для VPN, NAT, Dynamic Routing, ISP redundancy?

Это и к вопросу об архитектурных особенностях, и прозрачности работы технологий, и их траблшуту. Отдельно стоит уточнить логику работы политик и обработки правил при прохождении трафика. Порой тут могут появляться удивительные вещи.

24. Централизованное управление

Без этого сейчас никуда. Помните, вы выбираете решение, с которым вам жить и каждый день работать. Если оно неудобное, непонятное, медленное, плохо поддерживаемое, вы проклянете тот день, когда его выбрали. Про безопасность тут даже речи не идет. Решение должно быть понятное, с хорошими логами для траблшута, с централизованным управлением всеми шлюзами и хорошей системой отчетности.

- Есть ли ограничения по количеству шлюзов и какие?

- Какая процедура добавление новых шлюзов в центр управления?

- Существует ли и поддерживается распределенная модель управления?

- Поддерживается ли много-доменная модель управления?

- Какой интерфейс управления?

25. Наличие системы отчетности и логирования

Если вы не читаете логи ваших систем безопасности, то это значит они не работают. Безопасность – это процесс, он требует внимания и реакции людей на местах. Если логи читать неудобно, нет корреляций, нет системы уведомлений по почте – это плохая система. Толку от нее будет немного. И это слабая сторона всех вендоров в NGFW. Ситуация у всех разная, у кого-то лучше, у кого-то хуже, у кого-то отчетности нет совсем. Но даже у тех, кто считается лидером в данном аспекте, есть пробелы и не все отчеты вы сможете построить легко и не принужденно.

- Своя система или сторонние продукты?

- Интеграция с SIEM. С какими и как?

- Если используется внешняя система отчетов (3d-party), то сколько стоит и как лицензируется?

26. Реальная производительность оборудования и VM шлюзов

Еще раз — все врут. Увы, но это правда. Не верьте даташитам и тем мега-гига-тера битам, которые в них. Это почти всегда синтетика, не имеющая отношения к реальной жизни. Только тестирование в вашей среде покажет правильность вашего выбора и модели. Помните, скупой платит дважды (многократно). Если не хватает бюджета на нужную модель, либо торгуйтесь с вендором, либо купите другого вендора с функционалом по проще, но с большей производительностью железа. Купить систему и отключить все фичи защиты – худший из всех вариантов. Зачем вам еще один роутер за такие деньги?

- Методы тестирования и результаты?

- Отличие маркетинговых данных и реальных в жизни?

27. Какая базовая операционная система у решения?

Порой это важно в архитектурном плане. Лучше если у вендора своя ОС, хуже если всячески переделанные на коленке линуксы, bsd и прочее.

28. Стоимость годового владения

Сейчас все переходят на систему ежегодных платежей. Почти все функциональные модули у всех производителей продлеваются по подписке. Антивирус, URL фильтрация, контроль приложений, IPS и т.д. все требует обновления сигнатур, это ежедневная работа большего числа людей и искусственного интеллекта, эта работа должна оплачиваться, тут все честно. Вот стоимость у всех разная. Чтобы через год не округлиться глазами, спросите стоимость ежегодных платежей на этапе выбора и до покупки. Берегите зрение.

- Что будет, если не получать продление?

- Есть ли годовые платежи и подписки?

- Что входит в продление?

29. Наличие инженеров и партнерской сети РФ

Это как и с поддержкой, будет сильным подспорьем на этапе внедрения (если вы его не заказываете отдельно) и на этапе эксплуатации. Баги есть у всех. Вопрос как быстро вы будете находить решение возникающих проблем и будете вы это делать в одиночку или с командой профессионалов. Плюс решите, кто внутри вашей организации будет администрировать работу NGFW шлюзов. Оцените распространённость сертифицированных инженеров на рынке, сколько они стоят. А то получится, как с OpenSource. Все вроде бы бесплатно, но сотрудники стоят космических денег, и заменить их некем.

- Наличие большого числа сертифицированных инженеров в РФ.

- Какой Demo-фонд оборудования у партнеров?

- Какое количество партнеров в РФ?

Заключение

Во-первых, спасибо что дочитали. Надеюсь, статья полезна и обратила ваше внимание на темы, которые вам, возможно, не были очевидны. Истина рождается в споре, поэтому если вы с чем-то не согласны, то оставляйте комментарии. Мы в первую очередь за объективность.

Во-вторых, я старательно избегал упоминания вендоров, так как главное, чтобы вы решили для себя сами, какая у вас задача и нашли решение именно для нее, решение, наиболее полно отвечающее конкретно вашим запросам и целям. Тогда все будут довольны.

А если у вас уже есть системы безопасности и инспектирования трафика, проверьте их работу и эффективность, как это описано в нашей предыдущей статье.

Комментарии (7)

imbasoft

22.03.2017 18:00Интересная статья, но складывается ощущение что намешано все в одну кучу, а критерии сравнения выбраны из всех существующих железок. Сложно представить ГОСТ VPN + DLP в одном флаконе, ибо нафига? Поэтому было бы более корректно убрать NGWF из названия а говорить о просто о выборе устройств сетевой безопасности. В остальном практически все правда.

Хотел бы поделиться собственным опытом внедрения IPS.

В реальности ожидания и возможности существующих IPS разнятся как небо и земля.

Заказчики воспринимают IPS как некий сетевой антивирус, который поставил забыл, а он тебе хакеров гоняет, но это далеко не так, с IPS-сом нужно реально постоянно возится более того, существующие системы ловят довольно мало атак,

На пилоте (для себя) проводил следующий тест. Взял железку за несколько десятков килобаксов (импортную с сертификатом ФСТЭК) и подключил ее в разрыв между компом-жертвой и остальной сетью. Обновил сигнатуры и все их активировал. На жертве поставил Windows XP без обновлений + Damn Vulnerable Web App + WireShark (для того, чтобы смотреть что получится), дальше были следующие тесты

1. ARP poioning жертвы — атака прошла

2. SQL-inj и другие типовые атаки DVWA — все атаки прошли

3. TCP Syn flood (атака прошла)

4. HTTP Slow lories (атака прошла)

5. metasplote MS08_067 эксплойт (атака не прошла).

В результате тестов обнаружились следующие ложные срабатывания:

1. Авторизация с жертвы в домне проходила только с 6 раза

2. Печать на сетевых принтерах стала полностью невозможной.

Наверно, железку и правила можно было запилить так, чтоб все было хорошо, но этим надо заниматься и заниматься постоянно. Для небольших компаний более предпочтительными будет качественный аутсорс подобных услуг нежели покупка девайса. Для тех кто хочет все сам к каждой такой железке нужно будет брать на работу инженера.

Мы же для себя решили отказать от коммерческих IPS в пользу open source. Ведь если и с тем и с другим надо одинаково возится то зачем тогда отдавать килобаксы?

MBZimin

22.03.2017 18:51imbasoft спасибо за комментарий

Постараюсь прокомментировать и пояснить ход моих мыслей

Интересная статья, но складывается ощущение что намешано все в одну кучу, а критерии сравнения выбраны из всех существующих железок. Сложно представить ГОСТ VPN + DLP в одном флаконе, ибо нафига? Поэтому было бы более корректно убрать NGWF из названия а говорить о просто о выборе устройств сетевой безопасности. В остальном практически все правда.

Да, согласен. ГОСТ VPN + DLP редкая экзотика, хотя встречаются такие инсталляции, соорудить можно.) Суть в другом, что если нужен ГОСТ VPN, скорее всего это будут одни решения, если нужна DLP на борту или интеграция с существующей DLP системы, то тут уже будут другие решения и вендора. Основная цель статьи, составить максимально исчерпывающие критерии(вопросы для подумать), чтобы конечный заказчик смог сформулировать свои желания и требования к системы и обратил бы свое внимание на тонкие места, которые часто не очевидны.

По второй части комментария про IPS, готов подписаться под каждым словом. Многие думают, вернее их маркетинговым булшитом заставляют так думать, что поставил IPS, обновил и в полной безопасности. Это не так.

Заказчики воспринимают IPS как некий сетевой антивирус, который поставил забыл, а он тебе хакеров гоняет, но это далеко не так, с IPS-сом нужно реально постоянно возится более того, существующие системы ловят довольно мало атак,

Абсолютная правда. IPS надо заниматься, понимать где какие сервисы, отчего их надо защищать, а какие сигнатуры надо просто выключить. Пример, если у вас нет Citrix, то смысл проверять трафик сигнатурами для защиты атак через уязвимость в Citrix.

1. ARP poioning жертвы — атака прошла

2. SQL-inj и другие типовые атаки DVWA — все атаки прошли

3. TCP Syn flood (атака прошла)

4. HTTP Slow lories (атака прошла)

5. metasplote MS08_067 эксплойт (атака не прошла).

Это прекрасный пример. Спасибо. Всё так и есть. Почти все эти сигнатуры в большинстве NGFW выключены по умолчанию или в DETECT режиме работают.

Тут на хабре мы писали, как проверить свой FW. И к нам реально пришли люди с вопросами, мол у нас стоит СР, а проверка в лучшем случае показывает защищенность по 2 параметрам. Потратили килобаксы, а защиты как бы нет. Ровно потому, что партнер им не помог и не объяснил, как эту систему настроить, чтобы она реально защищала, а не просто пропускала через себя трафик. Есть отдельная история, когда заказчик покупает часть функционала, и даже ее не активирует, хотя исправно платит годовые продления(((

Тут повторюсь, очень важно иметь понятный и наглядный интерфейс при работе с IPS политиками и сигнатурами. Иначе это адовая работа по правильной и эффективной настройке безопасности.

Мы же для себя решили отказать от коммерческих IPS в пользу open source. Ведь если и с тем и с другим надо одинаково возится то зачем тогда отдавать килобаксы?

С уважением отношусь к вашему решению, но хотел бы высказать личное мнение про такой подход.

open source может быть хорош, при наличие гипер-экспертизы, умении писать свои сигнатуры, и наличие ресурсов и времени для поддержки и настройке-обновлении. Все-таки вендоры предлагающие свои коммерческие продукты имеют тысячные штаты программистов, инженеров плюс ИИ, машинное обучение и тучу технологий, которые изо дня в день находят дыры, пишут сигнатуры и т.д.

Своими силами повторить нечто подобно очень сложно. А большинству конечных потребителей просто не под силу, да и не оправданно это, если честно.

Одно дело правильно настроить существующие сигнатуры и прописать грамотно политики, а другое дело заниматься разработкой и допилкой всей собственной СОВ.

epicf4il

Сертификация в РФ и NGFW — это несколько не взаимосвязанные вещи и такое лучше пояснять. Сертифицируется отдельный «функционал», в основном это функционал МЭ, СОВ и Криптография.

Не каждая компания может позволить себе проверять каждую железку в рамках пилотных проектов, учитывая, что во многих случаях пилотный проект такой железки фактически полноценное внедрение. Да и пилотный проект не всегда даст «честный» результат — не любая компания решится пропускать весь свой трафик через тестовый агрегат, а без всего трафика «честного» результата по производительности вы не получите.

Не совсем прослеживается связь между территориальным нахождением техподдержки и качеством ее обслуживания (за исключением выездов ественно). Или акцент идет на знание английского языка у обладателя нового продукта?

А можете привести примеры уже санкционных NGFW?

Очень странный критерий конечно, но да ладно. Вашими бы устами да года полтора-два назад, когда ngfw уже были, а для дешифрации рекомендовали использовать отдельные аппаратные платформы. Как вы и сказали, тонкостей хватает и в большинстве случаев, по итогу, дешифрацию необходимо делать только для части специфического трафика.

Вот как нигде не могу с вами не согласится. Но к середине статьи уже складывается впечатление, что все решается только через пилот)

Рядовому заказчику, честного и однозначного ответа на столь абстрактный вопрос, к сожалению, не получить. Все врут.

Разве, в основном, это не функционал IPS и, от части, url фильтрации?

У нас сейчас кто то делает ngfw? Прям вот ngfw? Помню, года полтора назад задавал подобный вопрос одному из именитых российских производителей криптошлюзов — там ближайшие лет 5 не планировалось ничего)

MBZimin

Все верно, но этот функционал на конкретной модели сертифицируется конкретного производителя. Приведу пример, выходит у производителя новая модель, ее не будет с сертификате ФСТЭК. А ведь ее могут продать, а уже потом окажется, что сертифицированное решение на ней не реализовать. Придется ждать новый сертификат.

Это чистая правда. В основном, по этой причине и была написана статья. Чтобы можно было сперва определиться с задачей и критериями, отобрать 1-2 решения и провести тест. Можно и без теста купить, но тогда вы полностью полагаетесь на честность, квалификацию и компетентность партнера и вендора. И в случае проблем, потом винить себя, партнера, вендора. Часто это приводит к неоправданной критике вендора. Приведу пример, партнер халатно сделал сайзинг(подбор модели по требованиям) или же заказчик решил уменьшить расходы и купил модель из младшей серии или указал меньшие требования, чем есть на самом деле. В итоге, решение под нагрузкой тормозит и плохо работает. Часто в таких ситуациях винят вендора, вроде, как у них медленное решение и непроизводительное. По факту, это будет неверное утверждение.

Если вернуться к пилоту, часто достаточно весь трафик запустить на оборудование через SPAN порт. Это не 100% чистый тест, но достаточный для первичной оценки.

Еще один стоп-фактор, сроки выполнения работ по подготовки пилота. Мы можем наши решения за часы настроить в простых случаях и день-два в тяжелых. Но порой к заказчику приходят люди и на месте учаться настройке, тратя на внедрение недели. Этот опыт многих отпугивает от пилота.

Да, части народонаселения РФ, особенно в регионах, не всегда комфортно общаться на английском. Во-вторых, если в РФ инженеров нет, то почти не приходится рассчитывать на поддержку в особо тяжелых случаях, в виде волшебных пинков инженеров ТП заграницей. А такая помощь, порой, очень востребована.

Все-таки, мы emerging market, и часто на уровне ТП это можно ощутить.

В данном пункте, я писал про компании, кто попал в санкционный список, и закупки оборудования из Европы и США для них стали проблемой.

В компании из списка поставить Cisco или Palo Alto, на пример, будет сложностью (решаемой\нерешаемой вопрос отдельный)

Тут вопрос не в наличие данного функционала, Вы правы, он есть сейчас у всех. А в тонкостях настройки, работы и производительности решения, после активации данной фичи. Плюс сертификаты, рано или поздно, придется перевыпускать, а значит их надо менять и не пропустить этот момент. В общем, нюансы и детали…

Тут мы часто сталкиваемся с индивидуальными особенностями заказчиков. Кто-то принципиально не хочет ставить агентов (ни на контроллеры AD, ни на ПК пользователей), а в некоторых решениях это мешает нормальной работе аутентификации пользователей. Или заказчика смущают требуемые права доступа (типа domain admin) для настройки и работы решения.

Чтобы не писать справочник по работе всех решений, я и предлагаю выбрать 1-2 решения и в рамках пилота понять особенности работы данной фичи у конкурентных решений. Можно и без пилота обойтись, задать вопросы специалистам и получить полный ответ с уточнением всех сценариев и особенностей работы аутентификации между шлюзом и AD.

Можно протестировать и за месяц примерно понять. Хотя бы определить тех, кто врет)) и перестать им верить))

Всё это, можно сказать, звенья одной цепи, но в часто anti-bot выделяют в отдельный функциональный модуль. Хотя, конечно, IPS и, от части, url фильтрации дополняют этот функционал.

Соглашусь с Вами. Действительно отечественных производителей к полноценным решениям NGFW отнести нельзя. Поправлюсь:

18. ГОСТ VPN. Если вам нужен ГОСТ VPN, скорее всего вы купите российское каналообразующее решение с поддержкой ГОСТ VPN))

Я, искренне, не хочу затевать спор про Statefull Inspection и пакетные фильтры))

MBZimin

epicf4il Спасибо за интересный комментарий.