Изображение: Manuel Iglesias, Flickr

Беспроводные сети являются неотъемлемой частью корпоративной инфраструктуры большинства современных компаний. Использование WiFi позволяет разворачивать сети без прокладки кабеля, а также обеспечивает сотрудников мобильностью – подключение возможно из любой точки офиса с целого ряда устройств. Определенное значение имеет и удобство клиентов компании, которым, например, необходимо использование высокоскоростного доступа в Интернет. Развернутая беспроводная сеть позволяет сделать это быстро и комфортно.

Однако небезопасное использование или администрирование беспроводных сетей внутри организации влечет за собой серьезные угрозы. В случае успешной реализации подобных атак на корпоративный Wi-Fi злоумышленники имеют возможность перехватывать чувствительные данные, атаковать пользователей беспроводной сети, а также получить доступ к внутренним ресурсам компании.

Разбор атаки: из гостевой сети в корпоративную

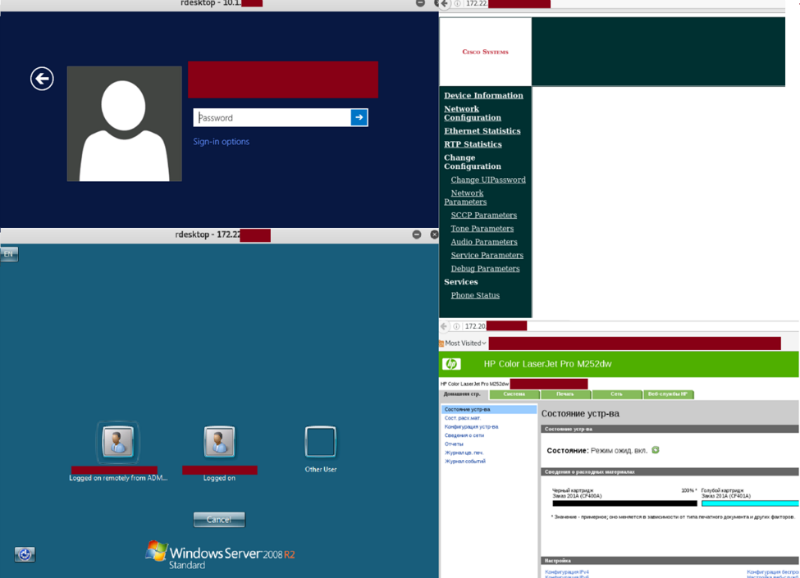

Получить ключ доступа к гостевому WiFi в большинстве организаций достаточно просто. Это обычная практика, удобство клиентов или посетителей – важный аспект бизнеса, но такое удобство зачастую создается в ущерб безопасности. Как показывает опыт работ по анализу защищенности, во многих случаях после подключения к гостевой сети может быть получен доступ к другим сетевым сегментам, в том числе к ресурсам ЛВС. Некоторые системы, к которым удавалось получить доступ из гостевой беспроводной сети организаций, представлены на рисунке Рисунок 1.

Рисунок 1. Доступ к ряду ресурсов ЛВС из гостевой беспроводной сети

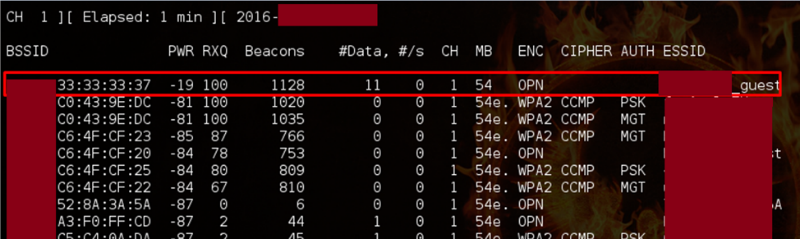

Интересен тот факт, что сотрудники компаний сами регулярно используют гостевую сеть, не подозревая, что это небезопасно. Для гостевой сети не всегда используются механизмы шифрования. А если при этом точка доступа не изолирует пользователей между собой, то злоумышленник, получивший доступ к гостевой сети, может атаковать сотрудников компании, прослушивать их трафик и перехватывать чувствительную информацию, в том числе учетные данные для доступа к различным системам. Нарушитель может также сочетать данный недостаток с использованием поддельной точки доступа.

Рисунок 2. Отсутствие механизмов шифрования для гостевой сети

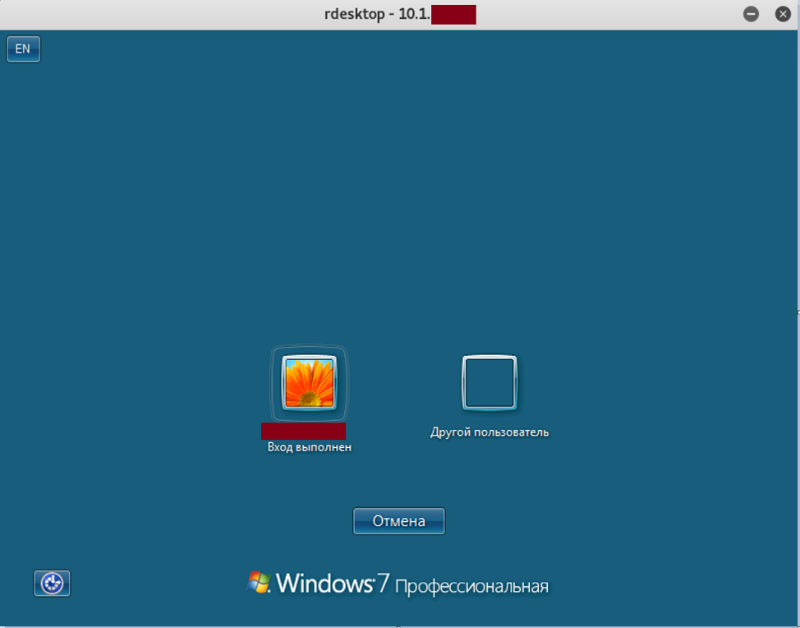

Рисунок 3. Доступ к рабочей станции сотрудника

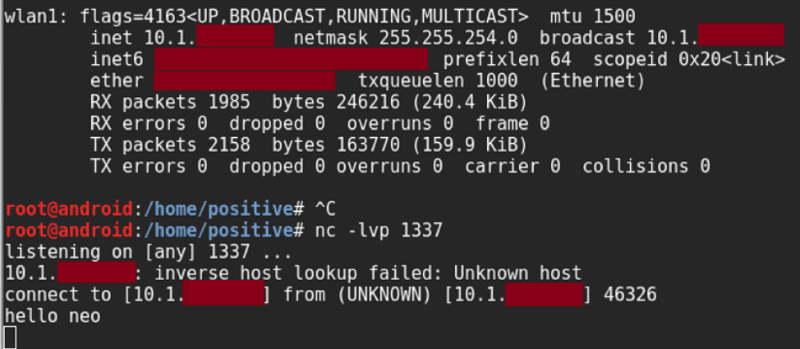

Рисунок 4. Демонстрация возможности прямого обмена информации между клиентами гостевой корпоративной сети

Для повышения безопасности гостевой сети необходимо использовать режим изоляции пользователей точки доступа, запрет на использование гостевой сети сотрудниками компании, а также надежные механизмы шифрования (WPA2).

Где узнать о других атаках

Успешный взлом Wi-Fi позволяет не только перехватывать чувствительную информацию, атаковать других пользователей беспроводной сети, но и развивать атаку для получения доступа к внутренним ресурсам компании.

Выше мы рассмотрели лишь один пример возможной атаки на корпоративный WiFi, но их гораздо больше — Организация поддельных точек доступа, выход из гостевой Wi-Fi-сети в корпоративную, или эксплуатация уязвимостей небезопасных протоколов аутентификации и т.д.

В четверг, 30 марта в 14:00 в ходе бесплатного вебинара аналитик отдела аналитики информационной безопасности Positive Technologies Дмитрий Каталков разберет несколько показательных сценариев атак на корпоративный WiFi, которые встречались в 2016 году.

Участие в вебинаре бесплатное. Ссылка для регистрации www.ptsecurity.com/ru-ru/research/webinar/194213/

Комментарии (22)

simonsson

30.03.2017 11:56+1Возможно, не очень удачный пример. Снифферить трафик в open сети это всё-таки не совсем взлом Wi-Fi (доступ открыт, трафик не шифруется).

Использование гостевого Wi-Fi сотрудниками для работы… Ну, тоже довольно редкий случай. Админ, который смог настроить captive portal для гостей обычно может осилить wpa2-enterprise для сотрудников (не говоря о psk).

У вендоров корпоративного wifi часто есть встроенная защита от описанных атак (rogue detection, arp spoofing protection, peer-to-peer blocking).

Charly80

30.03.2017 13:09У меня дома WiFi открыт для всех. Мне не жалко.

JerleShannara

30.03.2017 14:42О, а подскажите адресок, надо картон повбивать чутка. Ну и центральный процессор скачать.

Germanets

30.03.2017 15:21Да ладно вам, придётся ещё в каком подъезде на лестничной площадке со смартфоном сидеть… То ли дело — среди ещё нескольких сотен посетителей в удобном торговом центре или кафе, часть из которых и сейчас раздают вайфай без всяких паролей…

JerleShannara

30.03.2017 15:31Да зачем, банка нескафе + alfa networks wifi на реалтеке и я комфортно сижу в 200-500 метрах от вашей точки доступа и ломаю пинтахон с фесепе.

InteractiveTechnology

31.03.2017 17:44Ох уж эти мифы. Банку нескафе и направленную внешнею антенну для его роутера вы тоже прикрутите? Сигнал то вы передадите со своей антенны и он несомненно дойдёт, а принимать как будете?

lenz1986

01.04.2017 23:50Чувствительность антенны тоже будет повыше, не супер сильно но все равно выше. У самого alfa AWUS-036 и с направленной антенной получалось подключится к сильно удаленному роутеру, только за счет повышенной чувствительности антенны. Ну и плюс в целом уровень сигнала и количество доступных сетей было на порядок выше. Плюс если уж я дальний роутер вижу то соответственно значит уровень сигнала от него все таки хороший.

InteractiveTechnology

02.04.2017 00:18Что видите то это понятно, но обмениваться информацией нормально не сможете. Потеря пакетов обеспечена, а те, что и дойдут будут с нереальной задержкой. Так же это всё в идеальных условиях местности, если речь про 2.4ГГц, то в городе вообще без шансов, если речь за 5ГГц, то есть ещё вероятность.

JerleShannara

02.04.2017 00:48Новая Москва, alfa, банка нескафе, дачный участок. Точка находится в 500 метрах. 11 мегабит устойчивого соединения на 2.4ггц. Что я сделал не так?

InteractiveTechnology

02.04.2017 01:01Я не экстрасенс, спектроанализатор в помощь. Видимо, что ваш канал чист, нет помех. А так же точка к которой подключаетесь светит направленно и его азимут не далеко от вашего положения, либо это оборудование другого класса убиквити, микротик и т.п.

JerleShannara

02.04.2017 03:41Конкретный мусор модели DIR-300. Стояла фиг знает как, канал был подзасран ещё какими-то точками. Просто вы не учли, если антенну сделать криво, то толку от банки нескафе нету и она миф. А вот если взять нормальный кабель, нормально посчитать где сверлить и т.д., то получается такая неплохо направленная антенна (из той же самой банки).

rstar

03.04.2017 09:48С выходом в Интернет, конечно же? Не боитесь себя подставить, если не Вас, а через Вас кого-нибудь ломать будут? Ну вдруг?

MikeBooker

30.03.2017 21:01+1Очень слабая статья в плане маркетинга/рекламы/пиара, а о технической стороне вообще «нет слов».

Вся суть в последних 2-х абзацах, а остальное — очень уж убого, особенно иллюстрации

andrey_aksamentov

31.03.2017 04:14По моему все просто.

Для сотрудников компании использовать фильтрацию по MAC адресам. Для гостей подключить отдельного провайдера Интернет.

Germanets

31.03.2017 09:32Фильтрация по MAC — бесполезно, он спокойно меняется при желании на тот, что есть у сотрудника.

Для гостей подключить отдельного провайдера Интернет

— тоже куча заморочек на пустом месте — вместе с отдельным провайдером ещё и кусок сети тянуть отдельный, который не пересекается с основной сетью? я уже не говорю о формальностях с ещё одним договором для юрлица.

andrey_aksamentov

03.04.2017 07:34Но подобрать пароль и MAC адрес с уже занятым IP адресом, сложнее чем только пароль.

Несколько провайдеров не редкость, в том числе для гостевых сетей. Давать гостевой доступ к основной рабочей сети уже кощунство. Если можно иметь несколько внутренних сетей и дублировать информацию по уровням доступа.

BillGeitshere

03.04.2017 09:48Не вижу проблем с гостевых Wi-Fi cетях с использованием пароля и шифрования WPA-PSK-2 По умолчанию большинство сетей имеют шифрованную связь.

А что касается скринов вижу что принтера доступны и RDP. Если админ умный он заранее зарубит на корню гостевые подключения.А так же сделает пароли на админку.

Статья неплохая но очень краткая. Я бы не против ознакомиться с более обширными данными.А на примере виду только скриншоты а не разбор полетов как кто атакуе итд.

lenz1986

Это все замечательно, но в нашей стране к сожалению большинство WIFI сетей используют простые примитивные 8-значные пароли, которые на кластере из видеокарт перебираются достаточно быстро. А с учетом того что все это сейчас выложено в свободный доступ то сделать это может кто угодно. Сам ради спортивного интереса тестировал порядка 10 WIFI сетей, к 6 пароль подбирался от 5 до 15 минут.

strelokr

эти времена давно прошли. Сейчас даже самый дешевый тплинк по умолчанию ставит wpa2 и достаточно сложный пароль. Пока не было своего инета решил одолжить у соседей. Не смотря на качественный словарь и кластер из видеокарт не помогло найти пароль. Проверка по цифровому паролю или номеру мобильного телефона проводится в первую очередь.

zxspectrum128k

Не согласен, зачастую пароли выставляются такие, чтобы их можно было без особого труда набрать на смартфоне, к тому же эти пароли никто не меняет. Потому как у какого нибудь инвестора или учредителя он уже вбит в ноуте/телефоне и приезжает он раз в пол года и ему не до этих Ваших паролей.

lenz1986

TP-link и прочие фирмы да ставят по умолчанию, но пользователю дико не удобно на всех устройствах вводить сложный пароль, и он чаще всего меняет его на что нибудь простое. Тут скорее не в устройстве дело, а в банальном человеческом факторе, а некоторые организации банально на информационную безопасность забивают и ставят цифровой пароль, причем роутер просто воткнут в общую сеть напрямую.

navion

У Ruckus очень удобная приблуда для генерации длиннющих персональных PSK, другие вендоры тоже наверняка предлагают аналоги.