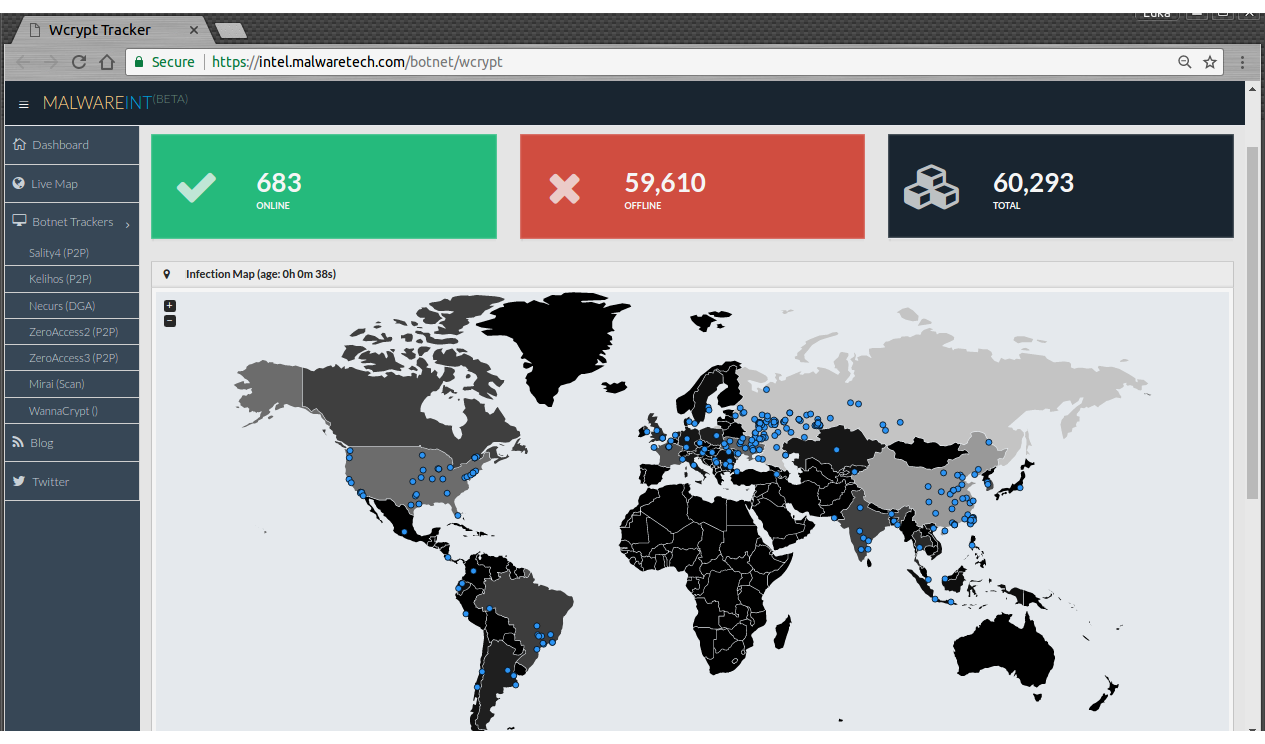

Более 60.000 компьютеров подверглись атаке и заражению вирусом-вымогателем Wana Decrypt0r. Авторы Wana Decrypt0r используют эксплоит ETERNALBLUE, созданный специалистами АНБ для уязвимости в SMBv1 (MS17-010) для доставки вредоносного кода на Windows системы. Вирус зашифровывает все файлы на компьютере и требует выкуп — 300 долларов США в биткоинах. На выплату дается три дня, потом сумма увеличивается вдвое.

Группа экспертов по кибербезопасности MalwareHunterTeam утверждает, что больше всех в результате атаки пострадали серверы на территории России и Тайваня. Под ударом оказались и другие страны: Великобритания, Испания, Италия, Германия, Португалия, Турция, Украина, Казахстан, Индонезия, Вьетнам, Япония и Филиппины.

Microsoft закрыла эту уязвимость в марте. Но, видимо, не все успели обновить свои системы. Карту заражений в реальном времени можно наблюдать здесь: https://intel.malwaretech.com/botnet/wcrypt

Защитные меры

В качестве средств защиты рекомендуется срочно обновить Windows системы (если вы этого еще по каким-то причинам не сделали), использовать средства обнаружения и блокирования атак — firewall и т.д.

Например это можно сделать с помощью следующих команд:

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=135 name="Block_TCP-135"netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=445 name="Block_TCP-445"Комментарии (48)

ValdikSS

12.05.2017 23:08+15

opanas

13.05.2017 18:47Более полное исследование (но на английском, правда) с практическими выводами.

https://www.peerlyst.com/posts/wannacry-no-more-ransomware-worm-ioc-s-tor-c2-and-technical-analysis-siem-rules-andrii-bezverkhyi

nick_volynkin

13.05.2017 07:25+2Команды в конце статьи переформатируйте, пожалуйста, как код:

``` код ```

А то сейчас там, например, автозамена кавычек на

«»происходит, вряд ли вы это имели в виду.

wych-elm

13.05.2017 21:10У меня при вставке в консоль кавычки заменились на <> ```name=<Block_TCP-135>```, но все сработало.

phcx

13.05.2017 09:12+1в англоязычных источниках пишут, что взломщики используют ограниченное множество bitcoin-адресов. как они определяют, кто заплатил, а кто — нет?

судя по blockchain.info (раз, два, три), умельцы обогатились, лол.

worldxaker

13.05.2017 09:23-3ходят слухи что всем уникальную сумму выстовляет. ну и так-же можно с авторами связаться, там специальная конопочка есть

questor

13.05.2017 11:03+9Распространение вируса-вымогателя WannaCrypt удалось приостановить, зарегистрировав домен iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com.

Специалист по безопасности, который ведет твиттер @MalwareTechBlog, обнаружил, что вирус зачем-то обращается к этому домену и решил зарегистрировать его, чтобы следить за активностью программы.

Как выяснилось потом, в коде вируса говорилось, что если обращение к этому домену успешно, то заражение следует прекратить; если нет, то продолжать. Сразу после регистрации домена, к нему пришли десятки тысяч запросов.

#WannaCry propagation payload contains previously unregistered domain, execution fails now that domain has been sinkholed pic.twitter.com/z2ClEnZAD2

— Darien Huss (@darienhuss) May 12, 2017

Как написал @MalwareTechBlog, когда он регистрировал домен, он не знал, что это приведет к замедлению распространения вируса.

I will confess that I was unaware registering the domain would stop the malware until after i registered it, so initially it was accidental.

— MalwareTech (@MalwareTechBlog) May 13, 2017

Чтобы снова начать заражения, злоумышленникам достаточно изменить несколько строчек кода, где упоминается домен iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com.

https://meduza.io/news/2017/05/13/rasprostranenie-virusa-vymogatelya-udalos-priostanovit-blagodarya-registratsii-domena-iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea-com

al5dy

13.05.2017 12:49-9Один я сижу на win без антивирусника и никогда не видел вирусов?

lightman

13.05.2017 13:53+13То что вы не видите вирусов, увы, не значит, что у вас их нет.

sumanai

13.05.2017 14:20+2Эта фраза относится и к антивирусам. Антивирус может писать «Вирусов нет» на завирусованной машине, если вирусы ему не знакомы или если троян сидит на уровне ядра ОС или выше.

al5dy

14.05.2017 13:28-1Ну, если бы я страдал параноидальным расстройством и пересмотрел фильмов аля «матрица» и «хакеры» или же попросту страдал херней как большинство комментаторов здесь — то да вирусы видел бы во всем :) 15 лет работы от 98 до 10 окон и ни одной заразы в глаза не видел. имхо — если у человека мозга нету, то и антивирусник не поможет.

al707

13.05.2017 14:31А Windows Defender у Вас, что отключен?

Germanets

13.05.2017 15:44Не знаю уж, как у al5dy на компьютере, но в оследние несколько лет у меня на всех личных компьютерах он отключен сразу после установки, просто потому, что он за предыдущий опыт использования имел свойство неслабо тормозить систему при проверках, блокировал кейгены и актииваторы и при этом ни разу не выдал ни одного дельного предупреждения.

Dmitry_4

13.05.2017 17:15Антивирус микрофост у родителей пропустил локер. Купил дрвеб, вроде поспокойнеет стало

al707

13.05.2017 17:34Да, отзывы о нем до прошлого лета были плохие, он, кстати, антивирусом формально и не был. Но по отзывам в 10 версии Windows всё поменялось, Defender стал полноценным антивирусом, уже предустановленным в системе с обновлением сигнатур и т. п., я например, от Каперского пока отказался в его пользу.

sens_boston

15.05.2017 06:19блокировал кейгены и актииваторы

А без воровства жить не пробовали?

al707

19.05.2017 23:28блокировал кейгены и актииваторы

Мда, даже не дочитал до этого момента, по диагонали потому что… Ощущение, что ты украл, наверное у товарищей способствует улучшению настроения, потенции и т. п… На самом деле не понимаю, сейчас красть нормальному человеку ничего не нужно (да так и всегда, наверное, было)

Кстати, братаны, не впадлу кому, кейгены для Blender, Gimp, Inkscape, ну дайте, что ли, так хочется попробовать…

xPomaHx

19.05.2017 14:06У меня отключен дефендер, брандмауер, юак, есть внешний ип работаю под админом, и не разу не ловил не 1 вируса с выхода вин 7, и не совсем понимаю почему заминусили чела, я согласен что если ты хоть чуть чуть шаришь как попадают вирусы то можно смело всё отключать.

sumanai

19.05.2017 21:24Может вы ещё и обновления не ставите? Последний штрих к портрету так сказать.

mikevmk

13.05.2017 13:59-2Я, конечно, сочувствую жертвам, осуждаю преступников и всё такое, но в целом я считаю это событие весьма положительным в долгосрочной перспективе, потому что когда обыватель, бизнесмен, чиновник выложит наконец из своего кармана деньги за то, что АНБ видите ли «эффективно» «боролась» с «терроризмом», он наконец поймёт о чём говорил Сноуден, сопоставит собственное положение, в том числе материальное, с приватностью, безоговорочной защитой данных и т.д.

А это, в свою очередь, может послужить толчком к подвижкам общественного мнения, особенно в США — родине АНБ, и в итоге может привести к новому цифровому законодательству, которое положит конец (или, по крайней мере, выведет за рамки закона) подобную деятельность по «защите» граждан.

Надеюсь это всем послужит уроком

turbanoff

13.05.2017 14:54+2Вы предлагаете запретить искать дыры в приложениях? Или я неправильно вас понял…

mikevmk

13.05.2017 16:03Мне кажется, что не лишены оснований опасения, что многие такие удачные дыры оставлены разработчиками по прямому указанию спецслужб

turbanoff

13.05.2017 16:52Это вряд ли. Зачем бы тогда они раскрывали детали уязвимости и выпускали исправления?

При чём там же не какая-то хитро спрятанная дырка. А обычный buffer overflow.

taumag

14.05.2017 14:12Так если известно об уязвимости, то будет подозрительно не выпустить обновление.

К тому же они могли хакнуть сервера M$ и добавлять дыры в исходники напрямую, либо найти человека в M$, который их добавит.

ElectroGuard

13.05.2017 15:53-3Интересно, чем криптует? Может быть имеет смысле запрещать крипторы без админских прав запускать? Слишком много использующих их малваря стало.

В эту 'волну' не попали, но 'подцепили' криптор по почте. Где-то года два назад.

ElectroGuard

13.05.2017 19:51+1Коментарии к минусам будут, или, традиционно, фига в кармане?

lostpassword

13.05.2017 20:09Я не голосовал, но полагаю, что у вас как-то слишком непонятно идея изложена.

Что такое "криптор"? По-вашему, все модификации шифровальщиков используют одну и ту же утилиту для шифрования?

Практика показывает, что нет: для зашифровывания файлов использовались и функции WinAPI (ну или что-то подобное), и свободно распространяемая утилита GPG, и самописные алгоритмы.

Что из перечисленного вы предлагаете "запретить запускать" и — самое интересное — как вы планируете определять в случае самописной реализации алгоритма, что она производит шифрование, а не какую-то другую легитимную операцию?

ElectroGuard

13.05.2017 20:16-1Часто, насколько я знаю, шифровка идёт 'обычными' шифровщиками — то есть крипторами. То есть — распознать сам шифровщик как малварь часто не представляется возможным потому, что шифровщик не является малварем. А вот 'обвязка' — является. В нашем случае было так: малварь (скрипт) выкачал локально 'обычный' шифровщик и им покриптовал документы. Так вот. Я предлагаю их эвристически распознавать (как те же инсталляторы) и запускать под админскими правами. Это бы тотально ограничило проблему.

lostpassword

13.05.2017 21:58Тут я с вами не соглашусь: на мой взгляд, это происходит не часто, а редко; в основной же массе криптовымогатели используют собственный исполняемый файл, уникальный для каждой атаки. Соответственно и запретить его нереально.

Запрет легитимных программ для осуществления шифрования может слегка улучшить ситуацию, но к тотальному решению проблемы, ИМХО, и близко не подведёт.

synedra

13.05.2017 20:13+1Минусы не мои, но рискну предположить, что «запрещать крипторы» на практике нереализуемо иначе как через «запрещать любой код не из вайт-листа, потому что хрен ты иначе поймёшь, шифрует он там чего или не шифрует». Ну и вообще на любую борьбу с криптографией на хабре традиционно реагируют нервно.

technik

13.05.2017 18:50Не понимаю, установленный антивирус Comodo Internet Security на Win 7 с заблокированными всеми портами и ручным прописанием доступа на программы в интернет достаточно?

lostpassword

13.05.2017 20:10Думаю, нет — если пользователь сам запустит полученный по почте или скачанный из Сети файл.

VitGun

13.05.2017 21:10Меня смущает фраза «для доставки вредоносного кода на Windows системы». Т.е. можно просто выйти в интернет со свежеустановленной Win 7 без мартовских апдейтов и получить шифровальщик на шару? Без регистрации и смс, без открытия письма от «контрагента», запуска исполняемых файлов, батников и прочего?

BenjaminB

13.05.2017 21:10-1Да это просто ужас какой то эти вымогатели повсюду, я даже не знаю что делать защиты не помогают, везде где смотрю мало толковых советов, но вот вчера наткнулся на как раз на пост на пирлист — правад на английском https://www.peerlyst.com/posts/the-world-is-under-attack-from-the-most-damaging-malware-ever-spreads-using-nsa-vulnerability-claus-cramon?trk=search_page_search_result — там обычно такое одни из первых выкладывают, так начал лазить, как раз и нашел пару дельных советов. Надо бизнес аккаунт от microsoft купить и сделать туда резервные копии, а так как историю файлов он запоминает автоматом, потом нет никакой проблемы вернуть файлы обратно.

Termux

13.05.2017 22:04Кашмарский проанализировал утечку и перечислил патчи, причём, это было

давольно-таки давно уже:

http://support.kaspersky.com/shadowbrokers

И список пропатченых уязвимостей довольно большой

Видимо, надо ожидать ещё модификаций шифровальщиков

семейства не только WannaCry WannaDecrypt0r Ransom:Win32.WannaCrypt EternalRomance

но и эксплуатирующие другие (следующие) уязвимости из списка АНБ

а потом дойдёт очередь и до iPhone/Android

uranik

14.05.2017 16:07Вообще ценовая политика у вирусопейсателей непонятная, опросил наших бухгалтеров, говорят за 300 баксов лучше уволятся, а если рублей 100-200 сделать то заплатить и забыть, все равно сами виноваты. В итоге они получается собрали скажем 300$*1000 богатеньких, а могли бы 1000000*100руб не напрягаясь.

dartraiden