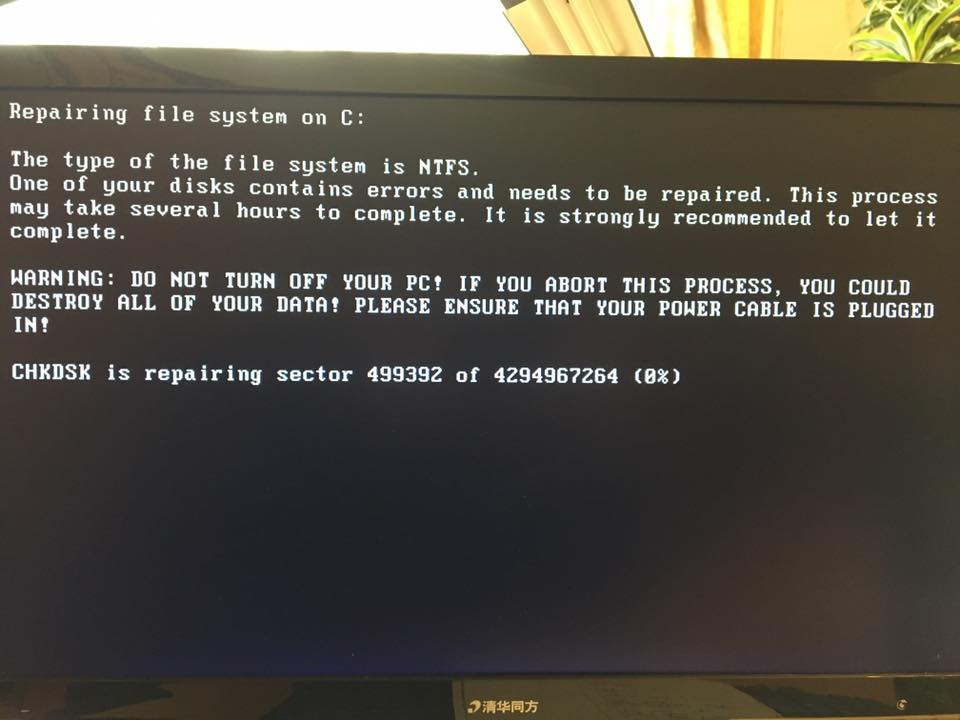

27 июня 2017 г. зарегистрирована масштабная хакерская атака на серверы и рабочие станции сетей крупных российских, украинских компаний, организаций по всему миру, перечень которых пополняется непрерывно и в соцсетях появляется все больше подобных фотографий:

Вирусом является модификация нашумевшего в 2016 году шифровальщика-вымогателя Petya.A/Petya.C. Распространяется новый вирус Petya.C несколькими способами:

- путем эксплуатации уязвимости в SMB MS17-010 (аналогично майскому Wanna Cry);

- путем направленной отправки вредоносного ПО по электронной почте

- использующаяся уязвимость для исполнения вредоносного кода: CVE-2017-0199

- использующаяся уязвимость для распространения и заражения: CVE-2017-0144, он же EternalBlue

При открытии пользователем вложенного в электронное письмо вредоносного ПО, замаскированного под документ (это могут быть файлы Order-20062017.doc (или другая дата), myguy.xls или модификации), компьютер обращается по адресу 84.200.16[.]242, загружая вредоносный файл Myguy.xls в корень диска С:\. После загрузки происходят следующие операции:

- открытие вредоносного файла с помощью утилиты С:\Windows\System32\mshta.exe;

- загрузка шифровальщика по адресу french-cooking[.]com;

- на компьютере появляются файлы: C:\Windows\perfc.dat, C:\myguy.xls.hta

- подключение зараженного компьютера к адресам 111.90.139[.]247, coffeeinoffice[.]xyz;

- распространение вируса по сети по портам TCP: 1024-1035, 135, 445 с помощью уязвимости CVE-2017-0144;

- заражение MBR (главной загрузочной записи Windows). В случае, если заражение MBR произошло успешно (для этого вирусу необходимо получить привилегии локального администратора, что позволяет реализовать известная уязвимость в SMB), компьютер выдает «синий экран смерти» Windows и перезагружается, при перезагрузке загружается шифровальщик и начинается шифрование всего жесткого диска, пользователю при этом отображается экран со стандартной процедурой по анализу жесткого диска в Windows в случае непредвиденного сбоя — Check Disk.

В случае, если вирусу не удается получить права локального администратора и заразить раздел MBR, он запускает утилиту шифрования файлов на диске, за исключением системной директории Windows, а также папок, содержащих файлы браузеров (в отличие от WannaCry, который сканировал систему и шифровал файлы определенных форматов), аналогично поведению старого вымогателя Mischa — данное поведение было замечено в лабораторных исследованиях, подавляющее большинство жертв подвергались полному шифрованию диска и блокированию доступа в систему после перезагрузки.

После перезагрузки пользователю отображается окно с требованием выплаты $300 в эквиваленте Bitcoin на кошелек 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX. На момент 23:30 на счет злоумышленникам уже перевели 3.277 BTC (заплатили 31 человек), по текущему курсу (на момент публикации 1 BTC эквивалентен $2409) это $7894.

Как защититься от шифрования данных?

Первым делом необходимо обновить сигнатуры антивирусного ПО на серверах и рабочих станциях (в случае наличия антивирусного ПО) — база сигнатур должна быть обновлена 27.06.2017 не ранее 20:00 (первые упоминания о добавлении Petya.C в базу сигнатур начали поступать в 19ч). Вот перечень вредоносных файлов и их хеш-значений:

- файл Order-20062017.doc, размер 6215 байт, SHA1: 101CC1CB56C407D5B9149F2C3B8523350D23BA84, MD5: 415FE69BF

- 32634CA98FA07633F4118E1, SHA256: FE2E5D0543B4C8769E401EC216D78A5A3547DFD426FD47E097DF04A5F7D6D206;

- файл myguy.xls, размер 13893 байт, SHA1: 736752744122A0B5EE4B95DDAD634DD225DC0F73, MD5: 0487382A4DAF8EB9660F1C67E30F8B25, EE29B9C01318A1E23836B949942DB14D4811246FDAE2F41DF9F0DCD922C63BC6;

- файл BCA9D6.exe, размер 275968 байт, SHA1: 9288FB8E96D419586FC8C595DD95353D48E8A060, MD5: A1D5895F85751DFE67D19CCCB51B051A, SHA256: 17DACEDB6F0379A65160D73C0AE3AA1F03465AE75CB6AE754C7DCB3017AF1FBD.

На уже зараженных системах указанные файлы располагаются в файловой системе в следующих папках:

- C:\Windows\perfc.dat

- C:\myguy.xls.hta

- %APPDATA%\10807.exe

В коде вредоносного ПО специалисты обнаружили интересную возможность защититься от Petya.C путем ручного создания файла C:\Windows\perfc.dll с помощью стандартного Блокнота.

Помимо обновления антивирусного ПО рекомендуем применить дополнительные меры защиты:

- Вручную осуществить блокировку запросов к ресурсам в сети Интернет (скобки возле точек вставлены, чтобы не было гиперссылок):

— 84.200.16[.]242

— 84.200.16[.]242/myguy.xls

— french-cooking[.]com/myguy.exe

— 111.90.139[.]247

— COFFEINOFFICE[.]XYZ

- Если в сети уже имеются зараженные рабочие станции или серверы необходимо отключить TCP-порты 1024-1035, 135 и 445.

- Если рабочая станция уже заражена и пользователь видит «синий экран смерти Windows», компьютер самостоятельно начинает перезагружаться с запуском утилиты Check Disk, необходимо срочно отключить его по питанию, в этом случае данные на жестком диске не будут зашифрованы.

- Установить обновление безопасности для Windows KB4013389 от 14 марта 2017 года (см. Microsoft Security Bulletin MS17-010). Скачать обновление можно по ссылке.

На компьютеры с устаревшими ОС Windows XP и Windows 2003 необходимо установить патчи безопасности вручную, скачав их по прямым ссылкам:

— Windows XP SP3

— Windows Server 2003 x86

— Windows Server 2003 x64

- Установить обновление безопасности для Microsoft Office. Скачать обновления для своей версии можно по ссылке.

- В случае невозможности установки обновлений безопасности отключить протокол SMB v1/v2/v3 на рабочих станциях и серверах в соответствии с инструкцией.

- В случае наличия средств защиты типа NGFW / NGTP / IPS настроить блокировку атак, эксплуатирующих EternalBlue (MS17-010)

Что делать по факту заражения?

Ни в коем случае не переводите деньги на счет злоумышленников, их электронная почта заблокирована, и вы в любом случае не сможете таким образом восстановить данные.

При заражении рабочей станции / сервера в сети необходимо принять соответствующие меры по устранению вредоносного ПО:

- Отключить зараженную машину от локальной сети;

- При заражении MBR в отдельных случаях удается восстановиться с помощью bootrec /RebuildBcd, bootrec /fixMbr, bootrec /fixboot;

- В случае отсутствия резервной копии сделать резервную копию зашифрованного диска (в случае появления дешифратора, данные можно будет восстановить. Надежду вселяет история с предыдущей крупномасштабной атакой на территории Украины вредоносного вымогательского ПО XData — создатель вируса опубликовал ключи шифрования через несколько дней после распространения вируса, оперативно появилось ПО для дешифрования данных);

- Загрузиться с загрузочного диска / флешки, установить систему, полностью отформатировав зашифрованный жесткий диск;

- Установить актуальные обновления безопасности Windows (обязательна установка KB4013389);

- Установить антивирусное ПО, обновить базу данных сигнатур;

- Восстановить данные из резервной копии (в случае наличия резервной копии незашифрованных данных, до заражения).

Данные с жестких дисков, зашифрованных старым вирусом Petya, восстанавливались следующим образом. Сам дешифратор для старой версии Petya был опубликован на Github. Дешифратора для новой версии Petya.C еще нет.

Обнаружение распространения вируса по сети

В ходе распространения по сети, предположительно, используется разновидность инструмента от Microsoft Windows Sysinternals — PsExec.

Существует SIGMA-правило для обнаружения использования PsExec, оно может быть автоматически сконвертировано в запрос Splunk и ElasticSearch:

title: PsExec tool execution on destination host

status: experimental

description: Detects PsExec service installation and execution events (service and Sysmon)

author: Thomas Patzke

reference: www.jpcert.or.jp/english/pub/sr/ir_research.html

logsource:

product: windows

detection:

service_installation:

EventID: 7045

ServiceName: 'PSEXESVC'

ServiceFileName: '*\PSEXESVC.exe'

service_execution:

EventID: 7036

ServiceName: 'PSEXESVC'

sysmon_processcreation:

EventID: 1

Image: '*\PSEXESVC.exe'

User: 'NT AUTHORITY\SYSTEM'

condition: service_installation or service_execution or sysmon_processcreation

falsepositives:

— unknown

level: low

Снова эпидемия?

Причиной широкого распространения вируса является невыполнение базовых необходимых мероприятий по защите от направленных атак подобного рода:

- своевременное обновление системного ПО;

- повышение осведомленности сотрудников в области ИБ и формирование принципов безопасной работы с электронной почтой.

Организационные мероприятия не могут обеспечить надежной и эффективной защиты от направленных атак и вымогательского ПО, поэтому требуется выполнение комплекса технических мероприятий, о которых мы рассказали в нашей предыдущей статье.

Автор: Евгений Бородулин, главный архитектор компании «Информзащита»

e.borodulin@infosec.ru

Комментарии (119)

Drag13

27.06.2017 20:20+10Причиной широкого распространения вируса является невыполнение базовых необходимых мероприятий по защите от направленных атак подобного рода:

своевременное обновление системного ПО;

А ничего что вирус проходит самую свежую 10ку, а Касперский сигнатуры добавил только что?

evil_random

27.06.2017 23:57Не верю я в эти байки.

Скорее всего свежая десятка была заражена каким-то образом до сегодняшнего дня и вирус просто спал. В другом топике говорят что программа МЕДОК могла принести с обновлением вирус. А она стоит почти в каждой бухгалтерии в Украине.

evil_random

28.06.2017 11:02+2Несите ваши аргументы, вместо минусов. Минусы мне ни о чём не говорят.

POS_troi

29.06.2017 07:48-2Да забейте, у людей с минусомётами нет аргументов, у них только есть кнопка "-" и завышенное ЧСВ :)

utor

27.06.2017 22:20странно, но все зараженные машины были с 7, вроде как обновленной

electronus

27.06.2017 22:47Пролазит через медок. Ну и обычным аттачментом. Тогда станет даже на суперобновленную систему

Tonkonozhenko

27.06.2017 22:35Интересно, почему оказалось так просто расшифровать? Почему не возьмут нормальный алгоритм, скажем AES-256 и не зашифруют им. Ну а ключ (случайный для каждой машины), зашифруют с помощью чего-нибудь асиметричного, типа RSA-2048? Шансов на расшифровку без оплаты — 0.

MrShoor

28.06.2017 03:53+9Так напишите свой шифровальщик. Покажите им, как надо!

Tonkonozhenko

28.06.2017 11:17Вот небольшой proof-of-concept:

https://gist.github.com/Tonkonozhenko/7d1ce5b9ab059e70826c64aa13b6ad25

dklm

27.06.2017 22:40+8Потеряль сегодня весь домен(ws2008r2+w7+xp), выжыли только тонкие клиенты на линуксе и сервера на линуксе.

Стоял каспер, стояли все обновления от микрософта по 20тое мая, развернуты политики APPLocker и Software restriction policy. печаль…

П.С.

делайте резервные копии, и периодически их проверяйте.

П.П.С.

Зашифровало только диски С.

lostpassword

27.06.2017 22:47+1Даже политика ограничения использования программ не спасла?!

Жесть…

Ghool

28.06.2017 00:05+2Политика ограничения использования программ по дефолту разрешает запуск из папки windows и ещё нескольких.

Всё зависит от того, как она была настроена…

Ghool

27.06.2017 23:59А smb1 был отключён?

dklm

28.06.2017 07:45smb1 не отклучал из за наличия пк с xp, а некоторое оборудование все еще работает на nt — а заменить ОС на этом оорудовании невозмжно.

red75prim

28.06.2017 08:49+1Серверную часть SMB 1.0 можно отключить отдельно от клиентской

На Server 2008r2

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 -Force

и перезагрузка

На Server 2012 и старше:

Set-SmbServerConfiguration -EnableSMB1Protocol $false

Ghool

28.06.2017 09:06Если я правильно понимаю, вам нужно оставить smb1 только на устройствах, где вы её используете.

Файлсервер, контроллер домена, компы с windows xp.

Это если рядовые компы не ходят друг к другу на шары.

vilgeforce

27.06.2017 23:40+1Есть веские основания полагать, что написанное в статье — выжимка из разосланного отечественным финцертом сообщения. И что указанные хэши к вымогателю не имеют никакого отношения. В каком из трех указанных файлов имеется строка perfc.dat? Какой из указанных файлов содержит непосредственно код шифрования?

Vorlock

28.06.2017 00:46из15 PC это win10+mcafee — 0 пострадавших

остальное бубунту

из моих 11 клиентов тоже нет пострадавших, но дамп сделали вне очереди.

tankistua

28.06.2017 00:46+4Господа, на 99% уверен, что у меня виноват медок — на трех серверах разных компаний он автоматически обновлялся, из этих трех компаний только в одной пострадала еще одна машина, кроме сервера с медком

В одной сети 5 машин со свежей десяткой, обученные пользователи и на сервере только медок — все машины живые, а сервер пошифрован.

Ждем разъяснений

relia

28.06.2017 17:51Сегодня в 18:00 по Киеву будет пресс-конференция в офисе Медка. Способы трансляции не знаю — из комментов в мордокниге.

Но M.E.Doc до сих пор делает «морду кирпичом»: на главной пусто, в «новостях» только извинения за перебои в их работе из-за вирусной атаки на их сервера. Надеются выпетлять, скорее всего.

tankistua

28.06.2017 17:58Поехал бы посмотреть в их честные лица, да времени нет — завтра работать людям надо.

Почитаем чего они там расскажут.

Пока есть вот такое

https://blogs.technet.microsoft.com/mmpc/2017/06/27/new-ransomware-old-techniques-petya-adds-worm-capabilities/

relia

28.06.2017 18:03Мне больше интересно как налоговая будет блеять — это ведь они еще при Клименко в 2012 году начали активно впендюривать Медок в анальные отверстия налогоплательщиков. Проект тогда однозначно выглядел как очередной мега-распил на внедрении и содержании.

tankistua

28.06.2017 18:07А налоговая то тут причем? они меньше всего при делах.

А уйти то некуда, если нужна многопользовательская среда с какими-то правами доступа — конкурентов нет.

werwolflg

02.07.2017 11:48При том, что принудительно заставляют использовать медок, по крайне мере в бюджетных организациях.

sstakk

02.07.2017 11:48Как же хорошо что наши бухи после смены власти отказались от медка. Браво девочки :)

П.С. Ну и хорошо что новые власти дают работать альтернативам.

Вообще, вчера из-за этой шумихи выключили ПК и разогнали всех по домам.

Теперь крестим пальцы чтоб включение завтра прошло без сюрпризов :)

Googlist

02.07.2017 11:48Не, налоговая свое убожество на яве написала. А медок пенсионка пиарила, одно время только с медка отчетьі без проблем принимала.

kprohorow

02.07.2017 11:48Делать морду кирпичом — национальный вид спорта.

У меня есть подозрение, что могли сломать FTP Интеллект-сервиса (горе-контора разработчик) и запихать туда необходимый исполняемый файл. Да, в 2017 году программа скачивает и запускает свои собственные обновления в виде EXE файлов.

mzpwr

28.06.2017 00:46+2К списку в Украине стоит добавить Эпицентр, Космо, ОТР.

У ПриветБанк'а разве всё на никсах? Раньше у них была политика полного отказа от Windows.

На сколько знаю по «большим» знакомым:

1. Часть сети, которая стояла за Cisco ASA'ой и с актуальным Endpoint'ом не пострадала. Остальная сдохла.

2. Win2012R2/Win2016 + Win10/Win7 с нормально сконфигурированными базовыми фаерволом и антивиром (Windows Defender) + нормально сконфигурированный SCCM/WSUS + нормальными правами доступа (все пользователи и UAC на максимуме) тоже выжили.

Деньги вложенные в грамотных IT спецов окупились.

frees2

28.06.2017 09:13-4«Для наших программных комплексов и систем на сегодняшний день не существует никаких хакерских угроз, во многом благодаря конфигурации систем и работе департамента электронной безопасности» — отметили в пресс-службе ПриватБанка.»

Потом мелким шрифтом.

«Специалисты банка предупреждают, что могут наблюдаться определенные перебои со связью в отдельных торговых сетях, попавших под хакерскую атаку.»

Вы навсегда забудете вкус и запах несовременных отчетов на бумаге!!!

Вышиванка — это не только рубашка — проявление национального духа.

Команда разработки M.E.Doc опровергает данную информацию и заявляет, что подобные выводы – однозначно ошибочные, ведь разработчик M.E.Doc, как ответственный поставщик программного продукта, следит за безопасностью и чистотой собственного кода».

Загрузки обновления с вирусом как были так и продолжаются. Периодически обращается к серверу upd.me-doc.com.ua (92.60.184.55)

11 ч назад

Обновление программы M.E.Doc может предусматривать 2 способа:

Ручное скачивание *.exe файла пакета обновления определенной версии с сайта http://www.me-doc.com.ua/pages/obnovlenie.php

Автоматическое обновление через программу.

https://www.facebook.com/medoc.ua/?fref=nf

SirEdvin

28.06.2017 11:12+2Вы навсегда забудете вкус и запах несовременных отчетов на бумаге!!!

Вышиванка — это не только рубашка — проявление национального духа.Ведь украинцы в этом там уникальны, да?)

frees2

28.06.2017 11:49+2В личном отношении да, у каждого свои тараканы.

Но когда начинается государственный фетишизм на уровне разработчиков софта и государственных организаций ответственных за продукты, конкуренцию, то ждите проблем.

( Вышиванка как лояльность (лоялизм) правящей группе, а не символ культурного глобализма, передачи и обмена культур.)

Это и есть «социальная инженерия» облегчающая коррупцию и неблаговидные поступки к «другим», «чужим».

Этот процесс фетишизации символических проводников наблюдается во всех сферах общественной жизни и на всех ее ступенях, меняются только объекты — фетиши. Один фетишизирует портрет царя, другой — портрет Ленина, австралиец — кусок дерева, социал-демократ — портрет Маркса; верующий — имя святого, революционер — имя «Интернационала».

Питирим Сорокин.

SirEdvin

28.06.2017 11:52+2Я вас совсем не понял, как из того, что Приват пишет, что у них все хорошо и они успешно выдержали атаку (так как будет делать любая компания, практически в любой стране, особенно, если она до этого испытала репутационные издержки) вывели государственный фетишизм на уровне разработчиков софта и прочее?

Практически любая компания в любой другой стране будет вести себя абсолютно так же. Добро пожаловать в реальный мир, если что.

frees2

28.06.2017 13:17«Военная одноразовая пропаганда» эффективна перед боем, сиюминутна.

Любой же банк позиционируется как некий столп, вечная пирамида.

Потом следует разоблачение, ибо нет монополизма информационного при демократиях. Скажи такое, затроллят юзеры, журнализды и конкуренты.

Мог бы привести пример, вполне режимное государство, по давнему опыту, набило шишки в баталиях, знает, что лучше сразу правда.

Вывод.

Банковский чиновник показывает лояльность к власти, но не к банку и его клиентам.

Vld_Sergio

02.07.2017 11:48Странный вывод. Вы натягиваете сову на глобус. Любой банковский чиновник на СМИ будет говорить что всё в порядке. Ибо считается что это репутационные потери.

frees2

02.07.2017 18:59Говорить у вас — синоним врать или недоговаривать, утаивать информацию.

Если банк будет врать ему не будут верить.

Это аксиома.

Любой это кто — есть примеры, мол, крупный швейцарский банк соврамши?

Lehman Brothers недоговаривал, и где он теперь?

mi888

28.06.2017 09:54+1Поправьте плз:

— база сигнатур должна быть обновлена 28.06.2017 не ранее 20:00 (дата в будущем на данный момент)

infosecurity_iz

28.06.2017 10:35скорректировали, спасибо

n0madic

28.06.2017 22:10Может 27.06.2017 не ранее 20:00?

А то сегодня вечером обновляться может быть уже поздно :)

infosecurity_iz

28.06.2017 10:16+1Распределение жертв вирусной эпидемии от Kaspersky Lab

"

"

frees2

28.06.2017 10:47+1Уже устарела.

В эстонии лежат сети магазинные.

По этой причине закрыты все магазины сети Ehituse ABC.

Movimento5Litri

28.06.2017 11:20-7МВД Украины уже установило личность хакеров.

Как обычно ими оказались российские спецслужбы а сама атака является частью гибридной войны РФ против Украины.

Movimento5Litri

28.06.2017 12:20+2Воу, воу, полегче, за что минусы?

Это официальная позиция МВД Украины.

xtala

28.06.2017 12:49-4А это местные любители барбершопов, которые хыхыхы :D все еще никак не могут поверить, что еврейское руководство каклов все свои неудачи валит на Россию, показывая особо продвинутым каклам пальцем: "Ви таки сюда дарогой какол не сматрите. Ви таки вон туда смотрите. На северо-восток. Там все ваши беды и ключи от квартиры где деньги лежат" .

questor

28.06.2017 13:39+3Установить личность хакеров за полдня — задача нереальная, вон до сих пор никто не знает, кто стоял за атакой Wanna cry, хотя сколько времени уже прошло… Есть предположения и те не очень чёткие. Возможно, что через несколько лет произойдёт арест по этому делу и мало кто вспомнит эту историю.

Вы как ИТ-специалист на профильном ресурсе это понимаете?

Кроме того, вы просто пушите на хабр политику. Бездоказательно и безапелляционно сообщаете факт, как будто в него верите «ура, уже установлены личности». Это на мой взгляд вполне обосновывает поставленные минусы. Я думаю, минусов было бы гораздо меньше, если бы вы изначально поставили цитату со ссылкой и высказали бы своё мнение. Не так, как в соседнем посте (так же заминусованном), где сквозит презрение и оценочные оценки, а взвешенно, спокойно, продемонстрировав навыки критического мышления.

Movimento5Litri

28.06.2017 15:57+1Не ну я всё-таки ожидал что люди здесь умные и поймут о чём это я…

Разжую: расследовать не будут.

Даже не попытаются.

Они не хотят, да и не умеют.

Зачем вообще что-либо расследовать если можно на вопрос о компьютерном вирусе ответить:

«Это акт гибридной агрессии, мы отвоюем наши земли!»

и это будет проглочено?

Кроме того, вы просто пушите на хабр политику

Гораздо более любого пользователя, политику сюда «пушат» редакторы.

simplix

28.06.2017 11:41+1Для общей картины:

https://habrahabr.ru/post/331762/#comment_10285898

https://habrahabr.ru/post/331762/#comment_10286782

В двух словах — на сервере были все обновления и урезанные права у пользователей, пароль админа сложный, Медка не было, все порты извне закрыты, всё равно пролезло. Как — остаётся только гадать.

realscorp

28.06.2017 12:33+1Так если, как пишут, вирус добывает учетки через Mimikatz, то одному экземпляру было достаточно быть запущенным на одном из серверов с Медком, чтобы добыть учетные записи с достаточно высокими привилегиями, чтобы дальше распространиться на любые другие сервера. Разве нет?

Fanta

28.06.2017 12:38+1есть у меня пару ВМ на Windows 2016 с последними апдетами. я успел их выключить до появления заставки.

Сейчас включил в песочнице вижу:

1) файл C:\Windows\perfc и файлы README.txt в корне каждого логического диска.

2) задание в шеддулере на ребут в 14-39 которое еще не запускалось

3) по логах видно что в 14-36 была неожиданная перезагрузка сервера и логи до 14-36 отсутствуют

4) все ВМ грузятся нормально. доступность файлов — в процессе проверки.

gvvad

28.06.2017 12:48Ноутбук, использовался бухгалтером, установлен 1с и medoc (win10 сборка мне неизвестна). По счастливой случайности в настройках биос был выставлен режим загрузки исключительно с uefi. Вирус естественно запорол разметку разделов, но дальше запустится несмог. В результате на рабочем столе все *.doc *.xls *.pdf зашифрованы (*.jpg *.tif открываются). И со слов барышни, которая работала за компьютером, до перезагрузки

система«проверяла» диск в течении нескольких минут.

Каталог рабочего стола располагался на диске «D:». Видимо зловред работает в 2 стадии.

Dzen1

28.06.2017 12:49-1Прям спасу от шифровальщиков нет. Облако в этом плане хорошо, но и там нет гарантии сохранности данных.

Возникает прям необходимость в отечественной ОС, но опять же всегда есть но.

NoRegrets

29.06.2017 14:25+1Да нет же. Кроме отечественной ОС, написанной с нуля, надо отечественное железо и более всего отечественные языки программирования — ru, ru++. Для веба — jrus, cruss и RUTML. И протоколы — RuIP, RuTP, RuTTP и т.д… Тогда это спасет ситуацию.

dmitriy_lin

28.06.2017 13:16+2Исходя из статьи нельзя ли сделать вывод что без доступа к сети интернет, даже при первичном заражении допустим через почту, процесс никуда не двинется так как не сможет подгрузить остатки: исполняемые файлы. или все же доступ в интернет достаточен на одном компе в локальной сети чтобы и зашифровать другие компьютеры?

Ну или отсутствие доступа на конкретные на текущий момент ip и url адреса:

— 84.200.16[.]242

— 84.200.16[.]242/myguy.xls

— french-cooking[.]com/myguy.exe

— 111.90.139[.]247

— COFFEINOFFICE[.]XYZ

tstolik

28.06.2017 13:55так а если диск GPT, то вирус никак не отработает?

realscorp

28.06.2017 14:18Даже если он не сможет загрузиться со «своей» MBR, то он все равно попытается зашифровать все файлы, кроме системных, но уже как процесс в хостовой Windows.

tstolik

28.06.2017 14:24так шифрует он, после перезагрузки системы, и запуска со своего раздела.

если диск GPT, то запись он тоже редактирует или как?

те кто пострадал, проверьте пжл, какие диски у вас были?

Yngvie

28.06.2017 14:38Там есть разные варианты, в зависимости от того какие привелегии удалось получить и какие процессы запущены, не всегда вирус пытается MBR подменить — technet

Либо меняется MBR, потом перезагрузка и под видом CHKDSK происходит шифрация, либо сразу запускается шифровщик как пользовательский процесс.

tstolik

28.06.2017 14:52ну все равно, я понял что именно после рестарта системы и начинается процеес шифрования.

ладно, надеюсь что необходимые шаги помогут во избежании этой гадости

SViDA

28.06.2017 22:03таблицу разделов убивает

Есть масса программ, которые восстанавливают разметку

Мне помогла первая, которую пробовал — Active @ File Recovery

jok40

28.06.2017 14:13В описании действий вируса упоминается домен coffeeinoffice[.]xyz, а в рекомендациях по защите — COFFEINOFFICE[.]XYZ. Сейчас проверил — ни того ни другого домена не существует.

vladislavrenchuk

28.06.2017 22:04то, что вы ничего не увидели на index не значит что ничего на сайте нет.

Домен продан https://www.whois.com/whois/coffeinoffice.xyz

Spewow

28.06.2017 16:31+1Что за рекомендация отключить 1024-1035 порты. Если речь про RPC + WMI то динамически может назначаться любой порт выше 1024, т.е рубить надо весь диапазон.

Минимум же достаточно заблочить 135,139 и 445 порт, тогда вирус не сможет провести инициализации динамического порта.

frees2

28.06.2017 20:12Друзья и уважаемые подельники!

Шёл я к морю, позагорать, и не дошёл. Мир очень тесен. Встретил кассира с метизов (жертва хакеров, отдыхает...), сели попили пивка, полазили по тырнету. В общем, сразу к делу.

По всей видимости распространяла программу некая фирма «ТВИЙ ЧАС».

Отныне «M.E.Doc» можно приобрести в сети магазинов электронных услуг «Твій час». Но перечень услуг не ограничивается покупкой любимой ...

Информация недавно и скоропостижно удалена с медка. Кеш.

Тут что то есть.

https://vk.com/tviychas

Уполномоченные лица

БИЛОУСОВА ОЛЕСЯ ВАЛЕРИИВНА — руководитель

учредители

БИЛОУСОВА ОЛЕСЯ ВАЛЕРИИВНА

ТОВАРИСТВО З ОБМЕЖЕНОЮ ВИДПОВИДАЛЬНИСТЮ «ТВИЙ ЧАС»

— КРИЖЕВИЧ СВЯТОСЛАВ ОЛЕГОВИЧ

— ЛИННИК НЕОНИЛА ГРИГОРИВНА

ivanius

29.06.2017 09:36ЛИННИК — это фамилия руководителя из Интеллект-Сервиса соответственно одни и теже владельцы. Я там проработал достаточно чтобы знать что там в основном на глав постах работают "свои" и директор у меня тоже был сын директора главного филлиала. Такая-же ситуация и с ИТ отделом в Киеве — программисты все адекватные просто не имеют нужного доступа, остальные не способны что-то понять и среагировать.

frees2

01.07.2017 08:50+1Да там тип компании-семья, семейный бизнес из начала 90 тых. Приватизация, собственность.

Танцы Олеся считала не просто увлечением, поэтому первое высшее образование она решила получить в сфере культуры и искусства, поступив в Киевский славянский университет по специальности «Балетный критик».

http://www.intelserv.com/eng/images/stories/pro_06.pdf

YakDen

28.06.2017 22:04Специалисты американской компании Symantec отметили, что в момент атаки Petya ищет файл С:\Windows\perfc. Если создать этот файл самостоятельно (с помощью «Блокнота»), можно сделать вид, что компьютер уже заражен и избежать шифрования.

eugene_fesko

28.06.2017 22:04Ребят, такая вот мысль, а не могла ли эта дрянь проскочить через ещё неизвестную уязвимость в каком нибудь браузере со встроенным VPN (или плагином для него)? В Украине ведь сейчас многие в вкшечках с одноглазниками и маил\яндекс ру сидят. Просто реально голову ломаю, как этот зверек пролазит на тачки, в которых судя по коммента все обновы спатчами стоят, Медок не стоит, фаеры включены и тому подобное.

NemoSUN

28.06.2017 22:04Так если всё начинается с закачки экселевского файла может стОить в hosts прописать 127.0.0.1 84.200.16.242

elevitskiy

28.06.2017 22:05Ребята!!! Пишу с мобильного, потому заранее сорри. Возможно уже писали.

У кого красный текст на экране- тому повезло. Вирус не зашифровал диск, а побил таблицу разделов. Успешно восстанавливается тестдиском или минитулз партишн меджик. То что гарантированно работает. Вируса на компе

Вроде уже нет. Сегодняшний симантек не видит. Далее перезаписывается mbr и у вас рабочая машина с целыми файлами. Там где красного текста нет, а просто boot missing там печальнее, там файлы шифрованы.

infosecurity_iz

28.06.2017 22:08на какой версии ОС?

elevitskiy

28.06.2017 22:54Разные, важнее что не yefi, что позволило полностью отработать по mbr. Второй десяток машин так вытаскиваем

Nologin1

29.06.2017 17:31Подробнее в двух словах описать можете? Вот у меня на конторе пострадали только семерки и 2003 Server (откуда, благодаря тому же медку, скорее всего и полезло по сети гулять). Проблема везде такая же — красные буковки, кое-где диск Д частично шифрован, кто как успел среагировать и выключить псевдо чекдиск. Диски Ц — битая МФТ, разными рекавери программами показывается отсутствие каталогов винды и всяких прочих, т.е. Просьба в двух словах описать конкретное ПО и подход, далее — уже сам, глаза уже на лоб от гугла лезут, если бы еще народ не дергал со своими «когда уже, когда?».

elevitskiy

30.06.2017 22:10https://drive.google.com/open?id=0B7FCtHdGWAq9SVk2NmxsdHNpMEE ИСО образ, грузитесь в любом варианте меню. Далее acronis disk director, там ,recovery expertв мануал режиме очень хорошо восстанавливает разделы. Но после этого mini tools pirtition vizard убрать всем разделам буквы диска, назначить С куда надо. Далее нужную партицию сделать активной ( можно минитулзом можно дискпарт) далее восстанавливаем МБР ( /fixmbr /fixboot /rebuildbcd чаще всего достаточно, если нет /nt60 sys и для надёжности bcdboot.exe с:\windows и все.

anaximandr

29.06.2017 09:36Видимо у вас другая особенная разновидность. У нас к сожалению часть машин в два этапа пошифровало, часть успели выключить до включения второго этапа (псевдо-чекдиска). В первом случае восстановили разделы, стали видны файлы и все они пошифрованы. Во втором случае фс живая, файлы видны сразу, но они также зашифрованы.

Все машины вин7, как 32 так и 64 варианты.

Так же слышал новость от коллеги из другой компании, что выжили компы использовавшие CheckPoint Endpoint Security с включенным режимом Network Protection (все компы в АД), у кого NetworkProtection был отключен заразились. Как то так.

infosecurity_iz

28.06.2017 22:07Перечень почтовых адресов, с которых происходила рассылка в европе:

- wowsmith123456@posteo.net

- iva76y3pr@outlook.com

- carmellar4hegp@outlook.com

- amanda44i8sq@outlook.com

- gabrielai59bjg@outlook.com

- christagcimrl@outlook.com

- amparoy982wa@outlook.com

- rachael052bx@outlook.com

- sybilm0gdwc@outlook.com

- christian.malcharzik@gmail.com

Текст письма:

targed.emailName

The body:

Hello targed.emailName,

You will be billed $ 2,273.42 on your Visa card momentarily.

Go through attachment to avoid it.

Password is 6089

With appreciation!

Prince

Attached file name:

Scan_targed.emailName.doc

31415

29.06.2017 09:36Повторю вопрос тут. Я так и не понял, что будет, если система на FAT32? А если на ReFS?

infosecurity_iz

29.06.2017 09:47Тем временем специалисты Kaspersky Lab обнаружили ошибку во вредоносном коде, которая не позволяет восстановить данные: «Our analysis indicates there is little hope for victims to recover their data. We have analyzed the high level code of the encryption routine and we have figured out that after disk encryption, the threat actor could not decrypt victims’ disks».

Судя по всему по сети распространяется одновременно несколько модификаций вируса, они по разному воздействуют на различные машины жертвы, отсюда и столько разнородной информации: одни пишут, что бьется MBR, но файлы живы, и при лечении MBR можно получить доступ к данным, другие пишут, что бьется разбивка файловой системы, данные при этом можно вытащить сторонними средствами (например, Test Disk, Partition Magic), и так далее.

Поскольку и среди комментаторов (@elevitskiy) есть информация про восстановление данных, советуем попробовать подключить диск к другой машине, восстановить разделы с помощью Partition Magic

frees2

29.06.2017 10:57FreeBSD 7 (2008 год?) у них, видимо потому, что база данных большая. Проблема с переносом, или не прав, никогда не пользовался.

ProFTPD 1.3.4c. ---> https://habrahabr.ru/post/257027/

Antispammer

30.06.2017 06:50Есть защита от PsExec. Запустите cmd с правами администратора и выполните:

sc.exe sdshow scmanager

Будет выведена длинная строка в формате SDDL c правами и флагами вида:

D:(A;;CC;;;AU)(A;;CC…

Ее всю нужно сохранить! Можно или скопировать или сохранить в файл:

sc.exe sdshow scmanager > c:\scm.backup.txt

Если скопировали в буфер, то нужно вставить в файл и отредактировать так, чтобы была одна длинная строчка без перевода строк.

К строке нужно после D: добавить (D;;GA;;;NU), чтобы получилось:

D:(D;;GA;;;NU)(A;;CC;;;AU)(A;;CC…

И выполнить команду:

sc.exe sdset scmanager D:(D;;GA;;;NU)(A;;CC;;;AU)(A;;CC...(все буквы)

Готово, теперь на вашей Виндовс нельзя удаленно запустить вирус или программу используя PsExec.

Дарю.

Anger666

01.07.2017 00:03можно первоисточник?

Antispammer

01.07.2017 01:01Можно.

http://netspider.com.ua/index.php/2017/06/30/new-ransomware-virus-petya/

Anger666

01.07.2017 00:08как быть с WMI?

Antispammer

01.07.2017 19:07Вы имеете в виду удаленный запуск? Он тоже не будет работать, т.к. будет запрет на выполнение от имени удаленного пользователя, не важно как именно он попытается запустить исполняемый файл.

frees2

01.07.2017 09:54+2Тут пишут, мол, антивирусы не работали, так компания требовала их отключить.

Это версия страницы http://me-doc.dp.ua/index.php?option=com_content&view=article&id=97 из кеша Google. Она представляет собой снимок страницы по состоянию на 20 июн 2017

Настройка антивирусов-файерволов — Me-doc.dp.ua

В данной теме покажем, как добавить Медок в «Исключения».

1) Безусловным лидером (среди бесплатных) является Avast!:

2) Eset NOD32

3) Comodo

4) Kaspersky 6 Work Space Security

5) Kaspersky Internet Sequrity

6) Avira Internet Sequrity 2012

7) Microsoft Security Essentials

8) AVG AntiVirus Free 2012

1. Меню «Инструменты» -> «Дополнительные параметры»—> «Исключения PUP» —> нажмите кнопку «Добавить исключение».

2. Перейдите к файлу, который необходимо исключить из списка обнаруживаемых объектов AVG.

Если вы не уверены, где расположен файл, активируйте функцию «Любое местоположение — не использовать полный путь».

3. Чтобы сохранить настройки, нажмите кнопку «Добавить».

Рекомендуется также добавить «Исключения» в этом разделе:

1. В панели задач щелкните правой кнопкой мыши на значке AVG;

2. В контекстном меню выберите «Дополнительные параметры».

3. Щелкните «Resident Shield > и выберите закладку „Исключенные элементы“.

4. Щелкните „Дабовить каталог“ или „Файл“.

5. Найдите папку где установлена программа и щелкните „Добавить исключение“

Если AVG убил одну или несколько библиотек Медка, то простое внесение их в исключения не поможет.

Обязательно нужно их предварительно восстановить из Хранилища вирусов.

История->Хранилище вирусов — Восстановить.

9) Symantec Endpoint Protection 11.0.6005

1. В панели задач щелкните правой кнопкой мыши на значке „Symantec!“

2. Выберите пункт меню „Открыть интерфейс пользователя“.

3. Вкладка „Изменить параметры“ и в разделе „Глобальные исключения“ нажмите “Настроить параметры”

4. Нажмите “добавить”

5. Выберите папку установленного у Вас продукта. Также желательно добавить основные *.ехе файлы

6. Щелкните ОК для сохранения настроек.

me-doc.dp.ua

Интеллект-Сервис Днепропетровск, Запорожье Copyright © 2008-2014. Все права защищены.

Михаил Шмелев ( Microsoft ): „Апдейт MEDoc требует одобрения от администраторов. И многие администраторы, Которые как-то хотели облегчить жизнь своим пользователям, добавляли MEDoc в исключения по антивирусное защите. В том числе это было исключение и для Microsoft Defender. То есть они говорили бухгалтерам: обновления можно делать самим “.

Antispammer

03.07.2017 16:38У медка все лежало на уязвимом хостинге, вот тут упоминание о бэкдоре на их фтп:

https://www.welivesecurity.com/2017/06/30/telebots-back-supply-chain-attacks-against-ukraine/

Более того, вместе с появлением вируса NotPetya появился ботнет, в который входит до 5 тысяч хостов, из них около 300 хостов с России.

d00m178

02.07.2017 11:49автор пети объявился

https://twitter.com/JanusSecretary/status/880156466115743744

http://thehackernews.com/2017/06/petya-ransomware-decryption-key.html

incarnus

02.07.2017 11:50ребята, как осуществить написанное ниже:

Вручную осуществить блокировку запросов к ресурсам в сети Интернет (скобки возле точек вставлены, чтобы не было гиперссылок):

— 84.200.16[.]242

— 84.200.16[.]242/myguy.xls

— french-cooking[.]com/myguy.exe

— 111.90.139[.]247

— COFFEINOFFICE[.]XYZ

Если в сети уже имеются зараженные рабочие станции или серверы необходимо отключить TCP-порты 1024-1035, 135 и 445.

Если можно — детальнее.

SergeyVit

02.07.2017 11:50У нас ситуация интересная. Вирус обнаружился Windows Essentials и был удален. Но, сервер перегружался сам (вирус) и загрузился норм при этом. НО! Все файлы в шареной папке DOC, XLS, PDF — изменена дата и файлы не открываются (битые).

Подскажете, как их восстановить и как такое могло произойти?

Система Windows Server 2008R2, все апдейты, антивирус родной обновленный, Firewall только с определенных адресов, но все порты. Файлы побиты не все, только на диске Д в общей папке.

NiTr0_ua

03.07.2017 10:58по сети пошифровалось.

петя идет в комплекте с мишей, который и шифрует файлы до собссно перезагрузки. после перезагрузки — уже петя шифрует мфт.

MaximChistov

вот тут можно онлайн все это наблюдать :)

https://blockchain.info/address/1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX

Rastler

Откуда дровишки? Может там несколько.

frees2

Легко определяется по суммам. 300 баксів.