Превентивные мероприятия

Petya, как и его предшественник WannaCry, использует уязвимость EternalBlue, но не ограничивается ею, поэтому те компании, которые установили соответствующие обновления от Microsoft, повысили свой уровень безопасности.

Атака и реагирование

15:00 МСК. Первые сообщения об атаке на крупные организации. Аналитики Solar JSOC начинают мониторинг в поисках подробностей, одновременно производится анализ ситуации у заказчиков. Первая линия переведена в состояние повышенной бдительности, осуществляется ручной мониторинг IPS, WAF, Anti-DDoS и периметровых сетевых устройств на предмет выявления аномалий.

Параллельно по партнерским каналам и со стороны антивирусных вендоров начинает приходить обрывочная информация, что работает вредоносный продукт Petya. Канал распространения – предположительно EternalBlue.

Работа была разделена еще на несколько направлений:

- Оповещение клиентов по первым появившимся индикаторам работы и мероприятиям.

- Фокусное общение с технологическими и техническими партнерами для обмена первыми результатами о разборах вируса.

- И – несколько нетипично – активное отслеживание СМИ и форумов вендоров и CERT для поиска дополнительной информации и индикаторов. К этой части работы привлекли в том числе наш маркетинг, который мониторил ленту Facebook, «взорвавшуюся» информацией о заражениях.

15:30 МСК. Получены первые индикаторы – первичное заражение организации шло через почтовый фишинг, имеются сетевые индикаторы и MD5 тела вируса. Данная информация оперативно проверяется на всех заказчиках в течение 30 минут. Параллельно сервис-менеджеры совершают звонки ответственным специалистам заказчика.

Ретроспективная проверка по всем заказчикам не дала положительных срабатываний. Также все индикаторы были добавлены в активные правила и листы для дальнейшего отслеживания попыток обращения (в том числе неуспешных) на выявленный вредоносный домен и для оперативного выявления зараженных машин. Все сетевые индикаторы компрометации поставлены на контроль обращения через межсетевые экраны и прокси, мониторятся DNS-запросы.

Клиенты получили оповещение о необходимости блокировки указанных адресов на сетевом оборудовании.

15:50 МСК. Создается инструкция по минимизации рисков, связанных с распространением Petya. В инструкции указаны основные меры:

- Обновление ОС Windows и баз АВС.

- Закрытие TCP-порта 445 там, где это возможно и не нарушает штатного функционирования сервисов.

- В некоторых случаях может оказаться эффективной защита MBR от перезаписи.

Делается рассылка клиентам.

Гизар Шакиров, начальник Отдела ИБ БАШКОМСНАББАНК (ПАО):

В 15:40 мы получили первый звонок от аналитика с оповещением о том, что наблюдается массовое заражение инфраструктур крупных компаний сферы энергетики, нефтегазового, финансового сектора и ретейла. Эпидемия очень похожа на WannaCry, но возможны новые каналы распространения. Каналом попадания, по первым предположениям, является почта. Сервис-менеджер предупредил, что дальнейшее распространение в инфраструктуре, возможно, происходит не только с помощью эксплуатации EternalBlue, обновления к которой у нас стояли.

Также в течение 10 минут была получена рассылка от Solar JSOC с результатами ретроспективного анализа и сетевыми индикаторами, которые необходимо было внести в черные списки на периметровых средствах защиты. Мы заранее предупредили ответственных специалистов банка, поэтому, как только оповещение пришло, внешние адреса были заблокированы в течение 5 минут.

16:30 МСК. Первые выводы о работе вредоносного ПО.

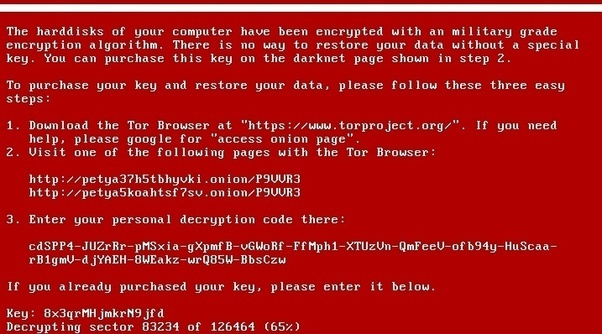

На хост изначально попадает дроппер, состоящий из нескольких компонент:

- Модифицированная версия криптолокера Misha и Petya.

- Модуль-сканер, выявляющий потенциально уязвимые к EternalBlue хосты.

- Модуль, использующий для распространения связку PsExec+Mimikatz (дамп паролей и распространение по windows-машинам в сети через штатную утилиту удаленного администрирования Microsoft, для работы которой нужен открытый 445 порт).

Попадая на хост, вирус пытается повысить привилегии до Системы. В случае успеха – рестарт и шифрование MFT. В случае неуспеха – шифрование файлов (как стандартный криптер).

Спустя некоторое время выявляется второй канал распространения в инфраструктуре – PsExec+Mimikatz. Чуть позже еще один – удаленный доступ к консоли WMI (Windows Management Instrumentation).

Инструкция дополняется следующей информацией:

- Блокировка запуска ПО «PSEXEC.EXE» на потенциально уязвимых машинах.

- В качестве временной меры – отключить удаленный доступ к WMI.

Гизар Шакиров, начальник Отдела ИБ БАШКОМСНАББАНК (ПАО):

После получения информации о дополнительных способах распространения критичные сегменты и хосты были временно изолированы по 135, 445, 1024-1035 портам либо поставлены на особый контроль. Solar JSOC сообщил о том, что антивирусный вендор, чье решение используется в банке, выпустил сигнатуры для детектирования известных сэмплов Petya. Оперативно было выполнено принудительное обновление на всем парке защищаемых машин и запущена полная проверка на критичных хостах.

В течение последующих часов мы получали информацию о функционале других сборок вредоносного ПО. Новые индикаторы компрометации проверялись в ретроспективе и ставились на активный контроль. Дежурный аналитик оперативно взаимодействовал с техническими специалистами заказчиков, в том числе в ночное время. Все подозрительные почтовые вложения проверялись с особой тщательностью.

Гизар Шакиров, начальник Отдела ИБ БАШКОМСНАББАНК (ПАО):

На ночное время мы согласовали с коллегами из JSOC нештатный режим работы, в рамках которого по инцидентам, связанным с аномальной сетевой либо хостовой активностью и вирусными заражениями, помимо штатного оповещения ответственных специалистов банка звонок поступал бы сразу мне для организации оперативного реагирования и проведения проверки по факту инцидента.

Еще после эпидемии WannaCry стало понятно, что использование уязвимостей, обнародованных (и планируемых к публикации) известной хакерской группировкой, будет трендом ближайшего времени, и любые меры, касающиеся мониторинга, кастомных сигнатур и работы антивируса, стоит рассматривать лишь как компенсирующие. Поэтому служба эксплуатации Solar JSOC в еще более интенсивном режиме продолжила работать с обновлением систем, в том числе и legacy, для которых появились актуальные патчи в инфраструктурах заказчика.

Благодаря всем перечисленным выше мерам и активному взаимодействию специалистов клиентов и команды Solar JSOC, удалось избежать любых активных заражений эпидемией Petya, как месяцем ранее – эпидемией WannaCry.

Комментарии (31)

Ivan_83

28.06.2017 19:01-2Реклама такая рекламная.

Почему было просто не написать что для предотвращения заражения достаточно не принимать входящие соединения по сети?

А для этого можно ручками отвязать службы от интерфейсов, или настроить правила фаервола, пусть даже штатного. Хомякам просто включить профиль общественная сеть.

Nokta_strigo

29.06.2017 00:39-1Потому что

первичное заражение организации шло через почтовый фишинг

и закрытие входящих соединений снаружи не поможет.

StallinHrusch

29.06.2017 10:46+2Да ладно, ребята просто решили похвастаться тем что смогли спастись. Ну и заодно и поделиться «как». Ведь, судя по масштабу заражения, почти все не знают\не понимают необходимости — даже таких мер. Пусть уж лучше будет на слуху.

panc

28.06.2017 21:26+2Misha и Petya.

Это же как два русских спутника в фильме про 007 «Золотой Глаз»

TorAx40

29.06.2017 10:47+3Резюмируя. На фирме с централизованным сетевым управлением должна быть команда антикризисных админов, способных самостоятельно принять решение о блокировке служб удаленными политиками. Что то у меня в этом есть сомнения. Потому что это решение гарантировано прервет рабочий процес. Где файловые ресурсы станут недоступными, где лисенеры сдохнут. А отвечать за это кому то… И объяснять… недалекому начальству сложные вещи про порты и уязвимости.

Что до конкретной атаки. У систем не было ни единого шанса. Про установленные обновления уже неоднократно писалось. До лампочки. Тренинги «это не открывай, голова снег упадет, однокласники сдохнут» не подействует, При количестве сотрудников в десяток тысяч, просто по закону больших цифр ктото что то как то занесет в сеть.

Антивирусы действуют всегда постфактум.

Радикально же вопрос решается… просто! Уход от стандартных решений в область специализированных систем на предприятиях. Да, дорого. Да дорогущие услуги спецов по оному. Но мне вот интересно, сколько миллионов предприятие на этой атаке потеряло? Думаю цифры в конечном итоге будут за подобное решение.

SolarSecurity

29.06.2017 11:07Резюмируя. На фирме с централизованным сетевым управлением должна быть команда антикризисных админов, способных самостоятельно принять решение о блокировке служб удаленными политиками. Что то у меня в этом есть сомнения. Потому что это решение гарантировано прервет рабочий процес. Где файловые ресурсы станут недоступными, где лисенеры сдохнут. А отвечать за это кому то… И объяснять… недалекому начальству сложные вещи про порты и уязвимости.

В идеале безопасник в конторе должен обладать полномочиями, в том числе, останавливать бизнес-процессы для минимизации последствий атак. Соответственно стандартные действия выполняются админами штатно, а остальные согласуются с безопасником, у которого картбланш от руководства, так как последствия понятны и риск высок.

TorAx40

29.06.2017 18:55+1Так главная то проблема именно в том, что пока ты объяснишь нафиг закрывать сетевой доступ в целом по предприятию отставному полковнику кгб, уже и закрывать не надо. У нас от начала вирусной активности до обрушения системы в целом прошло меньше двух часов.

merlin-vrn

29.06.2017 20:59+1Эмм, безопасник должен быть такой, чтобы не было потребности объяснять ему, зачем нужно немедленно изолировать сеть и значит прервать бизнес-процессы. Наоборот, инициатива вообще должна исходить от него.

Если отставной полковник кгб не знает, что в случае подозрения на атаку отключают сетевые интерфейсы, ну увы, гнать его в шею, он некомпетентен.

media235

29.06.2017 10:47+1Microsoft отписал (обновление на Ransom DOS/Petya.A), что от 2016 версии вирус отличается способностью распространяться по сетям

Note: On June 27, 2017, a new variant of Ransom:Win32/Petya was observed spreading in several countries. The new variant added a worm-like capability that allows it to spread across affected networks. Get more information about the Petya outbreak here

https://www.microsoft.com/security/portal/threat/encyclopedia/entry.aspx?Name=Ransom:DOS/Petya.A&ThreatID=-2147257025

Windows Defender, как писали еще вчера, определял уже на момент атаки данный вирус

Поэтому у пользователей с данным антивирусом «по умолчанию» не должны были возникнуть какие-либо заражения

TorAx40

29.06.2017 18:57О да!!! Он предупредил!!! Примерно за минуту до принудительной перегрузки и перевода компа в режим «подайте триста баксов на пропитание».

amarao

29.06.2017 14:52-4sudo apt-get install petya Reading package lists... Done Building dependency tree Reading state information... Done E: Unable to locate package petya

Трудно быть виндузятником…

frol_aleksan

04.07.2017 10:08-1А линупсятник не может без своих пяти копеек не в тему…

Uncle_Co

05.07.2017 14:20А что не в тему-то? Как раз в тему! Что еще должно случиться, чтобы понять, что Windows скомпроментировала себя по полной программе? «Только бледнолицый наступает дважды на одни и те же грабли». А пользователи продуктов Microsoft только этим и занимаются. Нет, ну верность Microsoft, конечно — это аргумент, который перекрывает здравый смысл!

Linux ПОКА позволяет избежать всех этих проблем. Они будут, но только позже, не сейчас. Всегда идет противостояние оружия (вируса) и защиты. Но пытаться вновь и вновь защищаться средствами, которые гарантированно пробиваются (за счет «дырок в ПО или психологии пользователя — все равно), это что, нормально? Все равно, что на войне надеть на себя майку и написать на ней „бронежилет“ и считать себя в безопасности. Извините, если кого-то задел или проявил себя профаном. Не было возможности погрузиться в проблемы, поскольку уже больше 8 лет у меня и моей семьи их нет вообще — все на Linux-е. И антивирусы не жрут производительность наших компов. А раз в месяц для игрушек или CAD-программы можно и Windows запустить с отрубленным интернетом. Вот такой компьютерный пацифизм.

frol_aleksan

05.07.2017 14:49-1Пользуешься и пользуйся, я тебе не мешаю. Но и ты, и оратор сверху в данный момент лезете не в свой огород. Нормальный человек, если ему нечего сказать, просто промолчит. А вы тупо сотрясаете воздух, потому что хочется доказать свое «превосходство», дескать «я такой крутой, у меня линукс, а вы все тут мусор» (это видно из твоих же слов). Ну признайся же.

Как бы тебе не хотелось, Windows никуда из госсектора не денется, и ты это должен прекрасно понимать. Переводить всех на новые рельсы очень дорого и по финансам, и по времени — сперва всем поставь, потом всех обучи. В это время весь налаженный рабочий процесс будет стоять. А в ряде случаев такой переход вообще невозможен, особенно если некая рабочая софтина намертво привязана к Windows. Потом я не хочу ломать мозги на тему «Допустим, если я куплю этот принтер, заработает ли он вообще под линуксом, и если заработает, то сколько времени придется плясать вокруг него», что опять же упирается в вопросы времени. Так я негопотрачу образно полдня, куря тонну информации, а в Windows же воткнул диск в привод или скачал драйвер, запустил установку, подключил принтер, и через 5 минут он гарантированно готов к печати. Я лично сталкивался с работой принтеров под линуксами и больше не хочу такого счастья.

Uncle_Co

05.07.2017 16:47+1И где у меня звучало «превосходство и что я такой крутой» и про мусор? Эти слова у меня написаны? Может быть дело в том, как человек читает комментарий и что хочет в нем увидеть? Вот удивительно, что добрые советы и примеры успешного применения софта и радикального на сегодняшний день решения вопросов интернет безопасности, которое избавит не человечество, не госструктуры, а именно их от проблем с вирусами, люди воспринимают в штыки. Это что, ущемляет чье-то достоинство? Печально это, что люди видят зло и не видят добро…

PS. Не отвечайте, пожалуйста. Я читать не буду. Хочешь людям добра, а они тебе в рожу плюют.

merlin-vrn

05.07.2017 17:03-1Вообще тут принято на «вы» к окружающим. Ну, кроме достаточно редких случаев, когда конкретные люди и в реале перешли на «ты».

Давай, не тыкай.

Machine79

04.07.2017 12:54Правда что Petya заблокировали почту и теперь не получить ключ?

BigEl

05.07.2017 13:12Да и ключ не получили бы. В коде алгоритма допущена ошибка, в следствии которой расшифровка данных не возможна.

Machine79

05.07.2017 13:44А можно узнать где она ошибка?

BigEl

05.07.2017 13:58По словам специалистов по кибербезопасности, за свои деньги эти пользователи не получат ровно ничего, поскольку в коде зловреда есть ошибка, которая делает невозможной расшифровку файлов.

Оригинальная статья где впервые прочел про это «свойство» — https://geektimes.ru/post/290623/ за авторством marks

Потом уже много где, легко гуглятся упоминания в разных статьях и новостных лентах.

http2

Где скачать сам вирус?

SolarSecurity

А Вы с какой целью интересуетесь?)

5erg

хочет свой ПК заразить, очевидно же

alexoron

Автора этой статьи заразить.

Machine79

Вам надо найти того у кого заражен пк!