Прошлогодний троянец-криптолокер Petya, конечно, многое умеет – ломает MBR и шифрует MFT, но сделаться столь же знаменитым как его эпигоны, у него не вышло. Но вся эта история с клонами – уничтожителями данных, видимо, настолько расстроила Януса, автора первенца, что тот взял и выложил закрытый ключ от него.

Прошлогодний троянец-криптолокер Petya, конечно, многое умеет – ломает MBR и шифрует MFT, но сделаться столь же знаменитым как его эпигоны, у него не вышло. Но вся эта история с клонами – уничтожителями данных, видимо, настолько расстроила Януса, автора первенца, что тот взял и выложил закрытый ключ от него.Однако опубликовал не просто так «нате, владейте!», а решил подойти к процессу творчески и поиграть с «белыми шляпами», запаролив архив и оставив в своем твиттере ссылку на него с подсказкой в виде цитаты из фильма «Золотой глаз». Авось, хотя бы так заметят и запомнят. Автор, видимо, фанат бондианы – отсюда и его никнейм, и название файла с ключом (Natalya), и имена троянцев Petya и Misha. Быстрее всех загадку отгадали в Malwarebytes и выложили содержимое файла:

Congratulations!

Here is our secp192k1 privkey:

38dd46801ce61883433048d6d8c6ab8be18654a2695b4723

We used ECIES (with AES-256-ECB) Scheme to encrypt the decryption password into the "Personal Code" which is BASE58 encoded.

Исследователь из «Лаборатории Касперского» Антон Иванов тут же проверил – ключ оказался правильным. Ранее Петю уже ломали исследователи, что вынудило Януса пофиксить ошибку в новых версиях троянца, но теперь жертвы всех настоящих Петь могут свободно заполучить свои файлы обратно.

Это не первый случай публикации ключа от криптолокера – например, что-то такое произошло год назад с TeslaCrypt. Сейчас Янус просто закрыл свой проект, заодно перекрыв кислород подражателям, зарабатывающим на слегка модифицированном Petya. Увы, жертвам exPetr/non-Petya эта благотворительность никак не поможет.

Google закрыл баг Broadpwn в Android

Новость. Бытует мнение, что подцепить инфекцию на смартфон непросто – надо свалять конкретного дурака: согласиться на загрузку неведомого файла типа adobe_flash_update_mamoi_klyanus_bez_virusov.apk, разрешить установку недоверенных программ и наконец, самому лично все инсталлировать. Однако ж есть и на мобильных осях прямая и явная угроза – RCE-баги, которые регулярно находят и закрывают. На этот раз исследователь из Exodus Intelligence анонсировал доклад на Black HAT USA 2017 об особо неприятном баге CVE-2017-9417, связанном с WiFi-чипами BCM43xx производства Broadcomm. Назвали его Broadpwn, что как бы должно свидетельствовать об уровне опасности. И он позволяет запускать произвольный код в контексте ядра, причем атака проводится удаленно. Кроме того интересно, что продемонстрированный эксплойт успешно обходит DEP и ASLR.

Полного списка уязвимых моделей смартфонов нет, но автор эксплойта заявляет, что баг имеется во всех флагманах Samsung, во многих моделях LG и HTC, а также в нескольких iPhone. Кстати, о возможности эксплуатации Broadpwn под iOS пока вообще ничего неизвестно, и Apple молчит об этом баге, как сами знаете кто. Как Apple.

Помимо Broadpwn в cвежее обновление Google попали патчи еще для 11 критических дыр, в том числе для RCE-бага CVE-2017-0540, который позволяет через специально созданный файл запускать код в контексте привилегированного процесса. Присутствует эта “черная дыра” в Android 5.0.2, 5.1.1, 6.0, 6.0.1, 7.0, 7.1.1 и 7.1.2. Патчи получат владельцы Nexus и Pixel, остальные – как повезет. В общем, то самое чувство, когда Google при очередном апдейте устраняет сразу несколько RCE-уязвимостей, но ты понимаешь, что на твой смартфон, выпущенный год назад, патча не будет никогда.

Помимо Broadpwn в cвежее обновление Google попали патчи еще для 11 критических дыр, в том числе для RCE-бага CVE-2017-0540, который позволяет через специально созданный файл запускать код в контексте привилегированного процесса. Присутствует эта “черная дыра” в Android 5.0.2, 5.1.1, 6.0, 6.0.1, 7.0, 7.1.1 и 7.1.2. Патчи получат владельцы Nexus и Pixel, остальные – как повезет. В общем, то самое чувство, когда Google при очередном апдейте устраняет сразу несколько RCE-уязвимостей, но ты понимаешь, что на твой смартфон, выпущенный год назад, патча не будет никогда.Троянец Copycat заразил 14 млн Android-устройств

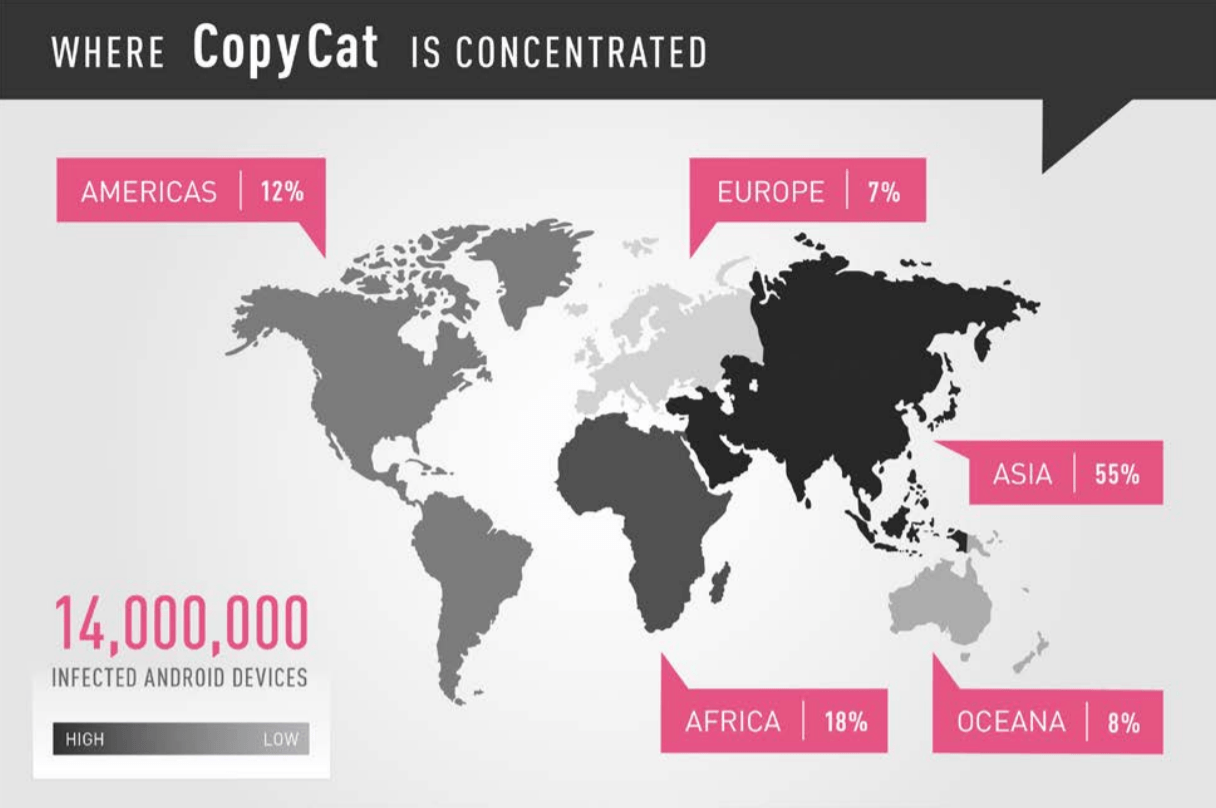

Новость. И снова о мобильной гигиене. Вот вы, допустим, свято чтите нормы информационной безопасности на мобильных устройствах, не ходите на своем смартфоне куда попало и ставите только известные приложения с миллионами скачиваний. И все же такая пакость, как Copycat, у вас каким-то образом оказалась, и показывает вам тонны рекламных поп-апов. Это невыдуманная история, около 14 миллионов Android-девайсов оказались в таком положении, из них на 8 млн еще и удалить троянца не так-то легко, так как он получил права рута.

Троянец распространяется не только традиционными методами, такими как вредоносные лендинги и спам. Его внедряют в популярные приложения и выкладывают в сторонние магазины приложений, которые так популярны в Азии, – соответственно, большая часть заражений зафиксирована именно в этом регионе.

После установки и запуска приложения с CopyCat внутри, троянец достает пачку отмычек-эксплойтов и пытается получить root-права в системе, после чего радостно внедряет свою библиотеку в процесс демона-лаунчера Zygote. Далее он подменяет параметр реферрера установки (install_referrer) так, чтобы получать деньги, что вкладывает издатель приложения в продвижение. Также он умеет подменяет демонстрируемую пользователю рекламу, и способен устанавливать сторонние приложения, то есть выступает как гарантированный канал распространения чего угодно, что закажут.

Древности

«Attention-629»

Опасный нерезидентный вирус, записывается в .COM-файлы текущего каталога. Крайне примитивен. 800-й «потомок» вируса при старте должен сообщить: «Attention! I’m virus», однако содержит такое количество ошибок, что вряд ли доживет до такого почтенного возраста.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 60.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Поделиться с друзьями

Комментарии (8)

Revertis

15.07.2017 11:46После установки CopyCat достает пачку отмычек

Только не сразу после установки. Его еще запустить надо. И выше вы так же писали, лучше исправьте. Процессы в андроиде не запускаются сами сразу после установки.

technic93

Картинка CopyCat наглядно показывает что в Европе 7 процентов выходцев из азии а в Америке 12.

Dimly

Крайне нематематический расчет.

Следуя вашей логике — получается что в самой азии всего 55% выходцев из азии.

Сделайте поправку на эти 55% — получите более реальные цифры

neolink

ну у вас чет все также не математично из формулы x + y сделать x / y…

55% то не от жителей азии, а от 100% установок вируса (куда и 7% и 12% тоже входят)

Dimly

Хм… действительно, не обратил внимание что это 100% распределение по регионам, а не количество зараженных девайсов к их общему количеству в регионе.

Тогда мы просто видим что населения в азии больше, а на западе больше засилье айфонов. И хотя автор уверяет что они тоже подвержены заражению — фактов пока что нет.