VPN канал — необходимость практически для всех компаний, которые имеют удаленные филиалы или просто удаленных сотрудников. Для организации этих самых каналов существует довольное большое количество технологий и протоколов (IPSec, GRE. L2TP и т.д.), которые поддерживаются большинством современного оборудования. Однако существует определенная категория организаций, которые вынуждены (именно вынуждены) использовать решения поддерживающие отечественные криптоалгоритмы — ГОСТ VPN. При этом реализовать этот ГОСТ на Linux-подобных системах не составляет особого труда. Однако получить сертификат ФСБ (как средство СКЗИ) — практически невозможно для зарубежных решений (Cisco, Check Point, Fortinet и т.д.). В связи с этим, выбор оборудования резко сужается. До сих пор в подобных случаях рассматривали следующие варианты:

Однако, на текущий момент весьма трудно найти решение которое поддерживало бы Гигабитный ГОСТ VPN. Существуют различные «хитрые» способы обойти эту проблему, например поставить несколько устройств на каждой стороне и с помощью балансировки увеличить общую пропускную способность канала используя несколько VPN-туннелей.

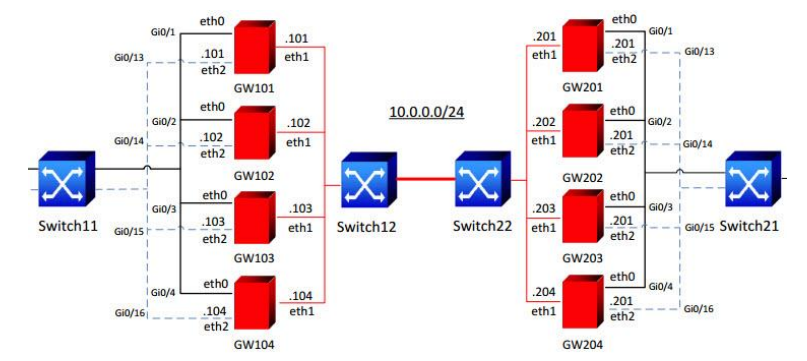

Пример от S-terra:

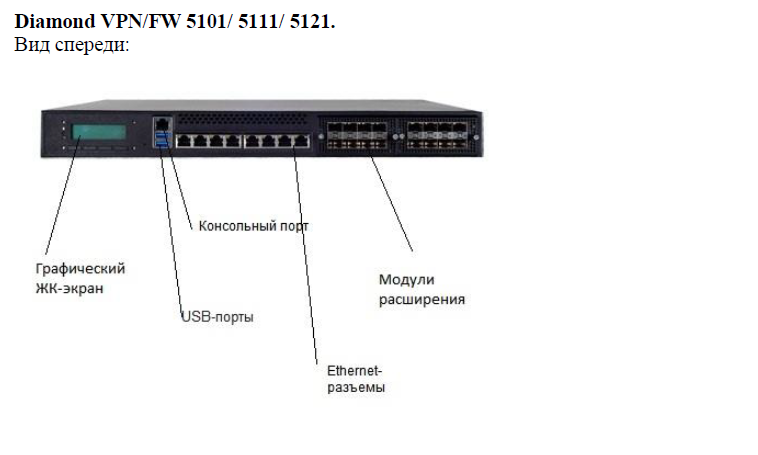

Не всегда данное решение применимо и не всегда «по карману». В поисках компромисса мы узнали о существовании еще одного весьма интересного решения — TSS Diamond. Компания TSS заявляет о возможности своих «железок» организовать VPN канал с пропускной способностью даже больше чем Гигабит. И это с одной железки, без агрегации… Мы решили не верить маркетинговым материалам и протестировать все самостоятельно. Для этого вендор любезно предоставил нам на тест две «железки» — Diamond VPN/FW Enterprise 5111.

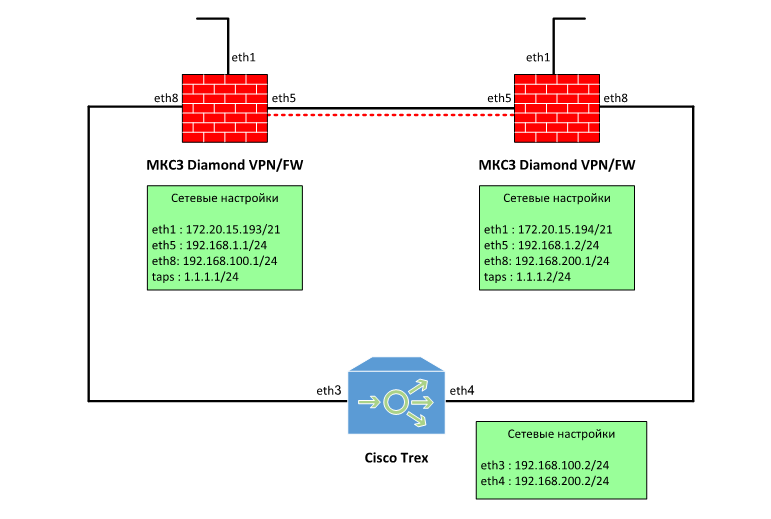

Затем мы быстро собрали простейшую схему для теста:

Т.е. два устройства подключены напрямую друг к другу (оптическими линками). Для тестирования пропускной способности VPN-туннеля использовался Cisco Trex.

Вкратце опишем процедуру настройки. Вся конфигурация осуществляется через интуитивно понятный Web-интерфейс. В данном случае первый шлюз выступает в роли VPN-сервера, второй — в роли VPN-клиента.

Настройка сервера

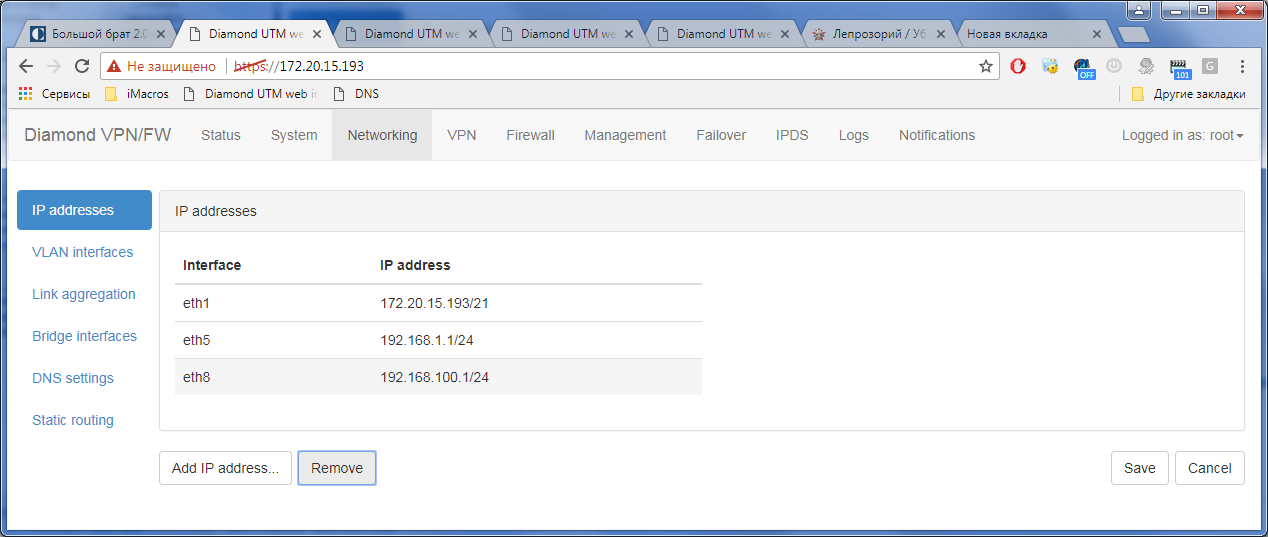

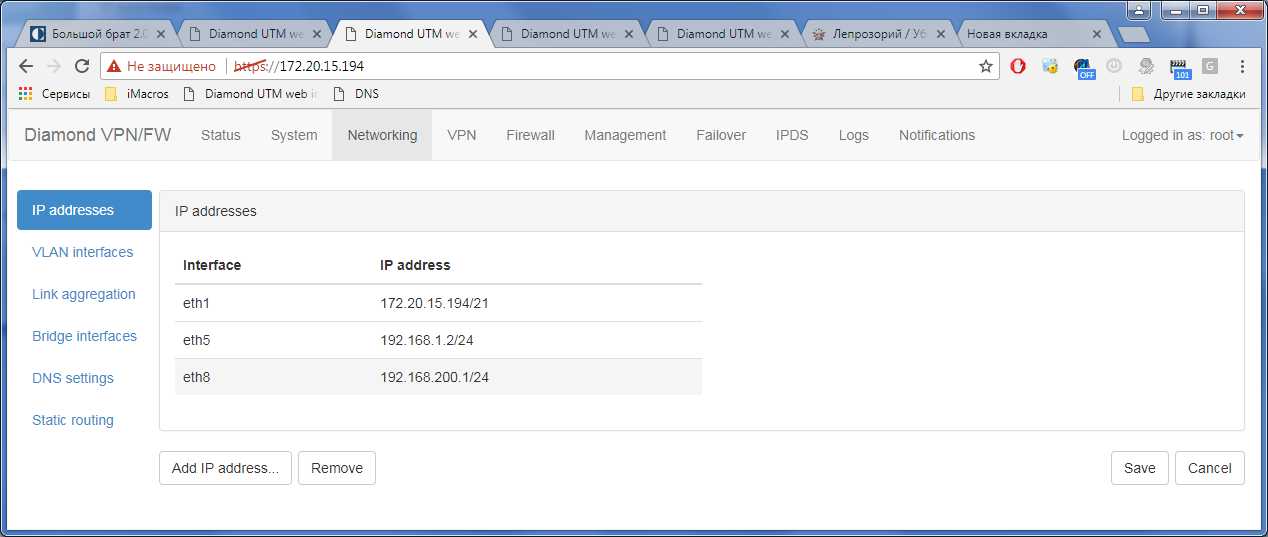

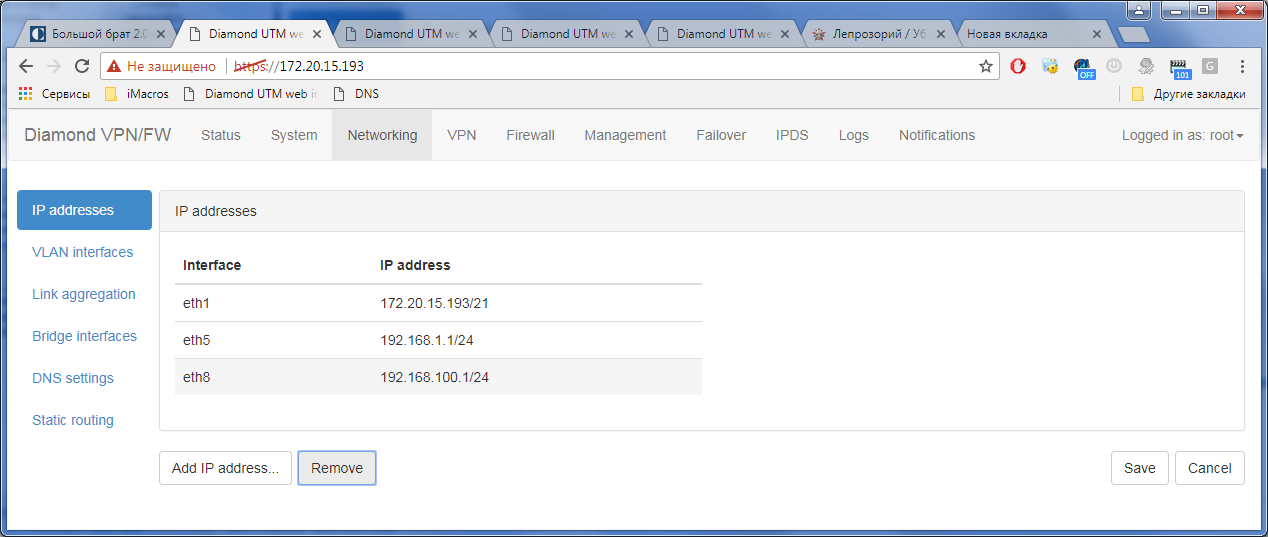

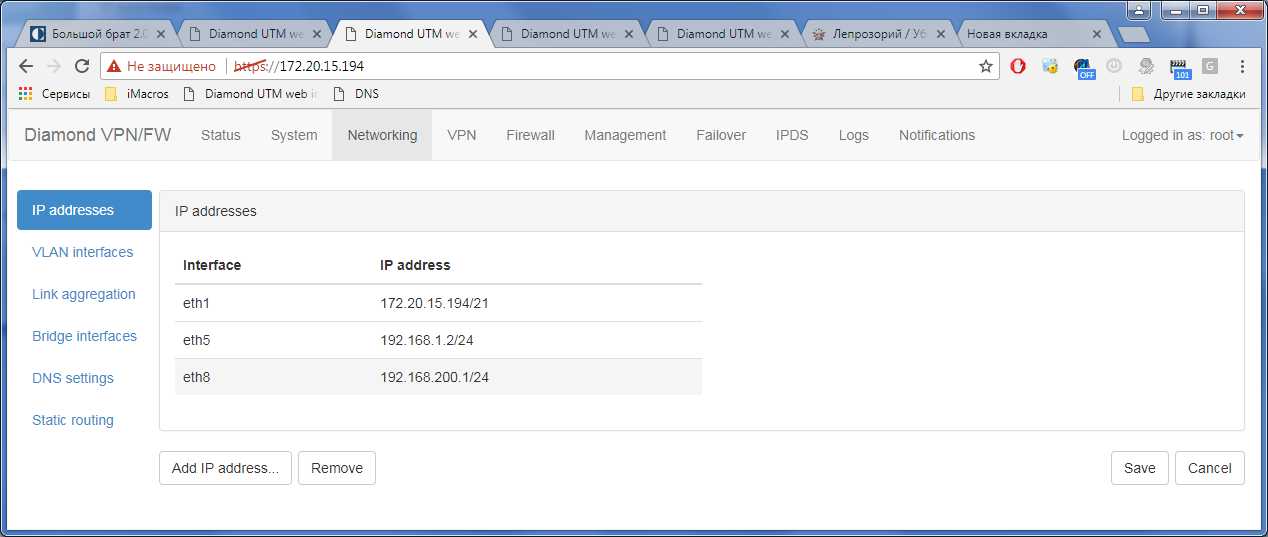

1) Настройка сетевых интерфейсов:

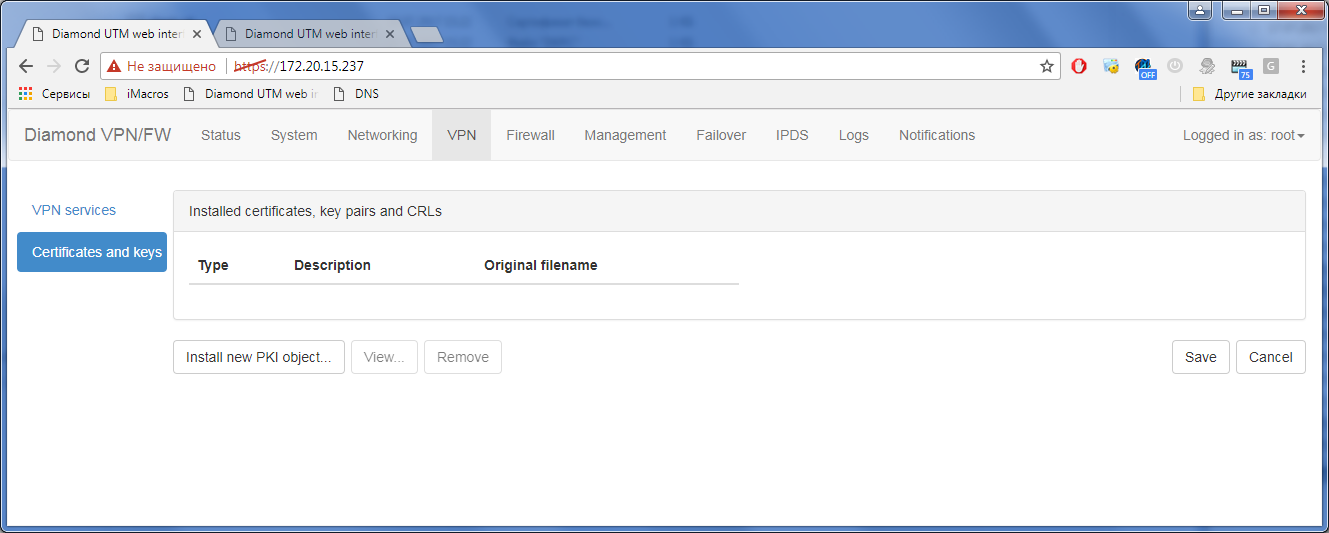

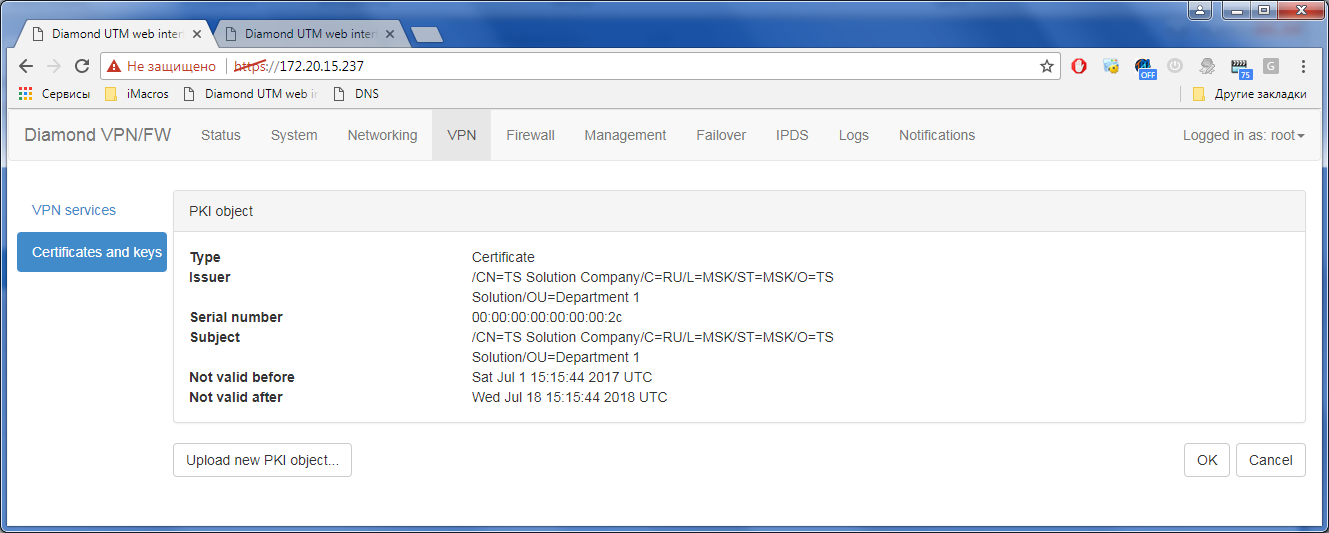

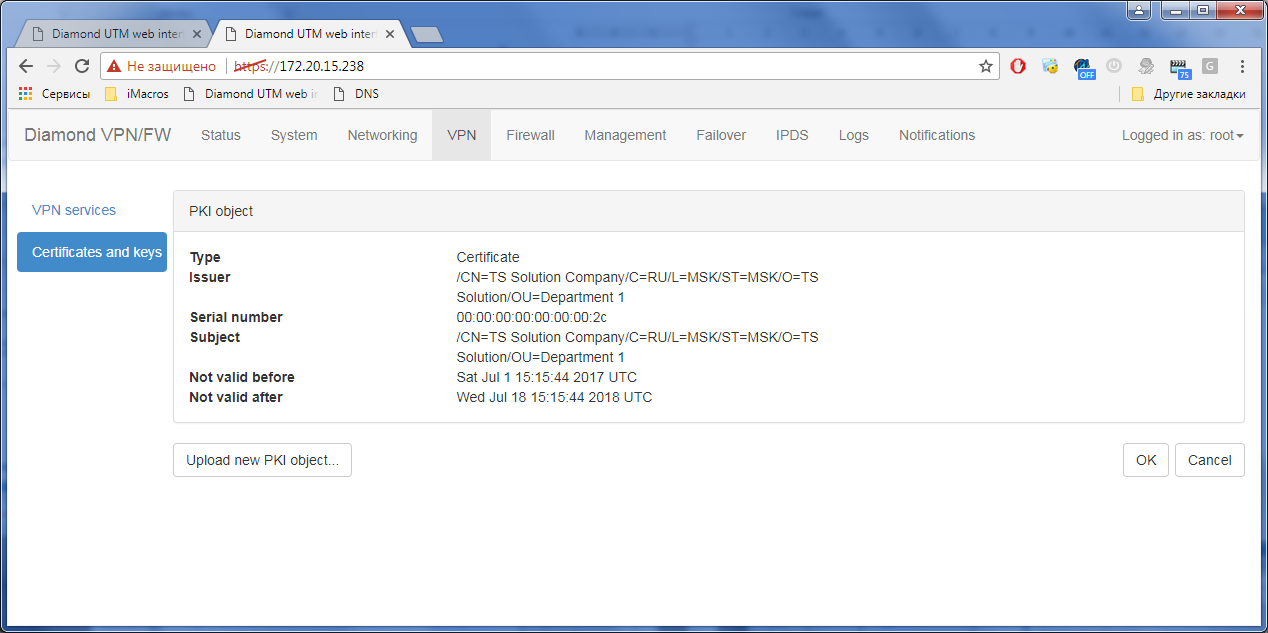

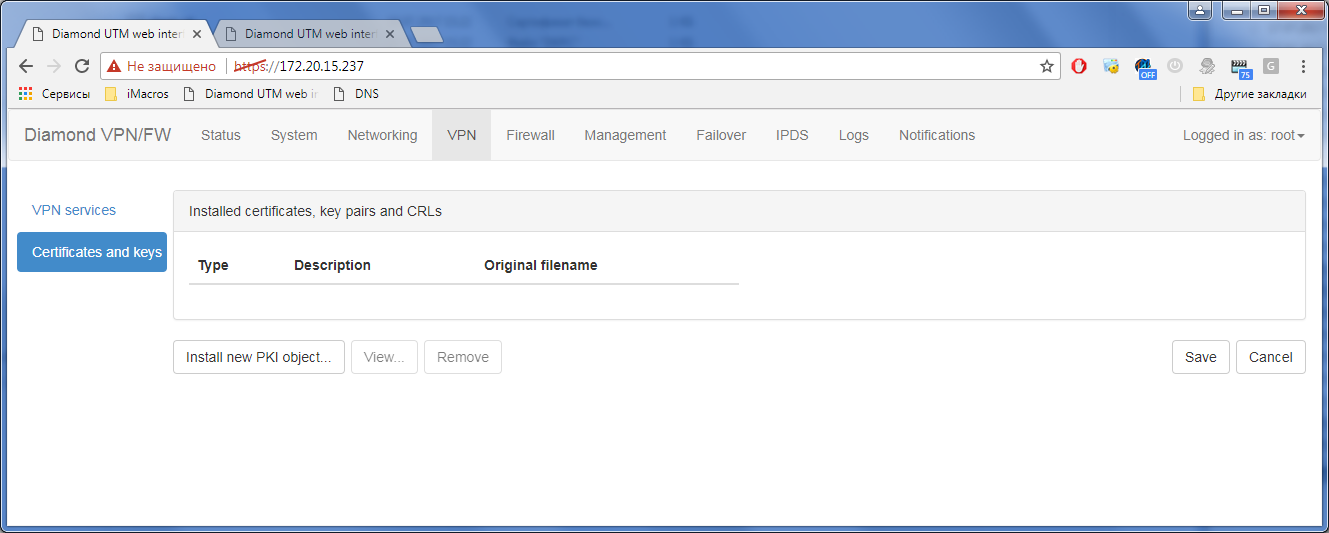

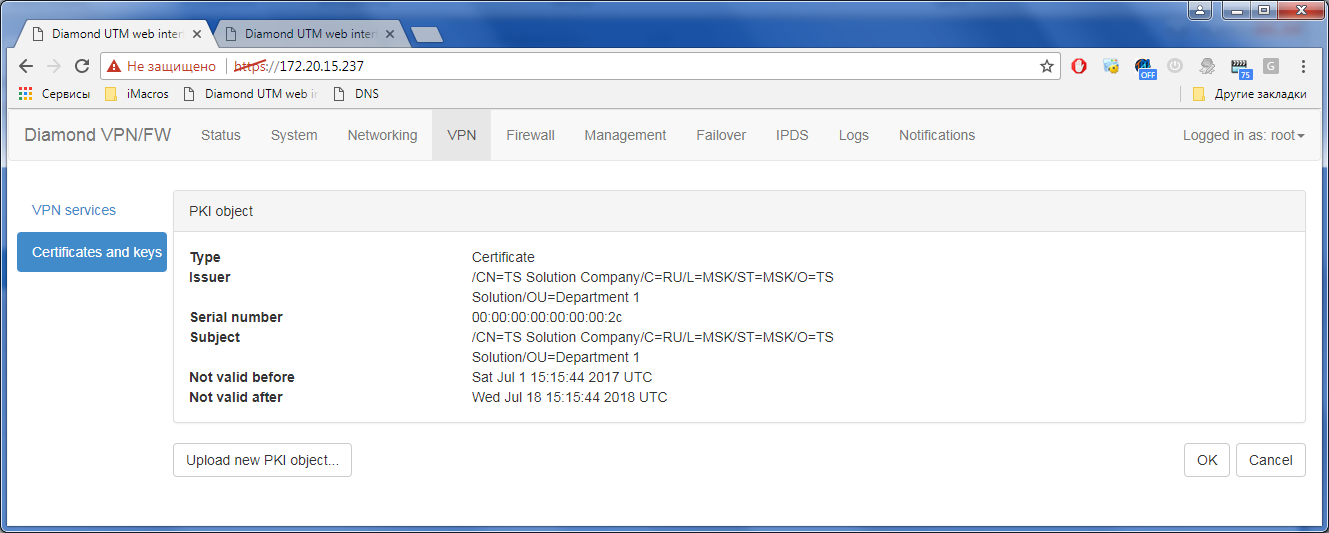

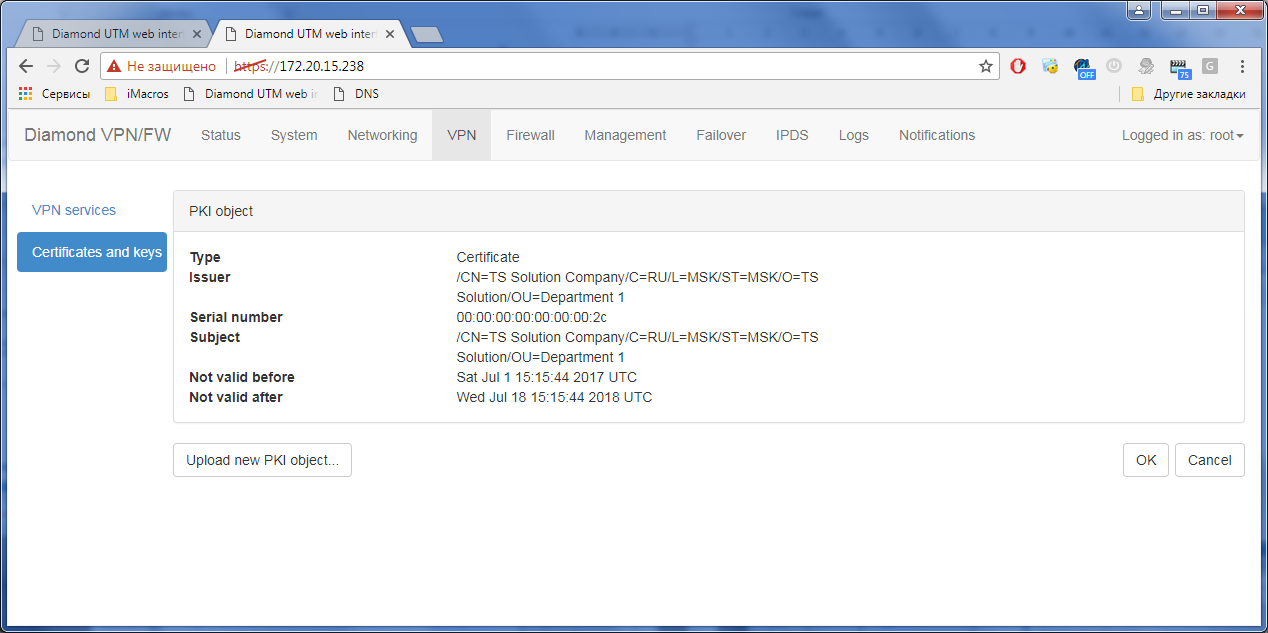

2) Добавление сертификатов (install new PKI...):

результат:

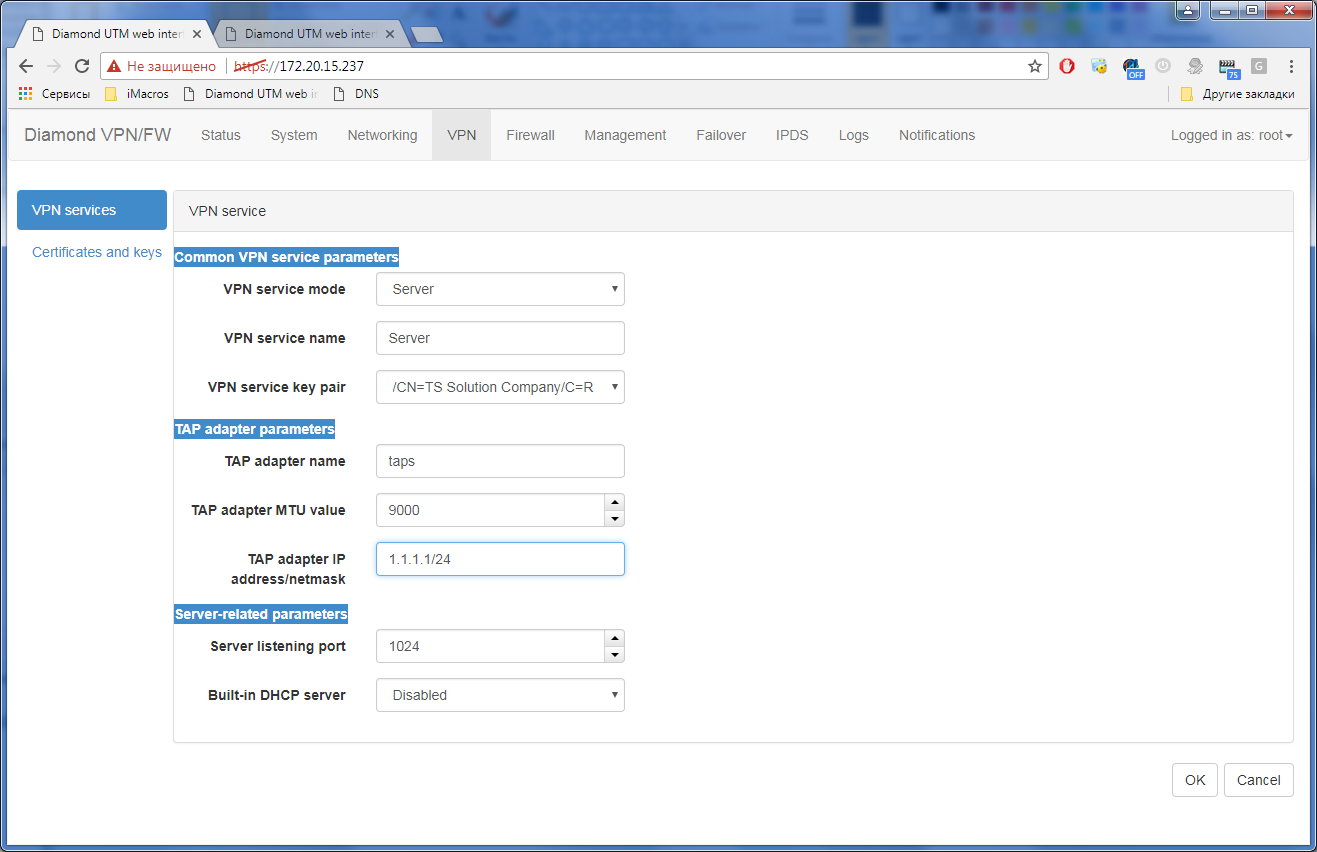

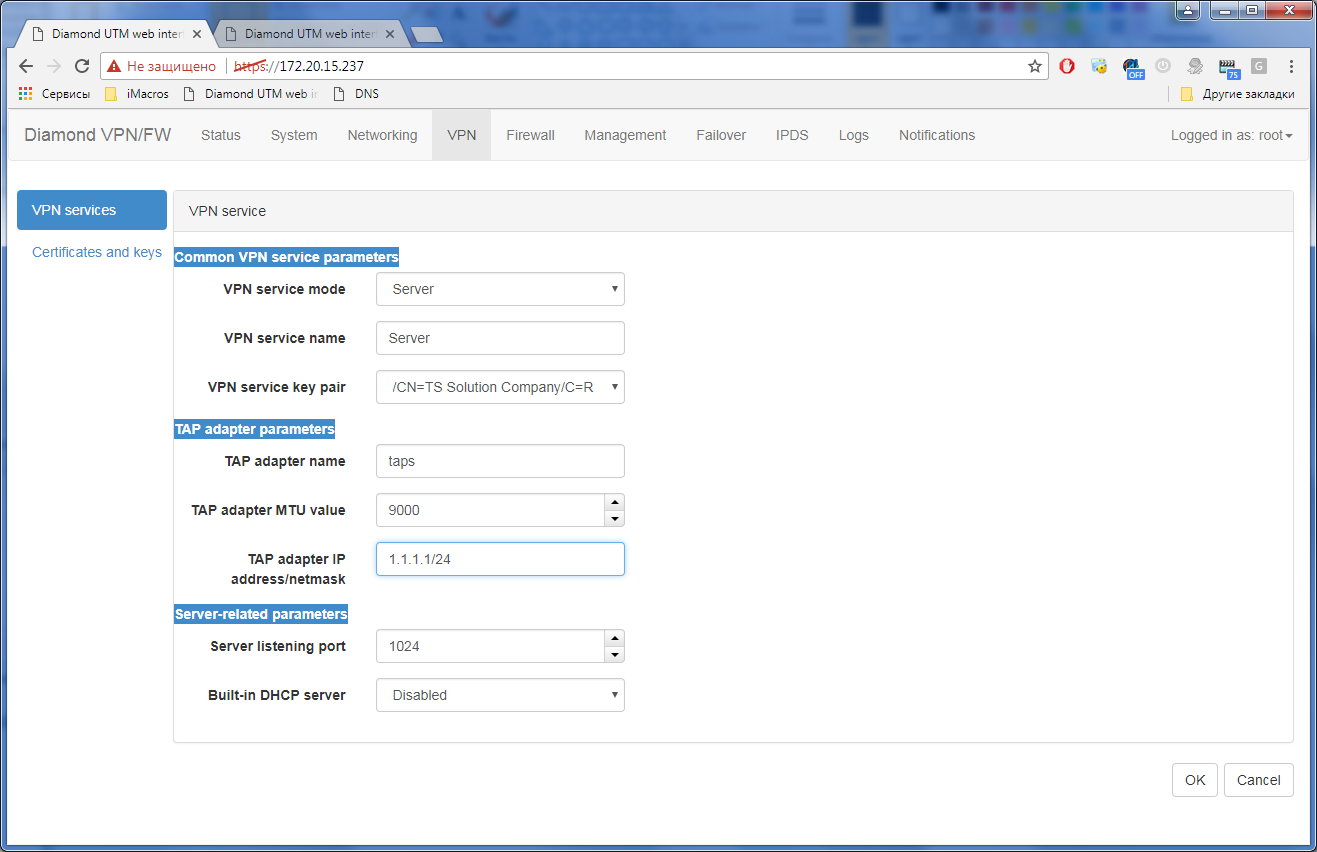

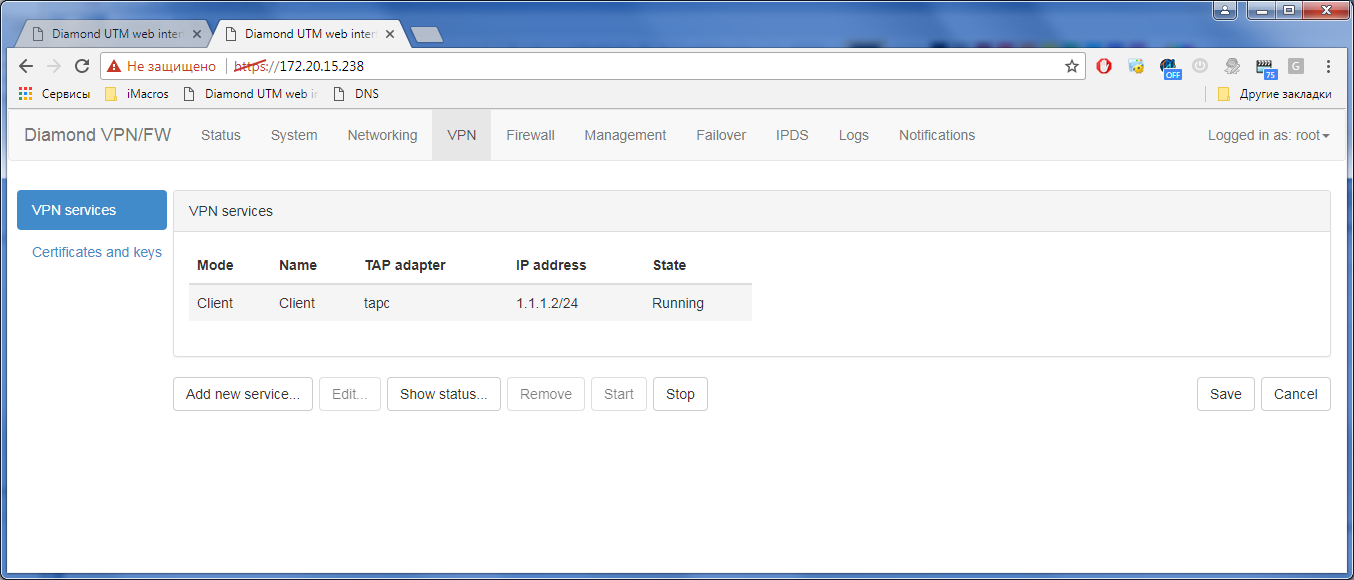

3) Настройки VPN подключения:

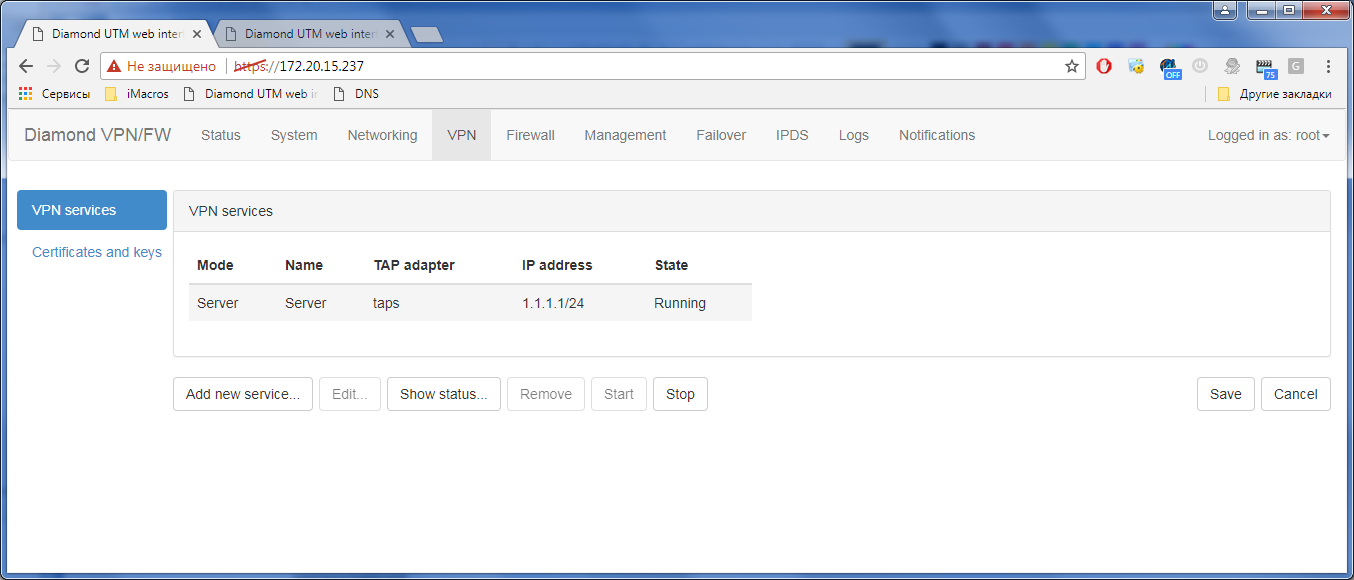

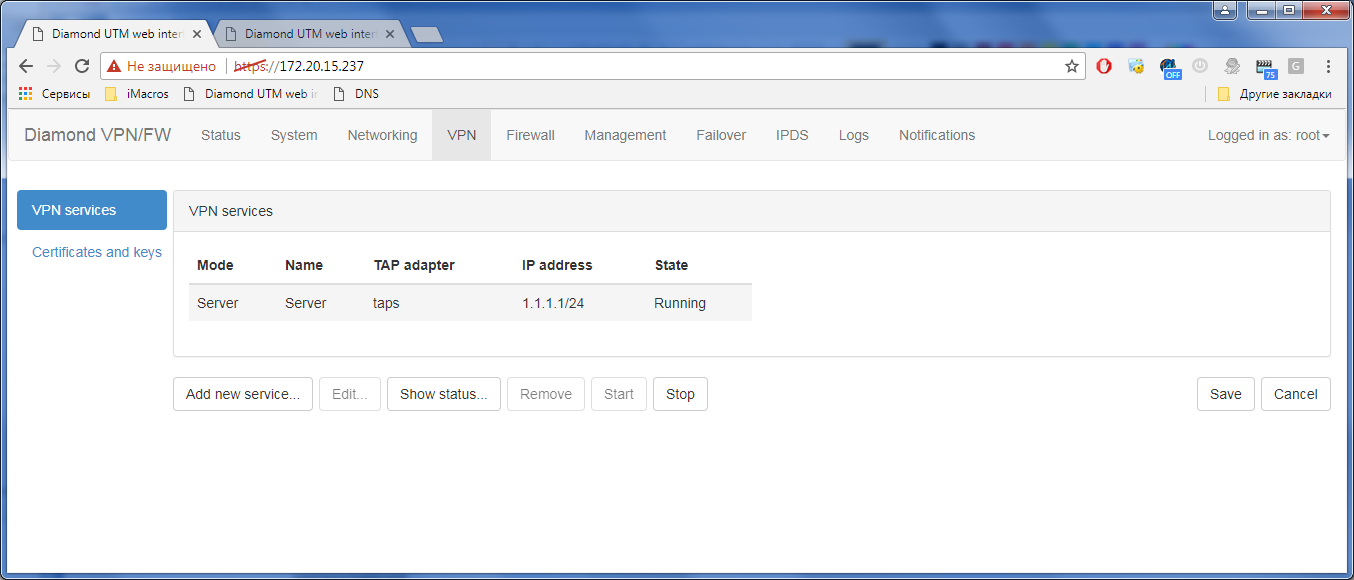

Состояние должно быть в статусе Running

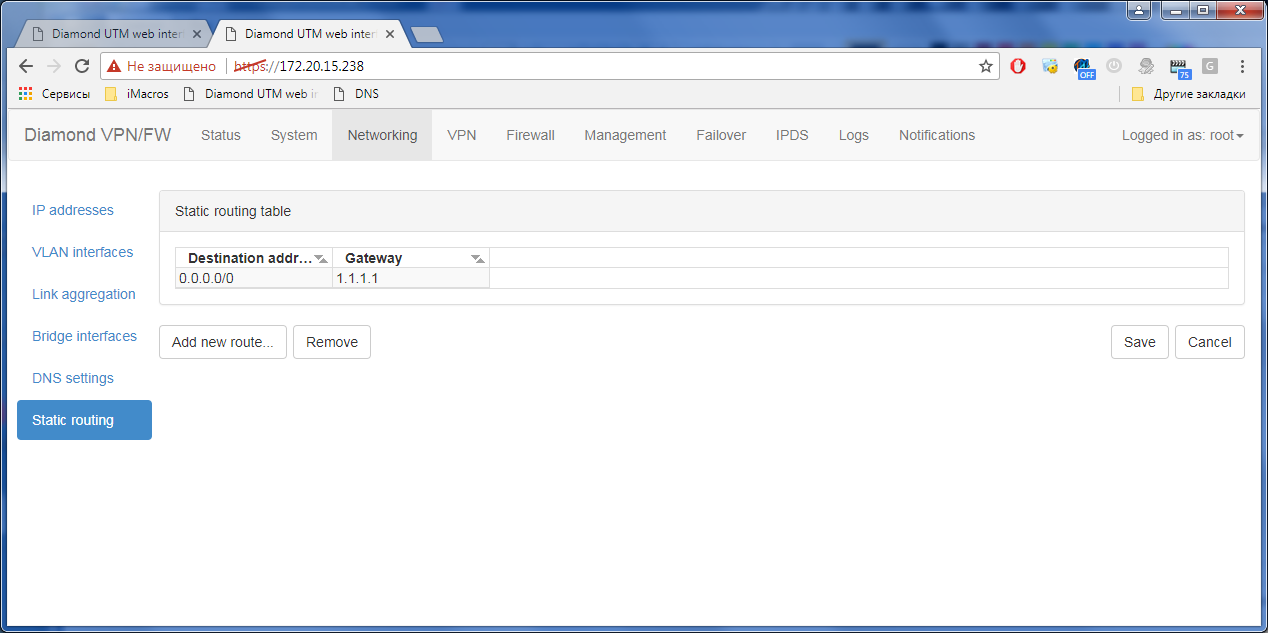

4) Теперь необходимо прописать маршрут, чтобы «завернуть» трафик в VPN-туннель:

Настройка клиента

1) Настройка сетевых интерфейсов:

2) Добавляем сертификат:

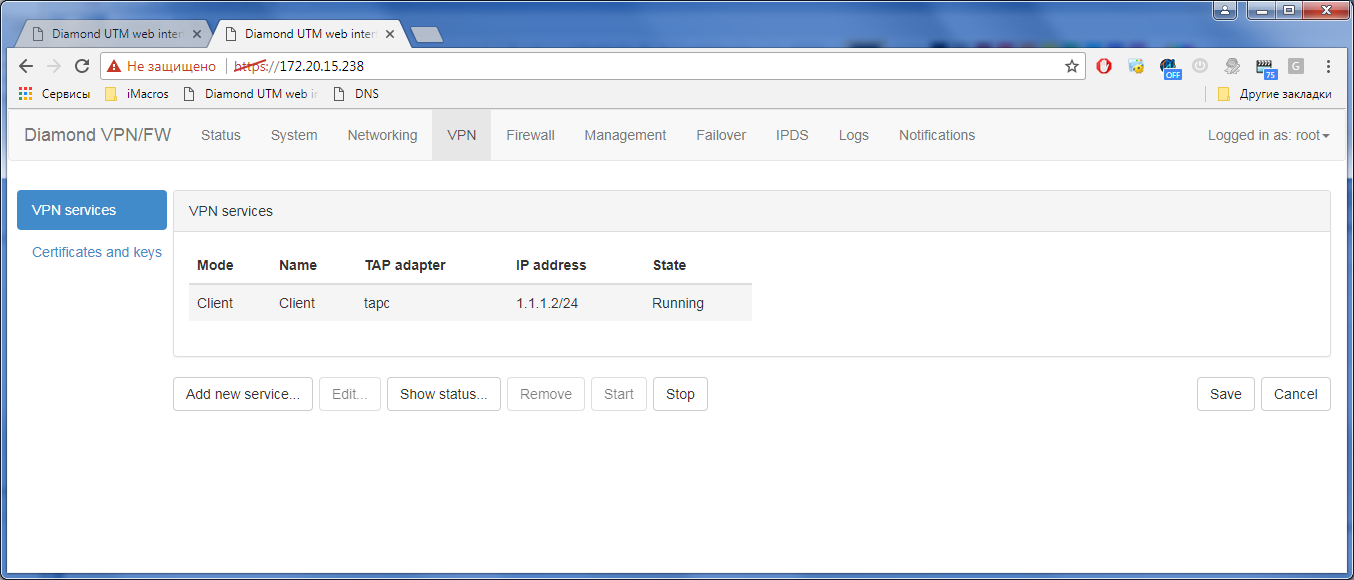

3) Настройки VPN подключения:

Проверяем, что статус Running:

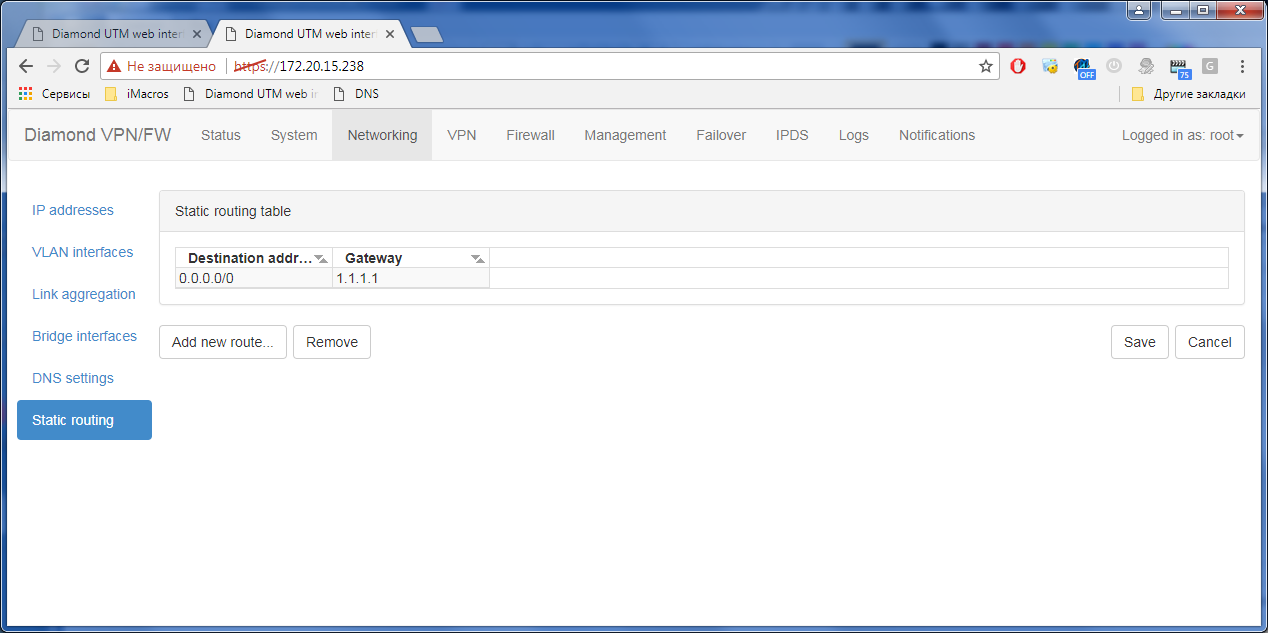

4) «Заворачиваем» трафик с помощью статического маршрута:

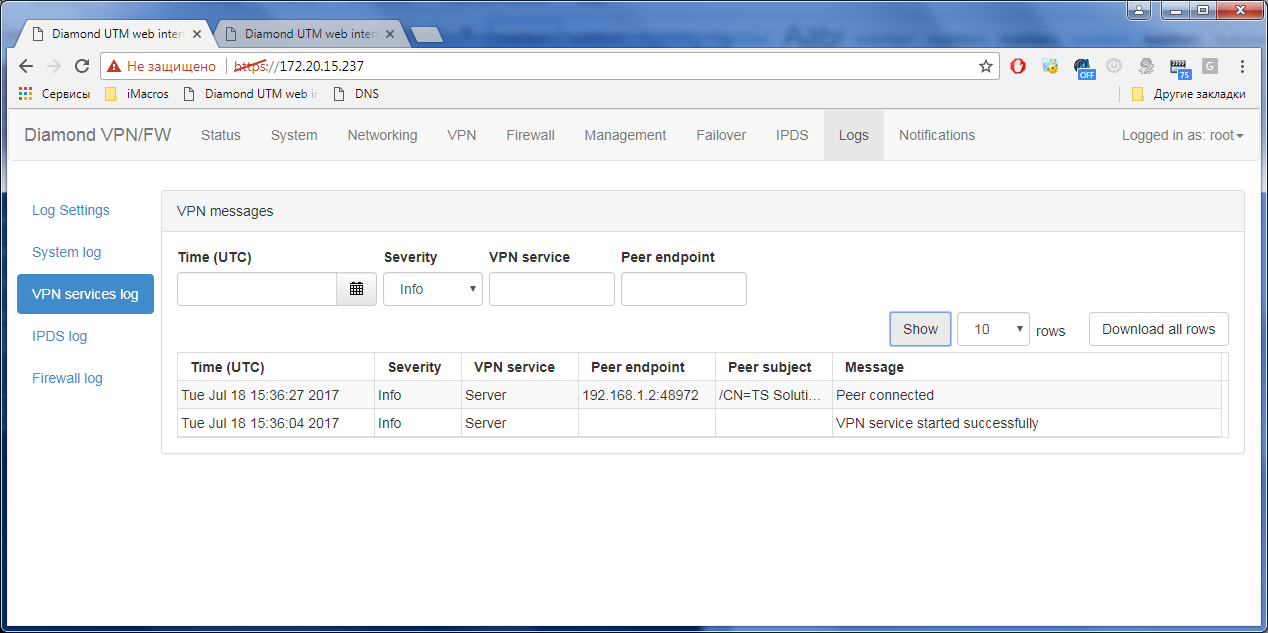

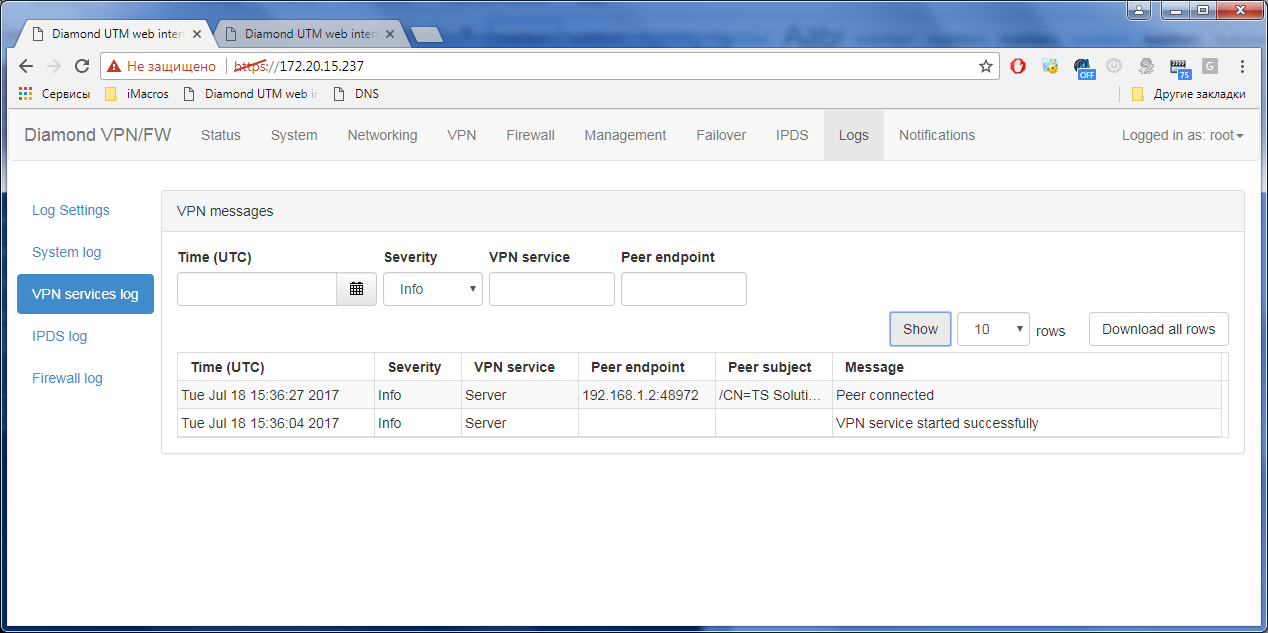

После этого в журнале событий можно найти лог об успешном VPN-соединении:

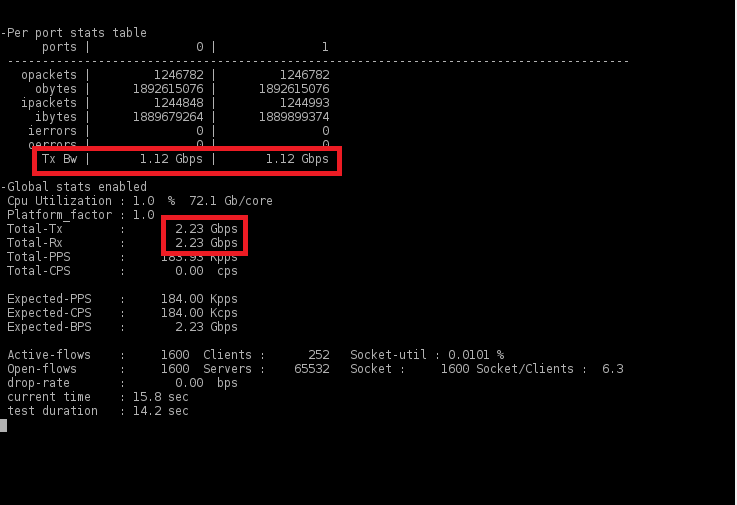

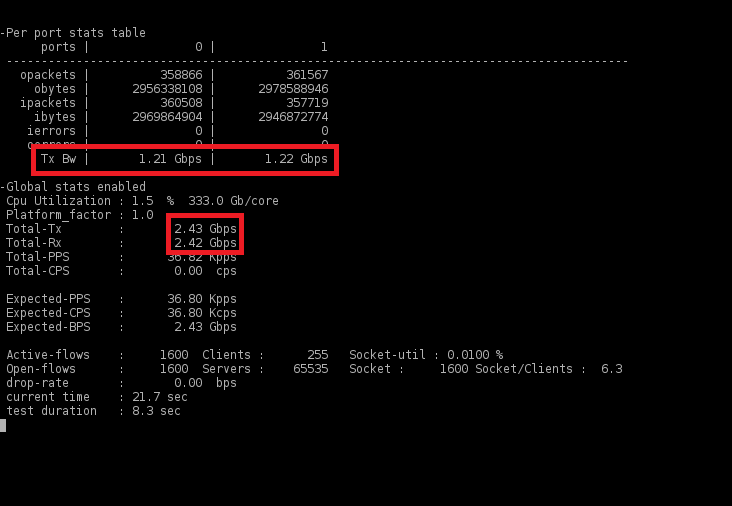

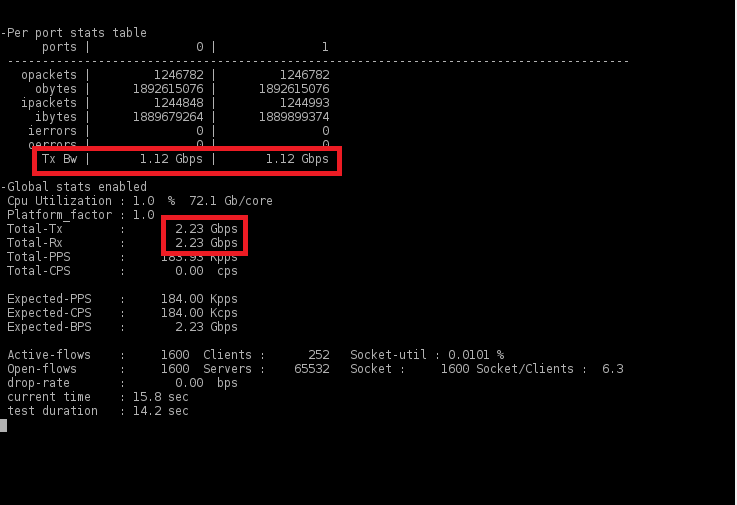

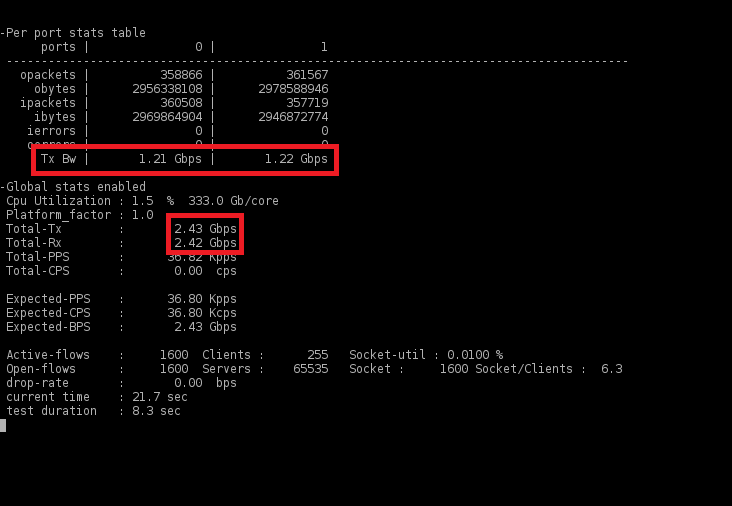

Как было сказано ранее, для тестирования пропускной способности VPN-туннеля был использован Cisco Trex. Тестировали как маленькими, так и большими пакетами, причем дуплексом, т.е. сразу в двух направлениях (upload/download). Вот несколько результатов:

1) Пакет 64 байта

2) Пакет 594 байта

3) Пакет 1500 байтов

4) Пакет 9000 байтов

В данном случае все тесты проводились для L3 VPN. Для L2 VPN будут примерно такие же параметры.

Что же пишут в даташите на эту железку? Там значатся следующие параметры:

Пропускная способность VPN — 2,6 Гбит/с

Пропускная способность МЭ в базовой комплектации — 7,5 Гбит/с

В целом, если рассматривать наши синтетические тесты, то параметры сходятся (в части VPN). Кроме того, данные устройства имеют функцию IPS, но это уже тема для отдельной статьи.

Естественно, что при выборе устройства с ГОСТ VPN, первый интересующий вопрос — наличие сертификатов. Устройства TSS Diamond обладают следующими сертификатами соответствия:

Криптографическая подсистема изделия DCrypt имеет сертификат соответствия по классу — КС1 КС2 КС3.

На наш субъективный взгляд, данное оборудование неплохо подходит для решения задачи организации ГОСТ VPN-туннеля с высокой пропускной способностью (например для связи двух ЦОД-ов). Все заявленные функции выполняются. Требовать от этого устройства чего-то больше (кроме VPN) не вижу смысла. Кроме того, в линейке TSS Dimond есть и более «мелкие» модели, которые подойдут для небольших и средних филиалов (Diamond VPN/FW 1101, 2111, 3101, 4101, 4105). Самая младшая модель 1101 на тестах выдает не менее 100 Мбит ГОСТ VPN (пакетами 1500).

Если есть дополнительные вопросы по TSS Diamond, то можете смело обращаться к нам.

P.S. Если в списке решений по организации ГОСТ VPN отсутствует какое-то известное вам оборудование (или софт), то напишите пожалуйста это в комментариях.

- S-terra

- АПКШ Континент

- Ideco МагПро ГОСТ-VPN

- Vipnet

- Застава

Однако, на текущий момент весьма трудно найти решение которое поддерживало бы Гигабитный ГОСТ VPN. Существуют различные «хитрые» способы обойти эту проблему, например поставить несколько устройств на каждой стороне и с помощью балансировки увеличить общую пропускную способность канала используя несколько VPN-туннелей.

Пример от S-terra:

Не всегда данное решение применимо и не всегда «по карману». В поисках компромисса мы узнали о существовании еще одного весьма интересного решения — TSS Diamond. Компания TSS заявляет о возможности своих «железок» организовать VPN канал с пропускной способностью даже больше чем Гигабит. И это с одной железки, без агрегации… Мы решили не верить маркетинговым материалам и протестировать все самостоятельно. Для этого вендор любезно предоставил нам на тест две «железки» — Diamond VPN/FW Enterprise 5111.

Затем мы быстро собрали простейшую схему для теста:

Т.е. два устройства подключены напрямую друг к другу (оптическими линками). Для тестирования пропускной способности VPN-туннеля использовался Cisco Trex.

Настройка

Вкратце опишем процедуру настройки. Вся конфигурация осуществляется через интуитивно понятный Web-интерфейс. В данном случае первый шлюз выступает в роли VPN-сервера, второй — в роли VPN-клиента.

Настройка сервера

1) Настройка сетевых интерфейсов:

2) Добавление сертификатов (install new PKI...):

результат:

3) Настройки VPN подключения:

Состояние должно быть в статусе Running

4) Теперь необходимо прописать маршрут, чтобы «завернуть» трафик в VPN-туннель:

Настройка клиента

1) Настройка сетевых интерфейсов:

2) Добавляем сертификат:

3) Настройки VPN подключения:

Проверяем, что статус Running:

4) «Заворачиваем» трафик с помощью статического маршрута:

После этого в журнале событий можно найти лог об успешном VPN-соединении:

Проверка пропускной способности

Как было сказано ранее, для тестирования пропускной способности VPN-туннеля был использован Cisco Trex. Тестировали как маленькими, так и большими пакетами, причем дуплексом, т.е. сразу в двух направлениях (upload/download). Вот несколько результатов:

1) Пакет 64 байта

2) Пакет 594 байта

3) Пакет 1500 байтов

4) Пакет 9000 байтов

В данном случае все тесты проводились для L3 VPN. Для L2 VPN будут примерно такие же параметры.

Что же пишут в даташите на эту железку? Там значатся следующие параметры:

Пропускная способность VPN — 2,6 Гбит/с

Пропускная способность МЭ в базовой комплектации — 7,5 Гбит/с

В целом, если рассматривать наши синтетические тесты, то параметры сходятся (в части VPN). Кроме того, данные устройства имеют функцию IPS, но это уже тема для отдельной статьи.

Сертификация

Естественно, что при выборе устройства с ГОСТ VPN, первый интересующий вопрос — наличие сертификатов. Устройства TSS Diamond обладают следующими сертификатами соответствия:

- «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» (Гостехкомиссия России, 1992) – по 3 классу защищенности;

- «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей» (Гостехкомиссия России, 1999) – по 2 уровню контроля

- а также документов:

- «Требования к системам обнаружения вторжений» (ФСТЭК России, 2011);

- «Профиль защиты систем обнаружения вторжений уровня сети четвертого класса защиты. ИТ.СОВ.С4.ПЗ» (ФСТЭК России, 2012);

- «Требования к межсетевым экранам» (ФСТЭК России, 2016);

- «Профиль защиты межсетевых экранов типа «А» четвертого класса защиты ИТ.МЭ.А4.ПЗ (ФСТЭК России, 2016)»;

- •«Профиль защиты межсетевых экранов типа «Б» четвертого класса защиты ИТ.МЭ.Б4.ПЗ (ФСТЭК России, 2016)»;

- «Профиль защиты межсетевых экранов типа «В» четвертого класса защиты ИТ.МЭ.В4.ПЗ (ФСТЭК России, 2016)».

Криптографическая подсистема изделия DCrypt имеет сертификат соответствия по классу — КС1 КС2 КС3.

Выводы

На наш субъективный взгляд, данное оборудование неплохо подходит для решения задачи организации ГОСТ VPN-туннеля с высокой пропускной способностью (например для связи двух ЦОД-ов). Все заявленные функции выполняются. Требовать от этого устройства чего-то больше (кроме VPN) не вижу смысла. Кроме того, в линейке TSS Dimond есть и более «мелкие» модели, которые подойдут для небольших и средних филиалов (Diamond VPN/FW 1101, 2111, 3101, 4101, 4105). Самая младшая модель 1101 на тестах выдает не менее 100 Мбит ГОСТ VPN (пакетами 1500).

Если есть дополнительные вопросы по TSS Diamond, то можете смело обращаться к нам.

P.S. Если в списке решений по организации ГОСТ VPN отсутствует какое-то известное вам оборудование (или софт), то напишите пожалуйста это в комментариях.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Поделиться с друзьями

ifaustrue

Простите, но как соотносится названий компании на хабре и фраза

Вы в своей компании не знали о таком решении?

cooper051

Наша компания это TS Solution. TSS — это совершенно другая организация. Но созвучно, согласен)