Не так давно в сети появился доклад инженера Google Даррена Билби «Защита Гибсона в эпоху Просвещения», посвящённый фейлу антивирусов и другим бесполезным методам информационной безопасности.

В двух словах, речь в нем идет о том, что взломанные почтовые ящики стали ключевой темой предвыборных президентских дебатов, что трояны-вымогатели шифруют файлы на корпоративных компьютерах, а «тостеры контролируют большие участки интернета» (возможно, под «тостерами» Даррен имел в виду видеокамеры наблюдения, которыми заддосили одного из крупнейших DNS-провайдеров).

И что противопоставляет этим методам кибератак индустрия компьютерной безопасностью? Да практически ничего нового, констатирует Билби, всё те же убогие и неэффективные старые инструменты. По его мнению, продавцы таких решений просто «впаривают магию», вешая лапшу на уши наивных покупателей.

Что, по сути, нам предлагает классический антивирус? В подавляющем большинстве сканер файлов для поиска вируса по сигнатуре и эвристический анализатор для файлов, против которых бессилен сканер (например, сжатых или зашифрованных). У каждого из этих методов свои достоинства и недостатки, но в общем Билби прав, на протяжении многих лет используется устаревшая технология, а с другой стороны и предложить что-то принципиально новое тоже достаточно сложно. Но можно. К примеру, за последнее десятилетие получили развитие «песочницы», но особого распространения по определенным причинам не снискали, возможно из-за сложностей в обслуживании, ведь массовое решение должно быть простым как сковородка и надежным как лом. Все гениальное просто, хоть и не все простое – гениально.

Вирус не появляется на компьютере откуда не возьмись, он приходит в гости вместе с файлом, скачанным из Интернета или полученным по почте. То есть «сначала был файл» и ничего кроме файла, а дух вируса пребывает в нем и ждет, когда этот файл будет запущен, чтобы в свою очередь начать победное шествие и «исполнить волю пославшего мя».

Выходит, любой новый файл потенциально опасен и оградив себя от новых файлов вы оградите себя от вирусов. Но это если вести речь про сферический компьютер в вакууме, в реальной жизни оградиться от новых файлов невозможно, по той причине, что создание новых файлов – естественный процесс функционирования компьютера. Значит из всей массы файлов надо как-то выделить «плохие», потенциально опасные.

Определенно, к вирусоносным файлам можно отнести только те, которые способные к запуску, т.е. исполняемые или интерпретируемые. Оно и понятно, какой толк от вируса, лежащего в текстовом файле? Зло должно работать, а не мирно посапывать во временных папках.

К примеру, вы скачали игру и хотите в нее поиграть, но при запуске «игра» внезапно начинает создавать другие исполняемые файлы и размещать их в секции автозагрузки. На лицо действия злонамеренного характера, надо как можно скорее пресечь их в корне и вторжение завершится даже не начавшись. Вот что должен предлагать современный антивирус – превентивная защита, которая обезопасит от вируса, шифровальщика, трояна, червя… да чего угодно.

Но при этом не надо запрещать направо и налево все и вся, так как для нормальной работы операционной системы ей тоже необходимо создавать файлы, и иногда даже исполняемые. А поскольку операционка априори не является инфицированной, то вполне можно довериться работе всех ее механизмов, нет смысла проверять то, что создается ее средствами. Сюда же можно отнести программные продукты известных (и не очень) брендов, которым вы доверяет, т.е. исключать из проверки «доверенные программы», полученные из надежных источников.

Итак, что получается – для защиты от угрозы нет нужды ничего сканировать и анализировать, необходимо решение, ограничивающее операции над определенными файлами, в определенных местах, т.к. вполне логично предположить, что для «работы» вирус выберет доступную временную папка, а не корневой каталог Windows. Ну и неплохо при этом иметь возможность исключения из проверки доверенных приложений.

Казалось бы, решение лежит на поверхности, но по каким-то причинам, популярных программ-блокировщиков среди мастодонтов практически нет, поэтому для обзора были выбраны приложения, которые малоизвестны в настоящее время широкой публике, но несмотря на это, прекрасно справляются с этой задачей.

Сегодня я хочу познакомить вас с наиболее интересными на мой взгляд продуктами, удовлетворяющим описанным выше требованиям, это VoodooShield от американской компании VoodooSoft, SecureAPlus от сингапурской SecureAge Technology, а также российский Defendset от красноярской компании ВТБ. Первоначально мне удалось найти еще одну российскую программу – питерскую «Систему защиты Панцирь», к сожалению демоверсию «Панциря» скачать не удалось, разработчики требуют отправить специальную форму на бланке организации, с печатью фирмы и подписью ответственного лица. Поскольку у меня нет ни организации, ни бланков, ни печати, то в обзор этот продукт включить не удалось, а жаль. Возможно в будущем удастся раздобыть эту утилиту, ну а пока давайте посмотрим на сегодняшних участников и поизучаем, что они собой представляют, а главное – как справляется с заявленными задачами.

VoodooShield

VoodooShield – утилита, осуществляющая блокировку запуска новых приложений и неизвестных объектов, которые могут содержать в вредоносное ПО. Перед проведением установки важно убедиться в том, что на компьютере отсутствуют вредоносные объекты, в противном случае, они могут быть добавлены в число доверенных и будут функционировать совершенно официально.

Продукт представлен в двух версиях – бесплатной, с ограниченными возможностями настройки и полнофункциональной, по цене 19,99$ в год. Сайт продукта: https://voodooshield.com

Сам процесс установки антивируса носит вполне привычный характер, после появления окна приветствия и до завершения инсталляции, пользователю никаких действий делать не приходится.

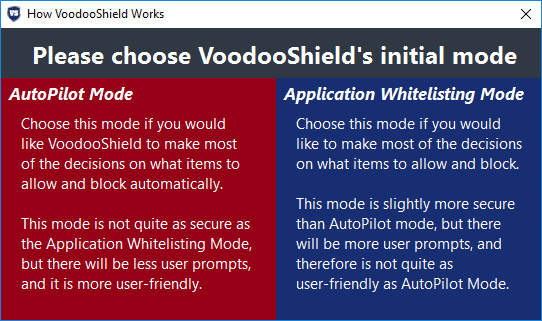

Сразу после установки программа предлагает выбрать в каком режиме должна осуществляться защита. «Автопилот» предоставляет программе самой оценивать уровень опасности запускаемых приложений, а «Белый список» обеспечивает запуск только тех приложений, которые в этот список внесены.

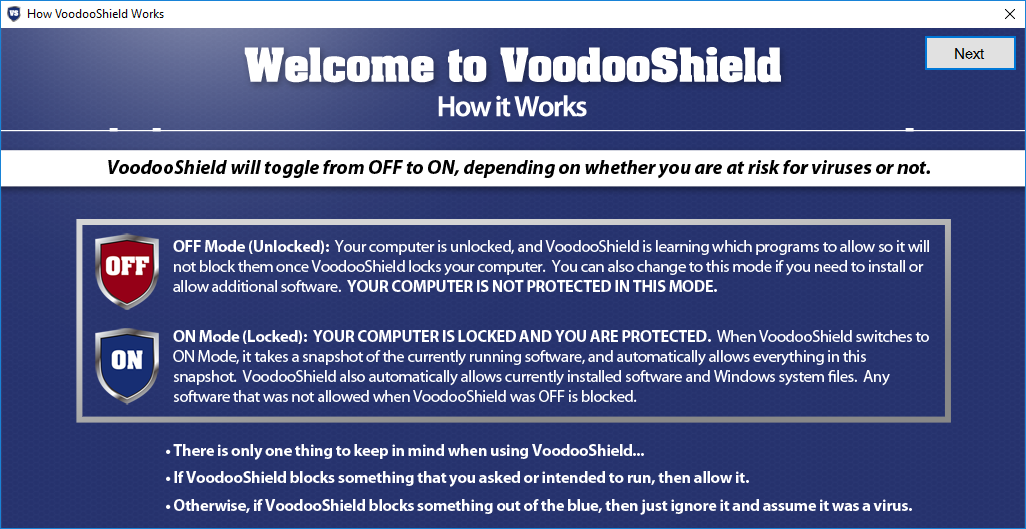

Первый запуск программы сопровождается небольшим ликбезом по ее использованию, разъясняя как именно будет осуществляться защита.

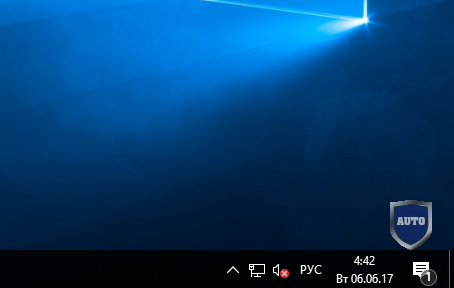

Возле системного лотка отображается управляющий виджет, с помощью которого можно включать и выключать защиту, а также пользоваться контекстным меню для изменения оперативных настроек.

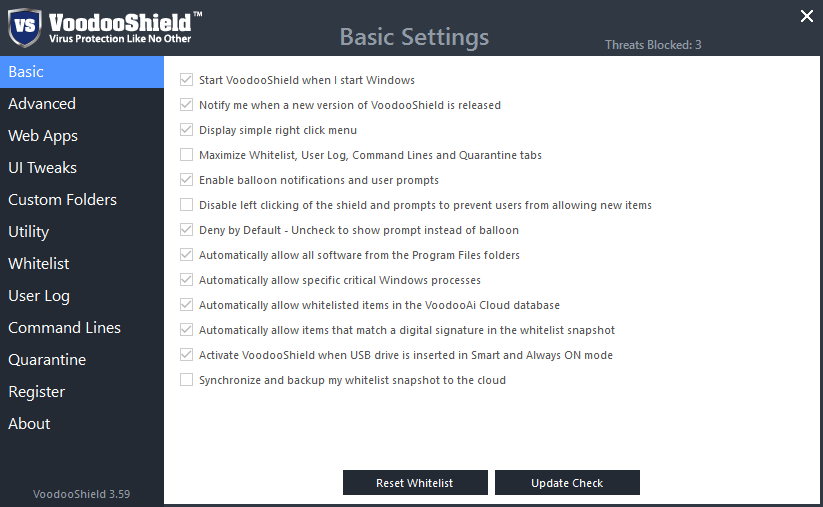

Изменение настроек программы доступно в версии «про», бесплатный вариант предлагает довольствоваться тем, что есть, впрочем, этого вполне достаточно для блокировки неизвестных файлов.

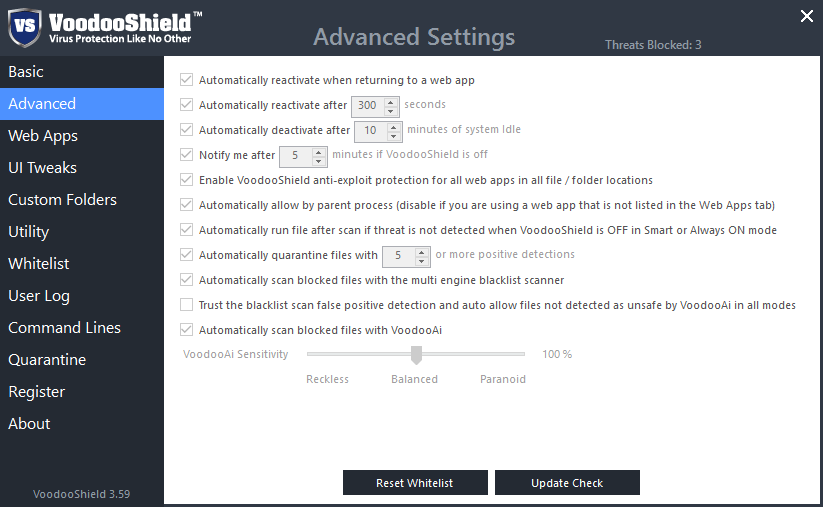

Базовые и расширенные настройки обеспечивают тюнинг приложения под себя, чтобы сделать функционирование приложение наиболее комфортным.

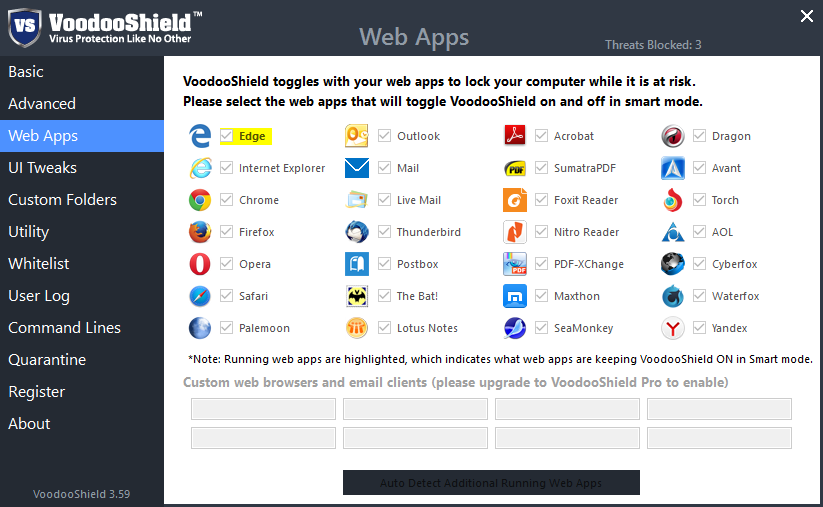

Предопределенные Интернет-приложения, работа с которыми переводит защиту в нужный режим.

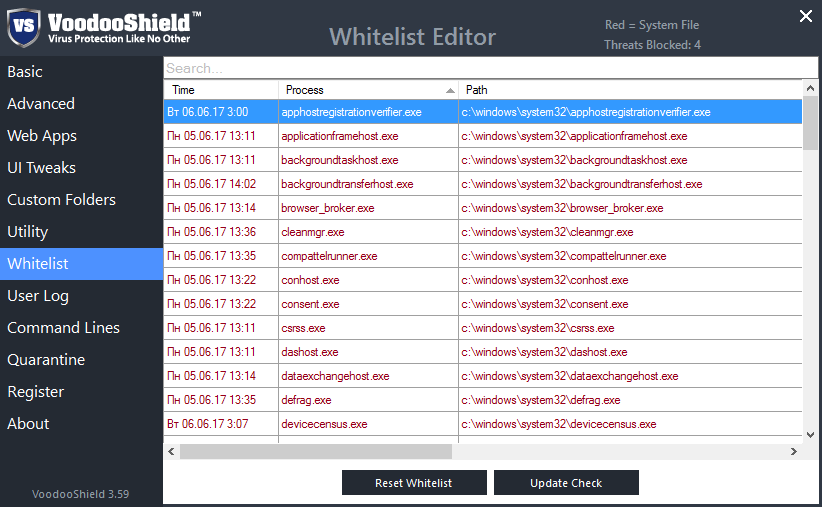

«Белый список» доверенных приложений, который может наполняться в автоматическом режиме, либо вручную.

Для того, чтобы пользователю не пришлось мучиться первое время, добавляя в белый список все свои установленные приложение, разработчики предусмотрели режим Training, который добавляет все выполняемые процессы в белый список. Поработав в этом режиме несколько дней, вы получите настройку, в которую будут включены все ежедневно используемые приложения.

Давайте теперь посмотрим, как программа функционирует и выполняет свои прямые обязанности. Для этой цели скачаем браузер Яндекс и попробуем его установить на тестовый компьютер.

Скачивание файла никаких проблем не вызвало, а вот запуск нового приложения сопровождается уведомлением о блокировке.

Нажатие на уведомление открывает панель выбора действия – заблокировать либо запустить в локальной или интернет-песочнице Cuckoo.

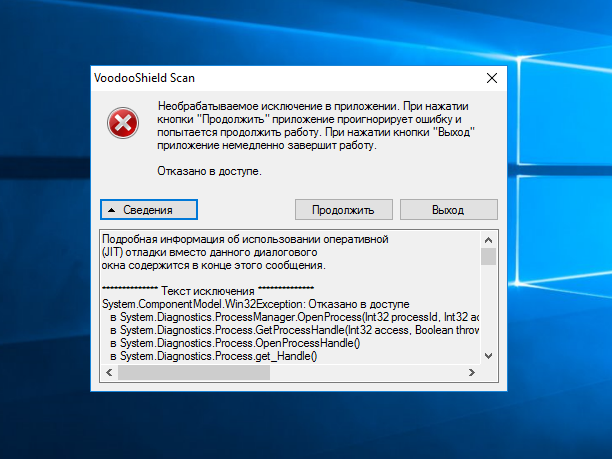

Блокировка запрещает выполнение запускаемого приложения, а запуск в локальной песочнице, к сожалению, приводит к краху приложения.

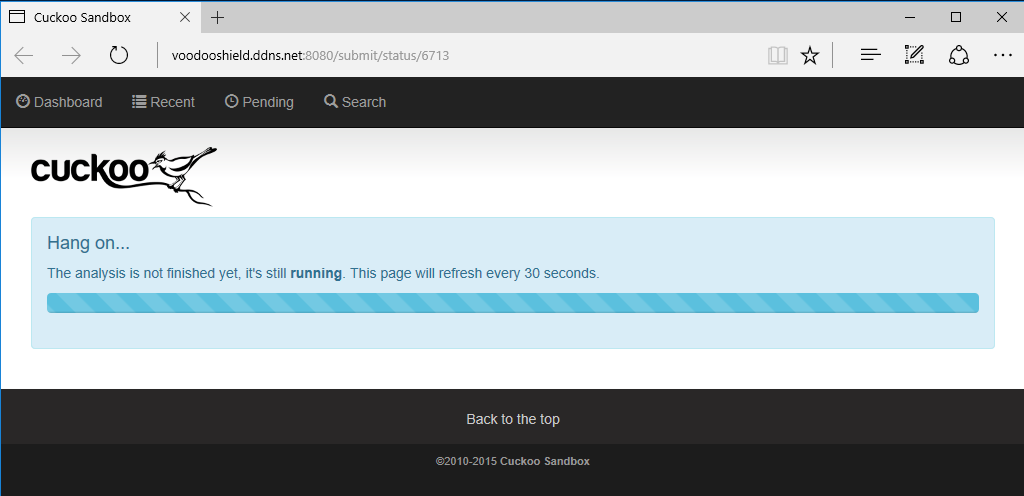

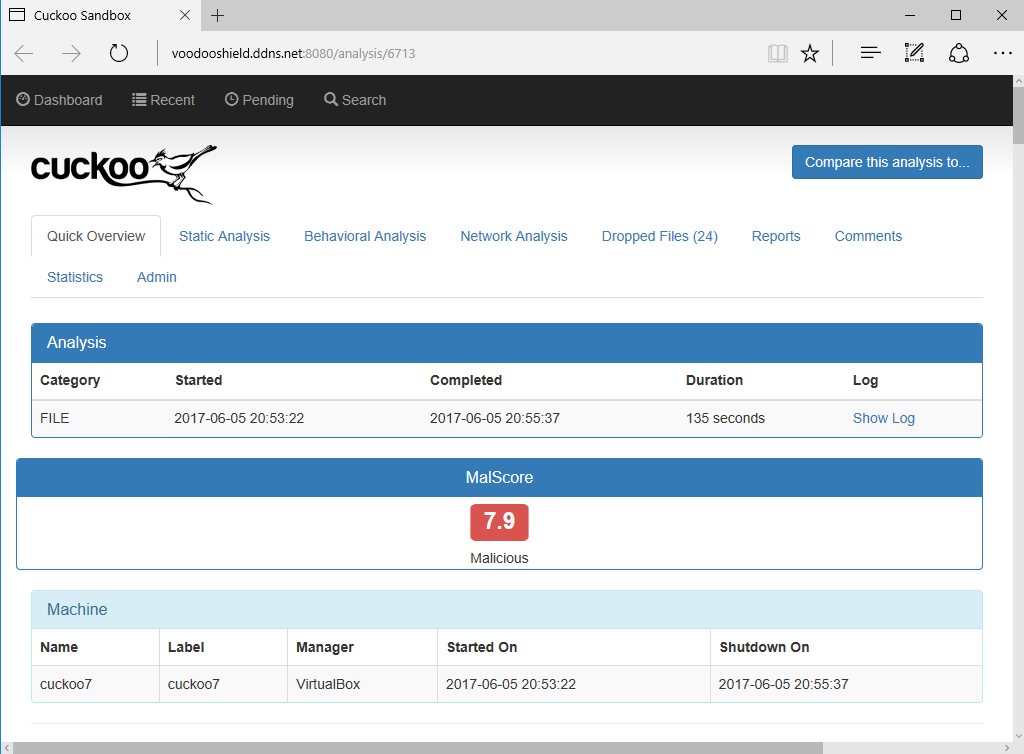

Запускаем защиту еще раз и пробуем установить браузер. При выборе действия выбираем запуск в песочнице Cuckoo.

Загрузка файла и его анализ занимают довольно продолжительное время, порядка нескольких минут, после чего кукушка оглашает свой вердикт – 7.9 баллов по десятибалльной шкале опасности, приложение вредоносно.

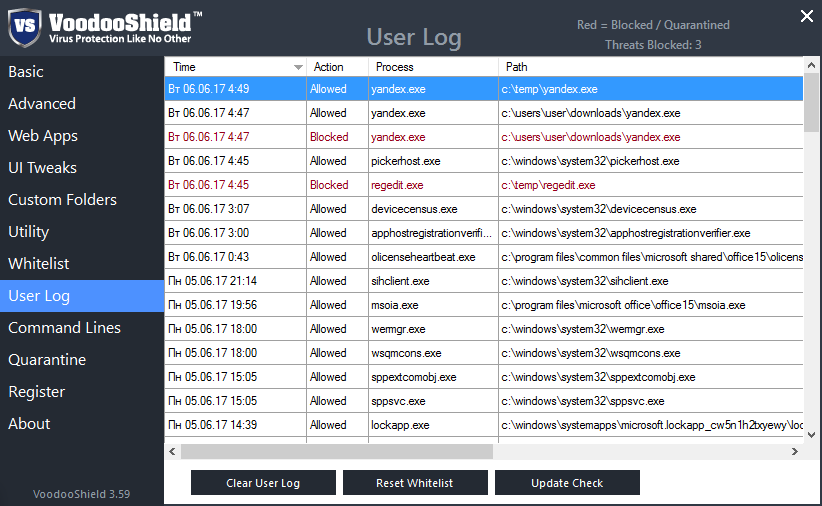

Все действия фиксируются в логе.

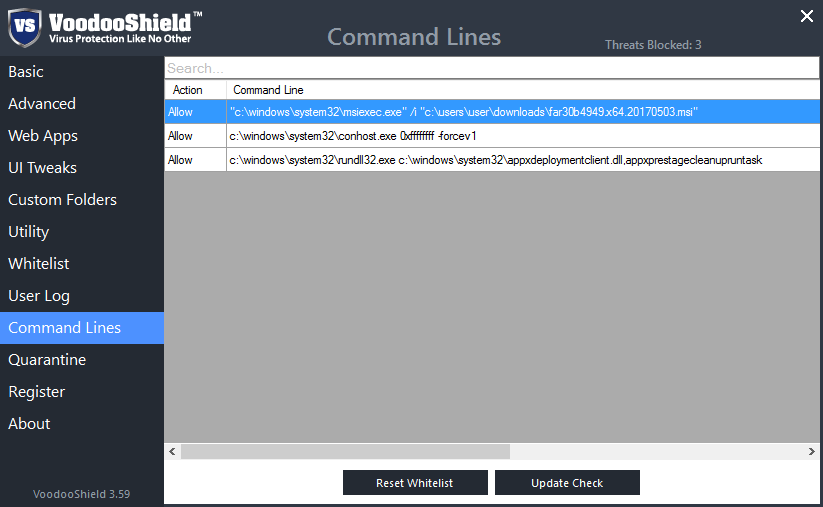

Отдельный раздел хранит выполняемую командную строку, с помощью которой осуществлялся запуск объектов, что удобно для анализа переданных приложению параметров.

VoodooShield является достаточно простым в использовании, но при этом весьма эффективным инструментом в борьбе с различными угрозами. В работе приложения есть некоторые шероховатости, но учитывая что программу можно использовать совершенно бесплатно, это вполне достойный вариант, который позволит обеспечить контроль над любыми вредоносными объектами, пытающимися проникнуть на компьютер.

SecureAPlus

SecureAPlus продвинутый антивирус от компании SecureAge. Приложение сочетает в себе инструменты для мониторинга и обнаружения угроз в режиме реального времени с функциями анализа подозрительных объектов и использованием аж 12 антивирусных движков сторонних разработчиков.

При установке продукта разработчики щедро предлагают бесплатную годовую лицензию, но по прошествии года за лицензию придется платить 2$ в месяц или 22,5$ за год. Сайт продукта: https://www.secureaplus.com

Сразу после установки пользователю предлагается выполнить сканирование системы, на основании результатов которого будет создан список доверенных приложений, а также выдается информация об объектах с не очень хорошей репутацией (если таковые будут обнаружены).

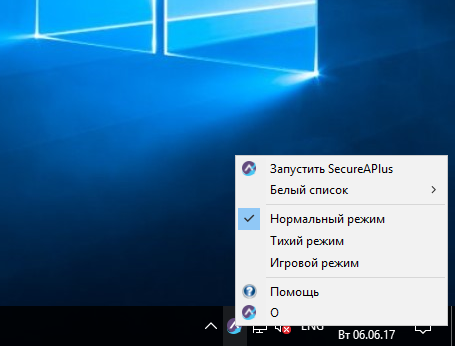

В системном лотке отображается иконка программы, через контекстное меню можно выполнить типовые операции – открыть настройку, выбрать текущий режим работы.

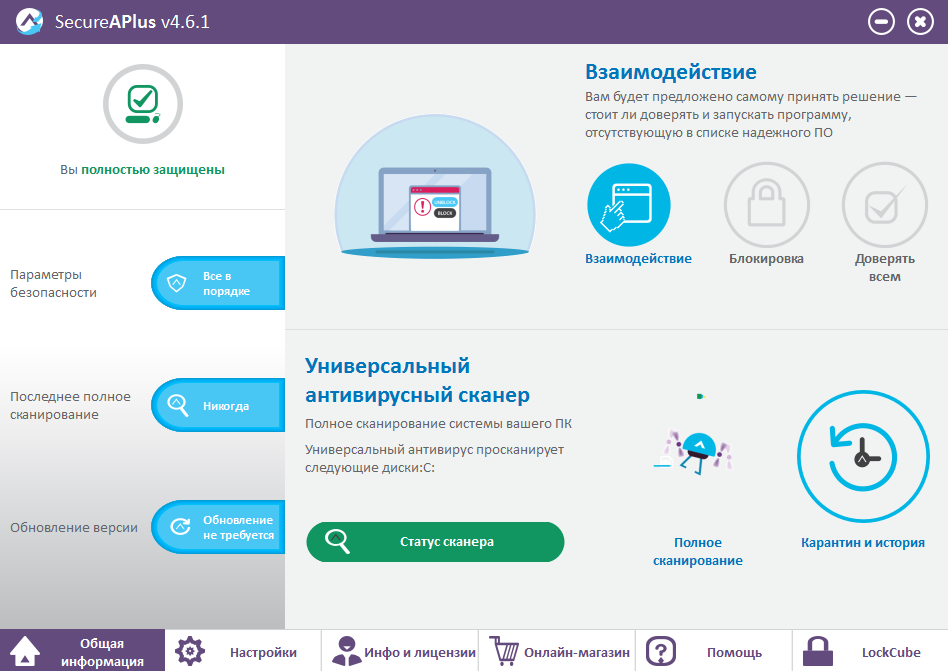

SecureAPlus может функционировать в следующих режимах — «Взаимодействие», «Блокировка» и «Доверять всем». Названия отражают суть выбранного режима – «Взаимодействие» каждый раз спрашивает у пользователя доверять или нет неизвестному приложению, «Блокировка» автоматически блокирует неизвестные подозрительные объекты, которые не попали в белый список, «Доверять всем» разрешает работу любых процессов.

Включение последнего режима можно осуществить на определенное время, что удобно для установки новых приложений и выполнения операций, не требующих постоянного мониторинга процессов.

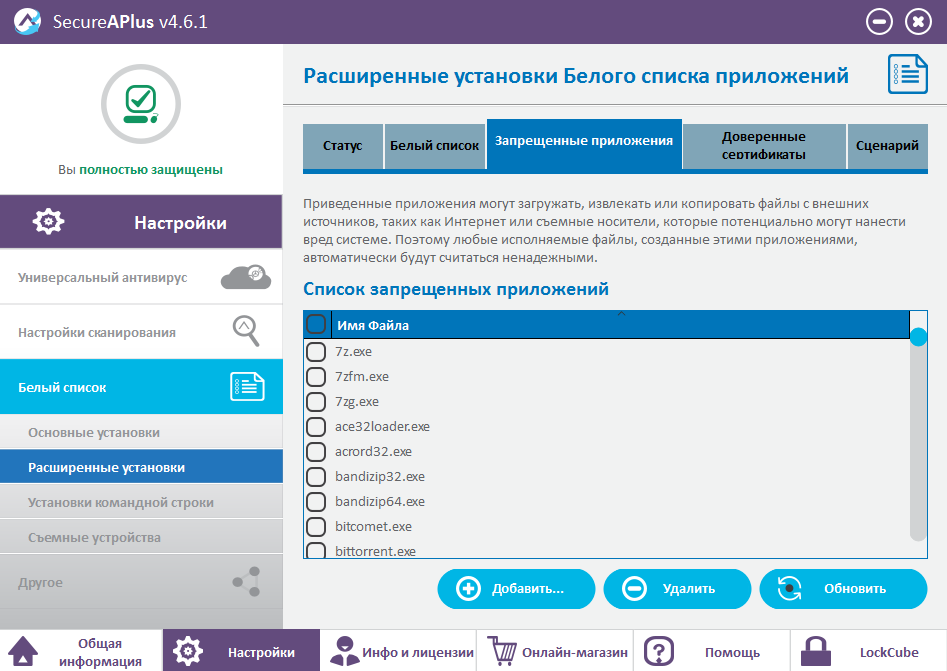

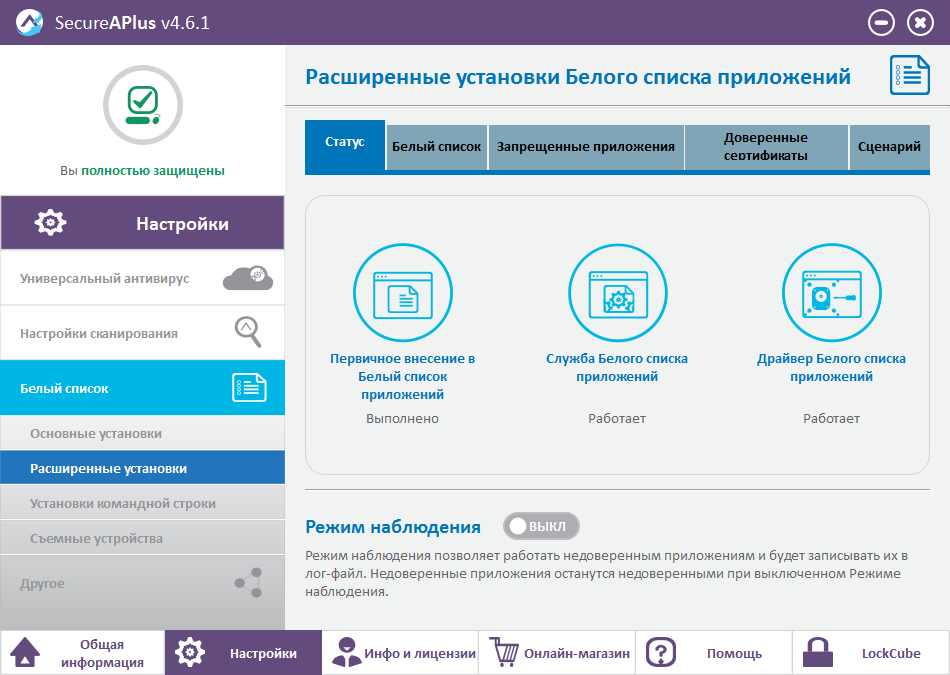

Настройка белого списка осуществляется очень гибко, и даже чрезмерно гибко, так что неподготовленного пользователя такие анатомические подробности могут запросто запутать.

Приложение позволяет самостоятельно добавить доверенные приложения, сертификаты и скрипты.

Белый список можно полностью настроить «под себя». Кроме того, в программе предусмотрен режим наблюдения, который позволяет выполнение и работу недоверенных процессов, но все действия, выполняемые ими, сохраняются в журнал.

Программа интегрируется в оболочку операционной системы, благодаря чему быстрое сканирование любого файла доступно при нажатии на нем правой кнопки мыши. Следует отметить, что сканирование может занять некоторое время, так как файл необходимо сначала загрузить на сервер.

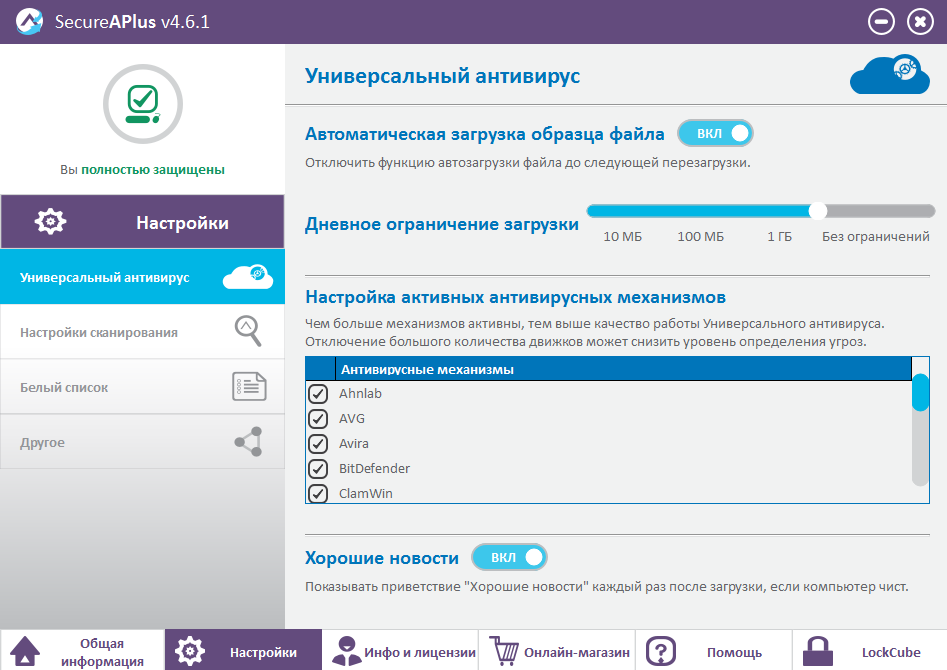

В зависимости от потребностей можно настроить антивирусный механизм – включить или выключить рабочие движки для проверки подозрительных объектов, которые будут отправлены на проверку через Интернет в режиме реального времени.

В случае ограничения связи существует возможность установки ежедневного лимита загружаемых файлов.

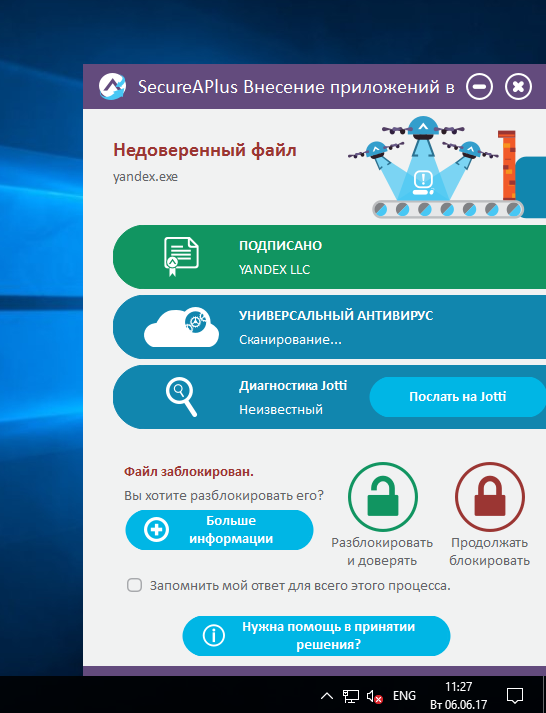

Для проверки работы SecureAPlus я попытался загрузить и запустить установку браузера Яндекс. Во время запуска появилось симпатичное окно с информацией об объекте и выбором нужного действия. Если пользователь не знает можно ли доверять запускаемому файлу, он может осуществить его проверку с помощью облачного антивируса, либо сразу блокировать вредоносное приложение.

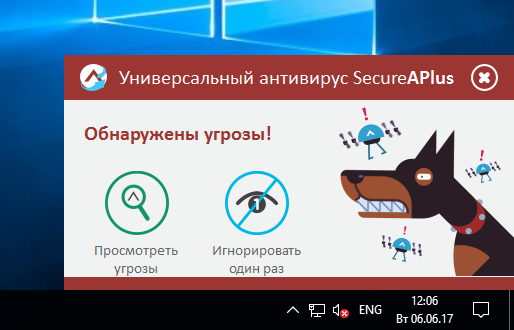

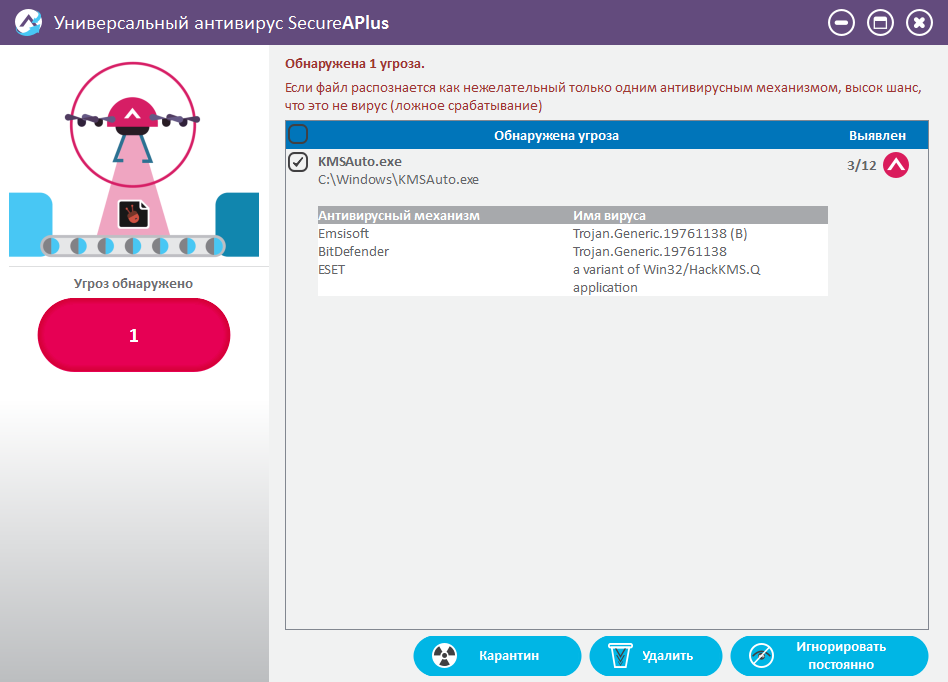

В ходе работы программа так же осуществляет в фоновом процессе сканирование файлов и если находит угрозы, то незамедлительно о них информирует вот таким мультяшным окном.

Просмотр сведений позволяет получить исчерпывающую информацию об угрозе.

SecureAPlus производит очень хорошее впечатление, инструмент способен защитить компьютер перед установкой и в процессе эксплуатации подозрительных приложений. Антивирус является простым в использовании и характеризуется четким, красивым, хотя и немного несерьёзным интерфейсом. Из недостатков можно выделить некоторую избыточность в функционале и слишком подробную настройку, которая не всегда может оказаться по плечу обычному пользователю.

Defendset

Defendset — проактивное решение блокировки несанкционированных операций над файлами, работающее в операционных системах Windows 7/8/10 и Windows Server 2008/2012/2016.

Стоимость лицензии зависит от сферы ее применения. Домашняя некоммерческая или персональная лицензия – 320 руб., корпоративная лицензия для организаций – 970 руб., серверная – 4600 руб. Цены указаны за один год использования. Сайт продукта: https://defendset.ru

При первой установке предоставляется пробная 30-дневная лицензия, без каких-либо ограничений в функционале, что позволяет оценить полезность инструмента и принять взвешенное решение о приобретении.

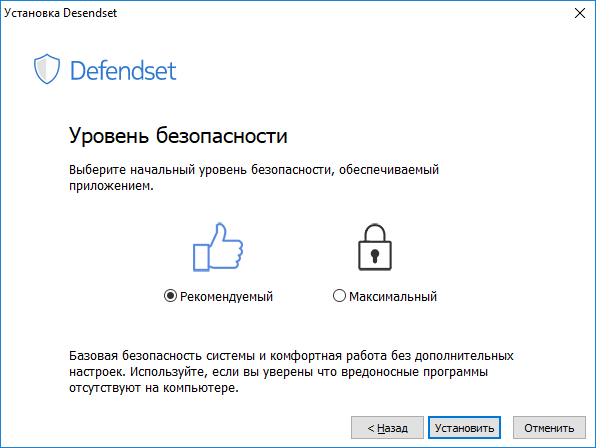

В процессе установки пользователю предлагается выбрать начальный уровень безопасности.

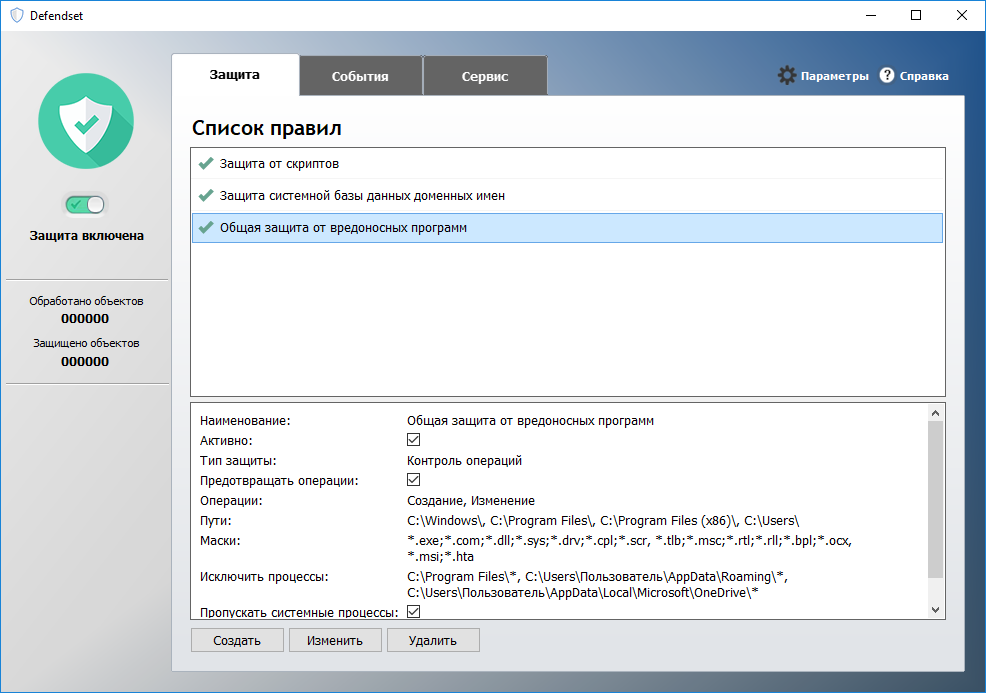

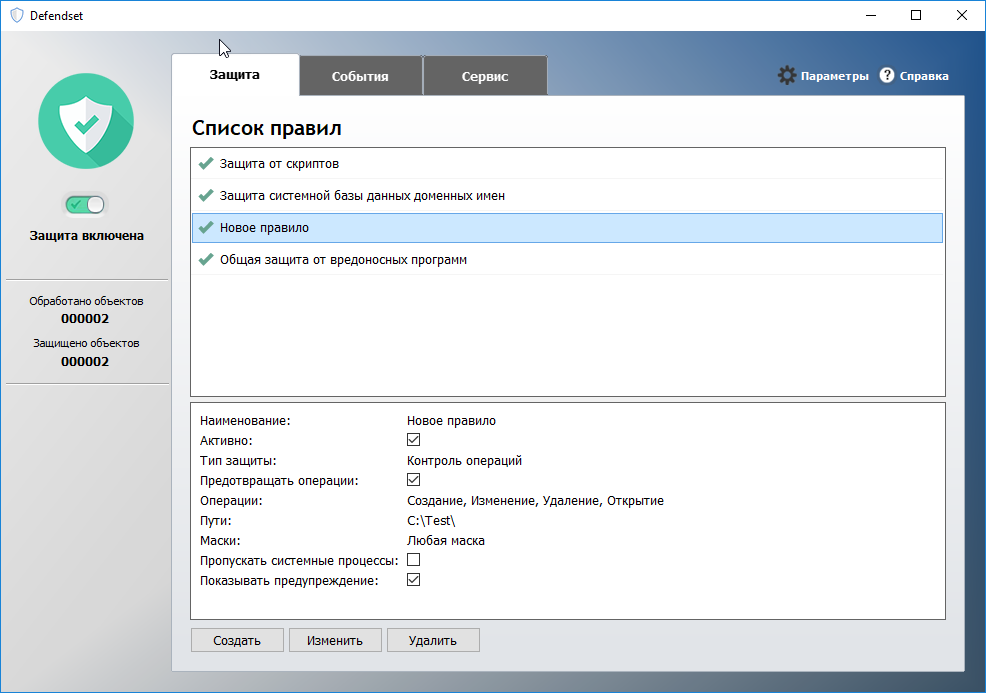

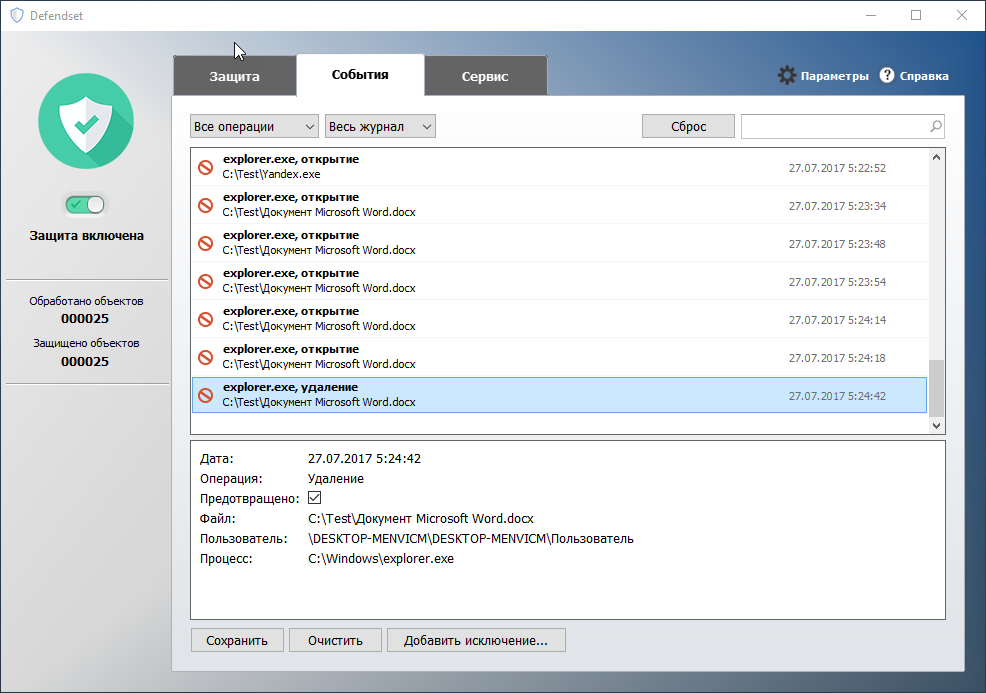

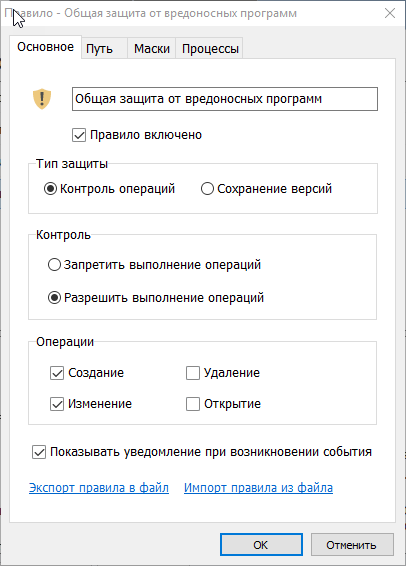

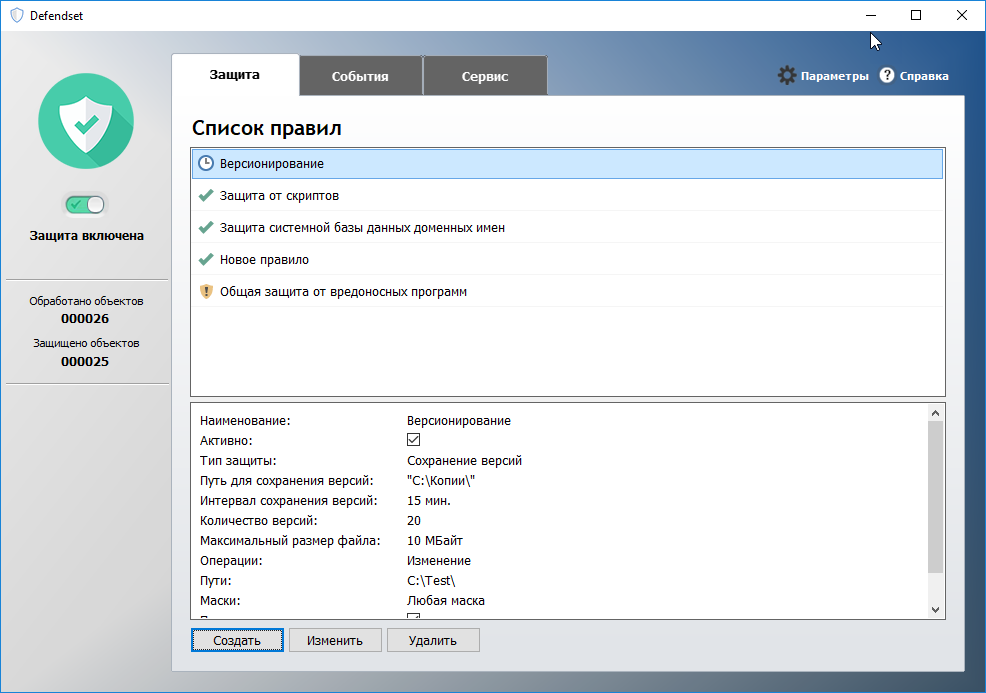

Все управление осуществляется с помощью окна настроек, которое появляется после клика по иконке программы. Слева – включение/выключение защиты, вверху список всех правил, внизу – детальная информация по выбранному элементу, она меняется в зависимости от активной позиции списка.

После установки в программе уже есть набор предустановленных правил, с помощью которых осуществляется защита, кроме того они полезны тем, что в них можно зайти и поразбираться, как все устроено, тем более из названия правила понятно за что оно отвечает и каким образом должно функционировать.

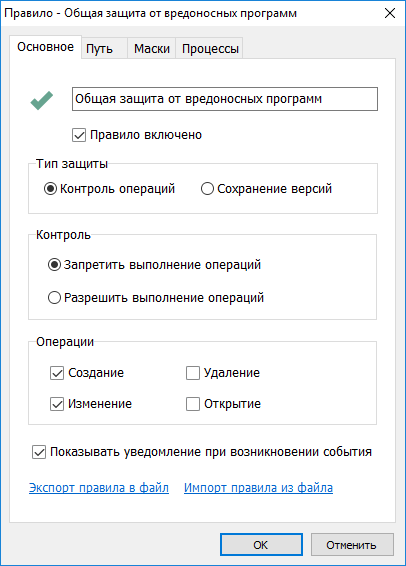

На основной вкладке – название правила, его активность и выбор нужного типа защиты, вид контроля, ну и собственно сами операции, которые можно блокировать. Их не так много, но это самые основные – создание, изменение, удаление и открытие.

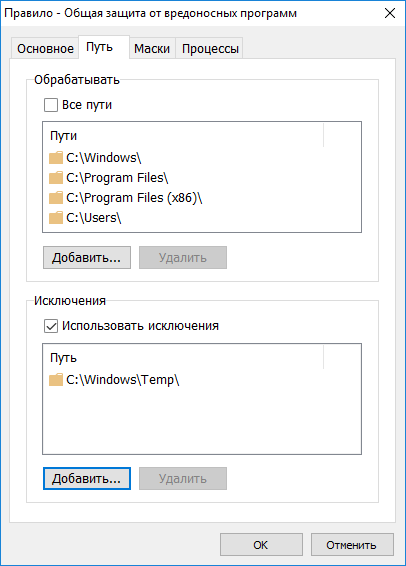

Следующая вкладка – пути размещения блокируемых файлов, и исключений из них. Тут задается список контролируемых каталогов. Можно указать что-то конкретное, а можно сразу всё.

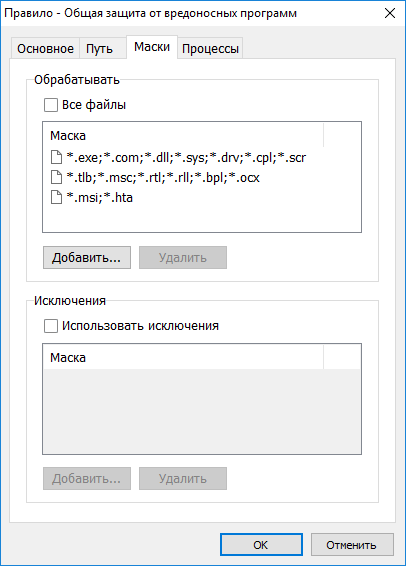

Выбор типов наблюдаемых файлов, все по аналогии с каталогами.

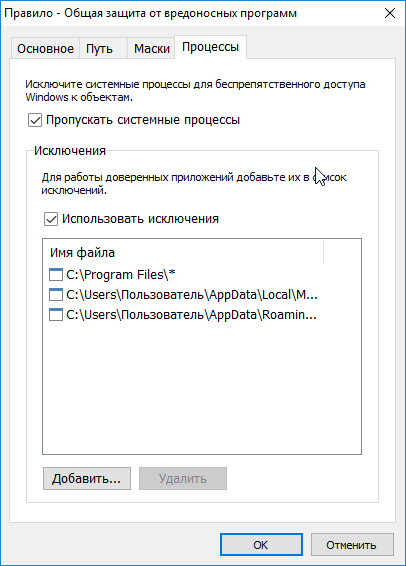

Ну и последняя вкладка с процессами – они обрабатываются все, а здесь можно задать исключения: системные процессы для нормальной работы Windows и любые доверенные приложения, причем их можно указывать явным образом, а можно по маске. Например, в этом правиле ничего не возбраняется делать программам из стандартных программных папок, будет необходимость – можно будет добавить что-то еще.

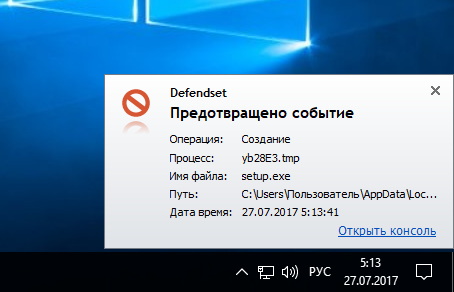

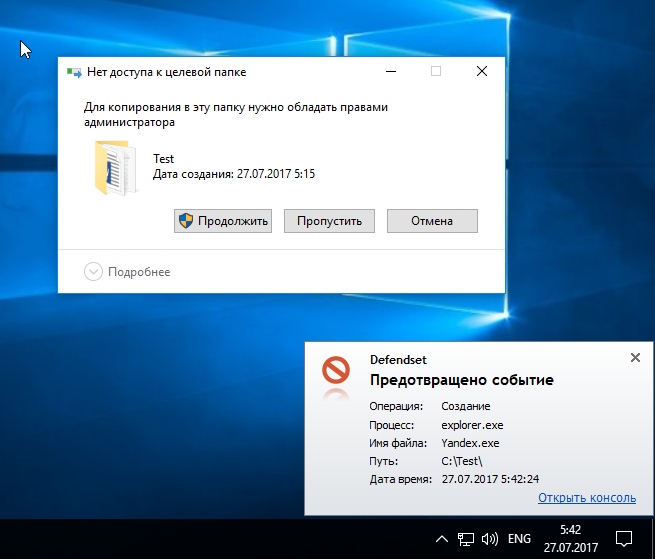

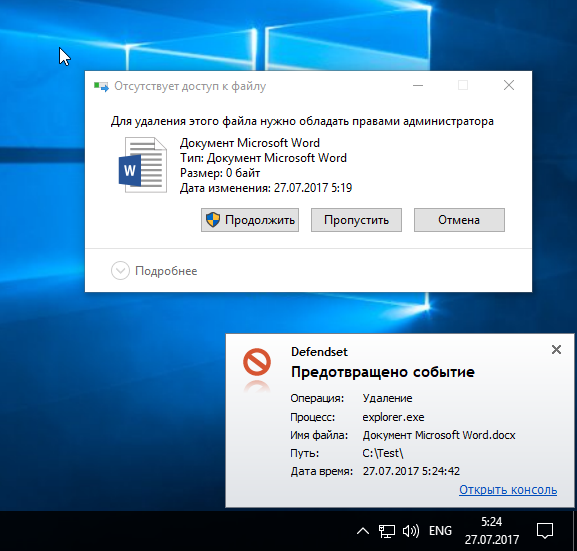

Для тестирования попробуем скачать и установить браузер Яндекс. Скачивание проходит без каких-либо препятствий, а установка блокируется. Блокировка сопровождается информационным окном в нижнем правом углу, в котором отображаются сведения о событии.

Для дальнейших тестов я сделал новое правило – в корневой папке Test запретил все операции над любыми файлами.

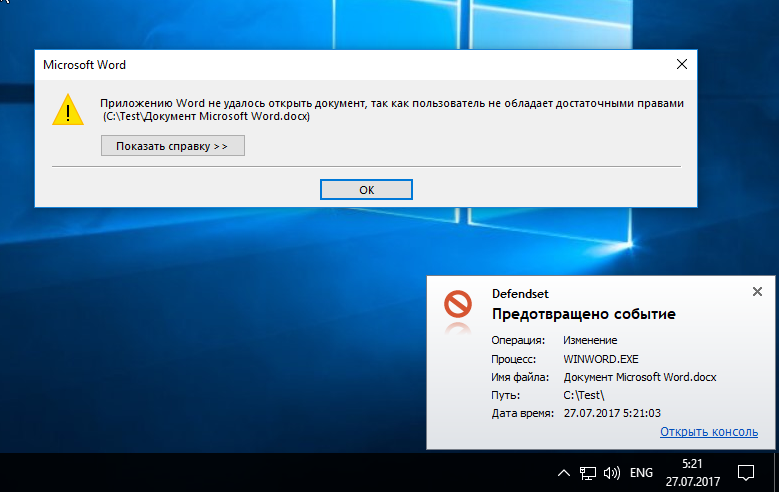

Пробую создать в Test новый документ Word — действие блокируется, программа пишет, что это создание нового файла в защищаемой зоне.

Копирование скачанного ранее браузера в тестовую папку так же благополучно предотвращается.

Для проведения дальнейших экспериментов временно отключаю защиту и создаю в Test вордовский документ. Снова активизирую Defendset и пробую открыть файл.

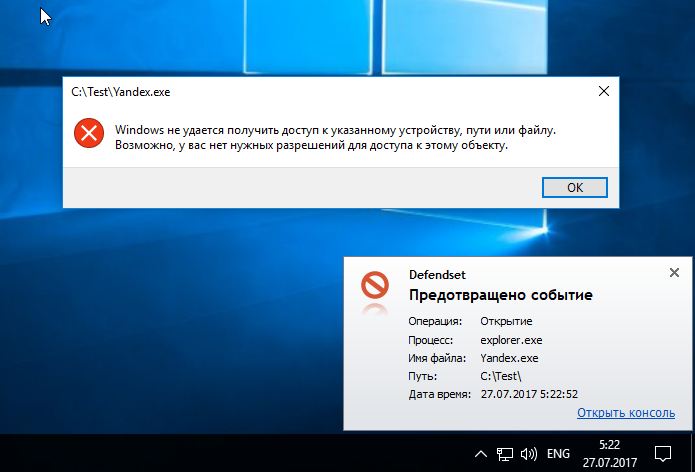

Ворд не может открыть файл, операция блокируется. То же самое происходит и при попытке запуска установочного пакета.

Какое-либо изменение (редактирование, переименование, перемещение) и удаление файла при включенной защите так же невозможно.

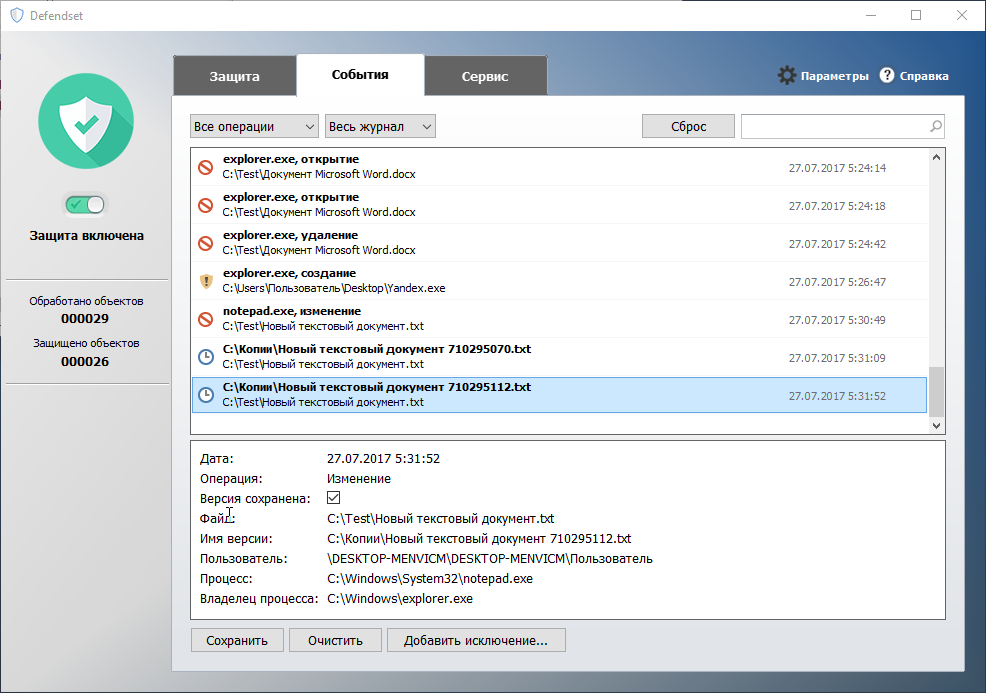

Все сведения о блокировках попадают в журнал событий.

Теперь посмотрим, как программа будет функционировать в режиме мониторинга – это когда я делаю что хочу, но все действия записываются в журнал. Выбираем в настройках правила «Разрешить выполнение операций», иконка меняется на жёлтый щит с восклицательным знаком.

Попытка копирования Yandex.exe на рабочий стол успешна, но при этом выводится уведомление об операции, а в журнале событий появилась соответствующая запись, иконка уведомления такая же как в правиле.

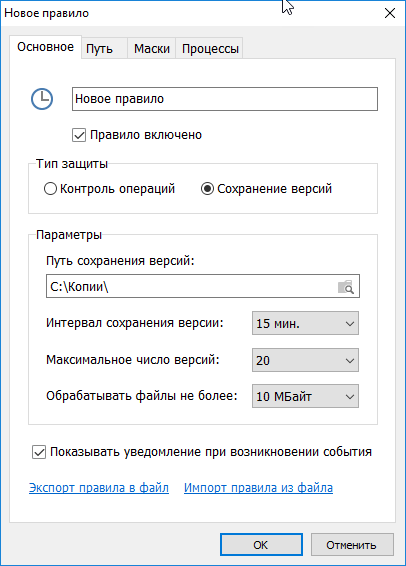

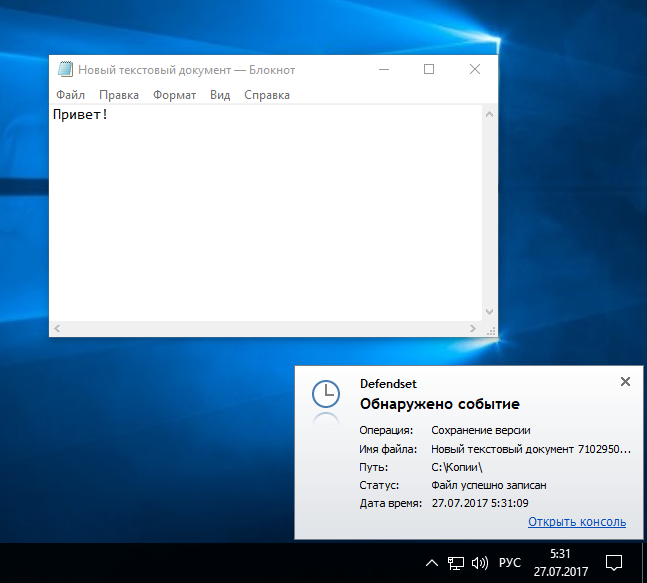

Еще одна фишка программы — версионирование, это когда при записи документа его копия сохраняется в специальном каталоге. В настройках можно задать интервал сохранения — через сколько времени создавать новую версию (например, не чаще чем 1 раз в час), это удобно от замусоривания каталога при частых сохранениях. Так же регламентируется размер файла, на тот случай, чтобы копии череcчур больших файлов не занимали слишком много дискового места.

Для тестирования этой замечательной возможности я создал правило, которое бакапит файлы из папки Test в корневую папку Копии.

Создаю текстовый файлик со словом Привет внутри. Уведомление при записи говорит что копия успешно создана.

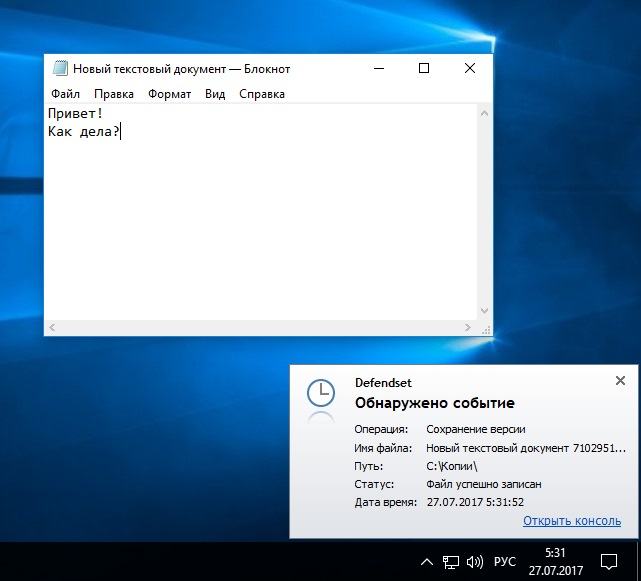

Добавляю строчку и записываю еще раз.

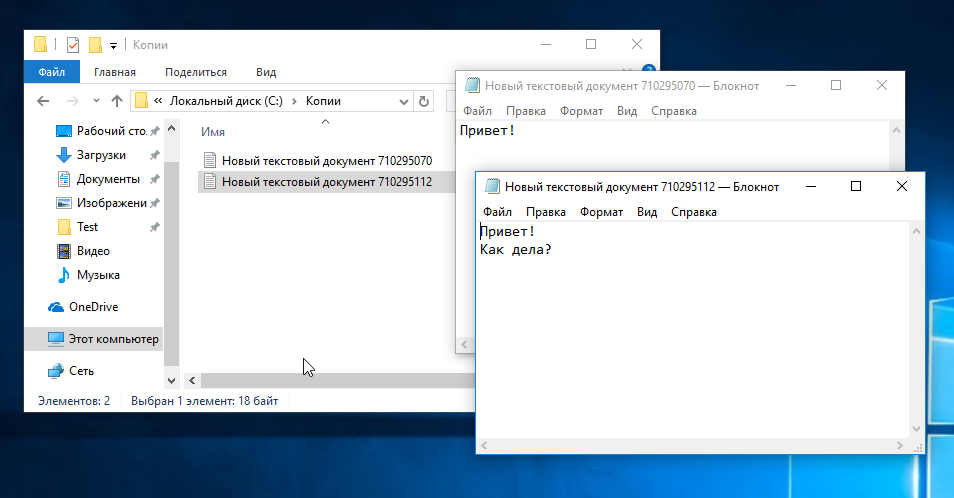

Теперь идем в папку Копии и видим что там появилось два файла с различным содержимым.

Эту функцию можно использовать как альтернативную защиту от изменений, копируя версии файлов в общую папку на сервере, если шифровальщик зашифрует локальный файл, то там останется рабочая копия. Так же может пригодится при редактировании файлов (статей, скриптов, html страниц и т.д.), когда надо вернуть вариант с нужным фрагментом текста или куском кода.

В журнале событий появляются записи о всех операциях, впрочем, журналирование событий можно отключить для любого из правил, просто сняв в нем галочку регистрации событий.

Defendset как с точки зрения функционала, так и с позиции удобства использования заслуживает положительной оценки. В целом программа мне понравилась.

В плюс разработчикам можно засчитать продуманный лаконичный интерфейс. Также я бы отметил крайне простую эксплуатацию – после установки программа сразу же приступает к выполнению своих функций, не требуя от пользователя никакого обучения и не задавая непонятных вопросов, но всё же не стоит полностью полагаться в защите на одно приложение, поэтому лучше будет использовать его в тандеме с антивирусом.

Выводы

Подводя итог хочу сказать, что развитие антивирусной защиты не стоит на месте, появляются новые идеи и решения, а разработчики, которые не захотят интегрировать их в свои продукты, будут вынуждены остаться в арьергарде. На мой взгляд, блокировка несанкционированных операций сегодня является очень перспективным, интересным и, как показывает практика, достаточно жизнеспособным механизмом защиты. Надеюсь что-то подобный инструмент в своем арсенале скоро будут иметь все ведущие антивирусные продукты.

Комментарии (12)

marcor

11.08.2017 18:14+1Сапсибо за статью.

Я правильно понял, что движение по защите юзера от зловредов должно будет двигаться в сторону архитектуры, близкой к той, которую мы имеем сейчас в *nix? Навроде «юзер должен иметь возможность в своём пространстве творить что угодно, но соседние пространства он затронуть не в силах».

Но основной у меня вопрос такой: мне кажется, что защита рядового пользователя и подготовленного разработчика (например) — две разных защиты. Разработчик часто сидит из-под админа, пишет в реестр и системные директории, но шанс того, что он поставит себе mediaget близки к нулю. С другой стороны, рядовой юзер действует с точностью наоборот.

Возможно, идеальный антивирус должен выбираться исходя из пользователя. Насколько я прав?

Ivan_83

13.08.2017 23:44-1Нет, всё не правильно с безопасностью в нашем мире. )

Но людей в курсе не много, а что то делающих ещё меньше.

95%+ разработчиков ИДИОТЫ и не лечатся, им и так хорошо: деньги капают, можно смотреть «порно и говнокодить дальше».

Не нужно при нормальной разработке писать в системные ветки реестра и системные папки.

В начале пишется чтобы всё работало без прав, потом оно тестируется уже на другой машине с правами, ну и дебажится там же, если надо, или удалённо. Виртуалки тут очень кстати, ибо там снепшоты и откаты и делается оно шустро.

Потому что запороть тестовую машину — фигня вопрос, запороть свою рабочую машину — потеря времени.

На одной прошлой работе почти все разрабы сидели под вендой. И все под админом. Притом что ничего такого они не делали или это были редкие разовые операции.

Ну и заодно они (некоторые) считали что можно безопасно сидеть под админом, ибо UAC включено. Детская наивность, хоть и за 30 всем.

О безопасности вообще никто не думал, от слова совсем. Ни из разработчиков ни из прочих. Хотя должны были, ибо там была местами не только ком тайна.

То что человек пишет софт вообще ни разу не даёт никаких гарантий ни от соц инженерии, ибо они иногда тянут какие то тулзы хз откуда, как минимум, ни от автоматического запуска через очередную дырку или бэкдор.

Что касается тех кому права админа реально по работе часто нужны — это как правило люди работающие со всякими железками. По крайней мере я не знаю лёгких способов (кроме runas + пароль прямо от учётки в ярлыке каждой софтины) чтобы заставить большинство их софта работать.

Unix way в том, что софт там распространяется в массе своей централизованно, через встроенный «магазин приложений».

Всё что мимо нужно, как правило компелять.

Есть ещё варианты типа:

wget http://sitehere.com/install.sh -v -O install.sh; ./install.sh; rm -rf install.sh

wget http://sitehere.com/install.sh -O — | sh

Но это для совсем отмороженных пользователей может проканать. (искл: кто то у себя свой скрипт так растаскивает по машинам)

Те путь в том, что или из «магазина» ставишь или придётся где то искать и делать много движений руками, просто так скачать чего то и запустить — как минимум брезгливо, а то и просто не запустится.

В венде разделение тоже давно есть, начиная с NT.

Я лично примерно через год после перехода на ХР (году к 2004-5) осознал что: FAT для системы и сидеть под админом это не правильно. И дальше всегда сидел только под юзером, и мне это практически не мешало.

По началу было очень трудно, ибо весь софт был от 98 венды, а там даже чтение из реестра открывало его и на запись, ну а для HKLM это вызывало обломы. Кое что я патчил банальной заменой константы в exe с ALL_ACCES на READ_ONLY для RegOpenKey(), кое где давал полные права всем на отдельные ветки в HKLM конкретных прог, ну и сами проги любили хранить что то в файлах в папках куда их поставили, а юзер не мог писать в Program Files, и приходилось искать такие файлы и давать полный доступ к ним.

Году к 2008, когда от меня отстали последние адепты вин98, софт уже почти весь работал без пинков и из коробки от простого юзера. Те что то я уже давно обстругал, а что то заменил/обновил.

Но проблема вирусов она концептуальная.

Есть платформа и она поддерживает выполнение программ. А что уж они делают платформу никогда не интересовало, это не её дело.

А дальше чем более унифицирована и распространена платформа тем более широкое распространение получают программы с нежелательным поведением.

И тут проблема венды как раз в унификации и распространённости, в сочетании с изначально порочной системой распространения программ.

Это не лечится. Те лечится, но это фашизм. МС заставляет всех подписывать дрова валидным сертификатом разраба, который получить стоит денег и времени, ну и прочие ограничения прав которые начались с висты.

В мире unix безопасность по дефолту как правило лишь немного выше, но:

1. Платформа сильно ферментирована/маленькая — в том смысле что нечто от убунты запросто может не запустится на арче и тп.

2. Модель распространения софта не способствует случайным скачиваниям или самопроизвольным запускам

3. Более строгие дефолты: а хотя бы и просто под root на десктопе сидеть тот ещё геморой — часть софта так и пишет: ты дурак, но раз тебе надо то пересобери меня (докажи что не дурак) иначе я тебе работать не дам. У МС нет воли так сделать, они типа за обратную совместимость. (зато есть воля каждый раз портить ГУЙ)

Но это как бы видимая часть картины.

За кадром остаётся то, что чем более маргинальна у тебя система: железо (тот же эльбрус без х86 транслятора :) ), опции сборки, коллекция либ, всякие включённые фичи — тем ниже шанс что у тебя будет работать ПО без допиливания под тебя лично, а в случае с вирусами — они просто не смогут работать, либо они действительно классно написаны и может даже специально для…

Говорят что безопасность через секретность это плохо, но в данном случае это отлично работает (как минимум сильно снижает риски и повышает стоимость атаки), так же как и в реальном мире у всяких военных.

Вторая тема это всякие бэкдоры поступающие через производителей, как софта так и железа.

Что же до сабжевых антивирусов, то ничего нового тут нет.

Тот же белый список приложений по хэшам можно было составить и заюзать ещё чуть ли ни с 2к, через групповые политики, и это никуда не делось.

Но это не решает проблему, ибо есть вещи которые чисто в памяти оказываются прямо из сети и там же функционируют, а хотя бы старый CodeRed, классика жанра. Или второй пример с wget выше.

Более концептуально проблему можно решить на другом железе и с как минимум немного допиленными ОС.

Железо должно разделять код и данные. ОС должна знать хэши всего кода и проверять их перез загрузкой файлов в память для кода/исполнения.

Вся память с кодом всегда должна быть доступна только на чтение и выполнение.

Но и тут не понятно что делать со всякими интерпретируемыми языками.

Безопасности на х86 нет и не будет, можно даже и не мечтать.

teecat

11.08.2017 18:31+3Антивирусы не панацея — естественно это так.

Что, по сути, нам предлагает классический антивирус? В подавляющем большинстве сканер файлов для поиска вируса по сигнатуре и эвристический анализатор для файлов

да ладно. Просьба не счесть за рекламу, но и все ведущие антивирусы имеют поведенческие анализаторы. Касперский имеет белые списки запускаемых программ, контроль изменений в памяти, доктор веб — защиту от внедрения эксплойтов и тд и тп

Я не говорю, что это панацея, ни воем разе, но уж если срывать покровы, то давайте срывать их честно. Скажем чисто поведенческий анализатор ну никак не один в России — есть катана от того же доктор веб

Вызывают удивление постоянные авторы, утверждающие, что антивирус это одни антивирусные базы и эвристик. Последний такой антивирус вымер в момент появления полиморфных вирусов

doctorweb

11.08.2017 18:40Что, по сути, нам предлагает классический антивирус? В подавляющем большинстве сканер файлов для поиска вируса по сигнатуре и эвристический анализатор для файлов, против которых бессилен сканер (например, сжатых или зашифрованных).

Ух ты! Спасибо за неожиданную информацию.

Подводя итог хочу сказать, что развитие антивирусной защиты не стоит на месте, появляются новые идеи и решения

Н-но ведь антивирусы и «другие бесполезные методы информационной безопасности» были отброшены буквально в первом же абзаце?

kuzznet Автор

12.08.2017 03:10Да, но «были отброшены» классические антивирусные методы, в статье же речь идет о блокировщиках, которые обеспечивают безопасность блокировкой определенных операций. Мне это направление показалось перспективным, по этому я исследовал вопрос и написал статью.

rub_ak

11.08.2017 21:41Рекламировать какой-то непонятный софт которые ещё и каждый год денег хочет при том, что винда все умеет из коробки, да уж чудеса маркетинга.

vilgeforce

12.08.2017 10:16Ну винда умеет так себе, если быть честным. Но лучше Г от MS, чем от невесть кого.

gurux13

13.08.2017 10:46Во-первых, не всё начинается с файла. Тот же ваннакрай пробирался через дырки в системе, а значит, с точки зрения предложенных продуктов, находился в доверенных.

Во-вторых, действительно, проактивная защита появилась стопицот лет назад.

В-третьих, как толькоантивируссообщает, как он будет ловить вирусы, вирмейкеры начинают это обходить. Одна из сил антивируса — обновление, причём не только сигнатурных баз. А в тексте статьи я не увидел ничего про обновление софта.

В-четвёртых, антивирус — это привелигированный процесс часто с драйверами ядра. Вы уверены, что предложенные продукты не содержат уязвимостей и/или не являются вредоносными сами по себе?

Ну и в-пятых. Многабукав про программы. Сравнительная таблица была бы более полезной, но это имхо. Как, впрочем, и весь коммент.

Говоря о моём видении индустрии защиты, от известных вирусов защищают обновляющиеся антивири; от новых файловых — гигиена; от новых, распространяющихся через уязвимости, ничего. Разве что обновление всего и вся.

paranoya_prod

13.08.2017 12:03+1С точки зрения windows-админа на работе:

Представленные программы заменяют SRP/Applocker имеющееся в версиях Win Pro/Enterprise/Ultimate. И эти программы, я больше чем уверен, не умеют управляться через групповые политики, а это значит большой геморрой в настройке даже на десяти компьютерах. Да и лишний слой это, если есть встроенные средства.

С точки зрения windows-админа дома:

У меня Вин про, и всё тот-же SRP, плюс виртуалка, которая лучше любой песочницы и прямые руки, которые дружат с головой и не скачивают «драйвера» с первого попавшегося сайта driverwithmanymalware.com. И работаю я под учёткой простого юзера. А для порнухи у меня есть специальная учётка и через которую я и смотрю. :)

С точки зрения обычного юзера:

Я скачал с торентов репак игры и хочу его запустить, мне наплевать на то, что антивирусник верещит или блокировщик выдает предупреждения. Я хочу играть! Поэтому вся защита блокировщиков через месяц её использования будет иметь в белом списке всё, что я накачал.

С точки зрения обычного продвинутого юзера:

Я буду каждый раз долго думать, зачем мне какая-то только что скачанная программа и буду настраивать (либо попрошу знакомого айтишника) все эти блокировщики и антивирусы.

То есть, вся эта блокировщиковая эпопея бессмысленна, потому что большинство людей за компьютером работают безграмотно и никакой блокировщик не остановит меня от запуска файла zapusti-menya-i-poluchi-1000-baksov.exe. Просто потому, что я хочу получить штуку баксов.

vilgeforce

«Не так давно в сети появился доклад» — подскажите, когда же именно? А статья — реклама очередного АВ-шлака о котором никто не слышал. Если все АВ — шлак, то пусть уж шлак будет проверенный :-D

kuzznet Автор

В ноябре 2016 года в Австралии на хакерской конференции Kiwicon X.

vilgeforce

9 месяцев — не так давно. Что ж, так и запишем.