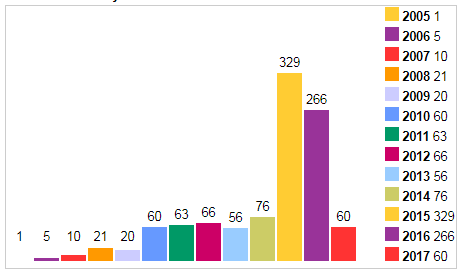

Нет, вы только вдумайтесь в эту цифру: 1033 (тысяча тридцать три) уязвимости в Flash Player законопачено с 2005 года! Это больше, чем в Internet Explorer, больше, чем в Windows XP — в общем, через него «теперь хорошо вермишель отбрасывать», поскольку тема закрыта.

Нет, вы только вдумайтесь в эту цифру: 1033 (тысяча тридцать три) уязвимости в Flash Player законопачено с 2005 года! Это больше, чем в Internet Explorer, больше, чем в Windows XP — в общем, через него «теперь хорошо вермишель отбрасывать», поскольку тема закрыта.В свое время Flash Player стал настоящей революцией для веба – благодаря ему на сайтах буйно заколосилась анимация, поперли видосики, свистелки, игры для секретарей на ресепшене, ну и, конечно, убойные баннеры (хотел повесить тут пару примеров, но от воспоминаний глаз задергался). Были даже сайты, полностью сделанные на флеше.

Больше всех любили Flash «черные шляпы». Благо, его уязвимости – ходовой товар, и недостатка в них никогда не наблюдалось. Особенно урожайным выдался 2015 год, когда в «решете» насчитали еще 329 новеньких дыр. А ведь еще в 2010 году Джобс предупреждал, что Flash пора вынести на помойку. Причем главным аргументом была его закрытость. Ну да, глава Apple признал, что у его компании полно собственных проприетарных стандартов, но не для веба же! При этом, кстати, Adobe всячески препятствует появлению и развитию альтернативных проигрывателей Flash. В результате имеем свободный выгул для эксплойтов, раздолье для крупного и мелкого рогатого зловреда.

Больше всех любили Flash «черные шляпы». Благо, его уязвимости – ходовой товар, и недостатка в них никогда не наблюдалось. Особенно урожайным выдался 2015 год, когда в «решете» насчитали еще 329 новеньких дыр. А ведь еще в 2010 году Джобс предупреждал, что Flash пора вынести на помойку. Причем главным аргументом была его закрытость. Ну да, глава Apple признал, что у его компании полно собственных проприетарных стандартов, но не для веба же! При этом, кстати, Adobe всячески препятствует появлению и развитию альтернативных проигрывателей Flash. В результате имеем свободный выгул для эксплойтов, раздолье для крупного и мелкого рогатого зловреда.Ну, и еще Flash Player тормозит на мобильных устройствах, жрет батарею как не в себя и ставит вендора платформы зависимость от Adobe.

И ведь Джобс предупреждал нас, когда без поддержки флеша полноценный веб-серфинг был еще невозможен. Как события развивались дальше, мы знаем. Flash в Сети становится все меньше, HTML5 все больше. Причем за последние три года процесс исхода обрел ускорение практически свободного падения – от 80% пользователей, ежедневно посещающих Flash-сайты в 2014 году, до 17% в 2017 году (данные по десктопным пользователям Chrome).

Теперь и Adobe признала неизбежное. К концу 2020 года поддержка Flash Player будет прекращена, Flash-разработчики

Теперь и Adobe признала неизбежное. К концу 2020 года поддержка Flash Player будет прекращена, Flash-разработчики Впрочем, с естественным отбором, как это водится у людей, согласны не все. Разработчик Юха Линдштедт, например, организовал на GitHub петицию к Adobe не убивать Flash, а передать код опенсорс-сообществу, а они уж там продолжат его холить и лелеять. Иначе большой пласт истории Интернета уйдет в небытие и все такое. Особенно жаль, конечно, Flash-игры (на самом деле нет).

Взломанные расширения для Chrome воруют рекламный трафик и подменяют рекламу

Новость. Семь. Нет, уже восемь расширений в Chrome подменили какие-то мерзавцы. Proofpoint выявили нехитрую схему: хакеры рассылают разработчикам расширений фишинговые письма, и если получилось раздобыть учетные данные от сервисов Google, внедряют свой код в расширение и заливают в магазин вместо настоящего.

Список скомпрометированных расширений:

Web Developer 0.4.9

Chrometana 1.1.3

Infinity New Tab 3.12.3

CopyFish 2.8.5

Web Paint 1.2.1

Social Fixer 20.1.1

TouchVPN

Betternet VPN

Chrometana 1.1.3

Infinity New Tab 3.12.3

CopyFish 2.8.5

Web Paint 1.2.1

Social Fixer 20.1.1

TouchVPN

Betternet VPN

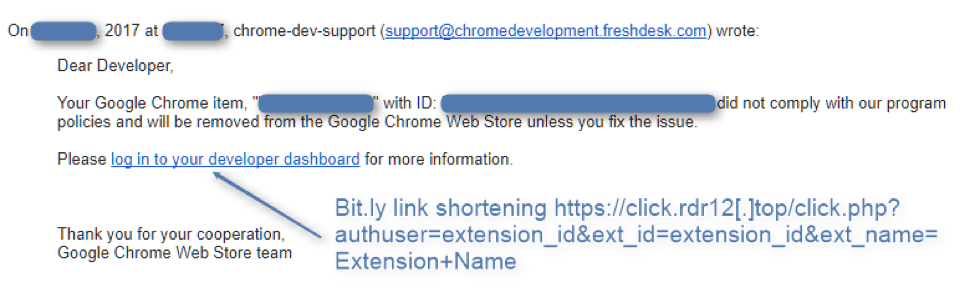

Любопытно, что хакеры от имени Google Chrome Web Store Team даже пугали разработчиков — мол, ваше расширение нарушает все, что можно и будет выкинуто из стора, а если нужны подробности – вот вам ссылка. По ссылке, естественно, была поддельная страница логина в Гугль.

Если разработчик не обратил внимание ни на адрес, с которого пришло письмо (с какой это стати Google использует Freshdesk?), ни на адрес страницы логина, то учетные данные утекали лихим ребятам. Расширение с внедренным вредоносным кодом расползалось по пользователям через механизм обновлений.

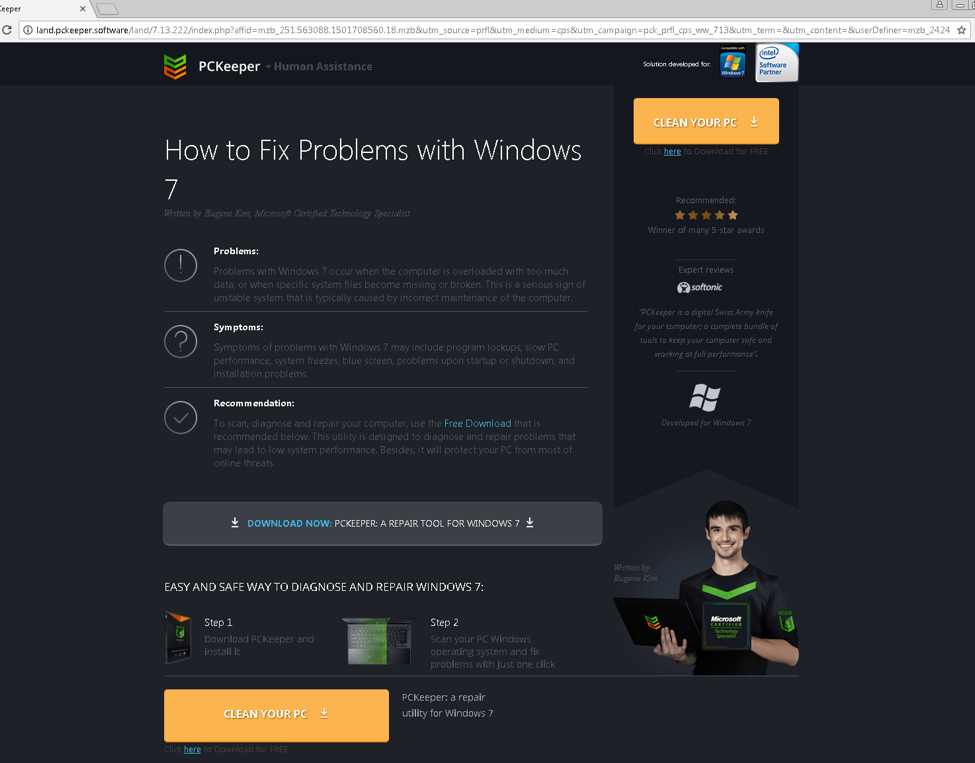

После запуска расширения код по HTTPS вытягивал js-файл с сервера управления и контроля, причем домен генерировался на лету. А дальше пользователь бродил по Интернету как обычно, только клики по баннерам приводили его на совсем другие сайты. Но и это, впрочем, не самое противное. Иногда жертве вываливался js-алерт, гласящий, что ее комп заражен (и ведь не врали, чертяки)! Клик по алерту приводил известно куда – на страницу с малварой.

Не очень понятна эффективность этой кампании, однако же Alexa показывает, что посещаемость таких сайтов выросла за последний месяц с нуля для сотен тысяч. Может, конечно, не только из-за взломанных расширений.

Помимо этих малвертайзинговых безобразий расширения промышляют кражей учетных данных от Cloudflare. По мнению Proofpoint, хакеры таким образом готовят последующие атаки с обходом защиты сайтов Cloudflare.

Хакер опубликовал ключ от прошивки Apple SEP

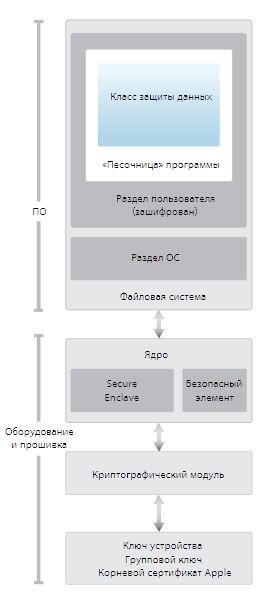

Новость. Некто xerub взял и выложил нечто, что, по его словам, является ключом, позволяющим расшифровать прошивку криптографического сопроцессора Secure Enclave Processor в чипах Apple. Надо сказать, что это совсекретная штука, где iOS хранит ключи шифрования и обрабатывает данные от датчика Touch ID.

Новость. Некто xerub взял и выложил нечто, что, по его словам, является ключом, позволяющим расшифровать прошивку криптографического сопроцессора Secure Enclave Processor в чипах Apple. Надо сказать, что это совсекретная штука, где iOS хранит ключи шифрования и обрабатывает данные от датчика Touch ID.Apple пока не призналась, что ключ настоящий. Однако поспешила заявить, что даже если он не фальшивка, угрозы пользовательским данным нет. Скорее всего, это правда, но не вся. Не просто же так компания скрывала все подробности о прошивке SEP. Расшифрованную прошивку можно исследовать и найти там уязвимости. А без них софт сложнее «hello world» не обходится.

Внутри SEP есть собственная операционная система, которая в силу своей тотальной закрытости и зашифрованности все это время обходилась без базовых технологий защиты, вроде рандомизации памяти. Это серьезно облегчит создание эксплойта, если будут найдены уязвимости. Так что если Херувим не соврал, Apple стоит поторопиться с доработкой прошивки SEP – похоже, гонка стартовала.

Древности

«Tetris-552»

Резидентный очень опасный вирус. Стандартно записывается в COM- и OVL-файлы при их загрузке в память. При открытии .PRG-файлов записывает в их начало команду «?’PLAY TETRIS,HI-HI-HI». Перехватывает int 21h.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страницa 84.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.