Скажите, как бы вы отнеслись к тому, чтобы продавцы давали возможность собрать атрибуты ваших карточек, включая номер, фамилию и CVC, какому-то постороннему лицу еще в момент оплаты, а также, без пароля, пускали посмотреть, что вы делаете в личном кабинете какого-то сервиса, кому и сколько платите, например. Сколько у вас телефонов и как вы ими пользуетесь. Т.е. вы входите под паролем, подтверждаете право владения по SMS, зашли, а там народ толпится, кто зашел просто посмотреть. Бред? Тем не менее, так делают многие сервисы. Кем бы вы себя ощущали, если бы в комнате для вскрытия банковских ячеек обнаружили камеру наблюдения? Но, не будем снова о банках, давайте обо всем последовательно.

Заранее прошу прощения у тех, кому объяснения покажутся слишком разжевывающими, несмотря на аудиторию, в прошлый раз многие вообще не поняли, о чем идет речь.

Большинство вебмастеров игнорируют тот факт, что страницы с чувствительной информацией должны быть статичными по содержимому кода. Чем отличается от обычной программы вирус? Тем, что на компьютере появляется программа, написанная непонятно кем, потребляет ресурсы и выполняет непонятно какие действия в целях их авторов (позвольте вольное определение для пользы объяснения). И вот берем страницу, например, личного кабинета Билайн.

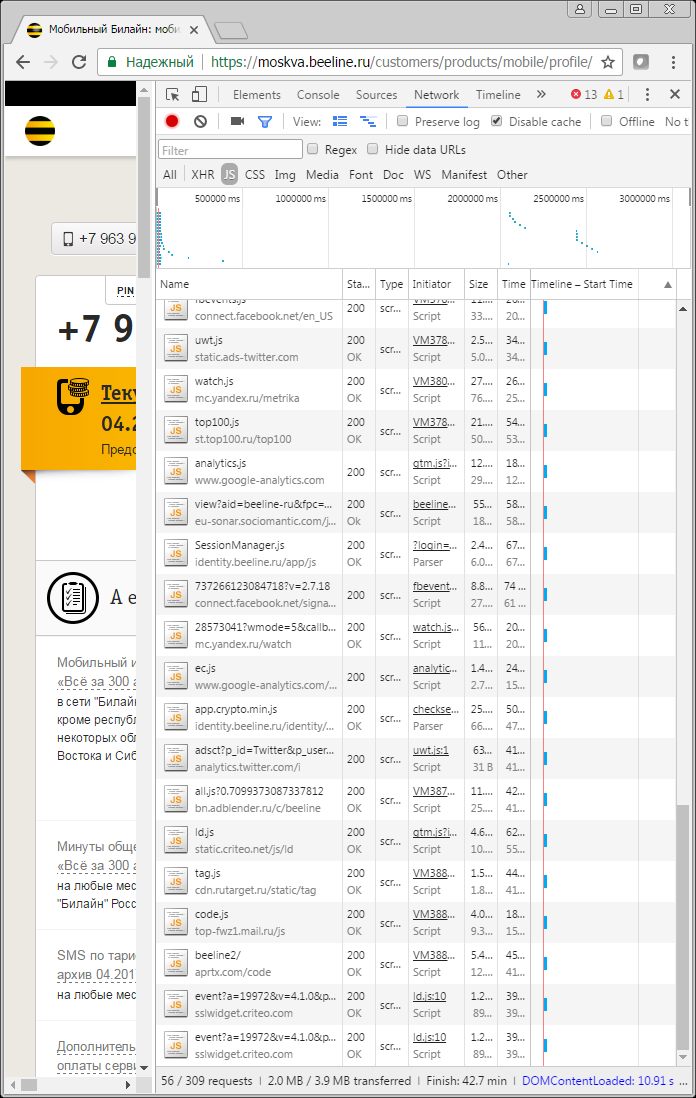

Помимо штатного адреса Билайна, мы видим, что в странице присутствуют адреса, которые к нему не относятся. Т.е. есть код, который написали работники Билайна и есть код, который грузится с каких-то других серверов, написанный другими людьми, причем, код этот вообще никак сотрудниками Билайна не контролируется, поскольку загружается не через Билайн, а по тем адресам, которые вы видите. Раз не контролируется, то и какие действия он выполняет, тоже не понятно.

Вот, пожалуйста, небольшое видео по тому, что можно творить внешними скриптами в личном кабинете

Если кому-то интересно почитать подробности вот они, именно по Билайн

Переходим к следущему тому, что обещал в заголовке.

Проходя мимо сайта оплаты МТС, случайно обнаружил протесты баннерорезки. К счастью, скриптов не очень много. Но популярная гуглоаналитика там есть. Прямо вот на страничке, где вы вводите номера карточек и CVV.

Небольшое поясняющее видео:

Опишу происходящее на видео, если кто-то не может его посмотреть. Обманув DNS, я перенацелил скрипты аналитики на свой веб-сервер, где их благополучно подменил на свои. Это не взлом и целью выставить обнаруженное уязвимостью нет, хотя некоторая вероятность такого тоже существует. Своими скриптами я благополучно собрал вводимые самим собой тестовые произвольные номера кредиток и отправил себе на сервер. Для демонстрации возможностей скрипта я еще и сумму оплаты поменял.

Извините, повторюсь, есть некоторая компания (перечисленные выше, как и многие другие, не суть название). Они пишут сайт, в который закладывают секретности и какой-то функционал, где (я верю в это) личные данные никто править не должен и они наружу никуда не утекают. Для того, чтобы собирать статистику по своим пользователям, они ленятся и пользуются чужими скриптами. Т.е. браузерам пользователей они в своем сайте дают команду — зайдите на другой сервер и возьмите там скрипт для статистики. Какой этот скрипт в данный момент времени знают только владельцы другого сервера. Что он делает, владельцы сайта не могут знать. Более того, браузерам пользователя в некоторых случаях можно сказать, чтобы скрипты брались откуда-то еще и тогда количество тех, кто может их поменять, резко возрастает. Владельцы же серверов статистики и прочих вставок вообще без проблем могут собирать все, до чего дотянутся. Куда им захочется дотянуться, тоже уверен, владельцы основных сайтов вообще не представляют.

Верить в честность компании, предоставляющей аналитику, не приходится. Однако, работают в ней люди. А люди иногда нарушают закон. И хоть компания потом будет выводить за баню и расстреливать сотрудников-нарушителей, будет ли лично вам от этого легче? Сможет ли это компенсировать потери? Я принципиально не понимаю, зачем давать лишнюю возможность получить доступ к таким данным? Если кто-то очень надеется на SMS, рекомендую почитать вот эту статью и вспомнить недавнюю историю с тем, как недобросовестные работники одного из салонов дублировали симкарты оператора сотовой связи.

Мое письмо в МТС:

Добрый день, уточните, пожалуйста, зачем используются сторонние скрипты, в том числе иностранные, на страницах сайта МТС? Это же может быть угрозой сохранности информации, передаваемой между вашей компанией и пользователем.

И полученная такая вот отписка

Здравствуйте, Олег Андреевич.

Сохранность информации защищена законодательством РФ.

С уважением,

**** ******

ПАО «МТС»

И смех, и грех. Не хочу, чтобы сотрудника сделали козлом отпущения, что произошло мне вполне понятно, потому зазвездил имя. Потом уже снял и отправил видео, которое вы видели выше, после чего было сообщение о том, что оно отправлено в какое-то подразделение по безопасности и дальнейших сообщений я уже не получил никаких. Собрал и хронологию по МТС

Ну, и чтобы меня не заподозрили в предвзятости, у Мегафона все тоже самое.

Два скрипта, метрики и аналитики. Меняем на свои и наслаждаемся получением данных и изменением всяких текстов.

На всякий случай поясню, каким образом можно посмотреть, подложили ли свинью в ваш личный кабинет. Например, с помощью браузера Chrome. Заходите в личный кабинет или что у вас там содержит персональные данные, нажимаете Shift-Ctrl-J, выбираете раздел Network, подраздел JS и нажимаете F5. В списке, который заполнится после этого не должно быть никаких «чужих» адресов, только принадлежащие тому ресурсу, на котором вы находитесь. Крайне желательно, конечно, чтобы в этот момент все расширения браузера были выключены. Найдете что-то интересное — пишите в комментариях, какой ресурс и что подключает в личный кабинет. Сразу не паникуйте, все же есть некоторые ограничения на доступ скриптов к содержимому. Но на сайтах веб-мастеров, которые уделяют внимание безопасности, внешние скрипты исключены в принципе. Этого правила рекомендую придерживаться всем, кто не хочет подставить людей, пользующихся сервисом. Статистика может быть собрана и собственными средствами, а наиболее точная она будет по журналам веб-сервера, где нет искажений от баннерорезок. Есть варианты JS-статистики, скрипты которой можно хранить у себя.

Я счел правильным сначала сообщать о проблеме самим компаниям до публикации, поэтому в данный момент могло что-то и измениться. Но, в свете происходящего, ресурсов с внешней статистикой на страницах с вашими данными еще очень много.

brzsmg

Для сайта bash.im сгодится.

В прошлый раз вашу новость о Сбербанке, СМИ подхватили как: «В Сбербанке найдена ахиллесова пята», интересно что будет в этот раз.

AndreyHenneberg

У меня сразу мысль возникла: надо принять закон о защите от метеоритов, наводнений, пожаров и прочих стихийных бедствий, тогда они происходить не будут.

Rumlin

Всё защищёно по ГОСТУ

KoToSveen

Hardcoin

Это ж коллеги-программисты бота написали, что б поддержку разгрузить. Угроза -> защищена, иностранные -> законодательство РФ.

Хороший чат-бот вышел.

hssergey

Ну тут проблема вида «что если гугль и яндекс захотят читать данные банковских карт или подменять их». Потому что чтобы стороннему злоумышленнику подменить скрипты — это надо мало того что подменить DNS, но еще и поставить собственный корневой сертификат, чтобы спокойно скормить браузеру подмененный скрипт по HTTPS. То есть мало уже заразить роутер, а нужен еще и доступ к девайсу пациента… но в этом случае он может уже с тем же успехом вообще вывести поверх браузера свою собственную форму для ввода реквизитов карты. Или еще что-нибудь в этом роде…

Это не оправдывает, конечно, опсосов и банков, которые лепят чужую аналитику. Но и в то же время проблема не настолько серьезная. Ну и для себя никто не мешает поставить расширение к браузеру, которое будет блокировать загрузку внешних скриптов.

Black_Shadow

Не настолько серьёзная? А нормально всю эту толпу пускать в кошелёк клиента? Лично вы готовы поручиться в порядочности за каждого сотрудника этих компаний?

ZetaTetra

Думается мне, данные своей пластиковой карты ~90% пользователей гиктаймса отдали таким сторонним сервисам как: GooglePlay, AppStore, AliExpress и пр.

А пользователи AirPay и аналогичных сервисов, ежедневно совершают через смартфон все свои покупки.

Готовы-ли они поручиться за каждого сотрудника этих компаний? — нет.

Думают-ли они об этом? Нет, не думают.

Почему не думают? Дело в том, что при использовании пластиковых карт, есть специальный пп., называемый Чарджбек, где описаны действия для возврата средств, списанных по карте нелегальным путём.

Black_Shadow

Но они сделали это сами. Вся претензия состоит в том, что создаётся иллюзия, что доступ к средствам и персональной информации имеют только пользователь и конкретный сетевой сервис. Однако, как выясняется, там ещё и толпа непонятно зачем взявшихся крупных и не очень контор.

ZetaTetra

Такой не должно быть, ибо как я написал ниже, во времена MSIE6 и при первой попытке передать данные в интернет, появлялось сообщение:

Внимание! Переданные данные в сеть могут стать достоянием общественности.

Увы, это не более чем иллюзия называемая «театром безопасности»:

olegon-ru Автор

Если присмотритесь, то, например, у Билайна там ворох совсем не гуглояндексов…

Что касается заражения роутеров, то администратору домена, например, вообще ничего заражать не надо. Как и владельцу интернет-кафе.

Norno

В обоих этих случаях наличие или отсутствие внешних, по отношению к сайту, скриптов ничего не меняет, т.к. нет проблемы продменять целиком сайт, или просто все снимать с прокси сервера со включенной SSL инспекцией.

olegon-ru Автор

Вариантов море, понятно. Только добавлять еще один ни к чему. И, да, если менять сайт целиком, надо обладать информацией, что именно он должен отображать, это не так просто. Снимать все с прокси тоже можно, только в этом случае мало возможностей интерактивно что-то менять в зависимости от ввода пользователя, например. Но я предлагаю не уходить в сторону, речь идет о том, что этот доступ дарят тем, чьи скрипты внедряют.

friendsys

А ничего, что вы в операционной системе, которую Майкрософт контролирует, сидите? Тоже данные все сливаются, как уже неоднократно писали. А браузер от гугла, думаете, тоже без греха? Все эти метрики давно автоматизированы и вряд ли человек так просто сможет разобрать, что собирается и вычленить из этого данные держателей карт. На мой взгляд, проблема не стоит выеденного яйца. Кстати, то же самое сказал представитель Digital Security, когда я ему задал этот вопрос. Подменить можно все, что угодно, если ты пользователь компьютера, администратор домена, провайдера, и так далее. Если нужно будет — подменят и сопрут данные.

olegon-ru Автор

На видео, если что, Linux Fedora 26, браузер dwb. :) Хромого открывал только чтобы показать наличие скриптов. Что касается метрик, то суть не в их коде, а в том, что им дозволено слишком многое и без всякой подмены чего-либо вообще.

friendsys

Я понимаю, что у вас все хорошо и, может быть, даже javascript отключен, от греха подальше :) Я про 99.99% остальных пользователей ;)

Подменить-то можно и по-умному, дописав в конце или в начале файла нужный код. Так и работоспособность не нарушится, и данные будут вам поступать в лог. Тут очень сложно защититься, если не невозможно совсем.

AndreyHenneberg

«Верить в честность компании, предоставляющей аналитику, не приходится. Однако, работают в ней люди. А люди иногда нарушают закон. И хоть компания потом будет выводить за баню и расстреливать сотрудников-нарушителей, будет ли лично вам от этого легче? Сможет ли это компенсировать потери?»

А доступ у этих конкретных людей к конкретным серверам с сертификатами есть. Или бэйджик с логотипом Гугла, Яндекса или ВКонтакте, как и полицейские погоны, делает носителя святее Папы Римского и чище ангела? А если жадности не поддаваться и вовремя лавочку прикрыть, подчистив следы и свалив в Мексику, можно вполне неплохо прожить остаток жизни на собственном жарком пляже, попивая текилу в обществе не менее жарких красоток или красавцев.

za121

Нет никаких гарантий того, что всю эту аналитику не ломанут или данные будет сливать сотрудник компании этих аналитик, так что проблема серьезная, не стоит думать, что данные в полной безопасности.

instalator

Подменой DNS балуются провайдеры для «блокировок» доступа к сайтам

Garbus

Честно говоря, даже мельком поглядывая на статьи о дырах в сервисах, вспоминается совсем другое выражение, «Куда не целуй везде

ж..часть тела для сидения.»i_m_not_a_robot

А баннерорезки, которые мы сами устанавливаем, то же ведь анализируют и собирают информацию?

olegon-ru Автор

Да, они тоже могут делать очень многое, причем, нередки бывали случаи выкупа злодеями расширений у автора, с последующей заменой функционала. Но, в отличие от личных кабинетов, у нас есть выбор, ставить баннерорезки или нет.

brzsmg

Обычно нет, используется справочник фильтров, вида:

*malware.*.ru

*mail.ru

*ads*

и форма для внесения предложений. Но бывают всякие, их уже 100500+

AllexIn

Гугл аналитика тоже «обычно» ничего не крадет.

kogemrka

Интересно, а топ менеджмент мтс-а и билайна информацию, имеющую коммерческую тайну, обсуждает открытым текстом через ящик на mail.ru, а не используя корпоративную почту?

Нуачо, информация же защищена законодательством рф, почему бы и нет.

San_tit

Ну что вы, конечно, через корпоративную почту… С помощью веб-морды Майла или Яндекса

pewpew

Вы драматизируете. Достаточно просто не доверять платёжную информацию и оплачивать, например из кабинета своего банка. Лично я так и делаю.

Каждый раз видя форму ввода данных платёжной карты с CVV задумываюсь, стоит ли доверять эту информацию данному сервису. И обычно принимаю решение, что не стоит. Чего и всем советую.

olegon-ru Автор

Да, вы так делаете, я так делаю… Если думаете, что в кабинетах банков такой радости нигде нет, то глубоко заблуждаетесь. И есть масса народу, кто пойдет платить на сайт того, кому собирается платить, благо, такую возможность предоставляют. Кроме того, личный кабинет опсоса для изменения опций, например, можно обойти только ногами во многих случаях…

ZetaTetra

Эх, подростает молодое поколение IT'шкиков, которые не застали предупреждения MSIE6 при первом POST'е:

Внимание! Переданные данные в сеть могут стать достоянием общественности.

Увы, тут как говорится: Незнание закона (правил) — не освобождает от ответсвенности.

Такие пользователи могут ещё и зверинец всяких троянов на своих машинах развести.

В большинстве своём, в интернет сообществе, действует принцип доверительных отношений. Как самый явный пример, использование openSource решений не только ради персональных нужд, но ещё и в корпоративной среде, так что не удивлюсь, если внутри билайна, мтса, сбербанка и пр., стоят еластики, постгрессы и куча модулей с нугета и пр.

Вдобавок ещё и по SOA раскинуто по облакам.

То, что данные утекут через аналитику гугля (top100, liveInternet...), через AWS или через Российское облако, Вам, как клиенту — без разницы. Единственный плюс, в случае с гуглем, Вы можете обезопасить себя, а в случае с облаками и вутренними сервисами, увы, только доверительные отношения.

brzsmg

Но…

Как Сбербанк Онлайн сливает данные пользователей

… там бывает тоже самое.

pewpew

Немного не то же самое. Если я твёрдо уверен и не хочу вводить свою платёжную информацию на сайте билайна, то никакие скрипты на их сайте не смогут им её предоставить.

В то же время сбербанк и так знает мою платёжную информацию, и стесняться её предоставлять сбербанку в его кабинете мне уже не нужно. А что касается google и метрики, так они максимум чего добьются — узнают мою персональную информацию, что конечно печально, но ничем мне не грозит, даже если допустить, что метрики их действительно целенаправленно парсят. Иными словами я считаю это простым разгильдяйством, не более.

Вот чего действительно печально, так это существование чёрных seo-методов по типу скрытых кнопок и подсосов данных с авторизации из соцсетей. Эти методы считаются законными, хотя пользователь не давал согласия на их использование, хотя их считают по-умолчанию «холодными лидами».

Скажем, зашёл я на сайт, ничего не купил, а на следующий день мне в соцсети неизвестный написал личным сообщением предложение скидки. Но… как он узнал? Или ещё хуже — позвонил. Вот это наглость.

kogemrka

del

dyam

Виртуальные карты могут все же спасти чуть чуть ситуацию…

olegon-ru Автор

Если совсем чуть-чуть… Не заводить же под каждый платеж отдельную…

devpreview

Лично я дошёл до паранойи: каждый раз перед оплатой картой, включаю интернет-платежи, а после оплаты сразу выключаю.

Вообще можно завести дополнительную карту, привязанную к тому же р/с и использовать её только для интернет платежей. Перед проведением платежа, устанавливать лимит на карту равный сумме платежа.

Мой банк, например, такое позволяет, но не очень удобно, т.к. лимит выставляется на календарный месяц и приходится вручную его рассчитывать перед платежом, а в конце месяца не забывать установить на 0.

Norno

Есть вариация метода, менее надежная но и менее проблемная, держать на выделенной для интернет платежей карте сумму, с которой вы «готовы» расстаться. Она, безусловно, зависит от ваших расходов. Для нечастых покупок мелочевки в интернет магазинах держу 2-5 тысячи на карте. Если предполагаются значительные траты, то да, ручками менять лимит, и так же, ручками, возвращать его в конце месяца.

balexa

К сожалению это не работает с регулярными платежами. Хостинг, телефон, подписку на музыку и прочие ежемесячные расходы удобнее настроить один раз и оплачивать в автоматическом режиме.

friendsys

При этом ваши ДДК не хранятся у агрегатора, а хранятся в банке эквайере. У агрегатора хранится только хеш, который, собственно, для мошенников бесполезен.

pansa

У банка с пивным названием виртуальная карта обезличена (и бесплатна, в отличие от многих). Закинул денег сколько надо, опалтил, всё. Правда, обратная сторона — кэшбека с оплаты вирт картами нет.

stdenis

Да вообще метод оплаты через ввод данных сам по себе странный. По сути пользователь отдает продавцу кошелек и тот может снять сколько угодно и когда угодно, да еще и передать его кому угодно и тот тоже сможет снимать сколько угодно и когда угодно. Как вообще такой бред может существовать? Зачем пин-код при оплате картой, когда она итак безопаснее интернет платежа т.к. забрав её у продавца он больше не сможет снимать деньги.

Irgen

Для защиты от этого есть подтверждение через смс, код из push-уведомления или приложения банка. Нет инета — одноразовые коды из банкомата или заранее из личного кабинета

olegon-ru Автор

Про SMS я писал в статье, посмотрите внимательнее…

dom1n1k

У Ростелекома на сайте просто проходной двор из рекламных сетей. Не сайт, а восточный базар. Внутри ЛК сторонних скриптов поменьше, чем на морде, но все равно имеются.

Helwig

Ну допустим сайт пишут веб-студии, выигравшие тендер. И обычно получается

Cedric

Проверил у Билайна -всё родное, чужого нет.

olegon-ru Автор

Я, как уже говорил, дал время на исправление до публикации этой статьи. Мало ли… Еще на прошлой неделе были.

Теперь эти видео могут использоваться для наглядного конкретного примера. Ресурсов с чужими скриптами еще много. В том числе не только у нас.

triton

Один из способов решения подобной проблемы — выделение формы оплаты в отдельный сайт со своим доменом, на котором нет никаких внешних скриптов. На основной сайт форма попадает через iframe и общается с родительским окном через postMessage.

Родительскому окну приватную информацию не сообщает, данные карты передает напрямую на сервер комбинируя с данными основного приложения.

Такой выделенный сайт еще и проще сертифицировать по PCI DSS.

Другое дело, что многие компании с этим и заморачиваться не хотят.

dimquea

я тут зашёл на сайт домру. они для оплаты используют сбербанк для оплаты. так тому зверинцу всякие билайны обзавидуются.

inferrna

Для мозиллы есть хорошее расширение RequestPolicyContinued — позволяет гибко настраивать запросы к сторонним ресурсам. В отличие от того же noscript позволяет, например, запретить запросы к фейсбуку/вконтакту со всех сайтов, кроме самих фейсбука и вконтакта.

KonstantinS

Заметил скрипт метрики на сайте s7 при покупке билета и ввод карточных реквизитов. Я так понимаю, это мало кого смущает

friendsys

Дело в том, что платежные формы, как правило, открываются в iframe, куда у метрики доступа уже нет. То же самое касается большинства сайтов с платежными формами компаний, которые прошли сертификацию PCI DSS. Мы как раз на прошлой неделе эту сертификацию проходили и я задавал вопрос аудитору про метрики. Ответ выше — никакой проблемы это не представляет. Ну либо действительно так, либо у нас аудиторы в стране хреновые, либо одно из пяти :)

olegon-ru Автор

Я специально снял видео, чтобы было видно, что доступ есть. Судя по тому, что собралась вся тройка, «как правило» уже не правило. У МТС на видео, кстати, iframe. Нюанс в том, что в этом iframe тоже скрипт аналитики :)

devpreview

Обычно всё-таки 3-D Secure во фрейме. Если компания прошла PCI DSS, то, по моим наблюдениям, ввод реквизитов карты в iframe'е встречается очень редко (да и какой в этом смысл? Если на основном сайте есть аналитика, то и во фрейм её, скорее всего, встроят).

А аудиторы вообще странные товарищи. Когда я занимался этой историей, ещё мало кто знал про PA-DSS. Нам крайне не рекомендовали встраивать браузер в приложение и показывать страницу эквайринга для ввода данных карт. После ряда аргументов, что это тот же браузер и разницы ни какой нет, всё-таки разрешили (хотя, по моему мнению, при такой схеме мы, при желании, смогли бы перехватывать данные карт).

friendsys

Передача и обработка ДДК должны быть защищены и одним из таких методов является iframe, как гарантия того, что все происходит у платежного агрегатора и доступа у посторонних нет. При этом, данная мера не спасает от подмены скриптов, что автор и продемонстрировал в видео. Допускается ввод данных и на сайте мерчанта, но только если эти данные будут переданы агрегатору по защищенному каналу. Аудиторы оценивают риски всесторонне, поэтому то, что они что-то разрешают, а что-то нет и наоборот, мне кажется нормальным. Были бы аргументы.

И да, после того письма в МТС мы уточнили у них и, убедившись, что аналитика им больше не нужна, сразу удалили ее, чтобы всем спалось хорошо ;)

ZetaTetra

Давно ещё, работал в одной компании, которая делала магазин в Белоруссии, а там есть какой-то специфический закон, что все сервера интернет-магазинов, должны стоять на территории самой страны.

Т.к. разбрасывать инфраструктуру особо не хотелось, то у Белорусского хостера, был поднят сервак на *nix'ах и через него гнался весь траффик в разные страны, исходя из запрашиваемых релятивных ссылок.

Так что, лично моё мнение, лучше когда сервис явно указывает, что он использует скрипты гугля или мейлрушечки, нежели он начнёт гнать траффик через собственный сервак в гуголь или яндекс. Так хоть есть возможность заблокировать лишнее через адблоки и пр…

Если автор так сильно переживает за анонимность и, возможно, приватность частной переписки (Конституция РФ статья 23), то попробуйте по случаю испытать на опсосе ФЗ «О связи» статью 44.1 п.1. Они всю Вашу переписку поднимут, да ещё и отправителя найдут.

botyaslonim

Iframe не уберегает от key-logger'а в родительском окне.

А вообще, если на лету подменяют скрипт, то это уже грандиозный факап. Конкретно по этому поводу переживать, наверное, не стоит.

Более общая проблема — ответственность сайтов за сохранность личных данных. Действительно, когда подключаются скрипты с внешних ресурсов, сайт де-факто не может гарантировать полную сохранность

amarao

Каждый раз, когда такое возникает на хабре, я пощу в очередной раз картинку (каждый раз с актуальными данными).

Вот это красное — это то, что не имеет отношения к работе сайта geektimes.ru и показу контента. У меня оно заблокировано, у большинства читателей — нет.

olegon-ru Автор

Но я говорил о страницах с чувствительной информацией… Тут, как я понимаю, ее нет?

amarao

Не знаю. У меня эти фильтры всюду работают, и на чувствительных, и на нечувствительных. Ибо нефиг.

ZetaTetra

Тогда у Вас явная дыра. Гляньте в запросы ётубу:

amarao

Я знаю зачем я разрешал youtube. Тут же вопрос не в том, чтобы от всего панически оградиться, а в том, чтобы не запрашивать на странице то, что мне не нужно. Например, скрипты баннерных сетей. При всём уважении к авторам я не понимаю, почему мой компьютер должен от имени моего IP делать запросы за скриптами, которые не делают мне ничего хорошего. Так что он их и не делает. А ютуб часто хорошее делает — там видео.

ZetaTetra

Мне показалось странным, запрещать гуглеаналитику и разрешать логгер ётуба.

Наверняка ётуб сливает данные в централизованную аналитику, т.е. в гугол.

Не уловил причинно-следственной связи.

На билайне — пополнение счёта и сбор телеметрии — плохо, ибо явно сливают обезличенные данные

На ётубе — видео и сбор телеметрии — хорошо. Потому-что видео.

Т.е. если билайн спроксирует телеметрию гугля через себя, Вы будете довольны?

Хорошее или не хорошее, решают программисты и/или аналитики.

Я, как веб-программист тоже собираю телеметрию для повышения качества выдачи и использую для этого открытые стандарту ecma и w3.org.

Вас не устраивает что стандарт позволяет инженерам пользоваться сторонними решениями?

Вперёд, стандарты и черновики будущих стандартов развития веба открыты и Вы можете внести свою лепту в их развитие.

И, да, я сам пользуюсь фильтрами запрашиваемых ресурсов. И проще когда телеметрия на большинстве сайтов собирается на один домен (чтобы его можно было отфильтровать), нежели для каждого домена писать отдельные фильтры.

amarao

Потребительская позиция: ютуб показывает видео, а гугльаналитика мне, как пользователю, только лишние http-запросы добавляет. То есть я готов отдать аналитику ютубу (он даёт мне что-то взамен), но не готов отдать аналитику adriver.ru, digitaltarget.ru, гугльаналитике и т.д., потому что мне от них нет никакой пользы.

Насчёт «решают программисты». Я программист, я пользователь, и я решаю что делает мой компьютер. Следовать или нет стандартам решается моей свободной волей и моими контрактными обязательствами (которые так же производная от моей свободной воли).

grieverrr

И снова здравствуйте. Вам в прошлый раз мало насовали?

aleksey001

зашел в лк налогоплатильщика на сайте ФНС там гугланал сидит

iiiBird

самое грустное, что никто с этим ничего не сделает. они продают информацию третьим лицам и получают за это деньги. и если даже в один день в сеть утечет вся персональная информация о всех клиентах билайна, мтс или мегафона — вы думаете им что-то будет? они напишут, что мол простите. так получилось. возможно даже бонусы дадут клиентам. хайп поднимется здесь и на хабре и через месяц стихнет. на этом все и закончится. а они будут продолжать продавать перс. данные третьим лицам.

stanislavkulikov

Вы перегибаете. Глупо не доверять Гуглу хотя бы по той причине, что большинство пользователей заходит на сайт через их же браузер, который собственно имеет полный доступ ко всему, что он показывает ))))

Tanriol

Справедливости ради следует отметить, что внешний скрипт, загружаемый с CDN, может быть безопасен с этой точки зрения в современных версиях Firefox и Chrome/Opera (и других chromium-based), если используется Subresource Integrity (caniuse), поскольку проверяется правильность хэша (sha256 или более сильные). Впрочем, к скриптам метрики это не относится ввиду отсутствия эталонного хэша, который не должен изменяться.

Alyoshka1976

В Firefox есть дополнение Ghostery — блокирует жучки (соцсети, аналитика и т.п.).

Mogwaika

И не только в нём.

nidalee

Перефразируя старую поговорку: «Гугла бояться — в Интернет не ходить»

pansa

Ладно, коммерческие структуры в принципе имеют право сотрудничать с другими. Яндексы-гуглы, очевидно, не станут заниматься воровством данных из личных кабинетов, и доступ к исходникам отдаваемых ими js, очевидно, закрыт за 7 печатями и рядовому сотруднику невозможно изменить их. И даже если это произойдёт — быстро заметят.

А вот, например, гос сайты. Например, сайт общественных инициатив — www.roi.ru/38010 — инклудит какие-то левые js с ресурса uptolike.com. Владелец последнего по всем признакам вообще ОФФШОР: uptolike.com/privacy.html «Адрес Оператора: Cyprus, Thekla Lysioti, 35, EAGLE STAR HOUSE, 6th floor, 3030, Limassol, Cyprus» с единственным контактом в виде этого (возможно, фиктивного) адреса и email.

Круто да? При том, что аутентификация на этих порталах единая, через esia.gosuslugi.ru.

И это далекооо не все косячины, мы совсем по верхам покопали и ужаснулись — левые скрипты далеко не самое страшное.

(заранее: обо всех косяках им сообщалось, но в фиксы слабо верится)

pansa

И, кстати, про банки, ваш браузер сам отправляет информацию о вас: с сайта tinkoff.ru уходит XHR запрос с содержимым объекта navigator на сервера касперского — прям голой json-кой. Со сбербанка скорее всего похожий набор информации отправляется к group-ib, но у этих хоть мало-мальски пошифровано, не плейнтекстом. В общем, такие дела.

mayorovp

А какое дело ЕСИА до кнопок социальных сетей? Или кнопки уже и на странице входа ЕСИА появились?

pansa

Им дела может и нет. А вот доступ к браузеру авторизованного через них пользователя — очень хороший бонус. Даже если там корректно реализованы сессии, с минимальной защитой кукисов, вроде «httpOnly» и «secure», скорее всего дофига мест, подверженных CSRF, благо сайтов госуслуг — десятки, если не сотни уже.

mayorovp

На разных сайтах сессии пользователя разные. Если вы вошли через ЕСИА на один сайт — это совершенно не означает что вы теперь вошли сразу на все сайты.

pansa

Хорошо, если так. Конечно, с учётом, что эта задумка реализована без ошибок. :)

pansa

Собственно, чего я и опасался.

Только что проверил: вошел в свою учетку на сайте госуслуг gosuslugi.ru. После этого открыл новое окно, зашел на roi.ru и без проблем начал создавать новую инициативу.

Так что, «не канает твоя мантра, Гиреев», как говорится. =)

mayorovp

А вы подсчитайте сколько при этом редиректов произошло

pansa

А без разницы. Если наличие сессии от gosuslugi.ru позволяет без какого-то взаимодействия с юзером, т.е просто по клику, создавать артефакты на домене roi.ru, т.е иметь полный доступ к сервису, значит то же самое может сделать JS.

Я несколько потерял нить спора, давайте определимся: вы считаете, что грузить javascript'ы мутных оффшорных сервисов на страницы сайтов госуслуг — это нормально, всё оk чтоли?

mayorovp

Разница есть — POST-запрос через серию редиректов не пройдет.

Нет, это не ok, но здесь-то обсуждается не сайт госуслуг

pansa

Причем тут post запрос? Юзер заходит на сайт roi.ru, подмененный js кликает на нужную кнопку, и всё отработает точно также, как если бы кликнул юзер, всё.

mayorovp

Так ведь подмененный js — на РОИ, а кнопка — на ПГУ. Не получится так просто на нее кликнуть.

pansa

Кстати, да, махровый оффшор, засветившийся еще в Panama Papers — offshoreleaks.icij.org/nodes/14080839 =)

alex103

«Господи, как дети, а! Страна непуганых идиотов.» Сергей Ненашев (А. Абдулов), к/ф «Гений», реж. В.А. Сергеев

mrtime336

А говорил же Сноуден про сбор персональных даных со стороны крупных иностранных компаний :)

интересно сколько на эту программу денег то выделили? если гуглу достаточно в своей аналитике небольшую «внутреннюю аналитику» добавить и все данные пользователя как на ладони, и закрывай не закрывай уязвимости на бекенде, все что надо убежит с фронтенда))

ISVLabs

проверил в Альфа-банке. на страничке перевода card2card светится несколько вызовов Гугл-Аналитики и Яндекса. #пичальбеда…

у ВТБ24 на аналогичной страничке стороннего ничего не вызывается (вроде).

Cupuyc_by

Уважаемые! А давно ли вы заглядывали в договор на свою банковскую карточку, нет ли там пункта про третьих лиц? У меня например есть: