Производители оригинальных товаров несут серьезные убытки, часть из которых приходится на рынок электроники. Многие современные товары содержат в себе электронные компоненты: одежда, обувь, часы, ювелирные изделия, автомобили. В прошлом году прямые потери от незаконного копирования потребительской электроники и электронных компонентов в составе других товаров достигли порядка 0,5 трлн долл. США.

Эту проблему помогают решить различные методы защиты цифровой электроники от нелегального копирования, модификации и обратного проектирования: аппаратное шифрование (AES, RSA и др.), хеширование (например, SHA-256, MD-5), внедрение цифровых водяных знаков и отпечатков пальцев в проектное описание, лексическая и функциональная обфускация, формальная верификация и другие.

В этой статье мы расскажем об одном из самых экономичных методов защиты с точки зрения аппаратных затрат — физически неклонируемых функциях.

Недостатком большинства перечисленных выше методов являются значительные аппаратные затраты и, как следствие, высокое энергопотребление. С возникновением концепции интернета вещей (Internet of Things, IoT) требования к площади, занимаемой цифровым устройством на кристалле интегральной схемы, а также к энергопотреблению становятся более жесткими, поскольку из года в год размер устройств значительно уменьшается.

Физически неклонируемые функции

Одним из способов идентификации и аутентификации цифровых устройств являются физически неклонируемые функции (ФНФ) (Physical Unclonable Functions, PUF), которые значительно более экономичны в реализации чем перечисленные выше методы защиты.

Что такое ФНФ (PUF)? Среди окружающих нас материальных объектов сложно найти два абсолютно одинаковых предмета. Даже в серийном производстве каждый объект получается уникальным за счет погрешностей и случайностей. Эти особенности каждого отдельного объекта можно регистрировать и использовать как уникальный идентификатор, своеобразный «отпечаток пальца».

Наглядный пример — оптическая ФНФ (PUF). Возьмем расплавленное стекло, добавим в него пузырьки воздуха, остудим эту массу и разрежем на одинаковые бруски. Шанс получить два абсолютно одинаковых бруска ничтожно мал, т.к. пузырьки воздуха внутри будут распределены неравномерно. Мы можем зафиксировать эти различия, отправляя на брусок пучок лазерного излучения (запрос), и получая на выходе уникальную интерференционную картину пучков излучения после преломления (ответ). В результате мы получим физически неклонируемую функцию, которая будет определять зависимость ответа от входного запроса. Конечно, эта функция не аналитическая, заранее ее не сможет узнать ни законный обладатель объекта, ни злоумышленник. Можно только протестировать партию изделий и составить таблицу входных и выходных значений, которая и будет служить критерием для определения подлинности объектов.

ФНФ (PUF) для защиты электроники основаны на использовании вариаций технологического процесса (Manufacturing Process Variations) изготовления интегральных схем: например, точных значений пороговых напряжений, задержек распространения сигналов, частоты работы компонентов и т.п. В стандартном процессе проектирования разработчики цифровых устройств стремятся уменьшить влияние вариаций на конечный продукт. В случае ФНФ, напротив, данное неконтролируемое явление используется для извлечения случайности и уникальности цифрового устройства.

Собственно, ФНФ похожи на аппаратные реализации хеш функций, с тем лишь различием, что уникальность выходного значения ФНФ основана на уникальности конкретной интегральной схемы, а не на математическом алгоритме. Входной аргумент ФНФ принято называть запрос (Challenge, CH), а выходное значение — ответом (Response, R). Таким образом, для некоторой интегральной схемы ICk множество запросов {CH0, …, CHN-1} будет уникально отображено в множество ответов {R0, …, RN-1} с помощью ФНФ:

Множество пар запрос-ответ (Challenge-Response Pairs, CRP) {(CH0, R0), …, (CHN-1, RN-1)} уникально характеризует интегральную схему ICk и не может быть скопировано даже при условии использования абсолютно идентичного проектного описания (см. схему ниже).

Межкристальная и внутрикристальная уникальность интегральных схем (ИС)

Как показано на схеме, при реализации идентичного проектного описания ФНФ на различных ИС ответы Ri на одинаковый запрос CHi будут уникальны (значительно отличаться друг от друга) для каждой копии. Данное явление называется межкристальной уникальностью, т.е. способностью отличить ИС друг от друга, используя ФНФ. В случае использования идентичных реализаций ФНФ на одном кристалле для идентификации, например, различных компонентов интеллектуальной собственности (Intellectual Property, IP), наблюдается явление внутрикристальной уникальности. Поскольку реализации ФНФ внутри кристалла различны как минимум по взаимному расположению, внитрикристальная уникальность, как правило, более выражена, чем межкристальная.

Существующие реализации ФНФ и их применение

В настоящее время существует множество реализаций ФНФ на основе:

- Задержек распространения сигналов. С помощью двоичного значения запроса задается конфигурация симметричных путей, по которым распространяются несколько копий одного сигнала. Ответом ФНФ является результат сравнения задержек времени распространения сигналов.

- Частоты работы компонентов. Основа данной ФНФ — сравнение пар идентичных компонентов, частота которых является уникальной. Запросами являются всевозможные пары индексов различных компонентов, а ответами — результат сравнения частоты их работы.

- Состояние памяти. В результате включения питания и/или сброса состояния статических запоминающих устройств (SRAM) значение, изначально хранимое в каждом из элементов памяти (0 или 1), является уникальным и случайным. Запросом в данной ФНФ является включение/выключение питания, а ответом — наблюдаемое состояние каждого из элементов памяти, которое уникально характеризует интегральную схему, на которой ФНФ реализована.

- Изображения на светочувствительной матрице. Каждое изображение, создаваемое с помощью светочувствительной матрицы (Image Sensor) обладает постоянной составляющей шума, который характеризует уникальность реализованной матрицы. Принцип работы данной ФНФ схож с ФНФ на основе сравнения частот с тем лишь отличием, что сравнение осуществляется по значениям порогового напряжения каждого из элементов матрицы.

- Порогового напряжения транзистора. Данный тип ФНФ может быть реализован только аналоговым, поскольку в таком случае разработчик имеет доступ к значениям пороговых напряжений. Основой для данной ФНФ подобно ФНФ на основе частот является сравнение характеристик нескольких транзисторов, используемых в интегральной схеме.

- Токового зеркала. ФНФ данного класса основана на реализации массива токовых зеркал, значения напряжений в узлах которого уникально характеризуют интегральную схему. Запросом в данном случае являются номера столбцов и строк элементов, значения напряжений в которых необходимо сравнить. Ответом, соответственно, является результат сравнения разности напряжений в паре узлов с пороговым значением.

- Силы давления пользователя на экран смартфона. В данной реализации ФНФ запросом является пользовательское действие, которое заключается в проведении пальцем по определенному рисунку (подобно графическому ключу в смартфонах). На основе значений силы давления пользователя на экран смартфона вычисляется уникальное значение ответа, которое характеризует пользователя и смартфон и, таким образом, может быть использовано для аутентификации.

- Структуры бумаги. Данная реализация ФНФ основана на уникальности структуры бумаги, обусловленной вариациями, вносимыми в нее в процессе производства. Соответственно, определенный бумажный носитель может быть использован в качестве источника уникальных криптографических ключей.

Как показано выше, существует большое разнообразие типов ФНФ, которые могут быть реализованы как на цифровых устройствах, так и с помощью других технологий (оптические, магнитные, бумажные и т.п.).

Первой коммерческой реализацией ФНФ в 2008 были радиочастотные идентификаторы, изготовленные компанией Verayo. Также в настоящее время многие производители FPGA — например, Xilinx и Altera (Intel) — используют ФНФ в качестве встроенного неклонируемого идентификатора ПЛИС. Поскольку ФНФ используются в качестве криптографических примитивов (генераторов случайных чисел, уникальных идентификаторов, аппаратных хеш функций), многие производители не раскрывают факт использования ФНФ, чтобы хранить в тайне детали реализации их протоколов безопасности от злоумышленников.

Пример ФНФ на основе памяти (SRAM)

Приведем пример реализации ФНФ на основе памяти с использованием ПЛИС Xilinx Spartan 3E, входящей в состав платы быстрого прототипирования Digilent Nexys-2. Эмуляция элемента памяти была реализована в качестве бистабильного элемента, а включение\выключение питания было смоделировано с помощью перепрограммирования ПЛИС одним и тем же конфигурационном файлом.

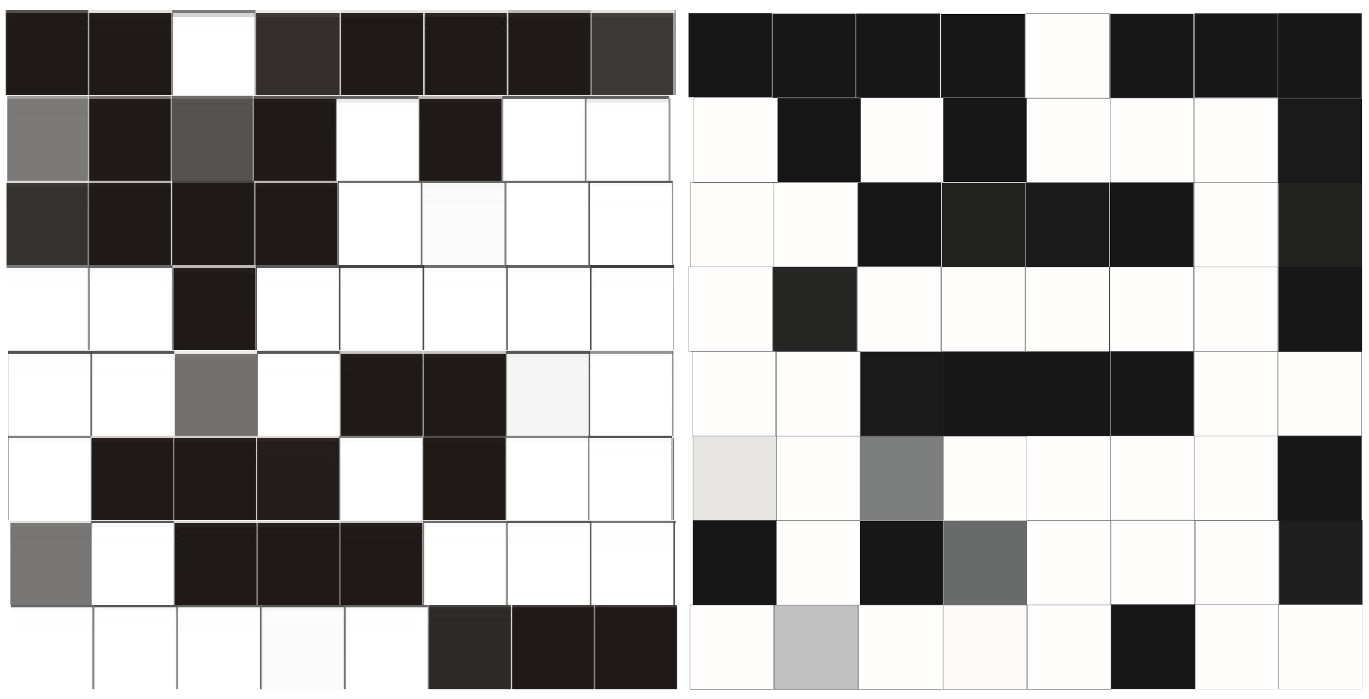

На рисунке ниже показаны идентификаторы двух идентичных ПЛИС, полученные в результате их программирования одинаковым bit-файлом. Черным цветом обозначены «элементы памяти», которые сохраняют значение 0 в результате 100 перепрограммирований, белым — сохраняющие значение 1. Оттенками серого обозначены те из них, которые меняют значение от запуска к запуску. Соответственно, чем больше в цвете «элемента» черного, тем больше значений 0 было выработано в результате перепрограммирования.

64-разрядные идентификаторы двух идентичных ПЛИС

Как видно из рисунка, «карты памяти» отличаются значительно: Хэммингово расстояние для 64-разрядных идентификаторов составляет порядка 20. Соответственно, вероятность того, что идентификатор будет одинаковым на различных ПЛИС достаточно мала (менее 0,01). Приведенные выше «карты памяти» могут быть использованы двумя способами: для идентификации ПЛИС и в качестве источника случайности в силу наличия непостоянных элементов.

Для надежной идентификации потребуется использование кодов коррекции ошибок (Error Correction Codes, ECC) для стабилизации наблюдаемых «карт памяти». В данной работе был использован метод мажоритарного выбора. Для реализации генератора случайных чисел, напротив, требуется «размножение» случайности тех «элементов памяти», значения которых нестабильны. С этой целью был использован сигнатурный анализ в качестве схемы сжатия данных с потерями. Также могут быть использованы стандартные алгоритмы хеширования (например, SHA-256), если ограничения по аппаратурным затратам не столь жесткие.

Существующие проблемы и перспективы ФНФ

Несмотря на относительную новизну данной концепции, в 2017 году термин ФНФ отмечает 15-летний юбилей. За это время научное сообщество уже успело изучить как проблемы, так и возможные приложения ФНФ. Одной из основных проблем, которая показана на примере ФНФ на основе памяти, является нестабильность некоторых из значений, что, в свою очередь, вынуждает разработчика прибегать к кодам коррекции ошибок и более надежным архитектурам ФНФ. С другой стороны, наличие очень высокой стабильности подвергает ФНФ риску криптографической атаки с помощью методов машинного обучения, т.е. построения достаточно точной — более 95% — математической модели ФНФ, что изначально (до 2010 года) считалось невозможным в научном сообществе. Тем не менее, использование ФНФ в современных коммерческих приложениях в качестве криптографического примитива доказывает перспективность исследований в области поиска новых архитектур ФНФ, а также усовершенствования характеристик существующих реализаций.

[!?] Вопросы и комментарии приветствуются. На них будет отвечать автор статьи Сергей Заливако (Siarhei Zalivaka), магистр технических наук, аспирант Наньянгского Технологического Университета (Nanyang Technological University), Сингапур. Сергей специализируется на исследовании стабильности физически неклонируемых функций, их уязвимости к моделированию с помощью методов машинного обучения, а также методах активной идентификации интегральных схем (Integrated Circuit Active Metering).

Комментарии (62)

Calvrack

28.11.2017 14:49+1Оставляя в стороне сущность исследования, его востребованность показана как-то странно — да много что китайцы реверсируют все быстрее и делают дешевле (и к сожалению часто хуже) чем запад. Но можно пару реальных примеров? У меня контрафактный шуруповерт не будет работать с сверлами без подписи? или селфи в левом рибоке будут иметь заваленный горизонт? Что остается? Картриджи для принтеров и соковыжималок?

Закрытые и vendor locked решения в быту взлетают со скрипом, да и в промышленности — покупатель обычно знает что намерено берет контрафакт. Всегда интересовала мотивация вот этих всех исследований — они что правда делают мир лучше, защищеннее, ресурсо-эффективнее и экологиченее?

Вот из последнего — с того что я не могу слить прошивку с дальномера и дописать ей uart выход — кто вообще больше страдает? Производитель дальномеров который мог бы продать их в 2 раза больше хоббистам, или я — который просто купит другой дальномер?

lolhunter

28.11.2017 15:03-1Вот из последнего — с того что я не могу слить прошивку с дальномера и дописать ей uart выход — кто вообще больше страдает? Производитель дальномеров который мог бы продать их в 2 раза больше хоббистам, или я — который просто купит другой дальномер?

А то, что производитель потратил реальные деньги на разработку прошивки (возможно какие-то технологии применил для повышения точности), которую взял китаец и собрал свой дальномер без этих самых расходов вас как-то не смущает?

Почему-то все хотят получать зарплату, но при этом обесценивание труда в виде возможности слить как-то никто не учитывает. Почему-то воровство софта это плохо, а воровство прошивок — норма.

Calvrack

28.11.2017 15:23+1У этого замечания есть очень много сторон —

1. производитель обычно защищен патентом, но китай плюет на патенты и дефакто патенты приносят пользу только юристам, а платит за них в конце потребитель. Почему Китай не бойкотируют за презрение к патентному праву. Потому что та же компания хочет иметь дешевый рынок труда? А чего тогда плакаться?

2. Я считаю что делать рипоффы не супер морально, и кстати последнее время в электронике не так часто их вижу. Однако ситуация странная — потребитель заплатит за мешающую ему защиту, а она все равно никому не помогает обычно.

3. Пример с дальномером кажется был совершенно ванильный — люди защитили прошивку, и снизили спрос на устройство. Зачем? Для чего? Вы говорите — они спасли свою инновацию. но помилуйте это консьюмерский рынок, уж дальномеры довольно давно все знают как делать. Как и картриджи или футболки. А если какой эксклюзив, так кажется голограмма с серийным номером решает вопрос.

lolhunter

28.11.2017 16:001. производитель обычно защищен патентом, но китай плюет на патенты и дефакто патенты приносят пользу только юристам, а платит за них в конце потребитель. Почему Китай не бойкотируют за презрение к патентному праву. Потому что та же компания хочет иметь дешевый рынок труда? А чего тогда плакаться?

Собственно пока в России будет пошлина на станки, НДС на ввоз станков и зарплату работникам все будут делать производство в Китае. Так и со всем остальным миром. По поводу дешевизны производства — его нет. Есть оперативность и гибкость. Заказать производство новой штуки в Китае максимум месяц. Причем ты отправишь 3д модель, а за тебя все сделают и в случае «выстрелило» твое производство будет расширено так как тебе надо. Сделать производство в РФ — от полугода. И в случае «выстрелило» — а у нас все расписано больше 1000 штук в месяц не можем.

2. Я считаю что делать рипоффы не супер морально, и кстати последнее время в электронике не так часто их вижу. Однако ситуация странная — потребитель заплатит за мешающую ему защиту, а она все равно никому не помогает обычно.

Эмм потребитель заплатил за дальномер и, собственно, измерение расстояния. За прошивку он не платил. Это примерно так же как я купил 3D принтер — отдайте мне все исходники прошивки — я второй соберу.

3. Пример с дальномером кажется был совершенно ванильный — люди защитили прошивку, и снизили спрос на устройство. Зачем? Для чего? Вы говорите — они спасли свою инновацию. но помилуйте это консьюмерский рынок, уж дальномеры довольно давно все знают как делать. Как и картриджи или футболки. А если какой эксклюзив, так кажется голограмма с серийным номером решает вопрос.

Спрос в виде одного вас? Консьюмерский рынок не требует слива прошивки, и, очевидно, это разработка производителя и причины по которой он не хочет ее отдавать могут быть абсолютно любыми.

Насколько я знаю устройство дальномера — алгоритмы фильтрации показаний очень даже патентованные штуки и влияют на точность прибора.

В конце концов, вы же не хотите бесплатно поработать программистом на нашу фирму, а мы выложим ваши труды в паблик? Ваш труд стоит денег, а почему я должен дарить всем то, на что я потратил деньги? У нас вдруг социализм наступил?

Calvrack

28.11.2017 16:35Я отвечу только на один пункт пока и отвечу только за себя. Все 3д принтеры которыми я владею имеют открытую прошивку. И мне не нужен принтер без открытой прошивки. Если мне повезет дописать в прошивку что-то нетривиальное, что я смогу продать — я с радостью ее опубликую.

Я вообще подозреваю что 3д принтеры хайпанули на деяниях Прюши и ему подобных которые открытым процессом разработки сделали все мейнстримом.

Я однако еще раз отмечу. Я понимаю что мои примеры и опыт маргинальны. И еще раз спрошу — можно ли реальные примеры того как инновация из статьи поможет и правда ли что компании которые делают vendor lock, проверки контрофакта, drm, закрытые стандарты в долгосрочной перспективе успешнее?balexa

28.11.2017 17:27Все 3д принтеры которыми я владею имеют открытую прошивку

Я готов поставить ящик пива, что все 3D принтеры которыми вы владеете — это низкоточные репрапы кустарного производства. От какого-нибудь промышленного или стоматологического 3D принтера с точностью 10-20 микрон и ценой в полляма евро никто никогда вам прошивку не даст.

Calvrack

28.11.2017 18:13+4Ну, скажем так, на форумах есть немало людей с самодельными SLA, у меня конечно нет. Однако, я не понимаю почему это хоть сколь-нибудь релевантно теме?

В стоматологических принтерах есть проблема контрафакта? Покупая расходник можно случайно купить подделку? Расходник стоит так дешево что его дорого защитить нынешними методами?

Раз вы решили зачем-то сказать про эти машины, может вам известен кейс промышленного шпионажа в области реверс инженерии таких принтеров? Или какие-то доказательства того что открытая прошивка подорвала бы бизнес компаний производителей? (не может ли так выйти что прошивка случайно содержит нелицензионно скопированные у сообщества GPL компоненты?)

balexa

28.11.2017 21:07Однако, я не понимаю почему это хоть сколь-нибудь релевантно теме?

Это был ваш ответ на «производитель теряет хоббистов, я никогда не куплю принтер без открытой прошивки». Я просто поддержал вашего оппонента, что вы и множество кастомеров подобных вещей не пересекаются. Ничего он не теряет, хоббисты не купят такой принтер за полляма и дальномер стоимостью по цене не самого плохого автомобиля в любом случае, будет у него юарт выход или нет. Вот и все. Факт остается фактом — прошивку на дорогие хай-енд вещи вам никто не даст. Судя по тому что большая часть производителей техники прошивку не выкладывает — видимо это выгодно.

В стоматологических принтерах есть проблема контрафакта? Покупая расходник можно случайно купить подделку? Расходник стоит так дешево что его дорого защитить нынешними методами?

Раз вы решили зачем-то сказать про эти машины, может вам известен кейс промышленного шпионажа в области реверс инженерии таких принтеров? Или какие-то доказательства того что открытая прошивка подорвала бы бизнес компаний производителей? (не может ли так выйти что прошивка случайно содержит нелицензионно скопированные у сообщества GPL компоненты?)

Я никоим образом не защищаю ни эти компании, ни ДРМ, и не являюсь их представителем, поэтому оставьте ваши гневные риторические вопросы.

lolhunter

29.11.2017 14:37Я отвечу только на один пункт пока и отвечу только за себя. Все 3д принтеры которыми я владею имеют открытую прошивку. И мне не нужен принтер без открытой прошивки. Если мне повезет дописать в прошивку что-то нетривиальное, что я смогу продать — я с радостью ее опубликую.

Я вообще подозреваю что 3д принтеры хайпанули на деяниях Прюши и ему подобных которые открытым процессом разработки сделали все мейнстримом.

У вас в приоритете прошивка. У 99% пользователей в приоритете характеристики и соотношение цена/качество. Не стоит смотреть на рынок через призму своих желаний. Если в личной жизни это обычно не проблема, то в бизнесе это ведет к закупке абсолютно ненужных вещей и краху.

По поводу хайпа

3д принтеры вылезли не из-за Prusa и RepRap, а собственно благодаря MakerBot.

И я думаю без www.thingiverse.com они бы еще долго были в зачаточном состоянии.

saege5b

29.11.2017 12:48Там часто смешно получается:

Есть порт, есть разводка — но в прошивке стоит заглушка, хотя все функции за юарт на месте;

Весь функционал в прошивке рабочий, но либо не распаян разём, либо разъём на месте, нет копеечной обвязки (буквально пары резисторов и конденсаторов).

Но стоимость устройств с юарт и без различается раза в два.

И это не только юарт. Не впаивают юсб-разъём, второй светодиод.

Разбирал ещё ЭЛТ телек на запчасти, так там оказалось что он умеет спутниковое, только перемычку поставили.

И не понятно, какие такие расходы несёт производитель, если и так оно присутмтвует везде. Наоборот, не блокируй — будет конкурентным преимуществом.

lolhunter

29.11.2017 13:05Это называется унификация и рынок.

Мне проще сделать сложную схему для телека со спутниковым тв и без. Потому что производство 1 схемы в тираже миллион штук стоит дешевле, чем двух в тираже по пол миллиона. Даже если разница в кучке компонентов, которые стоят денег. Я молчу про унификацию производственной линии и сборки.

Но продавать всем телеки со спутником по цене, условно, в 150 баксов вместо телека со спутником за 170 и без за 130 немного опасно для бизнеса.

Потому что другие продадут без спутника за 130 и я потеряю половину рынка, а вот отыграю ли я эту половину за счет телека со спутником за 150 это большой вопрос.

Тоже самое с юарт, USB и прочим. Есть железка без них за условные 100 баксов, которая не дает прибыли, но дает большое количество штук в производстве и снижение себестоимости и железка за 300 баксов, которая по железу от 100 баксовой мало чем отличается, но дает основную прибыль.

Если поставить железку за 300 за 110 баксов, то весь заработок производства будет 10$ с железки. А если рынок высококонкурентный, то покупатель ринется к конкуренту, который продает без юарта, юсб и диода (которые ему нафиг не вперлись), но на 10$ дешевле. В итоге вы только что продолбали массовый рынок, а в премиуме снизили прибыль в 20 раз. Следующая партия у вас будет дороже процентов на 20 (ведь оборот упал раз в 10?) и вы плавно теряете премиум.

YetAnotherSlava

28.11.2017 16:20Некогда, в 19 веке, всякого рода технические новинки на военном флоте в основном разрабатывала и применяла Франция. Англия же занималась копированием уже отработанных подходов и немало в том преуспела. Викторианская эра, империя над которой не заходит солнце, вот это всё. Международным языком стал английский, на который и по сей день буквально молятся многие, в том числе айтишники.

Если сейчас некоему англоязычному собственнику компании-производителя прилетит тем же, да по тому же месту от китайцев — то это будет справедливо. Прапрадедушка собственника был пиратом, занимался пиратством и немало в том преуспел, и хоть собственнику и хочется подняться и закрыть за собой дверь — чтобы другие не поднялись, у него это не получится.

«Сколь ни бейся ты, Яга, а не выйдет нифига».

GarfieldX

29.11.2017 16:26Тут надо найти золотую середину. Да, каждый труд должен оплачиваться. Но брать деньги за все подряд абсолютно тоже бред. В какой то момент систему просто парализует потому как нельзя будет даже чихнуть без отчислений правообладателям звука чиха, механизма чиха, ДНК слюны и содержащихся в ней микрорганизмов (ведь «расшарил» все это добро в открытый мир).

Так же интересен момент с повторным изобретением. В нынешней ситуации как то совершенно не допускается варианта когда одно и то же могут изобрести в разных местах и в разное время. Т.е. действует совершенно хамский вариант «кто первый встал — того и тапки».

Что же касается китайцев, то они в большей степени тырят массовый продукт. А пытаться заработать абсолютно на всех ну никак нельзя. Из-за этого заблуждения появляются всякие глупости вроде «упущенной прибыли». Поэтому, на мой взгляд, китайцы лишь поддерживают своеобразный баланс.

Promwad Автор

28.11.2017 18:19+1Не берусь ответить за шуроповерты, принтеры и соковыжималки. Но золотой принцип криптографии гласит: ценность защищаемой информации должна быть выше цены средств защиты. Собственно с помощью ФНФ защищают IP-компоненты интегральных схем, затраты на разработку которых существенны. Стоит ли использовать их для соковыжималок? Вряд ли. Стоит ли для медицинской электроники, где защита данных критически важна? Вполне.

Поэтому я не могу ответить за все устройства вообще. Но данный метод как и любой метод идентификации своего потребителя найдет.

lovermann

28.11.2017 14:55Как я понял, статья посвящена тому, что подделку можно определить. Ну, это уже пост-фактум изъятия. Как этим воспользоваться для охраны от копирования, я не понял.

Promwad Автор

28.11.2017 18:38+1ФНФ предназначена для того, чтобы копию устройства можно было изготовить, но невозможно было бы ей воспользоваться. Подробнее об этом написано в первом комментарии.

achekalin

28.11.2017 15:53+1Дайте угадаю: теперь, покупая электронику, мы с вами вместо $100 за некий чип будем платить за него $500, потому что он будет «защищен», причем это $400 — оплата за то, чтобы производитель остался монополистом на рынке и не потерял свои прибыли?

Что защита будет строго за счет покупателя, думаю, обсуждать не нужно. Нужно, разве что спросить, что еще в чип добавят: запрет включать его в неразрешенное время суток и на неразрешенной территории, или запрет чипу работать более часа в сутки (потому что вы купили «домашнюю» версию чипа, и мы на вас не так заработали, как на покупателе профессиональной)?

Promwad Автор

28.11.2017 18:12Можно посмотреть на это с точки зрения производителя. Если он затратил на проектирование и производство устройства значительные средства, то не хотел бы, чтобы его интеллектуальная собственность использовалась нелегально.

Ваш сценарий весьма интересен :), но все-таки пользователь получает то, за что платит. Если он купил чип, который должен работать не более часа в день, то, скорее всего, сознательно принял такое решение.

lolhunter

28.11.2017 18:48-1Вы вроде покупаете товар за 500$. Если есть аналог за 100$ без защиты, то почему вы не покупаете его?

Почему вас не смущают ограничения на:

1) Версии Windows? Образ один, а проф версия стоит дороже домашней. Написали же уже проф, чего париться?

2) Лицензии на количество ядер процессора в ОС Windows Server?

3) Лицензии на скорость передачи данных вот тут: habrahabr.ru/post/342930 железка может 5Гбит, но надо заплатить денег.

Я вам скажу такую тайну. Производитель имеет право со своим железом давать любые ограничения, которые ему как разработчику хочется сделать. А вы как покупатель имеете полное право покупать или не покупать железку. Рынок собственно рассудит кто прав, а кто виноват.dmitry_ch

29.11.2017 00:16Раньше производитель не мог заблокировать кому угодно в мире сделать копию его разработки (и не только копию, но и построить что-то лучшее, изучив его разработку). И это, как ни крути, двигало рынок — приходилось постоянно что-то новое изобретать. Покупать ли подделки и реплики — дело личное (кому-то и китайский «внедорожник» кажется почти «настоящим жипом»). Это как раз тот самый рынок, о котором вы говорите. Здесь тема не про джипы, но с чипами та же история.

Теперь же копирование будет невозможно. И производитель сможет точнее нарезать, кому что можно.

Но!

Если сегодня чип стоит $100, а завтра $500 (да-да, это из серии, когда без «вины виноватые» юзеры заранее оплачивают механизм защиты от их потенциального желания своровать — т.е. мало что их ворами называли, так еще и заставили платить за защиту, которая для 99.9999% покупателей неактуальна (потому что — сюрприз! — они не воруют дизайн микросхем). Обидно и дорого!

Причем из 500 за чип все еще берется 100. Точнее, раньше бралось (когда была конкуренция). Но тут мудрый производитель решает, что 100 — маловато будет (раз уж никто не предложит не только за 100, но и за 1000), и ставит цену за чип $200. И цена в магазине стала $600 (мы же помним, что защита априори продается каждому, что как бы против ОЗПП, но копирайтный закон — сюрприз! — имеет в судах приоритет против какими-то там правами).

Еще раз — «спасибо» новой защите, мы вместо 100 стали платить за чип 600, при этом стимул улучшать его стал не большим, а меньшим.

А дальше рынок сегментируется — кому по «часу в день» (вы за это заплатите всего $900, вместо прежних 100), кому «HA-enabled» (примерно за $3800), а кто-то и Pro купит.

Раньше, заметьте, за $100 продавалась одна версия, Pro. И рынок (конкуренцией) держал производителя в тонусе. Сейчас же у него не будет и тени конкуренции, а доходы только вырастут.

Будущее — вот оно!

И, да, давайте договорим:

Производитель имеет право со своим железом давать любые ограничения, которые ему как разработчику хочется сделать. А вы как покупатель имеете полное право покупать или не покупать железку.

Покупатель имеет, я полагаю, право с купленной железкой делать что он захочет. В т.ч. и использовать ее, пока она не сгорит, а не только час из суток. И во всех остальных смыслах считать эту железку (один купленный экземпляр) своей, а не просто взятой за свои деньги на хранение у себя помощницу по аренде цифровых прав изготовителя.

lolhunter

29.11.2017 00:34Если сегодня чип стоит $100, а завтра $500 (да-да, это из серии, когда без «вины виноватые» юзеры заранее оплачивают механизм защиты от их потенциального желания своровать — т.е. мало что их ворами называли, так еще и заставили платить за защиту, которая для 99.9999% покупателей неактуальна (потому что — сюрприз! — они не воруют дизайн микросхем). Обидно и дорого!

Вся ваша красивая выкладка разбивается о реалии. Производитель микросхемы на рынке не один. Это как рассказывают про картельные сговоры в рознице. Смешно и нелепо. Договорились аж 20 магазинов (вы уже в это верите?) ставить высокую цену на товар. Пришел ИП Пупкин и поставил на 5 тыщ дешевле. Все… Нет сговора… Все сговоры в рознице — рекомендованные ПРОИЗВОДИТЕЛЕМ/ДИСТРИБЬЮТОРОМ розничные цены, которые крупным нарушать нельзя. Простой пример — DJI. Легальный Mavik Pro Combo стоит 92 390 рублей. Это не цена продавца — это цена, которую ставит DJI. Более того, оптовая цена тоже установлена DJI и по большому счету пофигу у какого дилера брать.

А вот на яндекс.маркете от 70.100 рублей. Самое смешное — это меньше официальной закупочной цены процентов на 15. То есть проще купить у серых за 70 и продать как официальный, чем покупать и продавать официально. Тысяч на 10.

Такие дела.

Потому я и говорю — рынок рассудит.

Покупатель имеет, я полагаю, право с купленной железкой делать что он захочет. В т.ч. и использовать ее, пока она не сгорит, а не только час из суток. И во всех остальных смыслах считать эту железку (один купленный экземпляр) своей, а не просто взятой за свои деньги на хранение у себя помощницу по аренде цифровых прав изготовителя......

А вот это большой вопрос на самом деле.

Я привел пример статьи на хабре. Вы покупаете ВОЗМОЖНОСТЬ передавать железкой данные на 5 Гбит. То есть она умеет, но нельзя. Полагаю, что сломав гарантии вы останетесь без гарантии как минимум, а могут и в суд пригласить. Так же и с железками от Cisco, или энтерпрайзовыми хранилками — там особенно классно. Вы покупаете жесткие диски и покупаете лицензию на место на этих дисках.

Да и на консьюмерском рынке так же:

Вот в инструкции к моему блендеру четко написано — не использовать больше 30 минут подряд и часа в день. Больше можно, но без гарантии. На дорогую железку, очевидно, лучше ограничить, что бы не было мороки с доказыванием пользователю, что он сам спалил.

DrVooDoo

29.11.2017 16:25Я, как покупатель, могу с железкой делать всё, что мне вздумается. Я её купил, она теперь моя. Я не лицензию одалживаю. Могу хоть на трактор ставить любые запчасти, хоть из дрели сделать электромотор.

Cobolorum

28.11.2017 15:57500_000_000_000$ / 7_550_000_000 чел. ~ 66$/чел или 4300 руб. на человека.

А цифра то реальная?

Calvrack

28.11.2017 16:39Ну у юристов есть любовь упущенную прибыль считать в убытки, туда что угодно списать можно. Юрист зверушка хитрая — если ее попробовать прижучить, она в суд подаст.

Promwad Автор

28.11.2017 18:14Скорее всего, там учитывалось потеря всего устройства. Например, кроссовки стоят 200 долларов, а подделка — 20. Соответственно, потеря — 180. И, естественно, считалось все, что только можно. Надо же как-то деньги под исследования выбивать :-)

aamonster

28.11.2017 16:59А почему "первое коммерческое применение" в 2008? Ведь дырявили дискеты лазером и использовали нестабильно читающиеся сектора для защиты от копирования в незапамятные времена, при 5" дискетах. И вроде это тот самый случай: испортим дискету и сохраним, как именно испортили — при копировании испортить точно так же не удастся.

Или нет термина — нет и явления?

Promwad Автор

28.11.2017 18:15Тогда это не называлось физически неклонируемыми функциями. Не исключено, что нечто похожее использовалось ранее, но конкретно защита интегральных схем с помощью ФНФ датируется 2008 годом.

yleo

28.11.2017 18:14+5В утверждении "PUF защищает от копирования" ощущается некоторая наивность. Так или иначе, некий PUF-блок можно заменить на ПЗУ, и даже добавить туда нестабильность, если она потребуется. Просто больше возни, а отличия будут видны только при взгляде на кристалл в микроскоп.

С точки зрения софта/прошивок всё сведется к набору ID-шников, которые где-то будут записаны в табличном виде. Соответственно, проверка сведется к проверке наличия конкретного ID в этом списке.

Если говорить про комплекс мер (например DS28E01 с расшифровкой прошивки внутри FPGA или DSP/SoC), то для этого PUF совсем не обязателен.

Байка почти по теме:

Давным-давно, когда в ходу были дискеты и всяческие методы "защиты от копирования", я работал "программистом" в одной честной фирме. Честной — в том смысле, что они купили на все 5 бухгалтерских компов лицензии на софт с "ключевыми дискетами".

Первый месяц купленный софт более-менее работал, а потом начались проблемы с этими "ключевыми дискетами". Их поменяли один раз, потом еще раз, на третий я разозлился и сделал TSR, который перехватывал INT13, сравнивал сигнатуру у caller-а и при совпадении в нужном месте ставил jmp. Все.

А "ключевые дискеты" те были в чистом виде PUF, там куча секторов то не всегда читалась, причем с разной вероятностью на разных дисководах. Предполагаю что целый оркестр битов был записан с разным уровнем намагничивания. Поэтому некая вторая версия защиты предполагала процесс активации, т.е. выдавался некий код (зависящий от дисковода), который нужно было сообщить производителю и получить в ответ ключ...

Короче, уйма усилий была потрачено на защиту, которая лечилась примерно одним "гвоздем".

Promwad Автор

28.11.2017 18:29+1Ваша история абсолютно справедлива, но основной вопрос ФНФов в стабильности. Существующие реализации эту проблему решают лучше, чем дискеты.

В конечном итоге ФНФ по сути ничем не лучше идентификаторов, но в данном случае они

а) уникальны для каждого чипа,

б) стабильно воспроизводятся,

в) их сложно скопировать и воспроизвести на идентичном чипе.

В случае нестабильности ПЗУ не факт, что удастся эту уникальность каждый раз стабильно воспроизводить

yleo

28.11.2017 18:48+3Ну вот именно, PUF — это вариант натурального/природного ID, который получается получается случайным для каждого экземпляра (если целенаправленно не менять начинку чипа).

Но только никакой защиты от нелегального копирования/клонирования это не даёт. Собственно это и раздражает в заголовке.

Для защиты нужна привязка к PUF-ID — а вот тут начинается совсем другая история…

Добавлю про «нестабильность ПЗУ» — можно эмулировать с любой разумной точностью, записав в настоящее ПЗУ/EEPROM нужные коэффициенты (гейтов/транзисторов/площади конечно больше съест, но не суть).

petropavel

29.11.2017 14:21Ну почему не дает, какую-то дает. Например, брать это природный PUF-ID и им расшифровывать какой-то важный кусок кода. Тоже обходится (я в похожем случае — тоже во времена дискет — подождал пока расшифруется, потом сдампил его, тупо вписал вместо зашифрованного и отключил шифрование совсем), но процесс обхода можно сделать очень муторным и дорогостоящим.

yleo

29.11.2017 15:30Ну тут PUF совсем не обязателен. Нужен некий ID, который хранится и используется безопасным образом. Поэтому что-нибудь типа DS28E01 может быть более предпочтительным решением.

На всякий поясню:

- PUF даст вам некий фиксированный случайный ID для каждого устройства, при этом значение каждого такого ID неконтролируемое (случайное).

- в DS28E01 вы можете записать что хотите, в том числе более удобный (последовательный) серийный номер и один или несколько секретных ключей для расшифровки и т.д.

- суть такой защиты в использовании ID, который может хранится и без PUF.

- т.е. можно исключить из схемы PUF как пятое колесо.

Promwad Автор

29.11.2017 16:40yleo, по существу вы все верно говорите, но тут можно ответить вопросом на вопрос: для чего тогда вообще нужны ID если не для защиты от копирования? :)

yleo

29.11.2017 17:50ID нужен чтобы отличать экземпляры, а защиту нужно делать отдельно.

С точки зрения изменяемости (или не изменяемости) запроса/ответа я вас не понял. Перепрошивку идентификатора можно разрешить или запретить, PUF всегда фиксирован. Разные запросы/ответы, то тут у вас какое-то недопонимание. Во-первых есть схемы обмена ключами и получения временных уникальных ключей по исходной соли без раскрытия секрета. При этом для PUF потребуются "отбеливание" (например посредством SHA256). Иначе будет кране высокая степень получения вырожденных преобразований и/или крайне низкая стоцкру к ряду аттак (т.е. взломщик сможет лекго восстановить функцию и заместить PUF).

Promwad Автор

30.11.2017 18:23Например, если используется ФНФ типа арбитр, множество пар запрос-ответ экспоненциально большое (2^N), где N, например, 128. Для перепрошивки ID понадобится устройство. В случае с ФНФ можно ключи, например, менять каждые 15 минут без доступа к устройству. Причем их хватит на всю жизнь устройства. По поводу «отбеливания» — все зависит от типа используемой ФНФ. Есть так называемые сильные, где пар запрос-ответ настолько много, что их можно в открытую использовать и слабые, в которых действительно нужно ключи обрабатывать.

Все-таки я не совсем понял насчет ID. Ради чего их отличать? Просто ради того, чтобы знать, что они различные? Я это говорю к тому, что любая защита от копирования так или иначе основана на какой-то уникальной для чипа информации, которую надо необходимо сверить, чтобы подтвердить подлинность.

vanxant

29.11.2017 03:14Вот как раз читал и думал насчет стабильности и 'лучше чем дискеты'. Параметры полупроводников плывут: от температуры, от времени, от наводок. Сосед включил пылесос или сварочник, и ваш девайс превратился в тыкву.

Promwad Автор

29.11.2017 16:15Что касается температуры, это стандартный бенчмарк для ФНФ. Если она в определенном диапазоне нестабильна, то ее никто не будет использовать. В настоящее время принято стабильность тестировать при трех внешних воздействиях: температуры, напряжения и старения (Aging). Последнее вызывает много вопросов и однозначного ответа нет, как ФНФ себя ведет в таком случае.

qw1

29.11.2017 14:10в) их сложно скопировать и воспроизвести на идентичном чипе.

Зачем их копировать? Тут всё очень похоже на любой биометрический датчик.

К примеру, сканер сетчатки. Чтобы обмануть сервер, мне не нужно подделывать сетчатку и сканировать её немодифицированным сканером. Достаточно вместо сканера подключить устройство, прикидывающееся сканером и отправляющее дамп, слитый с настоящего сканера при сканировании оригинала.

Promwad Автор

29.11.2017 16:44Речь идет о том, что скопировав интегральную схему, не будет возможности ей воспользоваться. В случае с обычным идентификатором это можно сделать. А обман сервера аутентификации — это другая задача.

qw1

29.11.2017 18:05То есть это какой-то очень странный случай. Когда взломщик может снять топологию кристалла, воспроизвести этот кристалл полностью, но не может изменить схему, заменив ФНФ на схему, выдающую известные константы.

Или не может потратить чуть-чуть денег на студента, который ему расковыряет софт, общающийся с сервером авторизации, чтобы подменить идентификаторы при обмене.

Если эту статью рассматривать как познавательно-энциклопедическую, что вот мол есть такие вещи, то нормально. Но практический аспект для меня сомнителен.

qw1

29.11.2017 18:19+1Хотя, если посмотреть, какие есть альтернативы… Это прошивка в чип закрытого ключа и ассиметричная криптография.

Оно сложнее в производстве (мне так кажется, не знаю, как на самом деле), т.к. надо часть чипа делать как обычную логику, а часть — как flash-память. Потом записывать рандомный ключ в эту память.

А тут заранее образуется какой-то рандомный ключ, без лишних усилий. Вопрос только в качестве рандома.

Утечка ключа — небольшая проблема, т.к. ключи, которые используются сразу из нескольких географических локаций, можно просто банить на сервере.

m1a1x1

29.11.2017 01:01Не совсем понятен ход Вашего эксперимента на ПЛИС. Не могли бы Вы чуть поподробнее рассказать, как именно была реализована эмуляция бистабильных элементов? Как я понял это не просто инстанс блочной памяти, а какая-то более хитрая конструкция?

Promwad Автор

29.11.2017 16:22yleo ответил вам по существу правильно. Более подробно пример реализации ФНФ описан в статье автора (добавили ссылку в сам текст статьи тоже).

Brak0del

30.11.2017 18:23С инженерной точки зрения очень интересная и наверно даже полезная идея. Но с точки зрения теории, вы тут вскользь упоминаете крипту, скажите, а какая математика гарантирует секьюрность? Опыты — это клёво, но может функция «уникальности» не такая уж и уникальная, например очень неоднородная? Может в ней есть лазейки, не видимые на первый взгляд. Может потенциально возможная чувствительность схем PUF по восприятию этой «уникальности» в тех же ПЛИС, существенно меньше, чем объём доступной «уникальности». Security by obscurity — это палка о двух концах. Также имеется вопрос портируемости. Тот же Xilinx выпускает IP-ядра, применимые в пределах семейства, например, 7 Virtex и Kintex. Есть ли уверенность, что PUF-ы, сопряженные с защищаемыми ядрами, будут одинаково хорошо вести себя или придется каждый раз их допиливать под конкретное семейство, техпроцесс?

Alex_Writer

30.11.2017 18:56Добавлю сюда вопрос от сотрудника Promwad: как вообще оценивают дизайн ФНФ?

Promwad Автор

30.11.2017 19:05Если я вас правильно понял, то ФНФ будет проектироваться индивидуально под каждый техпроцесс и этого вряд ли удастся избежать. Особенность ФНФ именно в том и состоит, что построить ее математическую модель крайне трудно, поэтому данные можно получить только с железа и соответственно, охарактеризовать ее качество. Что касается теории, то общепринято дизайн ФНФ оценивать по трем характеристикам: стабильность (reliability), уникальность (uniqueness) и случайность (randomness).

Brak0del

30.11.2017 20:50Касательно крипты вопрос всё же не снят. В статье указываете, что можно использовать в качестве криптографических примитивов и далее аппаратных хэш-функций. Если речь у вас о криптографических хэш-функциях, то сразу много вопросов о том, как доказать, что у хэш-функции на PUF выполняются основные свойства криптографических хэш-функций, например, устойчивость к нахождению прообразов первого и второго рода. Пока не вижу, как для этого можно использовать указанные вами и в приложенной статье характеристики PUF (reliability, uniqueness, randomness). По поводу криптографических генераторов случайных чисел и генераторов ключей, а исследовались ли генераторы случайных чисел на основе PUF на классических статистических и тому подобных тестах, которые обычно используются при анализе ГСЧ криптографами. Без доказательства этих свойств я не соглашусь с вами, что эти PUF-схемы могут называться криптографическими примитивами. По практике тоже возникают вопросы, а стоит ли овчинка выделки? Шумящий диод в качестве ГСЧ давно проверен и

прекрасно шумитстоит центы, ресурсы той же ПЛИС дороги — при ценах $$$-$$$$ за штуку сколько будет стоить ГСЧ на PUF?

Promwad Автор

01.12.2017 15:32В пионерских работах есть теория по поводу того, почему ФНФ можно считать односторонними (хеш) функциями (см. главу 6). Лично я на ФНФ не реализовывал хеш-функции, поэтому у меня должной экспертизы в этом вопросе нет.

Насчет генераторов ответ положительный. Разумеется, реализации исследовались на стандартных тестах (NIST, Diehard). В ссылке на мою статью, которая приведена в тексте, есть пример этого. На эту тему есть множество работ и статистические свойства генерируемых последовательностей изучались неоднократно.

Насчет шумящих диодов согласен. Они гораздо дешевле в использовании, но если имеется проект на ПЛИС, и добавить туда истинно случайный генератор на ФНФ не стоит больших ресурсов. Разумеется если делать генератор ради генератора, то это очень спорная затея. Однако люди до сих пор делают генераторы на ФНФ и это говорит о том, что зачем-то им это надо :) Подозреваю, что борются за быстродействие и снижение энергопотребления. В таком случае ресурсы отходят на второй план.

Brak0del

01.12.2017 16:56Спасибо, глава очень познавательная. Но на крипту всё же не посягайте раньше времени). В главе рассуждения ведутся для оптических явлений, вводятся отдельные физические хэш-функции, большой вопрос можно ли доказать такое для электроники, тем более для электроники с такой регулярной структурой, как ПЛИС, наконец, если можно, то будут ли там такие хорошие числа? Мне кажется, на данный момент это достаточно скользкие и малоизученные вещи (PUF), чтобы использовать их в прикладных криптоинструментах и иметь возможность что-то гарантировать.

Подозреваю, что борются за быстродействие и снижение энергопотребления.

Тут не соглашусь, ПЛИС сама по себе очень хорошо кушает. Энергия, требуемая на диодик — О малое от энергии для ПЛИС. Есть ли какие-то ещё направления, где эти вещи практически используются, кроме хаков для защиты интеллектуальных прав?

Promwad Автор

01.12.2017 18:14ПЛИС не очень энергоэффективная платформа в принципе, поэтому, конечно, об этом речи не идет. Имелось в виду, что при реализации на ASIC можно добиться лучшего энергопотребления. И то не факт.

Что касается приложений, их не очень много. На данный момент мне известна компания, которая делает различные девайсы для безопасности: http://verayo.com/tech.php. Что касается остальных новостей, я в тексте привел ссылки на анонсы использования ФНФ в качестве ID компаниями Xilinx и Intel для серийных ПЛИС.

Если я вас правильно понимаю, то продукты, которые делает Verayo, немного шире «хаков для защиты интеллектуальных прав». Если нет, то поясните, пожалуйста.

Brak0del

01.12.2017 20:17Вы правы,

немного шире

Как вижу, у них ещё генераторы криптографических ключей и аутентификация девайсов.

vilgeforce

Способ уникальной идентификации кристалла — хорошо, конечно. Но не совсем понятно как именно ФНФ будут защищать электронику от копирования?

Promwad Автор

Базовых сценария два:

1) Аутентификация: например, устройство подключается к какому-то серверу, который подтверждает его аутентичность (в IoT это очень распространено). Если даже злоумышленник скопировал устройство полностью (клонировал), ключи для аутентификации будут другими, и пользы от этого устройства он не получит.

2) Выпуск устройств с ограниченной функциональностью: в данном случае в устройстве блокируется какая-то важная для пользователя функция, разблокировать которую можно только применив уникальный ключ, который формируется, например, как хэш от некоторых пар запрос-ответ ФНФ. Опять же он будет уникальным для каждого чипа, и узнав его для одного, злоумышленник не сможет применить его к копии.

vilgeforce

Первый вариант звучит странно. Если ФНФ скопировать нельзя, то сервер — можно.

Promwad Автор

В любой аутентификации должна быть доверенная сторона. Сервер можно скопировать, безусловно, но затраты будут неизмеримо выше, чем на копирование устройства. И если удастся его скопировать, то вся партия действительно будет скомпрометирована. С таким же успехом можно, например, скопировать сервер, который хранит все серийные номера процессоров Intel. Теоретически — возможно, практически — маловероятно.

vilgeforce

Цена копирования сервера может начинаться от 10 баксов, если аутентичность проверяется криво: достаточно всем отвечать «Ты — аутентичный».

Promwad Автор

Плохая аутентификация — это не вина ФНФ вовсе. Если она реализована некачественно, то не особо важно, чем защищена интегральная схема ФНФ — водяным знаком, серийным номером.

Promwad Автор

Точнее так: Если она реализована некачественно, то не особо важно, чем защищена интегральная схема: ФНФ, водяным знаком, серийным номером.