Данной статьей хотелось бы как-то помочь медицинским организациям справиться с выполнением первичных мероприятий по обеспечению безопасности персональных данных при их обработке в информационных системах.

Итак, что же необходимо сделать в первую очередь. Если кратко, то привести свои системы в упорядоченный вид, то есть определиться с тем, что у нас имеется и тщательно задокументировать это.

Роскомнадзор, осуществляя проверки, в первую очередь контролирует именно исполнение положений закона с юридической точки зрения, а не техническую часть. Поэтому отсутствие хотя бы одного организационно-распорядительного документа, необходимого по закону, будет означать для них нарушение. Много ли нужно задокументировать?

— Приказ об организации работ по защите ПДн на предприятии (в том числе, при необходимости, об организации криптографической защиты информации).

— Приказ о назначении комиссии по определению требуемого уровня защищенности ПДн, обрабатываемых в информационных системах МО.

— Акты определения требуемого уровня защищенности ПДн, обрабатываемых в информационных системах МО.-

— Приказ о создании структурного подразделения, ответственного за обеспечение безопасности ПДн.

— Приказ об утверждении перечня лиц, допущенных к обработке ПДн.

— Приказ о назначении ответственного пользователя СКЗИ.

— Приказ об утверждении перечня лиц допущенных к работе с СКЗИ.

— Приказ о назначении ответственных за выявление инцидентов и реагирования на них.

— Приказ о назначении лиц, которым разрешены действия по внесению изменений в конфигурацию информационной системы и системы защиты персональных данных.

— Приказ о назначении комиссии по уничтожению ключевых документов.

— Модель угроз безопасности информации.

— Положение по организации и проведению работ по обеспечению безопасности информации, включающее в том числе:

- перечень должностей служащих государственного или муниципального органа, замещение которых предусматривает осуществление обработки персональных данных либо осуществление доступа к персональным данным;

- правила обработки персональных данных, устанавливающие процедуры, направленные на выявление и предотвращение нарушений законодательства Российской Федерации в сфере ПДн, а также определяющие для каждой цели обработки ПДн содержание обрабатываемых ПДн, категории субъектов, ПДн которых обрабатываются, сроки их обработки и хранения, порядок уничтожения при достижении целей обработки или при наступлении иных законных оснований;

- правила рассмотрения запросов субъектов персональных данных или их представителей;

- правила осуществления внутреннего контроля соответствия обработки ПДн требованиям к защите персональных данных, установленным Федеральным законом «О персональных данных», принятыми в соответствии с ним нормативными правовыми актами и локальными актами оператора

- правила работы с обезличенными данными;

- перечень должностей служащих государственного или муниципального органа, ответственных за проведение мероприятий по обезличиванию обрабатываемых ПДн.

— Положение об организации режима обеспечения безопасности помещений.

— Разрешительная система доступа (матрица доступа).

2. В состав пакета организационно-распорядительных документов по защите информации, определяющих порядок учета, хранения и эксплуатации средств защиты информации (далее — СрЗИ) МО рекомендуется включить следующие документы:

— Порядок оформления допуска (доступа) к обработке ПДн.

— Форма согласия на обработку персональных данных.

— Форма заявки на доступ к обработке ПДн.

— Форма обязательства служащего прекратить обработку персональных данных, ставших известными ему в связи с исполнением должностных обязанностей.

— Форма разъяснения субъекту персональных данных юридических последствий отказа предоставить свои персональные данные.

— Форма акта об уничтожении ключевых документов.

— Перечень событий безопасности, состав и содержание информации о событиях безопасности, подлежащих регистрации и сроки их хранения.

— Порядок доступа служащих государственного или муниципального органа в помещения, в которых ведется обработка персональных данных (отдельно, либо в составе «Положение об организации режима обеспечения безопасности помещений»).

— Инструкции персоналу:

- инструкция должностного лица (администратора безопасности), ответственного за безопасность информации;

- инструкция пользователя ИСПДн;

- инструкция по резервному копированию данных, технических средств, программного обеспечения виртуальной инфраструктуры, а также каналов связи внутри виртуальной инфраструктуры;

- инструкция по резервному копированию ПДн на резервные машинные носители

- инструкция по уничтожению (стиранию) или обезличиванию конфиденциальной информации на машинных носителях при их передаче между пользователями, в сторонние организации для ремонта или утилизации;

- инструкция об организации учета средств защиты ПДн и эксплуатационной и технической документации к ним;

- инструкция по организации парольной защиты;

- инструкция ответственного за выявление инцидентов и реагирования на них;

- инструкция (регламент) по реализации удаленного доступа через внешние информационные сети;

- инструкция об обмене ПД со сторонними организациями;

- инструкция по размещению устройств вывода (отображения) информации;

- инструкция о порядке хранения и уничтожения носителей ПДн;

- инструкция ответственного за использование СКЗИ;

- инструкция пользователя СКЗИ;

- инструкция по восстановлению связи в случае компрометации действующих ключей к СКЗИ;

- инструкция по уничтожению носителей ключевых документов;

— Регламент использования в информационной системе технологий беспроводного доступа.

— Регламент использования в информационной системе мобильных технических средств.

— Журналы учета, хранения и эксплуатации ИСПДн:

- журнал учета магнитных, оптических и иных носителей конфиденциальной информации;

- журнал обращений пользователей к ПДн (электронная форма);

- журнал поэкземплярного учета используемых криптосредств, эксплуатационной и технической документации к ним;

- журнал учета и выдачи носителей с ключевой информацией;

- журнал учета пользователей криптосредств;

- лицевые счета на пользователей криптосредств;

- журнал событий безопасности (возможно в электронном виде или встроенными возможностями СрЗИ);

- журнал регистрации событий в виртуальной инфраструктуре (возможно в электронном виде или встроенными возможностями СрЗИ);

- журнал учета нарушений, ликвидации их причин и последствий;

- журнал учета хранилищ, ключей от хранилищ ключевых документов и технической документации;

- журнал проверок исправности сигнализации;

- журнал службы охраны.

— Перечень разрешенного к использованию ПО.

— Технический паспорт ИСПДн.

— Эксплуатационная документация на СКЗИ.

— Лицензии и сертификаты соответствия требованиям по безопасности информации на СрЗИ (в том числе СКЗИ).

— Документы о поставке на СрЗИ (в том числе СКЗИ).

— Заключение о возможности эксплуатации СЗИ по результатам проведения проверки их готовности к использованию.

— Акты о вводе СКЗИ в эксплуатацию.

— Программа и методика испытаний.

— Оценка соответствия (аттестат соответствия) требованиям информационной безопасности.

При этом стоит помнить, что согласно

Положению об особенностях обработки персональных данных, осуществляемой без использования средств автоматизации (утв. постановлением Правительства РФ от 15 сентября 2008 г. N 687)

… 6. Лица, осуществляющие обработку персональных данных без использования средств автоматизации (в том числе сотрудники организации-оператора или лица, осуществляющие такую обработку по договору с оператором), примеч. например, врачи в нашем случае, должны быть проинформированы о факте обработки ими персональных данных, обработка которых осуществляется оператором без использования средств автоматизации, категориях обрабатываемых персональных данных, а также об особенностях и правилах осуществления такой обработки, установленных нормативными правовыми актами федеральных органов исполнительной власти, органов исполнительной власти субъектов Российской Федерации, а также локальными правовыми актами организации (при их наличии).и

ТК РФ Статье 22. Основные права и обязанности работодателя

… Работодатель обязан:

… знакомить работников под роспись с принимаемыми локальными нормативными актами, непосредственно связанными с их трудовой деятельностью;

В итоге такая бумажная работа, а точнее её отсутствие частично или полностью, может привести к проблемам с Роскомнадзором. Одним из самых ярких случаев является плановая выездная проверка в отношении Департамента здравоохранения Ивановской области 1 декабря 2011 года. По окончании проверки выданы 14 предписаний. О том, что отсутствовало и было нарушено подробнее по ссылке 37.rkn.gov.ru/news/news31219.htm

Что нужно сделать в медицинских организациях (далее — МО) для обеспечения безопасности наших персональных данных?

Руководителям МО приказом по МО определить (назначить) должностное лицо, ответственное за обеспечение безопасности персональных данных (ПДн), обрабатываемых в информационных системах МО.

Кто им будет? Точного ответа нет, но если в МО отсутствует служба информационной безопасности, ответственным, возможно, будет назначен системный администратор. Далее довольно сухой и сложночитаемый текст, но если назначили вас, наберитесь терпения.

Сотрудникам, ответственным за обеспечение безопасности ПДн в МО, нужно определить:

– перечень и состав подлежащей защите информации ограниченного доступа, не составляющей государственную тайну, обрабатываемой в информационных системах МО, в том числе обрабатываемой в автоматизированном виде (с использованием средств вычислительной техники) на рабочих местах сотрудников МО;

– перечень информационных систем МО, в которых ведется обработка ПДн (далее – информационные системы персональных данных, ИСПДн);

– перечень государственных и/или муниципальных информационных систем МО, в которых ведется обработка иной информации (не персональные данные) ограниченного доступа, не составляющей государственную тайну – сведений конфиденциального характера (далее – государственные информационные системы, ГИС);

– границы контролируемых зон (в виде схем периметров охраняемых территорий и/или зданий и помещений) с описанием режимов (порядка и правил) доступа;

– данные о сетевой инфраструктуре МО (схемы связи, характеристики сетевого оборудования, параметры подключений к внешним сетям, в т.ч. общедоступным сетям провайдеров (операторов связи) и сети Интернет);

– состав программного обеспечения и программно-технических средств информационных систем МО, задействованных в обработке ПДн;

– перечень и типы актуальных угроз, потенциальных нарушителей безопасности ПДн, обрабатываемых в информационных системах МО, в соответствии с [1] и [2].

1. Сотрудникам, ответственным за обеспечение безопасности ПДн в МО, для повышения начального уровня защищенности объекта, определить (при необходимости) мероприятия по модернизации сетевой структуры и/или внесению изменений в технологии и порядок обработки и доступа к подлежащей защите информации, обрабатываемой в информационных системах МО.

2. Руководителям МО приказом по МО определить (назначить) комиссию по определению требуемого уровня защищенности ПДн, обрабатываемых в информационных системах МО и по классификации государственных и муниципальных информационных систем. Мероприятия по определению требуемых уровней защищенности ПДн, обрабатываемых в информационных системах МО и классификации государственных и муниципальных информационных систем, в соответствии с [3] и [4].

3. Сотрудникам, ответственным за обеспечение безопасности ПДн в МО, определить базовый набор мер по обеспечению в информационных системах МО требуемых уровней защищенности, в соответствии с [4] и [5].

4. Сотрудникам, ответственным за обеспечение безопасности ПДн в МО, разработать план мероприятий по реализации базовых мер по защите информации и проведению работ по созданию системы защиты ПДн (далее – план мероприятий), в соответствии с [4] и [5], включающий в т.ч. расчет-оценку затрат на реализацию мероприятий.

5. Сотрудникам, ответственным безопасности ПДн в МО, на основании плана мероприятий организовать подготовку технического задания на создание системы защиты ПДн МО.

6. До начала работ по созданию системы защиты информации организовать и провести следующие мероприятия:

— определить и утвердить приказом по МО перечень лиц, допущенных к обработке ПДн в МО;

— определить правила обработки персональных данных, устанавливающие процедуры, направленные на выявление и предотвращение нарушений законодательства Российской Федерации в сфере ПДн, а также определяющие для каждой цели обработки ПДн содержание обрабатываемых ПДн, категории субъектов, ПДн которых обрабатываются, сроки их обработки и хранения, порядок уничтожения при достижении целей обработки или при наступлении иных законных оснований;

— определить правила рассмотрения запросов субъектов персональных данных или их представителей;

— определить правила работы с обезличенными данными;

— утвердить перечень должностей работников МО, ответственных за проведение мероприятий по обезличиванию обрабатываемых ПДн;

— провести мероприятия по учету, хранению и организации эксплуатации средств криптографической защиты информации (СКЗИ). Прим. Данные мероприятия проводятся в МО, имеющих программные и/или программно–технические СКЗИ.

7. В целях достижения результатов, при выполнении работ первичных мероприятий по обеспечению безопасности ПДн при их обработке в информационных системах МО, допускается привлечение на договорной основе юридических лиц, имеющих соответствующие лицензии на осуществление деятельности по конкретным видам работ в соответствии с Федеральный законом от 04.05.2011 № 99-ФЗ «О лицензировании отдельных видов деятельности».

– формирование требований к СЗ ПДн, обрабатываемых в информационных системах ПДн;

– разработка (проектирование) СЗ ПДн;

– внедрение СЗ ПДн;

– оценка эффективности (аттестация) принимаемых мер по защите ПДн и ввод ее в действие;

– обеспечение защиты информации в ходе эксплуатации СЗ ПДн;

– обеспечение защиты информации при выводе из эксплуатации СЗ ПДн или после принятия решения об окончании обработки информации.

2. Рекомендации по формированию требований к СЗ ПДн.

2.1. Техническое задание на создание СЗ ПДн должно отображать необходимый состав требований, сформированный с учетом [6] и [7] и в том числе:

– определение требуемого уровня защищенности ПДн, обрабатываемых в информационных системах МО (далее — классификация информационной системы);

– определение угроз безопасности информации, реализация которых может привести к нарушению безопасности информации в информационной системе, и разработку на их основе модели угроз безопасности информации;

– определение требований к СЗ ПДн.

3. Рекомендации по разработке (проектированию) СЗ ПДн.

3.1. При проектировании СЗ ПДн, должны быть выполнены следующие мероприятия:

– определены типы субъектов доступа (пользователи, процессы и иные субъекты доступа) и объектов доступа, являющихся объектами защиты (устройства, объекты файловой системы, запускаемые и исполняемые модули, объекты системы управления базами данных, объекты, создаваемые прикладным программным обеспечением, иные объекты доступа);

– определены методы управления доступом (дискреционный, мандатный, ролевой или иные методы), типы доступа (чтение, запись, выполнение или иные типы доступа) и правила разграничения доступа субъектов доступа к объектам доступа (на основе списков, меток безопасности, ролей и иных правил), подлежащие реализации в информационной системе;

– выбраны меры защиты информации, подлежащие реализации в системе защиты информации информационной системы;

– определены виды и типы средств защиты информации, обеспечивающие реализацию технических мер защиты информации;

– определена структура СЗ ПДн, включая состав (количество) и места размещения ее элементов;

– осуществлен выбор средств защиты информации, сертифицированных на соответствие требованиям по безопасности информации, с учетом их стоимости, совместимости с информационными технологиями и техническими средствами, функций безопасности этих средств и особенностей их реализации, а также уровня защищенности информационной системы;

– определены параметры настройки программного обеспечения, включая программное обеспечение средств защиты информации, обеспечивающие реализацию мер защиты информации, а также устранение возможных уязвимостей информационной системы, приводящих к возникновению угроз безопасности информации;

– определены меры защиты информации при информационном взаимодействии с иными информационными системами и информационно-телекоммуникационными сетями, в том числе с информационными системами уполномоченного лица, а также при применении вычислительных ресурсов (мощностей), предоставляемых уполномоченным лицом для обработки информации.

3.2. Результаты проектирования СЗ ПДн должны отображаться в проектной документации (эскизном (техническом) проекте и (или) в рабочей документации) на СЗ ПДн, разрабатываемой с учетом [8].

Проектная документация должна содержать в том числе:

– анализ процесса обработки информации в проектируемой системе;

– описания информационных потоков и сетевой структуры объекта;

– анализ информационных ресурсов, требующих защиты. Перечни защищаемой информации;

– модель угроз информационной безопасности;

– классификация проектируемой системы по требованиям безопасности информации

– перечень требований по информационной безопасности для объектов защиты проектируемой системы

– описание технических решений по реализации подсистем информационной безопасности (подсистему защиты от НСД, подсистему антивирусной защиты, подсистему криптографической защиты, подсистему межсетевого экранирования, подсистему анализа защищенности, подсистему резервного копирования, подсистему обнаружения вторжений);

– сводный перечень средств защиты информации

– комплекс организационных мероприятий, с указанием перечня необходимой организационно-распорядительной документации (ОРД);

– комплект шаблонов ОРД.

3.3. При проектировании СЗ ПДн должна быть разработана эксплуатационная документация на систему защиты информации информационной системы разрабатывается с учетом [7], [8] и [9] и должна, в том числе, содержать описание:

– структуры системы защиты информации информационной системы;

– состава, мест установки, параметров и порядка настройки средств защиты информации, программного обеспечения и технических средств;

– правил эксплуатации системы защиты информации информационной системы.

4. Рекомендации по внедрению СЗ ПДн.

4.1. Внедрение СЗ ПДн рекомендуется осуществлять в следующем порядке:

– установка и настройка средств защиты информации СЗ ПДн;

– разработка документов, определяющих правила и процедуры, реализуемые оператором для обеспечения защиты информации ходе ее эксплуатации СЗПДн (далее — ОРД);

– внедрение организационных мер защиты информации;

– проведение предварительных испытаний СЗ ПДн;

– проведение опытной эксплуатации СЗ ПДн;

– проведение анализа уязвимостей и принятие мер защиты информации по их устранению;

– проведение приемочных испытаний СЗ ПДн.

5. Рекомендации по проведению оценки соответствия (аттестации) ИСПДн и ввод ее в действие

5.1. Оценка соответствия (аттестация) ИСПДн должна проводиться в соответствии с программой и методиками аттестационных испытаний до начала обработки информации, подлежащей защите в информационной системе.

По результатам аттестационных испытаний оформляются протоколы аттестационных испытаний, заключение о соответствии ИСПДн требованиям о защите информации и оценка соответствия (аттестат соответствия) в случае положительных результатов аттестационных испытаний.

Повторная оценка соответствия (аттестация) ИСПДн должна осуществляться в случае окончания срока действия аттестата соответствия или повышения уровня защищенности ПДн, обрабатываемых в информационных системах МО. При увеличении состава угроз безопасности информации или изменения проектных решений, реализованных при создании СЗ ПДн, должны проводиться дополнительные испытания в рамках действующей оценки соответствия (аттестата соответствия).

5.2. Ввод в действие ИСПДн должен осуществляться в соответствии с [9] и законодательством Российской Федерации об информации, информационных технологиях и о защите информации и с учетом оценки соответствия (аттестата соответствия).

6. Рекомендации по обеспечению защиты информации в ходе эксплуатации ИСПДн.

6.1 Обеспечение защиты информации в ходе эксплуатации ИСПДн должно осуществляться оператором в соответствии с эксплуатационной документацией на СЗ ПДн и организационно-распорядительными документами по защите информации и в том числе должно включать в себя:

– управление (администрирование) системой защиты информации информационной системы;

– выявление инцидентов и реагирование на них;

– управление конфигурацией аттестованной информационной системы и ее системы защиты информации;

– контроль (мониторинг) за обеспечением уровня защищенности информации, содержащейся в информационной системе.

7. Рекомендации по обеспечению защиты информации при выводе из ИСПДн эксплуатации мы или после принятия решения об окончании обработки информации

7.1. Обеспечение защиты информации при выводе из эксплуатации ИСПДн или после принятия решения об окончании обработки информации должно осуществляется оператором в соответствии с эксплуатационной документацией на СЗ ПДн и организационно-распорядительными документами по защите информации и в том числе включать в себя:

– архивирование информации, содержащейся в информационной системе;

– уничтожение (стирание) данных и остаточной информации с машинных носителей информации и (или) уничтожение машинных носителей информации.

Немного технической части

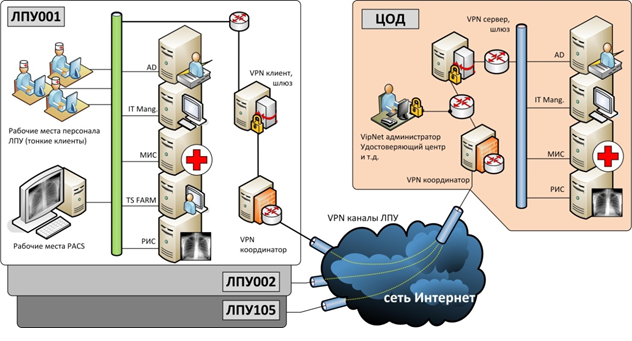

На данный момент лечебно-профилактическими учреждениями (ЛПУ) используется Единая государственная информационная система в сфере здравоохранения (ЕГИСЗ). В каждом ЛПУ своя БД, она синхронизируется с общей БД, находящейся в ЦОД (МИАЦ). Все это происходит по защищенным с помощью ПАК ViPNet каналам. ПАК ViPNet были разосланы по всей РФ для организации подключения к этой системе.

Многие подробности можно найти на сайте portal.egisz.rosminzdrav.ru/materials

Подводя итоги «базовой информатизации», бывший директор ИТ-департамента министерства Роман Ивакин отмечал, что удалось обеспечить «достаточно высокий уровень развития инфраструктуры».

«Что касается подключения ЛПУ к интернету, то, по нашим данным, эта задача выполнена на 100% на уровне юридических лиц. Частично неохваченными остались, может быть, их локальные подразделения, например ФАПы (фельдшерско-акушерские пункты). Но не надо забывать о том, что таких объектов более 40 тыс., а работы по подключению фактически начались только в июне 2012 года. Для сравнения: на подключение 52 тыс. школ к сети ушло около 1,5 лет».

Однако, даже сейчас привести информационные системы всех подведомственных учреждений и тем более систему защиты информации в единообразный вид удалось не всем. В лечебных учреждениях всё ещё может встретиться зоопарк медицинских систем, включая самописное ПО. Требования к технической части во многом зависят от того, какой уровень защищенности ПДн определен для конкретной ИСПДн. Подробнее о системах обработки персональных данных специальной категории (сведения о состоянии здоровья), биометрических ПДн, обезличивании, получения согласия на обработку и других особенностях мы расскажем в одной из следующих статей нашего блога.

Комментарии (18)

vin2809

01.12.2017 10:17Если без шуток, то при переходе на компьютерную обработку ЛЮБОЙ информации нужно было все эти вопросы предусмотреть централизованно.

Эти проблемы практически решены во всех банках. Там тоже имеются удаленные пункты (кассы и т.п.), но никто не проводит в каждом из них отдельные мероприятия и не создает пакеты документов.

Мед.учреждения, также как и учебные заведения, щколы, например, должны иметь общий управляющий центр, который и должен проводить работы по обеспечению информационной безопасности: оргметоды и технические решения. А конечные пользователи (отдельная школа или поликлиника) должны просто строго исполнять решения.

Иначе действительно придется завести бумажные карточки…

tiss42rus

01.12.2017 10:23Очень полезная статья, для ПДН первого класса, в копилочку бы еще статей для других классов ПДН на хабре завести.

Cloud4Y Автор

01.12.2017 10:23Спасибо, но нужно отметить, что с 2011 года понятие класса ИСПДн отсутствует, а определяется уровень защищенности ПДн для конкретной ИСПДн

Vinni37

01.12.2017 10:40А зачем используется ViPNet Клиент на шлюзе, ViPNet координатор ведь и есть шлюз или его возможностей не хватает?

Cloud4Y Автор

01.12.2017 10:40ViPNet Client предназначен для защиты рабочих мест корпоративных пользователей

ViPNet Coordinator может использоваться в том числе для построения защищенных каналов связи между «офисами» компании (Site-to-Site и Multi Site-to-Site).

Spewow

01.12.2017 13:42Зачем Vipnet client на рабочих станциях? Какую меру защиты 21 приказа вы этим закрываете?

diabolicum

01.12.2017 10:47Все это общие слова, никакой конкретики. Все ли лечебные учреждения видят историю обращений; где я, как пациент, могу ознакомится с информацией; как с частными клиниками и диагностическими центрами, которые сейчас на каждом шагу?

Может кто на хабре напишет развернутую статью?

Cloud4Y Автор

01.12.2017 10:48По открытым канал вы такие сведения скорее всего не получите. Для этого можно было бы использовать обезличивание, при этом в такой системе у вас не было бы сведений о вашем ФИО, но в таком случае предварительно лучше для МО, чтобы вы подтвердили, что вы признаете, что сведения обезличены и не приносят вам ущерб при компрометации

shifttstas

02.12.2017 16:46+1И зачем тут использовать какой-то софт от ОАО «Орга и копыта» ViPNet? есть же либо бесплатный OpenVPN либо на уровне L2, а в идеале вообще VLAN-2-VLAN

Sdima1357

Предлагаю продвинутую систему безопасности обработки персональных медицинских данных- завести бумажные карточки

g0rd1as

Такие инновации уже лет сто как минимум в каждой больнице нашей необьятной действуют. :-D Более того, там применяется передовой метод шифрования — почерк врача. :-D

Praporshik_Zadov

Да, такую капчу не распознать :)

Одного не могу понять — как врачи распознают капчи друг друга?

KongEnGe

они не распознают — они пишут свою, а затем сличают хэши

Cloud4Y Автор

Создание единой медицинской информационной системы?—?это государственная инициатива, которая зафиксирована в приказе от 28 апреля 2011 г. № 364 «Об утверждении концепции создания Единой государственной информационной системы в сфере здравоохранения» (ЕГИСЗ). Так что, рано или поздно компьютеризация и электронная медицинская карта будет введена повсеместно.

Sdima1357

Я бы не стал так радоваться. Тут есть и свои минусы для больных.В Израиле подобная техника внедрена повсеместно. Позавчера отпросился с работы, пришёл к врачу в назначенное время, а он говорит «не работает компьютер, не могу тебя принять». Дебильные секретарши в больничной кассе часами ищут нужные кнопки на клавиатуре заполняя докуметнты которые в первый раз в жизни видят.Теперь помножите все это на российские масштабы…

shifttstas

Как не странно, в РФ это скорее всего будет работать лучще — тк это повод уволить старых врачей с большой ЗП и нанять молодых, которые дешевле будут обходится.