На сайте Роскомнадзора вывешивают в декабре плановые проверки на следующий год. Начинали с иностранных соцсетей, сейчас в очереди банки и ряд компаний на Дальнем Востоке. Не у всех всё гладко, а проверки подбираются близко. В результате это породило некоторую заинтересованность к переездам в аттестованное облако, поэтому хотелось бы рассказать подробнее про то, что может предстоять по ФЗ-149 и 152.

А ещё я видел, как аттестацию на соответствие ФЗ-152 делают по ошибке. Ниже поясню, почему она не всегда нужна.

Сейчас далеко не все понимают, что необходимо делать при развёртывании инфраструктуры не у себя в виде стойки. Российский рынок не сильно подкован в вопросах переезда в облако. Крупные госзаказчики интуитивно понимают, что облачные технологии (в частности гособлако) им необходимы, но не понимают, что нужно для этого сделать. У нас всё готово для таких ситуаций, есть специальный центр компетенций по информационной безопасности. Платформа аттестована по требованиям безопасности информации и позволяет размещать ГИС и ИСПДн, к которым предъявляются наивысшие требования по защите информации, остаётся только аттестовать решение клиента. С нашей помощью это обычно проходит за 2–3 месяца, что гораздо быстрее (самостоятельно это занимает обычно 6 месяцев).

Давайте рассмотрим такую процедуру на примере. Предположим, вы медицинская компания, которая очень охраняет персональные данные пациентов.

Короткий ликбез про то, чем лицензирование отличается от сертификации и аттестации:

- Сертифицируются средства защиты (софт и железо), сертификаты получают производители у ФСБ и ФСТЭК. Такой сертификат, например, говорит, что криптография разрешена, закладок в ПО нет, стандарты для России соблюдаются.

- Аттестуется готовый объект, собранный с использованием сертифицированных «деталей». Аттестация — это подтверждение, что объект информатизации выполняет набор мер, и правильно. То есть конструктор собран верно. Аттестат выдают лицензиаты ФСТЭК.

- Лицензируется деятельность по ИБ. Например, мы, Техносерв, являемся одним из лицензиатов ФСТЭК и можем выдавать аттестаты из пункта выше.

Сначала сложная ситуация. Предположим, вы большая государственная медицинская организация. Ключевое слово — «государственная», то есть у вас случай ГИС. Федеральный закон 149 обязывает владельца информации и оператора информационной системы обеспечить защиту информации от неправомерных доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения и иных неправомерных действий (ст. 14 п. 9) путём принятия правовых, организационных и технических мер, направленных на соблюдение конфиденциальности информации ограниченного доступа и реализацию права на доступ к общедоступной информации (ст. 16).

Сначала оценивается уровень значимости информации и возможного ущерба, масштаб информационной системы. Для медицинской системы назначается Класс защищённости (К 1) — информационные системы, для которых нарушение заданной характеристики безопасности персональных данных, обрабатываемых в них, может привести к значительным негативным последствиям для субъектов персональных данных.

Персональные данные регулируются ФЗ-152. Организации, являющиеся операторами по обработке персональных данных граждан Российской Федерации, обязаны обеспечить запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение персональных данных с использованием баз данных, находящихся на территории Российской Федерации.

Есть четыре категории ПДн: специальные, биометрические, общедоступные, иные. Уровни защищённости выглядят вот так:

| Обрабатываемые ПДн |

Объём ПДн |

Тип актуальных угроз |

||

| Угрозы 1-го типа |

Угрозы 2-го типа |

Угрозы 3-го типа |

||

| Специальные категории ПДн |

Более 100 тыс. |

УЗ 1 |

УЗ 1 |

УЗ 2 |

| Менее 100 тыс. |

УЗ 1 |

УЗ 2 |

УЗ 3 |

|

| Специальные категории ПДн сотрудников оператора |

Любой |

УЗ 1 |

УЗ 2 |

УЗ 3 |

| Биометрические ПДн |

Любой |

УЗ 1 |

УЗ 2 |

УЗ 3 |

| Иные категории ПДн |

Более 100 тыс. |

УЗ 1 |

УЗ 2 |

УЗ 3 |

| Менее 100 тыс. |

УЗ 1 |

УЗ 3 |

УЗ 4 |

|

| Иные категории ПДн сотрудников оператора |

Любой |

УЗ 1 |

УЗ 3 |

УЗ 4 |

| Общедоступные ПДн |

Более 100 тыс. |

УЗ 2 |

УЗ 2 |

УЗ 4 |

| Менее 100 тыс. |

УЗ 2 |

УЗ 3 |

УЗ 4 |

|

| Общедоступные ПДн сотрудников оператора |

Любой |

УЗ 2 |

УЗ 3 |

УЗ 4 |

Чем выше определён Уровень защищённости ПДн, тем больше мер по обеспечению безопасности персональных данных требуется выполнить для нейтрализации угроз безопасности ПДн. Если по ошибке определить более высокий уровень защищённости, то, соответственно, придётся строить более дорогую систему защиты ПДн. Если определить более низкий уровень защищённости, то это приведёт к нарушению требования законодательства.

Кроме того, требуется ещё ряд защитных мер. Вот, например, таблица соответствия нашего облака «из коробки» без доделок под конкретного клиента:

| Параметр сегмента |

Защищенный |

Закрытый |

| Среда виртуализации |

OpenStack-KVM, VMware |

VMware |

| Назначение |

Размещение информационных систем, не предъявляющих специализированных требований к информационной безопасности. Размещение информационных систем компаний и организаций, в том числе участвующих в процессах обработки данных держателей банковских карт |

Размещение государственных информационных систем (ГИС) и информационных систем персональных данных (ИСПДн) с наивысшими требованиями к информационной безопасности |

| Соответствие законодательству РФ по информационной безопасности |

? Приказ ФСТЭК России №21 ? Payment Card Industry Data Security Standard (PCI DSS) — стандарт безопасности данных индустрии платёжных карт; ? Положение Банка России №382-п «О требованиях к обеспечению защиты информации при осуществлении переводов денежных средств и о порядке осуществления Банком России контроля за соблюдением требований к обеспечению защиты информации при осуществлении переводов денежных средств»; ? Стандарт Банка России (СТО БР ИББС) |

? Приказ ФСТЭК России №17 ? Приказ ФСТЭК России №21 ? Закон РФ №149-ФЗ ? Закон РФ №152-ФЗ ? Закон РФ №242-ФЗ |

| Сертификация / Аттестация |

Сертификат соответствия (в качестве сервис-провайдера) требованиям Стандарта безопасности данных индустрии платёжных карт (PCI DSS) |

Аттестат соответствия инфраструктуры сегмента «Закрытый» требованиям по защите информации для размещения информационных систем и систем, обрабатывающих персональные данные до 1-го класса/уровня защищённости |

| Информационная безопасность |

Применяемые средства защиты позволяют выполнить следующие требования, предъявляемые: ? к информационным системам персональных данных до 3-го уровня защищённости включительно; ? стандартом PCI DSS; ? Положением Банка России №382-П |

Применяемые средства защиты позволяют выполнить требования, предъявляемые: ? к информационным системам до 1-го класса защищённости включительно; ? к информационным системам персональных данных до 1-го уровня защищённости включительно. Применяемые аппаратные и программные средства обеспечения информационной безопасности обладают сертификатами ФСТЭК России и/или ФСБ России |

| Физическая безопасность |

Обеспечение физической безопасности ИТ-инфраструктуры: ? контроль и управление доступом в дата-центр; ? охранно-пожарная сигнализация; ? автоматическое пожаротушение; ? видеонаблюдение; ? сейфовые стойки |

Обеспечение физической безопасности ИТ-инфраструктуры: ? контроль и управление доступом в дата-центр; ? охранно-пожарная сигнализация; ? автоматическое пожаротушение; ? видеонаблюдение; ? сейфовые стойки |

| Сетевой доступ |

? Публичный Интернет; ? Через защищённое VPN-подключение поверх публичного Интернета (IPSec VPN — реализуется программными средствами платформы виртуализации); ? VPN канал |

? Через отдельный, защищённый аппаратными средствами криптографической защиты канал связи; ? Через защищённое VPN-подключение поверх публичного Интернета (IPSec VPN с криптозащитой по ГОСТ |

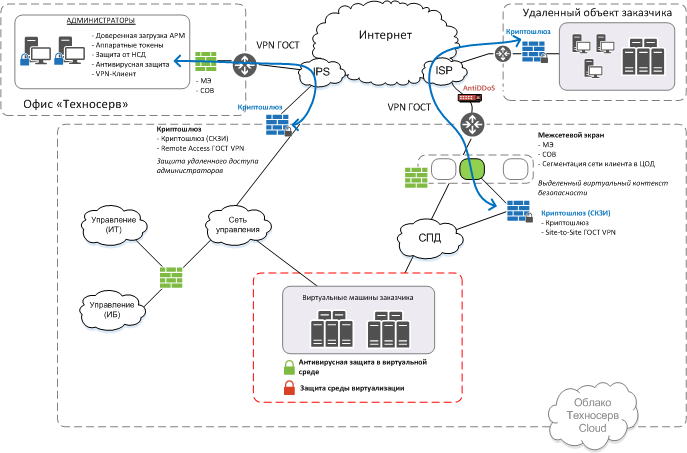

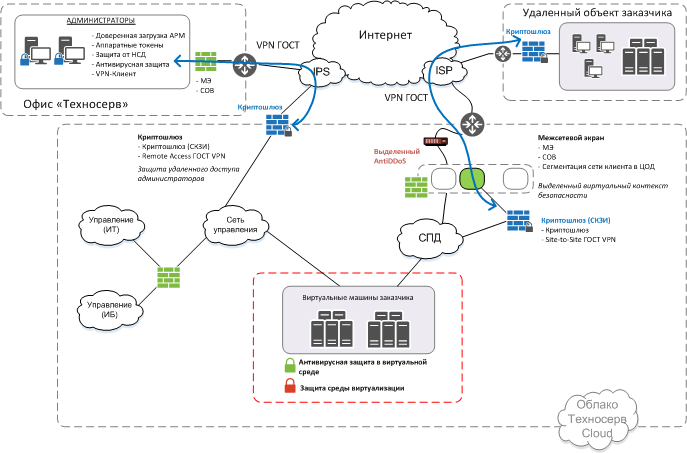

Информационная безопасность в облаке начинается с защиты периметра, защиты от DDoS с помощью внешнего центра очистки или подключения к провайдерам с необходимыми возможностями, а также состоит из предоставления и организации доступа и заканчивается разделением сетей.

Теперь, если вы негосударственная медорганизация, всё гораздо интереснее. Во-первых, надо разобраться, обрабатываете ли вы персональные данные. Простая формула такая:

{Ф. И. О. + дата рождения + адрес местожительства} = персональные данные

{Ф. И. О.} или {дата рождения} или {адрес местожительства} ? персональные данные

Факторов и сочетаний больше, поэтому надо сначала сделать оценку. Потом надо решить, нужна ли вам аттестация по защите персональных данных или нет. Для негосударственных коммерческих компаний она необязательная, проходится по желанию оператора. Но при этом ФСТЭК напоминает, что по ФЗ-152 должна регулярно проводиться оценка эффективности мер защиты персональных данных. Аттестация считается за такую оценку. То есть можно её не делать, но придётся делать другую процедуру оценки, поэтому многие её проходят, чтобы сразу и наверняка. Ещё одна причина — по ошибке, не разобравшись в требованиях. Третья причина — для самоконтроля, чтобы убедиться, что защита реально по нормативу, — в ФЗ-152 прописаны в целом очень здравые вещи. Здесь к нам иногда приходят просто потому, что мы заведомо умеем защищать системы с самым высоким классом защищённости и имеем инфраструктуру для этого.

Что делать до переезда?

Прежде чем переезжать в облачную инфраструктуру, особое внимание необходимо уделить вопросам тестирования. Именно на этом этапе у заказчика должно сложиться реальное представление о том, как само облако и сопутствующие услуги работают.

Тестирование нужно функциональное и нагрузочное. В результате функционального тестирования заказчик должен убедиться, что всё работает так, как он ожидает. В результате нагрузочного тестирования заказчик должен убедиться, что всё это ещё и не падает.

При первоначальной оценке инфраструктуры для тестирования рекомендуется использовать 1/10 часть от боевой. Например, надо взять 10 виртуалок вместо сотни и попробовать потестировать. Сценарии тестирования всегда совместно с заказчиком обсуждаются.

Что делать, если мы попали? В список на проверку?

Как правило, если заказчик попадает в список Роскомнадзора, то либо его уведомляют о внеплановой проверке, либо времени на детальные тесты уже нет. Вот типы проверок:

- О плановых проверках Роскомнадзор предупреждает заранее. Как правило, не менее чем за три рабочих дня по почте или факсом отправляется уведомление с копией приказа о грядущем мероприятии. Узнать о запланированных проверках юридических лиц (их филиалов, представительств, обособленных структурных подразделений) и индивидуальных предпринимателей можно на официальном сайте Роскомнадзора.

- Внеплановые проверки чаще всего проводятся по жалобам, полученным от физических лиц. О внеплановой проверке Роскомнадзор предупреждает за 24 часа.

- Документарные проверки. Вид проверок, при которых Роскомнадзор запрашивает список документов, копии которых необходимо предоставить в территориальный орган Роскомнадзора.

- Выездные проверки. При выездной проверке проводится инспектирование на местах, когда в организацию приезжают представители РКН (как правило, несколько человек). Происходит проверка на предмет соответствия требованиям ФЗ-152.

Особенно во втором случае — остаётся от 30 дней до суток на то, чтобы поправить дела. В этот момент заказчик обращается к нам и просит о помощи. Иногда времени хватает, чтобы не просто провести быстрые работы, а реально убедиться, что при проведении проверок всё будет хорошо. Мы готовы проверить процедуры, а также то, что у нас всё ОК. Мы же будем поддерживать заказчика во время проверки.

Поскольку платформа уже аттестована, это сильно снижает объем трудозатрат по выполнению требований законодательства по защите информации. В нашем облаке применяются все необходимые периметровые средства защиты (межсетевые экраны, средства обнаружения и предотвращения вторжений и атак, криптошлюзы) и средства защиты среды виртуализации. Соответственно, при проверке клиент может указать, что большинство функций по защите информации выполняет Техносерв, а мы готовы предоставить все необходимое для подтверждения этого.

В такой ситуации мы не получаем доступ к самим ПДн и платёжным данным, поэтому клиенту нужно самостоятельно пройти аттестацию. Но мы предоставляем все документы от платформы, а также помогаем оперативно разработать комплект документации для аттестации информационной системы, и поэтому это делается относительно просто и с первого раза. Сегмент облака аттестован по информационным системам до 1-го уровня, включая госсистемы. Инфраструктура изолирована от публичного облака — фактически получается виртуальное частное облако. Все средства защиты сертифицированы ФСТЭК и ФСБ.

То есть 80% работы мы уже сделали.

Компетенцию информационной безопасности мы предоставляем как аутсорсинг. Можно делать это самостоятельно, но за счёт большого опыта внедрений мы можем обеспечить очень сжатые сроки.

Архитектура

Вот два примера архитектуры расположения инфраструктуры в облаке. Они отличаются тем, собственный ли комплекс DDoS-защиты у организации или используется наш, поставляемый с платформой. Примерно таким же образом можно подойди к другим компонентам и средствам защиты информационной безопасности.

Хронология работ без спешки

- Обследовать системы заказчика, определить требования к инфраструктуре и мерам защиты — 2 недели.

- План переезда и техдокументация — 2–3 недели.

- Новая организационно-распорядительная документация — 2 недели.

- Миграция систем — до 3 недель.

- Документы по аттестации и прохождение аттестации — ещё 2–3 недели.

Если есть практические вопросы, то вот страница с деталями и контакт: security@ts-cloud.ru

Комментарии (15)

Spewow

07.12.2017 12:55п.4 Меры по обеспечению безопасности персональных данных реализуются в том числе

посредством применения в информационной системе средств защиты информации, прошедших в установленном порядке процедуру оценки соответствия.

Как оформляете этот пункт для УЗ3 21 приказа, если не применяете сертифицированные СЗИ?

TS_Cloud Автор

07.12.2017 18:46Во-первых, согласно ФЗ «О техническом регулировании» подтверждение соответствия может проводиться не только в форме сертификации. Во-вторых, для защиты персональных данных не всегда должны применяться сертифицированные СЗИ. В п.4 Приказа ФСТЭК 21 указано: «Меры по обеспечению безопасности персональных данных реализуются в том числе посредством применения в информационной системе средств защиты информации, прошедших в установленном порядке процедуру оценки соответствия, в случаях, когда применение таких средств необходимо для нейтрализации актуальных угроз безопасности персональных данных».

Spewow

07.12.2017 20:22**Во-первых, согласно ФЗ «О техническом регулировании» подтверждение соответствия может проводиться не только в форме сертификации**

Вот и спрашиваю по какой форме у Вас сделано и оформленно.

**Приказа ФСТЭК 21 указано… применение средств… в случаях, когда применение таких средств необходимо для нейтрализации актуальных угроз безопасности персональных данных***

Это вообще к вопросу не относится, это про модель угроз и СЗИ вообще. Актуальны атаки из Интернета, ставим МЭ, у нас автономка и угроза не актуальна, не ставим МЭ.

TS_Cloud Автор

08.12.2017 18:35Тут предлагаем обратиться к 330 постановлению правительства. Но снова обращаем внимание на п.4 Приказа ФСТЭК 21: СЗИ, прошедшие процедуру оценки соответствия применяются для нейтрализации актуальных угроз безопасности персональных данных. Т.е. реализовывать базовый и адаптивный базовый набор мер теоретически можно и без применения СЗИ, прошедших процедуру оценки соответствия.

Spewow

09.12.2017 08:06Если вы оказываете услугу, то у вас все должно быть и по документам идеально. За это клиент платит деньги. Странно видеть у Вас неуверенность и слово «теоретически пойдёт и так».

Обратимся к фз152 ст.19.п.2.6

«Безопасность ПДн обеспечивается применением прошедших в установленном порядке процедуру оценки соответствия средств защиты информации»

Все точка.

Что подразумевал ФСТЭК вводя слово «в случае» я уже выше расписал. У фстэк нет полномочий переписывать федеральные законы а они этого и не делали.

2. По поводу пресловутой оценки соответствия.

184-ФЗ «О техническом регулировании» говорит нам о следующих оценках соотвествия — обязательная сертификация, добровольная сертификация, декларирование соответствия), приемка и ввод в эксплуатацию, иные формы)… О этом же упоминает фстэк в некоторых своих рассылках.

Если честно, рассчитывал увидеть у Вас проработанный со фстэк, вариант «приемка и ввод в эксплуатацию» Это был бы прекрасный прецедент и пример для многих компаний с 3 УЗ. Увы не увидел.

YasonD

07.12.2017 22:58Подскажите, а какие виды оценки соответствия СЗИ официально признает ФСТЭК кроме как сертификация (тем более если есть $ертифицированные аналоги)?

Spewow

09.12.2017 08:10См. Выше.

В рассылках фстэк ссылается на фз184. К сожалению рассылка не касалась прямо 21 приказа, а 31.

Однако и 21 и 31 написанные одинаково по части слов " оценка соответствия"

tuxer-hab

07.12.2017 15:30+1Для периметра сегмента «Защищенный» у вас написано, что используется просто VPN, а не VPN с шифрованием ГОСТ, как для сегмента «Закрытый», а также то, что он удовлетворяет Приказу №21 и там могут размещаться ИСПДн. Нет ли тут опечатки, ведь требование применять шифрование ГОСТ (при передаче данных через публичные сети и сети провайдеров) должно применяться ко всем ИСПДн, государственных структур и частных компаний также.

TS_Cloud Автор

07.12.2017 15:30Да, вы абсолютно правы, это опечатка. Сейчас исправим. Спасибо за внимательность!

TS_Cloud Автор

07.12.2017 16:42Нет, вообще, опечатки не было, всё верно. Объясняем: при необходимости организуется ГОСТ шифрование, это не проблема. Но в нашем сегменте «Защищенный» могут размещаться еще системы, не являющиеся ИСПДн (например, обычные коммерческие системы). Тут требование по сертифицированным СКЗИ (ГОСТ VPN) не применимо.

Spewow

07.12.2017 20:32Вообще 378 приказ фсб ясно говорит, что если есть ПДн, то пожалуйста применяйте СКЗИ конкретного класса. КС1, КС2 и т.д

Классы вы сами не можете назначать, это уполномоченного делать только ФСБ в форме обязательной сертификации. Крипта у нас жестко зарегулированна. Так что ваш сегмент «Защищенный» для ИСПДн не легитимен.

Для Коммерции пожалуйста.

TS_Cloud Автор

07.12.2017 22:57У нас есть модель нарушителя для каждого сегмента, в каждой модели определены возможности нарушителей и имеется вывод о классе необходимых к применению криптосредств для защиты ПДн. Соответственно, клиентам, которые размещают в нашем облаке свои ИСПДн, предоставляются сертифицированные ФСБ России СКЗИ для организации ГОСТ VPN.

При этом есть клиенты, которые размещают в нашем облаке системы, не являющиеся ИСПДн. Соответственно, обработки ПДн нет, а значит, защиту каналов связи они могут организовывать, как они считают правильным.

В итоге получаем следующее: те, у кого есть ПДн, защищают каналы связи с использованием ГОСТ VPN, те, у кого нет ПДн, защищают, как считают правильным.

Все действия по удаленному администрированию облачной платформы осуществляются через ГОСТ VPN, как показано на схеме в статье.

Полагаем, из таблички в статье это было не очевидно. Надеемся, это пояснение поможет.

achekalin

08.12.2017 18:45госзаказчики интуитивно понимают, что облачные технологии (в частности гособлако) им необходимы

А зачем необходимо, не подскажете? «Интуитивно» для госкомпании — «ой» как звучит!

А в гособлаке такое же раздолбайство царит, как в госконторах?

imbasoft

Добрый день.

Хотелось бы задать несколько вопросов для саморазвития.

1) Можете поделиться с общественностью составом применяемых средств защиты информации? Особенно интересуют опыт применения решений для защиты гипервизоров.

2) В приведенных схемах защита от DDoS применена только для защиты каналов обеспечивающих работу ВМ заказчиков, для канала управления (ваши админы) такой защиты нет. Почему?

TS_Cloud Автор

Добрый день! Спасибо за ваши вопросы. По первому пункту стоит вообще отдельный материал писать. В одном из следующих постов осветим эту тему. А по второму всё просто: мы используем выделенный канал, поэтому там проблем с DDoS быть не может