Такой уровень доступа означает также, что любой эксплуатирующий эту уязвимость злоумышленник, обойдя традиционную защиту на основе ПО, сможет проводить атаки даже при выключенном компьютере. Сегодня мы публикуем в нашем блоге подробности проведенного исследования.

1. Введение

Intel Management Engine — это закрытая технология, которая представляет собой интегрированный в микросхему Platform Controller Hub (PCH) микроконтроллер с набором встроенных периферийных устройств. Именно через PCH проходит почти все общение процессора с внешними устройствами, следовательно Intel ME имеет доступ практически ко всем данным на компьютере и возможность исполнения стороннего кода позволяет полностью скомпрометировать платформу. Такие безграничные возможности привлекают исследователей не первый год, но сейчас интерес к технологии Intel ME значительно вырос. Одной из причин этого является переход данной подсистемы на новую аппаратную (x86) и программную (доработанный MINIX в качестве операционной системы) архитектуру. Применение платформы x86 позволяет использовать всю мощь средств анализа бинарного кода, что ранее было затруднительно, так как до 11-й версии использовалось ядро с малораспространенной системой команд — ARC. К сожалению, анализ Intel ME 11-й версии был затруднен тем, что исполняемые модули упакованы кодом Хаффмана с неизвестными таблицами. Но нашей исследовательской группе удалось их восстановить (утилиту для распаковки образов можно найти на нашей странице в GitHub [2]).

После распаковки исполняемых модулей мы приступили к изучению программной и аппаратной «начинки» Intel ME. Нашу усилия были вознаграждены, и в итоге мы получили полный контроль над всей платформой.

1.1. Обзор Intel Management Engine 11

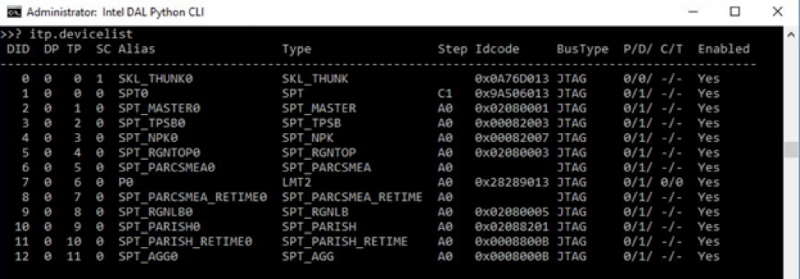

Детальное описание внутреннего устройства Intel ME и его компонентов можно найти в работах: [1], [3], [4]. Отметим, что, начиная с 2015 года в PCH было интегрировано процессорное ядро LMT набором команд х86. Такое ядро применяется в SOC Quark.

LMT2 IdCode ядра ME

C Intel Management Engine связано большое количество современных технологий Intel — Intel Active Management Technology, Intel Platform Trust Technology (fTPM), Intel Software Guard Extensions, Intel Protected Audio Video Path. Также ME является root of trust для технологий технологии Intel Boot Guard, которая не позволяет злоумышленнику внедрять свой код в UEFI. Основное назначение МЕ – начальная инициализация платформы, и запуск основного процессора. ME так же обладает практически безграничными возможности доступа к данным, которые обрабатываются на компьютере МЕ может перехватывать и модифицировать сетевые пакеты, изображение на видеокарте, имеет полный доступ к USB устройствам. Такие возможности означат, что, если злоумышленник получит возможность выполнять свой код внутри МЕ это будет означать новую эру зловредного программного обеспечения, которое невозможно обнаружить современными средствами защиты. Но к счастью за все 17 лет истории этой технологии было найдено всего 3 уязвимости (публично).

1.2. Публично известные уязвимости в Intel ME

1.2.1. Ring-3 Rootkits

Первая публичная уязвимость в Intel ME была найдена в 2009 году Alexander Tereshkin и Rafal Wojtczuk представили доклад на Black Hat Introducing Ring-3 Rootkits. Атака производилась через инъекцию кода в специализированную область памяти UMA, в которую МЕ выгружает неиспользованный в данный момент страницы памяти.

После оглашения результатов исследования Intel внедрил защиту UMA – теперь эта область шифруется AES-ом и для каждой страницы МЕ хранит ее контрольную сумму, которая проверяется при «возвращении» страницы в основную память МЕ.

1.2.2. Zero-Touch Provisioning

В 2010 году Vassilios Ververis представил атаку на реализацию МЕ в GM45. Используя режим конфигурирования «zero touch», он смог обойти авторизацию AMT.

1.2.3. Silent Bob is Silent

В мае 2017 году была опубликована уязвимость в системе авторизации AMT (CVE-2017-5689), которая позволяла неавторизованному пользователю получить полный доступ к основной системе на материнских платах с поддержкой технологии vPro.

Таким образом, до сегодняшнего времени была найдена только одна уязвимость (Ring-3 rootkits), которая позволяет выполнять произвольный код внутри Intel ME.

2. Векторы атак

Практически все данные, которые использует ME в своей работе либо явно, либо косвенно подписаны Intel. Но МЕ все-таки предоставляет некоторые возможности для взаимодействия с пользователем:

- Локальный управляющий интерфейс — HECI

- Сеть (только для vPro)

- Память хоста (UMA)

- SPI флеш

- Внутренняя файловая система

2.1. HECI

HECI – представляет собой отдельное PCI-устройство, которое представляет собой кольцевой буфер и служит для обмена сообщениями между основной системой и ME.

Приложения, расположенные внутри МЕ, могут регистрировать свои обработчики для HECI. Это увеличивает количество потенциальных проблем безопасности (CVE-2017-5711).

2.2. Сеть (только vPro)

AMТ представляет собой один большой модуль, в который интегрировано огромное количество различных сетевых протоколов различного уровня, данный модуль содержит в себе большое количество legacy-кода, но присутствует только на системах бизнес-сегмента.

2.3. Аппаратная атака на SPI-интерфейс

В процессе изучения МЕ у нас возникла идея обойти проверку подписи с помощью эмулятора SPI-флеш. Это специализированное устройство, которое выглядело бы для PCH как обычная SPI-flash но при разных обращениях оно отправляет разные данные. Таким образом если вначлае контролируется подпись данных, а потом они перечитываются то можно провести атаку и внедрить свой код во внутрь МЕ. Найти таких ошибок в прошивке нам не удалось, данные вначале вычитываются, затем проверяется подпись. При повторных обращениях контролируется их идентичность тем данным, которые были получены при первом чтении.

2.4. Внутренняя файловая система

Intel Management Engine использует SPI flash в качестве основного файлового хранилища с собственной файловой системой. C одной стороны файловая система имеет достаточно сложную структуру [6], с другой многие привилегированные процессы хранят именно здесь свои конфигурационные фалы. Исходя из чего, файловая система показалась нам наиболее перспективным местом для воздействия на ME.

Следующим шагом в поиске уязвимости был выбор бинарного модуля.

2.5. Выбор модуля для анализа

В операционной системе МЕ реализована похожая на применяемую в Unix модель разграничения и контроля доступа, с той разницей, что в качестве субъектов системы выступают процессы. Для каждого процесса статически задаются его идентификатор пользователя, группы, список доступного оборудования и разрешенные системные вызовы.

Пример статических правил для процесса

Таким образом не каждый процесс в системе может загружать модули на исполнение. Причем, контроль целостности и привилегии устанавливает запускающий его процесс. Он может поднять свои привилегии, задав новому процессу высокие права доступа.

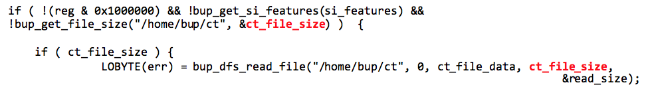

Одним из процессов с возможностью порождать новые является – BUP (BringUP). В процессе реверс-инжиниринга этого модуля, в функции инициализации устройства Trace Hab мы нашли переполнение стекового буфера. Файл «/home/bup/ct» не имел подписи, и мог быть интегрирован в прошивку МЕ через сервисную программу – Flash Image Tool. Это давало возможность вызвать переполнение буфера внутри процесса BUP с помощью файла инициализации BUP большого размера. Но поэксплуатировать ее можно было только после обхода защиты от переполнения стекового буфера.

Переполнение буфера в стеке

2.6. Обход защиты от переполнения буфера

В ME реализован классический способ защиты от переполнения буфера в стеке – стековая канарейка. Реализован данный механизм следующим образом:

- Для каждого процесса в момент его создания из аппаратного генератора случайных чисел в специальную область (доступную только для чтения) копируется 32-битное значение;

- В прологе функции — это значение копируется над адресом возврата в стеке, тем самым защищая его;

- В эпилоге функции происходит сравнение сохранённого значения с эталонным. Если оно не совпадает генерируется программное прерывание int 81h завершающие процесс.

Таким образом, для эксплуатации необходимо либо предугадать значение канарейки, либо перехватить управление до того, как будет произведена проверка ее целостности. Дальнейшее изучение показало, что любой сбой в генераторе случайных чисел расценивается ME как неустранимый сбои и приводит к ее неработоспособности.

Изучая функции, которые вызываются после переполнения и до проверки целостности нами было обнаружено, что функция, которую мы назвали

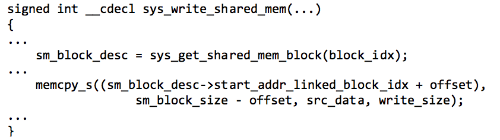

bup_dfs_read_file косвенно вызывает memcpy. Она в свою очередь использует в качестве значения целевого адреса, данные полученные из некоторой структуры, которую мы назвали TLS (Tread Local Storage). Стоит отметить, что функции bup для чтения и записи файлов, используют сервисы системной библиотеки для работы с общей памятью (shared memory). Используя его, функции чтeния и записи, получают и записывают информацию. Но никто кроме BUP эти данные не использует, поэтому использование этого механизма может показаться сомнительными. Мы считаем, что это связано с тем, что часть кода BUP, который взаимодействует с MFS скопирован из другого модуля – драйвера файловой системы, где использование общую память оправдано.

Вызов функции memcpy

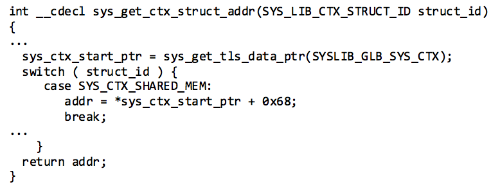

Получение адреса из TLS

Как выяснилось позже, при переполнении буфера эта область TLS может быть перезаписана функцией чтения файла, что позволяет обойти защиту от переполнения буфера.

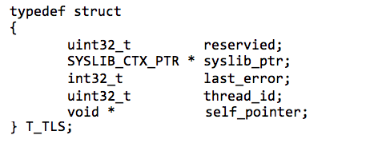

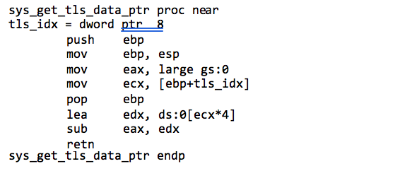

2.7. Tread Local Storage

Все обращение к структуре TLS происходит через сегментный регистр gs сама же структура имеет следующий вид:

Структура TLS

Получение полей TLS

Сегмент, на который указывает gs, не доступен на запись, но сама структура TLS расположена на дне стека (!!!), что позволяет изменять ее в обход ограничения. Таким образом, при переполнении буфера мы можем перезаписать указатель на TLS и формировать структуру SYSLIB_CTX. А алгоритм работы алгоритм работы функции bup_dfs_read_file, используя этот трюк, позволяет получить arbitrary write.

2.8. Использование реализации функции чтения для получения arbitrary write primitive

Функция bup_dfs_read_file считывает данные с SPI-flsh блоками по 64 байта, что позволяет вначале перезаписать указатель на SYSLIB_CTX а TLS. На следующей итерации функция sys_write_shared_mem извлекает адрес, который мы сформировали и передает его в memcpy в качестве целевого адресса. Это позволяет получить примитив записи внутри процесса BUP.

Итеративное чтение файла внутри bup_dfs_read_file

Отсутствие ASLR позволяет перезаписать адрес возврата функцией memcpy и перехватить управление. Тут так же поджидает неприятность для атакующего – стек не является исполняемым. Но пользуясь тем, что BUP умеет создавать новые процессы и сам проверяет подпись для запускаемых модулей, мы можем с помощью возвратно-ориентированного программирования (Return Oriented Programming — ROP) создать новый процесс с заданными правами.

2.9. Возможные векторы эксплуатации

Для успешной эксплуатации данной уязвимости необходим доступ на запись в MFS или целиком в Intel ME регион. Производителям оборудования должны блокировать доступ к региону с ME, но к сожалению, это делают далеко не все [8]. В случае, если на системе присутствует такая ошибка конфигурации – это автоматически делает ее уязвимой.

В Intel ME предусмотрена штатная возможность обеспечивать доступ на запись к МЕ региону через отправку специального сообщения HMR-FPO по HECI из BIOS [9]. Атакующий может послать такое сообщение используя уязвимость в BIOS или DMA-атаку.

В случае физического доступа к атакуемой машине атакующий всегда может переписать на свой образ (через SPI-программатор или используя специальную перемычку), что приводит к полному взлому платформы.

Одним из самых насущных вопросов является вопрос о возможности удаленной эксплуатации. Нам кажется, что такая возможность есть, если выполнены следующие условия:

- Атакуется платформа с активированным AMT.

- Атакующий знает пароль администратора AMT или использует уязвимость для обхода авторизации.

- BIOS не имеет пароля (или он известен злоумышленнику).

- BIOS имеет опцию, позволяющую открывать доступ на запись в ME регион.

Выполнение этих условий позволяет атакующему получить доступ к ME региону удалённо.

Отметим так же, что ROM не контролирует версию Intel ME при запуске, что делает возможным обновлением на старую версию, содержащую уязвимость.

2.10. Обзор уязвимостей CVE-2017-5705,6,7

Найденной уязвимости был присвоен номер INTEL-SA-00086 (CVE-2017-5705, CVE-2017-5706, CVE-2017-5707). Приведем небольшую выдержку из его описания:

CVSSv3 Vectors:

- 8.2 High AV:L/AC:L/PR:H/UI:N/S:C/C:H/I:H/A:H

Affected products:

- 6th, 7th & 8th Generation Intel Core Processor Family

- Intel Xeon Processor E3-1200 v5 & v6 Product Family

- Intel Xeon Processor Scalable Family

- Intel Xeon Processor W Family

- Intel Atom C3000 Processor Family

- Apollo Lake Intel Atom Processor E3900 series

- Apollo Lake Intel Pentium

- Celeron N and J series Processors

2.11. Disclosure Timeline

- June 27, 2017 — Bug reported to Intel PSIRT

- June 28, 2017 — Intel started initial investigation

- July 5, 2017 — Intel requested proof-of-concept

- July 6, 2017 — Additional information sent to Intel PSIRT

- July 17, 2017 — Intel acknowledged the vulnerability

- July 28, 2017 — Bounty payment received

- November 20, 2017 — Intel published SA-00086 security advisory

3. Заключение

Таким образом, нами была найдена уязвимость Intel ME, которая позволяет выполнять произвольный код. Это ставит под угрозу все технологии такие технологии как Intel Protected Audio Video Path (PAVP), Intel Platform Trust Technology (PTT или fTPM), Intel BootGuard, Intel Software Guard Extention (SGX) и многие другие.

Эксплуатируя найденную нами уязвимость в модуле bup, нам удалось включить механизм, называемый PCH red unlock, который открывает полный доступ ко всем устройствам PCH, для использование их через DFx chain, иначе говоря с помощью JTAG. Одним из таких устройств и является само ядро ME. Это дало возможность отлаживать код, выполняемый на ME, читать память всех процессов и ядра, а так же, управлять всеми устройствами внутри PCH. Мы насчитали в совокупности порядка 50 внутренних устройств, полный доступ к которым имеет только ME, а основной процессор только к весьма ограниченному их подмножеству.

Мы не утверждаем, что в нашем исследовании нет ошибок или оно является исчерпывающим. Тем не менее, мы надеемся, что оно поможет другим исследователям, интересующимся безопасностью и «начинкой» Intel ME.

Авторы: Марк Ермолов и Максим Горячий

Список литературы

[1] Dmitry Sklyarov, Intel ME: The Way of the Static Analysis, Troopers 2017.

[2] Intel ME 11.x Firmware Images Unpacker.

[3] Xiaoyu Ruan, Platform Embedded Security Technology Revealed.

[4] Igor Skochinsky, Intel ME Secrets. Hidden code in your chipset and how to discover what exactly it does, RECON 2014.

[5] Alexander Tereshkin, Rafal Wojtczuk, Introducing Ring-3 Rootkits, Black Hat USA, 2009.

[6] Dmitry Sklyarov, Intel ME: flash file system explained, Black Hat Europe, London, 2017.

[8] Alex Matrosov, Who Watch BIOS Watchers?.

[9] Марк Ермолов, Максим Горячий, «Как стать единоличным владельцем собственного компьютера», PHDays VI.

Комментарии (43)

ruizAw

18.01.2018 22:29Где здесь про "выключенный компьютер"?

CodeRush

18.01.2018 23:58МЕ работает от дежурного напряжения, и потому может исполнять свой код даже на «выключенном» компьютере. Ясно, что для взлома его все-таки потребуется включить, зато потом можно творить свои темные дела и на «выключенном». Согласен с тем, что заголовок несколько громче, чем следовало бы, но ради содержимого я готов это простить.

Nick_Shl

19.01.2018 08:26Он-то работает… а вот работает ли сеть и жёсткий диск?

В общем кроме как "сидеть и ждать" никакие другие "темные дела" на выключенном компьютере в голову не приходят.vesper-bot

19.01.2018 09:26AMT-интерфейс работает, жесткий диск — нет, но для изменения кода в IME хард не нужен. А чем плохо «сидеть и ждать»? Ещё у Intel есть технология конфигурации с другого хоста, можно в качестве другого хоста подсунуть взломанный IME, и он заразит соседа в результате, а все компы «выключены». Кроме того, IME прекрасное место для точек присутствия APT, что ещё и плохо определяется антивирусными решениями (по сетевой активности можно распознать, но вроде как ни по чему ещё).

roboter

19.01.2018 10:35ну теоретически могут быть команды на пробуждение, или не полное пробуждение а включение каких то компонентов, например сети.

Ernest88

19.01.2018 13:25Интересно, а могут быть команды на включение компьютера… Тут и до восстания машин недалеко)

roboter

19.01.2018 14:04У меня было так, компьютер посреди ночи проснулся, сделал апдейты и выключился. Я про восстание машин подумал. (Компьютер был полностью выключен)

vesper-bot

19.01.2018 14:17+1У виндов есть в планировщике галка «Разбудить ПК для выполнения задания». Скорее всего, на эту нарвались.

khim

19.01.2018 19:10Можно и на полное. На многих ноутбуках лампочки «power» и «Mic ON» управляется программно, HDD просто нету, так что их можно преспокойно включить, включить микрофон и обрабатывать себе данные потихоньку. Главное — не слишком сильно «напрягать» зверушку, а то охлаждение включится.

Demon_i

18.01.2018 22:37[quote]

Детальное описание внутреннего устройства Intel ME и его компонентов можно найти в работах: [1], [3], [4].[/quote] Вы слышали про HTML? На нем работает интернет. Рассказываться про ссылки? Ну хоть на свои сноски внизу поста можно поставить ссылки? А сделать ссылками все из них, а не только три?Temtaime

19.01.2018 00:35А за что минусы? Сам ненавижу эти сноски. Приходится листать вниз, если во время чтения заинтересовался.

На многих иностранных форумах их используют, бесит до невозможности.

MacIn

19.01.2018 16:54Стандартный формат для публикаций, используется везде — от курсовых работ в ВУЗах до журналов и книг.

TimsTims

19.01.2018 23:21в курсовых нет гипертекста…

MacIn

20.01.2018 18:55Это — стандарт публикаций, только и всего. «Работающий» к тому же в печатном виде.

TimsTims

22.01.2018 08:50+1Стандарт бумажных публикаций. Если бы публикации были в гипертексте, то ссылки бы зашивали в сам текст, как и оглавление с автопереходом на нужный раздел, так и анимированные картинки, проигрывание звука, демонстрация работы кода, и много чего ещё. Но мы ведь с вами эту статью не на бумаге сейчас читаем, верно?

MacIn

22.01.2018 17:58Но мы ведь с вами эту статью не на бумаге сейчас читаем, верно?

Вполне можем распечатать. Не, я не против гипертекста, это было бы глупо. Я против только гипертекста. Потому что частенько ссылку на что-то, втч источник, делают как ссылку приякоренную к какому-то слову. Такая ссылка теряется при печати, это былинный отказ наравне с текстом в виде картинки. Самое то — стиль Вики — и цифровая ссылка есть и гипертекстовая привязка. Граждане довольны, расходятся по домам.

Alter2

19.01.2018 03:15Ну всё, Интел, это было последней каплей.

*ушел ставить me_cleaner и coreboot*

elve

19.01.2018 09:03Интересно, а можно ли сделать на основе этой штуки ipkvm? Есть ли реализации подобного?

rub_ak

19.01.2018 10:12Так он уже существует: Intel vPro

Только для его работы нужны процессоры и чипсеты с поддержкой vPro

DaemonGloom

19.01.2018 11:17Реализации есть, но исполнение хромает. В моей ситуации: Intel® DQ67EP + Intel® Xeon® E3-1260L. Оба поддерживают vPro. Но настроить не получилось, подключиться по vnc так и не смог. Плюс многие утилиты уже не доступны с официального сайта intel.

Frankenstine

19.01.2018 11:08Статья имеет слишком громкий заголовок, не соответствующий содержимому. Фактически, в ней рассказывается, как обойти программную защиту на компьютере, к которому имеется полный физический доступ (включая возможную аппаратную модификацию). В принципе, аналогичного результата при таких условиях можно достичь, я думаю, на вообще любом компьютере.

Выполнение этих условий позволяет атакующему получить доступ к ME региону удалённо.

Тут меня заинтересовало — предоставляет ли AMT возможность удалённой модификации ME региона, или требуется ручная перепрошивка (физический доступ)?

h0t_max

19.01.2018 11:33Не соглашусь с Вами:

1. доступ должен быть локальный (возможность запуска ПО с правами администратора)

2. Подразумевалось, что после инъекции своего кода атакующий может «рулить» основным CPU в любой момент, даже только при наличии дежурного напряжения.

3. Никакой аппаратной модификации не требуется.

В принципе, аналогичного результата при таких условиях можно достичь, я думаю, на вообще любом компьютере.

Технология BootGuard как раз разрабатывалась, для защиты от такого вектора. Т.е. атакующий, который имеет физический доступ к машине не мог подменить прошивку.

Тут меня заинтересовало — предоставляет ли AMT возможность удалённой модификации ME региона, или требуется ручная перепрошивка (физический доступ)?

Такую возможность часто предоставляет BIOS, а имея AMT можно ей воспользоваться и перепрошить ME регион не имея физического доступа. Непросто — да, но возможность есть.

Frankenstine

19.01.2018 11:493. Никакой аппаратной модификации не требуется.

В случае

Для успешной эксплуатации данной уязвимости необходим доступ на запись в MFS или целиком в Intel ME регион. Производителям оборудования должны блокировать доступ к региону с ME

выполнения производителями указанной блокировки (а в принципе это могут сделать в обновлении БИОСа даже те кто не делал ранее), единственный путь — аппаратное вмешательство (гипотетические уязвимости БИОСа оставим в покое). Логично предположить, что чем дальше — тем меньше будет материнок с отсутствием блокировки.

Такую возможность часто предоставляет BIOS, а имея AMT можно ей воспользоваться

Это чисто теоретически или вы действительно знаете соответствующий механизм в AMT?

h0t_max

19.01.2018 11:55выполнения производителями указанной блокировки (а в принципе это могут сделать в обновлении БИОСа даже те кто не делал ранее), единственный путь — аппаратное вмешательство (гипотетические уязвимости БИОСа оставим в покое). Логично предположить, что чем дальше — тем меньше будет материнок с отсутствием блокировки.

К сожалению, как показывает практика найти материнки с просто разблокированными дескрипторами не составляет труда. К тому же, существует не один и даже не два способа как можно обойти это ограничение.

Это чисто теоретически или вы действительно знаете соответствующий механизм в AMT?

Это механизм не AMT, имея доступ к BIOS через AMT вы можете активировать указанную выше опцию (в BIOS), после чего сможете перезаписать все флеш, а не только МЕ.

Сетевой вектор в реальной жизни, как мне кажется, больше вероятен через цепочку уязвимостей, впрочем как любые другие атаки на прошивку.

nidalee

19.01.2018 13:11Господа, просто ставьте пароль на BIOS:

BIOS не имеет пароля (или он известен злоумышленнику).

Frankenstine

19.01.2018 13:17Статья в английской википедии об AMT говорит, что эта технология позволяет менять произвольные настройки БИОСа и даже весь БИОС целиком (удалённая перепрошивка). Возможно, пароль для входа в БИОС можно сбросить через AMT либо он не актуален при работе через AMT?

В общем, думаю, если злоумышленник знает пароль для AMT, пароль для БИОСа уже не страшен.

h0t_max

19.01.2018 13:20Актуален, можно ли сбросить? Такая возможность, насколько я знаю, нигде не заявлялась и не описывалась.

Frankenstine

19.01.2018 13:26Когда-то была актуальна утилита KILLCMOS, как я понимаю затирающая все настройки вместе с паролем.

MacIn

19.01.2018 16:56Верно — пароль хранится (нился еще 10 лет назад) в CMOS. И вполне успешно сбрасывался этой утилиткой из-под ХР.

KWEM

19.01.2018 13:27Я правильно понимают на мифическую уязвимость в Кэше процессора

Интел заставил поставить фикс в течении пары месяцев,

А на МЕ к которому есть рабочие експлойты уже 3 года

(*Вход с пустым паролем + по-любому есть ещё куча не таких популярных експлойтов

и через который могут сломать через Ethernet вне ОС и процессора — им насрать?khim

19.01.2018 19:55Они регулярно высылают апдейты OEM'ам. Мне, на ThinkPad 430s от Lenovo, прилетали обновы после всех CVE. Если вам OEM «мышей не ловит» — претензии не к Intel'у.

kalininmr

19.01.2018 17:31Вот такие аппаратные фичи пугают гораздо больше чем недавние дыры в процессорах.

у некоторых серверов есть и покруче возможности(обновление биоса по команде извне и т.д.).

вот например у меня на одном ноуте эти навороты неотключаемы.

keydon2

19.01.2018 18:41Ок, а что делать простому пользователю? Достаточно воспользоваться me_cleaner?

А как мне выразить свое несогласие с таким решением Intel? Не хотелось бы быть очередным паникером, расписывающим стены официальных сообществ. Какая-нить петиция, сайт?

Taciturn

19.01.2018 19:40Типичному простому пользователю достаточно не пускать потенциальных хакеров за свой компьютер.

h0t_max

19.01.2018 21:33+1me_cleaner или HAP не поможет, единственно что можно посоветовать: проверить систему CHIPSEC'ом и накатывать апдейты на БИОС.

Rayslava

22.01.2018 12:51Забавно, что та самая раздражающая родительская привычка после выключения техники выключать ещё и «пилот» с формулировкой «Ну мало ли, что с ним случится!» вполне защищает от такой атаки.

А по теме: очень крутое исследование. Вы не планируете выпустить если не книжку, то хотя бы сборник статей «Как разобрать ME на части, и что полезного можно из этого извлечь»?

По-моему должно быть интересно.

CodeRush

Статья — огонь, Хабр — торт, всем причастным — респект и уважуха.

Ждем статей про внутренее устройство железа и прошивки МЕ, уверен, что вам всем есть что рассказать о них.