Дорогое Хабрсообщество, приветствую!

Сегодня подача материала будет достаточно неоднозначной. Мне трудно предугадать вашу реакцию, но несмотря на это, я постараюсь донести основную мысль своей статьи, переложив сложное на понятное, и тем самым донести суть. Суть, которую порой невозможно выразить словами, используя принятый в тематике словарь терминов. Сделаю я это через аналогию, ассоциации, визуализацию и юмор. Любезно напоминаю, что сегодня пятница, и я желаю всем хороших выходных!

Применение аналогии в первую очередь — это возможность перенести различные сложные понятия, анализ которых вызывает трудности понимания к более простым для восприятия. А во-вторых, этот метод достаточно интересен и дает возможность посмотреть на сложные вещи с совсем другой стороны.

Даже в такой консервативной среде, как информационная безопасность, нет ничего проще, чем на примере чего-то более осязаемого и понятного наглядно показать суть чего-то более сложного. Поэтому я рискну рассказать вам сегодня про спрута, одного из совершеннейших морских обитателей, с уникальнейшим оборудованием на «борту», с его изощрённым способами нападения на жертву и используемыми оборонительными приемами. Почему спрута нелегко обнаружить? Почему спруту сложно противостоять?

На очень наглядной, на мой взгляд, аналогии с морским хищником, покажу: какими инструментами и как могут пользоваться самые подготовленные кибергруппировки в своих целенаправленных атаках, и почему традиционных средств защиты недостаточно для борьбы с такими хищниками, как спрут.

И, честно говоря, мне уже самой давно хотелось разобраться в деталях, почему же криминальные, хакерские и прочие группировки так любят ассоциировать себя с этим морским хищником.

А вам интересно? Тогда присаживайтесь поудобней, начинаем! Уверена, что вы будете удивлены физиологическими особенностями и способностями спрута, умением приспосабливаться и обороняться.

Итак…

Спрут — морской хищник отряда беспозвоночных, умное животные, обладает самым развитым мозгом среди беспозвоночных, хорошо обучается, понимает и запоминает окружающую среду. Учёных до сих пор поражает боевой арсенал моллюска. Похоже, ни одно живое существо на планете не имеет столько великолепных приспособлений:

Теперь, я уверена, что вы знаете гораздо больше о спруте и по ходу прочтения описания сопоставили приобретенные знания о хищнике с особенностями построения целенаправленной атаки. Настала пора познакомиться с главным персонажем моей небольшой визуализированной истории.

Целенаправленная атака в наше время быстрорастущими темпами становится главной киберугрозой для бизнеса. Это тщательно спланированный, длительный процесс несанкционированной активности в инфраструктуре конкретной организации c целью получения определенной выгоды, запланированной киберпреступной группировкой. Чаще всего основными этапами целенаправленной атаки являются: подготовка, проникновение, распространение, достижение цели и сокрытие следов.

Подготовка включает в себя определение цели, сбор максимального количества информации о ней, изучение инфраструктуры и используемых на ней решений, выявление уязвимых мест в системе безопасности и планирование стратегии проведения атаки с учетом собранных данных.

Далее идет проработка методики и подбор средств к проникновению с максимально возможной адаптацией к применяемым на инфраструктуре средствам периметровой защиты, что позволяет злоумышленникам максимально незаметно проникнуть в инфраструктуру цели.

Киберпрофессионалы имеют в распоряжении неограниченное количество времени: для разработки вредоносного ПО, отладки вредоносных программ, попыток кражи учетных записей, применения социальной инженерии и пр., а также разработки последовательности этапов атаки.

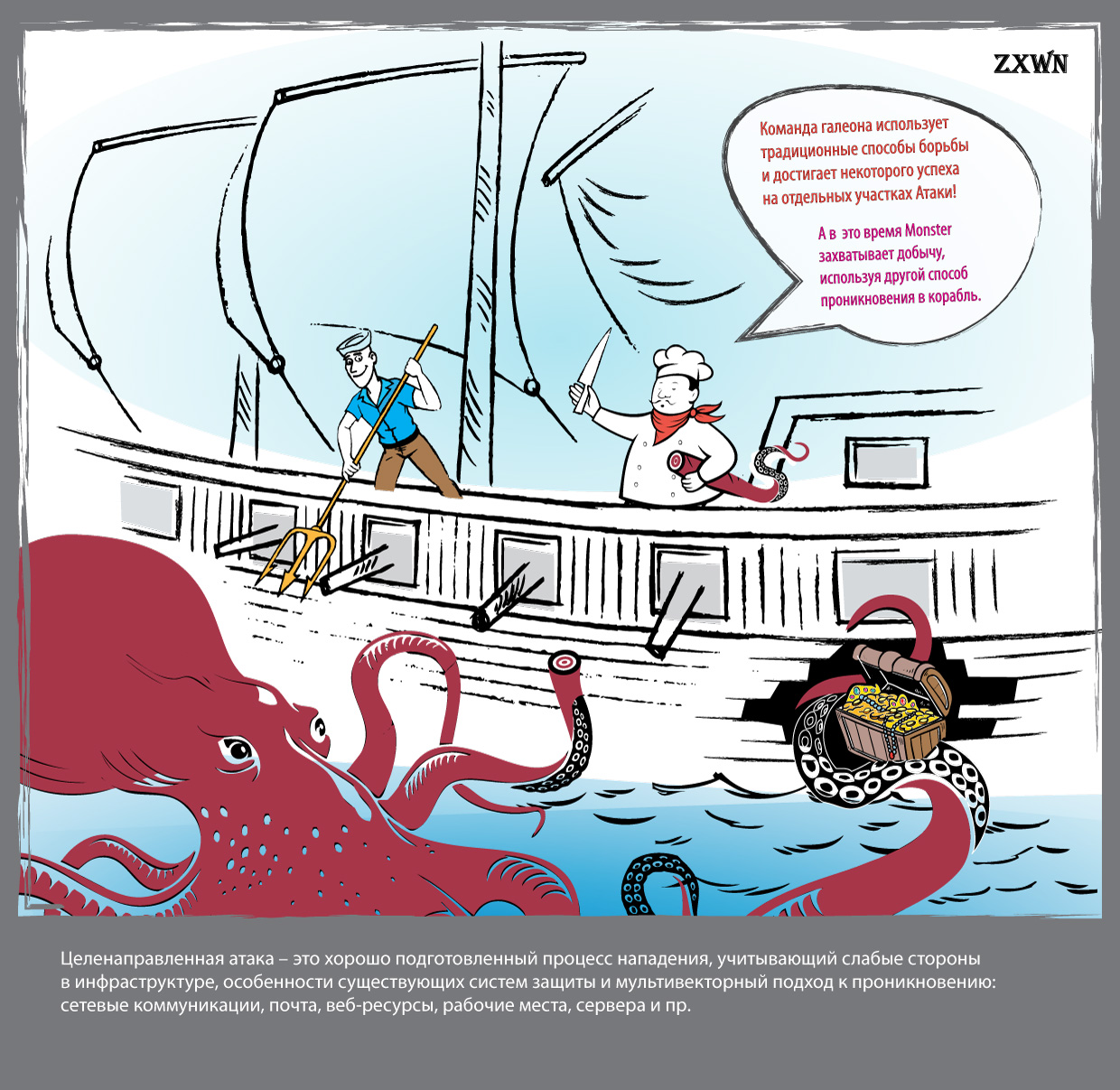

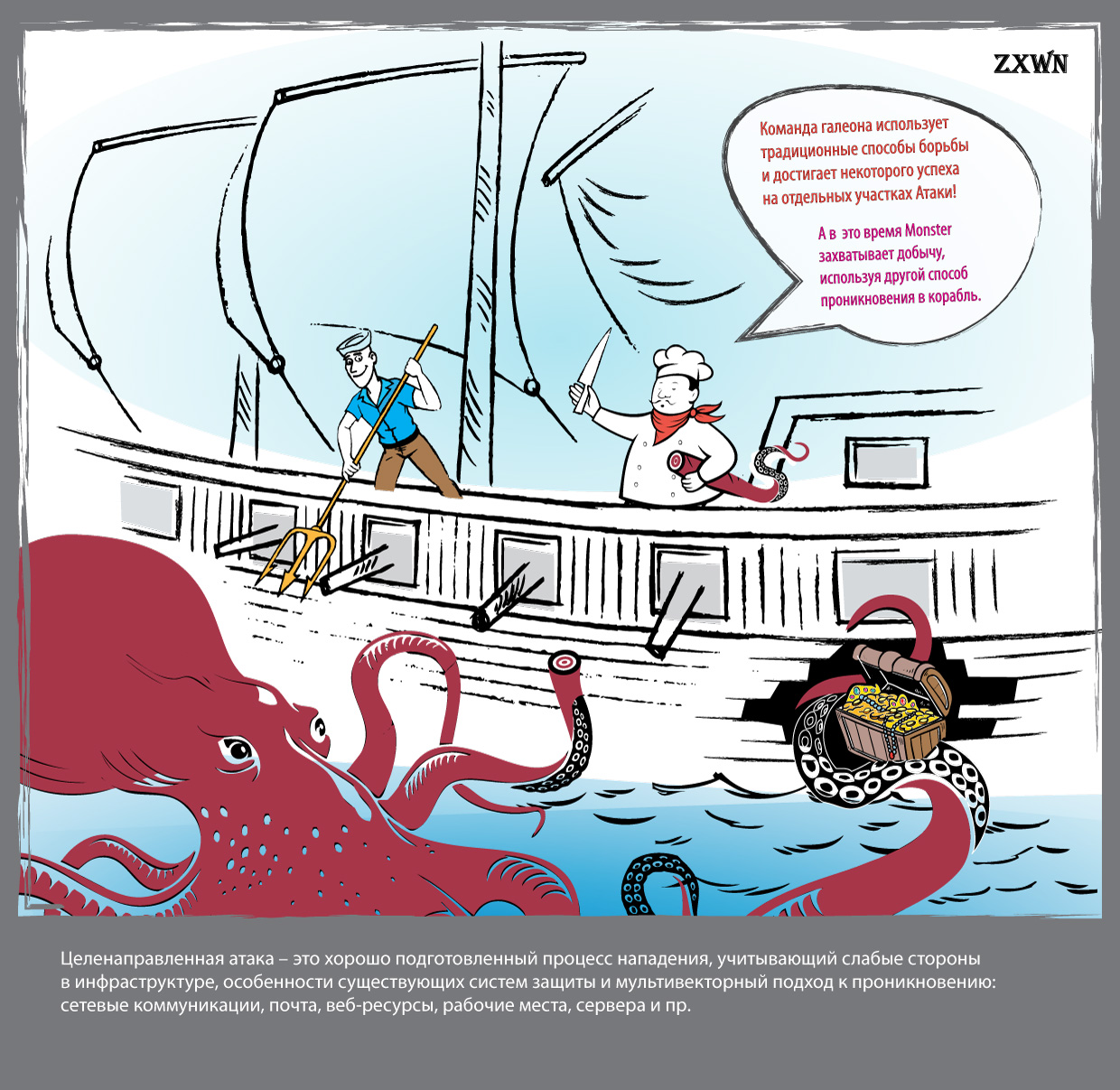

Использование организацией только традиционных средств периметровой защиты, становится уже недостаточно для противодействия сложным угрозам уровня APT (Advanced Persistent Threat). Нужно понимать, что многовекторное вторжение, направленное на различные уровни инфраструктуры, с использованием различных средств проникновения, а также нацеленных на обход существующих на инфраструктуре систем защиты, невозможно остановить, заблокировав лишь один из запланированных векторов комплексной целевой атаки.

Почему уже недостаточно традиционных средств защиты?

Из-за специфики самих целенаправленных атак:

Из-за присущих традиционным средствам защиты технологических ограничений:

Целенаправленная атака может преследовать самые разные цели: хищение денежных средств, коммерческой тайны, персональных данных, нарушение бизнес-процессов, ослабление конкурентного преимущества, шантаж и вымогательство, кража интеллектуальной собственности и пр.

После достижения цели злоумышленником следует сокрытие следов, а также, при необходимости, оставление точек возврата в инфраструктуру.

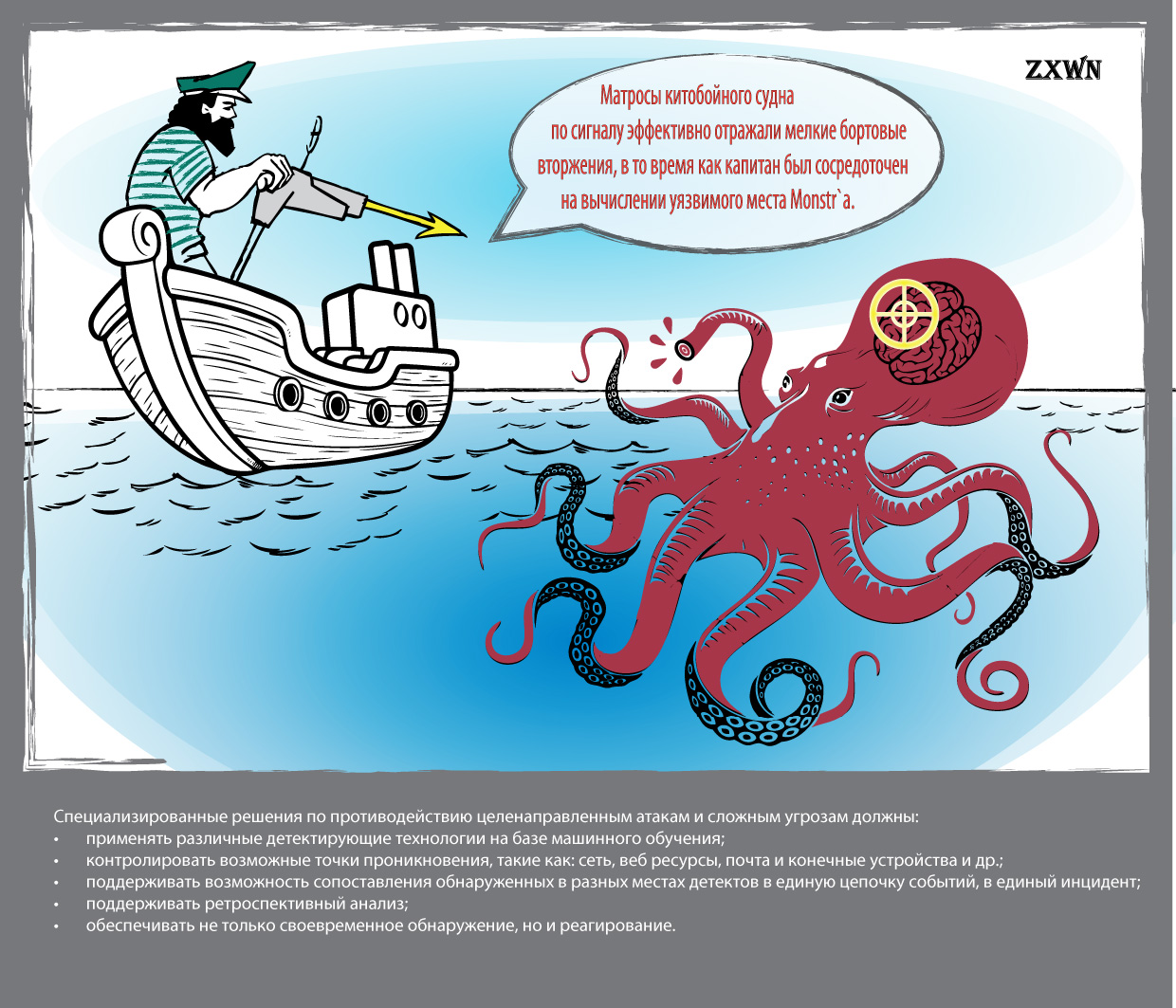

Для эффективной защиты от целенаправленных атак и APT-угроз организациям необходимо задуматься об использовании специализированных решений по противодействию целенаправленным атакам и передовым угрозам уровня APT и применения комплексной стратегии к защите в целом.

Преимуществом будет являться, если специализированные решения будут взаимодействовать с собственными инструментами превентивных мер, при наличии или с превентивными технологиями сторонних производителей, которые чаще всего уже присутствуют на инфраструктуре организаций, тем самым сохраняя ранее вложенные в них инвестиции. Наличие превентивных технологий по обнаружению и автоматической блокировки массовых распространённых угроз и явно вредоносных объектов помогает исключить необходимость в разборе большого количества мелких нерелевантных сложным атакам инцидентов, тем самым повышает эффективность работы специализированных решений, направленных на выявление угроз уровня APT.

Специализированные средства, в свою очередь, после обнаружения более сложных угроз, могут отправлять вердикты в традиционные средства защиты. Тем самым предоставляют двухстороннее взаимодействие и действительно комплексный подход к противодействию передовым угрозам.

При необходимости соответствия строгим требованиям по обработке критичных данных, решения должны поддерживать работу в изолированном режиме без потери качества обнаружения, т.е. должны поддерживать локальную репутационную базу угроз и предоставлять оперативно уникальные сведения о новейших угрозах без передачи данных за пределы корпоративного контура. При выборе специализированного решения на территории РФ необходимо учитывать наличие сертификатов ФСТЭК, ФСБ, наличие решения в реестре отечественного ПО, а также соответствие решения требованиям внешних и внутренних регуляторов и нацеленность на соответствие рекомендациям законодательства, например, N 187-ФЗ и ГосСОПКА.

В зависимости от ИБ зрелости каждой конкретной организации и наличия в компании необходимых ресурсов, производители специализированных решений по защите от передовых угроз должны предоставлять в каждом конкретном случае необходимые компаниям экспертные сервисы и профессиональные услуги, начиная с оказания поддержки в развертывании, настройки и обновления продуктов заканчивая предоставлением своих опытных экспертов для анализ вредоносного ПО и расследования инцидентов.

Проведения тестирования на проникновение, анализа защищенности приложений, а также:

Сегодня подача материала будет достаточно неоднозначной. Мне трудно предугадать вашу реакцию, но несмотря на это, я постараюсь донести основную мысль своей статьи, переложив сложное на понятное, и тем самым донести суть. Суть, которую порой невозможно выразить словами, используя принятый в тематике словарь терминов. Сделаю я это через аналогию, ассоциации, визуализацию и юмор. Любезно напоминаю, что сегодня пятница, и я желаю всем хороших выходных!

Немного воды

Применение аналогии в первую очередь — это возможность перенести различные сложные понятия, анализ которых вызывает трудности понимания к более простым для восприятия. А во-вторых, этот метод достаточно интересен и дает возможность посмотреть на сложные вещи с совсем другой стороны.

Суть волны

Даже в такой консервативной среде, как информационная безопасность, нет ничего проще, чем на примере чего-то более осязаемого и понятного наглядно показать суть чего-то более сложного. Поэтому я рискну рассказать вам сегодня про спрута, одного из совершеннейших морских обитателей, с уникальнейшим оборудованием на «борту», с его изощрённым способами нападения на жертву и используемыми оборонительными приемами. Почему спрута нелегко обнаружить? Почему спруту сложно противостоять?

На очень наглядной, на мой взгляд, аналогии с морским хищником, покажу: какими инструментами и как могут пользоваться самые подготовленные кибергруппировки в своих целенаправленных атаках, и почему традиционных средств защиты недостаточно для борьбы с такими хищниками, как спрут.

И, честно говоря, мне уже самой давно хотелось разобраться в деталях, почему же криминальные, хакерские и прочие группировки так любят ассоциировать себя с этим морским хищником.

А вам интересно? Тогда присаживайтесь поудобней, начинаем! Уверена, что вы будете удивлены физиологическими особенностями и способностями спрута, умением приспосабливаться и обороняться.

Итак…

Спрут — морской хищник отряда беспозвоночных, умное животные, обладает самым развитым мозгом среди беспозвоночных, хорошо обучается, понимает и запоминает окружающую среду. Учёных до сих пор поражает боевой арсенал моллюска. Похоже, ни одно живое существо на планете не имеет столько великолепных приспособлений:

- У спрута 8 мощных щупалец, благодаря которым он легко овладевает добычей. Но иногда их может вырастать и больше восьми. Все они снабжены когтями и имеют от одного до трёх рядов присосок;

- На каждом щупальце расположено до десяти тысяч вкусовых рецепторов, определяющих съедобность или несъедобность предмета;

- Очень хитрое существо: в качестве отвлекающего маневра может отбрасывать свои щупальца, если возникает такая необходимость. Оторванное щупальце в течение определённого времени продолжает двигаться и реагировать на тактильные стимулы, что служит дополнительным отвлекающим фактором для продолжения атаки с другой стороны или исчезновения;

- Спрут обладает свойством регенерации, то есть оторванное или отброшенное специально щупальце через некоторое время отрастает вновь;

- Обладает мощным клювом, расположенным в основании щупалец, с помощью своего орудия-клюва они раскалывают панцирь жертвы и достигают тела;

- Самое ядовитое морское животное. Укус помогает спруту справляться с очень крупной добычей, обездвиживая с помощью парализующего яда;

- Видит в полной темноте за счёт инфракрасного зрения и обладает в целом зрением лучше, чем у орла;

- Способен воспринимать звук, в том числе инфразвук;

- Быстрый пловец, с реактивным двигателем (набирает в мантию воду и выстреливает воду через воронку наружу), подобный принцип передвижения редко встречается у живых существ. 50 км/ч – обычная скорость, может развивать до 70 км/ч;

- Умеет часами лежать на суше и даже гулять по берегу. Для пеших прогулок по суше он носит с собой воду (в специальном отделении тела);

- Обладает прекрасно развитыми острыми челюсти, в глотке имеется терка (радула), которая перетирает пищу;

- Тело хищника оборудовано прожекторами. Отдельные участки кожи светятся, освещая спруту путь среди ночи или на большой глубине, где царит вечная тьма;

- Тело мягкое и эластичное, что позволяет проникать через отверстия и щели гораздо меньшие обычных размеров их тела или изощрённо прятаться в самых укромных местах;

- Окраска меняется мгновенно по необходимости (однотонный окрас или мозаика пятен), поэтому его очень трудно различить на общем фоне;

- Чернильная бомба/облако – чудо-оружие, одно из самых удивительных приспособлений спрута для дезориентации и уничтожения зрения цели/противника. Спрут всегда заправлен чернилами, в которых содержатся наркотические вещества. Использует чернила, когда нужно уйти незамеченным или выиграть время, чтобы напасть с другой стороны.

Теперь, я уверена, что вы знаете гораздо больше о спруте и по ходу прочтения описания сопоставили приобретенные знания о хищнике с особенностями построения целенаправленной атаки. Настала пора познакомиться с главным персонажем моей небольшой визуализированной истории.

ИСТОРИЯ ПЕРВАЯ. Успешная для атакующего – провальная для обороняющегося

Целенаправленная атака в наше время быстрорастущими темпами становится главной киберугрозой для бизнеса. Это тщательно спланированный, длительный процесс несанкционированной активности в инфраструктуре конкретной организации c целью получения определенной выгоды, запланированной киберпреступной группировкой. Чаще всего основными этапами целенаправленной атаки являются: подготовка, проникновение, распространение, достижение цели и сокрытие следов.

Подготовка включает в себя определение цели, сбор максимального количества информации о ней, изучение инфраструктуры и используемых на ней решений, выявление уязвимых мест в системе безопасности и планирование стратегии проведения атаки с учетом собранных данных.

Далее идет проработка методики и подбор средств к проникновению с максимально возможной адаптацией к применяемым на инфраструктуре средствам периметровой защиты, что позволяет злоумышленникам максимально незаметно проникнуть в инфраструктуру цели.

Киберпрофессионалы имеют в распоряжении неограниченное количество времени: для разработки вредоносного ПО, отладки вредоносных программ, попыток кражи учетных записей, применения социальной инженерии и пр., а также разработки последовательности этапов атаки.

Использование организацией только традиционных средств периметровой защиты, становится уже недостаточно для противодействия сложным угрозам уровня APT (Advanced Persistent Threat). Нужно понимать, что многовекторное вторжение, направленное на различные уровни инфраструктуры, с использованием различных средств проникновения, а также нацеленных на обход существующих на инфраструктуре систем защиты, невозможно остановить, заблокировав лишь один из запланированных векторов комплексной целевой атаки.

Почему уже недостаточно традиционных средств защиты?

Из-за специфики самих целенаправленных атак:

- используемые средства защиты, с целью их обхода, детально изучаются;

- используются уязвимости нулевого дня, скомпроментированные учетные записи;

- используется вредоносное ПО или специально созданное уникальное ПО;

- используются в атаках доверенные, но скомпрометированные объекты, не создающие негативный фон;

- применяется мультивекторный подход к проникновению в инфраструктуру;

- применяется социальная инженерия и данные, полученные от инсайдеров.

Из-за присущих традиционным средствам защиты технологических ограничений:

- решения направлены только на обнаружение и блокирование распространённых (несложных) угроз, уже известные уязвимости или неизвестные, но построенные на ранее известных методах;

- нет функциональности встроенного сопоставления и корреляции найденных детектов в единую цепочку событий;

- не поддерживается функциональность выявления отклонений в нормальных активностях и нет анализа работы легитимных программ и пр.

Целенаправленная атака может преследовать самые разные цели: хищение денежных средств, коммерческой тайны, персональных данных, нарушение бизнес-процессов, ослабление конкурентного преимущества, шантаж и вымогательство, кража интеллектуальной собственности и пр.

После достижения цели злоумышленником следует сокрытие следов, а также, при необходимости, оставление точек возврата в инфраструктуру.

ИСТОРИЯ ВТОРАЯ. Успешная для обороняющегося – провальная для атакующего

Для эффективной защиты от целенаправленных атак и APT-угроз организациям необходимо задуматься об использовании специализированных решений по противодействию целенаправленным атакам и передовым угрозам уровня APT и применения комплексной стратегии к защите в целом.

Преимуществом будет являться, если специализированные решения будут взаимодействовать с собственными инструментами превентивных мер, при наличии или с превентивными технологиями сторонних производителей, которые чаще всего уже присутствуют на инфраструктуре организаций, тем самым сохраняя ранее вложенные в них инвестиции. Наличие превентивных технологий по обнаружению и автоматической блокировки массовых распространённых угроз и явно вредоносных объектов помогает исключить необходимость в разборе большого количества мелких нерелевантных сложным атакам инцидентов, тем самым повышает эффективность работы специализированных решений, направленных на выявление угроз уровня APT.

Специализированные средства, в свою очередь, после обнаружения более сложных угроз, могут отправлять вердикты в традиционные средства защиты. Тем самым предоставляют двухстороннее взаимодействие и действительно комплексный подход к противодействию передовым угрозам.

При необходимости соответствия строгим требованиям по обработке критичных данных, решения должны поддерживать работу в изолированном режиме без потери качества обнаружения, т.е. должны поддерживать локальную репутационную базу угроз и предоставлять оперативно уникальные сведения о новейших угрозах без передачи данных за пределы корпоративного контура. При выборе специализированного решения на территории РФ необходимо учитывать наличие сертификатов ФСТЭК, ФСБ, наличие решения в реестре отечественного ПО, а также соответствие решения требованиям внешних и внутренних регуляторов и нацеленность на соответствие рекомендациям законодательства, например, N 187-ФЗ и ГосСОПКА.

В зависимости от ИБ зрелости каждой конкретной организации и наличия в компании необходимых ресурсов, производители специализированных решений по защите от передовых угроз должны предоставлять в каждом конкретном случае необходимые компаниям экспертные сервисы и профессиональные услуги, начиная с оказания поддержки в развертывании, настройки и обновления продуктов заканчивая предоставлением своих опытных экспертов для анализ вредоносного ПО и расследования инцидентов.

Проведения тестирования на проникновение, анализа защищенности приложений, а также:

- сервисы по активному поиску угроз и цифровой криминалистики

- предоставление подписки на портал аналитических отчетов об угрозах

- круглосуточную службу анализа событий ИБ и реагирования на инциденты и пр.

Комментарии (3)

uncle_goga

24.03.2018 17:03Было бы интересно узнать про представителей решений против APT, желательно целую статью, которая разложила бы все по полочкам на каком либо абстрактном примере

ATwn

24.03.2018 23:43Матросы судя по всему, так и продолжили спать :)

А должны были мониторить, не смыкая глаз в своем SOCe

Или у капитана настолько крутая IDS, что можно и самому лечь прикорнуть. ;)

lostpassword

Рисовка прикольная, но периодическое смешение English и русского в одном предложении, Обилие Заглавных Букв и, не везде верно расставленные запятые, несколько, испортили общую картину.

В целом задумка неплохая, но лично мне она почему-то не очень зашла. Даже не могу понять, в чём дело — то ли то, что многое смешано в кашу (Network, Mail, Web, Servers, Cloud, Bad Guy operation center — откуда взят этот список?), то ли из-за излишнего упрощения, то ли из-за того, что на слайдах даётся сразу три определения целенаправленной атаки, и все три разные… В общем, почему-то не зацепило.

Попробуйте, что ли, тщательно вычитать слайды и, может быть, сделать акцент на более важных моментах (например, фазах АРТ), а не на трёх разных определениях. ИМХО, станет чуть получше.