Несколько месяцев назад разработчики Chrome объявили, что в июле 2018 года начнут помечать как небезопасные все страницы HTTP. Значок «Не защищено» (“Not secure”) появится в адресной строке рядом с URL.

Это важное нововведение, потому что людей приучают избегать сайтов, которые не установили сертификат TLS для шифрования трафика. Ведь такие сайты действительно подвергают опасности пользователей. Например, провайдеры и другие злоумышленники могут внедрять в незашифрованный трафик рекламу, криптомайнеры и другой вредоносный контент. В опросе на Хабре 55% пользователей согласились, что все сайты должны шифровать трафик по HTTPS.

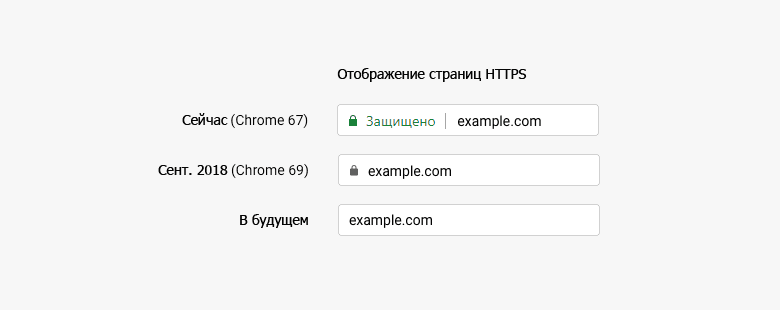

Сейчас стало известно об ещё одном изменении, смысл которого сразу не так очевиден. Оказывается, с версии Chrome 69 (сентябрь 2018 года) у защищённых сайтов HTTPS исчезнет индикатор «Защищено». Спрашивается, почему?

Вот как разработчики объясняют это в официальном блоге:

«Пользователи должны ожидать, что веб безопасен по умолчанию, а их предупредят при возникновении проблемы. Поскольку скоро все страницы HTTP будут отмечены как «незащищённые», мы делаем шаг вперёд и удаляем позитивные индикаторы безопасности, так что неотмеченное состояние по умолчанию становится безопасным».Если задуматься, то это впечатляющая смена парадигмы. Судите сами: раньше обычными считались сайты HTTP, а защищёнными — сайты HTTPS. Теперь индикаторы сдвигаются на ступеньку вверх. Обычными становятся сайты HTTPS, а защищённых нет вообще, потому что все обычные сайты считаются защищёнными по умолчанию! Если сайт не защищён сертификатом TLS, то он не не обычный — и заслуживает отдельной индикации как незащищённый!

То есть защита сайта и шифрование трафика признаются нормой.

С октября 2018 года (версия Chrome 70) браузер начнёт ещё более явно сигнализировать пользователям о незащищённых сайтах HTTP: серый индикатор станет изменяться на красный, если пользователь попробует ввести данные на веб-странице без шифрования трафика.

С точки зрения восприятия пользователями это важное изменение интерфейса. Исследования показали, что пользователи не воспринимают отсутствие зелёной иконки с замочком «Защищено» в качестве предупреждения. Явное указание на опасность сайта более заметно.

В России есть дополнительный повод для шифрования, потому что здесь скоро вступает в силу «закон Яровой» — с 1 октября провайдеры начнут хранить на серверах весь интернет-трафик пользователей. По этому закону операторы и веб-сайты обязаны предоставлять ключи шифрования по запросу спецслужб. Однако такая система работает только если оригинальные сертификаты сайтов подменить национальными сертификатами, как в Казахстане. Но при использовании стандартного сертификата TLS от доверенного Центра Сертификации, например GlobalSign, «предоставить ключи» фактически невозможно, потому что для шифрования соединения каждый раз генерируется новый сеансовый ключ на базе сертификата сервера, открытого ключа клиента и сгенерированных случайных чисел.

Сегодня любой сайт может внедрить HTTPS без особых проблем (см. «Полное руководство по переходу с HTTP на HTTPS» с инструкциями в том числе для Let's Encrypt). Очень скоро Chrome и Firefox начнут помечать как «не защищённые» сайты без HTTPS, так что сайты без защиты рискуют ухудшить свою репутацию в глазах пользователей. Это может негативно отразиться на посещаемости ресурса, если уже не отразилось, ведь отсутствие сертификата уже три года немного понижает сайты в поисковой выдаче Google.

АКЦИЯ GMO GlobalSign Russia

Дополнительную информацию вы можете получить, связавшись с менеджером GlobalSign по телефону: +7 (499) 678 2210, либо заполнив форму на сайте с указанием промо-кода.

Комментарии (66)

old_bear

21.05.2018 16:42Но при использовании стандартного сертификата TLS от доверенного Центра Сертификации, например GlobalSign, «предоставить ключи» фактически невозможно

Значит и вас забанят. Ну, по крайней мере, попробуют. [sarcasm]

Akuma

21.05.2018 17:46Весело будет сайтам на HTTPS на страницы которых пользователи вставляют картинки с http сайтов: всякие форумы и прочее. Ведь такие страницы хром, скорее всего, тоже будет помечать небезопасными, хотя владелец сайта здесь сделать ничего не может особо.

Koneru

21.05.2018 17:59+1ну выгрузить картинку на свой сервер и отдавать независимо. Это не костыль, а хорошее решение. Минус конечно есть. Это ресурсы, а также важно чтобы не заблокировали.

Akuma

21.05.2018 18:00Ага, особенно когда у пользователей есть возможность вставлять картинки со внешним ссылкам :)

shifttstas

21.05.2018 18:28так хабр так и делает

Akuma

21.05.2018 18:30-1Кстати да

Заголовок спойлера

lostpassword

22.05.2018 09:20Будет лишний повод пользоваться hsto.org, а не всякими левыми хостингами, которые то отваливаются под нагрузкой, то вообще удаляют картинку по причине истечения срока годноты.

Вообще, ИМХО, неплохо бы запретить вставку картинок с внешних доменов и заставить всё на habrastorage заливать.

UPD.: Или Хабр теперь автоматически картинку выкачивает и заливает на habrastorage? Если да, то как-то это нововведение мимо меня прошло)

Koneru

21.05.2018 21:23и кстати страницы со смешанным трафиком сейчас не помечаются безопасными. А значит вскоре будут небезопасными.

SONce

21.05.2018 18:02+3Раз пошла такая тема.

Обьясните мне разницу между сертификатом LetsEncrypt и платным(а порой ОЧЕНЬ) платным.

Чем они отличаются для конечного пользователя сайта и чем для администратора этого сайта?

vlreshet

21.05.2018 18:18+1С точки зрения безопасности — вроде как ничем.

capslocky

21.05.2018 19:44-4По умолчанию сертификаты LetsEncrypt имеют рейтинг B на https://www.ssllabs.com/ssltest/, это из соображений совместимости со старыми браузерами. И только специальными настройками можно выключить устаревшие шифры для получения A.

firk

21.05.2018 20:20+1Шифры выключаются не в сертификате а на сервере. Так же как и рейтинг этот касается сервера.

DsideSPb

21.05.2018 18:52+1Это в основном касается уровней сертификатов, в порядке возрастания цен и надёжности: DV, OV и EV.

Отличаются они тем, сколько усилий центр сертификации вкладывает в проверку владельца домена:

- для DV проверяет только контроль над доменом

- для OV проверяет существование заявленной организации и связь владельца домена с ней по документам и "надёжным третьим сторонам"

- для EV тоже проверяет фирму, но с максимальной строгостью, вплоть до навязывания своих требований по части безопасности

DV гарантируют только получение контента, условно, "от владельца домена, без порчи посредниками". OV и EV помимо гарантий DV уже свидетельствуют о связи с фирмой, возможно серьёзной — важно в местах, связанных с деньгами, например.

Let's Encrypt выдаёт только DV.

Для пользователей сертификаты DV от LE или любого другого провайдера с известным доверенным центром сертификации ведут себя совершенно одинаково.

Для администраторов — сертификаты от LE довольно краткосрочные и их обновление стоит автоматизировать, кроме этого никаких существенных ограничений.

SONce

21.05.2018 18:54+1получается что с учетом того что 95% пользователей не знает различий между этими сертификатами смысла платить сумасшедшие деньги за сертификат нету?

DsideSPb

21.05.2018 19:18+1По моему впечатлению, да.

Возможно, с распространением повсеместной DV от Let's Encrypt сертификаты уровня OV выделят каким-то особым способом. Сейчас, чтобы отличить OV от DV, нужно залезть внутрь сертификата и посмотреть на поле «субъект» (subject).

А ярко выделяются только EV: в Chrome вместо слова «Защищено» отображается название фирмы, на которую выписан сертификат.

jahr

21.05.2018 18:24+9У этого есть и отрицательная сторона: web перестает быть permissionless, становится все труднее запустить сайт, не спрашивая ни у кого разрешения. Сначала сайты без сертификата начнут помечать как опасные, а потом и просто не дадут пользователю зайти на них, сетификат станет необходимым. А выдают их централизованные организации, которые могут как выдать, так и отказать в сертификате, или оттозвать сертификат после выдачи, как происходит с доменами.

Пока все еще можно купить внешний ip, запустить на домашнем компе сайт, к которому обращаться по айпи-адресу (или домену, прописанному в hosts клиента), но регуляторов становится все больше.(

Rambalac

21.05.2018 18:51Кому труднее?

Вам никто не мешает запускать сайты без HTTPS, просто людей оповестят, что пользоваться им небезопасно.

mike114

22.05.2018 06:03А лет через 10 просто ни один из браузеров не будет открывать http, вот о чем речь.

VolCh

22.05.2018 10:051) останутся нынешние

2) В FOSS браузерах мы всегда можете убрать лишние проверки в своём форке

3) даже для закрытых на практике есть разные «патчеры», что-то отключающие или включающие

mike114

23.05.2018 15:30Ну как сказать, много ли современных сайтов откроет IE6? Через декаду то же самое будет с нынешними браузерами. А что касается своих форков и патчей, ну вот сделаете вы его, а как будете распространять? Я не думаю, что основная масса пользователей поставит ваш форк, чтобы вот только посмотреть ваш сайт, если вообще узнает о вашем сайте и о вашем форке. Уже сейчас, если чего-то нет в гугле, то этого нет вообще, а если докатимся до запрета http, то его точно в гугле не будет. Так что разумное зерно у топикстартера вполне себе присутствует.

achekalin

21.05.2018 18:39Одно плохо: локально запустить сайт все сложнее. Давайте уже тогда выбарем зону для локальный веб-серверов, и для нее будем выдавать серты без проверок, что ли?

DsideSPb

21.05.2018 19:29Можно создать собственный ЦС и добавить как доверенный на свои устройства. Без каких-либо проверок третьими сторонами. Это уже сейчас несложно, и если спрос на этот приём будет расти, то будет становиться только проще.

Разве что Яндекс.Браузер может возмутиться, что сертификат указывает на неведомый ему ЦС; но он, я надеюсь, хотя бы спрашивает, что с этим делать. Лично не пользовался.

KorDen32

22.05.2018 17:49локально запустить сайт все сложнее

С появлением wildcard от LE при наличии обычного домена в принципе это не проблема.

achekalin

22.05.2018 18:07Можно. Но не всегда так можно. Сертификаты от ЛЕ недолго живут, и придется делать инфраструктуру по обновлению их на серверах.

Другое дело, что индустрия уже пошла куда-то, и с этим только смириться осталось.

ibKpoxa

21.05.2018 19:21-2Вот бы еще в хроме появилась настройка «Открывать только безопасные(HTTPS) сайты», пока что неактивная по умолчанию.

nikitasius

21.05.2018 19:28Какая-то бредятина.

Достаточно оставить как в firefox.

justboris

21.05.2018 19:52+1а как в Firefox?

nikitasius

21.05.2018 22:22-3Поставьте и сравните.

justboris

21.05.2018 23:34Поставил, посмотрел. Все, как и у Chrome, в принципе

Скриншоты интерфейсаДля http есть сообщение красным текстом в попапе. Хоть и не в адресной строке, но тем не менее, есть

Для обычного https-сертификата показывается просто иконка замка

Для EV-сертификата (как у PayPal, например), показывается имя компании

nikitasius

22.05.2018 01:02Может быть, вам что-то большее известно, раз вы пользуетесь этим браузером больше меня?

Естественно.

Думаю логика понятна. Сайт, сайт с формой, сайт с формой + https.

sasha1024

21.05.2018 19:52Ожидаемый шаг. Я думал, уже давно (Хромом редко пользуюсь и в моём Фаерфоксе такого пока нет — но Фаерфокс может отставать, поэтому я думал, что в Хроме уже?; да и в Фаерфоксе, когда я на сайте без красных/зелёных отметок и мне нужно узнать scheme, я, бывало, туплю: «это он без отметки, потому что http? или https уже стал вариантом по-умолчанию и „без отметки“ значит „без проблем“, т.е. https?»).

TrllServ

21.05.2018 21:39В опросе на Хабре 55% пользователей согласились, что все сайты должны шифровать трафик по HTTPS.

Слегка больше половины.

Если честно — слабый аргумент.

Наоборот, повод задуматься, почему даже на техническом ресурсе есть сомнения в целесообразности шифровать всё.

Marwin

21.05.2018 22:11+2я, например, смотрю на это не только прямолинейно: нужен ли шифр или нет. Никто не будет спорить, что ssl как парадигма должна быть повседневной и распространённой. А значит — это стандарт. А стандарт на то и стандарт, чтобы быть в основе всего, в основе любого sample config, любого мануала и прописан в подсознании. Чтобы не думать каждый раз: вот тут у меня только статика, а вот тут всё же есть формочка с паролем, а вот тут статика… но запущу-ка я временно инет магазинчик для друга потестить…

Поэтому ввиду фактического отсутствия негативных эффектов или явного специфического требования отсутствия ssl я за то, чтобы оно было по-умолчанию везде.

VBKesha

21.05.2018 23:59Наоборот, повод задуматься, почему даже на техническом ресурсе есть сомнения в целесообразности шифровать всё.

Именно потому что ресурс технический тут многие понимаю что HTTPS это не только шифрование, но ещё и центры сертификации которые подтверждают что зашифровано не абы кем а именно владельцем сертификата. И вот это ИМХО проблема. Потому что эти центры зависимы(да и не так их много), и нет никакой гарантии что сертификат отзовут не потому что он был скомпроментирован, а допустим по решению суда (https://geektimes.com/post/300597/).

Сейчас у вас конечно есть вариант остаться на HTTP но потихоньку эту возможность отбирают и могут отобрать целиком.

И получится что как не печально контроль над вебом окажется у нескольких фирм, мне допустим такая перспектива не нравится.

Поэтому я за шифрования, но против глобального перехода на HTTPS в том виде в котором он сейчас.

dmitry_dvm

21.05.2018 22:47+1веб безопасен по умолчанию

По мне так лучше бы внушали, что веб небезопасен по-умолчанию.

vesper-bot

22.05.2018 09:32Веб разный. Каналы теперь по умолчанию безопасны, а вот сайты — нет. Вот только ИМХО уже хватит защиты от детей, и так нормальные взрослые упираются в слишком много лишних ненужных проблем.

firk

23.05.2018 18:43По-моему, несмотря на процитированное заявление, как раз это они и делают. Теперь никто не будет введён в заблуждение пометкой «безопасно» слева от адреса.

Dioxin

22.05.2018 07:14Сначала понатыкают в сайты разной явы и прочих инструментов для злоумышленников, а потом борются с ними с помощью костылей.

Вот возьму и сделаю свой децентрализованный интернет(с) с… без вирусов, фишинга и прочего хлама. :)

vesper-bot

22.05.2018 09:31Кто бы ещё объяснил, как с этим повсеместным HTTPS/HSTS запиливать captive portal — он не умеет (сколько знаю) заставлять браузер переходить по https-ссылке сразу на целевой сайт, вместо этого заставляет выполнить http-запрос, который из-за HSTS браузер передает как https, ловит ошибку сертификата и ломает UX.

ggo

22.05.2018 10:46Однако такая система работает только если оригинальные сертификаты сайтов подменить национальными сертификатами, как в Казахстане.

Это были планы. По факту, ничего не подменяется.

Дальше по закону жанра, старая шутка про ложечки…

achekalin

22.05.2018 18:11+2Гугл скромно "спутал" понятия "безопасный сайт" и "безопасное соединение с сайтом".

Юзеры даже не думают при этом, что канал связи может быть защищённым, но сайт взломан или криво написан, и все их данные уйдут "налево".

ghost404

24.05.2018 09:55Получается как раз наоборот. Если на сайте есть HTTPS, то просто не выводится значек Not secure.

Если раньше Chrome говорил, что сайт с HTTPS безопасный и ему можно полностью доверять, то теперь этого не будет.

achekalin

24.05.2018 10:55Так наличие сертификата не означает, что «сайту можно полностью доверять». Можно довериться каналу передачи, и подменять доверие к каналу доверием к сайту… неправильно.

Сейчас Chrome пишет слева от названия сайта «Защищено» (не уточняя, что защищено, и кем; хорошо, если пользователь догадается, что защищено соединение; раньше писали, кстати, как-то по-другому, «безопасный» ли, или еще что-то подобное, что вводило в заблуждение сильнее). Если на https будут писать «не защищено» — это будет правдой, только её не смогут понять никто, кроме ИТ-ников (потому что никто не растолковывал пользователям, что такое «соединение», как может быть, что у сайта «зеленая» пометка, а он взял, и украл деньги с кредитки (скажем потому, что на сайте код взломали и в процедуру снятия денег «что-то» такое внесли).

Еще бы в браузер добавили кнопку «очистить HSTS статус для указанного домена» или «для всех доменов», а то отлаживать эти заголовки страшновато (не то запомнит, и юзеры потом плакать будут).

lostpassword

Как вариант для первого этапа, могли бы оставить зелёненький значок для EV-сертификатов, а обычные HTTPS без валидации оставить без значка.

NewStahl

>EV-сертификат

Разве это что-то даёт с практической точки зрения? Задача сертификата подтвердить что данные пришли именно с этого домена, а уж кто этим доменом владеет — дело десятое. А EV занимается как раз всякой бюрократической вознёй — паспорта/печати/лицензии и всякое такое, что не имеет никакого отношения к безопасности.

Или я нихрена не понял и EV-сертификат это что-то другое?

Balek

EV — защита от фишинга.

NewStahl

>фишинг

Да, об этом я не подумал.

Prototik

Это именно то, что вы описали, но зерно правильности есть — DV сертификат может получить кто угодно (в том числе какой-нибудь paypol.com), а вот с EV всё сложнее и для них стоило оставить индикацию дополнительной защищённости.

ElegantBoomerang

Так пользователь получает отметку "Одна уважаемая организация проверила, что сайт принадлежит такой-то компании, поэтому если вас тут обманывают — то это известно кто". Скажем, читать блог EV не нужен, а вот у онлайн-банка хочется. А то мало ли кто letsencrypt-нулся на похожий домен.

Evengard

Я слышал, что получали некоторые EV-сертификаты на фирмы-однодневки вполне себе успешно. Со стороны пользователя ощущение что «всё проверено» а по факту обмануть-то всё равно можно. Да, сложнее, но тем не менее.

Ибо единственное что доказывает EV — это что домен принадлежит компании такой то, и не более — ни «похожесть» названия домена/компании на общепринятый, ни наличие или отсутствие фишинга на самом сайте никто не проверяет при выпуске EV. С таким подходом можно вполне успешно проверить кому принадлежит домен через какой-нибудь whois.

И среди некоторых есть мнение, что от EV по сути толку мало, сертификаты (даже EV) НЕ являются средством верификации легитимности сайта, а только лишь способом обеспечения безопасности применяемого шифрования от браузера до конкретного домена, и не более.

DsideSPb

То, что вы описали, больше на OV похоже, чем на EV. С другой стороны, вся эта система с DV/OV/EV держится на ЦСах, и если они косячат с жёсткостью проверок, то уровни всё равно не работают :\

Levhav

А я не вижу причин почему одно юрл лицо может получить EV а другое не может. Однодневка или нет в уставе организации не написано. А так всё есть. И документы и гос регистрация. В итоге после проверки этих данных станет ясно что домен paypol.com принадлежит ООО «Ромашка» а не ООО НКО «ПэйПал РУ» в этом и суть EV сертификата. А не в том чтобы убедится что ООО «Ромашка» открыта позавчера и доверия не вызывает.

Evengard

А ещё оно может принадлежать ООО «ПейПол Денежные Системы», что точно так же сможет привести к фишингу. Эта информация по сути не играет роли большой, что она показывается, что нет.

lostpassword

Balek

Я думал, это и имеется ввиду? И это очень хорошо. Я не знаю ни одного пользователя, который бы вообще обращал внимания на эти надписи, и уж тем более, понимал зачем они нужны. EV — это хоть какая-то защита от фишинга, которой можно обучать людей. Но для этого нужно убрать бессмысленную надпись «Защищено» для обычных сертификатов.